Habr, dies ist eine Transkription der Leistung von CTO Qrator Labs Tyoma ximaera Gavrichenkova auf der RIPE77 in Amsterdam. Wir konnten seinen Namen nicht unter Beibehaltung der Bedeutung ins Russische übersetzen und beschlossen daher, Habr beim Eintritt in den englischsprachigen Markt zu helfen, und ließen alles so, wie es ist

Dies ist ein Zitat von einer meiner Lieblingsbands. Dave Gahan von Depeche Mode ist ein lebender Beweis dafür, dass man in 5 Minuten 65 Mal das Wort „falsch“ sagen kann und trotzdem ein Rockstar bleibt. Mal sehen, ob es mir gelingt.

Wissen Sie, dass Menschen Geografie einfach lieben?

All dies, wissen Sie, trendige Karten und Architekturpläne.

Vielleicht ist dies der Hauptgrund, warum ich beim Lesen des StackExchange-

Sicherheitsabschnitts ständig auf denselben Ansatz zur Verhinderung von Cyberangriffen stoße.

Nehmen wir an, wir als Unternehmen erwarten nicht die spanische Inquisition,

pah , chinesische Benutzer. Warum beschränken wir den Zugriff nicht einfach von ihren IP-Adressen? Wir sind am Ende nicht Facebook und unsere Dienste sind nur in einer begrenzten Anzahl von Regionen verfügbar. Und tatsächlich ist Facebook auch in China nicht verfügbar. Warum sollten wir uns Sorgen machen?

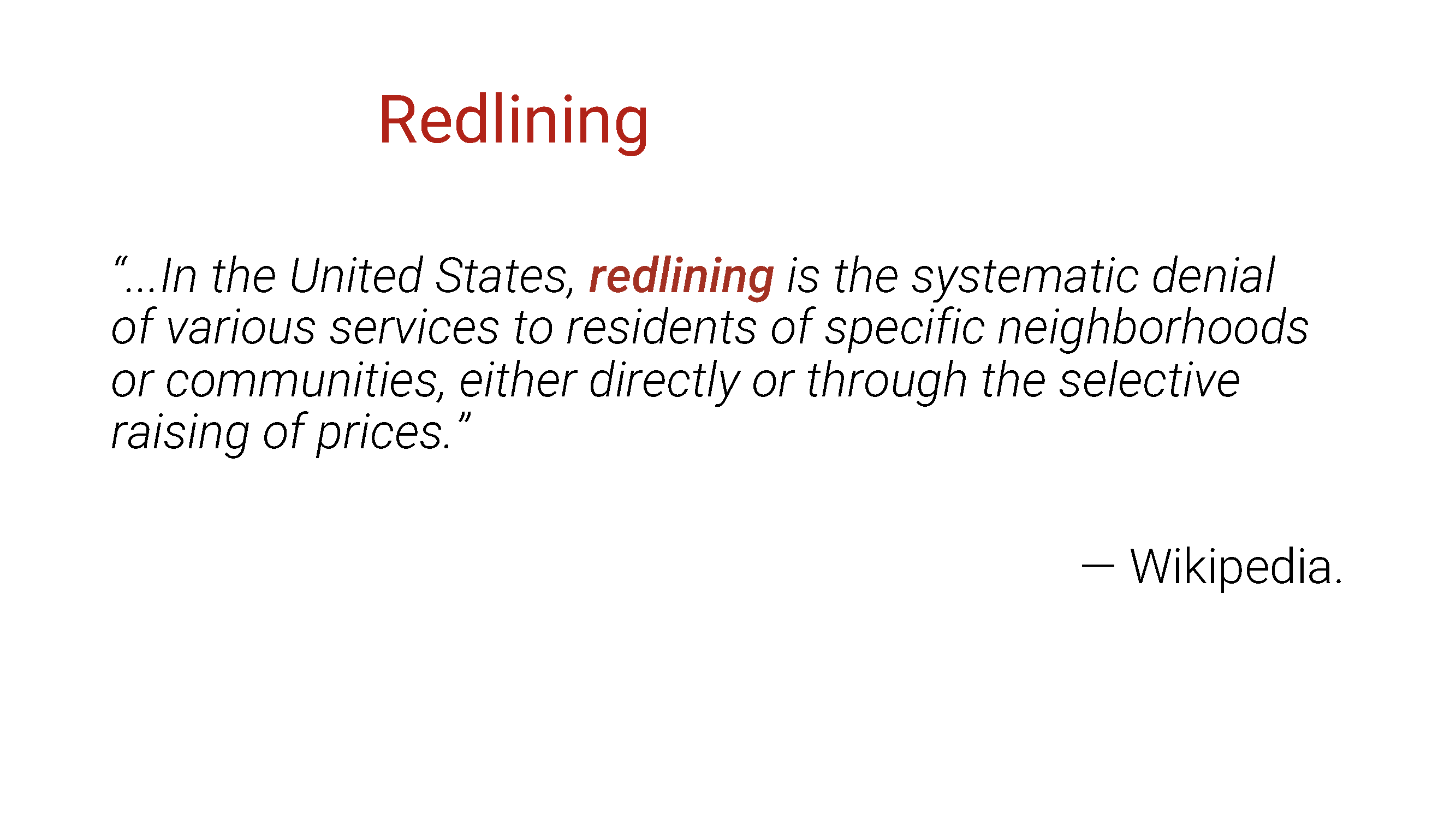

Außerhalb der Welt der Informationstechnologie wird eine ähnliche Technik manchmal als

Redlining bezeichnet . Das Wesen dieses Phänomens ist wie folgt.

Angenommen, Sie sind Direktor einer Taxiflotte oder Pizzeria. Sie haben bestimmte Statistiken gesammelt, nach denen Ihr Kurier in einigen Stadtteilen möglicherweise ausgeraubt wird, oder es ist sehr wahrscheinlich, dass Ihr Auto zerkratzt wird. Nun, Sie sammeln alle Mitarbeiter, zeichnen eine dicke rote Linie auf den Stadtplan und geben bekannt, dass Sie außerhalb der roten Grenze keine weiteren Dienstleistungen mehr erbringen. (Aufgrund der strukturellen Merkmale der meisten amerikanischen Städte entspricht dies im Übrigen fast der Verweigerung von Dienstleistungen auf ethnischer Basis und wird als großes Problem angesehen.)

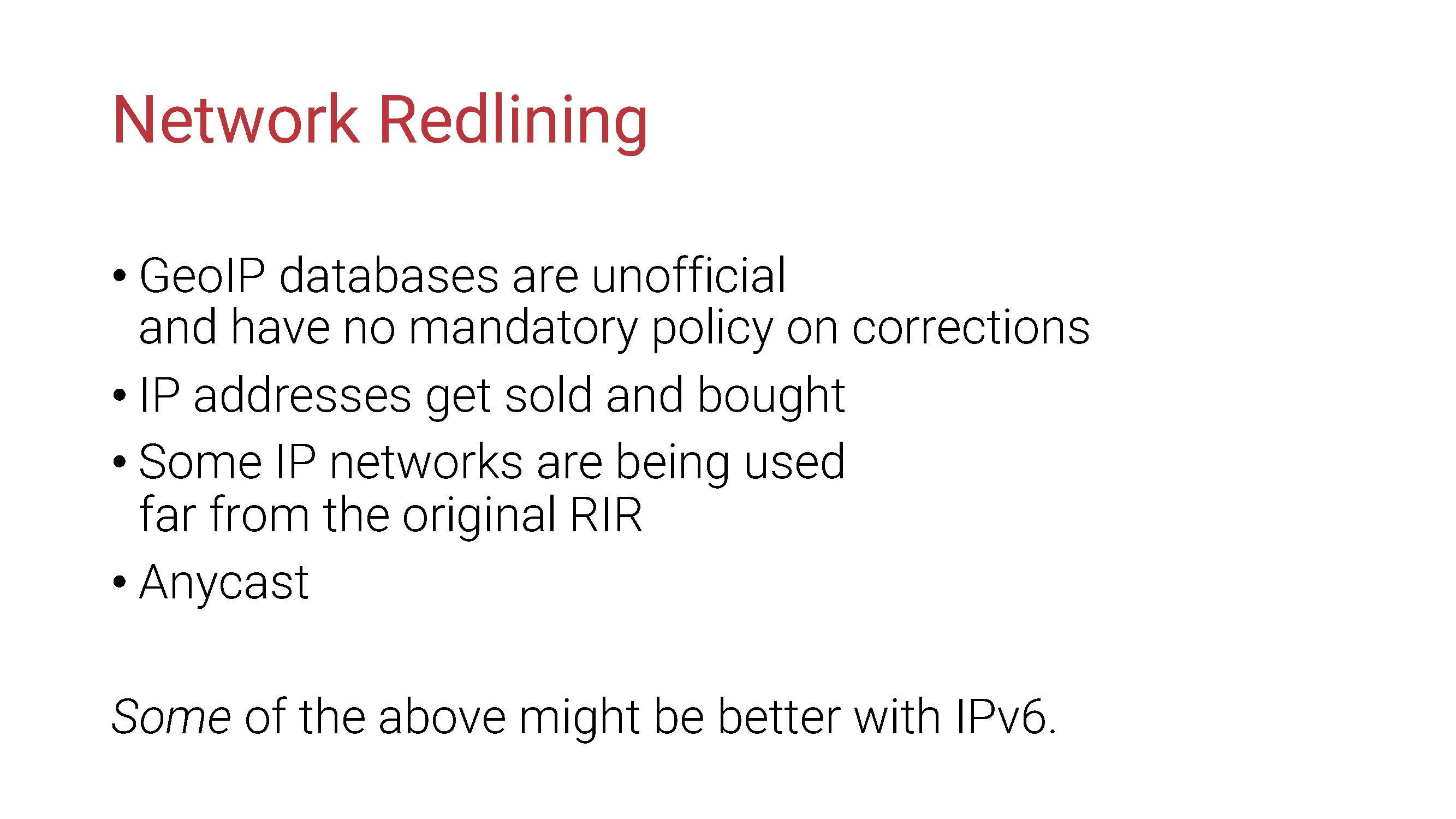

Wir können dasselbe mit IP-Adressen tun, oder? Jede IP-Adresse gehört zu einem beliebigen Land, daher gibt es eine offizielle Datenbank, die von der IETF und RIPE verwaltet wird und die die Zuweisung jeder IP-Adresse bestätigt.

Falsch!

Wenn wir uns nur auf technische Aspekte beschränken, fällt uns vorerst zunächst ein, dass Geobasen kommerzielle Produkte von Handelsunternehmen sind, von denen jedes Daten auf seine eigene, oft nicht ganz klare Weise sammelt. Solche Produkte können für statistische oder andere Studien verwendet werden. Die Bereitstellung eines breiten Publikums für einen Produktionsdienst, der auf einem solchen Produkt basiert, ist jedoch aus unzähligen Gründen eine absolute Idiotie.

Das Konzept des "Besitzes" einer IP-Adresse existiert überhaupt nicht. Eine IP-Adresse ist keine Telefonnummer, ein regionaler Registrar überträgt sie nicht an Eigentum, was ausdrücklich in seinen Richtlinien festgelegt ist. Wenn es eine Entität auf der Welt gibt, zu der IP-Adressen gehören, dann ist es

IANA , kein Land oder Unternehmen.

Nebenbei bemerkt, der Prozess des Schutzes (Ihres) Urheberrechts ist manchmal nur kompliziert geworden.

Natürlich kann ein Teil davon (wenn auch keineswegs alles) mit dem Aufkommen von IPv6 besser werden. Jetzt sprechen wir jedoch über DDoS-Angriffe. Die Ära des echten IPv6-DDoS ist noch nicht angebrochen, und wenn wir Erfahrungen sammeln, können völlig andere Situationen auftreten. Im Allgemeinen ist es noch zu früh, um darüber nachzudenken.

Aber zurück zu DDoS: Was ist, wenn wir sicher sind, dass die Gegenseite etwas eindeutig Bösartiges tut?

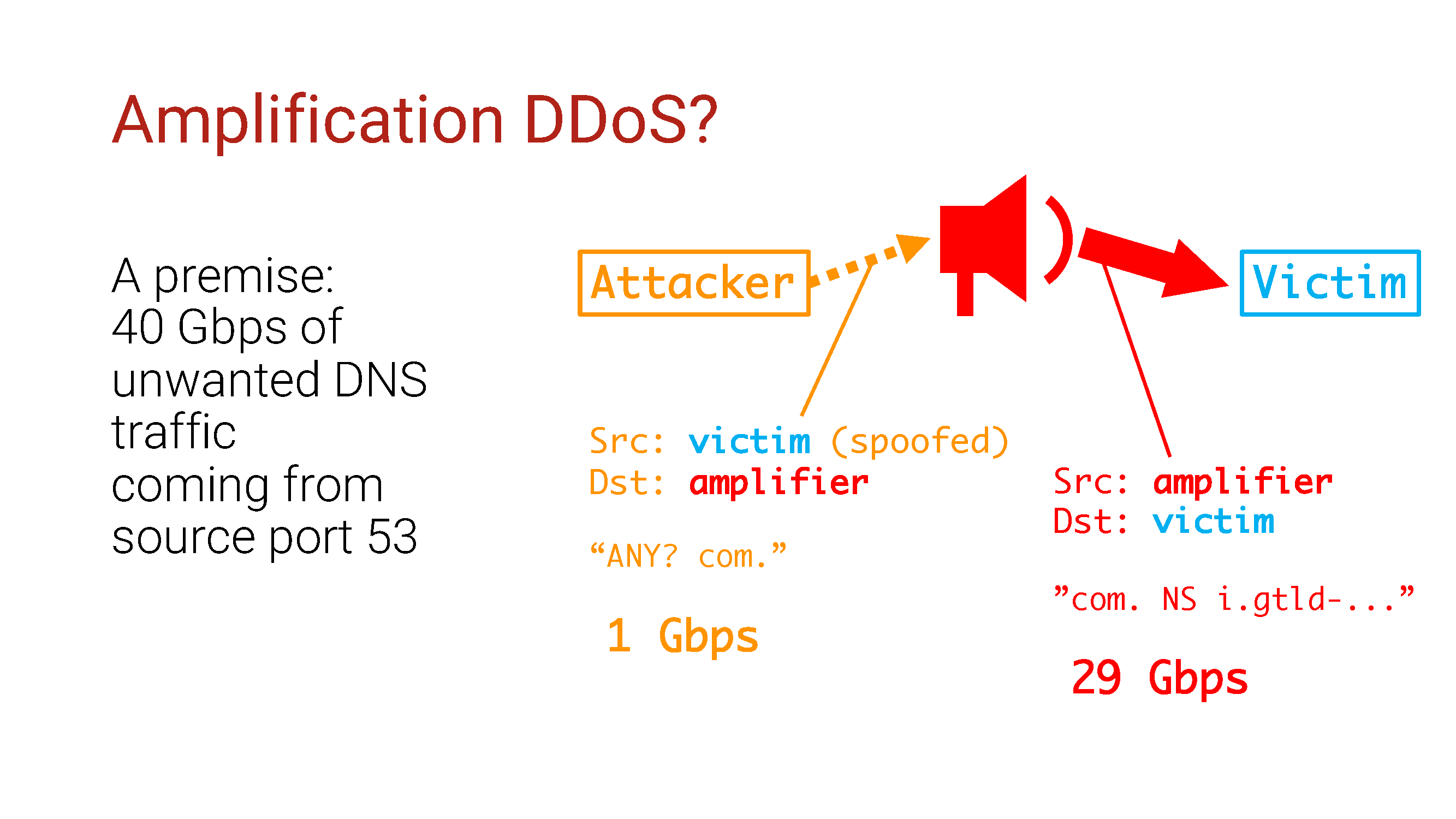

Unser Setup: 40G-Verkehr, höchstwahrscheinlich DNS-Verkehr, da er von Port 53 stammt.

Wie wir wissen, ist dieses Verhalten typisch für DDoS-Angriffe mit DNS-Verstärkung. Verstärkungsangriffe verwenden einen anfälligen Server, um den Datenverkehr zu erhöhen, und die darin enthaltene Quell-IP-Adresse ist derselbe anfällige Server.

Was ist, wenn wir die Technologie verwenden, die

wir benötigen , um den Zugriff auf diese anfälligen Server einzuschränken? Lassen Sie all diese DNS-Reflektoren endlich patchen, damit sie keine Bedrohung mehr darstellen, oder?

Nein, nicht so!

Das ist eine echte Geschichte.

Die beschriebenen Ereignisse ereigneten sich 1987 in Minnesota . Auf Wunsch der Überlebenden wurden alle Namen geändert. Aus Respekt vor den Toten wurden die restlichen Ereignisse genau so angezeigt, wie sie sich ereigneten.

Das Unternehmen erhielt Face-by-Face-Gigabyte an DNS-Verkehr und entschied sich, diese mithilfe von IP-Adressen auf der schwarzen Liste zu verarbeiten.

Nach zwei Stunden bemerkten die Angreifer dies irgendwie und änderten sofort das Angriffsmuster. Ihre Fähigkeit, zuvor Amplifikationsangriffe durchzuführen, beruhte auf ihrer eigenen Fähigkeit, Pakete mit gefälschten Quell-IP-Adressen zu generieren. Daher machten sie dies weiterhin, jedoch auf etwas andere Weise.

Sie begannen, das Opfer direkt mit UDP-Verkehr mit Quellport 53 und gefälschten IP-Adressen aus dem gesamten IPv4-Adresspool zu überfluten. Das vom Unternehmen verwendete NetFlow-Skript entschied, dass der Amplifikationsangriff andauerte, und begann, die Quellen zu verbieten.

Da Sie, wie Sie vielleicht vermutet haben, den gesamten IPv4-Adressraum in wenigen Stunden erraten können, dauerte es einige Zeit, bis die Netzwerkgeräte keinen Speicher mehr hatten und vollständig heruntergefahren wurden.

Um die Situation zu verschärfen, sortierten die Angreifer zunächst die Endbenutzerpräfixe der beliebtesten und größten Breitbandanbieter in diesem Land, sodass die Website für Besucher lange vor dem vollständigen Denial-of-Service nicht zugänglich war.

Es folgt eine Lektion: Generieren Sie keine Blacklists automatisch, wenn Sie die IP-Adresse der Angriffsquelle nicht überprüft haben. Besonders bei Angriffen wie Verstärkung / Reflexion. Sie scheinen nicht das zu sein, was sie wirklich sind.

Danach bleibt die Frage.

Was ist, wenn wir zumindest bestätigen, dass sich ein böswilliger Verstärker tatsächlich auf der Remote-Ressource befindet? Lassen Sie uns das Internet scannen und die IP-Adressen mit allen potenziellen Verstärkern sammeln. Wenn wir dann einen von ihnen im Quellfeld des Pakets sehen, blockieren wir sie einfach - sie sind sowieso Verstärker, oder?

Weißt du was? Nicht so!

Es gibt eine Reihe von Gründen, von denen jeder argumentiert, dass dies niemals getan werden sollte. Überall im Internet gibt es Millionen potenzieller Verstärker, und Sie können sich leicht täuschen lassen, indem Sie erneut eine übermäßige Anzahl von IP-Adressen blockieren. IPv6-Internet ist im Allgemeinen nicht so einfach zu scannen.

Aber was hier wirklich lustig ist, ist, dass in einer solchen Situation das Potenzial nicht nur falsch positiver, sondern auch falsch negativer Antworten zunimmt. Dank was?

Redlining in anderen Netzwerken!

Die Leute hassen Netzwerkscanner. Sie blockieren sie, weil ihre glamouröse

IDS- Ausrüstung Scanner als direkte Bedrohung kennzeichnet. Sie blockieren Scanner auf millionenfache Weise, und ein Angreifer hat möglicherweise Zugriff auf Verstärker, mit denen Sie nichts tun können. Niemand wird im Voraus fragen, wie weich und flauschig Ihr Scanner ist. IDS hat kein Konzept wie einen „guten externen Scanner“.

Hier sind die wichtigsten Ergebnisse:

- Versuchen Sie nicht, schwarze Listen zu verwenden, ohne sicherzugehen, dass die Remote-Seite nicht gefälscht ist.

- Verwenden Sie keine Blacklists, wenn dies nicht möglich ist oder wenn es eine bessere Lösung gibt.

- Hören Sie schließlich auf, das Internet auf eine Weise zu brechen, für die es nicht ausgelegt ist!

Und denken Sie daran: Eine komplexe Entscheidung ist normalerweise besser als eine einfache, da einfache Entscheidungen in der Regel komplexe Konsequenzen haben.