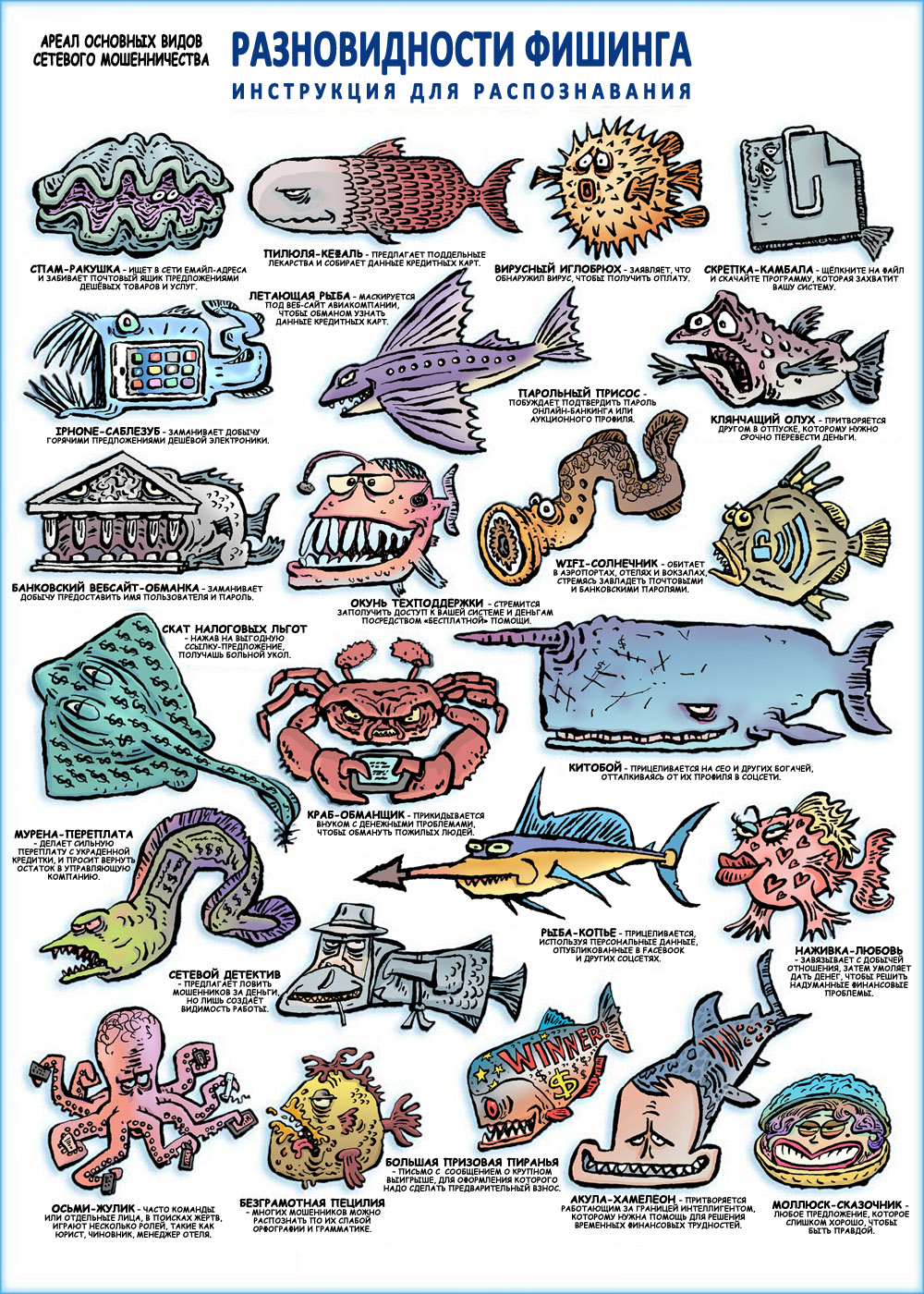

Mein Neffe und ich beschlossen, zum Kampf gegen Phishing beizutragen, und bereiteten ein Memo vor. Es wird kostenlos verteilt. Sie können es herunterladen und ausdrucken und in Ihrem Büro aufhängen. In sozialen Netzwerken posten, zur Broschüre oder zum Buch hinzufügen.

Hier ist eine Erinnerung:

Erklären Sie nun, warum Phishing immer noch relevant ist und warum dies auch in Zukunft so bleiben wird.

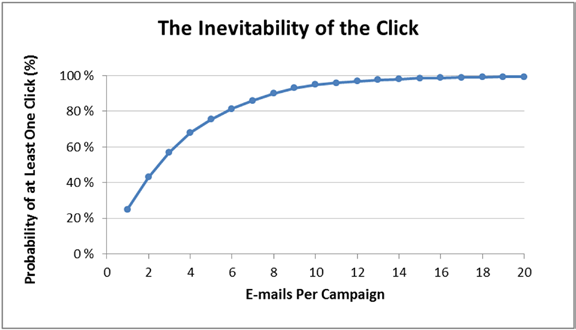

Phishing und die Unvermeidlichkeit eines "Klicks"

Im Verizon-Bericht 2013 sind die folgenden Zahlen angegeben. Wenn eine Phishing-E-Mail an sechs Empfänger gesendet wird, beträgt die Wahrscheinlichkeit, dass mindestens einer der Empfänger einem böswilligen Link folgt oder einen böswilligen Anhang öffnet, 80%. Bei 10 Empfängern steigt diese Wahrscheinlichkeit auf 90% und bei 20 Empfängern auf fast 100%.

Das Senden von Mitarbeitern eines großen Unternehmens mit mehreren tausend oder sogar Millionen von Phishing-E-Mails ist für einen Bösewicht eine triviale Aufgabe. Und selbst wenn das Sicherheitssystem 95% von ihnen blockiert, erreichen einige der Phishing-E-Mails immer noch ihre potenziellen Opfer. Und einige dieser potenziellen Opfer werden sicherlich ihr Potenzial erkennen (d. H. Sie werden auf einen böswilligen Link klicken oder einen böswilligen Anhang öffnen), entsprechend den etwas höheren Zahlen (von Verizon). Infolgedessen kann der Bösewicht mindestens einen Arbeitsplatz hacken und so weiter. Bereiten Sie sich auf einen Cyberangriff vor.

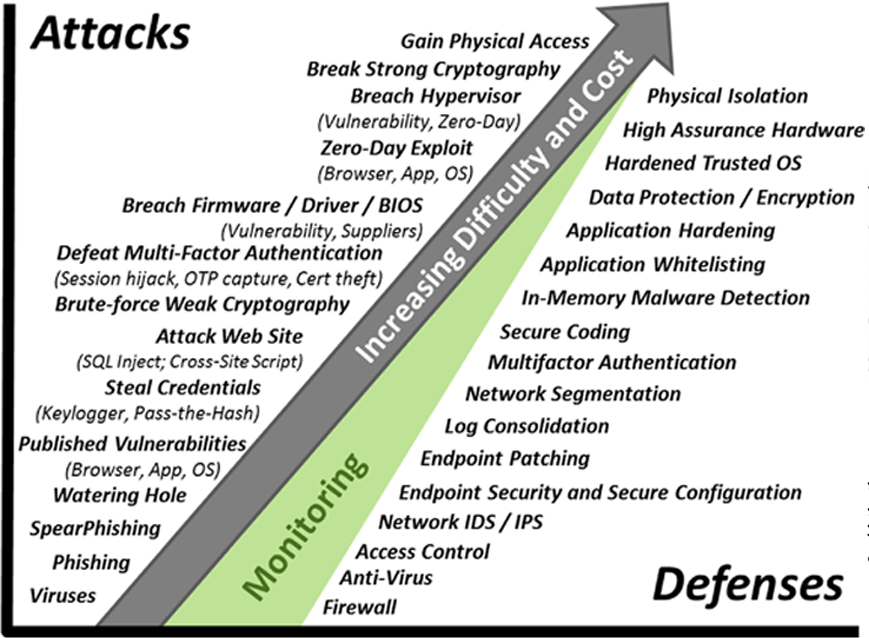

Das Fortschreiten der Komplikation von Cyberangriffen und Cyberabwehr

Für jedes Mittel hat der potenzielle Bösewicht einen speziellen Nutzen, eine spezielle Technik oder ein spezielles Verfahren, mit dem Sie dieses bestimmte Mittel überwinden können. Die Abbildung (entnommen aus dem Buch „Enterprise Cybersecurity: Wie man ein erfolgreiches Cyberdefense-Programm gegen fortgeschrittene Bedrohungen aufbaut“) zeigt den Fortschritt der Raffinesse der Cyber-Sicherheitsabwehr - und den entsprechenden Fortschritt der hoch entwickelten Taktik, mit der Bösewichte diese Abwehrkräfte überwinden. Eine "ideale" und "unzerstörbare" Verteidigung gibt es nicht. Schutz sollte nur gut genug sein - um einen potenziellen Bösewicht in eine Situation zu bringen, in der Hacking für ihn unangemessen teuer wird.

Gleichzeitig ist es wichtig zu verstehen, dass Bösewichte bei der überwiegenden Mehrheit der Cyber-Angriffe ein relativ einfaches Arsenal verwenden: gezieltes Phishing, veröffentlichte Sicherheitslücken, Diebstahl von Anmeldungen und Passwörtern, Hacken von Websites. Sie benutzen selten das fortgeschrittene Arsenal. Sie müssen sich nicht mit so fortschrittlichen Dingen wie Zero-Day-Exploits, dem Hacken eines Hypervisors, dem Hacken starker Kryptografie und dem physischen Zugriff belasten. Weil einfachere Methoden, die viel einfacher und billiger sind, immer noch effektiv sind.

Stellen Sie daher beim Entwurf einer Cyber-Verteidigung für Unternehmen sicher, dass die grundlegende Sicherheitsausrüstung ordnungsgemäß funktioniert, bevor Sie in fortschrittliche Sicherheitsausrüstung wie kryptografischen Informationsschutz und Hardware mit garantierter Sicherheit investieren. Zunächst einmal Phishing-Schutz. Andernfalls sind diese Investitionen nicht von Nutzen.

Hier können Sie ein Memo über die Arten von Phishing herunterladen.