In diesem Artikel werden Optionen zum Aufbau verteilter Netzwerke mit Check Point betrachtet. Ich werde versuchen, die Hauptfunktionen des Site-to-Site-VPN von Check Point zu beschreiben, einige typische Szenarien zu betrachten, die Vor- und Nachteile der einzelnen Szenarien zu beschreiben und zu erläutern, wie Sie bei der Planung eines verteilten VPN-Netzwerks sparen können.

Check Point verwendet Standard-IPSec

Dies ist das erste, was Sie von Check Point über Site-to-Site-VPN wissen müssen. Und diese Arbeit beantwortet eine der häufigsten Fragen zu Check Point VPN:

- Ist es möglich, sich mit anderen Geräten anzufreunden?

- Ja, das kannst du!

Das sogenannte Drittanbieter-VPN. Da Standard-IPSec verwendet wird, kann mit jedem Gerät, das IPSec unterstützt, ein VPN erstellt werden. Persönlich habe ich versucht, ein VPN mit Cisco ASA, Cisco Router, D-Link, Mikrotik und StoneGate aufzubauen. Alles funktioniert, obwohl es einige Funktionen gibt. Die Hauptsache ist, alle Parameter für die erste und zweite Phase korrekt einzustellen. Unterstützte Parameter für die IPSec-Verbindung:

Verschlüsselungsmethode: IKEv1, IKEv2IKE Security Association (Phase 1)- Verschlüsselungsalgorithmus: AES-128, AES-256, DES, 3DES, CAST

- Datenintegrität: SHA1, SHA256, SHA384, MD5, AES-XCBC

- Diffie-Hellman-Gruppe: Gruppe 1, Gruppe 2, Gruppe 5, Gruppe 14, Gruppe 19, Gruppe 20

IKE Security Association (Phase 2)- Verschlüsselungsalgorithmus: AES-128, AES-256, AES-GCM-128, AES-GCM-256, DES, 3DES, DES-40CP, CAST, CAST-40, NULL

- Datenintegrität: SHA1, SHA256, SHA384, MD5, AES-XCBC

Zusätzliche Optionen:- Verwenden Sie den aggressiven Modus (Phase 1)

- Verwenden Sie Perfect Forward Secrecy (Phase 2)

- Unterstützung der IP-Komprimierung (Phase 2)

Weil Sie können ein VPN nicht nur mit Check Point erstellen, sondern es stellt sich sofort die Frage, was in Filialen „installiert“ werden soll.

Welche Ausrüstung für Filialen?

Es gibt nur zwei Möglichkeiten. Betrachten Sie sie und versuchen Sie, die Vor- und Nachteile jedes einzelnen von ihnen zu beschreiben.

1. Überprüfen Sie den Punkt am Zweig

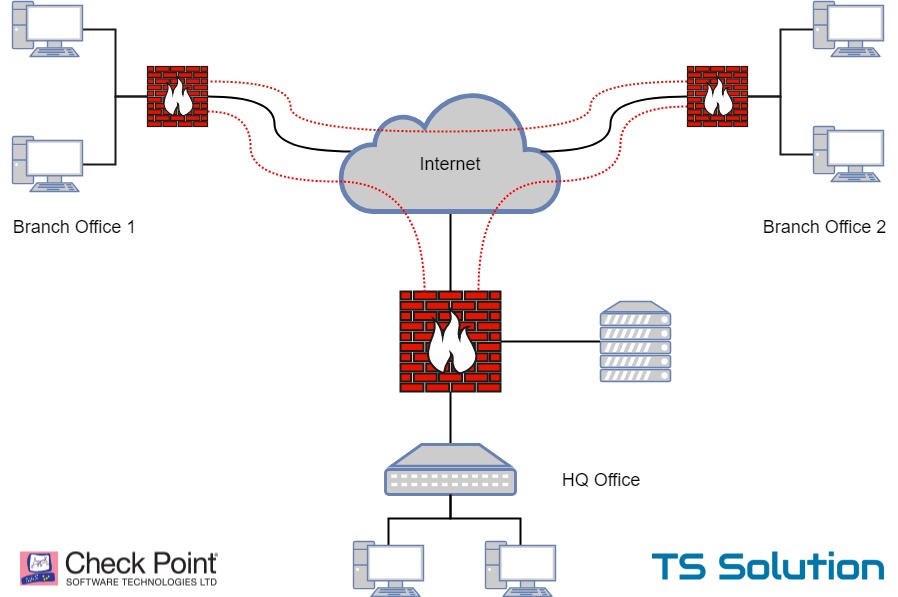

Dies ist die einfachste Option. Check Point wird in der Zentrale (HQ) und in Filialen (Filiale) installiert.

Vorteile . Das Hauptplus ist die Benutzerfreundlichkeit. Sie verwalten Sicherheitsrichtlinien von einem Ort aus (Security Management Server). Alle Protokolle werden an einem Ort gespeichert. Es ist möglich, Berichte zu erstellen und das Gesamtbild zu sehen. Die verteilte Netzwerkadministration wird erheblich vereinfacht. Möglicherweise benötigen Sie nicht einmal ein Überwachungssystem. Einige der Funktionen werden standardmäßig von einem zentralen Verwaltungsserver ausgeführt. Die VPN-Konfiguration wird beschleunigt, die Zugriffslisten müssen nicht endlos bearbeitet werden. In grober Näherung kann dies mit Cisco DMVPN verglichen werden (dazu später mehr).

Nachteile Das einzig Negative sind die finanziellen Kosten. Natürlich ist die Frage „teuer oder billig“ ein wenig philosophisch und ich werde dieses Thema nicht diskutieren. Aber selbst die kleinste Filiale (sogar ein Geldautomat) erfordert die Installation eines Check Point-Gateways. Wenig später werden wir spezifische Modelle für solche Aufgaben diskutieren.

Wer nutzt diese Option (Check Point in der Filiale)? In der Tat fast alle Geschäftsbereiche: Banken, Einzelhandel, Industrie, Gesundheitswesen, Öl- und Gasunternehmen.

Abb. 1. Überprüfen Sie Point SmartConsole mit der Anzeige aller Zweigstellen-Gateways

Abb. 1. Überprüfen Sie Point SmartConsole mit der Anzeige aller Zweigstellen-Gateways2. Überprüfen Sie NICHT den Punkt am Zweig

Auch eine ziemlich häufige Option. In der Mitte (HQ) befindet sich der Check Point und in den Zweigen (Branch) jedes andere Gerät, das IPSec VPN unterstützt.

Vorteile . Vielleicht ist das einzige Plus minimale finanzielle Kosten. Sie können die billigste Mikrotik oder D-Link setzen, ein VPN zur Zentrale wird gut funktionieren.

Nachteile Nachteile sind viel mehr. Tatsächlich verlieren Sie alle in der vorherigen Version beschriebenen Vorteile. Sie müssen die Einstellungen für jeden Zweig „bearbeiten“. Wenn es 2 bis 3 gibt, ist dies vielleicht kein so großes Problem. Wenn es jedoch mehr als 5-10 von ihnen gibt, wird es eine ernsthafte Frage der weiteren Skalierung geben. Konfigurationsmanagement, Zugriffsrichtlinien, Überwachung - all dies muss auf der Basis von Lösungen von Drittanbietern (möglicherweise Open Source) organisiert werden. Ein weiteres großes Minus: Es ist unmöglich, eine Reservierung eines VPN-Kanals zu organisieren.

Wer nutzt diese Option (NICHT Check Point in der Filiale)? Dies ist in der Regel ein kleines Unternehmen mit einer kleinen Anzahl von Niederlassungen.

Art des Internetzugangs für verbundene Unternehmen. Unabhängig oder zentralisiert?

Die Wahl des Geräts für die Zweigstelle hängt von der Art der Internetverbindung ab. Es gibt auch zwei Optionen und jede hat ihre Vor- und Nachteile.

1. Unabhängiger Internetzugang

Wird am häufigsten verwendet. Der VPN-Kanal wird ausschließlich für den Zugriff auf die Ressourcen der Zentrale (wo Check Point steht) verwendet.

Vorteile . Der Internetzugang hängt nicht vom VPN-Kanal und den Geräten in der Zentrale ab. Das heißt, Wenn in der Zentrale alles „gefallen“ ist, behält die Zweigstelle den Zugang zum Internet und verliert einfach den Zugang zu einigen Unternehmensressourcen.

Nachteile Erschwert die Verwaltung von Sicherheitsrichtlinien erheblich. Wenn Sie die Aufgabe haben, Zweige zu sichern, sollten Sie Schutzmaßnahmen wie IPS, Streaming-Antivirus, URL-Filterung usw. anwenden. Dies führt zu einer Reihe von Problemen bei der Verwaltung und Überwachung der Informationssicherheit.

Empfehlungen Mit dieser Option ist es natürlich besser, Check Points in Filialen zu verwenden. Sie können all diese „Wirtschaft“ zentral verwalten. Sie können eine Standardrichtlinie für den Internetzugang erstellen und in allen Zweigen bereitstellen. Die Überwachung wird ebenfalls stark vereinfacht. Sie sehen alle IB-Vorfälle an einem Ort mit der Möglichkeit der Korrelation von Ereignissen.

2. Zentraler Internetzugang

Diese Option wird viel seltener verwendet. Ein VPN wird zur Zentrale (wo Check Point steht) aufgebaut und dort wird absolut der gesamte Filialverkehr verpackt. Der Internetzugang ist nur über die Zentrale möglich.

Vorteile . In diesem Fall ist es Ihnen im Grunde egal, was sich in der Filiale befindet. Die Hauptsache ist, ein VPN zum Zentrum aufzubauen. Es sollte auch keine großen Probleme mit der Konfiguration geben. In der Tat wird es nur eine Regel geben - "den gesamten Verkehr in VPN". Alle Sicherheitsrichtlinien und Zugriffslisten, die Sie konfigurieren, werden nur in der Zentrale konfiguriert. Wie Sie wissen, sparen Sie mit dieser Option erheblich beim Kauf von Check Point.

Nachteile Es gibt immer noch ein Problem mit der Skalierbarkeit, Verwaltung und Überwachung (obwohl nicht so kritisch wie beim unabhängigen Zugriff auf das Internet). Außerdem hängt die Arbeit der Filialen vollständig von der Zentrale ab. Im Notfall wird das gesamte Netzwerk „fallen“. Partner bleiben ohne Internet.

Empfehlungen Diese Option ist perfekt für eine kleine Anzahl von Zweigen (2-4). Natürlich, wenn Sie mit den geäußerten Risiken zufrieden sind (Abhängigkeit vom Zentrum). Bei der Auswahl eines Check Point-Geräts für die Zentrale sollten Sie den Zweigstellenverkehr berücksichtigen und die erforderliche Leistung sorgfältig berechnen. Im Wesentlichen erhalten Sie ein zentrales Verkehrsmanagement von Filialen mit minimalen finanziellen Kosten. Bei einer großen Anzahl von Filialen (und „ernsthaftem“ Verkehr) wird ein solches Schema jedoch dringend empfohlen. Zu große Konsequenzen im Fehlerfall. Die Fehlerbehebung wird komplizierter und die Zentrale benötigt sehr leistungsfähige Hardware, die möglicherweise teurer wird, als wenn die Filialen über eigene Check Point-Gateways verfügen würden.

Mögliche Einsparungen bei Lizenzen

Wenn Sie sich für die Verwendung von Check Point in Zweigstellen entscheiden und nur ein VPN benötigen (z. B. mit einer zentralen Internetverbindung), können Sie erheblich an Lizenzen sparen. Blade IPSec VPN ist in keiner Weise lizenziert. Nach dem Kauf eines Geräts erhalten Sie immer Firewall- und VPN-Funktionen. Sie müssen dafür keine Erweiterung der Dienste kaufen, alles wird trotzdem funktionieren.

Das einzige, was Sie kaufen müssen, ist ein technischer Support, damit Sie sich an den Support wenden und das Gerät im Falle eines Ausfalls austauschen können. Es gibt

jedoch auch eine Option, um Geld zu sparen (obwohl ich es nicht empfehle). Wenn Sie sich Ihres Wissens sicher sind und sich nicht an den Support wenden müssen, können Sie keine Erweiterung des technischen Supports kaufen.

Sie können ein oder zwei Geräte in Ersatzteilen kaufen. Wenn einer der Zweige ausfällt, wechseln Sie einfach dieses Gerät. Bei einer großen Anzahl von Niederlassungen kann es wirtschaftlich rentabler sein, ein Paar Ersatzgeräte zu kaufen, als Support für alle anderen zu kaufen. Ich wiederhole, dass ich diese Option nicht empfehle.

SMB-Modelle (Branch Point Check Point)

Es besteht die Meinung, dass Check Point ein Anbieter ausschließlich für große Unternehmen ist. In der Aufstellung gibt es jedoch einige Geräteoptionen für den SMB-Sektor. Insbesondere, wenn dieses "Stück Eisen" für Filialen verwendet wird und unter der Kontrolle des zentralen Verwaltungsservers in der Zentrale steht.

Abb. 2. Überprüfen Sie die Punktaufstellung

Abb. 2. Überprüfen Sie die PunktaufstellungWir haben bereits einen

separaten Artikel zu SMB-Lösungen veröffentlicht. Daher werde ich nur die Modelle auflisten, die am häufigsten für Branchen verwendet werden:

- 5000. Serie (5100, 5200) für große Niederlassungen (150-200 Personen);

- 3000. Serie (3100, 3200) für mittelgroße Filialen (100-150 Personen);

- 1400. Serie (1430, 1450, 1470, 1490) für kleine Zweige (weniger als 100 Personen).

Angaben zur Anzahl der Personen sind ausschließlich unsere subjektive, erfahrungsbasierte Meinung. Wir empfehlen dringend, auf die 1400-Serie zu achten. Dies sind relativ neue Modelle, die auf ARM-Prozessoren basieren. Sie haben einige technologische Einschränkungen im Vergleich zu älteren Modellen (da sie ein anderes Betriebssystem verwenden - Gaia Embedded). Bei einem Management Server sind diese Einschränkungen jedoch unbedeutend, insbesondere für Zweigstellennetzwerke.

VPN-Topologien (Start, Mesh)

Lassen Sie uns über weitere „technische“ Dinge sprechen und mit den VPN-Topologien (VPN-Community in Check Point-Terminologie) beginnen. Wie bei anderen Anbietern gibt es auch bei Check Point zwei Typen:

- Stern Der Name spricht für sich. VPN-Kanäle aus allen Zweigen laufen in die Mitte zusammen. Mit dieser Topologie wird der Verkehr durch das Zentrum geleitet, selbst wenn Zweige miteinander kommunizieren müssen. Manchmal ist es nicht sehr bequem und praktisch. Obwohl in der Praxis diese Topologie am häufigsten verwendet wird.

- Mesh Topologie "jeweils mit jedem." Es gibt kein Zentrum mehr. Alle in einer Mesh VPN-Community platzierten Gateways können Tunnel miteinander bauen.

Es ist erwähnenswert, dass Sie gleichzeitig niemand stört, diese beiden Topologien zu kombinieren. Verknüpfen Sie beispielsweise zwei Start Community über ein Mesh:

Abb. 3. Stern + Netz

Abb. 3. Stern + NetzZwei Arten von Tunneln

Schließlich kamen wir zu dem Punkt, an dem wir diskutieren können, wozu das Check Point VPN wirklich praktisch ist, vorausgesetzt, die Zweigstellen haben auch Check Point. Beim Aufbau eines VPN-Tunnels haben wir zwei Möglichkeiten:

1. Domainbasiertes VPN

Die Bedeutung ist ganz einfach. In den Eigenschaften des Zweigstellen-Gateways (und auch des Zentrums) geben Sie die Netzwerke an, die sich hinter dem Prüfpunkt befinden, d. H. lokale Filialnetze.

Abb. 4. Definition der VPN-Domäne

Abb. 4. Definition der VPN-DomäneDa alle Gateways von einem Verwaltungsserver gesteuert werden, werden diese Informationen zwischen allen Teilnehmern der VPN-Community (ob Star oder Mesh) "durchsucht". Daher müssen die VPN-Einstellungen nicht auf jedem der Gateways bearbeitet werden. Sie wissen bereits, wo, in welchem Netzwerk und mit welchen IPSec-Parametern ein VPN erstellt werden soll. Keine verschreibenden Peers oder Zugriffslisten. Die Einrichtung ist schnell und einfach. Meiner Meinung nach ist dies sogar noch praktischer als DMVPN. Domain Based VPN wird in der Praxis am häufigsten verwendet.

2. Routenbasiert

Diese Art von VPN wird Fans von Cisco sehr vertraut erscheinen. Auf den Gateways wird eine VTI (Virtual Tunnel Interface) erstellt und ein VPN-Kanal mit Tunneladressen ausgelöst. Verschlüsselter Datenverkehr, der in einen Tunnel eingeschlossen ist. Darüber hinaus können die Routen entweder statisch oder dynamisch sein. Sie können beispielsweise ein solches VPN mit allen Zweigen erstellen und OSPF ausführen. Somit kennen alle Gateways alle verfügbaren Netzwerke und "wickeln" automatisch den erforderlichen Verkehr in den gewünschten Tunnel. Ich denke, es kann mit GRE-Tunneln verglichen werden.

Empfehlungen

Routenbasiertes VPN wird seitdem viel seltener verwendet In den meisten Fällen reicht ein domänenbasiertes VPN aus, das einfacher zu verstehen und schneller einzurichten ist. Gleichzeitig kann domänenbasiertes VPN bei Geräten von Drittanbietern (NOT Check Point) in Zweigstellen verwendet werden. Aufgrund meiner persönlichen Erfahrung kann ich die Verwendung von domänenbasiertem VPN empfehlen. Es wird viel weniger Probleme geben. Route Based ist besser, überhaupt nicht zu verwenden (viele Einschränkungen, Leistungseinbußen). Obwohl natürlich alles von Ihren Aufgaben abhängt und jeder Fall separat betrachtet werden muss.

VPN auf Zertifikaten oder Pre-Shared Key

Wie jedes IPSec-fähige Gerät kann Check Point ein VPN basierend auf einem vorinstallierten Schlüssel und basierend auf Zertifikaten erstellen. Ich werde nicht erklären, was der Vorteil eines VPN-Kanals auf Zertifikaten ist. Ich möchte nur sagen, dass ein weiterer Vorteil des Aufbaus eines verteilten Netzwerks auf Check Point-Lösungen das Vorhandensein einer integrierten Zertifizierungsstelle (CA) ist. Diese Zertifizierungsstelle ist standardmäßig immer auf dem Management Server vorhanden und generiert automatisch Zertifikate für alle Check Point-Gateways, die unter ihrer Kontrolle stehen. Es besteht keine Notwendigkeit, mit einer Zertifizierungsstelle eines Drittanbieters zu „leiden“ (obwohl diese auch mit dem Check Point „verschraubt“ werden kann).

VPN-Failover

Sehr oft vergessen sie diese Gelegenheit. Aber sie ist es. Eine Niederlassung und eine Zentrale können zwei Internetkanäle haben. Wenn der Zweig auch über einen Prüfpunkt verfügt, können wir ein ausfallsicheres VPN (domänenbasiert) konfigurieren. Vernachlässigen Sie diese Funktion von Check Point nicht, zumal sie buchstäblich mit wenigen Klicks konfiguriert wird.

Management Server-Lizenzierung

Ein weiterer wichtiger Punkt, der bei der Planung eines verteilten Netzwerks vergessen wird. Security Management Server wird durch die Anzahl der verwaltbaren Gateways lizenziert. Es gibt Lizenzen für die Verwaltung von 5 Gateways, 10, 25, 50, 150 und mehr. Gleichzeitig sind die Preise sehr unterschiedlich. Der Cluster zählt als zwei Gateways! Seien Sie vorsichtig bei der Planung Ihres Budgets.

Zusätzliche Vorteile von Check Point VPN

Aus technischer Sicht bieten Check Point-VPNs viele weitere Vorteile. Man kann am Drahtmodus erkennen, dass der Tunnel auch dann konstant gehalten werden kann, wenn kein Verkehr vorhanden ist, dass unterschiedliche Regeln für verschlüsselten und regulären Verkehr erstellt werden können und dass eine bestimmte Art von Verkehr aus dem Tunnel ausgeschlossen werden kann usw. Aber ich würde nicht auf solche technischen Details eingehen wollen, um niemanden zu ermüden. Wenn Sie an etwas Bestimmtem interessiert sind, fragen Sie in den Kommentaren. Ich habe versucht, mehr über die architektonischen Merkmale zu erfahren.

PS Vielen Dank an

Ilya Gorelkin (Firma Check Point) für ihre Hilfe bei der Vorbereitung des Materials.