Massachusetts Institute of Technology. Vorlesung # 6.858. "Sicherheit von Computersystemen." Nikolai Zeldovich, James Mickens. 2014 Jahr

Computer Systems Security ist ein Kurs zur Entwicklung und Implementierung sicherer Computersysteme. Die Vorträge behandeln Bedrohungsmodelle, Angriffe, die die Sicherheit gefährden, und Sicherheitstechniken, die auf jüngsten wissenschaftlichen Arbeiten basieren. Zu den Themen gehören Betriebssystemsicherheit, Funktionen, Informationsflussmanagement, Sprachsicherheit, Netzwerkprotokolle, Hardwaresicherheit und Sicherheit von Webanwendungen.

Vorlesung 1: „Einführung: Bedrohungsmodelle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 2: „Kontrolle von Hackerangriffen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 3: „Pufferüberläufe: Exploits und Schutz“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 4: „Trennung von Privilegien“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 5: „Woher kommen Sicherheitssysteme?“

Teil 1 /

Teil 2Vorlesung 6: „Chancen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 7: „Native Client Sandbox“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 8: „Netzwerksicherheitsmodell“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 9: „Sicherheit von Webanwendungen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 10: „Symbolische Ausführung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 11: „Ur / Web-Programmiersprache“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 12: Netzwerksicherheit

Teil 1 /

Teil 2 /

Teil 3Vorlesung 13: „Netzwerkprotokolle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 14: „SSL und HTTPS“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 15: „Medizinische Software“

Teil 1 /

Teil 2 /

Teil 3 Übrigens, zögern Sie nicht, Fragen zu stellen. Wenn Sie mehr wissen möchten, tauchen Sie tief in die Ursachen dieser Vorfälle ein. Eine weitere interessante Sache, die ich entdeckt habe, ist, dass die Lieferanten selbst eine relativ häufige Infektionsquelle sind und diese manchmal gar nicht bemerken. Gleichzeitig gibt es eine "werkseitige Installation von Viren". Daher werde ich zu Fällen übergehen, in denen sich herausstellte, dass der Anbieter selbst ein Vertreiber von Malware ist.

Ich habe mit dem Chief Security Officer der Veterans Administration, VA, gesprochen. Sie haben ungefähr 153 Kliniken in den Vereinigten Staaten. Eines Tages hatten sie einen Lieferanten, der beabsichtigte, die Software eines medizinischen Geräts zu aktualisieren.

Gleichzeitig schrien Antivirenprogramme buchstäblich überall dort, wo Bob hineinkam, weil er während des Aktualisierungsprozesses sein eigenes USB-Laufwerk verwendete, das mit dem Virus infiziert war. Er hat die Maschinen versehentlich infiziert, weil die Malware irgendwie auf sein Flash-Laufwerk gelangt ist.

Es wird angenommen, dass Sie in Sicherheit sind, wenn Sie nicht online sind. Aber wenn Sie darüber nachdenken, werden Sie feststellen, dass trotz der Tatsache, dass vor 20 Jahren nur wenige Menschen das Internet nutzten, die Menschen immer noch unter Computerviren litten. Der häufigste Träger von Virusinfektionen in der Klinik ist ein USB-Laufwerk. Ich kannte zwei Hersteller, deren Namen ich nicht nennen kann, die fast mit Malware infizierte medizinische Geräte an Kliniken geschickt haben. Glücklicherweise haben sie es erkannt, bevor sie dieses Gerät in ihre Produktlinie aufgenommen haben.

Wie viele von Ihnen haben Programmierarbeiten durchgeführt oder sich mit einer Softwareverteilung über die Cloud befasst? Ein paar Leute, großartig.

Die medizinische Gemeinschaft nutzt auch Cloud-Technologie. Dies gibt ihnen mehr Kontrolle über die Verteilung, ist jedoch mit Risiken verbunden, die sich qualitativ von den Risiken Ihrer typischen Software unterscheiden. Wenn Sie ein Update für einen Texteditor erhalten möchten, ist dies eine Sache, und wenn Sie ein Update für ein Atemgerät erhalten möchten - eine ganz andere Sache.

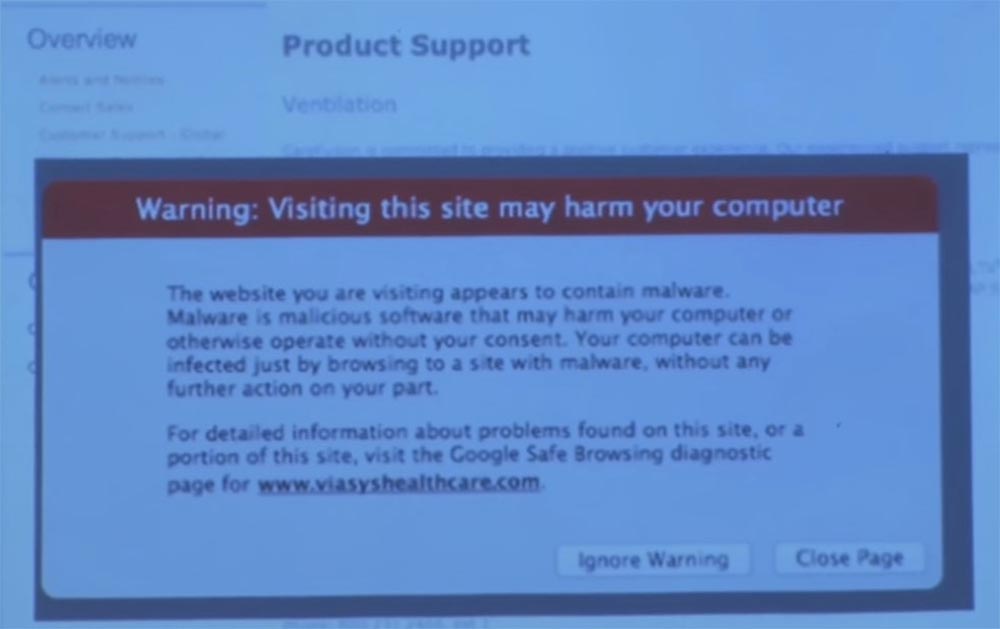

Ich habe festgestellt, dass die FDA eine Überprüfung zur Aktualisierung der Firmware für dieses Gerät veröffentlicht hat. Der Hersteller hat auf der Website einen Link veröffentlicht, über den Sie dieses Update herunterladen können. Ich wollte ihre digitalen PGP-Signaturen überprüfen, konnte sie jedoch nirgendwo finden. Am Ende der Produktsupport-Seite befand sich jedoch ein Link mit der Aufschrift "Klicken Sie hier, um die Software zu aktualisieren." Ich dachte: "Großartig, lassen Sie es mich versuchen!", Geklickt Ein Link und ein Dialogfeld mit dem folgenden Text wurden sofort angezeigt: "Warnung: Der Besuch dieser Website kann Ihren Computer beschädigen. Die Website, die Sie besuchen möchten, enthält wahrscheinlich Malware."

Hat jemand schon mal so ein Fenster gesehen? Weißt du was es ist? Was ist hier los?

Teilnehmerin: Wahrscheinlich hat es für Ihre Antivirensoftware funktioniert?

Professor: Fast erraten, aber das ist nicht mein Antivirus, sondern etwas Ähnliches.

Zielgruppe: Dies ist wahrscheinlich eine Warnung des Chrome-Browsers!

Professor: Ja, es sieht so aus, als hätte ich in diesem Fall Chrome verwendet. Google hat den sogenannten Safe Web Browsing-Dienst.

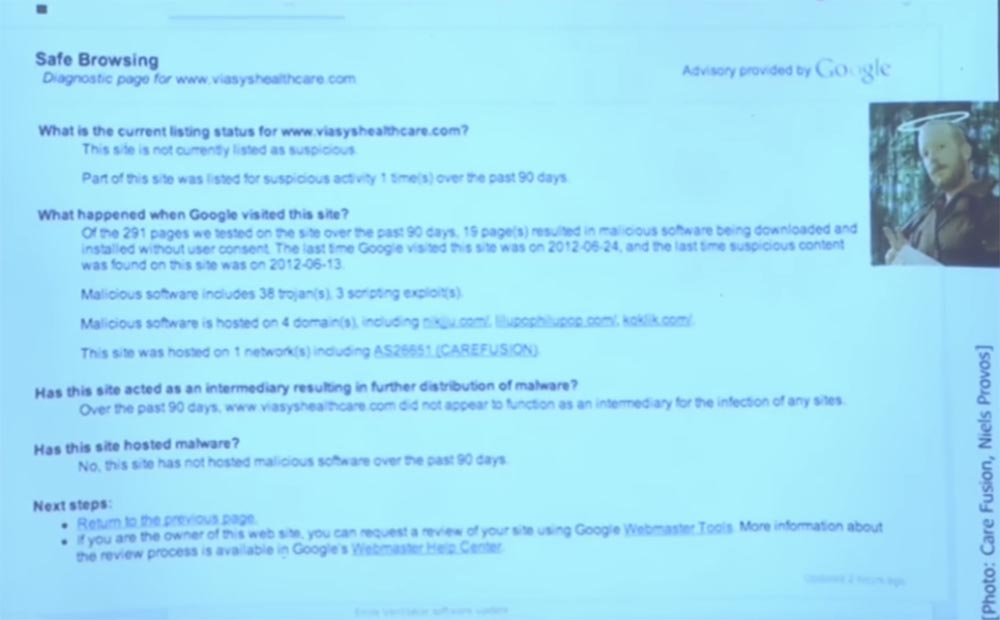

Der Typ, der diesen Service entwickelt hat, ist Niels Provos. Ich betrachte ihn als einen der führenden OpenSSH-Programmierer, er kommt auch aus Michigan. Er hat diesen Dienst bei Google erstellt, der einfach das Internet durchstreift, zufällige ausführbare Dateien herunterlädt und sie dann ausführt. Interessanterweise haben sie eine Reihe von virtuellen Maschinen erstellt. Dies ist mein Verständnis der Niels-Technologie. Ich kann das Wesentliche verzerren, aber ich verstehe, dass sie viele virtuelle Maschinen erstellen, diese ausführbaren Dateien auf sie herunterladen, sie starten und prüfen, ob die virtuelle Maschine mit einem Virus infiziert wird.

In diesem Fall wird diese Site als Malware-Distributor markiert. Möglicherweise ist die Verbreitung von Viren nicht die Absicht der Eigentümer dieser Website, aber wenn Sie auf der Website infizierte Software herunterladen können, wird sie mit Sicherheit in die Liste der Malware-Distributoren aufgenommen.

Dies kann als "Drive-by-Download" bezeichnet werden. Dies ist eine sehr häufige Methode, um Malware ins Internet zu bringen, die von Spammern und organisierter Internetkriminalität verwendet wird.

Aber in diesem Fall scheint ihre Website einfach gehackt worden zu sein, und anstatt mir ein Firmware-Update für das künstliche Beatmungsgerät zu senden, wollten sie mir Malware zur Verfügung stellen. In jedem Fall hat das Google-Beispiel gezeigt, dass alle Anfragen zur Aktualisierung der Firmware dieses Atemgeräts in den letzten 90 Tagen den Nutzer auf diese Website geschickt haben. Angenommen, die FDA veröffentlicht diese Überprüfung, Sie sind ein biomedizinischer Ingenieur, arbeiten in einer Klinik und Ihre Aufgabe ist es, die Sicherheit und Wirksamkeit von Medizinprodukten zu gewährleisten. Sie müssen nur dieses Programm herunterladen.

Auf welche Schaltfläche wird ein solcher Ingenieur Ihrer Meinung nach klicken? Die Seite verlassen oder die Warnung ignorieren? Ich bin sicher, 99% der Ingenieure würden auf die Schaltfläche "Ignorieren" klicken! Und es gibt Tausende solcher Ingenieure, die mit Malware auf ihren Laptops im Krankenhaus herumlaufen. Ich hoffe, dass Viren nicht in das Programm des Beatmungsgeräts gelangen, sondern nur in lokale Computer.

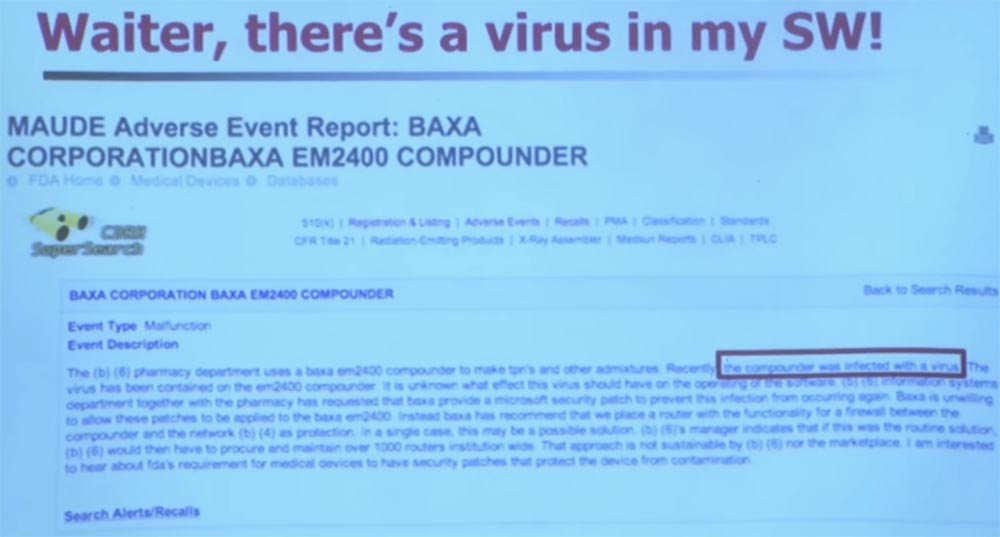

Sie können so etwas Interessantes tun - um das Schlüsselwort „Computervirus“ in der MAUDE-Datenbank zu suchen und das Ergebnis zu sehen - es werden alle Geschichten von Kliniken und Herstellern medizinischer Geräte präsentiert. Das Interessanteste an einem Gerät namens Compounder ist, dass ich ein solches Gerät in meinem Labor habe. Es ist ziemlich schwierig, es zu bekommen, es produziert flüssige Medikamente. 16 Trichter befinden sich im oberen Teil des Compounders, wo Seren platziert werden können, und am Ausgang wird die gewünschte Mischung in einer Pipette erhalten, aus der das Arzneimittel in eine Vene in den Patienten gelangt. Viele Kliniken haben solche Geräte zur Herstellung von medizinischen Cocktails. Daher veröffentlichte MAUDE einen Bericht, dass eine dieser Verbindungen mit einem Virus infiziert war.

Wir haben einen solchen Compander gekauft und festgestellt, dass Windows XP Embedded ausgeführt wird. Daher war es wie jede andere Edition von Windows XP anfällig für Malware. Aber ich war ein wenig überrascht von der Reaktion des Herstellers, der dieser Nachricht folgte. Ich dachte, sie hätten den Datensatz geändert, aber ihre Antwort war die übliche: "Nun ja, wir installieren nicht regelmäßig Betriebssystemupdates und Patches." Das hat mich überrascht und meine erste Reaktion war: „Was, was? Was meinen Sie? Wussten Sie nicht, dass Windows XP seit mehreren Jahren nicht mehr unterstützt wird? Über welche Art von Updates sprichst du? "

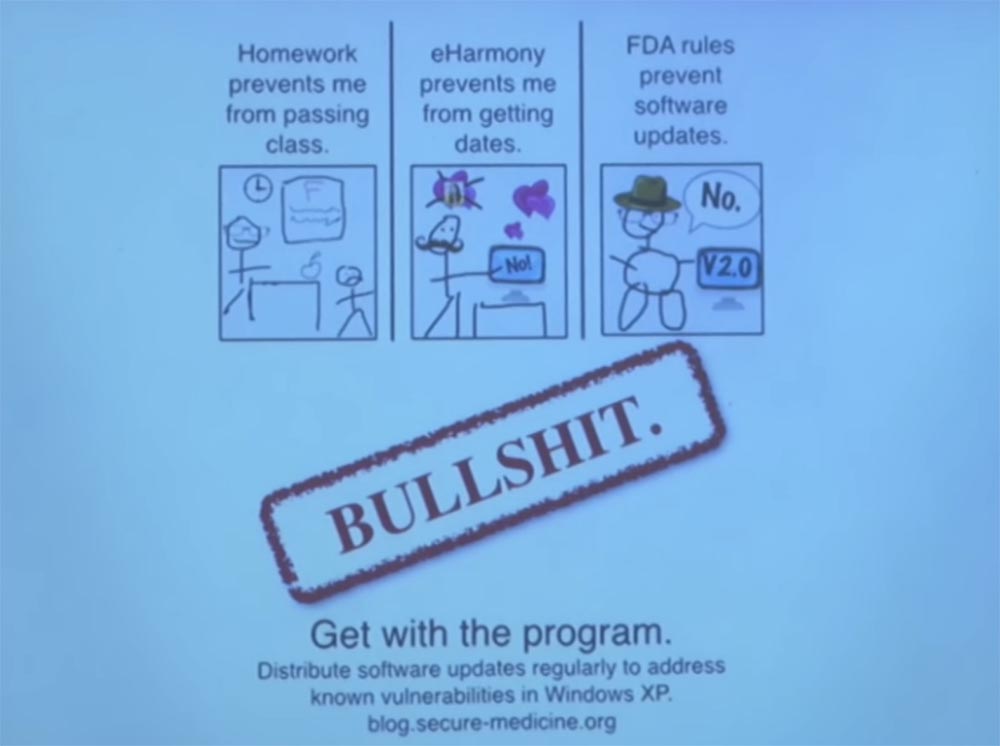

Daher besteht ein völliges Missverständnis darüber, was von einem Betriebssystem-Update zu erwarten ist. Lassen Sie mich die Situation klären. Die FDA erwartet von den Herstellern, dass sie die Software auf dem neuesten Stand halten. Viele Hersteller behaupten jedoch, dass sie aufgrund nicht existierender FDA-Vorschriften keine Aktualisierungen vornehmen können. Wenn Sie also jemals auf einen Hersteller eines Medizinprodukts stoßen, der behauptet, die FDA-Vorschriften verbieten ihm die Aktualisierung der Software, sagen Sie ihm einfach, dass er lügt.

Bei dieser Gelegenheit schuf Professor Freeman dieses Poster. Also, lass uns gehen: "Hausaufgaben hindern mich daran, die Schule zu besuchen", "eHarmony hindert mich daran, mich zu verabreden" und "FDA-Regeln hindern mich daran, die Software zu aktualisieren." Und unter diesen Aussagen steht ein Stempel: "Bullshit"!

Ja, es ist wahr, dass die Veröffentlichung eines Software-Updates eine Anstrengung ist. Es braucht technische Zeit. Dies ist kein einfacher Prozess. Es gibt eine Vielzahl von Genehmigungen und Genehmigungen für die geleistete Arbeit. Dies ist jedoch erforderlich, wenn Sie an der Herstellung von Medizinprodukten beteiligt sind. Dies ist genau das, was von Ihnen erwartet wird, wenn Sie in dieser Branche beschäftigt sind.

Daher stellt sich oft die Frage: Müssen wir uns darüber Sorgen machen? Gibt es absichtliche Probleme? Wie bedeutend sind sie?

Die gute Nachricht ist, dass ich keinen konkreten Fall kenne, in dem ein gezielter Hackerangriff auf medizinische Geräte durchgeführt werden würde, und ich hoffe, dass dies niemals geschieht. Aber ich denke, es wäre dumm anzunehmen, dass es überhaupt keine schlechten Menschen gibt.

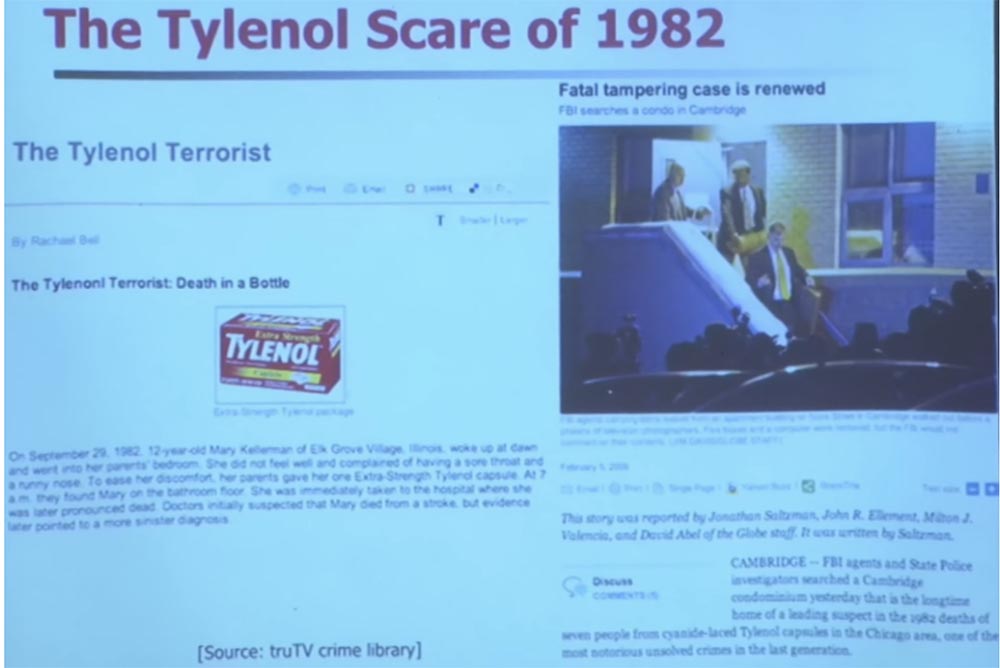

Wenn Sie zurückblicken, können Sie sich an den Vorfall von 1982 in Chicago erinnern, bei dem jemand das echte Tylenol in den Regalen von Apotheken absichtlich gefälscht hat, indem er Cyanid eingeführt hat. Mehrere Menschen schluckten solche Pillen und starben. Wenig später, bei der Beerdigung, nahmen einige der Verwandten des Verstorbenen Medikamente aus derselben Phiole und starben ebenfalls.

Innerhalb weniger Tage beschlagnahmten die USA Tylenol aus allen Drogenregalen. In ganz Amerika konnte man keine einzige Flasche dieses Arzneimittels finden. Ein Jahr später verabschiedete der Kongress neue Gesetze im pharmazeutischen Bereich, die den Schutz von Arzneimitteln vor unbefugtem Öffnen von Verpackungen und die physische Sicherheit von OTC-Arzneimitteln vorschreiben.

Dieser Fall war der Grund dafür, dass Sie beim Öffnen der Flasche mit dem Arzneimittel eine schützende Metallfolie sehen.

Wir wissen also, dass es wirklich schlechte Menschen gibt. Die Fälle, die wir kennen, handeln eher von gewöhnlicher Dummheit, aber die Gefahr besteht immer noch. Auf der nächsten Folie sehen Sie eine Frau, die sagt, dass sie eine der schwersten Episoden hatte, die sie jemals erlebt hat, nachdem jemand eine blinkende Animation auf der Website der Epilepsie-Selbsthilfegruppe veröffentlicht hat. In diesem Fall gibt es also Bosheit. Es war wahrscheinlich jemand, der sich der Konsequenzen seiner Handlungen nicht bewusst war, weil Sie einem Patienten, der für solche Dinge empfindlich ist, ernsthaft Schaden zufügen könnten. Aber es gibt wieder schlechte Leute.

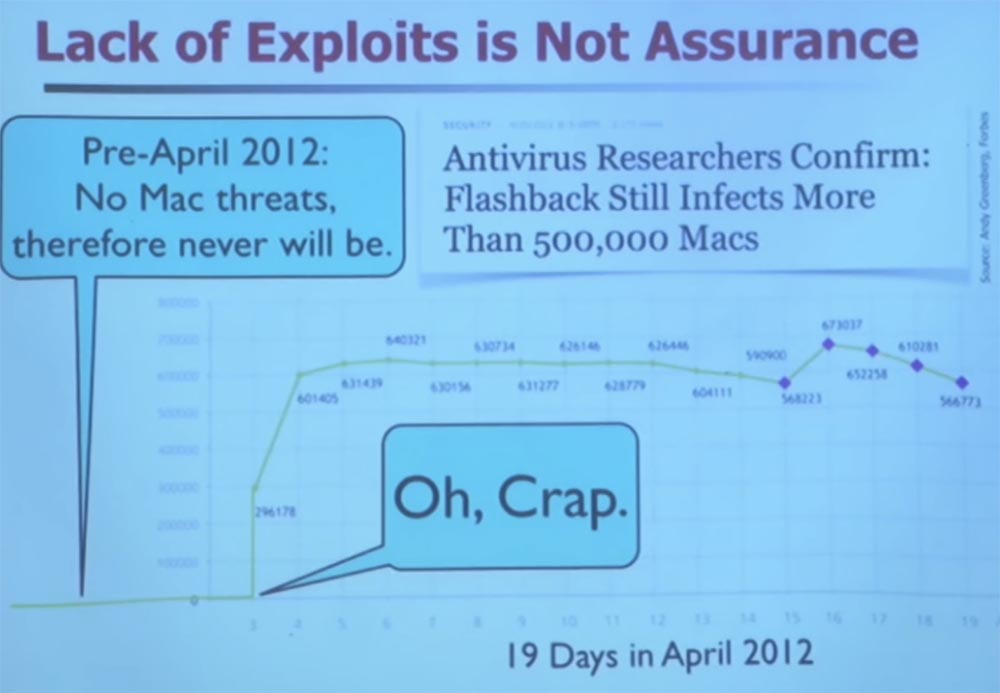

Eines der Probleme mit dem Fehlen einer Denkkultur besteht darin, dass die meisten Hersteller von Medizinprodukten statistisch denken und die zukünftige Geräteleistung auf der Grundlage früherer Daten vorhersagen. Aber wie wir wissen, kann in der Sicherheitswelt die Tatsache, dass Sie im Moment keine Probleme sehen, bedeuten, dass bald eine ganze Reihe von Problemen auftauchen wird.

Schauen Sie sich zum Beispiel den Mac an - vor zwei Jahren gab es praktisch keine Viren, die diese Computer infizieren könnten. Aber eines Nachts waren mehr als eine halbe Million Macs mit dem Flashback-Virus infiziert.

Eines der Probleme ist daher die Überbrückung der kulturellen Kluft. Um Sicherheitsparameter im Risikomanagement bei der Verwendung von Medizinprodukten weiterzuentwickeln und umzusetzen, müssen Sie sich nicht darauf verlassen, dass bisher keine besonderen Probleme mit ihnen aufgetreten sind. Ich hoffe, dass wir Berichte über einen solchen Zusammenbruch in den wöchentlichen Weltnachrichten verhindern können, aber es kann trotzdem passieren.

Jetzt versuche ich eine bestimmte Analogie zu ziehen. Bevor wir mit der Lösung von Problemen fortfahren, möchte ich Sie an eine Geschichte mit Ärzten erinnern, die es ablehnten, sich die Hände waschen zu müssen. Es gab jedoch einen Grund dafür. In den 1800er Jahren gab es in den Krankenhäusern kein fließendes Wasser, Latexhandschuhe waren noch nicht erfunden worden, so dass das Verfahren zum Händewaschen tatsächlich ziemlich kompliziert war.

Das Gleiche gilt für die Sicherheit in fast jedem Kontext. Es gibt keinen magischen Staub, den Sie sprühen könnten, und es gibt keine magischen Latexhandschuhe, die Sie tragen können, um Ihre Geräte sicherer zu machen. Wenn Sie beispielsweise einen Hersteller oder einen Arzt bitten, Ihr Gerät sicher zu halten, kann dies eine ziemlich schwierige Aufgabe sein. Ich denke, es wird einige Zeit dauern.

Wenn die Gegner des Händewaschens am Leben wären, würden sie sagen, dass alle Ärzte Herren sind, damit ihre Computer sicher sind. Aber ich bin immer noch optimistisch, weil die meisten Hersteller, mit denen ich jetzt spreche, verstehen, dass dies ein echtes Problem ist.

Sie wissen einfach nicht, was sie als nächstes tun sollen. Vielleicht werden sie Sie in Zukunft einstellen, um ihnen bei der Lösung dieser Sicherheitsprobleme zu helfen.

Es kommt jedoch darauf an, dass es sehr schwierig ist, tatsächlich Sicherheit hinzuzufügen. Änderungen an der fertigen Software vorzunehmen, ist in einigen Fällen sehr schwierig und oft sehr teuer. Sie müssen Sicherheit von Anfang an so gestalten, dass alles richtig funktioniert. Daher erwartet die FDA von den Herstellern, dass sie alles richtig machen, wenn sie noch mit Stift und Papier auf Bauplatten arbeiten, bevor sie ein Medizinprodukt herstellen.

Was haben wir also mit der Zeit? 40 Minuten, großartig. Ich erzähle schneller als ich erwartet hatte. Entschuldigung, wenn Sie aufnehmen, werde ich versuchen, langsamer zu sprechen.

Ich möchte ein wenig über Technologien sprechen, die medizinische Geräte zuverlässiger machen, also werde ich versuchen, Ihr Gehirn in die Luft zu jagen, okay? Warum vertrauen Sie dem Sensor beispielsweise in Ihrem Smartphone? Ich sehe, Sie haben ein Smartphone. Wissen Sie, welche Sensoren darin enthalten sind?

Zielgruppe:

Zielgruppe: GPS.

Professor: GPS, Beschleunigungsmesser, habe ich gehört. Irgendwelche anderen Gedanken? Was könnten wir noch am Telefon finden?

Zielgruppe: Kompass.

Professor: Kompass, Licht, elektromagnetisches Feld, Temperatursensoren? Technisch gesehen verfügt die Kamera über eine CCD-Matrix, sodass Sensoren überall sind. Medizinische Geräte haben auch Sensoren.

Warum vertrauen Sie dem, was der Sensor Ihrem Prozessor sagt? Wenn Sie Software schreiben und der Sensor sagt, dass es heute 77 Grad oder 25 Grad Celsius sind, warum glauben Sie das?

Mein Labor arbeitet viel an Sensoren. Jetzt werde ich Ihnen sagen, dass Sie sich einen dieser Sensoren ansehen sollen. Dies ist ein batterieloser Sensor, der mit einem MSP430-Mikrocontroller ausgestattet ist. Es gibt jedoch keine Batterien, da es einen 10-μF-Kondensator hat, der Funkübertragungsenergie sammelt, um den Mikroprozessor mit Strom zu versorgen.

Er hat all diese lustigen kleinen Dinge wie einen 3D-Beschleunigungsmesser, Temperatursensoren und Lichtsensoren. Aber sie sind ziemlich schwer aufzunehmen. Warum vertrauen Sie wieder den Messwerten aller in diesem Sensor enthaltenen Komponenten? Schließlich verwandelt etwas physikalische Phänomene in diese kleinen elektrischen Impulse. Es gibt einen wichtigen Umstand, warum Sie dem, was dieser Sensor anzeigt, nicht vollständig vertrauen können.

Dies ist die Arbeit eines meiner Laborassistenten, Denis Fu-kun, der ein Brett am Michigansee rollt. Aber den Rest der Zeit stört er gerne die Sensoren. Vergessen Sie für einen Moment die Sicherheit - 2009 berichtete ein Gentleman, dass jedes Mal, wenn sein Handy in der Küche klingelte, der Ofen im Ofen eingeschaltet wurde. Sie finden diesen Beitrag in der New York Times. So kam es, dass die Resonanzfrequenz des Anrufs einfach perfekt war, um den Sensor zum Einschalten des Küchenofens auszulösen.

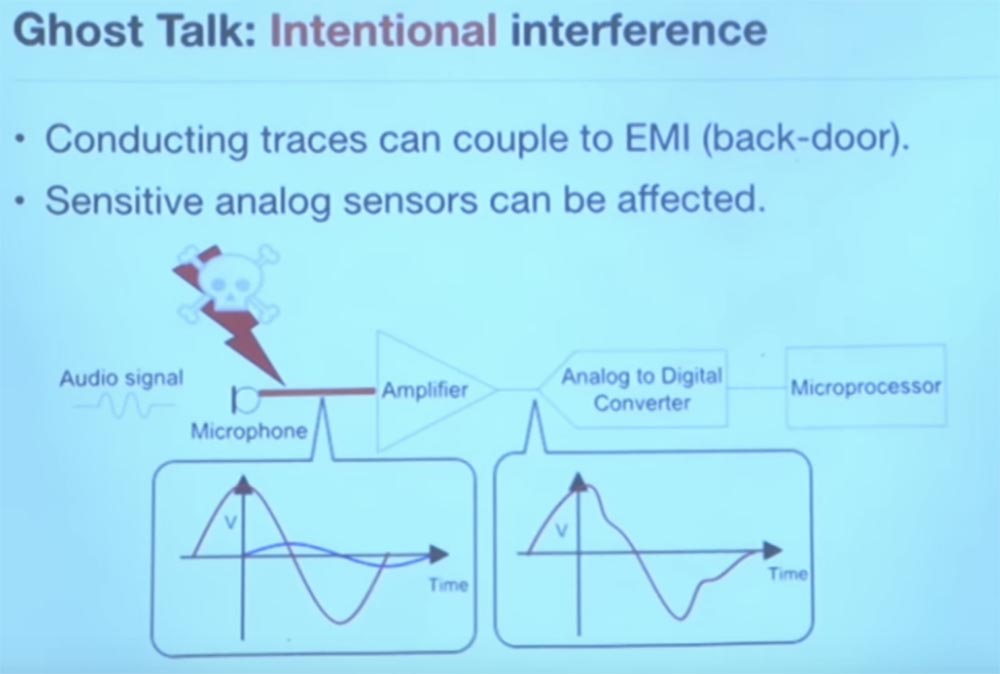

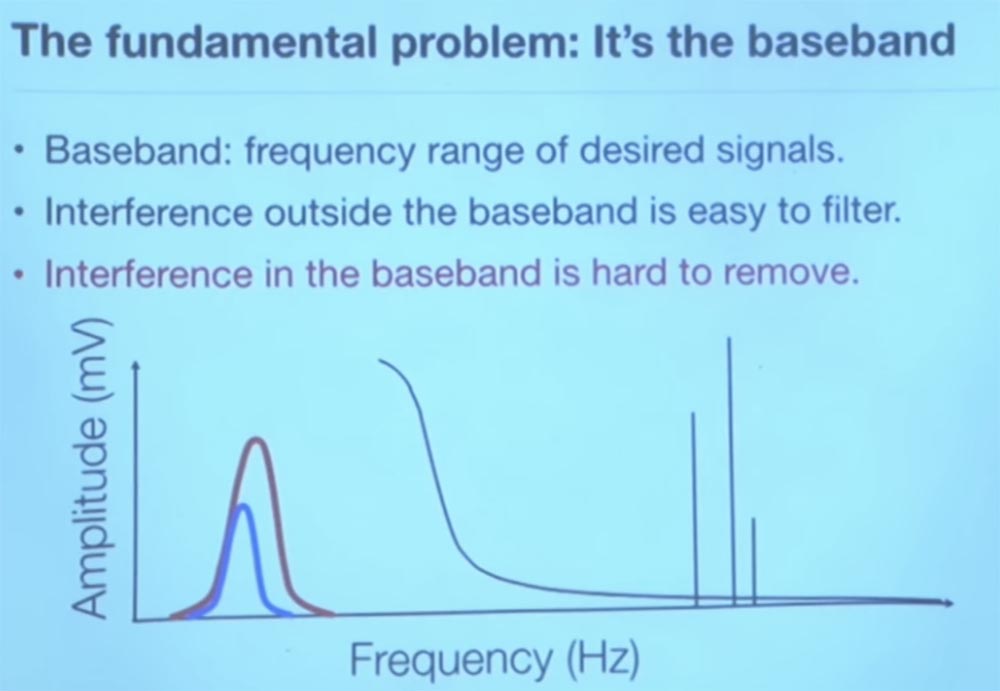

Es gibt also überall Störungen. Dies ist ein ständiger Kampf von Geräten, die im gleichen Frequenzbereich sprechen. Es gibt jedoch Technologien, die diese Interferenz reduzieren können. Das Problem ist, was während der Frequenzstörung des Signals passiert. Ich möchte ein wenig über analoge Geräte sprechen.

Sag mir, gibt es noch Vorlesung 6.003? Wirklich? Großartig. Ich würde Ihnen allen raten, es durchzugehen, wenn Sie dies noch nicht getan haben. Dies ist einer der erstaunlichsten Kurse für eine Person auf dem Gebiet der Informatik, da Sie nicht zu tief in elektrische Schaltkreise eintauchen müssen.

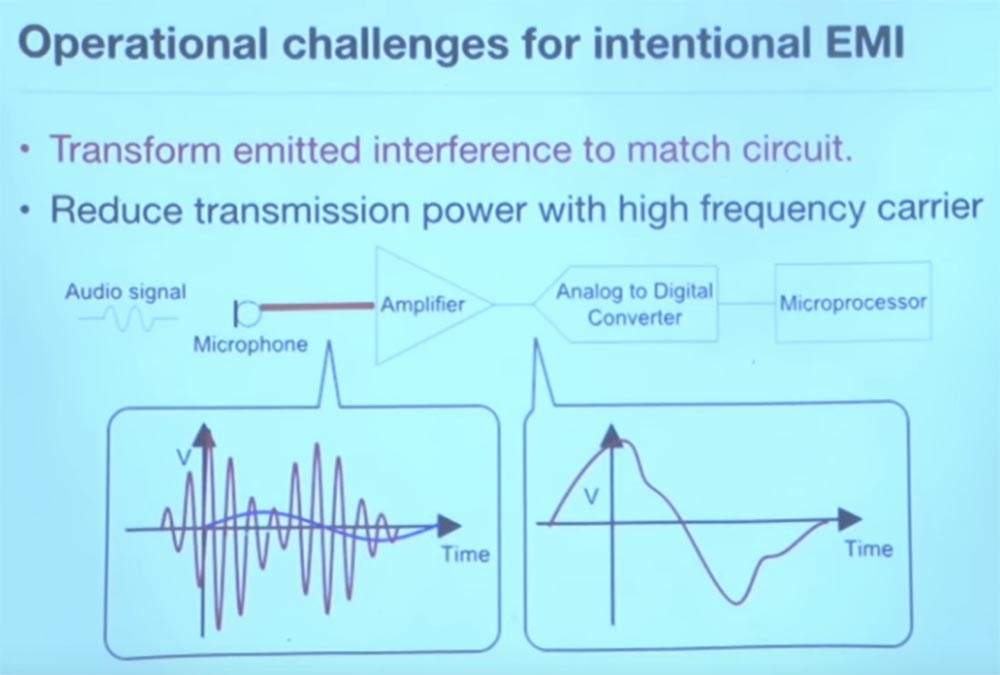

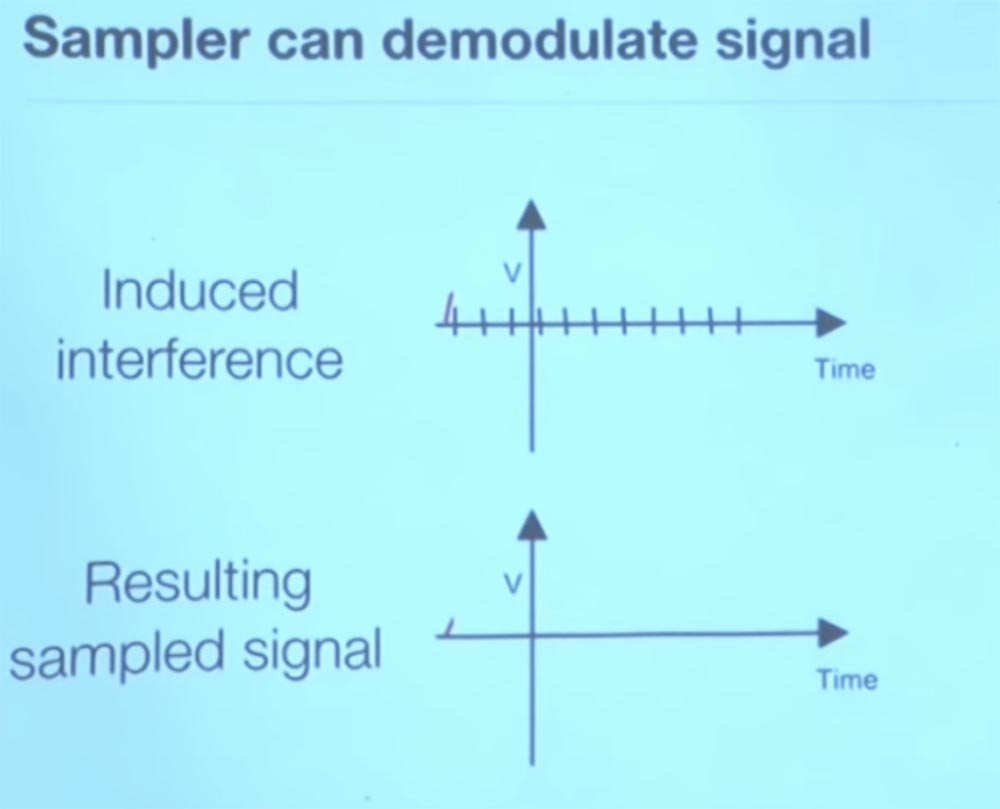

Also habe ich mich gefragt, ich habe versucht zu verstehen, warum ich an das glauben sollte, was der Sensor mir sagt. Ich begann das Strukturdiagramm zu studieren. Wenn Sie beispielsweise ein Bluetooth-Headset haben, finden Sie darin ein Mikrofon, ein Stück Draht, einen Verstärker, ein anderes Kabel, das zu einem Konverter führt, der das analoge Signal in ein digitales Signal umwandelt. Möglicherweise befindet sich eine Art Filter, und dann geht alles zum Mikroprozessor. Aber es gibt all diese Dinge, die die Daten stören, bevor sie in Ihre Software gelangen. Die Software glaubt jedoch einfach alles, was Draht sagt. Weißt du was mich genau interessiert hat?

, . , - , ? , , - .

, ? , ? , ? , ?

, , , , .

, , . . , , , , , . . , , . , , .

Schauen wir uns einige Beispiele an. Bluetooth-, . , , . , -.

, , - . - USB- . . , .

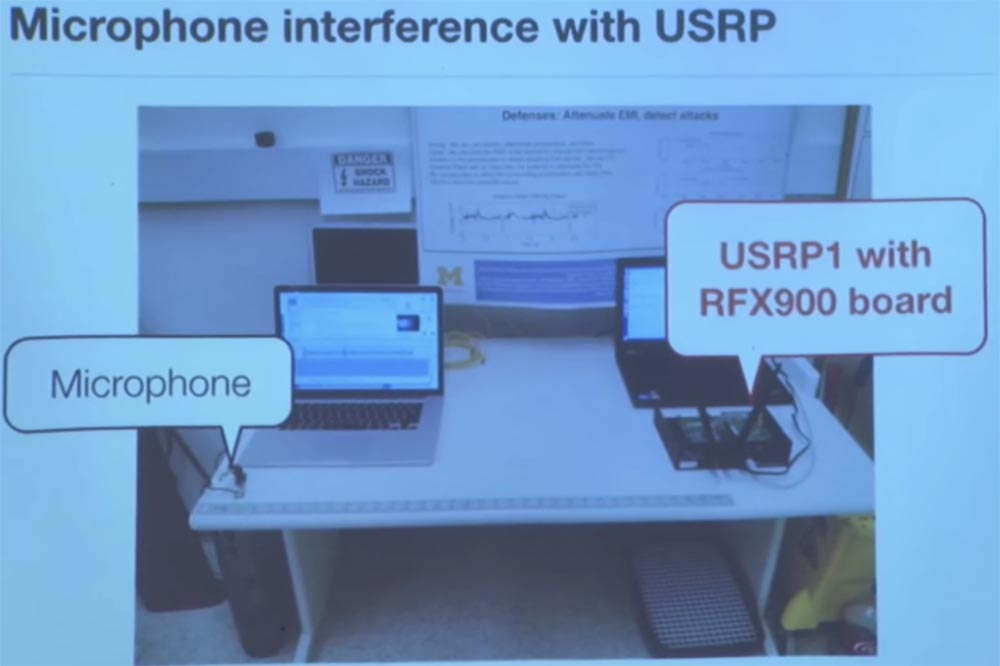

, – . , . , software radio, . Python . .

, Weezer — «Island in the Sun».

! , , - . , , Hi-Fi. – .

, , .

bluetooth-, , . FCC, , . , , , .

. , Bluetooth . DTMF-, . , .

, , , , .

Bluetooth , , , , , . .

, , . - - , .

, , . . , . -, , , - .

, , . , . , , . , , .

. . , . , , , .

, , , . - , : «- - - ». , , . , , , , , .

, , , .

, – .

, ? , . , 826 , . .

, – 826 . , , , . , , . , , . , , , . 1, . , .

, , . .

, . , , . , , – .

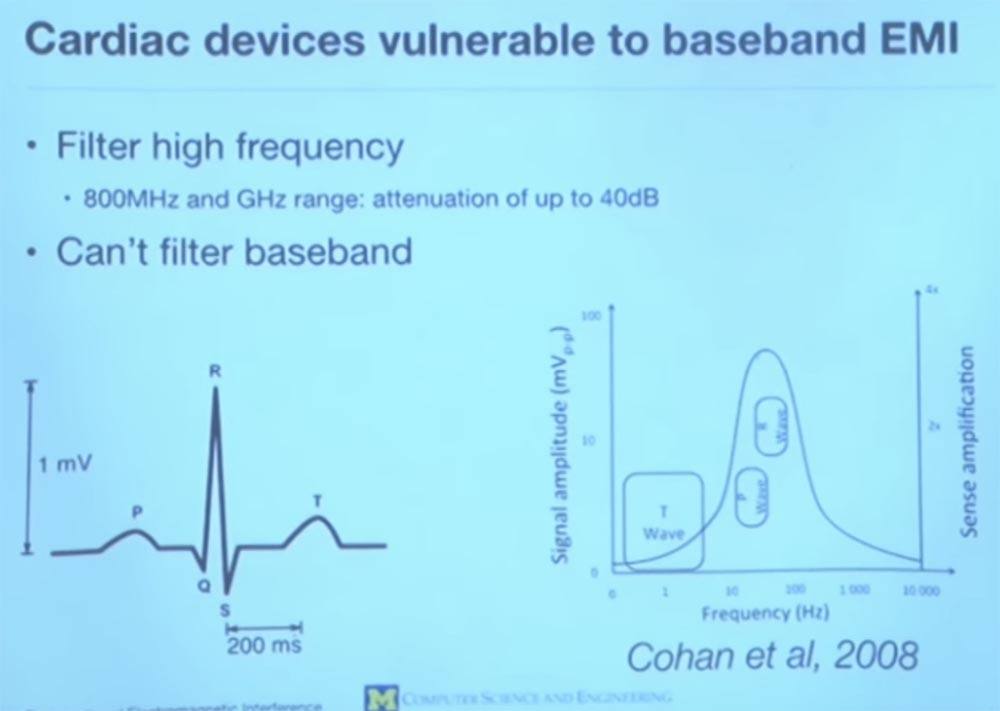

, , . , P, Q, R, S, T. QRS – , . — R, , . , , P T.

, , 100 . , .

, . . , , . , .

— . , . , . , , . , , . . , , 3D , , 4D. , .

, , .

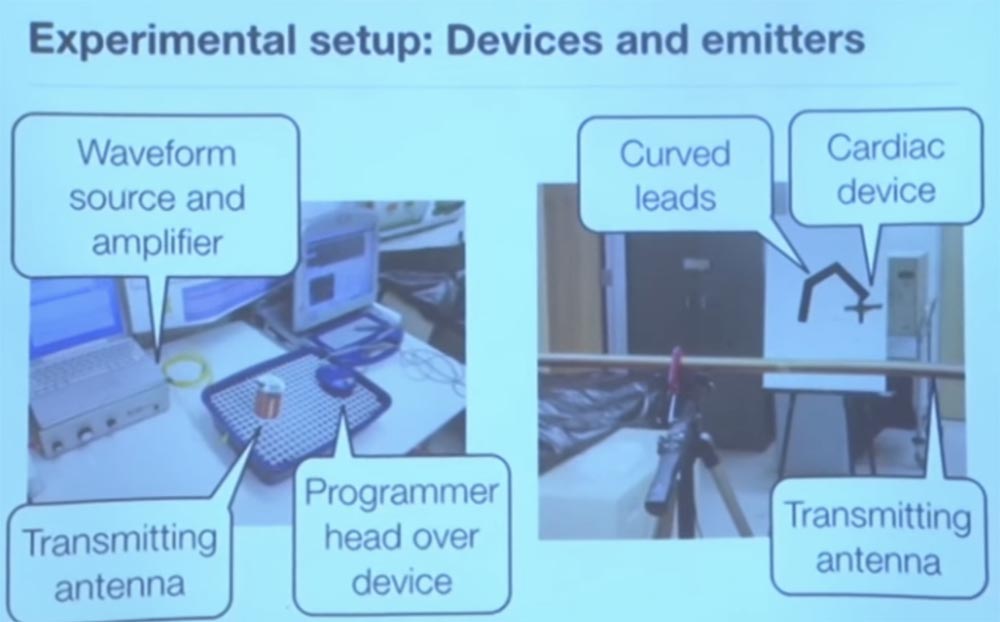

Wir haben dies auf verschiedene Weise getan. In Salzlösung verwendeten wir nur eine Spule aus Magnetdraht. Hier haben wir einen Zauberstab, der Telemetrie liest, um herauszufinden, was der Programmierer über das, was er sieht, denkt, sowie eine Quelle für Wellenformen und einen Wandler. Direkt im Hintergrund auf der Tafel haben wir eine 2D-Version des Patienten erstellt. Sie können die Biegung der Elektrode, der Elektrode selbst und des Herzschrittmachers sehen - dies ist ein Band, das sich direkt darunter befindet.49:50 minMIT-Kurs "Computer Systems Security". Vorlesung 15: Medizinische Software, Teil 3Die Vollversion des Kurses finden Sie hier .

Wir haben dies auf verschiedene Weise getan. In Salzlösung verwendeten wir nur eine Spule aus Magnetdraht. Hier haben wir einen Zauberstab, der Telemetrie liest, um herauszufinden, was der Programmierer über das, was er sieht, denkt, sowie eine Quelle für Wellenformen und einen Wandler. Direkt im Hintergrund auf der Tafel haben wir eine 2D-Version des Patienten erstellt. Sie können die Biegung der Elektrode, der Elektrode selbst und des Herzschrittmachers sehen - dies ist ein Band, das sich direkt darunter befindet.49:50 minMIT-Kurs "Computer Systems Security". Vorlesung 15: Medizinische Software, Teil 3Die Vollversion des Kurses finden Sie hier .Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Dezember kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?