Massachusetts Institute of Technology. Vorlesung # 6.858. "Sicherheit von Computersystemen." Nikolai Zeldovich, James Mickens. 2014 Jahr

Computer Systems Security ist ein Kurs zur Entwicklung und Implementierung sicherer Computersysteme. Die Vorträge behandeln Bedrohungsmodelle, Angriffe, die die Sicherheit gefährden, und Sicherheitstechniken, die auf jüngsten wissenschaftlichen Arbeiten basieren. Zu den Themen gehören Betriebssystemsicherheit, Funktionen, Informationsflussmanagement, Sprachsicherheit, Netzwerkprotokolle, Hardwaresicherheit und Sicherheit von Webanwendungen.

Vorlesung 1: „Einführung: Bedrohungsmodelle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 2: „Kontrolle von Hackerangriffen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 3: „Pufferüberläufe: Exploits und Schutz“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 4: „Trennung von Privilegien“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 5: „Woher kommen Sicherheitssysteme?“

Teil 1 /

Teil 2Vorlesung 6: „Chancen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 7: „Native Client Sandbox“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 8: „Netzwerksicherheitsmodell“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 9: „Sicherheit von Webanwendungen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 10: „Symbolische Ausführung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 11: „Ur / Web-Programmiersprache“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 12: Netzwerksicherheit

Teil 1 /

Teil 2 /

Teil 3Vorlesung 13: „Netzwerkprotokolle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 14: „SSL und HTTPS“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 15: „Medizinische Software“

Teil 1 /

Teil 2 /

Teil 3 Die nächste Folie zeigt, dass das Gerät es als gesehen ansah, obwohl dies in Wirklichkeit nicht der Fall war. Denken Sie daran, dass wir eine gerade Linie haben mussten, weil es keinen Patienten und keinen Herzschlag gibt.

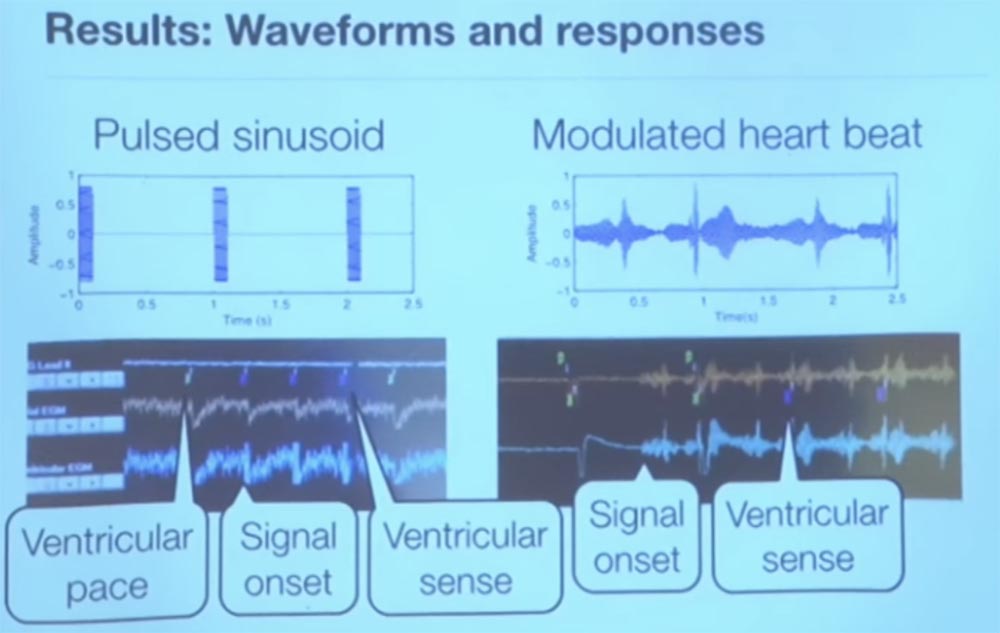

Aus Gründen des Interesses haben wir verschiedene Signale ausprobiert, die einen Sinusimpuls darstellen. Es war wirklich eine Sinuswelle, die mit einer unvorstellbaren Geschwindigkeit gestartet wurde, aber immer noch dem Rhythmus des Herzschlags entsprach. Jede Sekunde haben wir einen Impuls gesendet - Sie sehen ihn links und rechts zeigt ein moduliertes Signal, es ist etwas verrauscht.

Dies ist also ein Screenshot des Schrittmacherprogrammierers, der in Echtzeit die Telemetrieausgabe zeigt. Die kleinen grünen Markierungen oben, VP, zeigen an, dass der Programmierer den Rhythmus der Herzventrikel an den Schrittmacher sendet. Die Bedeutung des Herzschrittmachers besteht darin, einen künstlichen Herzschlag zu erzeugen, dh ein Pulsieren des Herzgewebes zu verursachen.

Das Interessante ist, dass der Programmierer, als wir anfingen, unsere Interferenz zu senden, einen VS oder ein Gefühl ventrikulärer Aktivität erhielt. Dies sind die drei kleinen lila Markierungen in der oberen Reihe. Dank dessen glaubte der Schrittmacher, dass das Herz von selbst schlug, und beschloss, die Stimulation auszuschalten, um Energie zu sparen. Als wir aufhörten, Störungen zu übertragen, begann er erneut mit der Herzstimulation.

Rechts sehen Sie, wo die Störung beginnt und wie der Stimulator das Gefühl der auf ihn übertragenen ventrikulären Aktivität wahrnimmt. Er beginnt zu denken, dass das Herz von selbst arbeitet und keine Energie verbrauchen muss, um die Herzaktivität aufrechtzuerhalten. So können wir Störungen verursachen und dadurch den Mikroprozessor täuschen, so dass er an den hervorragenden Zustand des Herzens des Patienten glaubt.

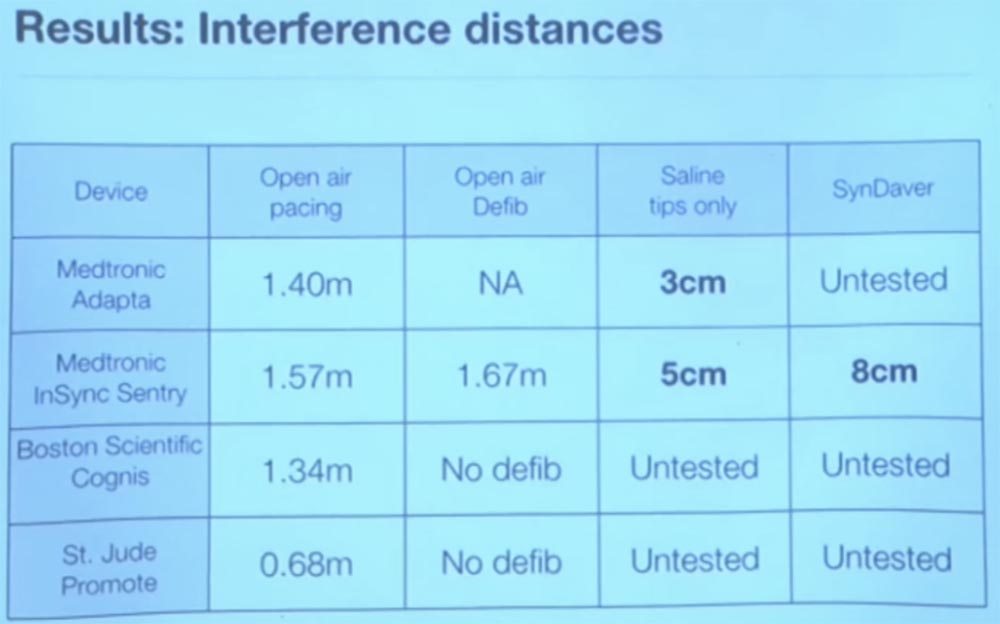

Die gute Nachricht ist, dass es nur in vitro in vitro außerhalb des lebenden menschlichen Körpers funktioniert. Als wir versuchten, dies in physiologischer Kochsalzlösung oder in allem zu tun, was in seinen Parametern einem echten menschlichen Körper nahe kam, funktionierte dies im Grunde nicht. Dies liegt daran, dass der menschliche Körper die Energie von Radiowellen absorbiert und diese nicht vom Sensor erfasst werden. Das Beste ist, dass wir Experimente mit Kochsalzlösung in einem Abstand von 3 cm erhalten haben. Der Objektträger zeigt den Abstand der Ausbreitung von Rauschen in verschiedenen Medien, die während des Experiments von verschiedenen Forschungsgruppen erhalten wurden.

Im Allgemeinen bedeutet dies, dass es keinen besonderen Grund gibt, sich Sorgen über eine Änderung der Betriebsart des Implantats aufgrund externer Interferenzen zu machen. Wir wissen jedoch nicht, wie andere wichtige medizinische Geräte auf Störungen reagieren. Wir haben den Betrieb von Insulinpumpen nicht getestet, obwohl es viele verschiedene Arten solcher Geräte gibt. Es gibt transdermale Glukosesensoren. Ich bin nicht überrascht, wenn jemand sie verwendet. Sie sind weit verbreitet, aber wir wissen nicht, wie sie auf externe Störungen reagieren.

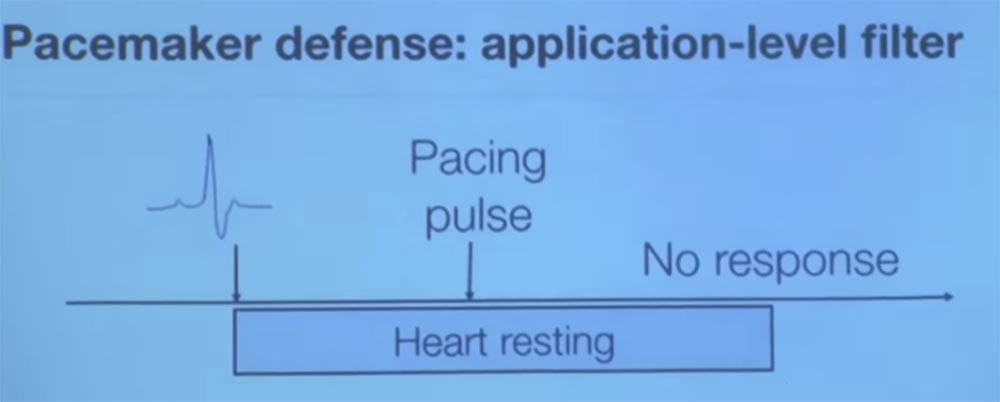

Ich glaube nicht, dass ein analoger Filter ein gutes von einem schlechten Signal unterscheiden kann, daher sollten Sie Ihren Filter näher an die Anwendungsebene bringen. Eine der von uns getesteten Schutzmethoden war wie folgt. Diese Methode hat auch ihre Grenzen, aber die Hauptidee ist wie folgt. Stellen Sie sich vor, Sie sind ein Schrittmacher und möchten wissen, ob Sie ein zuverlässiges Signal empfangen oder nicht?

Zu diesem Zweck senden Sie von Zeit zu Zeit Testimpulse, um die Aktivität des Feindes unter Kontrolle zu halten. Als wir mit Elektrophysiologen zusammengearbeitet haben, haben wir so etwas Interessantes gelernt. Wir haben erfahren, dass, wenn Sie einen Impuls an ein Herz senden, das sich vor kurzem, irgendwo innerhalb von 200 Millisekunden, bereits zusammengezogen hat, dh getroffen hat, das Herzgewebe aufgrund der Polarisation physisch keinen elektrischen Impuls als Reaktion senden kann, weil es sich in Ruhe befindet.

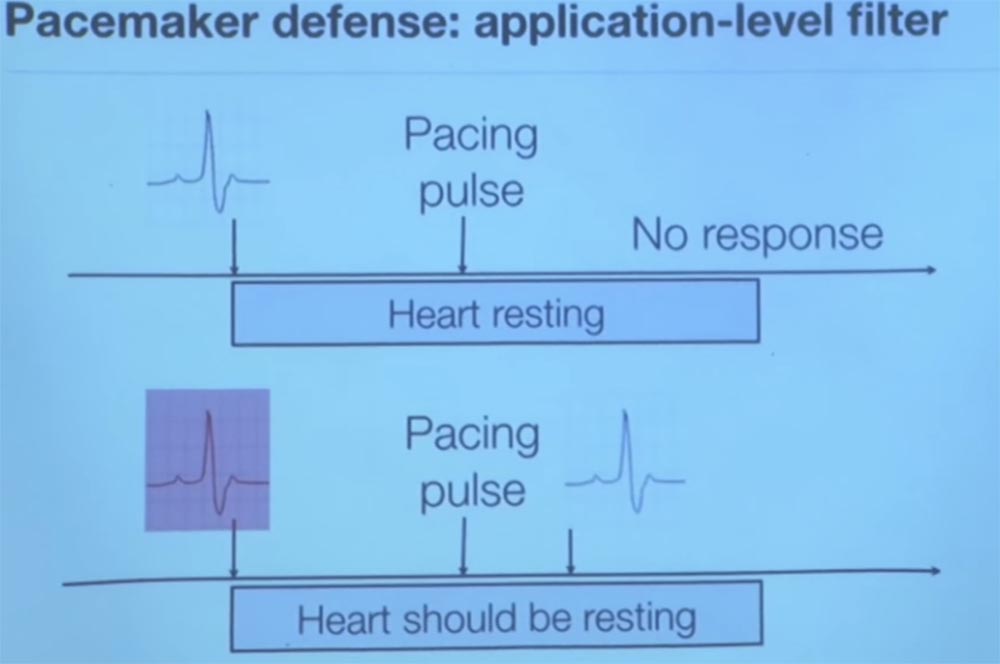

Also fragten wir sie, was passiert, wenn unmittelbar nach der ventrikulären Kontraktion ein zusätzlicher Impuls gesendet wird? Uns wurde gesagt, dass es physiologisch unmöglich ist, wenn das Herz wirklich schlägt, wie Ihr Sensor Ihnen sagte, dann erhalten Sie keine Antwort.

Wenn wir also sehen, dass das Herz uns ein elektrisches Signal sendet, nachdem es vor weniger als 200 ms geschlagen hat, beweist dies, dass wir über den vorherigen Pulsschlag getäuscht wurden. In diesem Fall erhalten wir absichtliche elektromagnetische Störungen.

Die Hauptidee ist daher, dass wir dieses Problem erneut untersuchen und uns auf die Kenntnis der Physiologie des menschlichen Körpers stützen, um die Zuverlässigkeit der Ergebnisse zu erhöhen. Ein anderer Ansatz war, dass wir den Fall der Ausbreitung einer verzögerten Herzfrequenz nicht berücksichtigten, da sich elektromagnetische Interferenzen mit Lichtgeschwindigkeit ausbreiten. Wenn Sie zwei Herzschrittmachersensoren in verschiedenen Körperteilen haben und diese gleichzeitig das gleiche Herzsignal empfangen, stimmt eindeutig etwas nicht. Denn die elektrochemische Verzögerung bewegt sich wie ein elektrisches Signal von einem Vagusnerv auf und ab Ihres Herzens.

Es gibt andere Möglichkeiten, um festzustellen, ob ein physiologisches Signal zuverlässig ist, aber dies ist eine völlig neue Theorie. In diesem Bereich ist wenig los, daher bietet es viele interessante Projekte für die Forschung in Graduierten- und Grundstudien.

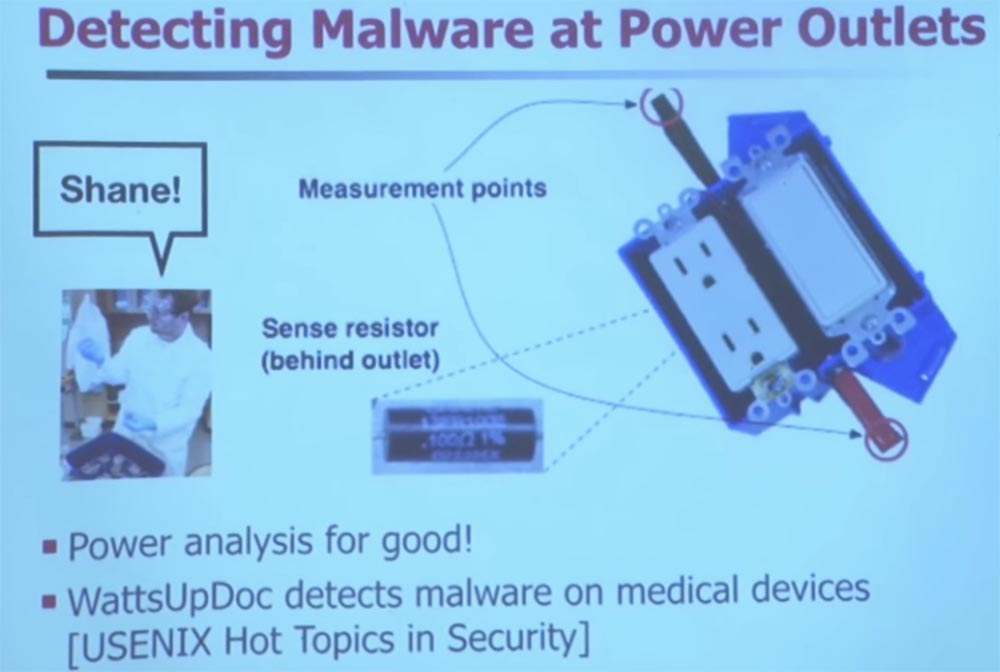

Und jetzt möchte ich Ihnen von einem anderen Projekt erzählen, bei dem Malware über Steckdosen erkannt werden konnte. Vor einigen Jahren sagte einer meiner Schüler, Shane: „Hey, ich habe diese Steckdose entworfen und jetzt kann ich erkennen, welche Site Sie gerade sehen.“ Er steckte einen empfindlichen Widerstand in eine herkömmliche Steckdose, der die sogenannte Phasenverschiebung der Blindleistung misst. Dies betrifft hauptsächlich den Proxy zum Herunterladen von Informationen auf Ihren Computer.

Dank dieses Sensors kann er feststellen, wie der Prozessor Ihres Computers die Last ändert und wie sich dies auf die Parameter des Stromverbrauchs auswirkt. Das ist nichts Neues. Hat jemand einen solchen Begriff gehört - TEMPEST-Schutz? Ich sehe dich im Wissen. TEMPEST gibt es schon seit vielen Jahren. Da Signale von überall austreten, gibt es eine ganze Kunst, Signallecks zu stoppen. Ich behalte gerne alle meine alten Computer - ich habe sogar eine Maschine mit einem Exo-Kern, es ist ein alter Pentium 4. Sie wurden veröffentlicht, bevor sie eine erweiterte Energieverwaltung entwickelten. Wenn Sie also den Stromverbrauch des alten Pentium gemessen hätten, wäre er unabhängig von der Prozessorlast unverändert geblieben.

Es spielt keine Rolle, ob er in einem geschlossenen Regelkreis arbeitete oder mit der Verarbeitung von Rechenprozessen beschäftigt war. Wenn Sie jedoch einen modernen Computer kaufen, sei es ein Desktop-Computer oder ein Smartphone, hängt der Energieverbrauch von der Arbeitsbelastung ab. Also entdeckte Sean, was in diesem Fall geschah.

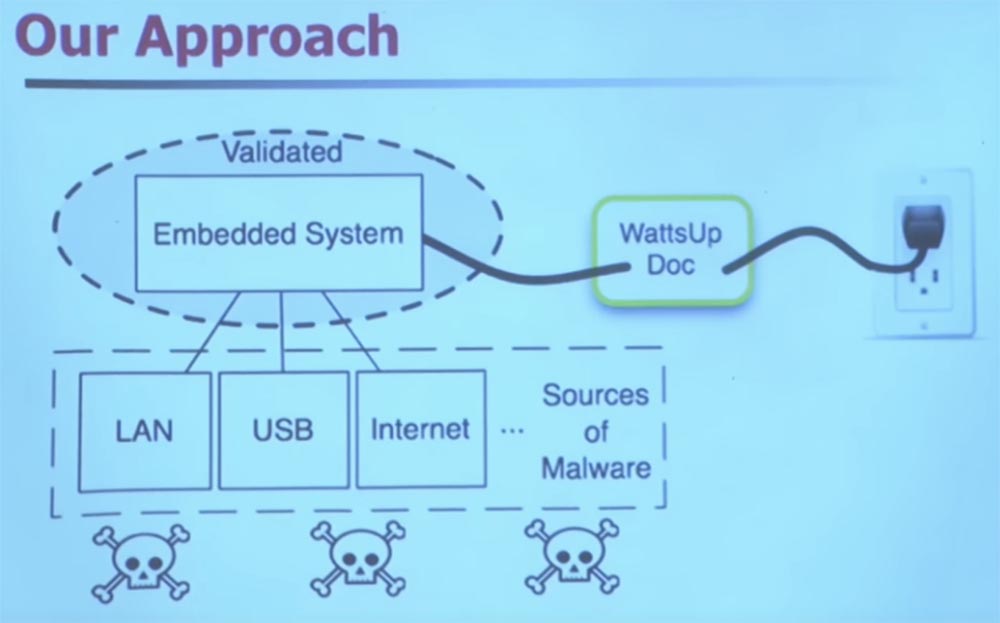

Wenn Sie ein eingebettetes System haben, das sehr schwer zu ändern ist, und es mit Sicherheitsfunktionen ausstatten möchten, können Sie ein intelligentes Verlängerungskabel verwenden.

Es verwendet maschinelles Lernen, um den Frequenzbereich Ihres Energieverbrauchs zu klassifizieren. Es wird nicht erfasst, wie viel Strom Sie verbrauchen, sondern wie oft Sie dies tun.

Lassen Sie mich Ihnen einen Hinweis geben. Stellen Sie sich vor, Sie haben ein medizinisches Gerät, das mit Malware infiziert ist. Angenommen, dieser Virus wird alle paar Minuten aktiviert, um Spam zu senden. Wie kann dies den Stromverbrauch verändern?

Richtig, alle paar Minuten wird eine Schlafunterbrechung ausgelöst und der Prozessor wird aktiviert. Dies wird wahrscheinlich seinen Bedarf an Speicherressourcen erhöhen. Er wird mehrere Zyklen absolvieren oder mehrere zusätzliche Zyklen in einen konstanten Satz von Arbeitsanweisungen einfügen.

Medizinische Geräte führen im Gegensatz zu Allzweckcomputern eine kleine Reihe von Anweisungen aus, und dies ist ein allgemeines Bild ihrer Arbeit. Wenn Sie plötzlich Malware erhalten, ändert sich sofort das Stromverbrauchsmuster und das Stromverhalten, und dank dessen kann es verfolgt werden. Sie machen eine Fourier-Transformation, wenden andere "magische" Technologien unter Beteiligung des maschinellen Lernens an. Der Teufel steckt im Detail. Sie können maschinelles Lernen verwenden, um das Vorhandensein von Malware und anderen Anomalien mit sehr hoher Genauigkeit und einem minimalen Fehleranteil festzustellen.

Dies ist ein Projekt, an dem Sean seit mehreren Jahren arbeitet. Er hat dieses Projekt ursprünglich erstellt, um festzustellen, welche Website Sie besucht haben. Leider präsentierte er es auf einem Haufen von Konferenzen genau zu diesem Zweck, und alle sagten zu ihm: "Nun, warum brauchten Sie das?" Dies erwies sich jedoch als sehr nützlich, da er die 50 besten von Alexa bewerteten Websites auswählte. Und dann stellte er das Energieprofil seines Computers zusammen, um es für maschinelles Lernen zu verwenden, und dann konnte er mit sehr hoher Genauigkeit feststellen, welche Site auf anderen Computern besucht wurde. Wir waren wirklich überrascht, dass dies im Allgemeinen funktioniert hat. Und wir wissen immer noch nicht genau, warum dies möglich ist, aber wir haben den starken Verdacht, dass das Content-Management-System der Drupal-Websites schuld ist.

Wer schreibt noch Emacs HTML? Großartig, ich auch. Deshalb habe ich all diese Fehler auf meiner Website. Vor einigen Jahren gab es jedoch eine aktive Bewegung, insbesondere in Institutionen, so dass der Code automatisch eine Webseiten-Inhaltsdatei erstellte, die einer regulären Struktur folgt. Wenn Sie beispielsweise zu cnn.com gehen, werden in der oberen rechten Ecke immer Anzeigen mit einer Flash-Animation geschaltet, die genau 22 Sekunden dauert. Wenn Sie diese Seite aufrufen, beginnt der Prozessor Ihres Computers mit der Verarbeitung. Das heißt, ein Webbrowser beeinflusst das bekannte Energieverbrauchsmuster und seine Änderungen können als charakteristisch für diese bestimmte Site festgelegt werden.

Die einzige Site, die wir nicht sicher klassifizieren konnten, war GoDaddy. Wir wissen nicht warum, und das stört uns nicht sehr, da dieses Problem weit von Sicherheitsproblemen entfernt ist.

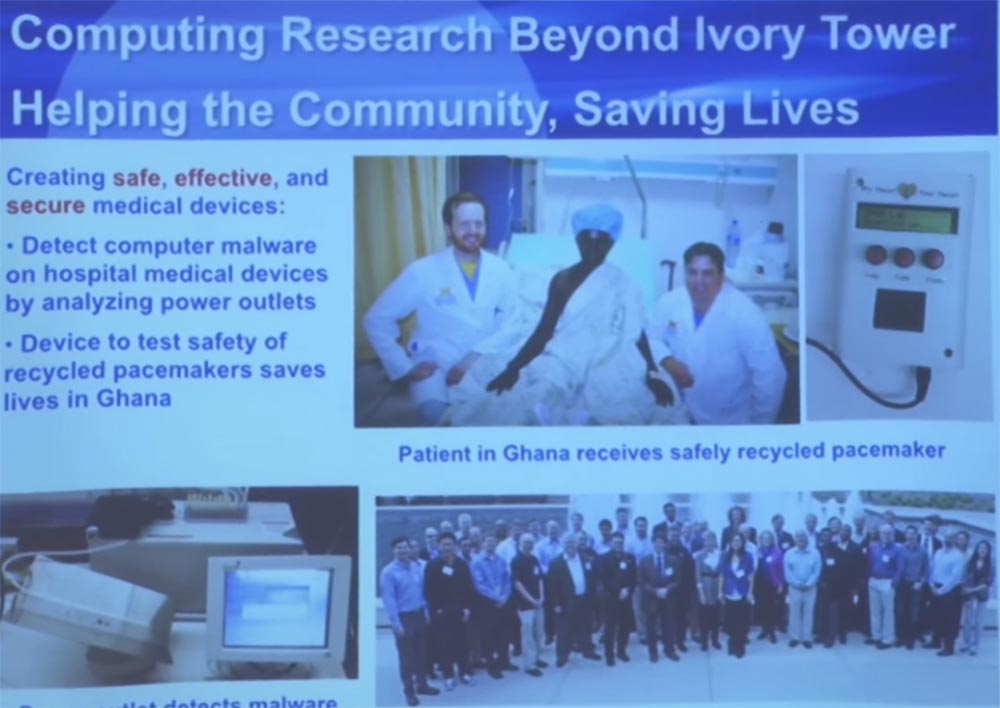

Wenn Sie Ihren Kollegen aus verschiedenen Kliniken helfen, sprechen sie häufig erneut mit Ihnen, um Hilfe zu erhalten. Wir haben an einem der interessanten Projekte gearbeitet, die sich auf Probleme bei der Bereitstellung von Herzschrittmachern in Entwicklungsländern, insbesondere in Ghana, beziehen und Patienten buchstäblich ein zweites Leben ermöglichen. Denn wenn Sie in Ihrem Land kein Gesundheitssystem haben, ist es beispielsweise sehr schwierig, 40.000 US-Dollar für einen Herzschrittmacher und ein Team von Chirurgen zu erhalten.

Sie waren mit der Wiederherstellung defekter Herzschrittmacher und Defibrillatoren beschäftigt und wurden dann sterilisiert. Das ist ziemlich interessant. Sie müssen eine Gaskammer mit Ethylenoxid zum Sterilisieren verwenden, um alle Pyrogene zu entfernen - Substanzen, die Fieber verursachen. Diese Geräte werden sterilisiert und dann erneut in Patienten implantiert. Dieser Herr auf dem Bild litt unter einer langsamen Herzfrequenz, was für ihn ein Todesurteil war. Aber da er einen Herzschrittmacher bekommen konnte, gab ihm dies zusätzliche Lebensjahre.

Das Problem, mit dem sie zu uns kamen, war, wie sie herausfinden können, dass diese Geräte immer noch sicher sind, weil sie nicht einmal verwendet wurden. Natürlich können Sie sich die Akkulaufzeit ansehen - dies ist das erste, was Sie tun. Wenn die Ladung zu niedrig ist, kann das Gerät nicht implantiert werden. Was ist mit einigen anderen Dingen? Zum Beispiel, wenn das Metall etwas rostig ist? Wie können wir das Gerät von Anfang bis Ende überprüfen, um festzustellen, ob es Arrhythmien richtig erkennt?

Studenten aus meinem Labor haben einen speziellen Tester entwickelt, der Herzschrittmachern die elektrischen Äquivalente von Herzrhythmusstörungen sendet, andere Anomalien als die normale Sinuskurve der Herzfrequenz.

Der Schrittmacher glaubt, mit dem Patienten verbunden zu sein und beginnt zu reagieren. Dann überprüfen wir die Antwort, um festzustellen, ob tatsächlich Herzrhythmusstörungen diagnostiziert werden und ob die Rettungsschläge wirklich korrekt gesendet werden.

Diese Entwicklung wird derzeit einem vollständigen FDA-Screening unterzogen, um die Zulassung für die Verwendung zu erhalten. Bisher ist dies ein unvollständiges Programm namens "Mein Herz ist dein Herz". Sie können detaillierte Informationen über sie finden, wenn Sie interessiert sind.

Darüber hinaus interagieren wir häufig mit der Community der Hersteller von Medizinprodukten. Wir laden sie jeden Sommer zusammen mit den für die Verwaltung der Kliniken zuständigen Kliniken in das Medical Device Safety Center in Ann Arbor ein und teilen ihre Beschwerden und Bedenken über Medizinprodukte am allgemeinen Tisch mit. Wir hatten eine Firma, an die wir einfach alle bestehenden Probleme zeigten, bei denen sich niemand an den Hersteller von medizinischen Geräten wenden würde. Dies ist eine neue Kultur der Kommunikation.

Ich weiß also nicht, ob einer von Ihnen Sicherheitsanalysen oder Reverse Engineering durchgeführt hat. Ich sehe ein paar Leute. Dies ist eine sehr gewissenhafte Sache, fast eine Kunst, weil Sie sich mit sozialen Elementen in der Produktion befassen, insbesondere bei der Herstellung von Medizinprodukten, weil das Leben auf dem Spiel steht. Es kann sehr, sehr schwierig sein, solche Probleme mit Menschen zu teilen, die sie wirklich beheben können. Dies erfordert daher häufig einen persönlichen Kontakt.

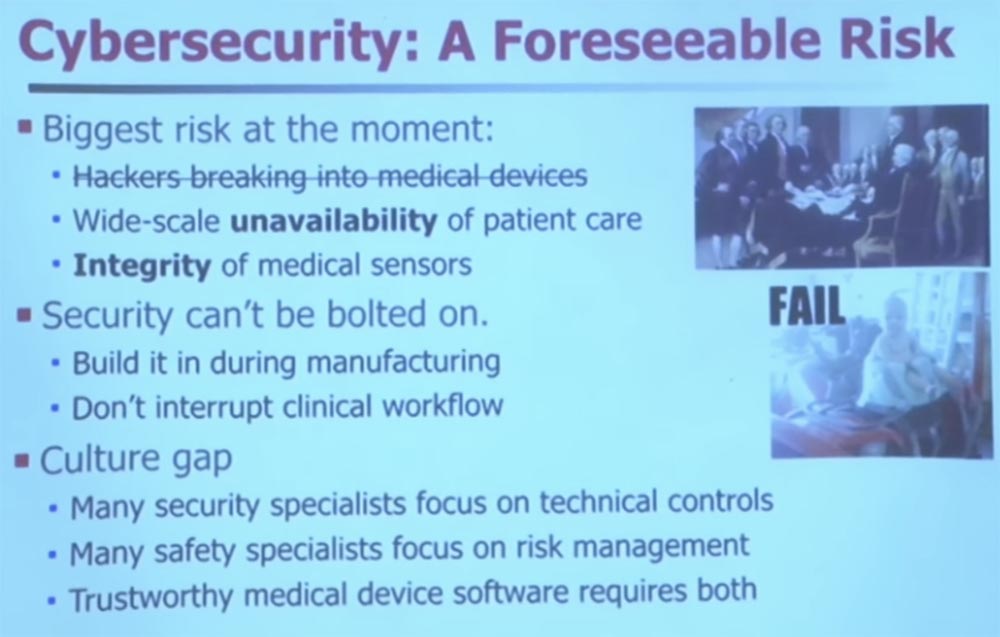

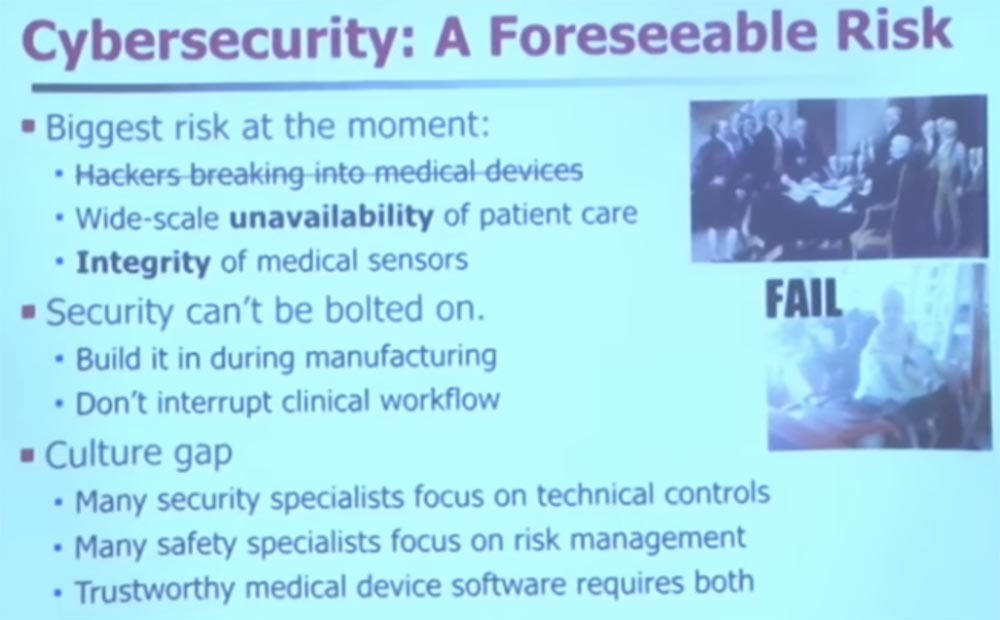

Ich möchte noch etwas Zeit sparen. Ich hoffe, wir haben einige Fragen, denn ich denke, wir haben fünf oder zehn Minuten Zeit. Aber ich möchte ein paar Mythen zerstreuen. Sie kennen wahrscheinlich viele Schlagzeilen und Fernsehsendungen darüber, wie Hacker in medizinische Geräte eindringen. Vielleicht ist dies ein Problem, aber dies ist nicht das einzige und darüber hinaus nicht das bedeutendste Problem. Es ist schwer, es als Problem zu betrachten, wenn Sie die Sicherheit analysieren, da es tatsächlich zwei weitere wichtige Probleme gibt.

Der erste ist der fehlende Zugang zu Geräten in großem Maßstab aufgrund der Unzugänglichkeit der Patientenversorgung. Vergessen Sie daher externe Gegner - was ist, wenn Sie nur Schadprogramme haben, die versehentlich in medizinische Geräte gelangen, weil sie alle unter demselben Betriebssystem funktionieren? Was passiert, wenn 50.000 Einspritzpumpen gleichzeitig ausfallen? In diesem Fall ist es sehr schwierig, eine ordnungsgemäße Patientenversorgung sicherzustellen.

Einer meiner Kollegen schrieb mir, dass sein Katheterlabor geschlossen sei.

Katheterisierungslabors sind eine relativ neue Spezialisierung. Dies ist eine spezielle Art von Operationssaal für minimalinvasive Operationen. Sie mussten ein solches Labor in ihrer Klinik schließen, weil eine Krankenschwester versehentlich einen Virus von einem USB-Laufwerk eingeschleust hatte, von dem sie Familienfotos an Yahoo übertragen wollte. Irgendwie drang Malware ein und infizierte ihr Katheterisierungslabor. Deshalb mussten sie es schließen und alle Arbeiten einstellen.

Wenn Sie also auf eine Angioplastie warten, steht Ihnen dieses spezielle medizinische Zentrum jetzt nicht mehr zur Verfügung. Sie müssen eines der Backup-Center verwenden. Daher ist die Verfügbarkeit medizinischer Geräte für medizinisches Personal eines der wichtigsten Dinge, die im Hinblick auf die Sicherheit häufig vergessen werden.

Das zweite wichtige Problem ist die Integrität des Sensors. Wenn Ihr medizinisches Gerät mit Malware infiziert ist, ändert sich sein Betrieb auf eine Weise, die die Entwickler nicht vorhersehen konnten. Hier ist ein sehr einfaches Beispiel. Angenommen, Malware gelangt in einen Timer. Sie wecken ihn, um Netzwerkpakete und Spam zu senden. Es dauert einige Zeit. Was passiert, wenn Ihr Medizinprodukt davon ausgeht, dass es die Unterbrechungen des Sensors vollständig erfasst, um Messwerte zu erfassen, und die Unterbrechungen dann übersprungen werden? Möglicherweise reguliert dieser Sensor die Leistungseinstellungen des medizinischen Geräts, aber aufgrund von Malware hat er das nächste Zeugnis verpasst. - , . .

, . , , , . , , .

, - , . , ?

. , Windows 95. , OS / 2, Windows XP.

, , . , , .

- , . , , . .

, , Gmail . , «», .

- , «». , . : « Dos Equis, ?», – , -, .

, , . , . , , — . , « , ». . , , , , «» , ?

– , . , , , . , , , , , ? ? , , … .

, , , , . , , .

, , , , . , CBC, , . , .

, , « ». . , , ? , ?

, , . , , , !

: « , . , . , -? ? , ? , 30 ». , , . , . . -, , . , , .

, . -, . .

. , , . , .

, , , , . . — . , .

, 5-10 , . . , . , , , - .

:

: ?

: , , . , , — . . , . . . , , , . , , .

. , . . , . , , , , . . , , .

: , , — , , , . .

: , , , , , ? . , , . — , .

, , , .

, , . — , , . -, «- » CHS, Mandiant. , . , , . — , ? , , (, 2013 , 180 206 29 ).

. , , , , .

, , , . , , . , , , .

.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Dezember kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?