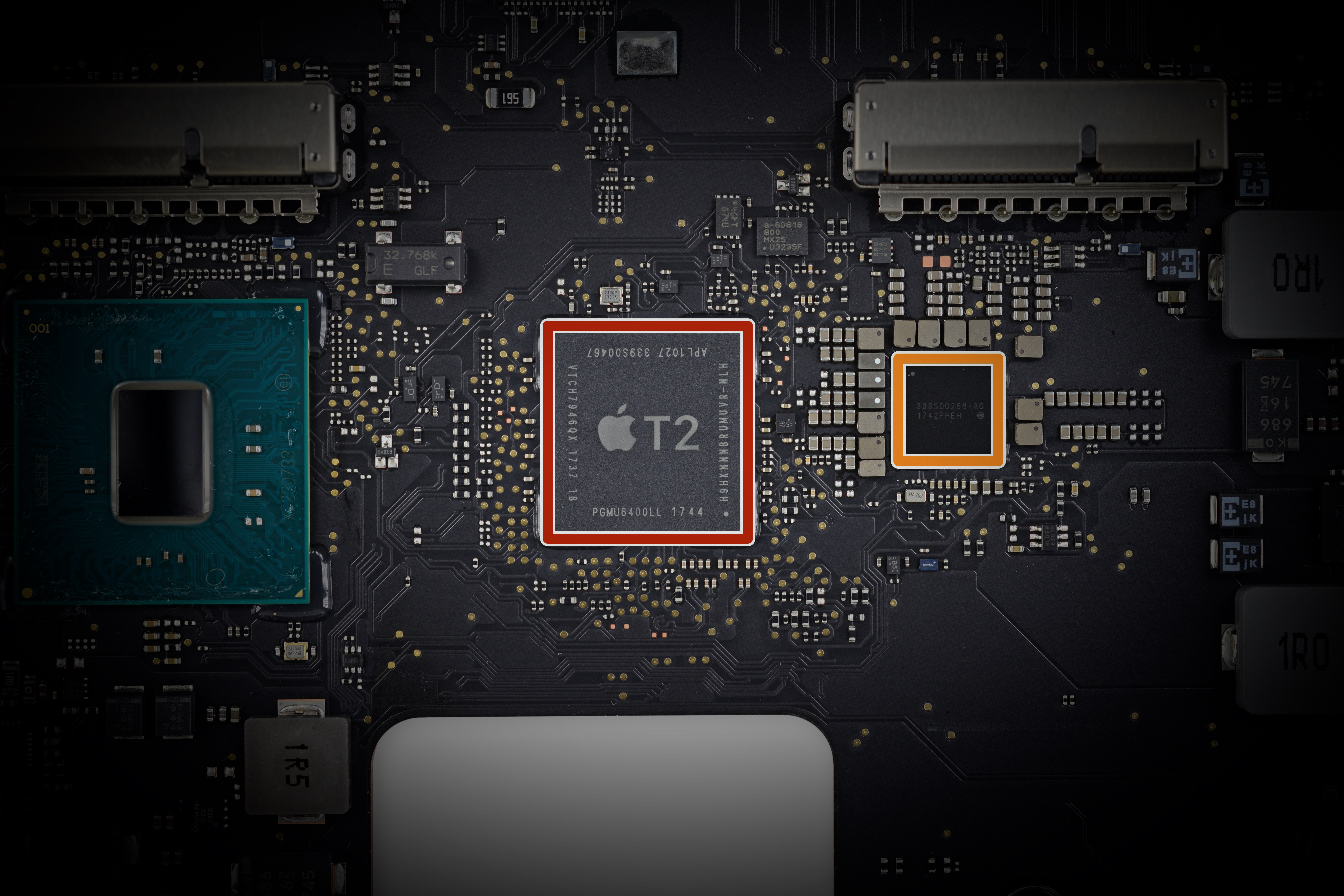

Apple hat eine

Dokumentation zum T2-Sicherheitschip veröffentlicht, der in die neuesten Marken-Laptop-Modelle integriert ist, darunter das Anfang dieses Jahres eingeführte MacBook Pro und das gerade angekündigte MacBook Air.

Bis heute war wenig über den Chip bekannt. Aber jetzt stellt sich heraus, dass dies ein sehr interessanter Chip ist. Es verfügt über eine Reihe von Sicherheitsfunktionen, darunter das Speichern und Schützen von Geräteverschlüsselungsschlüsseln, Fingerabdruckdaten und die sichere Startfunktion. Darüber hinaus schaltet die Chip-

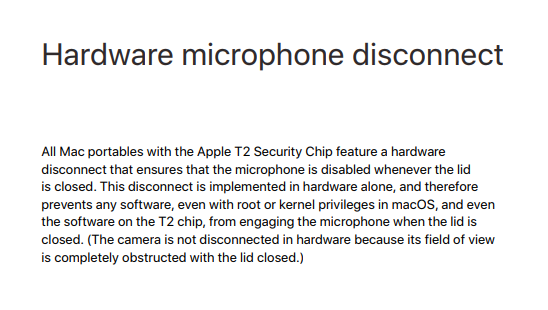

Hardware das Mikrofon der eingebauten Kamera stumm, wenn der Deckel des Laptops geschlossen wird.

„Diese Stummschaltung ist auf Hardwareebene implementiert und ermöglicht daher keiner Software, selbst mit Root- oder Kernel-Berechtigungen in macOS und sogar Software auf dem T2-Chip, das Mikrofon einzuschalten, wenn die Abdeckung geschlossen ist“, heißt es im Handbuch, in dem die Hardware-Stummschaltung funktioniert Das Mikrofon erhält einen Absatz.

Der Camcorder selbst

schaltet die Hardware

nicht aus , da "sein Sichtfeld durch die geschlossene Abdeckung vollständig blockiert ist".

Laut Apple bietet die neue Funktion ein "beispielloses" Sicherheitsniveau für den Mac. Wir sprechen über den Schutz vor Malware, Trojanern und RAT, die in letzter Zeit für das MacOS-Betriebssystem weit verbreitet sind (unter Windows gibt es solche Programme vor langer Zeit in großer Zahl).

Die Gefahr, Hacker mit Webcams auf Laptops zu verbinden, hat sich vor einigen Jahren mit der Verbreitung von Remote Administration Tools (RAT) erfüllt. Dann verbreitete sich unter den Benutzern die Gewohnheit, eine Laptop-Webcam mit einem Klebeband oder einem undurchsichtigen Aufkleber zu versehen.

Bis zu einem gewissen Punkt dachten einige Benutzer, dass es fast unmöglich sei, Webcams auf Apple-Laptops ohne Wissen des Benutzers zu aktivieren. Letztes Jahr wurde jedoch eine Fruitfly-

Malware entdeckt, die diesen Mythos zerstreute.

Auf den ersten Blick ist die Malware recht einfach und besteht nur aus zwei Dateien:

~/.client

SHA256: ce07d208a2d89b4e0134f5282d9df580960d5c81412965a6d1a0786b27e7f044

~/Library/LaunchAgents/com.client.client.plist

SHA256: 83b712ec6b0b2d093d75c4553c66b95a3d1a1ca43e01c5e47aae49effce31ee3Die .plist-Datei selbst hält den .client nur die ganze Zeit am Laufen. Letzteres ist jedoch viel interessanter: Es handelt sich um ein minimiertes und verschleiertes Perl-Skript, das unter anderem eine Verbindung zu einem der Verwaltungsserver herstellt.

Der interessanteste Teil des Skripts befindet sich jedoch am Ende des Abschnitts __DATA__. Dort wurde eine Mach-O-Binärdatei gefunden, ein zweites Perl-Skript und eine Java-Klasse, die vom Skript extrahiert, in den Ordner / tmp / geschrieben und ausgeführt wird. Bei der Java-Klasse wird zunächst pple.awt.UIElement auf true gesetzt, dh es wird nicht im Dock angezeigt.

Es ist diese Binärdatei, die Screenshots (vom Display) macht und auf die Webcam zugreift. Die Forscher stellen fest, dass die Malware dafür wirklich "antike" Systemaufrufe verwendet, die vor OS X verwendet wurden.

SGGetChannelDeviceList

SGSetChannelDevice

SGSetChannelDeviceInput

SGInitialize

SGSetDataRef

SGNewChannel

QTNewGWorld

SGSetGWorld

SGSetChannelBounds

SGSetChannelUsage

SGSetDataProc

SGStartRecord

SGGetChannelSampleDescriptionDaraus schließen sie, dass die Autoren keine Erfahrung in der modernen Entwicklung für Mac haben, sondern die alte Dokumentation verwenden, die auf ihre ausländische Herkunft aus einer Region hinweist, in der Apple-Technologie nicht überall installiert ist. Darüber hinaus enthält die Binärdatei die Quelle für die offene libjpeg-Bibliothek in der Version von 1998. Auf die eine oder andere Weise, aber die Malware führt ihre Funktionen erfolgreich aus und spioniert Mac-Benutzer über die integrierte Webcam des Laptops aus.

Es ist bekannt, dass Spionage durch Laptop-Webcams nicht nur von neugierigen Hackern zur Unterhaltung, sondern auch von speziellen Diensten eingesetzt wird. Im britischen Geheimdienst arbeitet GCHQ seit vielen Jahren daran, solche Trojaner im Rahmen des Programms für

Sehnerven zu entwickeln. Sogar einige bekannte Technikfreaks wie Mark Zuckerberg haben die Webcam

mit Klebeband auf einen Laptop

geklebt .