Spezialisten wissen, dass die Einweg-Passwortauthentifizierung veraltet ist. Ja, es ist für unbedeutende Systeme wie Habr geeignet, aber wirklich wertvolle Vermögenswerte können auf diese Weise nicht geschützt werden. Es gibt keine "starken" und "starken" Passwörter, selbst eine kryptografische Passwortphrase mit 44 Entropiebits ist wenig nützlich, wenn sie nicht von anderen Authentifizierungsfaktoren unterstützt wird.

Authentifizierungsfaktoren:- "Etwas, das Sie wissen" - zum Beispiel ein Passwort

- "Etwas, das Sie haben" - zum Beispiel ein Mobiltelefon oder ein PKI-Token

- "Etwas, das Sie sind" - wie Tastaturhandschrift oder andere biometrische Funktionen

Zahlreiche Datenbanklecks mit persönlichen Informationen von Benutzern und Mitarbeitern großer Organisationen sind ein weiterer Beweis dafür. Laut dem

Data Breach Investigations Report von Verizon wurden

81% aller gehackten Informationssysteme und Datenlecks im Jahr 2017

durch kompromittierte Konten verursacht. Das heißt, "gestohlene" oder "verdrehte" Passwörter.

Aus Gründen der Sicherheit und der erweiterten Authentifizierung müssen Sie jedoch etwas opfern. Leider kann die Privatsphäre der Benutzer darunter leiden. Einige moderne Technologien umfassen entweder die Überwachung des menschlichen Verhaltens oder die Erfassung biometrischer Daten.

Bei falscher Implementierung können solche Sicherheitssysteme zu einer Art Big Brother werden, bei dem es fast

unmöglich ist, die Sicherheit unter Wahrung der Anonymität zu gewährleisten .

Neue Authentifizierungsmethoden

Selbst die neueste Version von

reCAPTCHA v3 , die kürzlich offiziell von Google angekündigt wurde, verwendet Methoden zur Verhaltensanalyse,

dh sie verfolgt Benutzeraktionen heimlich .

Aus Sicht des Webmasters funktioniert das System folgendermaßen: Zusammen mit der Seite erhält der Benutzer die reCAPTCHA-Bibliothek und die Funktion

grecaptcha.execute wird

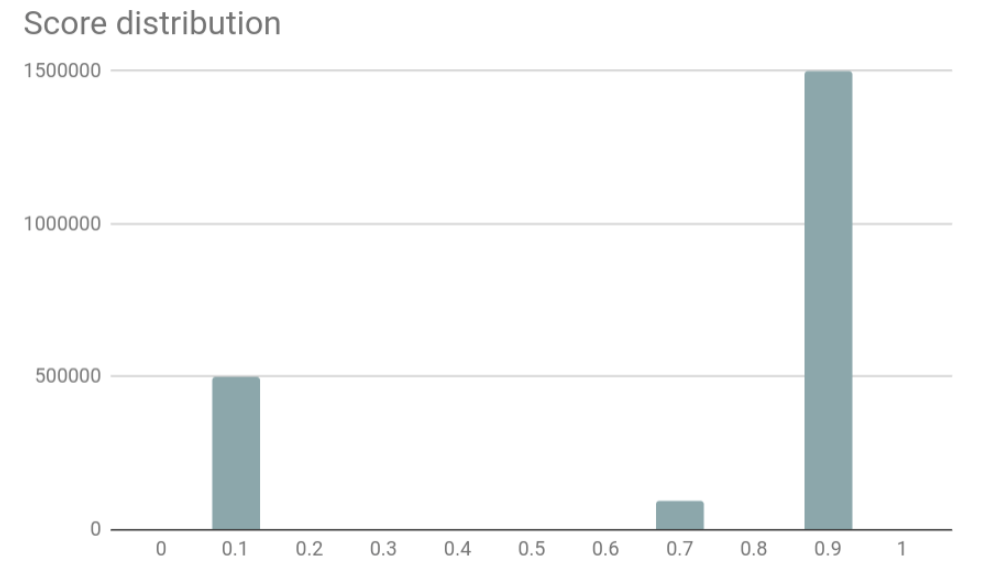

grecaptcha.execute . Der Nutzer bemerkt nichts - aber ab diesem Moment werden seine Aktionen von Google-Servern überwacht, und der Websitebesitzer erhält eine Bewertung eines bestimmten Nutzers auf einer Skala von 0,0 (Bot) bis 1,0 (Person).

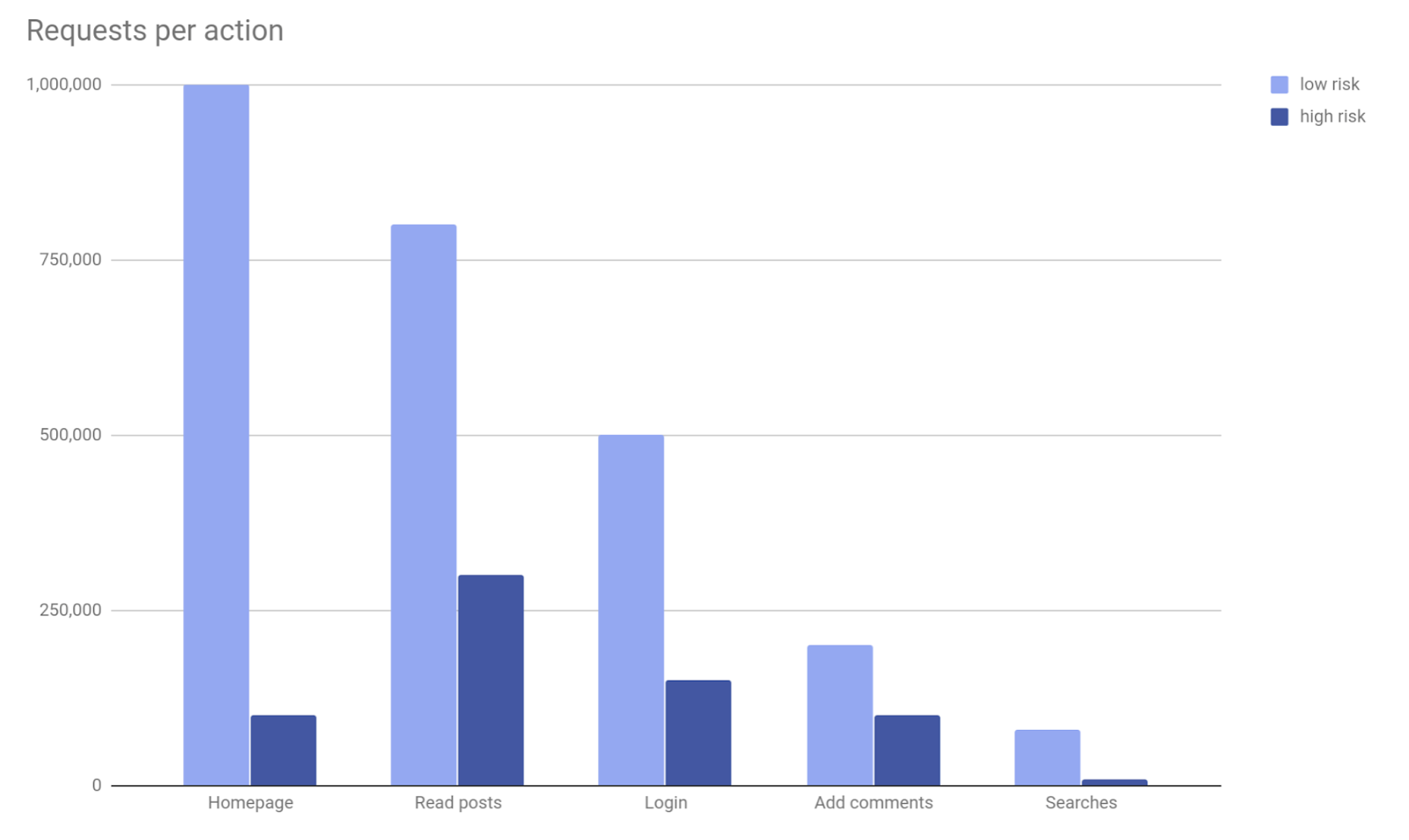

Basierend auf dieser Bewertung können Sie die Authentifizierung oder andere Aktionen auf der Site automatisch verbieten. Beispielsweise dürfen nur Benutzer mit einer Bewertung über 0,5 die Seite mit Kennwortdateneingabe betreten.

Obwohl reCAPTCHA kein spezielles Authentifizierungssystem ist, ist es eine gute Demonstration der Verhaltensanalyse, der

erweiterten Risikoanalyse oder eines risikobasierten Authentifizierungsmodells. Dies ist ein beliebter Ansatz bei den neuen Authentifizierungssystemen, die derzeit

auf dem Markt sind . So beschreiben Lieferanten einen risikobasierten Ansatz:

„Die Notwendigkeit der Authentifizierung, die Menge und Art der Faktoren, die zur Authentifizierung dieses Kunden erforderlich sind, werden auf der Grundlage der Risikobewertung des Ereignisses und des Kunden hier und jetzt bestimmt. Somit passt sich der Authentifizierungsprozess an den Client, seine Umgebung und sein Gerät an. Mit einem hohen Maß an Vertrauen in diese Faktoren ist das Authentifizierungsverfahren für den Client im Allgemeinen unsichtbar (tatsächlich ist es nur eine Identifizierung) oder minimal. Wenn ein Risiko erkannt wird, muss sich der Kunde anhand eines oder mehrerer Faktoren authentifizieren. Mit hoher Wahrscheinlichkeit von Betrug wird der Zugriff auf Dienste vollständig blockiert. “

Das Prinzip der Hintergrundverhaltensanalyse ähnelt dem reCAPTCHA v3-Algorithmus.

Tatsächlich besteht die Idee darin, eine Multi-Faktor-Authentifizierung zu implementieren und gleichzeitig

die Benutzererfahrung aufrechtzuerhalten oder sogar zu

verbessern . Wenn Sie sich beispielsweise von einem bekannten Gerät an einem typischen Ort beim Internetbanking-System anmelden und das System die Tastaturhandschrift einer Person erkennt, kann diese Person ohne Kennwort in das System aufgenommen werden.

Ein weiteres Beispiel: Wenn Sie von einem persönlichen Konto aus bezahlen, fordert das System keine zusätzliche Bestätigung für Standardvorgänge an, die der Kunde bereits abgeschlossen hat. Der zweite und / oder dritte Authentifizierungsfaktor wird angefordert, wenn eine neue Zahlung an eine neue Gegenpartei erfolgt. Offensichtlich erhöht eine nicht standardmäßige Zahlung die Wahrscheinlichkeit, dass jemand unbefugten Zugriff auf ein Konto erhalten hat.

Biometrie in Russland

Ja, eine Verhaltensanalyse mit versteckter Überwachung von Benutzeraktionen scheint eine zweifelhafte Technologie zu sein, aber bei ordnungsgemäßer Implementierung können Sie dennoch die Anonymität einer Person wahren und gleichzeitig eine Authentifizierung im System bereitstellen. Eine andere Sache ist die Erfassung biometrischer Daten, die von Natur aus eine Ablehnung der Anonymität implizieren.

Mit 3D-gedruckten Masken können Sie die biometrische Überprüfung in iPhone X-Handys täuschenBesonders besorgniserregend ist die Initiative zur Einführung einer biometrischen Identifizierung in Russland, wo Datenbanklecks mit personenbezogenen Daten von Bürgern an

der Tagesordnung sind .

Auf einem kürzlich abgehaltenen Forum für innovative Finanztechnologien in Finopolis 2018

sagten sie

, dass in Russland "die Phase der strategischen Diskussion über das biometrische Identifikationssystem abgeschlossen ist" und nun die praktische Implementierung dieser Technologie begonnen hat, die "mindestens drei Jahre" dauern wird.

Wir sprechen über das

einheitliche biometrische System , das große Banken und andere Organisationen der Russischen Föderation verbindet. In der ersten Phase gibt es eine umfangreiche Sammlung biometrischer Daten aus der Bevölkerung, die Arbeit wird von Rostelecom koordiniert.

Von der offiziellen Website des Projekts:

Das Unified Biometric System ist eine digitale Plattform zur biometrischen Fernidentifizierung, mit der Sie den Bürgern jederzeit und überall neue digitale kommerzielle und staatliche Dienste anbieten können. Das System wurde auf Initiative der Zentralbank der Russischen Föderation und des Ministeriums für digitale Entwicklung, Telekommunikation und Massenmedien der Russischen Föderation erstellt. Rostelecom ist Entwickler und Betreiber des einheitlichen biometrischen Systems.

Ein einziges biometrisches System ermöglicht es den Banken, zusammen mit einem Benutzernamen und einem Passwort der staatlichen Dienste ein Konto zu eröffnen, Einzahlungen zu tätigen oder ihm einen Kredit ohne persönliche Anwesenheit zu gewähren. Auf diese Weise können Banken die Digitalisierung des Kundenpfads abschließen, und die Bürger haben die Möglichkeit, ihren Willen zu digitalisieren und Dokumente aus der Ferne zu unterzeichnen.

Ein einziges biometrisches System verarbeitet zwei Arten von Biometrie: Stimme und Gesicht, und zwar nicht getrennt, sondern zusammen . Mit zwei Modalitäten können Sie eine „lebende Person“ definieren, anstatt ihre Biometrie in einem digitalen Kanal zu imitieren.

Gesicht und Stimme sind die bisher günstigsten und gebräuchlichsten Technologien. Die Identifizierung anhand von Venenmuster, Netzhaut oder Fingerabdruck erfordert spezielle Lesegeräte, die im Massensegment nicht verfügbar sind. Die heutige Verfügbarkeit von Technologie ist jedoch kein einschränkender Faktor für ihren zukünftigen Einsatz. Mit der Systemarchitektur können Sie weitere Modalitäten hinzufügen.

...

Rostelecom ist einer der Marktführer im Bereich Cybersicherheit, daher bietet das System ein hohes Maß an Schutz.

Die mobile Anwendung

„Key“ für Android wurde bereits zur Fernidentifizierung von Kunden russischer Banken veröffentlicht. Die Anwendung arbeitet in Verbindung mit einem Konto im Portal für öffentliche Dienste, während sie die Stimme und das Gesicht des Benutzers scannt. Nach den Bewertungen bei Google Play zu urteilen, ist die Anwendung äußerst instabil, einschließlich der Verwendung eines ungültigen Zertifikats.

Im Allgemeinen wird die Sammlung biometrischer Informationen über Bürger weltweit allmählich zur Norm. Nach dem Terrorakt vom 11.09. Unterzeichneten Vertreter von 188 Ländern der Welt ein Abkommen, in dem die Gesichtsbiometrie als wichtigste Identifikationstechnologie für Pässe und Einreisevisa der nächsten Generation anerkannt wurde. Ein Chip wird in biometrische Pässe eingenäht, in denen Fingerabdrücke, ein Foto der Netzhaut, der Abstand zwischen den Pupillen und andere biometrische Informationen des Besitzers aufgezeichnet werden sollen.

Die Trends sind so, dass die biometrische Überprüfung allmählich zu einem Standardverfahren wird und der Staat die Funktion übernimmt, biometrische Daten von Bürgern zu sammeln und zu speichern. Möglicherweise wird die biometrische Überprüfung auf verschiedene Internetdienste angewendet.

Bei der Verbesserung der Sicherheits- und Authentifizierungssysteme, einschließlich der biometrischen Überprüfung, ist es wichtig, sich an die Hauptsache zu erinnern:

Anonymität ist ein grundlegendes Menschenrecht

Im Mai 2015 hat der UN-Menschenrechtsrat ein

Dokument verabschiedet, in dem ausdrücklich die Möglichkeit der anonymen Nutzung des Internets und der Verschlüsselung personenbezogener Daten als Teil der grundlegenden Menschenrechte genannt wird:

Verschlüsselung und Anonymität ermöglichen es dem Einzelnen, sein Recht auf Gedanken- und Meinungsfreiheit im digitalen Zeitalter auszuüben, und müssen sorgfältig geschützt werden.

Die weit verbreitete Einführung biometrischer Pässe begann nach den Anschlägen vom 11. September. Seitdem hat sich die Privatsphäre unter dem Vorwand der Terrorismusbekämpfung deutlich verschlechtert. Die Vereinten Nationen stellten fest, dass Cyberkriminelle die Anonymität im Internet nutzen können, um Terroranschläge zu organisieren. Mit dem gleichen Erfolg können Verbrechen jedoch auch über andere Kommunikationskanäle begangen werden.

Aufgrund der begrenzten Anzahl von Kriminellen kann allen anderen Menschen das Grundrecht nicht verweigert werden , glaubt die Organisation.

Mit anderen Worten, bei der Einführung fortschrittlicher Authentifizierungssysteme und biometrischer Überprüfungen ist es wichtig, nicht mit dem Wasser und dem Kind zu spritzen, dh den ordnungsgemäßen Schutz der persönlichen Daten der Benutzer, insbesondere ihrer biometrischen Daten, zu gewährleisten.