Forscher der Universität Radboad (Niederlande)

sprachen über Schwachstellen im Schutzsystem einiger Solid-State-Laufwerke. Sie ermöglichen es einem Angreifer, die Festplattenverschlüsselungsfunktion zu umgehen und Zugriff auf Informationen auf der Festplatte zu erhalten, ohne das Zugriffskennwort kennen zu müssen.

Das Problem betrifft zwar nur die SSD-Modelle, die die Hardwareverschlüsselung unterstützen, da ein integrierter Chip vorhanden ist, der vom Hauptmodul getrennt ist.

Solche Geräte werden als SSD mit integrierter Hardwareverschlüsselung bezeichnet. Sie sind in den letzten Jahren sehr beliebt geworden, da angenommen wird, dass die Verschlüsselung des Inhalts des Laufwerks den Zugriff auf Daten für Cyberkriminelle blockiert. Es gibt jedoch eine Möglichkeit, den Schutz zu umgehen: Cyberkriminelle können Zugriffskennwörter stehlen, indem sie den Inhalt des Arbeitsspeichers manipulieren.

Aber das ist noch nicht alles. Das

Problem ist, dass es eine Möglichkeit gibt, auf Daten ohne Passwort zuzugreifen. Dazu muss die Sicherheitsanfälligkeit in der SED-Firmware verwendet werden. Sicherheitslücken dieser Art wirken sich auf die Spezifikationen der

ATA-Sicherheit und von

TCG Opal aus .

Das Hauptproblem besteht darin, dass zusätzlich zu den von den Besitzern der SSD festgelegten Zugriffskennwörtern auch ein werkseitig festgelegtes Hauptkennwort vorhanden ist. Wenn Sie dieses Kennwort ändern, wird die oben beschriebene Sicherheitsanfälligkeit beseitigt. Andernfalls stehen die SSD und ihre Daten Angreifern offen - natürlich denen, die genau wissen, was zu tun ist.

Aber es gibt auch einen Haken: Tatsache ist, dass aufgrund des Mangels an Herstellern solcher Geräte das vom Benutzer ausgewählte Verschlüsselungskennwort und der DEK-Verschlüsselungsschlüssel nicht kryptografisch verbunden sind. Mit anderen Worten, ein Angreifer kann den DEK-Wert herausfinden (die erforderlichen Daten sind im SED-Chip versteckt) und ihn dann zum Entschlüsseln der Daten verwenden, ohne das vom Benutzer festgelegte Kennwort kennen zu müssen.

„Das Fehlen eines kryptografischen Bündels ist eine Katastrophe. Aufgrund eines Fehlers sind Benutzerdaten schwach geschützt. Auf der Festplatte gespeicherte Daten können einfach wiederhergestellt und kopiert werden “, sagt einer der Forscher, die das Problem entdeckt haben. Experten haben die Ergebnisse der Studien und ihre Schlussfolgerungen in Form eines Artikels veröffentlicht (

hier herunterladen).

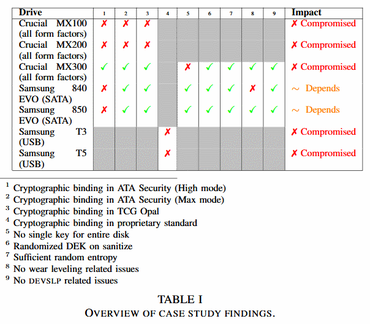

Leider konnten Wissenschaftler eine kleine Anzahl von Solid-State-Laufwerken untersuchen. Ihre Modelle sind unten angegeben. Trotzdem erwiesen sich alle untersuchten Geräte als anfällig.

Die Forscher untersuchten sowohl externe als auch eingebettete SSDs mit Unterstützung für Hardwareverschlüsselung. Ihrer Meinung nach ist ein viel breiterer Bereich solcher Geräte Rissen ausgesetzt. Die Studie wurde im April dieses Jahres abgeschlossen. Bisher versuchten Wissenschaftler zusammen mit der niederländischen Polizei, alle Hersteller der untersuchten Geräte über das Problem zu informieren.

Es wird berichtet, dass Unternehmen wie Crucial (Micron) und Samsung ein Firmware-Update für Solid-State-Laufwerke veröffentlicht haben, um das Problem zu lösen. Dies ist möglicherweise nicht ausreichend.

Tatsache ist, dass die Forscher begannen, ihre Arbeit zu vertiefen und eine Studie zur Sicherheit von Benutzerdaten verschiedener Systeme durchzuführen. Windows-Benutzer sind am stärksten gefährdet, da einige Dienste das Problem in diesem Betriebssystem verschlimmern. Das Problem kann also als Windows BitLocker bezeichnet werden, ein softwarebasiertes System zum Verschlüsseln von Daten auf einer Festplatte, die unter Windows ausgeführt wird.

Sobald BitLocker SSDs mit Hardwareverschlüsselungsunterstützung

entdeckt , wird der Dienst deaktiviert und die Daten werden unter Windows nicht verschlüsselt. Das Betriebssystem „hofft“ auf Hardwareunterstützung. Benutzer, die noch mit SSD rucial und Samsung arbeiten und die Firmware ihrer Laufwerke nicht aktualisiert haben, halten ihre Daten für alle offen.

Die gute Nachricht ist, dass BitLocker in diesem Fall immer noch zum Laufen gebracht werden kann. Dazu müssen Sie einige

Gruppenrichtlinieneinstellungen ändern. In diesem Fall müssen Sie das Laufwerk formatieren und von Grund auf damit arbeiten.

Aber in diesem Fall ist der Schutz doppelt und es gibt keine besonderen Probleme, in der Tat nein. Laut Forschern, die das Problem entdeckt haben, liegt seine Wurzel in den Spezifikationen, die von den Entwicklern der Hardwareverschlüsselung erstellt wurden.