Die Zeiten, in denen Spezialisten ausschließlich für ihre Arbeits-PCs arbeiteten, sind längst in Vergessenheit geraten. Mitarbeiter betreten Unternehmenssysteme nicht nur von ihren Büro-PCs und nicht nur während der Arbeitszeit. Eine Reihe von mobilen Unternehmensgeräten (oder sogar persönlichen Mobilgeräten) wurden mit dem aktiven Workflow verbunden. In einer solch heterogenen Umgebung stellt die Fragmentierung von Infrastruktursoftware ein zunehmend ernstes Problem für Unternehmen dar. Ich möchte darüber sprechen, wie ein einzelner Arbeitsbereich für den Benutzer erstellt wird und was Citrix in dieser Hinsicht bietet. Ich frage alle Interessierten unter Katze.

Vor einem halben Jahrhundert, in der ersten Phase des Aufbaus von Unternehmensinformationssystemen (CIS), gab es im Prinzip keine komplexen IT-Produkte, die verschiedene Funktionen integrieren. Mit zunehmender Reife dieses Marktes wurde das Konzept des „integrierten IT-Systems“ nach und nach bekannter, und diese Klasse wurde zunächst ausschließlich aufgrund angewandter Automatisierungsprodukte gebildet. Die Vorteile komplexer Systeme schienen sehr einfach zu sein. Jeden Tag betrat ein Mitarbeiter des Unternehmens von seinem persönlichen Arbeitsplatz aus das System und führte einige Vorgänge darin durch. Die Integration von Funktionen stellte die Konsistenz der Informationsressource des gesamten Unternehmens sicher. Zu dieser Zeit gab es natürlich eine Reihe von Hilfssystemen, die eine produktivere, sicherere, effizientere und benutzerfreundlichere Umgebung für die Ausführung angewandter Systeme bieten sollten, aber die tiefe Integration ihrer Funktionen war nicht sehr gefragt. Die Muster der Verwendung von CIS waren zu dieser Zeit äußerst einfach, und trotz der Dynamik der Verbesserung der Informationstechnologien haben sie sich im Laufe der Zeit fast nicht geändert.

Jetzt ändert sich die Situation radikal, und diese Änderungen sind bekannt. Mitarbeiter betreten Unternehmenssysteme nicht nur von ihren Arbeitscomputern aus, sondern auch von anderen Geräten, einschließlich persönlicher. Sie tun dies nicht nur während der Arbeitszeit und nicht nur innerhalb des IT-Systems eines Unternehmens. Die IT-Landschaft des Unternehmens war auch nicht auf die berüchtigte GUS beschränkt: Die unterschiedlichsten IT-Services eines Unternehmens werden häufig in öffentlichen Clouds für sich erstellt und von dort aus betrieben.

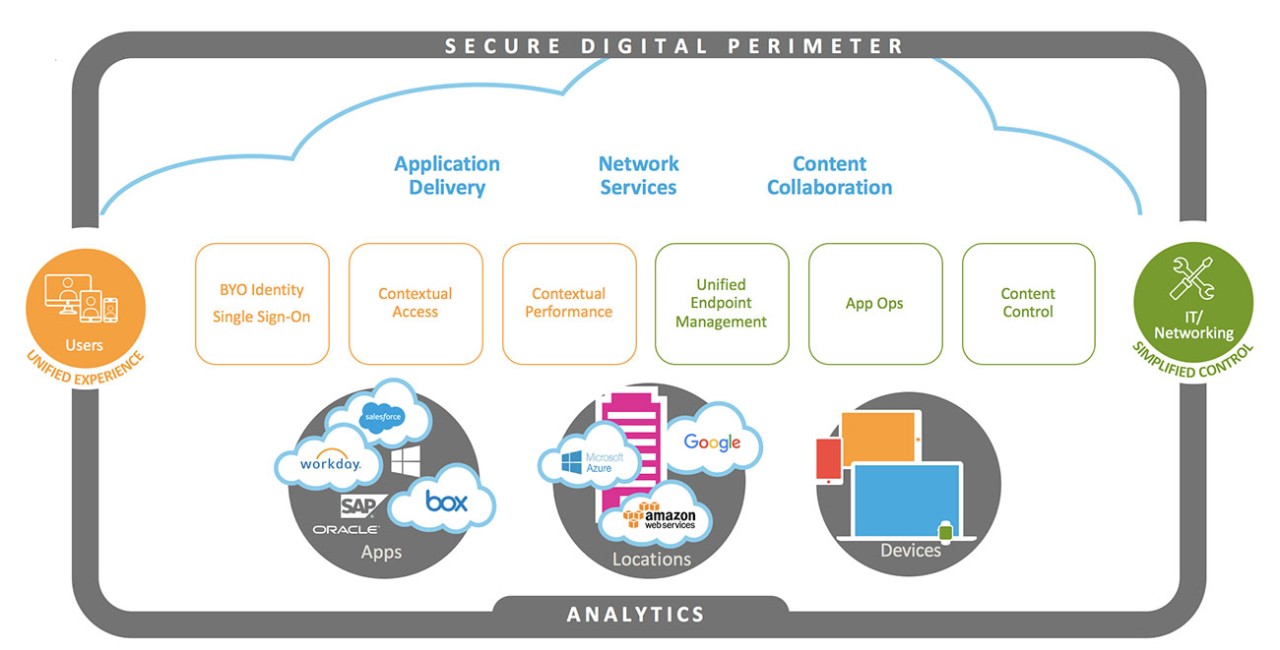

Von allen Geräten, Anwendungen und Standorten

Der Infrastruktur-Softwaremarkt, wie einst der Markt für angewandte Systeme, benötigt heute umfassende Funktionen, und dies ist ein objektiver Trend, der auch von unabhängigen Forschungsunternehmen bestätigt wird. Ich muss sagen, dass all diese Erkenntnisse für uns keine unerwartete Entdeckung waren, und wir arbeiten mindestens seit 2014 daran, eine einzige Plattform zu schaffen, die die Funktionalität unserer Produkte kombiniert.

Als nächstes werden wir über den Trend zur Komplexität der Funktionalität von Infrastruktursystemen im Allgemeinen und das Beispiel der Aktivitäten von Citrix im Besonderen sprechen.

Die erste Frage ist, was im Allgemeinen als integrierte Funktionalität zu verstehen ist, wenn es um die effektivste Unterstützung für Geschäftsbenutzer geht. Zunächst geht es darum, die Möglichkeit zu verringern, mit allen Arten von Anwendungen im Rahmen einer einzigen instrumentellen Umgebung zu arbeiten (heute sind es hauptsächlich SaaS-, virtuelle, mobile und klassische Desktop-Anwendungen, die mit verschiedenen Betriebssystemen arbeiten), mit unterschiedlichen Inhalten (in der IT) Kundensysteme oder in einer externen Cloud-Umgebung) und mit einer vollständigen Palette von Client-Geräten, die in modernen Unternehmen verwendet werden (Desktop-, mobile Systeme und möglicherweise IoT-Geräte).

Diese These ist im Wesentlichen die wichtigste, wenn wir über die Citrix Workspace-Plattform oder, wie der Name schon sagt, über einen einzelnen Arbeitsbereich sprechen, mit dem ein Unternehmensbenutzer interagieren kann.

Wir werden über die Struktur und den spezifischen Produktinhalt dieser Lösung sprechen. Und zunächst einige wichtige Nuancen, die die These der Komplexität detailliert beschreiben.

1. Die Bildung eines vollwertigen universellen Arbeitsumfelds kann nicht innerhalb eines einzigen Produkts sichergestellt werden. Wir sprechen immer über eine Reihe eng integrierter IT-Produkte, die ein bestimmtes Problem insgesamt lösen.

2. Neben den Funktionen ist es sehr wichtig, die Bildung einer einzigen Benutzeroberfläche sicherzustellen. Dies ist eine separate Aufgabe, die heute, wie Sie wissen, nicht nur auf den Clientgeräten selbst gelöst wird.

3. Einer der Eckpfeiler der heutigen Integration von Infrastrukturlösungen ist das Konzept des Unified Endpoint Management (UEM), das die bekannten Ideen des klassischen Client Workplace Management (CMT - Client Management Tools) mit der Methodik des Corporate Mobility Management (EMM - Enterprise Mobility Management) kombiniert. Letzteres ist wiederum eine Symbiose der Konzepte von MDM (Mobile Device Management) und MAM (Mobile Application Management), die für die Verwaltung mobiler Geräte und auf ihnen installierter Anwendungen verantwortlich sind.

4. Neben der Verwaltung und Bereitstellung des Zugriffs auf Anwendungen ist es äußerst wichtig, eine effektive Arbeit mit der Informationsressource des gesamten Unternehmens sicherzustellen. Wie Sie wissen, wird er zu einem Wirtschaftsgut mit unabhängigem Wert.

Die Informationsmenge, die derzeit in der Arbeit großer und sogar mittlerer Unternehmen vorhanden ist, wächst extrem schnell. Dies ist ein bekannter und heute oft geäußerter Gedanke. Seltener sprechen sie von qualitativen Verschiebungen, die eng mit diesem Wachstum verbunden sind. Und hier lautet die Logik ungefähr wie folgt: Eine Erhöhung der Datenmenge bildet ein starkes Potenzial für eine effektive Geschäftsentwicklung. Die Quellen für die Bildung dieser IT-Ressource sind in der Regel Dutzende und manchmal Hunderte von Geschäftsanwendungen, aber ihr Wert konzentriert sich genau auf ihre Einheit. Ein sehr sensibler Nebeneffekt bei der Bildung einer einzelnen IT-Ressource besteht darin, dass sie nicht mehr mit einer Anwendung verknüpft ist und im Sinne unterstützender Mechanismen für die Arbeit mit ihr „inhaberlos“ bleibt. Um diese Lücke zu schließen, hilft häufig das berüchtigte Big-Data-Konzept. Aber um ehrlich zu sein, wird dies in einigen Fällen als Schießen auf Spatzen bezeichnet. In der Praxis sind jetzt häufiger einfachere Methoden der operativen Arbeit mit diesen Daten und dementsprechend wirksame, zuverlässige und universelle Mechanismen für den Zugriff auf diese erforderlich. Und hier kehren wir noch einmal zu der These zurück, wie wichtig eine integrierte Infrastruktursoftware ist.

Integration in Aktion

Gehen wir näher an die Workspace-Tool-Umgebung heran und sehen, wie diese Ideen darin implementiert werden. Die Citrix Workspace-Plattform ist das Ergebnis einer funktionalen Fusion zu einer einzigen Lösung im Wesentlichen aller Produkte des Unternehmens, die zuvor separat positioniert wurden.

Es ist wichtig, dass es sich um einen Cloud-Dienst handelt, der alle Komponenten kombiniert, die ein Mitarbeiter zum Arbeiten benötigt - Desktop- und Anwendungsvirtualisierung, Verwaltung von mobilen Betriebssystemen und Anwendungen sowie verschiedene Geräte (Windows, MacOS, Android, AppleTV, IoT usw.). und bietet außerdem Zugriff auf verschiedene Dateiressourcen, die der Benutzer zum Arbeiten benötigt (Dateiverzeichnisse, SharePoint, ShareFile sowie eine Reihe von Konnektoren für gängigen Cloud-Speicher - Box, DropBox, OneDrive). Die WorkSpace-Lösung bietet integrierte Unterstützung für die Arbeit mit den beliebtesten Büro- und Geschäftsanwendungen, die auf dem SaaS-Modell ausgeführt werden (Salesforce, SAP, Workday, Tableau, Oracle, Ariba, GSuite, Office 365 und einige andere). In diesem Fall können wir nicht nur über die Verfügbarkeit der Anwendungskomponente dieser Anwendungen sprechen, sondern auch über eine Reihe zusätzlicher Servicefunktionen, die bereits von WorkSpace implementiert werden.

Auf eine Reihe von Anwendungen kann insbesondere über den in WorkSpace integrierten Browser mit einer Reihe zusätzlicher Sicherheitsfunktionen zugegriffen werden. Sie können auch die Funktionen zum Filtern von Inhalten verwenden, dem Bildschirmbild spezielle „Wasserzeichen“ hinzufügen, die Möglichkeit zum Kopieren von Informationen nach dem Prinzip des Kopierens / Einfügens einschränken usw. Schließlich hat WorkSpace ursprünglich Integrationstools in Public Cloud-Lösungen von Marktführern - Amazon - integriert , Google, Microsoft und einige andere. Insgesamt bietet WorkSpace Unterstützung für mehr als fünfzig SaaS-Lösungen, die vollständig in den Unternehmensbereich integriert sind.

Ich muss auch sagen, dass die Funktionalität von WorkSpace teilweise im lokalen Installationsmodus implementiert werden kann, jedoch ohne eine Reihe von Komponenten.

Das heutige technologische Umfeld ist meist heterogen. Infolgedessen wurden seit langem Dutzende von Mustern der Benutzerinteraktion mit IT-Systemen ausgearbeitet, und die Wirksamkeit jedes einzelnen in einem bestimmten Geschäftsszenario ist seit langem bewiesen. In dieser Situation ist die durchdachteste funktionale Integration ohne Lösung der Frage der Optimierung der Benutzeroberfläche nicht erfolgreich. Über die Citrix WorkSpace-Benutzeroberfläche können Mitarbeiter von überall auf ihre Anwendungen und Inhalte zugreifen, sobald sie im Unternehmensnetzwerk registriert sind. Ich muss sagen, dass Citrix über mehrere Jahre hinweg schrittweise sehr schwierige Arbeiten in dieser Richtung durchgeführt hat. Alles begann heute mit dem Konzept, das am besten als "App Store" bekannt ist. Darüber hinaus entwickelte es sich zur Bildung einer plattformübergreifenden Schnittstelle. Wenn Sie heute mit WorkSpace arbeiten, sehen alle Anwendungen und Verfahren für den Zugriff auf Daten auf allen Plattformen und von jedem Standort aus vollständig konsistent aus.

Neben der Funktionalität und der Benutzeroberfläche spielen Verwaltungsdienste eine wichtige Rolle bei der Erstellung von Lösungen, die die effektive Arbeit der Benutzer in der vielfältigen IT-Landschaft des Unternehmens fördern. Heute interessieren sie sich natürlich auch für die Idee der Vollständigkeit und erwerben ein spezifischeres methodisches Profil im bereits erwähnten Konzept des Unified Endpoint Management.

In unserem Fall ist Citrix Endpoint Management für die Implementierung von Funktionen verantwortlich, die traditionell zu den Kategorien MAM und MDM gehören, und unterstützt iOS, Android und Windows 10. Citrix bietet auch virtuelle Apps und Desktops für Windows-Desktops und virtualisierte Anwendungen an. Wenn es sich um Client-Systeme handelt, können Sie Geräte des Internet der Dinge heute nicht mehr ignorieren.

Separat werde ich etwas über den WorkSpace Hub-Software- und Hardwarekomplex hinzufügen, diesmal eine gemeinsame Lösung von Citrix, Nomputing und ViewSonic. Aus Sicht der Hardwareplattform handelt es sich um ein extrem kleines Gerät von der Größe einer Streichholzschachtel, das auf der berüchtigten Raspberry Pi-Plattform in der Welt der IoT-Lösungen basiert. Aufgrund seines Rechenpotenzials und seiner drahtlosen Supportfunktionen kann dieses Gerät jedoch als Grundlage für die Organisation der persönlichen Informationsschnittstelle eines Mitarbeiters und der elektronischen Interaktion mit Kollegen im Büro betrachtet werden. Die Möglichkeiten zur Lösung dieser Probleme können nahezu beliebig sein. Diese können im Prinzip auf der Grundlage der Informationsanzeigegeräte erstellt werden, die derzeit vom Mitarbeiter umgeben sind (Desktops, Laptops, Wandpaneele, Tablets, Smartphones ...).

Die Softwarebasis des WorkSpace Hub ist wiederum eng mit der Implementierung des Citrix Casting-Konzepts verbunden, mit dem Sie die aktuelle Arbeitssitzung mit der Anwendung in Echtzeit übertragen können. Die Sitzung kann derzeit auf dem Mobilgerät des Benutzers geöffnet und an jedes mit dem Workspace Hub verbundene Informationsanzeigegerät gesendet werden. Bei einer anderen Option wird die Sitzung vom Mobilgerät wie beim Roaming auf einem Raspberry Pi-Gerät übertragen. Somit wird eine bestimmte bedingte Grenze der beiden Hauptbetriebsarten (im Büro und außerhalb des Büros) endgültig gelöscht.

Ein integriertes System, egal wie funktional es auch sein mag, kann wahrscheinlich nicht realisierbar sein, ohne die Fähigkeit zu haben, technologische Interaktion zwischen verschiedenen Kategorien seiner Benutzer bereitzustellen. In diesem Fall handelt es sich im Wesentlichen um zwei Kategorien von Benutzern - Mitarbeiter, die über Citrix-Lösungen direkt mit der Anwendungssoftware arbeiten, sowie Administratoren. Die Verbindung zwischen diesen beiden Kategorien wurde traditionell auf der Grundlage einer Reihe von gut entwickelten und in der Unternehmenswelt beliebten ITSM-Prozessen und natürlich ihrer Informationsunterstützung hergestellt. Citrix bietet in dieser Hinsicht die Integration in die ServiceNow-Lösung, mit der Sie die Ausführung der gängigsten ITSM-Prozesse automatisieren können (auch im Modus, der den Self-Service-Benutzeranforderungen so nahe wie möglich kommt).

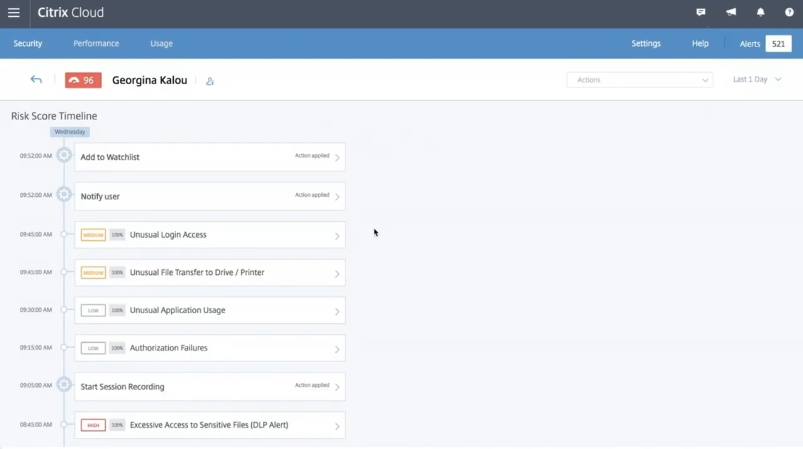

Und natürlich ist es jetzt schwer, sich ein seriöses Informationssystem jeder Kategorie ohne künstliche Intelligenz vorzustellen. Seine Anwendung für jedes IT-System ist seine eigene. In diesem Fall geht es in erster Linie um proaktive Mechanismen zur Lösung von Problemen mit der Zuverlässigkeit und Leistung der Grundfunktionen des Systems und natürlich um die Identifizierung potenzieller Bedrohungen für die IT-Sicherheit. All dies ist in der Mitte letzten Jahres angekündigten Citrix Analytics-Lösung implementiert, auf die näher eingegangen werden sollte. Zunächst erscheint der Sinn der Verwendung solcher Produkte genau in einer integrierten Umgebung. Auch hier ist es sinnvoll, eine Analogie aus dem Bereich der Anwendungssoftware zu ziehen. Nach der bekannten These wird der Einsatz von Analysesoftware in einer eng integrierten Landschaft von Anwendungssystemen am effektivsten und nicht, wenn sie isoliert voneinander arbeiten. Dafür gibt es in der Regel viele Gründe, die mit der Offenlegung des Potenzials der Geschäftsanalyse verbunden sind.

In unserem Fall geht es hauptsächlich darum, einige implizite Muster zu identifizieren (unter Verwendung der ziemlich industriellen Methoden der künstlichen Intelligenz und des maschinellen Lernens), die hauptsächlich auf Sicherheitsbedrohungen hinweisen, sowie auf den fehlerhaften Betrieb von Benutzern oder IT-Systemen. Und hier ist es sehr wichtig, dass wir mithilfe von Citrix Analytics im Citrix Workspace (und damit in einer vollständig integrierten Umgebung) Informationen aggregieren und Daten über Benutzer, Geräte, Anwendungen, Netzwerkverkehr und verwendete Dateien korrelieren können. Nur wenn wir all diese IT-Ressourcen und -Methoden kombinieren, können wir über die analytische Lösung von heute sprechen.