Früher oder später passiert dies: Du öffnest YouTube auf deinem Handy, aber statt einer Reihe von Videos bekommst du ein Angebot, das dringend aktualisiert werden muss. Oder nehmen Sie sich endlich die Zeit, um auf der Playstation zu spielen, aber dann sind die Updates gerade eingetroffen. Sie laden sie herunter und installieren sie eine halbe Stunde lang. Schalten Sie dann die Konsole aus. Oder gehen Sie in den WordPress-Administrationsbereich, um einen großartigen Beitrag zu schreiben, aber es ist Zeit, sowohl WordPress selbst als auch Plugins zu aktualisieren.

In der heutigen Ausgabe geht es um Updates des Android-Betriebssystems, Patches für zwei Plugins in WordPress, kurz gesagt, was Sie tun müssen, wenn Sie ein Smartphone oder eine Website haben. Updates für Wordpress-Plugins sind insofern interessant, als sie zeigen, was passieren wird, wenn Sie immer noch keine Zeit damit verbringen, den Code zu aktualisieren.

Sicherheitslücke im WordPress-Plugin für GDPR-KonformitätDie Nachrichten .

Forschung .

Über die DSGVO hatten wir dieses Jahr ein

separates Problem . Strenge Standards für den Schutz privater Daten von EU-Bürgern sind auch für Benutzer aus anderen Ländern nützlich, aber für Websitebesitzer und Netzwerkdienste bereiten sie immer noch gewisse Kopfschmerzen. Viele Besitzer von WordPress-Sites lösen das Problem der Einhaltung von Gesetzen auf die übliche Weise - indem sie das Plugin installieren.

Wie sich herausstellte, löst eines dieser Plugins,

WP GDPR Compliance , ein Problem und fügt ein weiteres hinzu.

Das Plugin ist recht einfach: Es fügt in den Formularen Links zur Vertraulichkeitsvereinbarung für Kommentare oder persönliche Informationen hinzu (wenn Sie etwas kaufen) und verfolgt die Tatsache, dass der Kunde der Verarbeitung personenbezogener Daten zustimmt. Wordfence-Spezialisten stellten fest, dass das Plugin Version 1.4.2 und älter eine schwerwiegende Sicherheitsanfälligkeit aufweist: Benutzereingaben werden nicht überprüft, und mit einer vorbereiteten Nachricht können Sie die Einstellungen der WordPress-Engine selbst überschreiben. Die Sicherheitsanfälligkeit wurde nach einem aktiven Angriff auf Websites mit installiertem Plugin festgestellt: Unbekannt Standardmäßig geschlossene Benutzerregistrierung auf der Website und Zuweisung des Administratorstatus aller neuen Benutzer.

Dies eröffnet vollen Zugriff auf die auf der Site gespeicherten Daten: Daher führt das Plug-In zur Einhaltung der GDPR-Standards möglicherweise zu Problemen mit dieser GDPR. Gemäß den gesetzlichen Bestimmungen sollte das Durchsickern von Benutzerdaten entsprechend verarbeitet und Informationen über den Vorfall an die zuständigen Behörden übermittelt werden. Der Angriff wurde aufgrund der Unfähigkeit entdeckt, Spuren zu fegen, obwohl versucht wurde, die Protokolle zu bereinigen. Für dieses Angriffsszenario ist nicht bekannt, zu welchem Zweck die Websites gehackt wurden. Ein weiteres von Sucuri

entdecktes Szenario war

das Herunterladen von Daten aus einer bestimmten Domäne. Diese Site wurde sofort deaktiviert, sodass (vermutlich) bösartiger Code auf den Websites des Opfers nicht geladen wird. Stattdessen sind die betroffenen Websites einfach langsam, fehlerhaft und nicht vollständig geöffnet.

Und so sah es von der Seite eines ahnungslosen Site-Administrators aus: Sie gehen zum Admin-Bereich, und es ist ein neues Plug-In installiert (das PHP-Code in alle Seiten der Site einfügt). Die Namen der Administratoren in der Liste sind unbekannt, und was passiert, ist nicht klar. In Version 1.4.3 des Plugins wurde die Sicherheitsanfälligkeit beseitigt. Schätzungen zufolge wurde sie auf der WordPress-Site auf mehr als hunderttausend Sites installiert.

Das WP GDPR-Plugin funktioniert mit einem der beliebtesten E-Commerce-Systeme für die WordPress-Plattform

WooCommerce . In ihr wurde eine schwerwiegende Sicherheitslücke entdeckt (

Nachrichten ). Die Plattform bietet mehrere Zugriffsebenen auf den Inhalt der Website. Für die Verwaltung des Geschäfts muss kein Administrator erforderlich sein. Es gibt eine spezielle Shop-Manager-Rolle. Ein solches "zavskladom" kann theoretisch aufgrund der von RIPSTech-Spezialisten

festgestellten Sicherheitslücke Administratorrechte erhalten.

Die Sicherheitsanfälligkeit ist interessant: Die Rolle des Shop-Managers impliziert die Möglichkeit, Benutzer mit niedrigerem Rang, genauer gesagt nur Käufer, zu bearbeiten. Diese Funktion wurde (nicht ohne die Hilfe von Krücken) in das Kontrollsystem für die Rechte der WordPress-Plattform integriert. Solange das Plugin vorhanden ist, funktioniert alles: Die Shop-Manager-Rolle kann Profile bearbeiten, und das WooCommerce-System stellt klar, dass dies nur Käufer sind. Wenn Sie das Plugin jedoch entfernen, wird es interessanter: Ein Benutzer mit der Rolle des Shop-Managers bleibt ein WordPress-Benutzer, und die Bearbeitungsrechte anderer Profile werden auf die gesamte Plattform einschließlich der Site-Administratoren ausgedehnt.

Der Angriff wird also in zwei Schritten ausgeführt: Durch eine Sicherheitslücke kann der Manager, der mit den Arbeitsbedingungen unzufrieden ist, das WooCommerce-Plugin entfernen. Die zweite ermöglicht es, Administratorrechte zu erhalten. Wenn das Plug-In des Online-Shops zerstört wird, wird der Angreifer zum Administrator einer fast leeren Site. Laut WordPress wurde das WooCommerce-Plugin auf mehr als 4 Millionen Websites installiert, und dies ist ein Drittel des gesamten Online-E-Commerce. Die Sicherheitsanfälligkeit wurde im Oktober geschlossen und die neuesten Versionen des WooCommerce-Plugins sind nicht betroffen.

Das Android-Update schließt sieben kritische SicherheitslückenDie Nachrichten . November

Android Security Bulletin .

WordPress-Plugins aktualisiert, es ist Zeit, Android zu aktualisieren. In den nächsten Patches vom 5. November wurden sieben kritische Sicherheitslücken im Android-Code geschlossen. Vier davon wurden in der Media Framework-Komponente gefunden - an derselben Stelle, an der vor drei Jahren die bekannte

StageFright- Sicherheitsanfälligkeit gefunden wurde. Sie ermöglichen die Remote-Ausführung von beliebigem Code beim Öffnen einer Website mit einem „vorbereiteten“ Medienelement. Drei weitere kritische Sicherheitslücken wurden im proprietären Code von Qualcomm entdeckt. Google gibt keine detaillierten Informationen darüber bekannt, da dies vom Ausrüstungslieferanten erwartet wird. Darüber hinaus wurden 18 Sicherheitslücken in der libxaac-Bibliothek geschlossen, einem experimentellen Modul zum Komprimieren und Dekodieren von Medieninhalten, das nicht mehr in die Hauptcodebasis von Android aufgenommen werden sollte.

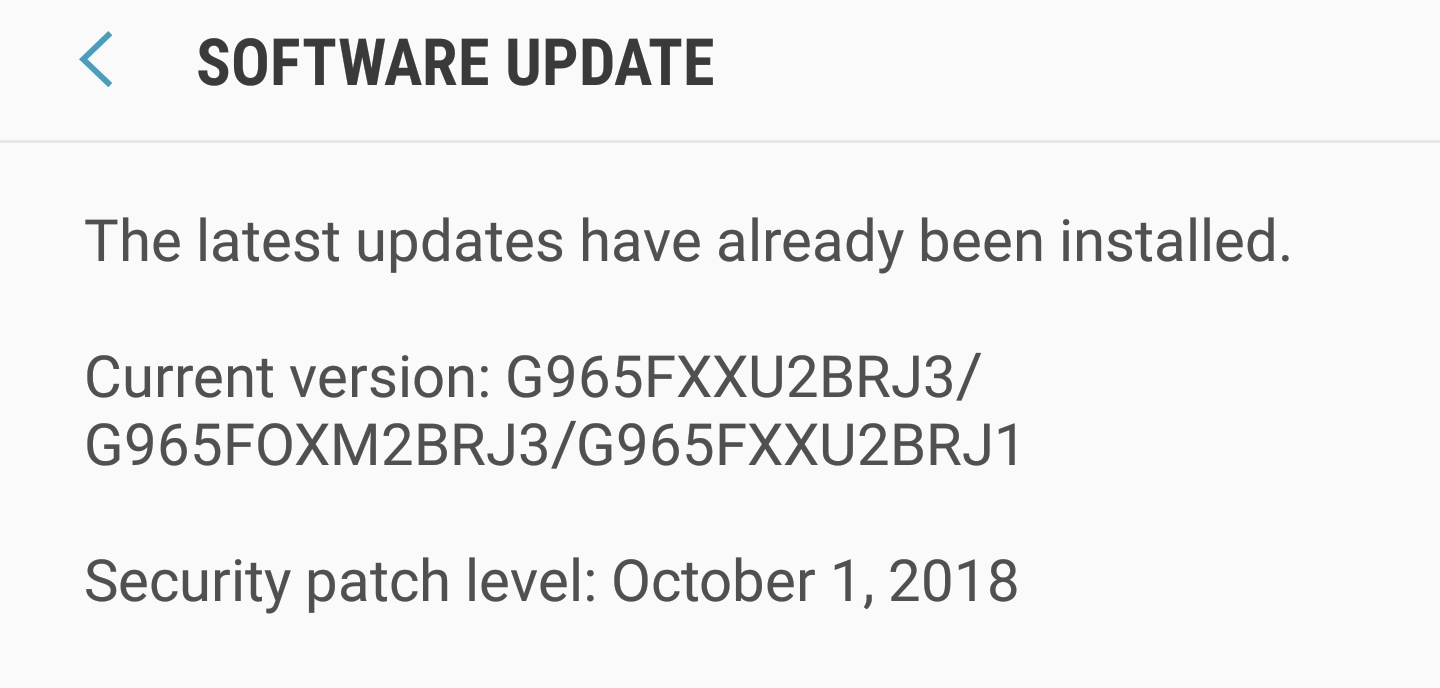

Updates decken Probleme hauptsächlich in der neuesten (neunten) Version von Android ab, aber eine Reihe von Sicherheitslücken, einschließlich einer kritischen Sicherheitslücke im Media Framework, wurden für frühere Versionen des Betriebssystems gepatcht, beginnend mit der siebten. Smartphone-Hersteller erhalten einen Monat vor der Veröffentlichung Informationen über bevorstehende Patches, um Updates im Voraus vorzubereiten. Wie aus dem obigen Screenshot hervorgeht, wurde das Update während der Woche nicht auf allen unterstützten Smartphones bereitgestellt.

Wir warten und aktualisiert.

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht immer mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.