Massachusetts Institute of Technology. Vorlesung # 6.858. "Sicherheit von Computersystemen." Nikolai Zeldovich, James Mickens. 2014 Jahr

Computer Systems Security ist ein Kurs zur Entwicklung und Implementierung sicherer Computersysteme. Die Vorträge behandeln Bedrohungsmodelle, Angriffe, die die Sicherheit gefährden, und Sicherheitstechniken, die auf jüngsten wissenschaftlichen Arbeiten basieren. Zu den Themen gehören Betriebssystemsicherheit, Funktionen, Informationsflussmanagement, Sprachsicherheit, Netzwerkprotokolle, Hardwaresicherheit und Sicherheit von Webanwendungen.

Vorlesung 1: „Einführung: Bedrohungsmodelle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 2: „Kontrolle von Hackerangriffen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 3: „Pufferüberläufe: Exploits und Schutz“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 4: „Trennung von Privilegien“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 5: „Woher kommen Sicherheitssysteme?“

Teil 1 /

Teil 2Vorlesung 6: „Chancen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 7: „Native Client Sandbox“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 8: „Netzwerksicherheitsmodell“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 9: „Sicherheit von Webanwendungen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 10: „Symbolische Ausführung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 11: „Ur / Web-Programmiersprache“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 12: Netzwerksicherheit

Teil 1 /

Teil 2 /

Teil 3Vorlesung 13: „Netzwerkprotokolle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 14: „SSL und HTTPS“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 15: „Medizinische Software“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 16: „Seitenkanalangriffe“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 17: „Benutzerauthentifizierung“

Teil 1 /

Teil 2 /

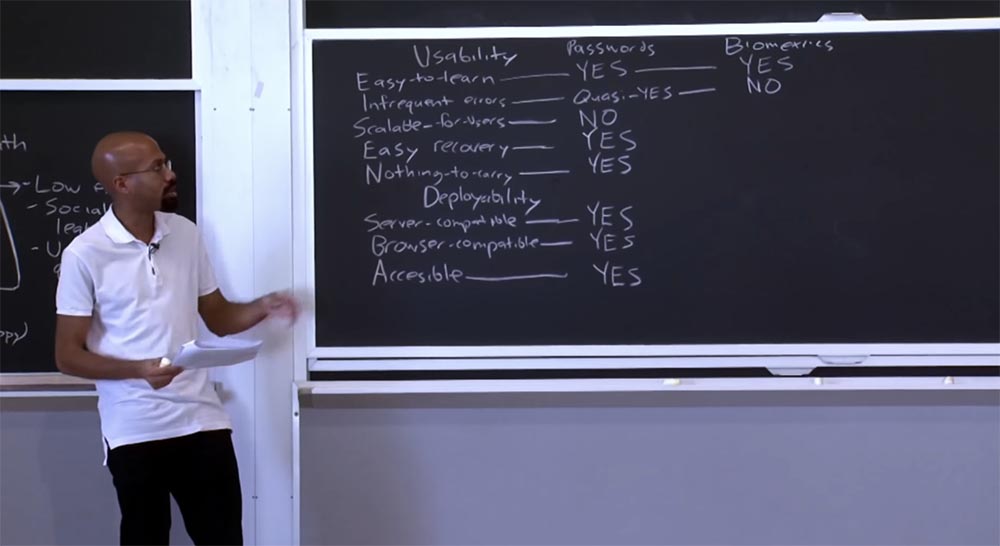

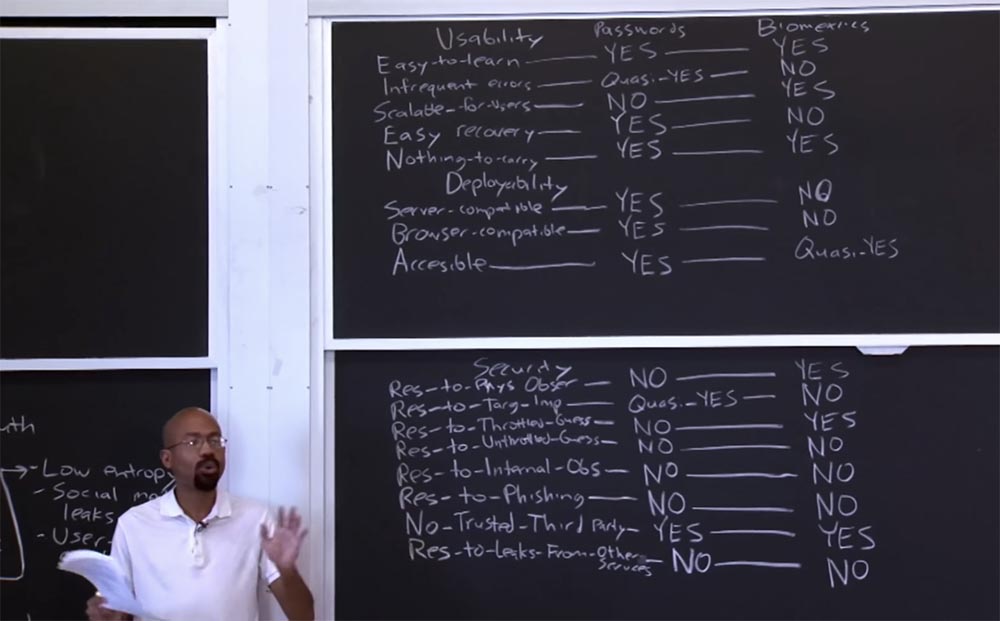

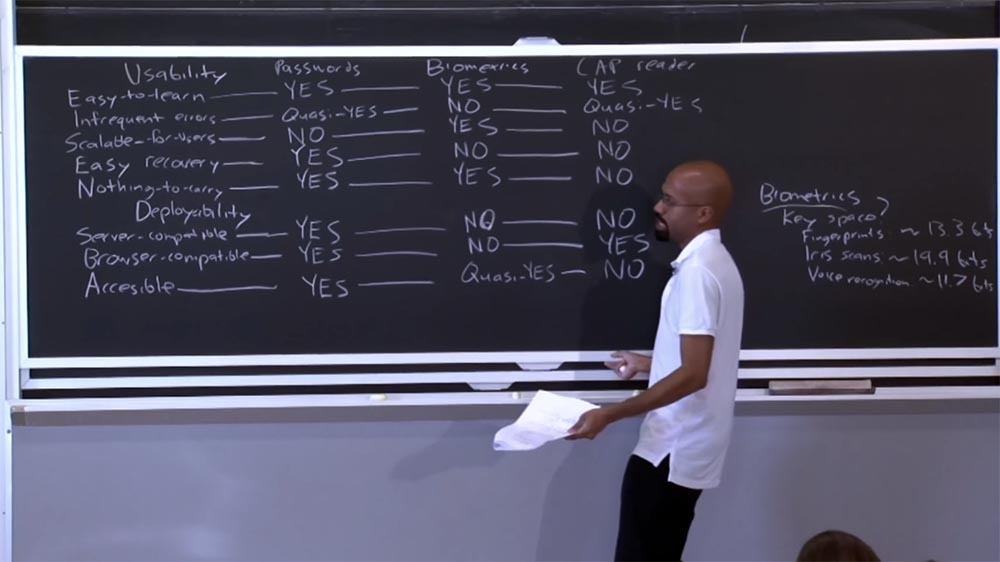

Teil 3 Die Sicherheit der Biometrie ist also relativ - Sie sehen, welche Entropie sie hat, sie ist nicht viel besser als die Entropie von Passwörtern. Wenn Sie sich erinnern, reicht die Entropie von Passwörtern von 10 bis 20 Bit. Dies ist ein wenig beunruhigend, ermöglicht es Ihnen jedoch, biometrische Daten mit Passwörtern zu vergleichen. Laut den Autoren sind Biometrie leicht zu erlernen, da Sie Ihren Körper nur auf eine bestimmte Weise positionieren, Ihr Auge näher an den Netzhaut-Scanner heranführen müssen usw., damit Biometrie und Passwörter in diesem Sinne die Anforderungen gleichermaßen erfüllen.

Student: Was sind die Gründe für solche Grenzwerte der Entropie, zum Beispiel Fingerabdruck und Netzhaut?

Professor: Ich denke, dass diese Werte auf die verwendete Ausrüstung „Hardware“ zurückzuführen sind. Wenn Sie einen Scanner mit einer höheren Scanauflösung haben, sind diese Entropiewerte höher. Ich denke, dass es eine bestimmte garantierte Mindesterkennungsgrenze für ein Individuum wie DNA und dergleichen gibt, und es ist offensichtlich, dass dies keine grundlegenden Grenzen der Entropie sind.

Die Autoren sagen daher, dass die Biometrie leicht zu untersuchen ist, da der Umgang mit Scannern leicht zu erlernen ist. Interessanterweise weist die Biometrie einige Merkmale auf, sodass sie mehr als nur Passwörtern verzerrt wird. Zum Beispiel kann sich Ihre Stimme ändern, Sie können aufgrund einer Erkältung heiser werden, sodass die Biometrie die Anforderungen seltener Fehler bei der Verwendung nicht erfüllt und die Autoren hier das Wort "Nein" schreiben.

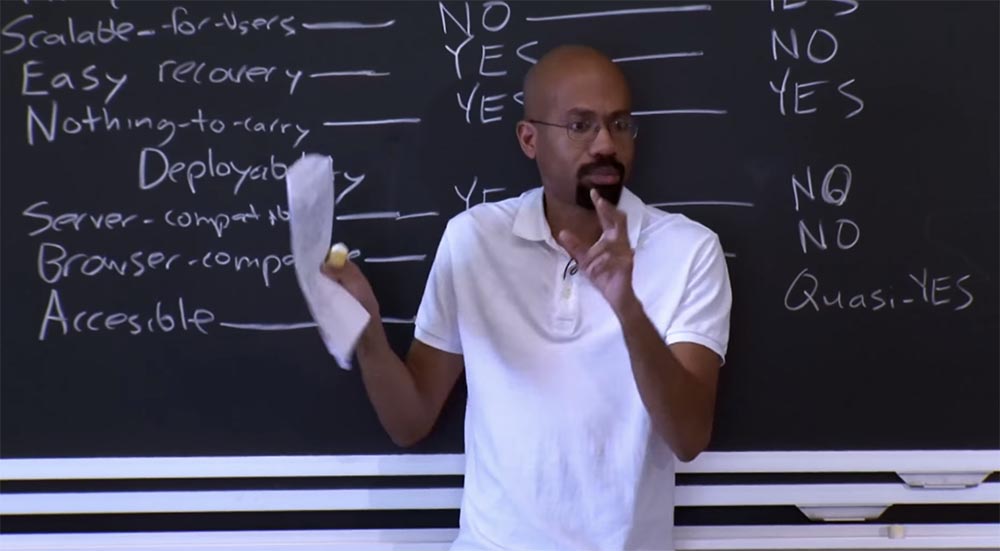

Die Skalierbarkeitsanforderungen werden eingehalten, daher geben die Autoren Ja an. Biometrie entspricht dem, da Sie sich im Grunde genommen den Diensten zur Verfügung stellen, bei denen Sie sich anmelden möchten. Dies ist also eine sehr gute Gelegenheit für Biometrie.

In Bezug auf das Erfordernis einer einfachen Wiederherstellung geben die Autoren eine Diskrepanz an und schreiben "Nein". Denn wenn jemand den Fingerabdruck Ihrer Netzhaut zur Authentifizierung stiehlt, ist die Wiederherstellung Ihres Zugriffs sehr problematisch, da Sie keine neuen Augen gewinnen können. Daher ist eine einfache Wiederherstellung in Bezug auf Biometrie ein großes Problem.

Die Anforderung „nichts extra“, dh die Möglichkeit, keine zusätzlichen Geräte zur Authentifizierung zu verwenden, ist hier voll erfüllt, da Sie automatisch alles mit sich führen, was Sie zur Authentifizierung benötigen.

In Bezug auf die Bereitstellungsanforderungen bietet die Biometrie keine besonderen Vorteile gegenüber Kennwörtern. Es erfüllt nicht die Serverkompatibilitätsanforderungen. Es erfüllt auch nicht die Anforderungen an die Kompatibilität mit Browsern, da Browser keine Retina-Scanner und dergleichen haben.

Das Erfordernis der Zugänglichkeit ist bedingt, daher geben die Autoren "bedingt ja" an.

Ich denke, diese Konvention erklärt sich aus möglichen Dateneingabefehlern für Menschen mit Behinderungen und einigen Schwierigkeiten bei der Verwendung biometrischer Daten selbst durch normale Menschen sowie aus den komplexen physikalischen Aspekten dieses Schemas. Daher ist die Verfügbarkeit von Biometrie auf einem niedrigen Niveau, was eher enttäuschend ist.

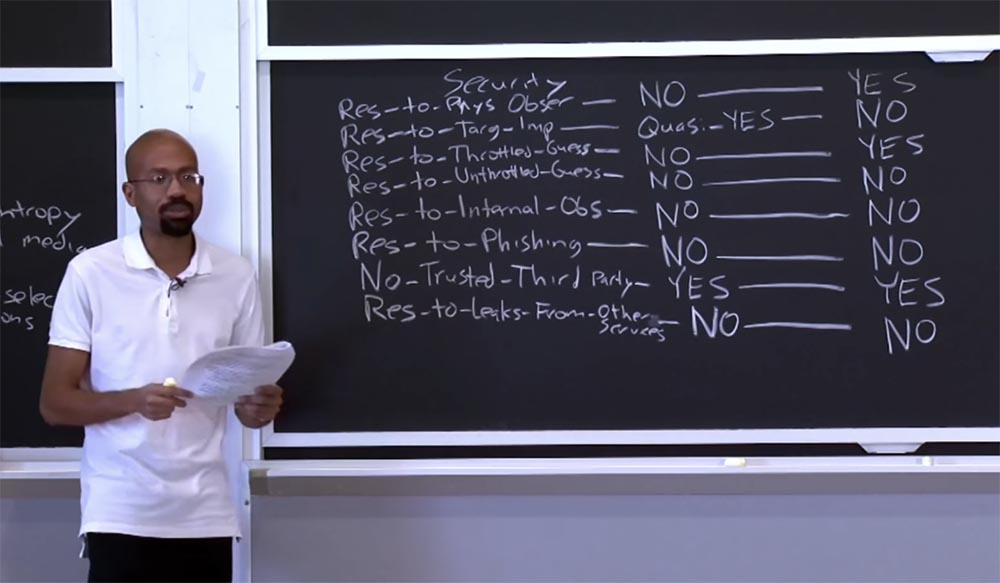

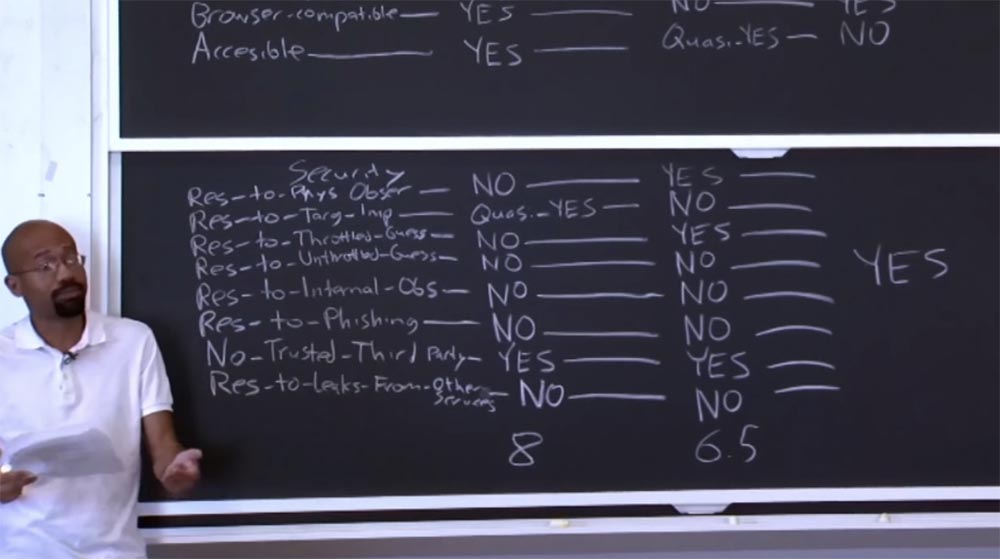

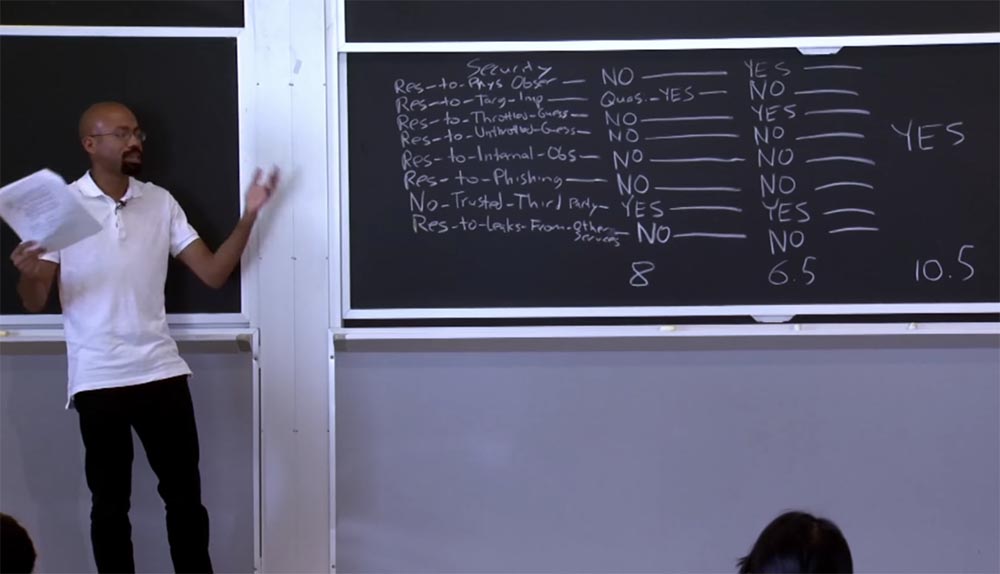

Berücksichtigen Sie die Sicherheitsanforderungen. In Bezug auf den Widerstand gegen körperliche Beobachtung sagen die Autoren ja. Dies bedeutet, dass jemand, der beobachtet, wie Sie den Iris- oder Fingerabdruckscanner verwenden, keine Gelegenheit hat, sich als Sie auszugeben. In Bezug auf die Spracherkennung ist dies möglicherweise nicht sehr zuverlässig, da die Stimme aufgezeichnet und wiedergegeben werden kann.

Student: Ein Angreifer kann jedoch Ihr Foto aufnehmen, ein spezielles Kopierglas verwenden und einen hochauflösenden Retina-Druck erhalten oder sogar Ihre Fingerabdrücke auf einen speziellen Film kopieren.

Professor: Sie haben Recht, es gibt Schwierigkeiten, weil jemand mit einem wissenschaftlichen Ansatz für moderne Technologie versuchen könnte, sich als Sie auszugeben, aber in Bezug auf die Sicherheit gibt es eine spezielle Methode, um solche Möglichkeiten zu verhindern. Aus diesem Grund sagen die Autoren des Artikels in einigen Fällen nicht kategorisch „Ja“, sondern verwenden „bedingtes Ja“, dh die bedingte Einhaltung der Anforderungen. Aber hier meinen wir physikalische Beobachtung und nicht den Einsatz technischer Mittel, um Ihre biometrischen Parameter zu stehlen.

In Bezug auf den Widerstand gegen das Identitätswechsel einer anderen Person geben die Autoren nur aus den Gründen, über die Sie gerade gesprochen haben, "Nein" an. Denn wenn ich mich nur für Sie ausgeben möchte, werde ich Glas finden, das den Abdruck Ihrer Netzhaut kopiert, oder einen Film verwenden, auf dem Kopien Ihrer Fingerabdrücke vorhanden sind, und ich kann ihn für meine kriminellen Aktivitäten verwenden.

Die Autoren weisen darauf hin, dass die Biometrie gegen Versuche intensiven Ratens resistent ist, jedoch nicht gegen nicht intensives Raten. Der Grund ist wie folgt. Im ersten Fall kann der Angreifer dem Schutz von Antihammering nicht widerstehen, aber wenn er so schnell raten kann, wie er will, ist die Situation anders. Wenn Sie sich erinnern, ist die Entropie der Biometrie nicht groß genug. Wenn wir also jemanden haben, der nicht erzwungenes Raten verwendet, sagen wir nein, die Biometrie in diesem Sinne ist schwach.

In Bezug auf die vorherige Anforderung können wir sagen, dass die Biometrie zwar einen kleinen Entropieraum hat, aber eine große zufällige Verteilung von Indikatoren innerhalb dieses Entropieraums. Dies ist der Unterschied zu Passwörtern, da Passwörter sowohl einen kleinen Entropieraum als auch eng angeordnete Wertecluster enthalten.

Die Biometrie hält dem Erfordernis der Resistenz gegen interne Beobachtung nicht stand, die Autoren sagen "nein". Dies liegt daran, dass jemand den Fingerabdruckleser beschädigen und Zugriff auf Ihren Fingerabdruck erhalten kann. Dies ist im Wesentlichen ein statisches Geheimnis und kann wiederverwendet werden.

In Bezug auf die Phishing-Resistenz sagen die Autoren ebenfalls nein. In Bezug auf das mangelnde Vertrauen in einen Dritten wird „Ja“ angezeigt. Interessant ist das Erfordernis der Beständigkeit gegen Leckage durch andere Dienste - hier sagen sie nein. Dies ist praktisch der gleiche Grund, warum Passwörter diese Anforderung nicht erfüllen, da Ihre biometrischen Daten statische Token sind. Wenn ich meinen Retina-Fingerabdruck zur Authentifizierung bei Amazon.com verwende und ein Datenleck auftritt, können Ihre Daten daher zur Personalisierung bei Facebook verwendet werden.

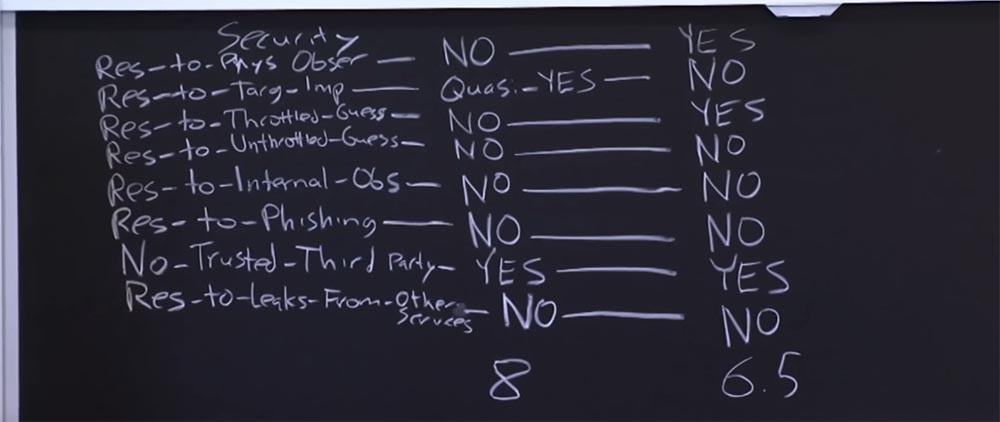

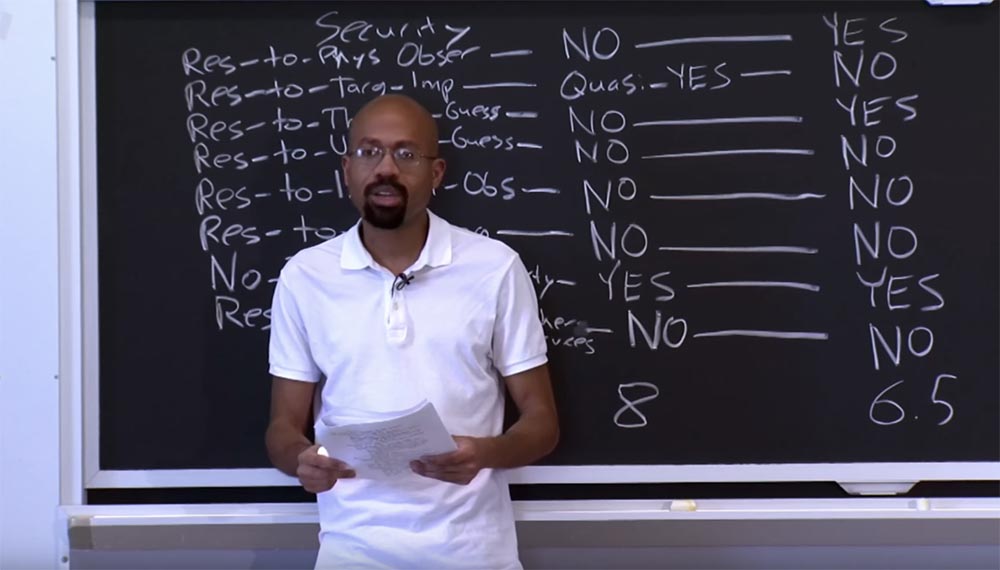

Was bedeuten die beiden Spalten mit diesen "Ja", "Bedingt Ja" und "Nein"? Eine, nur eine von vielen Möglichkeiten, dies zu interpretieren, besteht darin, dass wir die Ergebnisse zusammenfassen können.

Nehmen wir an, dass jedes „Ja“ 1 Punkt entspricht, jedes „Nein“ 0 Punkten entspricht und jedes bedingte „Ja“ 0,5 Punkten entspricht. Sie müssen verstehen, dass ein solches Bewertungsschema, wenn es nicht vollständig zufällig ist, immer noch ziemlich zufällig ist.

Dies ist jedoch eine ziemlich interessante Übung, um zu verstehen, was in dem Vorlesungsartikel besprochen wird. Also berechnen wir das Ergebnis für alle Parameter der Tabelle. Wir werden sehen, dass Passwörter eine Gesamtpunktzahl von 8 Punkten und Biometrie von 6,5 Punkten erhalten. Und was bedeuten diese beiden Zahlen?

Ich glaube, dass dies sehr interessante Zahlen sind, weil sie kein quantitatives, sondern ein qualitatives Merkmal haben. Diese Zahlen bedeuten nicht, dass diese Ergebnisse bei der Entwicklung von Sicherheitsschemata strikt berücksichtigt werden müssen. Sie zeigen lediglich, dass biometrische Daten keine Passwörter wegfegen. Dies bedeutet nicht, dass wir Brute-Force-Angriffen mit Passwörtern viel erfolgreicher widerstehen können. Nur die Autoren dieses Artikels, die diese Tabelle platziert haben, empfehlen, darauf zu achten, dass Passwörter in gewisser Weise besser, Biometrie etwas schlechter und Biometrie sind hat auch Vor- und Nachteile.

Dies bedeutet, dass Sie in einer bestimmten Sicherheitslage die Leistung vergleichen und die am besten geeigneten Schutzfaktoren auswählen können. Somit zeigen diese Punkte, dass diese beiden Authentifizierungsmethoden in gewisser Weise etwas stark und schwach sind.

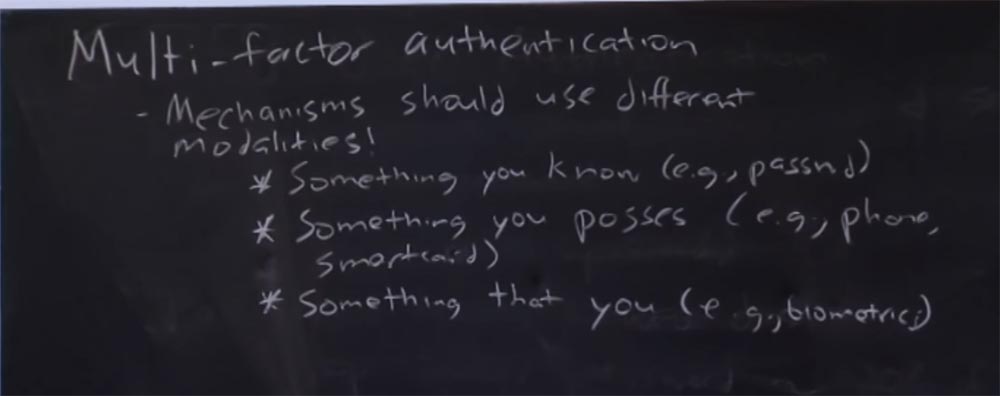

In Anbetracht dieser Tabelle können wir also sagen, dass es sehr schwierig ist zu sagen, dass ein Authentifizierungsschema überwältigende Vorteile gegenüber einem anderen hat. Daher sollten Sie überlegen, wie Sie mehrere verschiedene Authentifizierungsschemata kombinieren können. Die Autoren versuchten, diese Idee in ein Schema zu übersetzen, das sie als "Multi-Faktor-Authentifizierung", "Multi-Faktor-Authentifizierung" oder "MFA" bezeichneten. Ihre Idee ist es, eine gründliche Sicherheit zu verwenden, dh den Benutzer zu zwingen, zwei oder mehr verschiedene Authentifizierungsmechanismen anzuwenden. Jeder dieser Mechanismen sollte unterschiedliche Verfahren oder Bedingungen verwenden. Es versteht sich, dass diese Mechanismen unterschiedliche Authentifizierungsmethoden haben müssen.

Beispielsweise sollte einer dieser Mechanismen gleichzeitig Folgendes verwenden:

- etwas, das Sie wissen, wie ein Passwort;

- etwas, das Ihnen zur Verfügung steht, wie ein Handy oder eine Smartcard;

- etwas, das Sie zum Beispiel ein biometrischer Indikator sind.

Die Idee ist, dass der Angreifer, wenn Sie so etwas wie diesen Mechanismus verwenden, viele verschiedene Dinge stehlen muss, um sich als Sie auszugeben. Beispielsweise kann ein Hacker Ihr Passwort stehlen, Ihr Telefon jedoch nicht. Das häufigste Beispiel für einen solchen Mechanismus ist die Zwei-Faktor-Authentifizierung von Google, beispielsweise in einem Google Mail-Konto.

Angenommen, Sie haben ein Kennwort für die Eingabe der E-Mail. Zusätzlich erhalten Sie auf Ihrem Telefon eine Textnachricht mit einem Code, mit dem Sie bestätigen müssen, dass diese Mailbox Ihnen gehört. Wenn Sie diesen Code eingeben, bedeutet dies, dass das Telefon immer noch Ihnen gehört, wenn jemand Ihr Passwort in Besitz genommen hat. Somit schützt Sie dieser Mechanismus vor totalem Hacking.

AWS, der sichere Cloud-Dienst von Amazon, verwendet für seine Dienste auch eine Zwei-Faktor-Authentifizierung. Sie führen eine solche Authentifizierung durch, um beispielsweise Ihre virtuelle Maschine und dergleichen zu verwalten. Sie haben auch die Funktion, eine mobile Anwendung auf Ihrem Telefon zu installieren, mit der Sie Ihr Passwort eingeben können. Sie verwenden auch einen so genannten benutzerdefinierten Sicherheitsdongle oder den elektronischen Sicherheitsschlüssel eines Benutzers, mit dem Sie eine Zwei-Faktor-Authentifizierung durchführen können.

All dies sieht sehr gut aus, aber es gibt eine Sache, die die Verwendung der Zwei-Faktor-Authentifizierung überschattet. Die Erfahrung hat gezeigt, dass der Benutzer schwächere Kennwörter anwendet, wenn Sie dem Benutzer zusätzlich zu Kennwörtern eine zweite Authentifizierungsmethode zur Verfügung stellen. Da er der Ansicht ist, dass seine Sicherheit durch zwei Sicherheitsmechanismen gewährleistet ist, kann das Kennwort sehr einfach sein. Wir können daraus schließen, dass je mehr Schutz Sie den Benutzern bieten, desto schwerwiegender sind sie für andere zusätzliche Schutzmaßnahmen.

Student: Viele Dienste verwenden, um die letzten 4 Ziffern einer Kreditkarte zu identifizieren, die leicht erraten werden können.

Professor: Sie haben Recht, in diesem Sinne ist die Verwendung von Kreditkarten sehr interessant, da der Schutz zusätzlich zu diesen 4 Ziffern viele andere Schemata verwendet, um Betrug zu verhindern, aber aus Sicht der maschinellen Berechnung von Zahlenkombinationen ist dies ziemlich interessant. Möglicherweise haben Sie bemerkt, dass Sie, wenn Sie Ihre Karte im Ausland verwenden, nach dem Einlegen in den Geldautomaten möglicherweise von der Bank angerufen werden und gefragt werden: „Haben Sie Ihre Karte jetzt verwendet?“. Und Sie antworten: „Ja, ja Ich habe es verwendet. "Es ist also viel einfacher, mit Geldautomaten Sicherheit zu bieten, als wenn Sie Ihre Karte auf Websites oder zum Einkaufen in Online-Shops verwenden.

Aus irgendeinem Grund befinden sich Ihre Karteninformationen möglicherweise außerhalb Ihres sicheren Profils. Wenn Sie beispielsweise in vielen Online-Buchhandlungen wie „Mein kleines Pony“ innerhalb weniger Minuten kein Bestätigungskennwort eingeben, das an Ihre E-Mail-Adresse oder Ihr Telefon gesendet wurde, wird Ihre Kreditkarte gesperrt. Der Grund, warum sie dies tun, ist, dass sie zwischen den Interessen einer Person wählen müssen, die ihnen Geld bringen kann, und den Interessen eines Angreifers, der ihnen dieses Geld rauben kann. Dies ist eine Sicherheitsmethode, die in den Hintergrund einer E-Commerce-Site-Infrastruktur gestellt wird, die mithilfe von Maschinenanalysen Betrug und ähnliche Bedrohungen verhindert.

Was können die Antworten auf Hausaufgabenfragen sein? Zum Beispiel die Frage, welche potenziellen Faktoren die Wahl des Authentifizierungsschemas in einer ganzen Reihe verschiedener Szenarien beeinflussen. Ich meine, auf hoher Ebene gibt es keine klaren Konzepte, dass diese Authentifizierungsmethode wahr oder falsch ist. Wir müssen uns auf das Ergebnis unserer heutigen Diskussion verlassen und es so angehen: "In diesem Szenario werde ich mehr über diese Authentifizierungsmethode und in diesem Szenario über eine andere Methode nachdenken."

Eine der Fragen betrifft beispielsweise die Authentifizierung auf den öffentlichen Computern des Athena-Universitätssystems und wie sich die Systementwickler darum gekümmert haben.

Es ist möglich, dass eine Sache, die in diesem Fall ziemlich schwierig zu liefern ist, der Widerstand gegen interne Beobachtung ist. In diesem Fall haben wir möglicherweise Malware, unbekannte Computer im Netzwerk usw. Vielleicht sollten Sie vor diesem Hintergrund die Biometrie in Betracht ziehen, was in diesem Fall eine gute Idee ist. In den meisten Fällen ist ein biometrisches Lesegerät das bevorzugte und vertrauenswürdige Gerät, da es sehr schwierig ist, die Parameter Ihrer Netzhaut oder Ihrer Fingerabdrücke zu fälschen.

Wenn Sie keinen Widerstand gegen interne Überwachung garantieren können, kann Biometrie eine schlechte Idee sein, da beispielsweise der Diebstahl von Fingerabdrücken von Personen aus der Datenbank schädlich sein kann, da diese Informationen für den Zugriff auf alle Dienste verwendet wurden. “ Athen. "

Wenn Sie also auf die Frage zurückkommen, welche Dinge überhaupt erledigt werden sollten, gibt es möglicherweise verschiedene Antworten. Zum Beispiel sollten Banken weitgehend um die Sicherheit von Geldautomaten besorgt sein, daher sollte die Widerstandsfähigkeit gegenüber physischer Überwachung eine Hauptanforderung sein.

Das heißt, wenn ich die Gelegenheit habe zu beobachten, wie Sie mit einem Geldautomaten interagieren, sollte dies mir nicht die Möglichkeit geben, mich als Sie auszugeben. Außerdem lohnt es sich, über Diebe nachzudenken, denn wenn ich meine Kreditkarte verliere, sollte es nicht so sein, dass jemand damit Dinge ohne mein Wissen kaufen kann. Wenn Sie zu den oben genannten Punkten zurückkehren, sollte die Sicherheit einer Bankkarte durch verschiedene Mechanismen gewährleistet werden.

Wenn Sie es unter dem Gesichtspunkt der Verwendung biometrischer Daten betrachten, stellt sich die Frage: Vertrauen Banken Geldautomaten? Vertrauen sie diesen physischen Terminals? Einerseits kann man „Ja“ sagen, weil sie von den Banken selbst erstellt wurden, andererseits weiß nur Zeus, was mit ihnen passieren kann. In einigen Ländern ist das Schema der Verwendung von gefälschten Geldautomaten oder „verdeckten“ Geldautomaten, die im Aussehen echten Geldautomaten ähneln, sehr beliebt. Wenn Sie eine Karte einlegen, stiehlt ein Eindringling Ihre Informationen zwischen Ihnen und der Bank, oder dieser gefälschte Geldautomat kommuniziert überhaupt nicht mit der Bank, sondern stiehlt einfach Ihre Daten. Vielleicht sollte die Bank diesen Terminals nicht vertrauen. In diesem Fall wäre Biometrie keine gute Idee. Es mag wie eine gute Idee erscheinen, aber Sie sind nicht vor der Tatsache geschützt, dass jemand Ihr Geld stiehlt, selbst wenn seine Parameter nicht mit Ihrer biometrischen Identifikation übereinstimmen.

, - - , «» « ». , , , , , , - . , , , .

, , , .

, , CAP – (CAP — Chip Authentication Program, ). , , .

CAP – ? , , . .

PIN-. , MasterCard, , CAP – - . , , PIN, 8- . , , -, , , . .

CAP- , , «». « », , « » . , PIN- .

«», PIN- , , , CAP – .

«», CAP – , . , , CAP – .

«» , . , «», CAP- , HTML JavaScripts .

CAP- , 8- , .

, . , 8- , CAP-, . , , , .

, , - , , , .

, . , , . -, , — .

, CAP- . CAP- ? ? , 10,5 !

, . CAP- , , 8- - -. , . , , . , , , .

, CAP- -, , - , , , , , , «», . .

, . , !

.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Dezember kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?