Haftungsausschluss

Dieser Artikel enthält nur Beispiele für typische NGFW-Implementierungsszenarien. Nehmen Sie nicht das vorgeschlagene Schema für die fertige Vorlage. Im wirklichen Leben ist fast jede Implementierung einzigartig. Es gibt viele Fallstricke, auf die Sie achten müssen, bevor Sie Ihre Netzwerktopologie planen. Im Allgemeinen drehen sich alle Optionen jedoch um mehrere Konzepte. Wir werden versuchen, sie zu diskutieren.

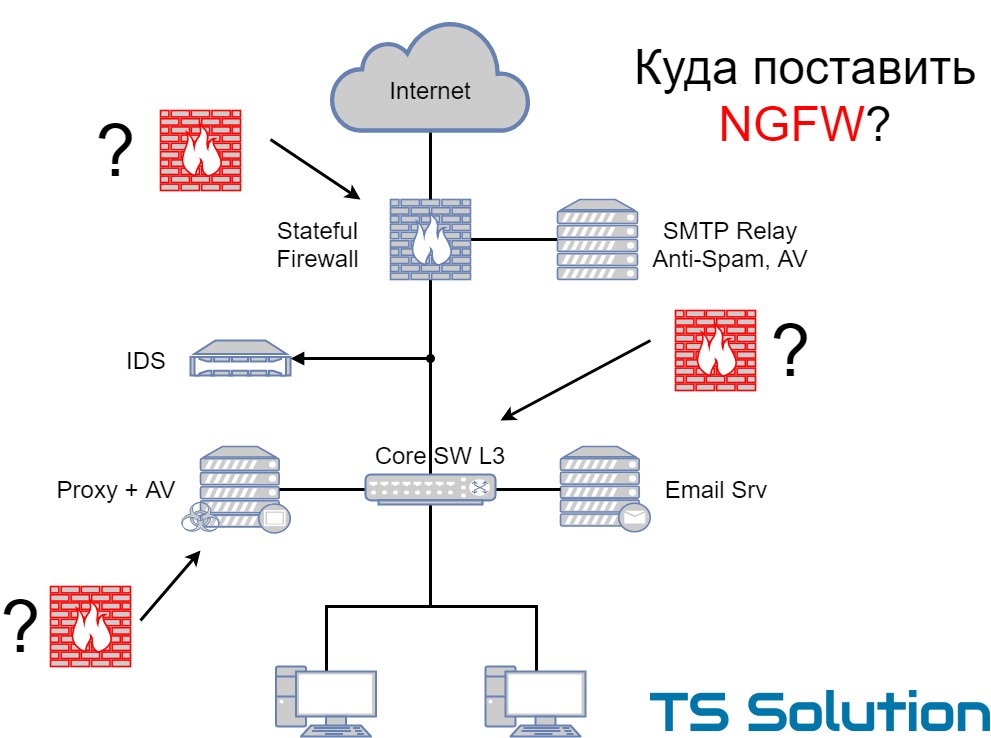

Typische Netzwerkarchitektur in Bezug auf Informationssicherheit

Bevor ich die Implementierungsoptionen für NGFW beschreibe, möchte ich einige typische Szenarien für die Verwendung von Firewalls diskutieren. Wir werden die gängigsten Tools betrachten, die in fast jedem Unternehmen verfügbar sind (natürlich so vereinfacht und oberflächlich wie möglich, sonst wird ein ganzes Buch herauskommen). In der Praxis finden Sie am häufigsten die drei häufigsten Optionen:

1) Fortgeschritten

Ziemlich typisches Schema. Am Umfang des Netzwerks wird eine Stateful Firewall verwendet, die mindestens drei Segmente aufweist: Internet, DMZ und lokales Netzwerk. Gleichzeitig können Site-to-Site-VPN und RA-VPN organisiert werden. In der DMZ befinden sich in der Regel öffentliche Dienste. Meistens gibt es eine Art Anti-Spam-Lösung mit Antiviren-Funktionalität.

Der Core Switch (L3) ist für das Routing des lokalen Datenverkehrs verantwortlich, der ebenfalls mindestens zwei Segmente aufweist: ein Benutzersegment und ein Serversegment. Das Serversegment verfügt über einen Proxyserver mit Antivirenfunktion und einen Unternehmensmail-Server. Sehr oft wird das Serversegment durch ein zusätzliches ME (virtuell oder „Eisen“) geschützt.

Als zusätzliche Schutzmaßnahme kann IPS angewendet werden, das eine Kopie des Datenverkehrs überwacht (verbunden mit dem SPAN-Port). In der Praxis trauen sich nur wenige, IPS in den Inline-Modus zu versetzen.

Ich bin sicher, dass viele ihr Netzwerk in diesem Schema erraten haben.

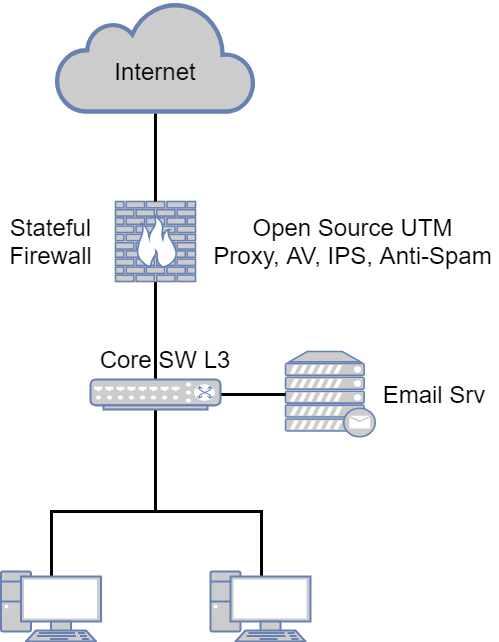

2) Vereinfacht

Diese Option ist auch ziemlich häufig. Fast alle Sicherheitsfunktionen werden in einer einzigen UTM-Lösung bereitgestellt (Firewall, Proxy, AV, Anti-Spam, IPS). Um den lokalen Verkehr weiterzuleiten, wird ein Kernel-Switch (Core SW L3) verwendet. Das Serversegment mit dem Mailserver und anderen Diensten des Unternehmens ist darauf hervorgehoben.

3) SMB

Die einfachste Option. Es unterscheidet sich vom vorherigen durch das Fehlen eines Kernel-Switches. Das heißt, Der Datenverkehr zwischen lokalen Segmenten und dem Internet wird über ein einzelnes UTM-Gerät geleitet. Diese Option wird häufig in kleinen Unternehmen mit wenig Verkehr verwendet.

Wie ich oben geschrieben habe, ist dies eine sehr oberflächliche Beschreibung von drei typischen Szenarien für die Verwendung der gängigsten Firewalls.

NGFW

Firewall der nächsten Generation ist die Firewall der nächsten Generation. Wir haben wiederholt diskutiert,

was es ist, wie es sich von UTM unterscheidet ,

was Marktführer sind und worauf Sie bei der Auswahl achten müssen. Anfänglich war die Hauptsache, für die NGFW eingeführt wurde, die Anwendungskontrolle und die Prüfung tiefer Pakete (ohne die letztere ist die erstere ohne sie nicht möglich). Unter Anwendungen werden nicht nur klassische „dicke“ Anwendungen verstanden, sondern auch Mikroanwendungen im Webformat. Ein Beispiel ist das Posten, Video und Chatten in sozialen Netzwerken.

Fast alle modernen NGFWs bieten jedoch viel mehr Funktionen:

- Anwendungskontrolle

- URL-Filterung

- VPN

- IPS

- Antivirus

- Anti-Spam

Einige Lösungen verfügen über zusätzliche Funktionen:

- DLP

- Sandboxing

- Log-Analysator und Korrelationseinheit

Aufgrund der großen Verfügbarkeit von Funktionen stellen sich bei der Implementierung Fragen. Wenn Sie einen Proxyserver kaufen würden (z. B. Ironport), gäbe es viel weniger Anwendungsszenarien. Gleiches gilt für gezielte Anti-Spam-Lösungen.

Aber was tun mit solchen „Erntemaschinen“ wie dem modernen NGFW? Wo und wie zu setzen? Schauen wir uns einige typische Szenarien an und diskutieren, wie sie am besten implementiert werden können. Alle nachfolgenden Schlussfolgerungen sind sehr

subjektiv und basieren nur auf persönlichen Erfahrungen und in Übereinstimmung mit einigen „Best Practice“.

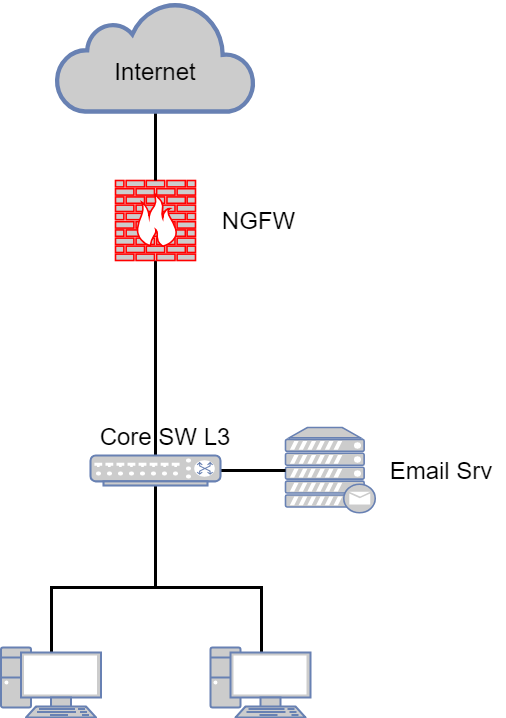

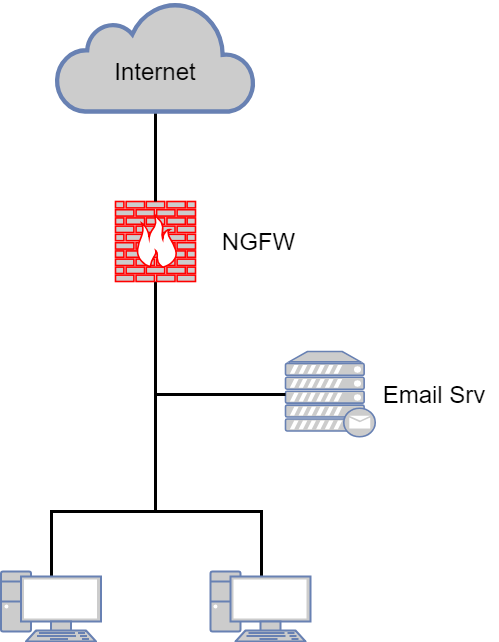

1) NGFW als Perimetergerät

Die einfachste und korrekteste Implementierungsoption. Aus diesem Grund hat NGFW auch darüber nachgedacht, am Rande des Netzwerks zu stehen.

Was sind die Vorteile:

Was sind die Vorteile:- Es ist nicht erforderlich, einen dedizierten Proxy zu verwenden. Die meisten NGFWs können im Proxy-Modus betrieben werden, aber alle erforderlichen Funktionen funktionieren auch im Modus "Standardroute" für alle lokalen Netzwerke. Richten Sie das Standard-Gateway ein und vergessen Sie es. Keine expliziten Proxys in Benutzerbrowsern.

- Standardmäßig ist IPS vorhanden und befindet sich sofort im Inline-Modus. Sie können Detect einstellen, wenn Sie Angst vor Problemen haben. Sie müssen nicht darüber nachdenken, wie Sie den Datenverkehr über ein dediziertes IPS-Gerät verpacken und bei Problemen den Datenverkehr schnell zurückgeben können.

- Antivirus für Webdatenverkehr, einschließlich HTTPS-Datenverkehr (mit aktivierter SSL-Überprüfung).

- Antivirus für E-Mail-Verkehr. Überprüfen Sie Links und Anhänge.

- Anti-Spam-Funktionalität.

- Möglichkeit, die Funktionalität der "Sandbox" (Sandbox) schnell zu implementieren. Fast alle modernen NGFWs können die Sandbox (Cloud oder lokal) aktivieren.

- Integrierte Berichterstellung für alle Informationssicherheitsvorfälle.

Wie Sie sehen können, ist das Schema stark vereinfacht. Entfernt mehrere traditionelle Firewalls. Dies ist einerseits ein Plus (die Verwaltung wird vereinfacht), andererseits ein Minus (ein einzelner Fehlerpunkt). Wir werden jetzt nicht diskutieren, was besser ist. Wir diskutieren nur das Konzept.

Worauf Sie bei der Auswahl von NGFW achten sollten, das sich am Rand des Netzwerks befindet:- Die größte Aufmerksamkeit sollte hier der E-Mail-Überprüfungsfunktion gewidmet werden (natürlich, wenn Sie die aktuelle Anti-Spam-Lösung entfernen möchten). Für die vollständige Arbeit mit Post muss NGFW einen MTA (Mail Transfer Agent) an Bord haben. In diesem Modus ersetzt NGFW das SMTP-Relay, mit dem Sie einen umfassenden Scan des E-Mail-Verkehrs durchführen können. Einschließlich der Überprüfung von Anhängen in der Sandbox. Wenn es keinen MTA gibt, müssen Sie mindestens SMTP-Relay verlassen.

- Lesen Sie die E-Mail-Filteroptionen sorgfältig durch, auch wenn MTA in NGFW vorhanden ist. Eines der wichtigsten Kriterien ist das Vorhandensein von Quarantäne (oder Möglichkeiten, diese zu organisieren).

- Natürlich sollte die HTTPS-Inspektion unterstützt werden. Ohne diese Funktion hat NGFW noch einen Namen.

- Die Anzahl der Anwendungen, die NGFW unterscheiden kann. Stellen Sie sicher, dass Sie überprüfen, ob die von Ihnen ausgewählte Lösung die von Ihnen benötigten Anwendungen (einschließlich Webanwendungen) bestimmt.

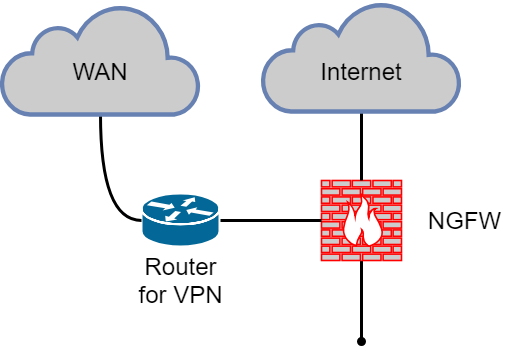

Mögliche Einschränkungen oder ProblemeOft wird ein Router anstelle eines ME als Edge-Gerät verwendet. Darüber hinaus können im aktuellen Schema Funktionen angewendet werden, die in ihrer reinen Form auf NGFW nicht verfügbar sind (verschiedene WAN-Technologien, Routing-Protokolle usw.). Dies muss vor der Implementierung berücksichtigt und sorgfältig geplant werden. Es kann logisch sein, den Router zu verlassen und parallel zu verwenden (z. B. um ein WAN-Netzwerk zu organisieren). Ein Beispiel:

Zusammenfassung

ZusammenfassungWie ich oben geschrieben habe, ist die Option „NGFW am Umfang des Netzwerks“ eine ideale Option, bei der Sie das Maximum aus ihren Funktionen herausholen können. Vergessen Sie jedoch nicht, dass NGFW kein Router ist. Die üblichen Funktionen (bgp, gre, ip sla usw.) können fehlen oder in einer sehr verkürzten Funktionalität vorhanden sein.

2) NGFW als Proxyserver

Seltsamerweise, aber dies ist auch eine ziemlich häufige Option. Obwohl NGFW nicht als Proxy entwickelt wurde. Typisches Schema:

Die Vorteile dieser Option:

Die Vorteile dieser Option:- Geschwindigkeit der Implementierung. Ersetzen Sie den alten Proxy und Sie sind fertig.

- Das aktuelle Schema oder Routing muss nicht geändert werden.

Damit enden die Profis wahrscheinlich. Obwohl die angekündigten Vorteile für viele Unternehmen sehr oft entscheidend werden.

Worauf Sie bei der Auswahl von NGFW achten müssen, das als Proxy fungiert:- Der wichtigste Punkt hierbei ist die Methode der Benutzerauthentifizierung (NTLM, Kerberos, Captive Portal usw.). Stellen Sie sicher, dass die von Ihnen ausgewählte Lösung die aktuelle Autorisierungsmethode unterstützt oder durch eine angemessene ersetzen kann.

- Überprüfen Sie, ob Sie mit der integrierten NGFW-Berichterstattung über Benutzer (verbrauchter Datenverkehr, besuchte Ressourcen usw.) zufrieden sind.

- Möglichkeiten zur Begrenzung des Datenverkehrs - QoS, Einschränkungen der Geschwindigkeit (Shaping) und des Volumens des heruntergeladenen Datenverkehrs (Begrenzung).

Mögliche Einschränkungen oder Probleme:- Das erste, woran Sie sich erinnern sollten, ist, dass NGFW im Proxy-Modus fast immer abgeschnittene Funktionen sind. Sie können es nicht zu 100 Prozent verwenden. Besonders wenn es darum geht, den E-Mail-Verkehr zu überprüfen.

- Geringere Bandbreite. Fast alle NGFW-Lösungen im Proxy-Modus weisen eine geringere Geschwindigkeit pro Benutzer auf.

- Sie werden weiterhin gezwungen sein, IPS zu verwenden. Weil Ein Teil Ihres Datenverkehrs kann über einen Proxy ins Internet geleitet werden.

ZusammenfassungPersönliche Beratung - Wenn Sie „NGFW als Proxy“ vermeiden können, vermeiden Sie dies. In der Praxis beginnen Sie plötzlich, undokumentierte Merkmale zu "erklimmen". Und das größte Minus ist die Unfähigkeit, E-Mails vollständig zu überprüfen (technisch kann dies natürlich getan werden, aber es wird eine „Krücke“ sein).

3) NGFW als Kern

Eine häufige Option für kleine Netzwerke. Das Routing des gesamten Datenverkehrs (Internet, lokal, Server) hängt von NGFW ab. Der L3-Schalter fehlt oder wird einfach nicht für das Routing verwendet.

Die Vorteile dieser Option:

Die Vorteile dieser Option:- Einfache Verabreichung. Alle Zugriffslisten an einem Ort.

- Bereitstellungsgeschwindigkeit. In der Regel wird NGFW in Topologien so festgelegt, in denen der ME zuvor die Rolle des Netzwerkkerns übernommen hat.

- Alle Vorteile der Option „NGFW am Umfang des Netzwerks“.

Worauf Sie achten müssen, wenn Sie NGFW im Kernelmodus auswählenFast alles ist das gleiche wie bei „NGFW am Umfang des Netzwerks“. In diesem Fall lohnt es sich jedoch, besonders auf das Vorhandensein der MTA-Funktion zu achten. In einem so kleinen Netzwerk ist es ratsam, auf ein zusätzliches Gerät in Form eines SMTP-Relays zu verzichten. Es ist besser, wenn diese Funktionalität in Ihrem NGFW vorhanden ist.

Mögliche Einschränkungen oder Probleme:- Vielleicht ist das Hauptproblem ein einzelner Fehlerpunkt. Berücksichtigen Sie bei der Auswahl eines Geräts unbedingt Ihren lokalen Datenverkehr, damit das ausgewählte NGFW-Modell die Last bewältigen kann.

- Das Netzwerk ist in Bezug auf Änderungen weniger flexibel. Weniger Routing-Geräte - weniger Verkehrsmanagementfunktionen.

ZusammenfassungVielleicht ist dies ideal für kleine Unternehmen. Natürlich, wenn Sie das Risiko eines einzelnen Fehlerpunkts übernehmen.

4) NGFW im Brückenmodus

Eine weniger beliebte Option, aber immer noch häufiger als wir möchten. In diesem Fall ändert sich die aktuelle Netzwerklogik überhaupt nicht. Der Verkehr auf der zweiten Ebene wird durch NGFW geleitet, das im Bridge-Modus arbeitet:

In diesem Fall ist es nicht sinnvoll, ein IPS eines Drittanbieters zu belassen (insbesondere für die Verkehrsüberwachung). NGFW wird seine Funktion erfüllen. Diese Option wird am häufigsten in fortgeschritteneren Infrastrukturen verwendet, in denen Topologieänderungen aus irgendeinem Grund unmöglich oder äußerst unerwünscht sind.

Die Vorteile dieser Option:- Geschwindigkeit der Implementierung. Sie müssen die Netzwerklogik nicht ändern, höchstens das Kabel anschließen oder das VLAN „umwickeln“.

- Weniger Hop - einfachere Netzwerklogik.

Das ist wahrscheinlich alles.

Worauf Sie achten müssen, wenn Sie NGFW im Bridge-Modus auswählen:- Zu den Einschränkungen des Bridge-Modus! Lesen Sie sie sorgfältig durch.

- Es ist ratsam, Bypass-Module zu haben, damit der Datenverkehr durch das Gerät fließt, auch wenn es ausgeschaltet ist.

Mögliche Einschränkungen oder ProblemeUnd hier gibt es viele Fallstricke. Ich habe keine einzige NGFW-Lösung gesehen, die im Bridge-Modus angemessen funktioniert. Vielleicht hatte ich Pech. Aber in diesem Artikel teile ich nur meine Erfahrungen. Zusätzlich zu offiziellen (dokumentierten) Einschränkungen der Funktionalität tauchen immer wieder „inoffizielle“ Einschränkungen in Form von Fehlern und einer Reihe von Problemen auf. Natürlich hängt alles von den Funktionen ab, die Sie im Bridge-Modus verwenden. Wenn Sie nur die Firewall konfigurieren, treten praktisch keine Probleme auf. Wenn Sie jedoch Dinge wie IPS, Anwendungssteuerung, HTTPS-Inspektion oder sogar Sandboxing aktivieren, sollten Sie sich auf Überraschungen einstellen.

ZusammenfassungWie bei Proxys ist es ratsam, den Bridge-Modus zu vermeiden. Wenn dies nicht möglich ist, ist es sehr ratsam, diesen Modus in Ihrer Infrastruktur zu testen. Dann treffen Sie eine Entscheidung.

Fehlertoleranz

Ich konnte nicht anders, als diesen Punkt anzusprechen. Fast alle NGFW-Lösungen unterstützen zwei Clustering-Modi:

- Hohe Verfügbarkeit Ein Clusterknoten ist aktiv und leitet den Verkehr weiter, der zweite Knoten ist passiv und befindet sich im Hot-Standby-Modus, um bei Problemen mit dem ersten aktiv zu werden.

- Lastverteilung Beide Knoten sind aktiv und der Verkehr wird zwischen ihnen "aufgeteilt".

Zu viele Menschen verlassen sich bei der Planung und Implementierung von NGFW stark auf den Load-Sharing-Modus.

- Wenn der Datenverkehr zwischen Geräten geteilt wird, ist die Belastung für sie halb so hoch, was bedeutet, dass Geräte schwächer und billiger verlegt werden können.

- Nein!

Wie zahlreiche Tests zeigen, ist ein angemessener Verkehrsausgleich unmöglich. Mit der Lastverteilung können Sie die Last auf Geräten maximal um 15 Prozent reduzieren, nicht mehr. Darüber hinaus weist dieser Modus fast immer einige Einschränkungen auf, die nicht in der Hochverfügbarkeit enthalten sind. Achten Sie darauf, sie zu überprüfen. Verlassen Sie sich bei der Auswahl eines Geräts immer auf eine Hardware, um den gesamten Datenverkehr zu bewältigen.

ZusammenfassungVerwenden Sie den Hochverfügbarkeitsmodus.

Virtuelle NGFW oder Hardware

Eine weitere sehr häufige Frage bei der Planung von NGFW. Wählen Sie eine virtuelle Lösung oder Appliance. Es gibt keine einzige Antwort. Dies hängt alles von Ihrer aktuellen Infrastruktur, Ihrem Budget und den Änderungsoptionen für die Netzwerklogik ab. Wir haben jedoch noch allgemeine Empfehlungen für verschiedene Implementierungsoptionen:

- NGFW am Umfang des Netzwerks. Hier ist die mit Abstand beste Option das Gerät. Das ist logisch, weil Der Netzwerkumfang muss eine physische Unterscheidung aufweisen. Wenn Sie dennoch eine virtuelle Lösung wünschen, wird SEHR empfohlen, NGFW auf einem dedizierten Server bereitzustellen, der sich physisch vom lokalen Netzwerk unterscheidet. Tatsächlich erhalten Sie dieselbe Appliance. Statt der „Hardware“ des Anbieters verwenden Sie Ihren Server mit einem Hypervisor. Sie müssen sich auch den Einstellungen des Hypervisors selbst sorgfältig nähern, damit nicht über ein externes Netzwerk auf ihn zugegriffen wird.

- NGFW als Proxy. Es gibt keinen großen Unterschied, was zu wählen ist. Meiner Meinung nach wäre eine virtuelle Lösung eine vorzuziehende und bequemere Option.

- NGFW als Kern des Netzwerks. Grundvoraussetzungen wie im ersten Absatz. Weil Wenn NGFW direkt mit dem Internet verbunden ist, muss die Lösung physisch von den Servern des Unternehmens getrennt sein - Appliance oder virtuelle Maschine auf einem dedizierten Server. Weil NGFW spielt in diesem Fall auch die Rolle eines Kernels. Dann müssen Sie wissen, wie viele physische Ports Sie benötigen und welche Ports (1 g, 10 g, Optik). Dies wirkt sich auch stark auf die Auswahl aus.

- NGFW im Bridge-Modus. Für diese Option wird dringend ein Hardwaregerät empfohlen, z Das Vorhandensein von Bypass-Modulen ist wünschenswert (der Datenverkehr wird auch dann weitergeleitet, wenn das Gerät ausgeschaltet ist).

Werfen wir einen Blick auf die Vor- und Nachteile einer virtuellen Lösung.

Vorteile einer virtuellen Lösung:- Die Hauptvorteile einer virtuellen Lösung sind die einfache Verwaltung (Sicherung, Snapshot) und die schnelle Bereitstellung.

- Auch sehr oft ist es billiger und skaliert besser. Die Lizenzierung basiert in der Regel auf der Anzahl der verwendeten Kerne. Bei Bedarf können Sie einfach mehrere Kerne erwerben.

Nachteile einer virtuellen Lösung:- Es gibt keine Garantie auf die Hardware. Wenn der Server ausfällt, müssen Sie sich selbst darum kümmern.

- Wenn Sie eine Sicherheitsperson sind, müssen Sie mit der IT-Abteilung interagieren. Seltsamerweise ist dies in vielen Unternehmen ein sehr großes Problem.

Für Geräte gilt das Gegenteil. Darüber hinaus sind sofort mehr physische Ports verfügbar.

Fazit

Ich hoffe, dieser Artikel ist nicht zu langweilig und oberflächlich geworden. Ich wollte die Hauptpunkte hervorheben und die „Vorlesung“ nicht für mehrere Stunden lesen. Ich würde mich freuen, wenn dieser Artikel für jemanden wirklich nützlich ist. Wenn Sie Fragen oder Kommentare haben, kann ich diese in den Kommentaren oder privaten Nachrichten diskutieren.

PS Holen Sie sich eine Testlizenz und testen Sie

hier die Lösung, an der Sie interessiert

sind