Mein Name ist Rob Stackle, ich bin ein Sicherheitsberater aus Phoenix, Arizona, und ich arbeite hauptsächlich als Pentester. Ich nehme seit 1996 an DefCon-Konferenzen teil, mag Höhenfotografie und dieses Wochenende war der elfte Jahrestag unserer Hochzeit. Ich möchte meiner erstaunlichen und verständnisvollen Frau Linda danken, die nicht erwartet hatte, dass meine Teilnahme an DefCon bedeutet, dass ich jedes Jahr gezwungen sein werde, unseren Hochzeitstag in Vegas zu feiern, was mir sehr leid tut.

Ich werde mit Ihnen über verschiedene Dinge im Zusammenhang mit der Forschung sprechen, an denen ich in den letzten Jahren gearbeitet habe. Sie werden durch ein gemeinsames Thema vereint: Wenn Sie Ihren DNS-Verkehr nicht überwachen und nicht verstehen, was dort passiert, wenn alles in Ordnung ist, werden Sie wahrscheinlich nicht darauf achten, wenn schlimme Dinge passieren. Ich habe das DNS mehrere Jahre "vergewaltigt" und dies war schon immer einer meiner Lieblingsangriffsvektoren. Sie können ein Vermögen für die Stärkung des Netzwerkumfangs ausgeben, aber wenn ich die Kontrolle über eines Ihrer Geräte erlangen kann, glauben Sie mir, Ihr Spiel ist vorbei.

Das Fehlen von Schwachstellen auf dem Markt für das Erkennen falscher Konfigurationen gibt mir immer die Möglichkeit, "meinen Fuß in die Tür zu setzen". Heute werden wir verschiedene Themen diskutieren, in denen ich über meine Abenteuer mit DNS und meine Tricks zu Menschen sprechen werde, die mit DNS zu tun haben.

Diese Themen widmen sich dem Missverständnis des DNS-Verhaltens von Endbenutzern des Netzwerks. Ich werde ein wenig über Personen sprechen, die ihre Domains nicht registriert haben, und über das Hacken von Domains selbst.

Auf den Konferenzen von Black Hat und DefCon im Jahr 2011 sprach Artyom Daineberg über das, was er Beat Squatting oder „Flipping a Beat“ nannte. Diejenigen, die mit dieser Studie nicht vertraut sind, sich aber für dieses Problem im DNS beliebter Domänen interessieren, können die Materialien seiner Präsentation über die auf dieser Folie angegebenen Links herunterladen.

Projektseite

Projektseite /

Videopräsentation /

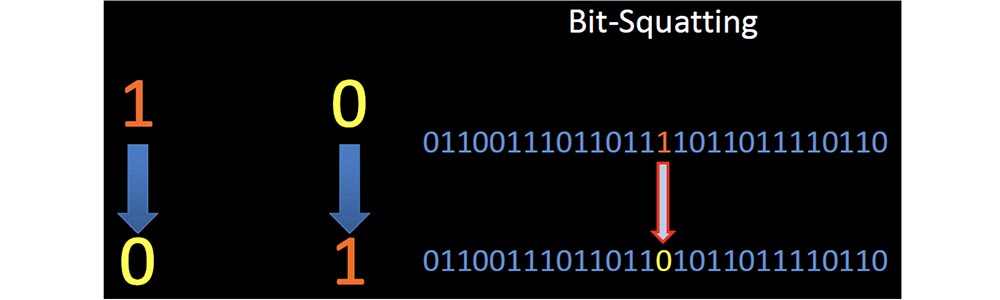

FolienAls ich die Ankündigung seiner Rede las, die bereits vor dem Bericht über Black Hat veröffentlicht wurde, wurde ich sofort daran interessiert, wie dies für meine eigenen Zwecke verwendet werden kann. Ohne auf Details einzugehen, werde ich erklären, was Beat Squatting ist, warum es passiert und was es beeinflusst. Ich werde Ihnen einige Beispiele für das Risiko zeigen, versehentlich ein wenig in den Speicher zu wechseln, wenn 1 auf 0 wechselt und umgekehrt. Die folgenden Folien zeigen, wie dies als Beispiel für eine Zeile im Speicher aussieht, in der ein Domänenname angezeigt wird.

In der Mitte einer solchen Linie wird die Einheit zu Null. Artyom untersuchte das Phänomen, bei dem ein einzelner Bitfehler im richtigen Teil des Speichers zum richtigen Zeitpunkt den Client zwang, einen völlig legitimen, aber falschen Domainnamen anzufordern.

Es wurde viel über die Wahrscheinlichkeit und die Ursachen eines solchen Fehlers gesprochen, aber ich begann zu untersuchen, wie dieser Fehler für böswillige Zwecke verwendet werden kann. Durch DNS-Squatting können Sie Domain-Namen verzerren, diese „falschen“ Domains registrieren und Benutzeranforderungen an sie senden.

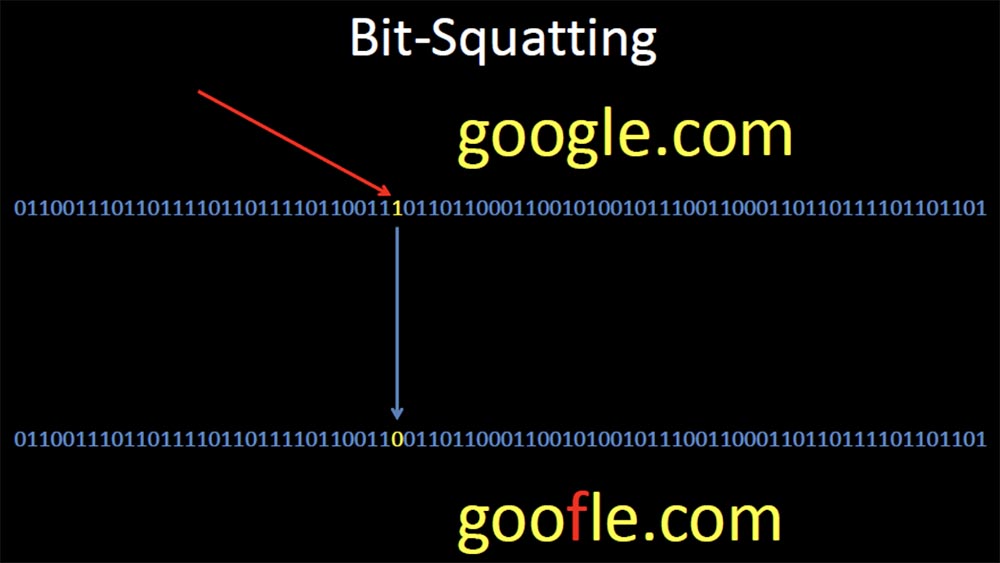

Die folgende Folie zeigt, dass als Ergebnis einer Bit-Besetzung des Google-Domainnamens, wenn ein energiereiches Proton im Speicher 1 "trifft", was den Buchstaben g bedeutet, es in 0 verwandelt, was den Buchstaben f bedeutet, und der Benutzer infolgedessen zu goofle.com umgeleitet wird .

Ihr Browser leitet Sie also vollständig zu einer anderen Site weiter und nimmt die Antwort gerne für Sie auf. Gleichzeitig kann DNS SEC Ihnen in keiner Weise helfen, und tatsächlich gibt es nur sehr wenige Möglichkeiten, diesen Fehler auf völlig unsichtbare Weise zu verhindern, außer bei Verwendung des ECC-Speichers, der Bitfehler automatisch erkennt und korrigiert.

Diese Art von Speicher ist jedoch nicht sehr verbreitet, und selbst wenn Sie ECC verwendet haben, gibt es immer noch viele Stellen, an denen Bit Squatting auftreten kann und an denen ECC-Speicher niemals verwendet wird, z. B. in einer Netzwerkkarte oder im DRAM-Cache einer Festplatte.

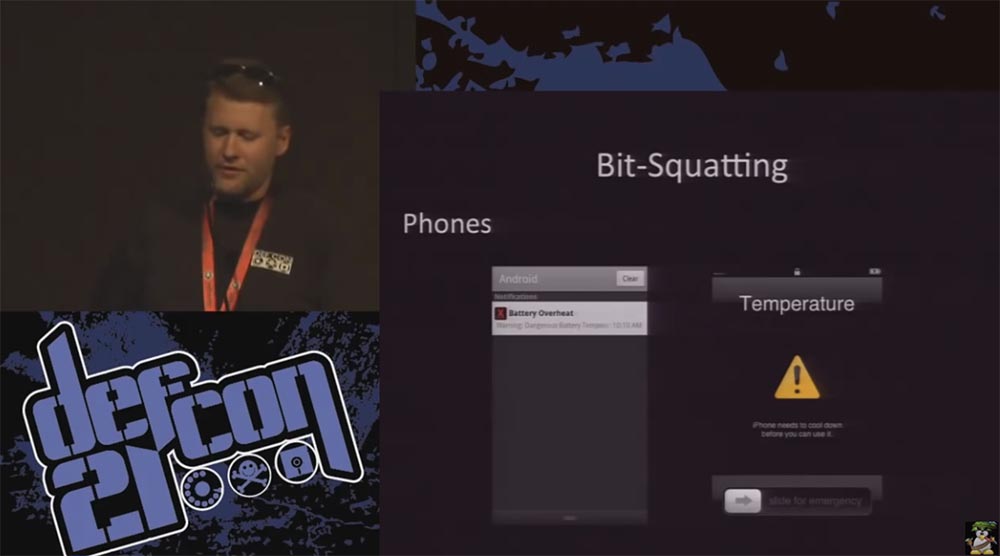

Deineberg hat die Ursachen des Problems ausführlich beschrieben, aber im Allgemeinen kann gesagt werden, dass Speicherfehler auftreten, manchmal den Speicher beschädigen und manchmal Auswirkungen auf das DNS haben. Grundsätzlich ist das „Umdrehen“ eines Bits auf physische Schäden am Gedächtnis, Überhitzung, elektrische Probleme, Strahlenexposition und sogar kosmische Strahlung zurückzuführen.

Die Präsentation wird durch den Auftritt der Organisatoren von DefCon auf der Bühne unterbrochen, die dem Redner und seiner Frau Linda, die zum ersten Mal auf der Konferenz anwesend ist, zum elften Hochzeitstag gratulieren. Robert dankt ihnen für die Glückwünsche und setzt die Präsentation fort.

Kosmische Strahlung ist ein äußerst seltener Faktor, der das Hocken von Bits beeinflusst, aber Überhitzung ist eine sehr häufige Ursache für Speicherfehler. Mir ist aufgefallen, dass Smartphones aufgrund der extremen Betriebsbedingungen, denen sie ausgesetzt sind, besonders anfällig sind. Eine Überhitzung des Smartphone-Akkus ist ziemlich häufig. Die meisten anderen Geräte verfügen über eine Kühlung, aber selbst sie schaffen es, schwierige Betriebsbedingungen zu schaffen.

Vor nicht allzu langer Zeit hat Google Informationen über die Arbeit seiner Rechenzentren veröffentlicht. Eines der interessanten Dinge, die ich gelernt habe, war die Botschaft, dass sie ihre Rechenzentren unter Bedingungen betreiben, die die meisten von uns für unvernünftig halten, um Energie zu sparen. Wenn typische Rechenzentren mit einer Maximaltemperatur von 15 bis 20 ° C betrieben werden, empfehlen Google-Experten Unternehmen, Rechenzentren mit einer Temperatur von mindestens 27 ° C und ein belgisches Rechenzentrum von Google zu betreiben betrieb seine Server bei einer Temperatur von 95 Grad (35 ° C).

Bildunterschrift: "Ich habe gehört, dass es uns Geld spart."

Intel und Microsoft behaupten, dass sich ihre Server bei hohen Temperaturen gut verhalten, und Dell garantiert, dass ihre Server bei 46 ° C (115 Grad Fahrenheit) laufen. Ich halte dies für eine schlechte Idee, da die Temperatur der Hauptfaktor für einen stabilen Speicherbetrieb ist und Google-Rechenzentren bei "Feuertemperaturen" arbeiten.

Ich begann zu untersuchen, welche Vorteile dies bieten könnte und welche Domänen am anfälligsten für Bit Squatting waren. Das heißt, ich versuchte, die am häufigsten angeforderten Namen zu finden, um die Wahrscheinlichkeit zu erhöhen, dass ich auf solche Fehler stoßen würde. Ich fing an, DNS-Protokolle großer Unternehmen zu sammeln, um die häufigsten Domainnamen zu finden, und fand heraus, dass der am häufigsten nachgefragte Name gstatic.com war. Dies ist eine der Domänen, in denen Google statische Informationen wie CSS, Bilder, JavaScript und XML-Dateien bereitstellt.

Ich habe ein Skript geschrieben, um mögliche „Umwälzungen“ von Bits in diesem Domainnamen von gstatic.com zu identifizieren, und ich habe eine Liste aller Variationen dieses Namens in Höhe von 34 Teilen erhalten. Fünf davon wurden für rechtliche Zwecke verwendet, die restlichen 29 waren verfügbar, also habe ich sie alle gekauft.

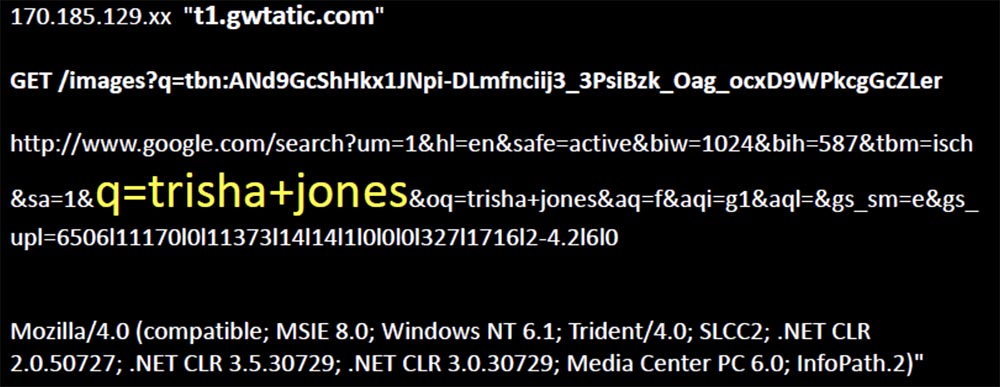

Ich habe sofort das Ziel getroffen. Jemand suchte bei Google nach Bildern und der Inhalt der Anfrage wurde irgendwie beschädigt zurückgegeben, da sein Browser mich gebeten hat, eines der Bilder in der Anfrage bereitzustellen. Ich sehe ihre IP-Adresse, den verzerrten Namen, den sie angefordert haben, die Ressource, die sie mithilfe dieses Bildes wiederherstellen wollten, die Seite, die sich auf diesen Inhalt bezieht, und den Client, der als Browser zum Senden dieser Anforderung verwendet wurde.

Auf der Seite sehen Sie ein interessantes Artefakt in Form einer Anfrage nach einem bestimmten Namen Trisha Jones.

Außerdem nahm die Anzahl der Anfragen zu, es gab mehr verzerrte Namen, mehr Bildanfragen und mehr Links zur ursprünglichen Anfrage, wodurch ich mehr als 50.000 eindeutige Anfragen sammelte, und dies war, wie sich herausstellte, üblich.

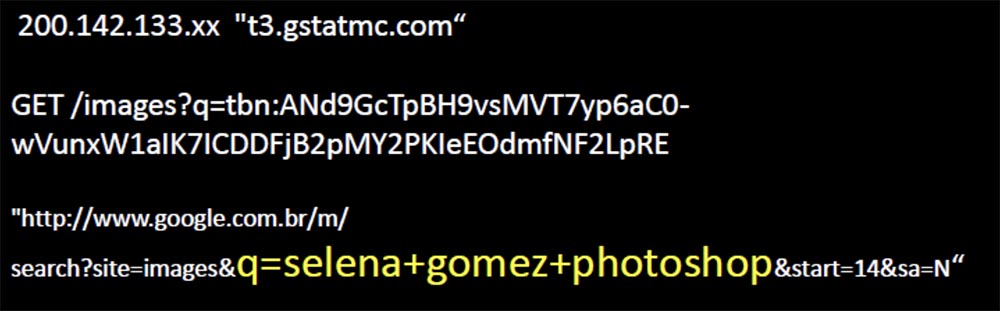

Die Folie zeigt eine Anfrage nach einem "fotografierten" Bild der Schauspielerin Selena Gomez, die in der Halle zum Lachen bringt.

Manchmal geschieht Beat Squatting also genau zum richtigen Zeitpunkt, um einer Ihrer Anforderungen zu entsprechen. Wenn dies nicht zu oft vorkommt, müssen Sie sich keine Sorgen machen. Aber manchmal passiert dies genau in dem Moment, in dem die Festplatte gespeichert wird, was bereits interessanter ist. Es besteht die Möglichkeit, dass unter normalen Betriebsbedingungen des Speichers Bit Squatting auftritt. Es ist jedoch sehr wahrscheinlich, dass dies hauptsächlich in Rechenzentren mit einer Temperatur von 95 Grad geschieht.

Jetzt sind meine Protokolle voller Lärm. Ich erhalte jeden Tag verzerrte Anfragen in einer solchen Menge, dass ich sie nicht manuell anzeigen kann.

Daher schreibe ich Skripte, um dieselben Abfragemuster zu finden, und das größte, das ich erhielt, waren viele Abfragen desselben Bildes für denselben verzerrten Domainnamen, und alle stammten von Mobiltelefonen. Ich erhielt diese Anfragen alle paar Sekunden, da alle diese Telefone versuchten, die Suchseite der Google-Website zu verwenden, und mich baten, ihnen ein winziges Bild des ursprünglichen Seitenlogos zu liefern.

Ich fand einen Webserver aus der gesamten Google Cloud, der Inhalte bereitstellte, und verzerrte ständig den Domainnamen. Er zeigte auf einen meiner Server, auf dem das Logo mit diesem Namen zufällig war, und die Kunden nahmen ihn.

Die Folie zeigt, wie das Logo der Google-Suchseite auf dem Bildschirm eines Mobilgeräts durch das Occupy-Logo ersetzt wird, was in der Halle zu einem anerkennenden Lachen führt.Zwei Jahre lang gingen Hunderttausende Anfragen nach diesem Logo mit einem verzerrten DNS-Namen an diesen Server ein, anstelle des von Google geplanten Namens. Dann hörten sie eines Tages auf, als Google sich weigerte, den Inhalt für mobile Websites zu ändern, und diese Bestellung wurde storniert.

Also studierte ich weiter Abfragemuster und versuchte, andere Muster herauszufinden. Einer von ihnen erschien regelmäßig und fand offensichtlich auf natürliche Weise statt, indem er ein wenig im Speicher umgedreht wurde, und nicht als Ergebnis eines gespeicherten Bit-Squatting-Fehlers.

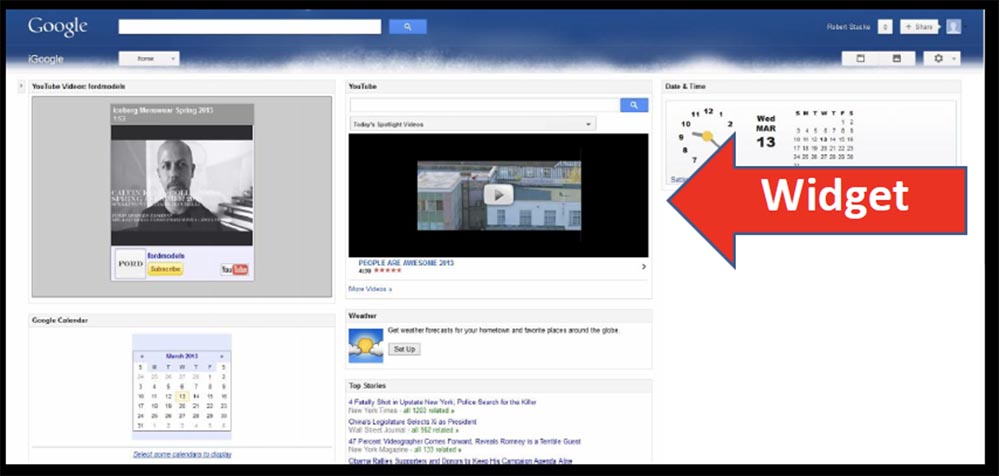

Ich habe die auf der nächsten Folie angezeigten Anfragen mit einer Häufigkeit von einer pro Stunde erhalten. Sie kamen mir nicht bekannt vor, sie verwendeten alle den Google Feedfetcher-Client, sie stammten alle von Geräten im selben Netzwerk und alle Anforderungen bezogen sich auf XML-Dateien. Also habe ich ein bisschen herumgesucht und festgestellt, dass Feedfetcher der Mechanismus ist, mit dem Google aktualisierte Inhalte für iGoogle erfasst, und die Quell-IP-Adressen befanden sich in Belgien.

Diese Anfragen beziehen sich auf die eigenen Server von Google, auf denen aktualisierte Inhalte für verschiedene Widgets empfangen werden, mit denen die iGoogle-Startseite, ein persönliches Internetportal, personalisiert wird.

Jedes Widget ist eine XML-Datei, die den Inhalt definiert. Google hat mich gebeten, diesen Inhalt meinen Präsentationsservern zur Verfügung zu stellen (Applaus und Gelächter des Publikums).

Daher dachte ich, wenn Google versehentlich Inhalte von mir wollte, die seine Nutzer bereitstellen könnten, wird es diese erhalten. Ich nahm die XML-Dateien, nach denen Google mich gefragt hatte, und teilte sie in Teile. Wie Sie sehen können, gibt es zwei Abschnitte: eine Überschrift, die das Modul beschreibt, und einen C-Datenblock, der in den HTML-CSS- und JavaScript-Code gepackt ist, aus dem das Widget besteht.

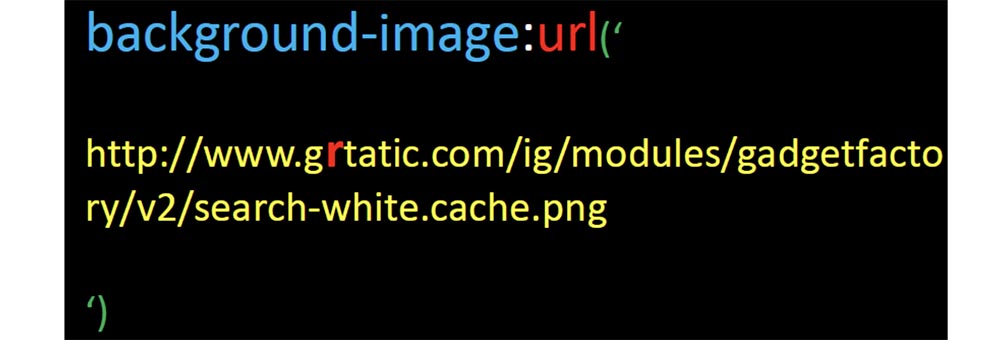

Also habe ich einfach den Link zum Hintergrundbild geändert, die Adresse von gstatic.com in grtatic.com geändert und den Rest unverändert gelassen, die XML-Dateien in die Zeile eingefügt, von der Feedfetcher sie erhält, und ein wenig gewartet.

Fast unmittelbar danach fragte mich Feedfetcher nach XML-Dateien. Danach erhielt ich sofort Anfragen von vielen Google IP-Adressen für dieses Hintergrundbild.

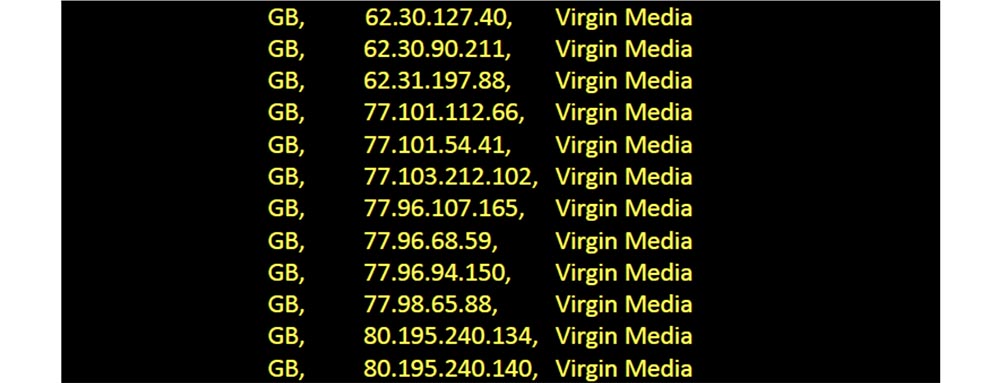

Aus diesem Grund habe ich die von mir geänderten XML-Dateien gelöscht und gewartet, bis die Anforderungen gestoppt wurden. An 35 aufeinander folgenden Tagen haben mich jedoch 61 Geräte jeden Tag nach diesem Image gefragt. Interessanterweise war jedes dieser Geräte ein Virgin Media-Kunde in Großbritannien.

Diese Google XML-Datei diente also 61 Personen, und im vergangenen Jahr haben mich 500 eindeutige Feedfetcher-IPs gebeten, diese Module 15.000 Mal bereitzustellen. So könnte ich meinen Benutzern etwas Schädlicheres bieten, als nur das Hintergrundbild zu ersetzen.

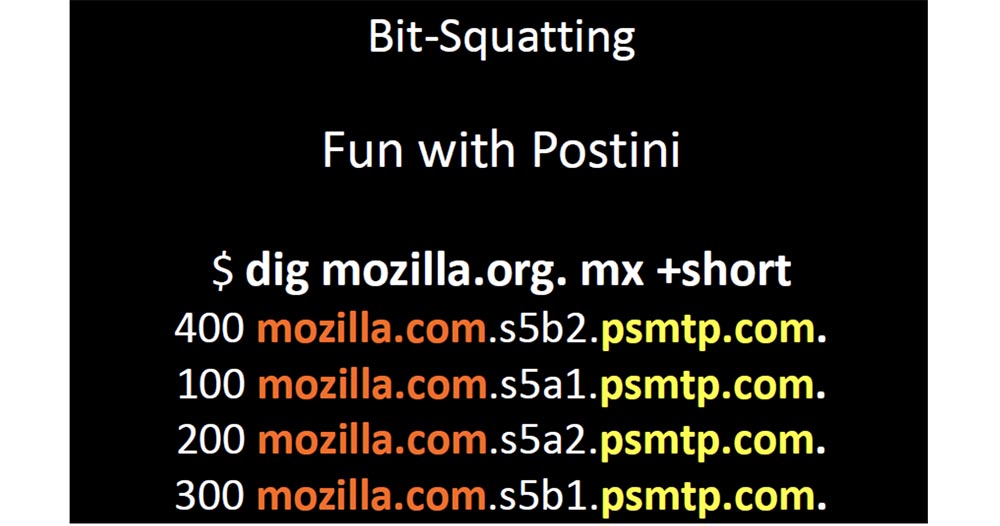

Hier sind einige weitere Tricks, die Sie mit Google ausführen können. Wenn Sie es nicht wissen, ist Postini der neueste E-Mail-, Web-Sicherheits- und E-Mail-Archivierungsdienst von Google.

Mit diesem Dienst können Sie Ihr DNS ändern, um Ihren MX-Eintrag in seiner Domain anzugeben, und Ihre Domain erstellen, indem Sie die 4 MX-Zeichen vor psmtp.com ändern. Das Interessanteste dabei ist, dass die Domain so kurz ist, dass Sie problemlos alle möglichen Versionen des Namens mit den "invertierten" Bits registrieren können. Ein weiterer interessanter Punkt ist, dass viele Unternehmen ihre MX-Einträge für eine einzelne Domain angeben und niemand dachte, dass dies eine schlechte Idee war.

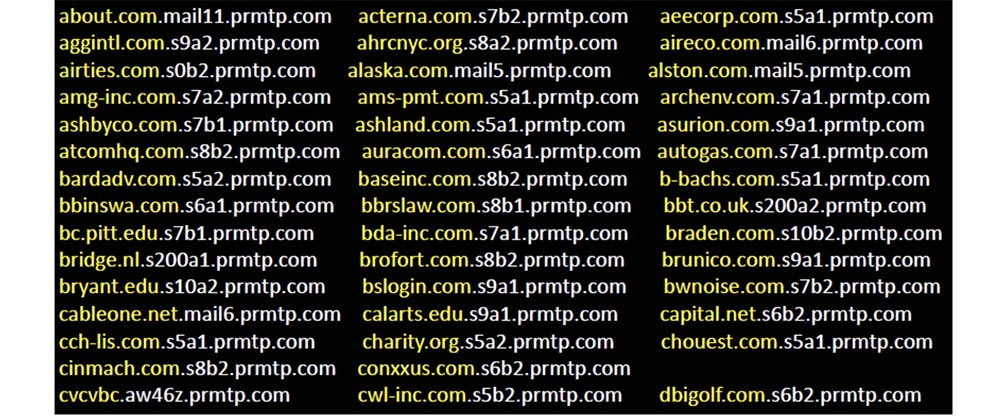

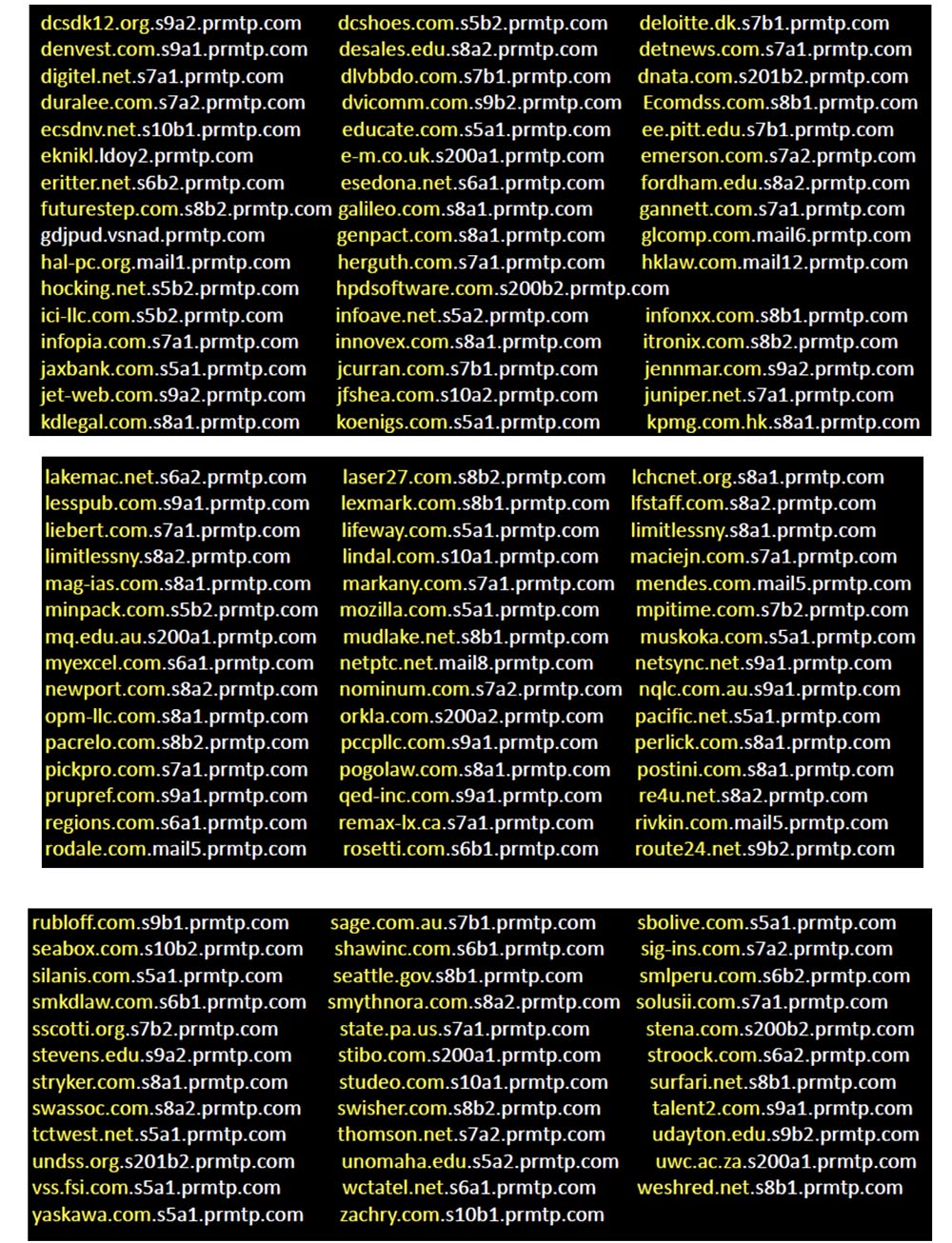

Daher habe ich nur drei mögliche Bitbesetzungen für diese Domain registriert, und die Beschäftigung von psmtp.com war so groß, dass die nächsten 4 Folien die Anfragen zeigen, die ich in nur einem Monat erhalten habe.

Wenn Sie also Postini-Mail verwenden, wird Ihre Anfrage irgendwann an meinen Server gesendet. Ich glaube nicht, dass jemand sagen kann, dass Google die Internetsicherheit nicht ernst meint. Wenn sich jemand fragen würde, zu welchen Problemen eine Überhitzung, die Speicherfehler verursacht, führen könnte, könnte er die Frage aufwerfen, ob eine Kompensation für solche Dinge möglich ist. Lassen Sie Ihre Domain-Namen daher nicht so kurz sein, da dies Ihr Unternehmen wie Postini negativ beeinflusst, insbesondere wenn Ihre Domain beliebt ist.

Ich empfehle dringend, dass Benutzer eine interne Richtlinie zur Verwaltung von Domainnamen anwenden, mit der sie Fehler bei der Namensverzerrung korrigieren und klar verstehen können, wie sich solche Dinge auf Sie auswirken können. Wenn Sie über gstatic.com und ein Rechenzentrum verfügen, das bei einer Temperatur von 95 Grad betrieben wird, möchten Sie wahrscheinlich sicherstellen, dass der Client durch einen Bit-Squatting-Fehler nicht in ein schädliches externes Netzwerk gelangen kann.

Übrigens war Yahoo unter allen untersuchten Domains das einzige Unternehmen, das alle möglichen Verzerrungen meines eigenen Namens registriert hat.

Im nächsten Teil der Präsentation werde ich das Verhalten von DNS demonstrieren, das viele Menschen, wie sich herausstellt, nicht vollständig verstehen.

Ehrlich gesagt hat Microsoft die Dokumentation sehr schlecht gemacht, zumal sich das Verhalten von DNS häufig ändert. Dies führt zu einem Missverständnis dessen, was Endbenutzer tun, zumal ein solches Verhalten oft widersprüchlich ist.

Daher beginne ich mit der Tatsache, dass jeder verstehen sollte, wie sich Geräte bei der Abfrage von DNS verhalten sollten und was von ihnen zu erwarten ist. Anschließend werde ich erklären, wie dieses Verhalten bei Verwendung der DNS-Suffix-Suchpfade unvorhersehbar wird, wie sich eine unzureichende Dokumentation auf all dies auswirkt, und ich werde mit einem kurzen Überblick über die Lehren schließen, die daraus gezogen werden können. Aber zuerst werde ich zeigen, wie gefährlich es für einen Endbenutzer sein kann, falsch zu verstehen, was mit DNS passiert.

Nachdem Sie

www.google.com in die Adressleiste Ihres Browsers eingegeben

haben , sendet Ihr Computer eine Anfrage an den lokalen DNS-Server. Die Aufgabe, das benötigte

Objekt zu finden, die Anfrage zurückzugeben und zu beantworten, wird ihm nun zugewiesen. Der lokale Server ruft den Root-Server auf, um auf den .com-Server zuzugreifen, und der Root-Server sendet ihn an den .com-Server. Er prüft, ob der lokale Server für Anfragen an google.com berechtigt ist, und sendet diese an den Server ns.google.com. Schließlich erhält der lokale Server eine Antwort mit der IP-Adresse der benötigten Ressource und sendet diese an Sie.

Dies ist das normale DNS-Verhalten, das jeder von ihm erwartet. Jeder ist der Meinung, dass es ausreicht, einfach eine Anfrage vom Gerät an Ihren lokalen DNS-Server zu senden, damit dieser die ganze harte Arbeit erledigt, und dann eine Antwort auf Ihre Anfrage zu erhalten. Aber nicht jeder stellt sich vor, dass dieser Prozess aus vielen wichtigen Schritten besteht.

Ihr Gerät versucht beispielsweise, die Antwort auf

www.google.com zu finden. Der gesamte Vorgang, für den bis zu 8 Folien erforderlich waren, wird jedoch nur ausgeführt, wenn Sie genau diese Adresse in die Abfrageleiste des Browsers

eingeben -

www.google .com . Dies ist der vollständig qualifizierte Domänenname, der dem Root-DNS zugeordnet ist. Viele Leute glauben, dass der vollqualifizierte Domainname mit einem Punkt endet, der nicht wahr ist. Das Vorhandensein eines Punktes am Ende des vollständigen Namens wird weiterhin angenommen, und aus diesem Grund treten Probleme auf. Versuchen wir, 4 Variationen des Namens zu drucken:

www.google.comgoogle.com

www

www.google.comJedes davon verhält sich in Bezug auf das DNS-Verhalten anders. All dies ist anpassbar, aber normalerweise tut es niemand.

Schauen wir uns an, was in solchen Situationen wirklich passiert. Es gibt mehrere Faktoren, die die Entscheidungsfindung des Clients beeinflussen, bevor er eine DNS-Abfrage sendet. Zwei davon sind Suffix-Suchpfade und DNS-Devolution.

Beide haben viele anpassbare Parameter, die sich auf ihr Verhalten auswirken und sich in verschiedenen Windows-Versionen und in verschiedenen Service Packs unterschiedlich verhalten.

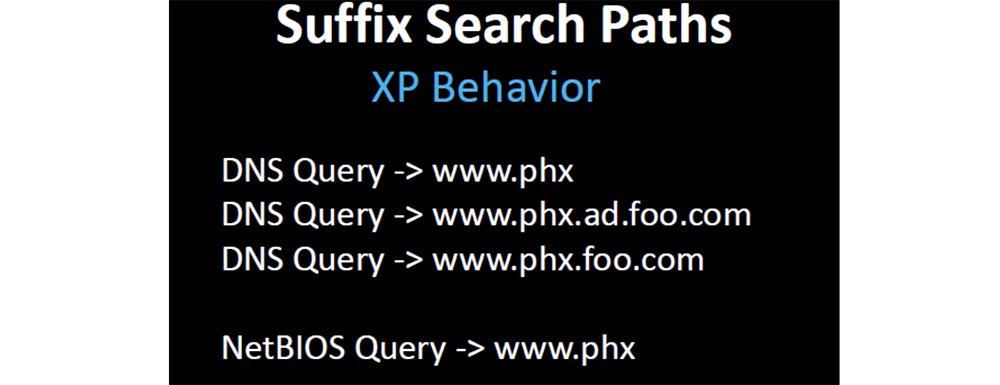

Auf diese Weise verwenden die meisten Benutzer das Suchpfadsuffix. Wenn Ihr Unternehmen foo heißt und Sie die Domain foo.com besitzen und der Name des Active Directory ad.foo.com lautet, können Sie das Suffix der Suchpfade ad.foo.com oder foo.com verwenden und in den Client-Teil der Systemassembly oder in "pushen" Gruppenrichtlinie.

Wenn einer Ihrer Clients versucht, den Kurznamen www aufzulösen, sieht das Standardverhalten von Windows XP folgendermaßen aus. Zuerst sendet sie eine DNS-Abfrage über den Pfad

www.ad.foo.com , dann über den Pfad

www.foo.com und am Ende folgt eine NetBIOS-Abfrage - nur www.

www.phx ,

www.phx , ,

www.phx.ad.foo.com ,

www.phx.foo.com . 15 , NetBIOS,

www.phx .

Windows, XP sp.3, DNS —

www.phx NetBIOS —

www.phx , , .

, , , , , . , , Microsoft DNS.

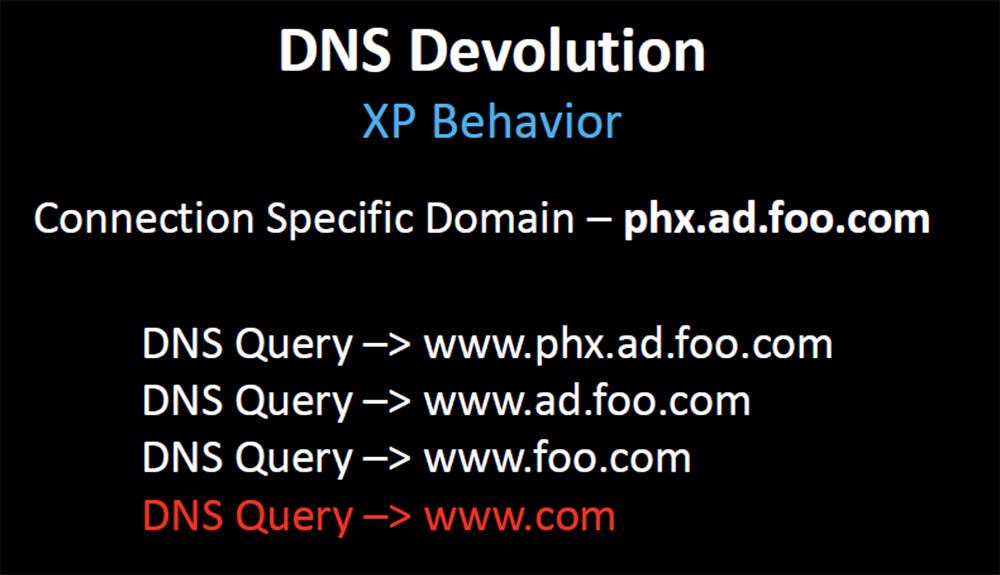

XP , Microsoft XP, DNS Windows DNS . , www, Windows , , , DHCP Active Directory.

www.phx.ad.foo.com , ,

www.ad.foo.com ,

www.foo.com , ,

www.com .

18:30

DEFCON 21. DNS . Teil 2, . ? ? ,

30% entry-level , : VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps $20 ? ( RAID1 RAID10, 24 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Dezember kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben 2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?