Quelle

QuelleEs ist kein Geheimnis, dass im Bereich des Internet der Dinge (Internet der Dinge, IoT) die geringste Ordnung in Bezug auf die Gewährleistung der Informationssicherheit (IS) besteht. Heute

erleben wir eine sich entwickelnde Technologie, eine sich ständig verändernde Landschaft der Branche, Prognosen, die manchmal von der Realität abweichen, Dutzende von Organisationen, die versuchen, sich in dem einen oder anderen Bereich zum Gesetzgeber zu erklären, zumindest „für eine Stunde“. Die Relevanz des Problems wird durch epische Vorfälle unterstrichen. Industroyer, BrickerBot, Mirai - und dies ist nur die sichtbare Spitze des Eisbergs, aber was „bereitet sich der kommende Tag auf uns vor“? Wenn Sie sich weiter im Fluss bewegen, werden die Botnets und andere "Malware" Eigentümer des Internets der Dinge. Und Dinge mit schlecht durchdachter Funktionalität werden diejenigen dominieren, die versuchen, ihr Meister zu werden.

Im November 2018 veröffentlichte die

ENISA (Agentur der Europäischen Union für Netzwerk- und Informationssicherheit) das Dokument

„Gute Praktiken für die Sicherheit des Internets der Dinge im Kontext der intelligenten Fertigung“ , in dem alle Arten von Cybersicherheitspraktiken für das industrielle Internet der Dinge zusammengestellt und etwa hundert analysiert wurden Dokumente mit Best Practices in diesem Bereich. Was steckt unter der Haube dieses Versuchs, das Unermessliche anzunehmen? Der Artikel bietet einen Überblick über den Inhalt.

Das industrielle Internet der Dinge (IIoT), einschließlich, aber nicht beschränkt auf CII-Objekte (Critical Information Infrastructure), unterscheidet sich etwas vom klassischen IoT. Betreiber von IIoT-Systemen sind es gewohnt, ziemlich ausgereifte technische Lösungen mit einem Betriebshorizont von Jahrzehnten zu implementieren. Daher wird die Einführung von Modernisierung und Innovation mithilfe von IIoT-Lösungen durch die Dynamik des Marktes eingeschränkt, da kein allgemein anerkanntes Standardsystem und allgemein anerkannte Lizenzierungssysteme vorhanden sind.

Eine andere Frage: Was tun mit dem Informationsmeer, das sich in den letzten drei bis vier Jahren im Bereich der IoT-Informationssicherheit angesammelt hat? Was sollte als Grundlage genommen werden und was ist zweitrangig? Und wenn widersprüchliche Informationen in verschiedenen Dokumenten gefunden werden, was ist dann wichtiger? Eine der Antworten könnte das Studium von Analyseberichten sein, in denen die gesammelten Erfahrungen unter Berücksichtigung der maximalen Anzahl verfügbarer Quellen verallgemeinert und harmonisiert werden.

ENISA bietet daher eine Synthese von Erfahrungen, die auf der Verwendung von Best Practices basieren. Um zu zeigen, dass dieser Ansatz nicht der einzige ist, sollten Sie eine andere Möglichkeit in Betracht ziehen, nämlich die Erstellung einer Sammlung aller Arten von Standards.

Auf der Website des Nationalen Instituts für Standards und Technologie (NIST) finden Sie das Dokument

"Entwurf NISTIR 8200. Interagency Report über den Status der internationalen Cybersicherheitsstandardisierung für das Internet der Dinge (IoT)". Die Version ist vom Februar 2018 und trägt noch den Entwurfsstatus. Es analysiert vorhandene Standards, die auf die folgenden 11 Bereiche verteilt sind: Kryptografische Techniken, Cyber Incident Management, Hardware Assurance, Identitäts- und Zugriffsmanagement, Informationssicherheits-Managementsysteme (ISMS), Bewertung der IT-Systemsicherheit, Netzwerksicherheit, Sicherheitsautomatisierung und kontinuierliche Überwachung (SACM) ), Software Assurance, Supply Chain Risk Management (SCRM), Systemsicherheitstechnik.

Die Liste der Standards umfasst mehr als hundert Seiten! Dies bedeutet, dass es Hunderte von Titeln enthält, dies sind Zehntausende von Seiten, deren Studium Jahre dauern kann, und viele Dokumente werden bezahlt. Gleichzeitig wurden mehrere Lücken in der Industriestandardisierung festgestellt, die offensichtlich geschlossen werden.

Ich denke, der Leser hat bereits verstanden, auf welcher Seite der gesunde Menschenverstand und die Sympathien des Autors stehen. Zurück zu den besten ENISA-Praktiken. Sie basieren auf der Analyse von etwa hundert bereits ausgestellten Dokumenten. Wir müssen jedoch nicht alle diese Dokumente lesen, da ENISA-Experten bereits alle wichtigen Dokumente in ihrem Bericht gesammelt haben.

Die Struktur des Dokuments wird im Folgenden vorgestellt, und wir werden uns nun ausführlich damit vertraut machen.

Abbildung 1. Aufbau des Dokuments „Gute Praktiken für die Sicherheit des Internet der Dinge im Kontext der intelligenten Fertigung“

Abbildung 1. Aufbau des Dokuments „Gute Praktiken für die Sicherheit des Internet der Dinge im Kontext der intelligenten Fertigung“Der erste Teil ist eine Einführung.

Im zweiten Teil wird zuerst die grundlegende Terminologie (2.1) und dann die Sicherheitsherausforderungen (2.2) angegeben, zu denen gehören:

- Anfällige Komponenten

- Mängel im Prozessmanagement (Management von Prozessen);

- Erhöhte Konnektivität

- Interaktion von Betriebs- und Informationstechnologien (IT / OT-Konvergenz);

- Vererbung von Problemen industrieller Kontrollsysteme (Legacy Industrial Control Systems);

- Unsichere Protokolle

- Menschlicher Faktor

- übermäßige Funktionalität (nicht verwendete Funktionen);

- die Notwendigkeit, die Aspekte der funktionalen Sicherheit zu berücksichtigen (Sicherheitsaspekte);

- Implementierung von Updates in Bezug auf Informationssicherheit (Sicherheitsupdates);

- Implementierung des IS-Lebenszyklus (Secure Product Lifecycle).

Abschnitt 2.3 enthält in Bezug auf ISA eine Referenzarchitektur, die jedoch der allgemein anerkannten ISA (Purdu) -Architektur etwas widerspricht, da RTU und SPS eher der 2. als der 1. Ebene zugeordnet sind (wie es in der Praxis üblich ist) ISA).

Abbildung 2. IIoT-Referenzarchitektur

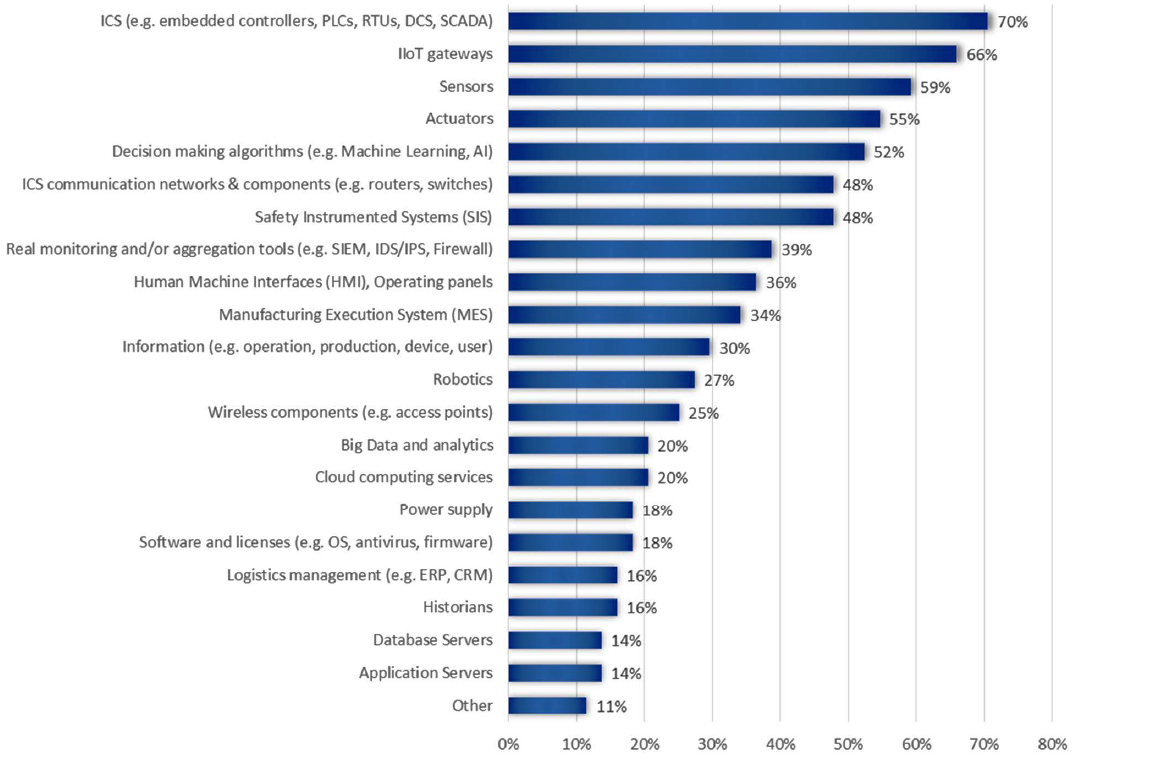

Abbildung 2. IIoT-ReferenzarchitekturDie Referenzarchitektur ist die Eingabe für die Bildung der Asset-Taxonomie, die in Abschnitt 2.4 durchgeführt wird. Basierend auf Expertendaten wurde die Kritikalität von Assets hinsichtlich ihrer Auswirkungen auf die Informationssicherheit bewertet. Wir sprechen nicht über Repräsentativität (der Bericht besagt, dass Experten aus 42 verschiedenen Organisationen teilgenommen haben), und Sie können diese Statistiken als „eine Meinung“ wahrnehmen. Prozentangaben in der Grafik bedeuten den Prozentsatz der Experten, die einen Vermögenswert als am kritischsten eingestuft haben.

Abbildung 3. Ergebnisse einer Expertenbewertung der Kritikalität von IIoT-Assets

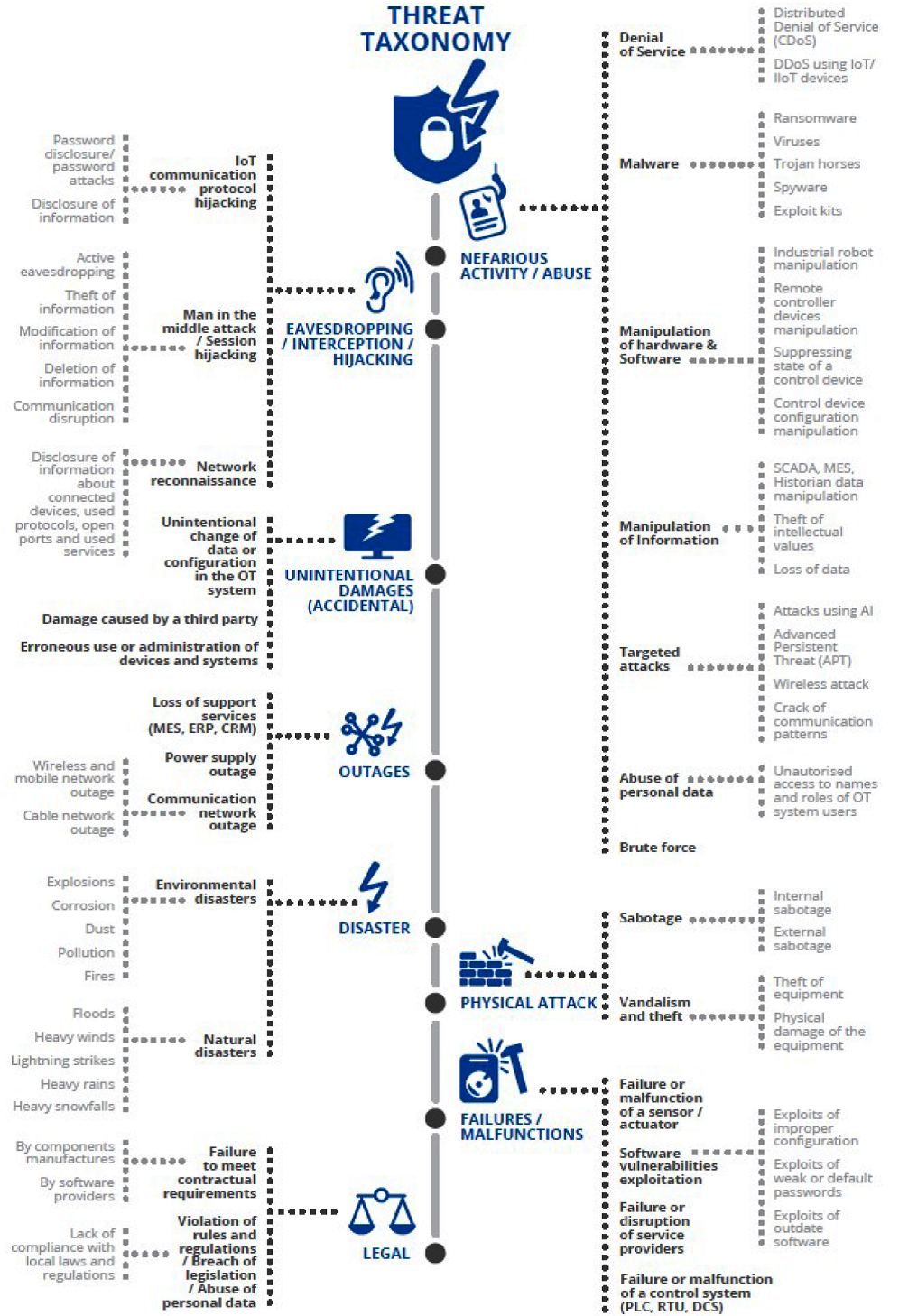

Abbildung 3. Ergebnisse einer Expertenbewertung der Kritikalität von IIoT-AssetsAbschnitt 3.1 enthält eine Klassifizierung und Beschreibung möglicher Bedrohungen in Bezug auf das IIoT-Gebiet. Darüber hinaus sind mit jeder Bedrohung möglicherweise betroffene Anlageklassen verknüpft. Die Hauptklassen von Bedrohungen werden hervorgehoben:

- Schändliche Aktivitäten / Missbrauch (unfaire Aktivitäten und Missbrauch) - verschiedene Arten von Manipulationen mit Daten und Geräten;

- Abhören / Abfangen / Entführen (Abhören / Abfangen / Hacken) - Sammeln von Informationen und Hacken des Systems;

- Unbeabsichtigte Schäden (versehentlich) - Fehler in Konfiguration, Verwaltung und Anwendung;

- Ausfälle - Ausfälle im Zusammenhang mit Stromausfall, Kommunikation oder Diensten;

- Katastrophe (Katastrophe) - zerstörerische äußere Einflüsse natürlicher und vom Menschen verursachter Natur;

- Physischer Angriff (physische Angriffe) - Diebstahl, Vandalismus und Sabotage (Versagen), die direkt an der Ausrüstung ausgeführt werden;

- Fehler / Fehlfunktionen - können aufgrund versehentlicher Hardwarefehler, aufgrund von Servicefehlern des Anbieters und auch aufgrund von Problemen bei der Entwicklung von Software auftreten, die zu Sicherheitslücken führen.

- Rechtliche (rechtliche Fragen) - Abweichungen von den Anforderungen von Gesetzen und Verträgen.

Abbildung 3. Bedrohungstaxonomie

Abbildung 3. BedrohungstaxonomieAbschnitt 3.2 beschreibt typische Beispiele für Angriffe auf Komponenten von IIoT-Systemen.

Der wichtigste Abschnitt des Dokuments ist der vierte, in dem bewährte Methoden zum Schutz von IIoT-Komponenten beschrieben werden. Die Praktiken umfassen drei Kategorien: Richtlinien, organisatorische Praktiken und technische Praktiken.

Abbildung 4. Die Struktur der Best Practices zur Sicherstellung des IIoT IS

Abbildung 4. Die Struktur der Best Practices zur Sicherstellung des IIoT ISDer grundlegende Unterschied zwischen Richtlinien und organisatorischen Praktiken wird nicht erläutert, und in beiden Fällen ist die Verfahrensebene vorhanden. Zum Beispiel fiel das Risiko- und Bedrohungsmanagement in die Politik und das Vulnerability Management in die organisatorischen Praktiken. Der einzige Unterschied, den Sie feststellen können, besteht darin, dass Richtlinien hauptsächlich für Entwickler und Organisationspraktiken für Betriebsorganisationen angewendet werden.

Richtlinien (4.2) beschreiben 4 Kategorien und 24 Praktiken. Der Organisationsabschnitt (4.3) beschreibt 27 Praktiken, die in 6 Kategorien unterteilt sind, und der technische Abschnitt (4.4) beschreibt 59 Praktiken, die in 10 Kategorien unterteilt sind.

Anhang A stellt fest, dass diese ENISA die im Jahr 2017 in

den Baseline Security Recommendations for IoT im Zusammenhang mit dem Dokument

Critical Information Infrastructures deklarierte Forschung fortsetzt. Natürlich ist IoT ein umfassenderes Konzept als IIoT, und unter diesem Gesichtspunkt könnte man das Dokument des letzten Jahres als Grundlage für diese Überprüfung nehmen. Man möchte sich jedoch immer mit neuerem Material befassen.

Anhang B ist der wichtigste semantische Teil des Dokuments. Die Liste der Praktiken aus Abschnitt 4 wird in Form von Tabellen dargestellt, in denen Links zu Bedrohungsgruppen und Links zu Dokumenten, die die Anwendung einer bestimmten Praxis unterstützen, angegeben werden, allerdings leider ohne Angabe einer bestimmten Seite oder eines bestimmten Absatzes. Im Folgenden finden Sie einige Punkte zur Sicherheit von Cloud-Diensten.

Abbildung 5. Ein Fragment der Beschreibung der Best Practices zur Sicherstellung des IIoT IS

Abbildung 5. Ein Fragment der Beschreibung der Best Practices zur Sicherstellung des IIoT ISAnhang C enthält eine Liste der zitierten Dokumente (es gibt insgesamt etwa 100), die entwickelt wurden und die Grundlage für die entwickelten Best Practices bildeten.

Anhang D listet die wichtigsten Vorfälle von IS-Verstößen in industriellen Anwendungen auf.

Schlussfolgerungen

„Gute Praktiken für die Sicherheit des Internets der Dinge im Kontext der intelligenten Fertigung“ , entwickelt im November 2018, ist derzeit eines der detailliertesten Dokumente im Bereich der Informationssicherheit des Internets der Dinge. Es gibt keine detaillierten technischen Informationen zur Implementierung von 110 beschriebenen Praktiken, es gibt jedoch eine Reihe von gesammelten Kenntnissen, die auf der Grundlage der Analyse von Hunderten von Dokumenten führender Expertenorganisationen auf dem Gebiet des IoT gewonnen wurden.

Das Dokument konzentriert sich auf IIoT unter Berücksichtigung der Industriearchitektur und der damit verbundenen Ressourcen, Bedrohungen und Szenarien möglicher Angriffe. Allgemeiner für das Internet der Dinge ist das ENISA-Vorläuferdokument

Baseline Security Recommendations für das Internet der Dinge im Zusammenhang mit kritischen Informationsinfrastrukturen , das 2017 veröffentlicht wurde.

Die „räuberischen Dinge des Jahrhunderts“ und die für uns unbemerkbare Tendenz, die Macht der Dinge über die Menschen zu erlangen, werden derzeit nur durch den zerstreuten Widerstand von Maßnahmen zur Gewährleistung der Informationssicherheit gebremst. Unsere Zukunft hängt in vielerlei Hinsicht davon ab, wie effektiv IS-Maßnahmen sein werden.