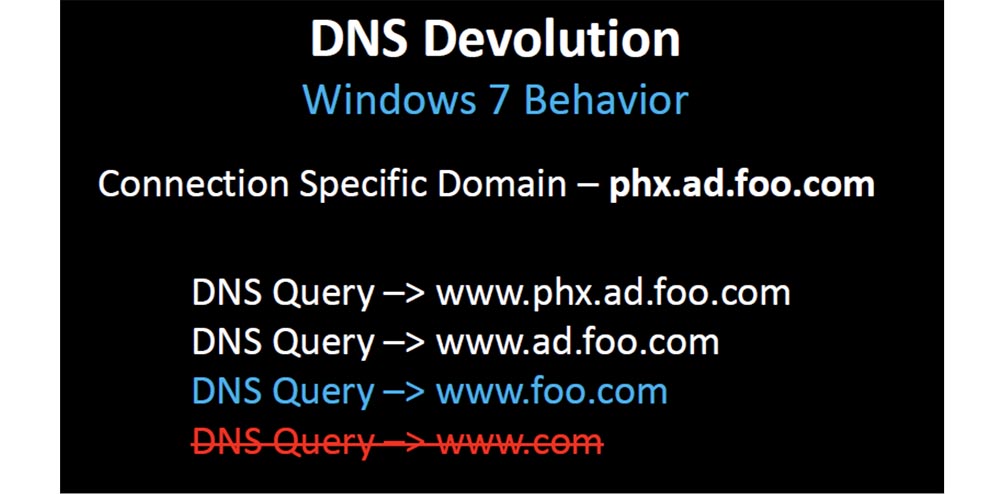

DEFCON 21. DNS-Konferenzen können gesundheitsschädlich sein. Teil 1Es wurde angenommen, dass die Domaingrenzen der Organisation foo.com waren und Sie niemals

www.com verwenden

möchten . Microsoft hat dieses DNS-Verhalten geändert, da offensichtlich nicht alle Organisationen zwei Ebenen für Domänennamen haben.

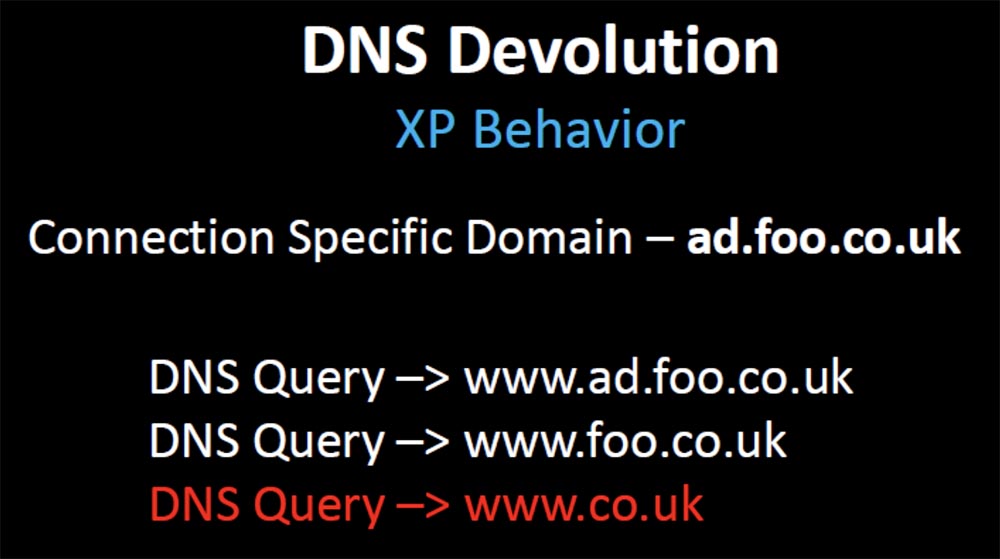

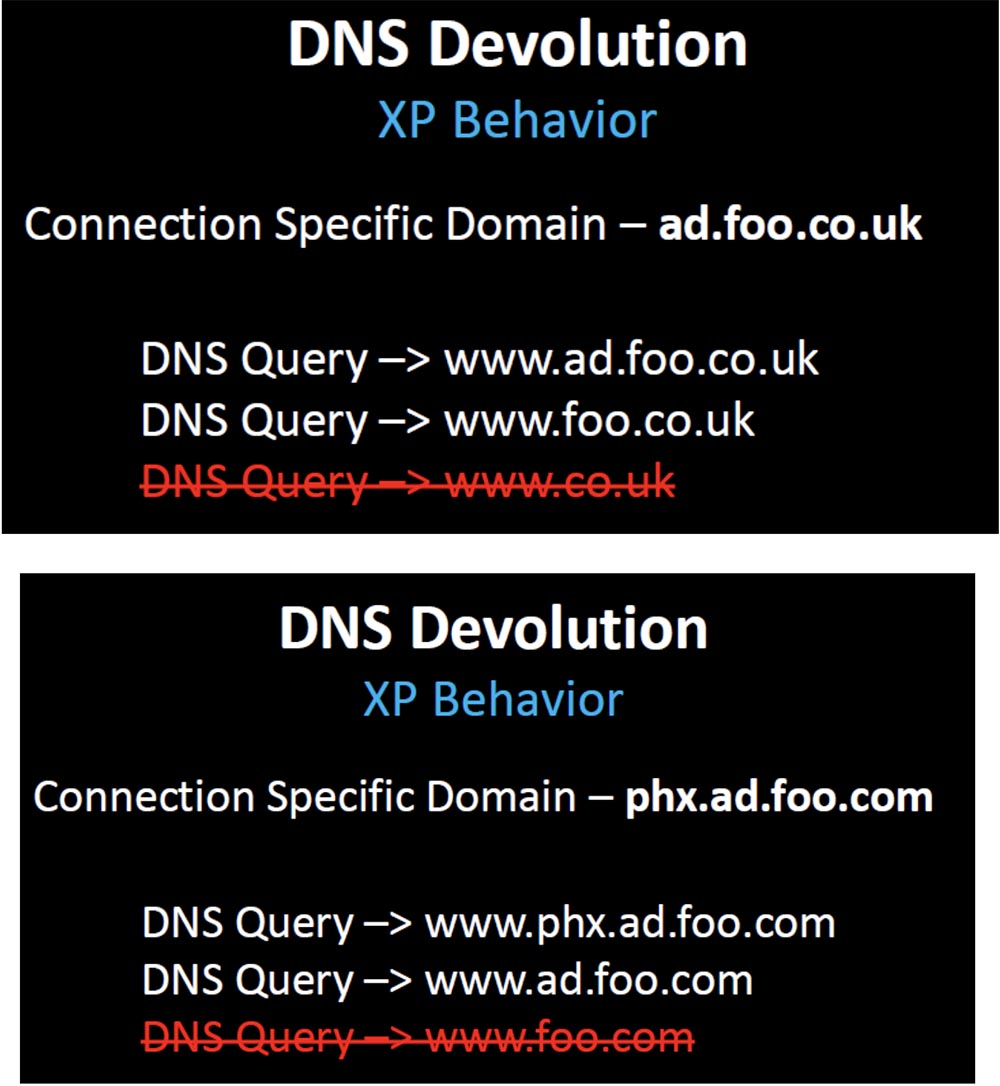

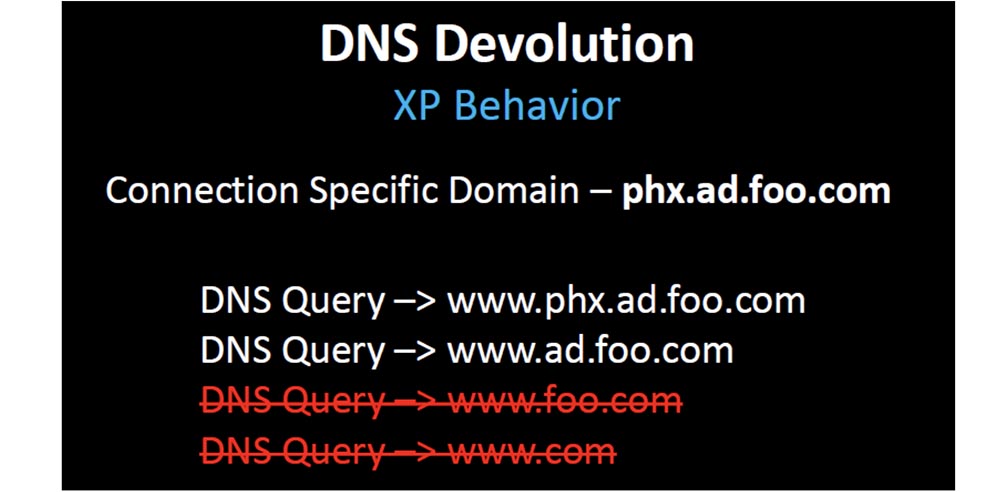

Wenn Ihre Top-Level-Domain Großbritannien ist, sieht das Standard-DNS-Verhalten beim Herstellen einer Verbindung zu einer bestimmten ad.foo.co.uk-Domain folgendermaßen aus:

Das heißt, die Anfrage wird außerhalb der Grenzen Ihres Domainnamens auf

www.co.uk gesendet. Aus diesem Grund wurde ein zufälliger Hotfix erstellt, ein Sicherheitspatch, der die Organisationsgrenzen der Domäne auf 3 verengte. In diesem Fall wurde die DNS-Übertragung nach der zweiten Anforderung

www.foo.co.uk gestoppt.

In unserem Beispiel eines Domainnamens hat dieses Sicherheitsupdate, mit dem unnötige Werbung gestoppt werden soll, Hunderttausende von Kundenunternehmen zerstört, deren Design des Domainnamens vom ursprünglichen DNS-Verhalten abhing. Was machen diese Unternehmen? Ändern sie das Design der Infrastruktur, um es an das neue Verhalten anzupassen, das diesen zufälligen Hotfix berücksichtigt? Nein, sie ändern das Verhalten wieder auf das, was es vorher war.

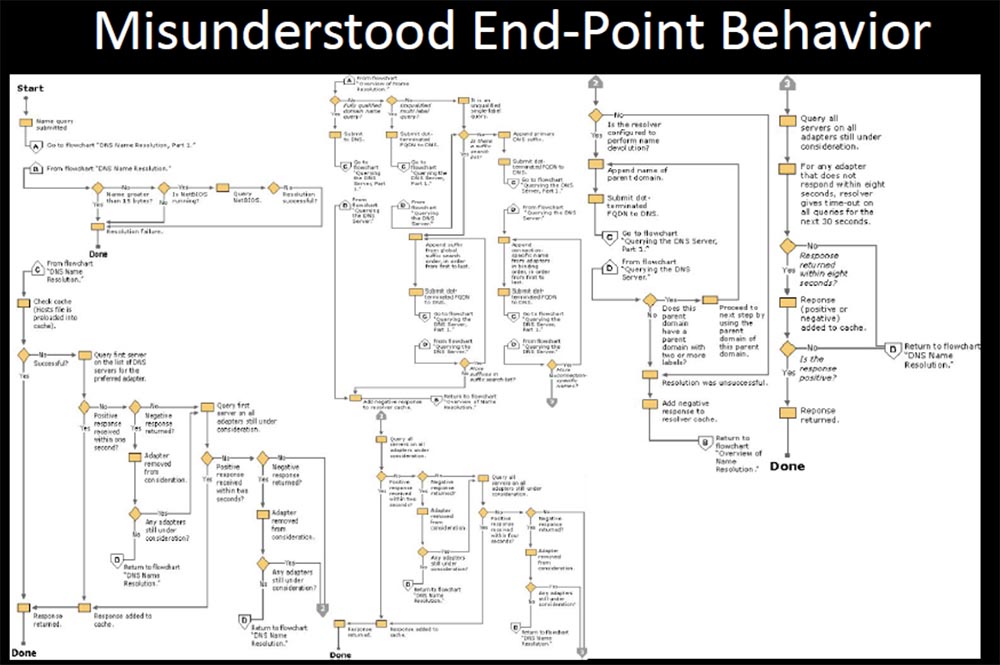

Die folgende Folie zeigt den Entscheidungsbaum, den Microsoft vor dem Erstellen einer DNS-Abfrage verwendet.

Ich weiß, dass es einfach aussieht (Gelächter), und natürlich sind Sie überrascht, dass jemand es falsch verstehen könnte.

Danach gab es Dutzende von Korrekturen und Updates für dieses DNS-Verhalten, die sich von Version zu Version änderten. Sie haben es jedoch einmal dokumentiert, und wenn sich einer der Zweige dieses Baums geändert hat, hat dies Ihre Verwendung von DNS völlig beeinträchtigt, und Sie konnten die Einstellungen nicht ändern, um das ursprüngliche Verhalten wiederherzustellen. Sie hatten ein Problem, weil sich Ihre Einstellungen bei jedem neuen Update anders verhalten. Vielleicht wird etwas kaputt gehen oder vielleicht auch nicht, das heißt, etwas, das Sie überhaupt nicht erwarten, kann passieren.

Daher nehmen Unternehmen Änderungen durch Bearbeiten von Register- oder Gruppenrichtlinien vor und versuchen, das ursprüngliche DNS-Verhalten wiederherzustellen. Einige von ihnen können dies jedoch nicht ordnungsgemäß ausführen, wenn das Verhalten durch ein anderes Fixpack geändert wurde. Sie versuchen, die Änderungen zurückzusetzen, um dieses verlorene Verhalten wiederherzustellen, da sie möchten, dass Kunden wieder auf foo.com zugreifen können.

In den meisten Fällen, in denen eine zweistufige Verschiebung nicht wiederhergestellt werden kann, wird die ursprüngliche zweistufige Einschränkung einfach aufgehoben. Vielen Dank, Microsoft, für Windows 7 - jetzt können Sie die drei Standarddomänenebenen um 2 ändern, aber das System erlaubt Ihnen nicht, sie auf eine zu reduzieren.

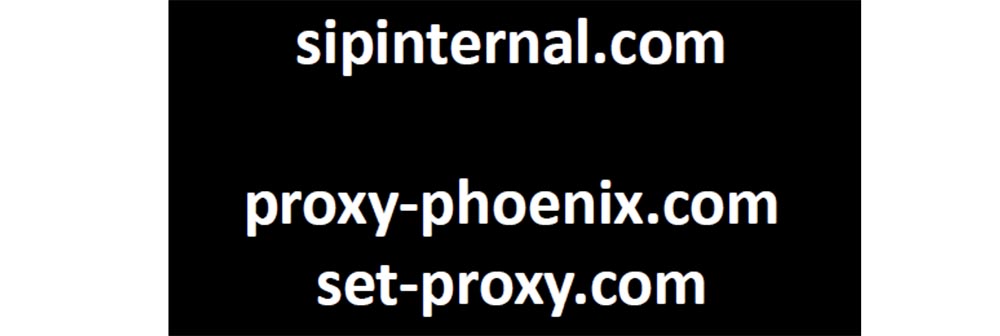

Sie könnten denken, dass jetzt alles repariert ist, aber was ist mit BYOD-Geräten und Mobilgeräten, die die XP-Konfiguration verwenden? Ich habe mich entschlossen zu prüfen, wie viele beschädigte Konfigurationen dort noch vorhanden sein können. Ich habe mehrere Domains registriert, die üblicherweise nur in einer Unternehmensumgebung verwendet werden.

Die erste Domäne ist das Akronym für Microsoft Office Communicator, das einen internen SIP-Server anfordert. Die nächsten beiden Namen, die ich bei Google gefunden habe, sind die abgekürzten Namen der Schlüsselregistrierungsschlüssel, die der Webproxy enthält. Daher habe ich diese Namen meinen Servern zugewiesen und darauf gewartet, dass Clients mich kontaktieren. Und sie haben es geschafft.

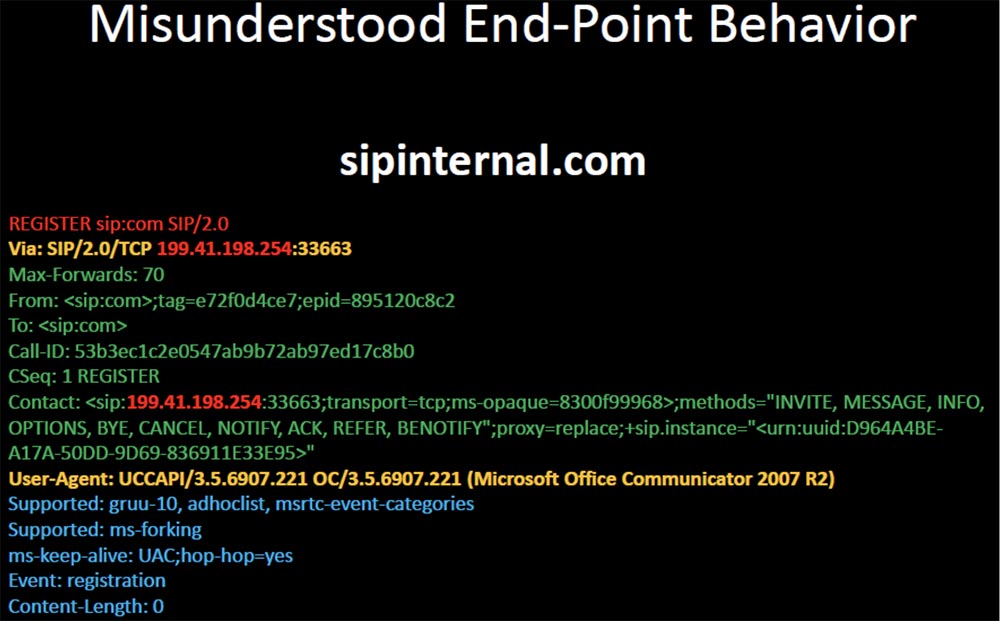

Nachdem ich sipinternal.com registriert hatte, erhielt ich Anfragen von Kunden des Bürokommunikators. Die Folie zeigt ein Beispiel für eine Anfrage zur Registrierung einer der DHL-Ressourcen. Wie sich herausstellte, gibt es weltweit Tausende von zufälligen Geräten, die versucht haben, sich bei mir zu registrieren.

Ich habe ein wenig mit ihnen gespielt und es sah nach mehreren Angriffen aus, die ein böswilliger SIP-Server gegen Client-Kommunikatoren ausführt. Dies wird meine nächste Geschichte über proxy-phoenix.com sein

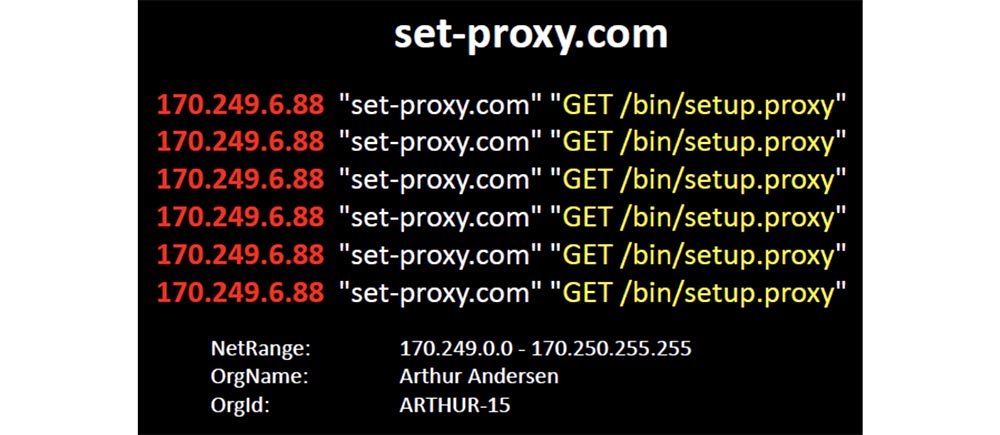

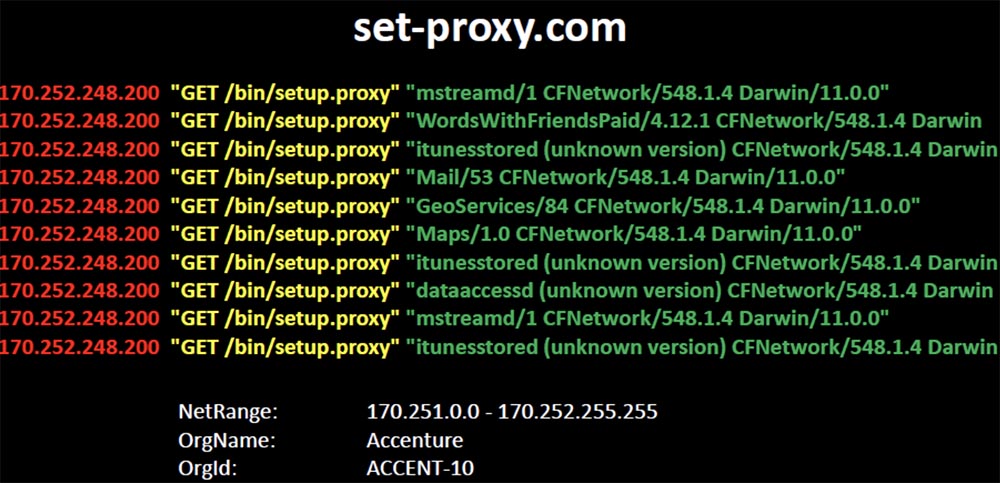

Es gab mehrere Endbenutzer von IBM und HP, die mich gebeten haben, ihr Proxyserver zu werden, und jetzt haben sie einen Client in Phoenix, der Proxy-Phoenix als Kurznamen für seine Benutzer "schiebt". Ich fand es interessant. Aber noch interessanter stellte sich set-proxy.com heraus.

Die ersten Anfragen, die ich erhielt, waren Versuche von Tausenden von Windows-Clients, eine Proxy-Installationspaketdatei herunterzuladen. Ich fand heraus, dass die Quell-IP-Adresse bei Arthur Andersen registriert war, einer erfolglosen Wirtschaftsprüfungsgesellschaft, die bei Enron bankrott ging.

Accenture hat sich von seiner Beratungsgruppe getrennt, was im nächsten Teil sinnvoller ist. Es zeigt, dass ihre Richtlinien zur Verwendung mobiler Geräte abgestürzt sind (Gelächter).

Sie fördern eine Konfiguration, die sich auf den Speicherort des Proxy-Pakets durch den abgekürzten Domänennamen bezieht. Tausende von iPhone und iPad antworteten auf diesen Kurznamen und baten mich, ihnen diese Dateipakete zur Verfügung zu stellen. Selbst die Tatsache, dass diese Konfiguration es Clients nicht ermöglicht, das zu erhalten, was sie angefordert hatten, ließ sie nicht nachdenken, und sie gingen direkt ins Internet, um den Proxy zu umgehen und diese Dateien von mir anzufordern.

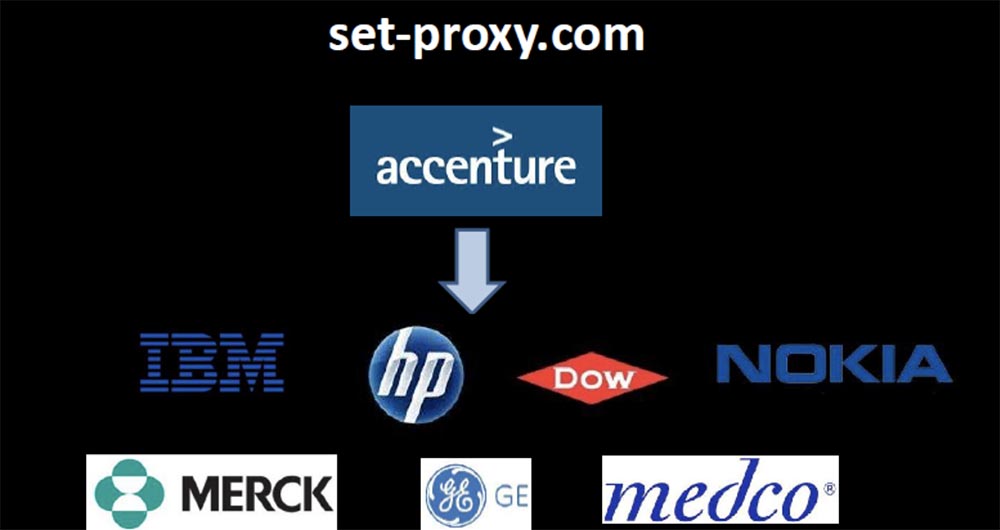

Bei genauerem Hinsehen stellte ich fest, dass ich Anfragen nicht nur von Accenture, sondern auch von Kunden erhalte, die mit dem Netzwerk dieses Unternehmens verbunden sind. Durch ein falsches DNS hat Accenture nicht nur das lokale Netzwerk, sondern auch die Netzwerke aller damit verbundenen Clients gefährdet und das Hacken aller dort befindlichen Geräte ermöglicht. Ich wurde direkt von Geräten kontaktiert, die Mitarbeitern von IBM, HP, Dow, Nokia, GE, Merck und Medco gehörten. Sie alle haben mich gebeten, ihr Stellvertreter zu sein, und ich werde Ihnen sagen, dass ich von Accenture das Beste erwartet habe.

Daraus können solche Lehren gezogen werden. Beobachten Sie Ihren DNS-Verkehr, denn wenn sich Windows jetzt genauso verhält, bedeutet dies nicht, dass es sich nach dem zweiten Dienstag des Monats gleich verhält (Gelächter).

Vertrauen Sie nicht den Erwartungen, die auf der Tatsache beruhen, dass die Dinge so laufen, wie sie sollten, beobachten Sie den Verkehr und lernen Sie zu verstehen, wie normaler DNS-Verkehr in Ihrem Netzwerk aussehen sollte. Sie müssen klar verstehen, wie normaler Datenverkehr aussieht, bevor Sie Änderungen an den Einstellungen vornehmen, damit Sie sie später vergleichen können.

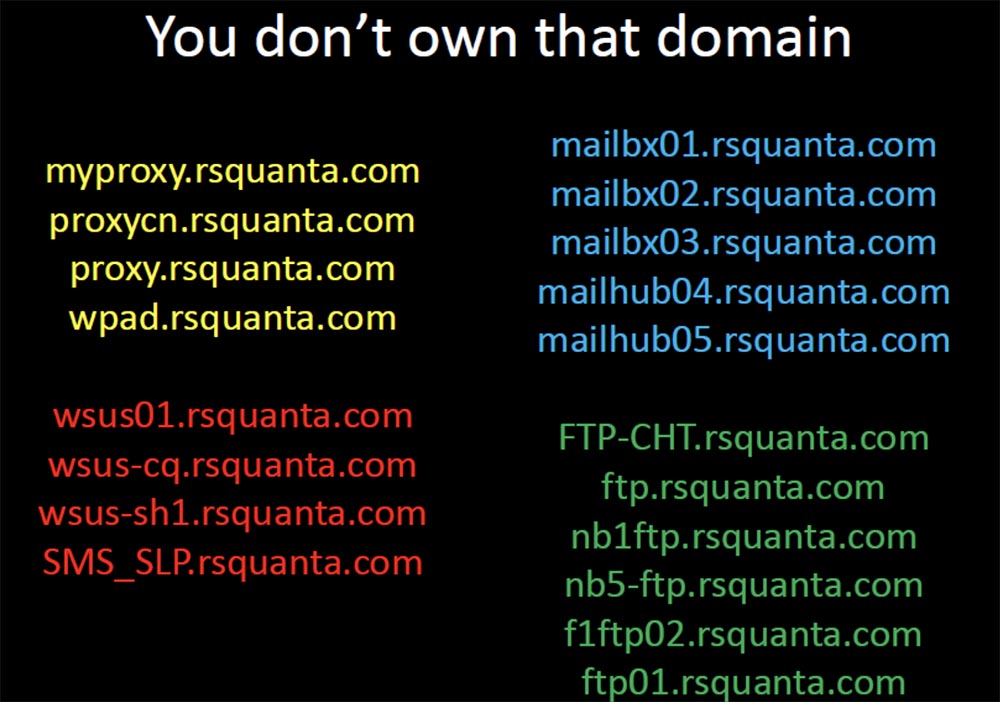

Bildunterschrift: „Sie sind nicht der Eigentümer dieser Domain. Ich bin er. "

Ich habe einige ziemlich einzigartige Möglichkeiten aufgezeigt, wie ein "Flip" -Bit in DNS gefährlich sein kann. Bit Squatting ist jedoch keine große Bedrohung. Daher ist es interessanter, Tricks mit unerwartetem DNS-Verhalten auszuführen, die durch eine Kombination von Microsoft-Patches mit der ursprünglichen Konfiguration verursacht werden, wodurch es völlig unverständlich wird.

Eines der schlimmsten Dinge, die Unternehmen in Bezug auf DNS tun, ist jedoch 100% ige Selbstverletzung durch Nachlässigkeit.

Ich habe Unternehmen gesehen, die im Laufe mehrerer Jahre wiederholt, manchmal aus Versehen und manchmal absichtlich, alle Bedingungen geschaffen haben, damit ein Angreifer jeden Teil ihrer Infrastruktur übernehmen kann.

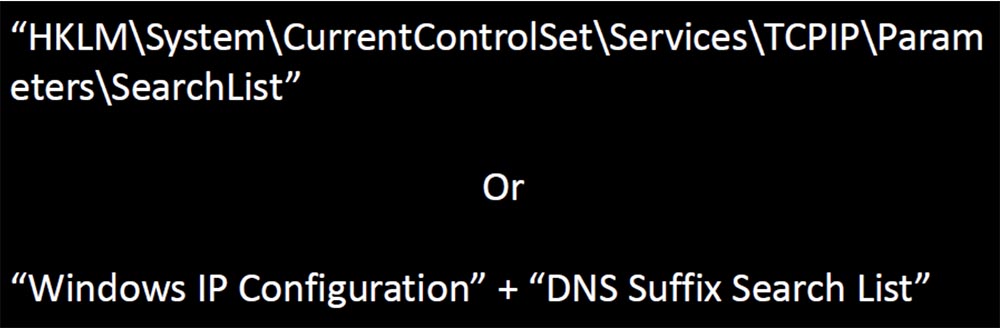

Das Problem ist, dass Unternehmen tatsächlich die Domains verwenden, deren Eigentümer sie nicht sind. Diese Domains, die in den Suffix-Suchzeichenfolgen platziert sind, „drängen“ alle Kunden dazu, unweigerlich auf das externe Internet zuzugreifen, wenn sie technischen Support benötigen.

Ich habe mich entschlossen zu untersuchen, wie viele Unternehmen dazu gezwungen sind, und es war nicht schwierig für mich. Ich habe zunächst Google um Hilfe gebeten, um die Registrierungsschlüsselnamen zu finden, in denen die Suchliste für die Ausgabe der Windows-IP-Konfiguration und die DNS-Suffix-Suchliste gespeichert sind.

In technischen Support-Foren können Benutzer Informationen zur Workstation-Konfiguration veröffentlichen, um Unterstützung bei der Fehlerbehebung zu erhalten.

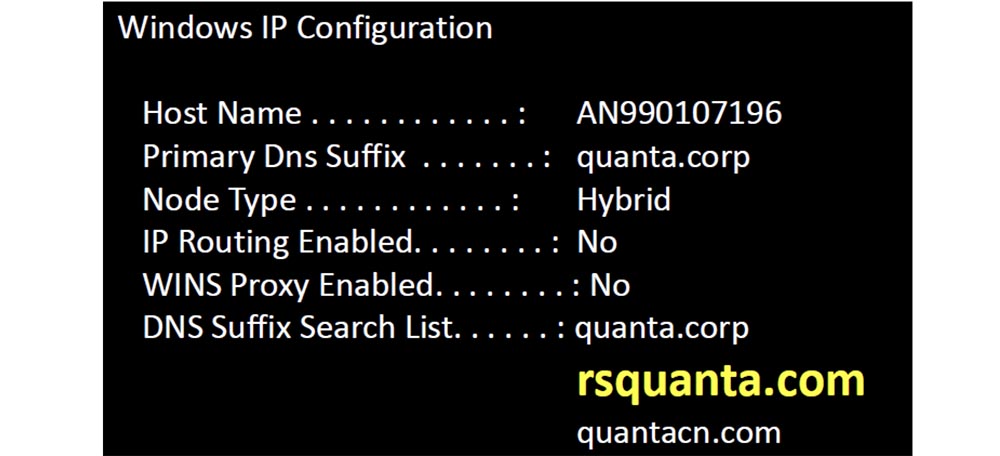

Ich habe Google studiert, eine eindeutige Liste von Domains erstellt und diese dann registriert. Beim Betrachten der IP-Konfiguration bin ich auf das DNS-Suffix rsquanta gestoßen und habe es zur Grundlage für meine Domain-Registrierungsliste gemacht.

Nachdem ich die Domains mit den auf der nächsten Folie angezeigten verzerrten Namen registriert hatte, erhielt ich Tausende von Anfragen von Mobilgeräten, die nicht einmal wussten, mit welcher Firma sie Kontakt hatten. Aber ich habe es herausgefunden. Es stellte sich heraus, dass das Domainnamensuffix rsquanta.com einem großen taiwanesischen Computerhardwareunternehmen, Quanta Computer, gehört, das 60.000 Mitarbeiter beschäftigt.

Sie entwarfen und fertigten den 100-Dollar-Laptop für OLPC-Kinder und arbeiteten mit Facebook zusammen, um ihre neuen Server basierend auf ihren Geräten zu entwerfen und zusammenzubauen. Ich habe Anfragen zur automatischen Erkennung von Proxys, SMS-Servern, Mailservern und Dateiübertragungsservern erhalten. Es gab Dutzende von Möglichkeiten, wie ich diese Geräte in Thailand ruhig nutzen und Exploits einführen konnte, um Anmeldeinformationen zu stehlen oder übertragene Dateien abzufangen. Nachdem sie mich gebeten hatten, ihnen bei der Suche nach den richtigen Ressourcen zu helfen, würde ein Man-in-the-Middle-Angriff trivial aussehen.

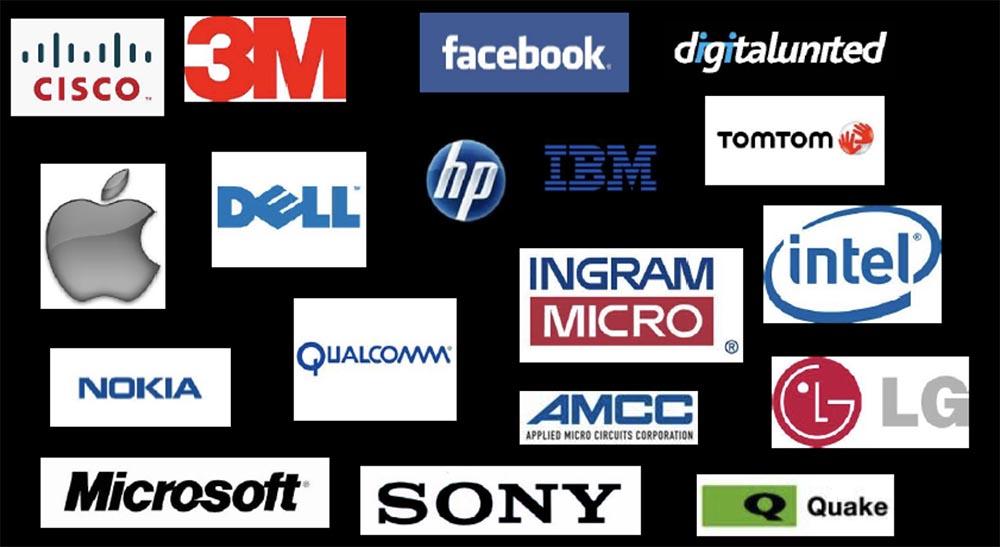

Aber als ich die Quellen der Anfragen ermittelte, die ich an meine Dummy-Server erhielt, fiel es mir wirklich auf. Ich stellte fest, dass der reguläre Datenverkehr von Client-Netzwerken kam, was auf die Existenz von Quanta Computer-Geräten bei Cisco, Apple, 3m und Dell hinweist.

Daher sollten sie Außendienstmitarbeiter haben, deren Aufgabe es war, bei der Implementierung der Quanta-Ausrüstung zu helfen. Und dies sind nur einige der Kunden dieses Unternehmens, bei denen Mitarbeiter von Quanta Computer vor Ort arbeiten. Ich habe davon erfahren, weil sie mich alle gebeten haben, Zugriff auf die Vermögenswerte des Unternehmens zu gewähren.

Ihre Hardware war fest in der Ausstattung bekannter Unternehmen verankert und bezog sich auf vertrauliches geistiges Eigentum. Somit gab es viele passive Informationen, die ich aus ihrem Verkehr extrahieren konnte. Ich besaß eine Liste der Namen der einzelnen Geräte in ihrem Netzwerk. Ich sah, dass der Unternehmensverkehr vor der Öffentlichkeit verborgen war, was auf das Vorhandensein eines neuen Vertrags hinwies. Wenn der Verkehr plötzlich aufhörte, konnte ich davon ausgehen, dass sie den Vertrag verloren hatten, und ich konnte verfolgen, wohin sie als nächstes gehen würden, wohin diese Mitarbeiter reisen und wo sie sich befinden.

Ich sehe beispielsweise, dass in der Nähe des Unternehmensbüros ein Wi-Fi-Reinigungsservice eröffnet wurde, da mir von dort von Zeit zu Zeit Hunderte von Geräten Anfragen senden. Ich sehe sogar, dass es in dieser Stadt Leute für Black Hat und DefCon gibt, später werden wir darüber sprechen (Gelächter).

Ein Fehler dieser Art ist also ziemlich schwerwiegend. Um dies zu vermeiden, überprüfen Sie bitte Ihre DNS-Konfiguration. Verwenden Sie das Internet, um mithilfe von Ressourcen wie Pastebin und Bleeping Computer die Details Ihrer internen Konfiguration herauszufinden.

Beobachten Sie Ihre DNS-Protokolle und stellen Sie sicher, dass Ihre Kunden und die Kunden Ihrer Partner und Hersteller die Anforderungen genau so erfüllen, wie Sie es erwarten. Wenn Sie Protokolle verfolgen, können Sie häufig angeforderte Domänen für jedes Gerät und jedes Unternehmensobjekt leicht identifizieren.

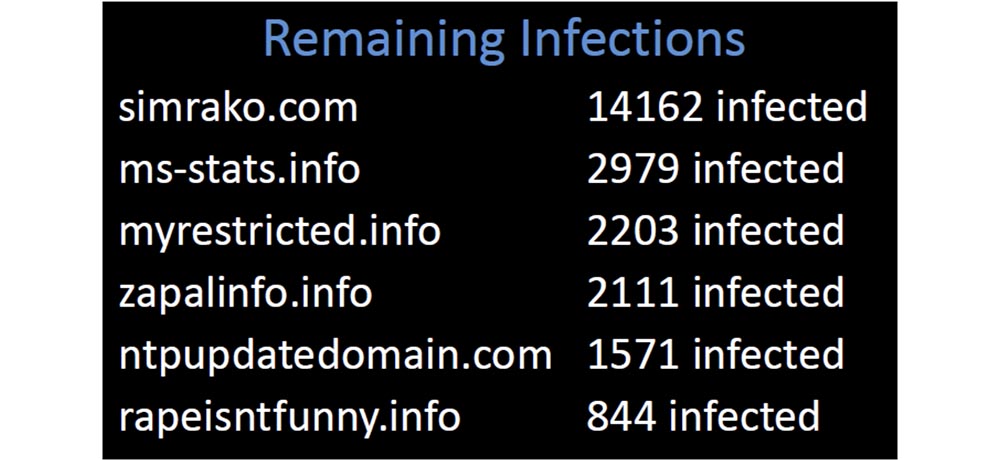

Vor ein paar Jahren habe ich angefangen, abgelaufene Domains zu kaufen, die zuvor als C & C-Server verwendet wurden. (Gelächter). Es hat sehr viel Spaß gemacht, also wollte ich zuerst verstehen, wie viel mehr Infektionen dort verblieben sind, und dann herausfinden, welche Art von Geräten noch infiziert waren und wo sie sich befanden.

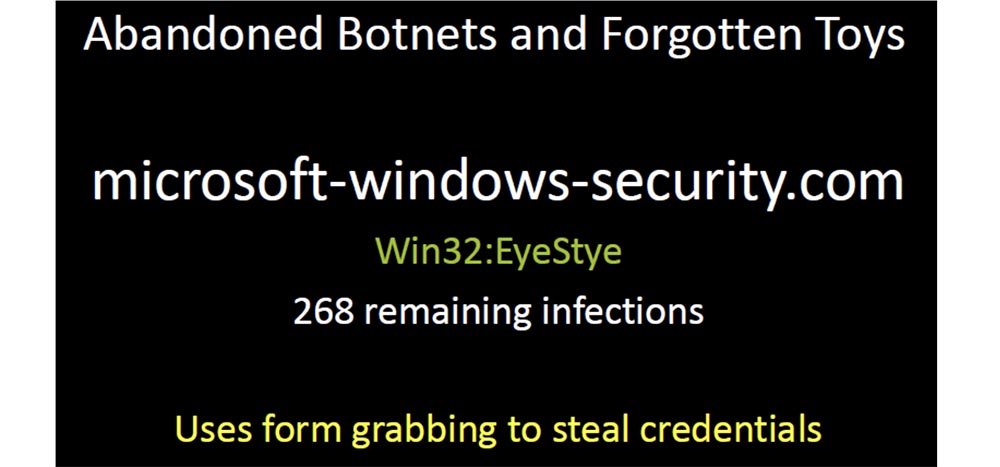

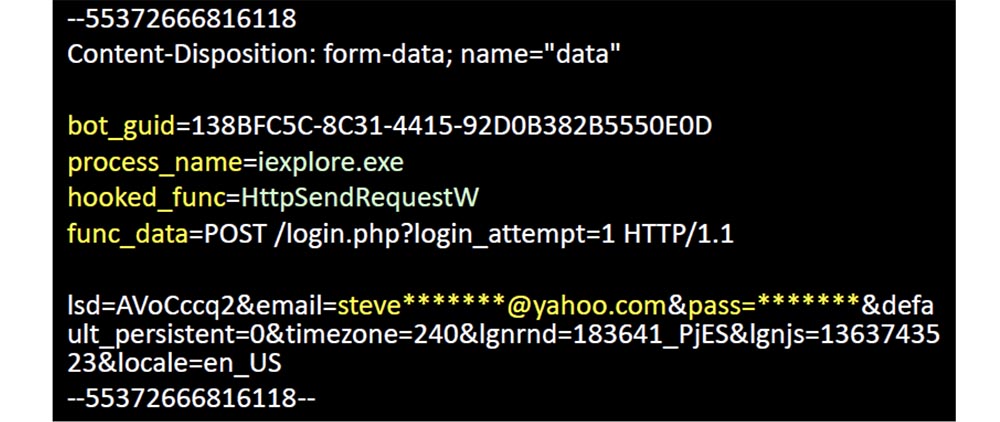

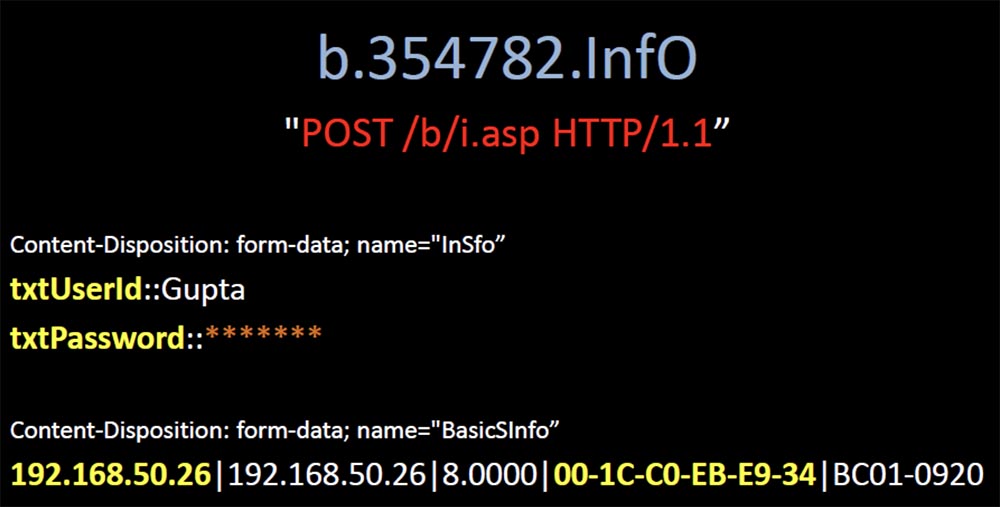

Die Suche nach Domains von der „schwarzen Liste“ war nicht schwierig, daher hatte ich die Wahl zwischen Tausenden von Domains zu einem Preis von 99 Cent und kaufte mehrere davon. Die folgende Folie zeigt die erste Domain, die ich gekauft habe - microsoft-windows-security.com. Es wurde mit dem Win32-Virus infiziert: EyeStye, ein Bot-Trojaner, ein Tastatur-Interceptor, mit dem vertrauliche Informationen gestohlen wurden. Er hat die Eingabe abgefangen und sie dann in Form von unverschlüsselten Nachrichten an diese Domäne gesendet. Ich habe nichts mit ihm gemacht, ich habe ihm jedes Mal einen 404-Fehler gesendet, wenn er mich kontaktieren wollte, aber er hat trotzdem versucht, mir die gestohlenen Daten zu senden.

Dieser Bot meldet seine eindeutige Kennung, den Namen des zu steuernden Prozesses, die abgefangene Funktion, die darin enthaltenen Daten und die Nutzdaten in Form des Benutzernamens und des Kennworts des Benutzers.

Viele dieser Bots liefern weiterhin blind Nutzdaten an ihre Domain. Ich habe Dutzende solcher Domains registriert, die Tausende infizierter Geräte abdecken. Diese Vertreter des Botnetz-Netzwerks wurden einfach von ihren Vorbesitzern verlassen, die sich nicht bemühen wollten, sie zu schließen, sondern sie einfach im Netzwerk belassen, bis die Domain abgelaufen ist. Also gab ich meine ersten 6 Dollar für diese virusinfizierten Domains aus (Applaus in der Halle).

Ich hatte 23.000 Geräte, die Berichte an meinen Server sendeten, und alle diese Domänen wurden aus veröffentlichten Blacklists entnommen. Warum haben so viele Unternehmen ihren Kunden erlaubt, Domains zu kontaktieren, die lange Zeit als bösartig galten?

Wir alle können unsere Arbeit verbessern, indem wir einen der einfachsten Mechanismen steuern. Wenn ich mich also nur in die Protokolle meiner Domänen vertiefte, stieß ich auf einen, der wirklich ungewöhnlich aussah.

Einer der Kunden von 82.000 Geräten in meinem Netzwerk hat es regelmäßig angefordert. Als ich anfing, es zu sortieren, stellte ich fest, dass diese Domain sechs Monate nach sechs war und bei Google nicht erwähnt wurde. Es sah zu verdächtig aus, also kaufte ich es und es wurde sofort mit Kunden überflutet. Es war ein gewöhnlicher Grabber, der seine Nutzdaten unverschlüsselt verschickte und 10.000 infizierte Geräte auf der ganzen Welt kontrollierte. Einige von ihnen befanden sich in Gebieten mit dem höchsten Sicherheitsregime, und ich stellte fest, dass eines der infizierten Geräte zu den Behandlungseinrichtungen der Stadt Phoenix gehört.

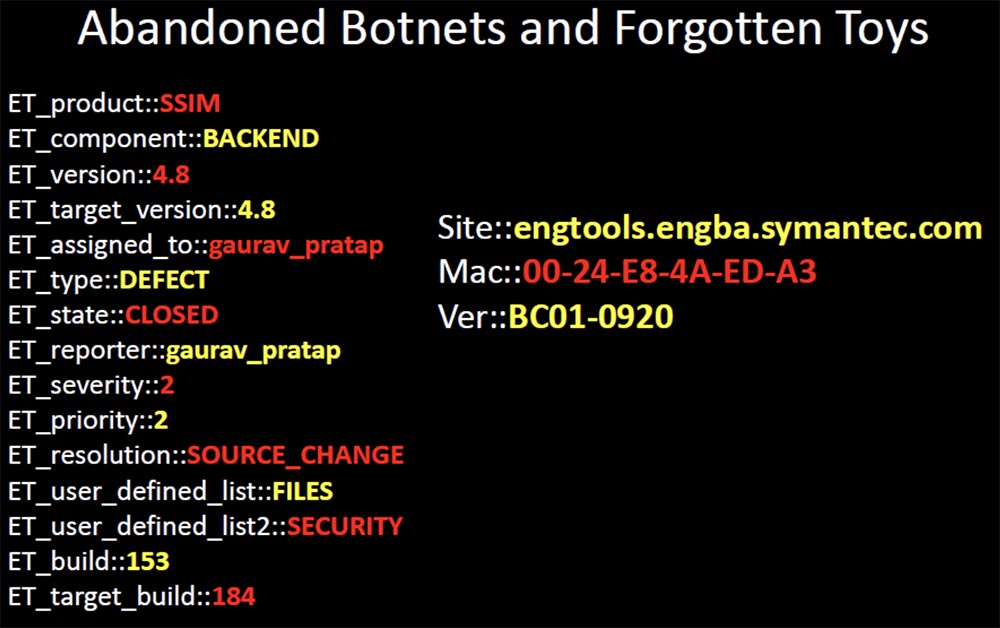

Ich wandte mich an jemanden von dieser Firma und sagte, dass ich den Virus identifizieren könnte, wenn er mir eine Probe der infizierten Datei schicken würde. Sobald sie mir ein Muster geschickt hatten, lud ich es auf Virustotal hoch und stellte fest, dass keiner der 42 Antivirenscanner diesen Virus identifizieren konnte. Diese Malware war 2 Jahre alt und es schien mir seltsam, dass sie in keinem Antivirenprogramm als Bedrohung identifiziert wurde. Aber was noch seltsamer war, warum er verlassen wurde? Völlig unsichtbar für Antivirenprogramme, war es wirklich eine sehr wertvolle Virusinfektion. Und hier ist ein ironisches Beispiel: Es war ein QS-Ingenieur bei Symantec, ich hoffe, er ist nicht hier.

Hier sehe ich, wie es im Online-Ticketingsystem funktioniert, und in diesem Fall schließt es das Ticket aufgrund des Sicherheitsproblems der SIM-Karte des Produkts. Ich finde es ziemlich traurig, dass ein Teil der Malware, die bereits 2 Jahre alt ist, von einem Ingenieur, der daran arbeitet, gefährliche Fehler zu beseitigen und die Sicherheit der Produkte des Unternehmens zu gewährleisten, immer noch in die Ausschlussliste des Antivirenprogramms des Unternehmens aufgenommen wird.

Es gibt eine ganze Reihe infizierter Geräte, die hochrangigen Beamten und Regierungsbeamten gehören, wie dem Gerichtsschreiber, dem Unterhaus des US-Kongresses, Geldtransferbüros, Zeitungen und sogar der Kassiererin der Federal Servants Union in Langley! Dies sind definitiv die besten 99 Cent, die ich je ausgegeben habe.

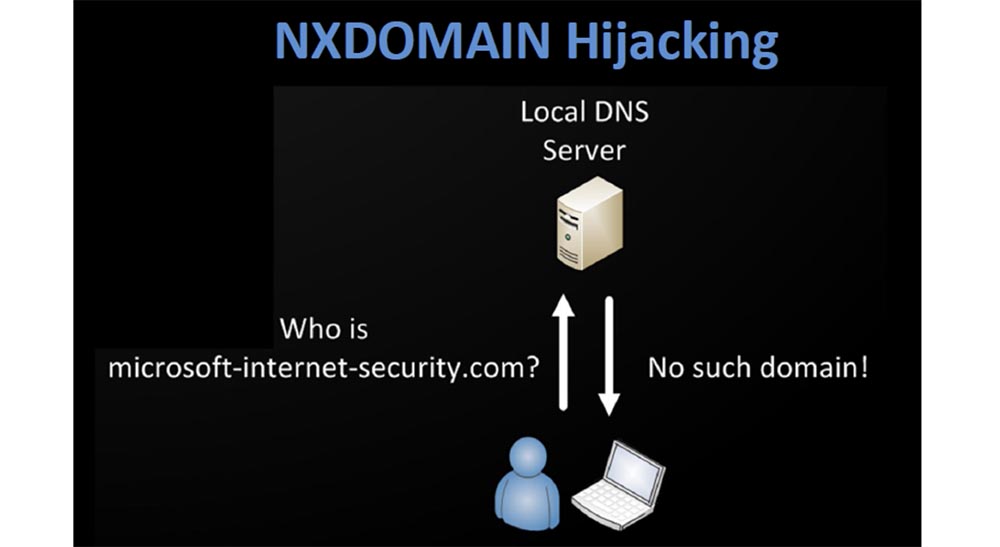

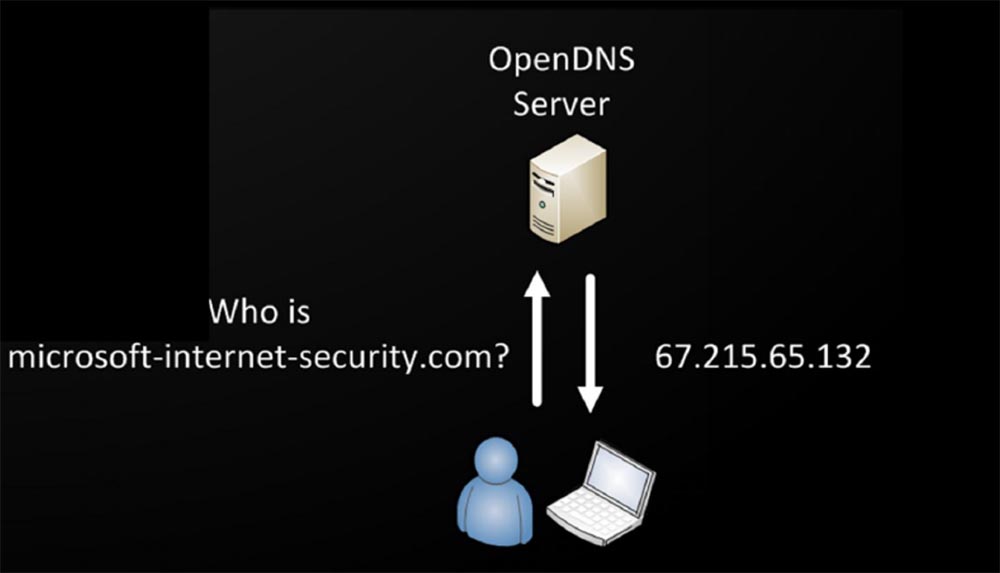

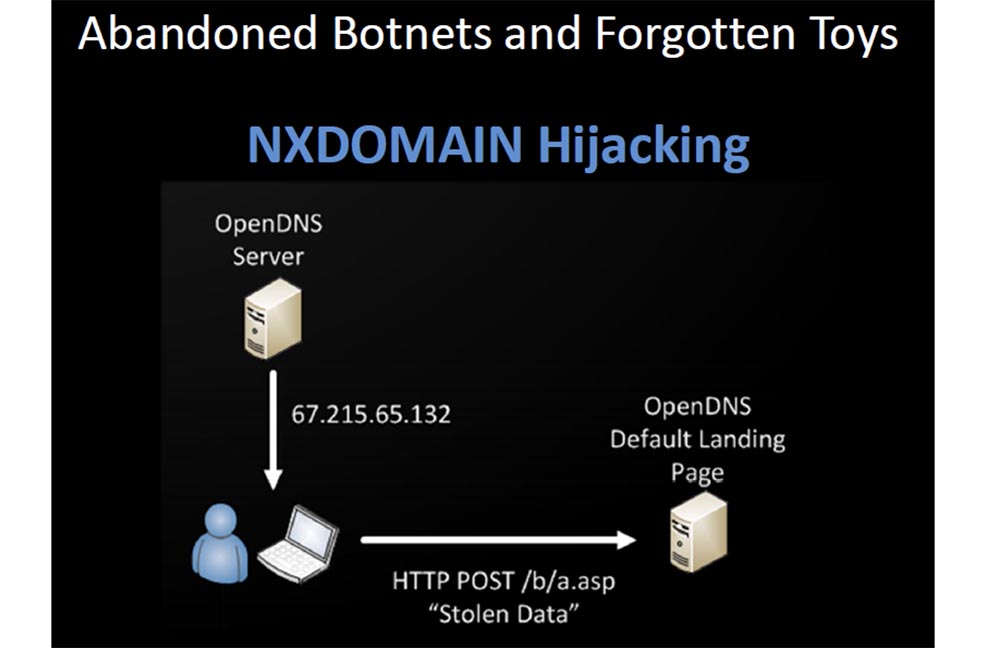

Es ist beängstigend zu glauben, dass wahrscheinlich Millionen infizierter Geräte versuchen, Command & Control-Server zu erreichen, auf die kein Zugriff mehr zulässig ist. Wenn Sie das offene oder lokale DNS fast aller großen Anbieter verwenden, geben Sie infizierten Geräten nicht die Möglichkeit, alles zu erreichen, was sie zu lösen versuchen. Es spielt keine Rolle, ob eine solche Domain vorhanden ist oder nicht. Weil sie eine Antwort vortäuschen, die nicht existiert, und Ihnen die Standard-IP-Adresse der Zielseite geben. Das Serverprotokoll, auf dem diese Seite gehostet wird, enthält eine Vielzahl gestohlener Daten. Denken Sie, dass Host-Besitzer etwas unternehmen, um dies zu verhindern?

Sie versuchen nur, unangemessenen Traffic mit Anzeigen zu monetarisieren, die versehentlich Ihre persönlichen Daten stehlen. Sie erwarten, dass Sie, wenn ein Schadprogramm versucht, Ihnen die Kontaktaufnahme mit einem nicht verbundenen C & C-Server zu ermöglichen, nirgendwo hinkommen und einfach nicht dorthin dürfen.

In der Realität geschieht dies wie in den folgenden Folien gezeigt - offene DNSs sind so freundlich, dass sie Ihnen eine Antwort auf alles geben, es spielt keine Rolle, ob diese Domain existiert oder nicht, und sie geben Ihnen gerne die IP-Adresse einer bösartigen Site, die stehlen wird Ihre Daten.

Ich habe mehrere Domains registriert, die derzeit nicht auf einer schwarzen Liste stehen. Ich habe alle Malware-Beispiele gefunden, die von den wichtigsten Antiviren-Anbietern bei der Analyse der DNS-Protokolle unbemerkt blieben. Um solche Viren zu erkennen, gehe ich folgendermaßen vor:

- Ich sammle die DNS-Protokolle, die mir von Personen zur Verfügung gestellt werden, in einer gemeinsamen Datenbank.

- Überwachen Sie regelmäßig die angeforderten Namen, die zuerst in meiner Umgebung angezeigt wurden.

- Ich finde die von nur einem Kunden angeforderten Namen;

- Ich schaue mir die Registrierungsdaten an und stelle die Eigentümer und das Land der Registrierung der neuen Domain fest.

- Ich suche nach Domains, die die Verwendung der IP-Adresse 127.0.0.1 erlauben, wahrscheinlich werden sie von "Nerds" erstellt.

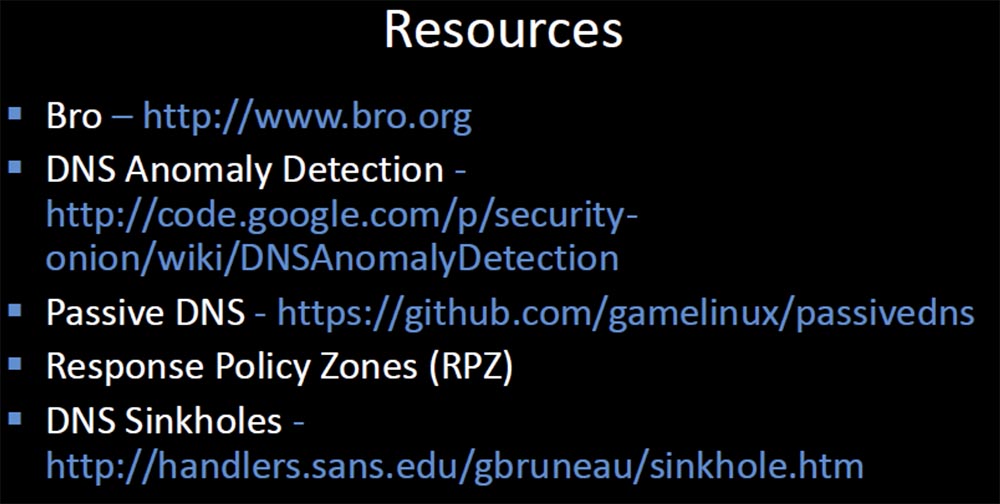

Im Internet ist es ziemlich einfach, Dinge zu erkennen, die sich durch ihre Ungewöhnlichkeit auszeichnen. Sie können jeden Tag eine Liste erstellen, die klein genug ist, um manuell verarbeitet zu werden. Auf der nächsten Folie werde ich Links zu einigen Ressourcen bereitstellen, die Sie besuchen und verwenden sollten, wenn Sie mit der DNS-Erkundung beginnen möchten.

Die Bro-Site unterstützt die Registrierung von DNS-Abfragen und speichert Abfrageprotokolle. DNS Anomaly Detection – , , , , - .

Passive DNS – Microsoft, «» , «» .pcap .

Response Policy Zones , , . DNS Sinkholes, , .

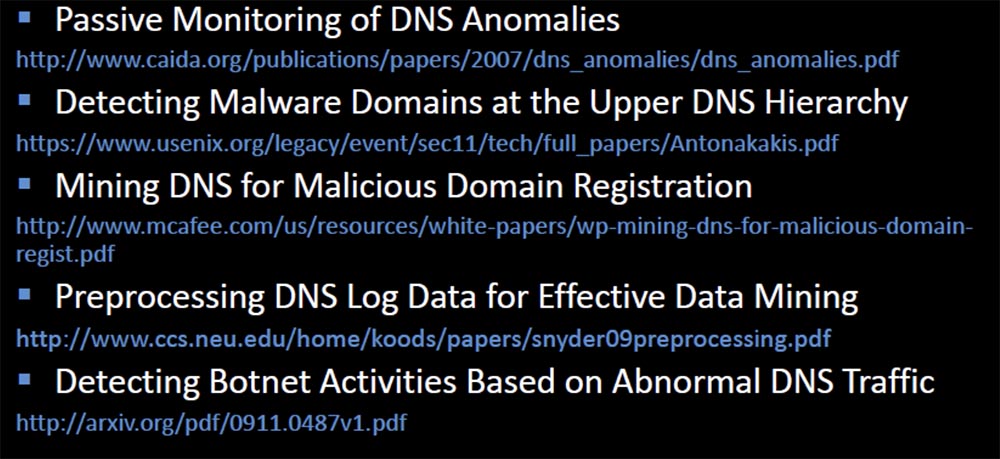

Die letzte Folie enthält Links zu Dokumentationen, die Sie dazu inspirieren, den DNS-Verkehr zu „graben“, wo Sie viel mehr finden können, als Sie erwartet haben. Danke, dass du deine Zeit mit mir verbracht hast! Sie können mich jederzeit unter folgender Adresse kontaktieren: bobx@rot26.net.

Danke, dass du deine Zeit mit mir verbracht hast! Sie können mich jederzeit unter folgender Adresse kontaktieren: bobx@rot26.net.Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Dezember kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?