Ich bin immer wieder erstaunt über die Anzahl der hier anwesenden Personen, besonders wenn man bedenkt, wer ich im Vergleich zu Phil Zimmerman bin. Vielen Dank, dass Sie mein Ego unterhalten haben. Ich bin ein Renderman und wenn mindestens drei von Ihnen mich nicht kennen, sage ich, dass ich hier seit 10 Jahren bei DefCon spreche. Ich liebe diesen Ort, diese Leute, das ist unsere Familie, und dies ist der einzige Ort, an dem ich mich normal fühle.

Meine heutige Präsentation heißt "Wie kann ich Sie übernehmen?" Lassen Sie mich die Wege auflisten. “ Dieses Thema wurde auf der SECTOR-Konferenz in Toronto geboren. Sie wissen, dass der Arbeitsbereich immer mobiler und drahtloser wird. Sie sehen es überall - an Flughäfen, in Hotels, hier in Vegas. Die Leute tippen ständig etwas auf den Bildschirmen von Smartphones, reden und dies ist ein allgemeines Bild für unsere Zeit. In jedem Unternehmen gibt es so etwas.

Mobile Benutzer sind dem wachsamen Auge von BOFH, dem Computernetzwerkbetreiber (und der Bestrafung) fern. Wenn sie also etwas Dummes tun, das Ihre Sicherheit verletzt, können Sie sie nicht erreichen. Sie können sich auf der anderen Seite der Erde befinden, aber gleichzeitig Ihre Netzwerke schädigen. Daher muss dieses Problem berücksichtigt werden, um Ihr Unternehmen und sich selbst zu schützen.

Die meisten von uns waren gezwungen, aus der Ferne hierher zu kommen. Ich glaube nicht, dass viele Einheimische unter uns sind, daher befinden Sie sich oft in dieser Situation. In jedem Fall ist dies keine vollständige Liste, aber ich werde versuchen, das Thema vollständig offenzulegen. Es gibt nichts Neues in Bezug auf drahtlose Informationen oder ein Zero-Day-Problem oder ähnliches, aber ich werde versuchen, Ihnen Gedanken zu vermitteln, die Sie zum Nachdenken über die Organisation Ihres mobilen Arbeitsbereichs anregen.

Das ist also Bob. Bob ist im internationalen Vertrieb von Widgets tätig. Bob reist um die Welt. Bob ist dein schlimmster IT-Albtraum.

Er sieht sich als technisch versierter, fortgeschrittener Benutzer, er weiß genug, um Zugang zu Pornoseiten zu erhalten. Er ist so weit fortgeschritten, dass er sicher sein wird, dass Sie alle seine Programme löschen, wenn Sie alle Symbole von seinem Desktop entfernen. Ich bin sicher, dass Sie alle auf solche Menschen gestoßen sind.

Bob ist der schlimmste Feind internationaler Widgets und gleichzeitig das schlimmste Szenario, da er aufgrund seiner Langeweile viel gefährlicher ist als jeder Kriminelle, wenn es darum geht, die Sicherheit zu beschädigen.

Also, lass uns Bob haben. Wir wollen ihn nicht berühren, wir kümmern uns nur um seine drahtlosen Verbindungen, die er auf Reisen um die Welt nutzt, und übernehmen so die Macht über ihn.

Gelangweilte Hacker verbringen viel Zeit auf internationalen Flughäfen und fliegen von einer Hacker-Konferenz, beispielsweise in Norwegen, zur Sektorkonferenz in Toronto. Sie sehen immer Leute wie Bob auf Flughäfen und aus Langeweile schauen sie sich all diese Laptops und Bluetooth-Geräte an, die so verlockend aussehen. Deshalb werden wir mit Wi-Fi beginnen.

Bob hat einen Laptop mit unzähligen vertraulichen Informationen aus seiner Firma, die er über Zugangspunkte am Flughafen, Bahnhof, Hotel und Starbucks Diner mit dem Netzwerk verbindet. Sie kennen solche Leute, die auf Geschäftsreisen ständig eine Verbindung zum Internet herstellen, um CNN-Nachrichten, Börsenkurse oder E-Mails zu lesen. Unser Bob verbindet sich mit allem, was er im globalen Internet findet.

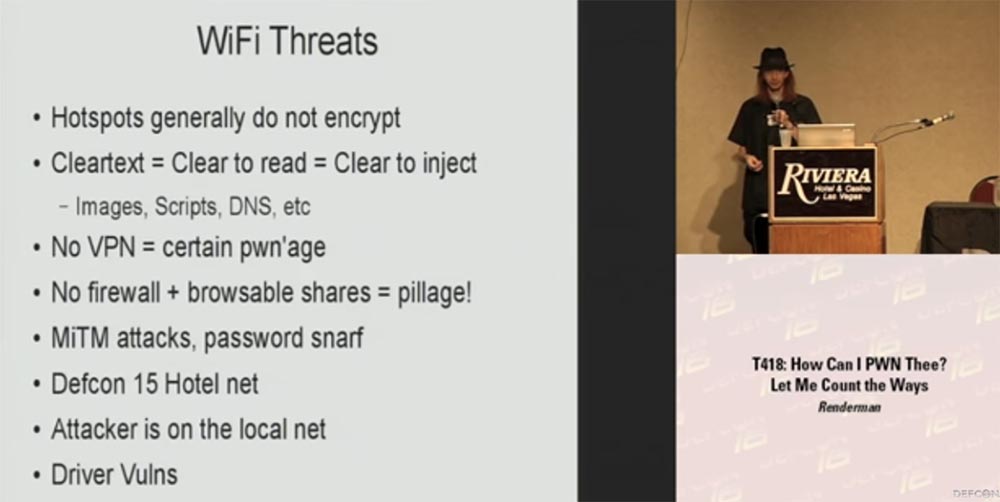

Sie wissen, dass Verbindungspunkte an öffentlichen Orten keinen Klartext verschlüsseln. Dieser Text ist leicht zu lesen und in den meisten Fällen ist es auch einfach, schädliche Inhalte wie Bilder, Skripte, DNS-Abfragen usw. in den Text einzubetten.

Wenn Sie kein VPN oder eine Art Verschlüsselungsschicht zwischen Ihrem Gerät und dem Zugangspunkt verwenden, werden Sie erwischt. Sie können unter dem Verlust von weitergeleiteten Informationen leiden, einschließlich gesendeter E-Mails. In Ihre Daten können schädliche Informationen eingegeben werden. Es gibt keine Firewall und die gesendeten Informationen können angezeigt werden - bedenken Sie, dass Sie bereits ausgeraubt wurden! Sagen Sie mir, wer von Ihnen hat zu Hause Zugangspunkte? Großartig, und dennoch wissen Sie, dass Sie eine Verbindung zu Ihrem lokalen Netzwerk herstellen und eine Verbindung zu einem beliebigen Computer in Ihrem LAN herstellen. Wenn Sie jedoch eine Verbindung zu einem Zugangspunkt in einem Hotel herstellen, gibt es hier keine Netzwerke. Wenn Sie keine Firewall haben, absorbieren Sie den gesamten Mist von den Computern anderer Personen, die mit demselben Netzwerk verbunden sind. Wenn Sie keine Verschlüsselung verwenden, werden über diese drahtlosen Verbindungen Angriffe "Mann in der Mitte" und Passwortdiebstahl ausgeführt.

Letztes Jahr hatte dieses Hotel ungefähr 20 Zugangspunkte, aber als DefCon startete, stieg ihre Zahl auf 150. Dies ist eine Glücksspielstadt, und ich weiß nicht, wofür sie gemacht wurde - um die Wahrscheinlichkeit zu verringern, eine Verbindung zu einem gefälschten Zugangspunkt herzustellen und sich zu schützen , oder Sie wollten nur die Anzahl der Hindernisse für die freie Kommunikation verringern. Sie müssen sich jedoch nicht einmal mit dem Internet verbinden, in dem Gott weiß, wie viele Filter anfällig werden müssen. Ich könnte neben mir sitzen und einfach ein "magisches" Paket mit der Software oder dem Tablet Ihres Smartphones senden, auf das ich Root-Zugriff habe Ihr Gerät.

Ich war im Februar auf einer Sicherheitskonferenz in Norwegen. Es war übrigens der schrecklichste Flug, der 48 Stunden dauerte. Lassen Sie uns sehen, über welches Sicherheitswissen wir verfügen und was die Menschen seit vielen Jahren verwenden. Unser ganzes Herz ist davon überzeugt, dass es so sein sollte. Dies war meine erste Reise außerhalb des nordamerikanischen Kontinents. In Norwegen habe ich ein Experiment mit dem Dienstprogramm Airpwn durchgeführt, mit dem Pakete in drahtlosen Netzwerken übertragen und abgefangen werden. In meinem Fall habe ich dieses großartige kleine Airpwn-Tool verwendet, um „alternative“ Bilder zu injizieren, um zu testen, wie aufmerksam Menschen auf anderen Kontinenten sind.

Angenommen, Sie rufen die Google-Startseite auf und erhalten eine HTTP-Anfrage für das Hauptbild. Wenn der Remoteserver eine Antwort erhält, gibt er dieses Bild an Sie zurück. Wenn ich im Raum bin, kann ich als Zugriffspunkt antworten, bevor die Google-Anfrage zurückkehrt, sodass der Client meine Bilder viel schneller erhält und der Rest der Pakete vom realen Server einfach verworfen wird. Auf diese Weise kann ich das Google-Logo durch mein eigenes Bild ersetzen.

Dies wurde erstmals auf der 10. oder 11. DefCon gezeigt, wo die Leute die Bilder im laufenden Betrieb durch ein Goatse-Bild ersetzten. Auf der Konferenzseite gibt es mehrere gute Bilder und Videos dazu.

An dieser Konferenz nehmen mehrere hundert Personen drei Arten von drahtlosen Netzwerken teil: offene, verschlüsselte WPN und WPA. In Norwegen habe ich mit einem offenen Netzwerk begonnen. Die nächste Folie zeigt das erste Bild, nichts Besonderes - ein zehn Fuß großes Kajak und ein zwölf Fuß großer Hai. Ich weiß nicht, wie aufmerksam Sie sind, um eine Analogie zum heutigen Thema zu lesen.

Also werfe ich dieses Bild ein und beobachte die Reaktion der Menschen. Sie öffnen eine neue Site auf ihrem Gerät und alle Bilder auf allen Bildschirmen sehen gleich aus, als hätte jemand einen Haifetisch oder ähnliches. In der Halle kam es zu einer gewissen Verwirrung, aber niemand verstand, was los war.

Dann entscheide ich mich, die Zinsen zu erhöhen, denn wenn mir langweilig ist, ich müde und ein wenig betrunken bin, werde ich eine kreative Person. Deshalb füge ich ein zweites Bild mit meinem eigenen Foto in ihre Geräte ein, in der Hoffnung, dass jemand versteht, was passiert. Und dann kommt es endlich zu ihnen. Ich habe es immer noch nicht ins Gesicht bekommen, aber mehrere Leute rannten auf mich zu, die anstelle des Firmenpostlogos ein Bild meiner Physiognomie auf dem Bildschirm hatten, und fragten, was ich mit ihrem Laptop gemacht habe und was sie mir angetan haben, was ich geknackt habe.

Ich antwortete - komm zu meiner Präsentation und ich werde dir alles erklären. Es war einfach sehr interessant. Stellen Sie sich vor, wir haben ein Zimmer mit Verkäufern, und Sie wissen, dass sie Ihnen ihre Sachen zeigen, auf die Website des Unternehmens gehen und es gibt so einen Mist! Im Allgemeinen musste ich mich bei den Mitarbeitern dafür bedanken, dass sie mich nicht ausgewiesen haben und nicht zu wütend auf mich für eine solche Idee waren.

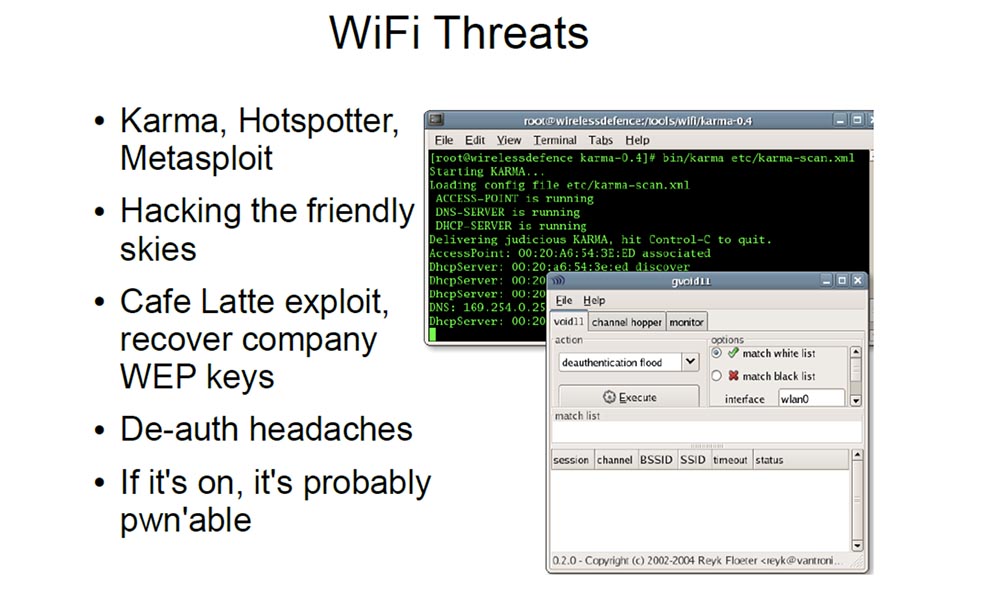

Die folgende Folie zeigt mögliche Bedrohungen für Wi-Fi-Verbindungen. Ich denke, dass die meisten Menschen auf Flughäfen und anderen öffentlichen Orten mit kostenlosem Internetzugang auf sie stoßen.

Dies sind Dinge wie Karma, Hotspotter oder Metasploit, die Anfragen von Clientgeräten an den Access Point annehmen und sagen: „Oh, das bin ich!“. Sie können Ihren Laptop in einen universellen Access Point verwandeln, der unabhängig von jeder Netzwerkverbindungsanfrage reagiert auf was ist die SSID. Vor einigen Jahren hielt Nomad auf der Shmoocon-Konferenz einen sehr interessanten Vortrag mit dem Titel „Hacking Friendly Skies“. Im Prinzip fand er einen Weg, sein Gerät zu einem Leuchtfeuer zu machen, das die Anforderungen aller Netzwerke fand und auf sich selbst umstellte. Er hat einen speziellen dezentralen drahtlosen Ad-hoc-Netzwerkmodus erstellt. Dies ist ein unverschlüsseltes Netzwerk, das Pakete abfängt, die als Authentifizierung dienen und in denen Clientgeräte im laufenden Betrieb eine Verbindung herstellen und ein eigenes drahtloses Netzwerk bilden.

Auf all diesen Flügen über große Entfernungen können Sie sich in der Economy-Klasse mit all ihren teuren Laptops mit den Jungs in der Business-Klasse verbinden und alles sehen, was sie eingeben und anzeigen. Sie können ihre Unternehmensinformationen und Verzeichnisse auf ihren Computern durchsuchen und etwas Interessantes für sich selbst finden.

Ich weiß nicht, ob du gesehen hast, wie Nomad aussieht, das ist so ein gewöhnlicher Typ in schlampigen Kleidern, und stell dir vor, er kommt auf einen so coolen Geschäftsmann zu und sagt zu ihm: "Hi, Bob, wie geht es dir? "Wie geht es dem Buchhalter Julian? Haben Sie diese Nachricht erhalten, die sich auf ein neues Projekt bezieht?" Und dieser Geschäftsmann sieht ihn fassungslos an und denkt: "Wer zum Teufel bist du und woher weißt du das alles?"

Der im letzten Jahr erstellte Café Latte-Exploit kann eine Verbindung zum Netzwerk Ihres Unternehmens herstellen. Wenn Sie nur in einem Café sitzen, kann ich das Paket an Ihren Laptop senden, den WEP-Verschlüsselungsschlüssel wiederherstellen und problemlos eine Verbindung zum Netzwerk Ihres Unternehmens herstellen, auch wenn Sie nicht selbst damit verbunden sind.

Wenn ich also weiß, dass diese "internationalen Widgets", die Bob verkauft, in meiner Heimatstadt sind, kann ich sie angreifen und ihr Leben unglücklich machen. Wenn ich weiß, dass dieser Geschäftsmann in diesem Café frühstücken wird, kann ich ihn angreifen, weil er wahrscheinlich keine Systeme hat, die eine Invasion seines Laptops erkennen können. Daher kann ich in aller Ruhe die Schlüssel von dort abziehen und seine Firma angreifen. Ich weiß, dass ein Netzwerk in 60 Sekunden gehackt werden kann.

Um sich vor Angriffen über WLAN zu schützen, müssen Sie daher die folgenden Regeln befolgen:

- Deaktivieren Sie Wi-Fi, wenn Sie kein Netzwerk verwenden.

- Wenn Sie eine Verbindung zu einem Netzwerk herstellen, verwenden Sie für alle Verbindungen ein VPN. Dafür gibt es viele gute kostenlose Produkte.

- Gehen Sie immer davon aus, dass Sie bereits angegriffen wurden. Denken Sie nicht, dass alles um Sie herum eine solide, glückliche drahtlose Welt ist. Denken Sie daran, dass sich in der Flughafenlounge möglicherweise ein gelangweilter Hacker in Ihrer Nähe befindet.

- Vertrauen Sie nicht den Netzwerken Ihrer Kunden, denn es gibt Leute wie Bob. Er geht ohne Schutz online, überprüft seine Post, Börsenkurse und so weiter. Sie alle haben von Leuten gehört, die online gehen und sich auf alles stürzen, was sie sehen: „Oh, sieh mal, das ist ein neuer Gastgeber! Oh schau, Polka! Oh, das ist der Typ, der etwas verkauft! Schau, offene Verteilung! ”;

- Schalten Sie die Firewall ein.

- vorsichtig sein;

TOR kann viele Probleme auf einen Schlag lösen. Wenn Sie am Flughafen sitzen und den TOR-Browser verwenden, wird die Verbindung zwischen Ihnen und dem Zugangspunkt verschlüsselt. Es schützt Ihre Verbindung vor Datenbrowsen und böswilligen Injektionen.

Roger war mit mir auf dieser Konferenz in Norwegen, als ich mein Experiment mit Bildern durchführte, hörte er, dass etwas passierte, aber er sah es nicht, bis er sein Tor ausschaltete.

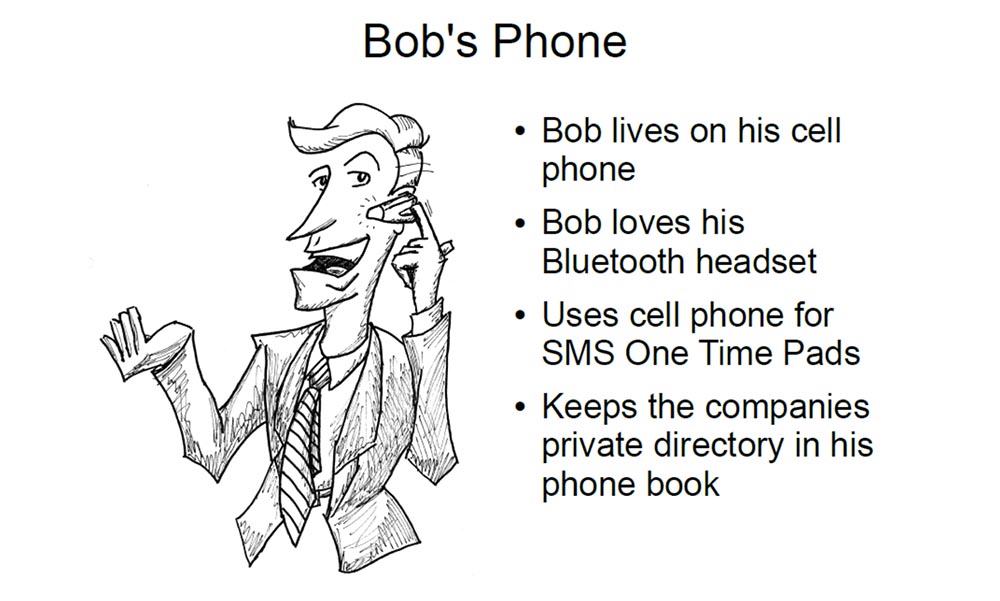

Sprechen wir jetzt über Bobs Telefon. Bob lebt auf seinem Handy. Ich bin sicher, Sie haben in Ihrem Büro wahrscheinlich die Typen gesehen, die sich nicht von ihren Telefonen gelöst haben.

Bob liebt sein Bluetooth-Headset. Ich habe so ein Headset, ich benutze es im Auto, es ist praktisch. Aber ich hasse diese anmaßenden Menschen, die ständig etwas blau blinkendes in den Ohren haben. Sagen Sie mir, wie Sie es schaffen, einen Anruf in zwei Sekunden zu beantworten?

Bob verwendet das Telefon für SMS One Time Pad mit Nachrichtenverschlüsselung mit einem einmaligen Schlüssel. Ich bin damit in Nordamerika nicht vertraut, aber ich weiß, dass Sie in Südafrika bei einer Banküberweisung eine SMS auf Ihrem Telefon erhalten - eine Nachricht mit einem einmaligen Schlüssel zur Bestätigung. Dies ist ein sehr sensibles System, und theoretisch kann ein Angriff mit Ihrer Bankkartennummer nichts damit anfangen, ohne eine solche SMS-Nachricht zu erhalten.

Bob speichert private Firmenkontakte in seinem Telefonbuch. Jeder, der Bluetooth verwendet, kann, wenn er keine Verbindung zu diesen Nummern herstellt, diese zumindest anzeigen und einen Verbindungsversuch einleiten. Die meisten Mobilgeräte haben eine PIN, aber sagen Sie mir, wer von Ihnen hat den PIN-Code Ihres Bluetooth-Telefons geändert? Nun, warum hast du jetzt deine Hände erhoben? (Gelächter).

Daher gibt es die folgenden Bedrohungen für eine Bluetooth-Verbindung.

Wenn Bobs Telefon eine Standard-PIN hat, kann jeder eine Verbindung herstellen. Wenn Sie über Bluetooth eine Paarverbindung mit einem anderen Gerät herstellen, erhalten Sie Zugriff auf das gesamte Gerät und nicht nur auf Kontaktkarten. Sie können SMS lesen und schreiben, das Telefonbuch, Notizen und Bilder anzeigen.

Der Skandal mit dem Bürgermeister von Detroit flammte auf, nachdem Hacker auf diese Weise in sein Telefon eingedrungen waren. Sie fanden mehrere hundert SMS-Nachrichten, die während der Arbeitszeit gesendet wurden - seine Korrespondenz mit seiner Geliebten, und alle diese Nachrichten wurden in der Zeitung veröffentlicht. Sein Anwalt erklärte später, dass es die Hacker waren, die all diese Nachrichten in sein Telefon einfügten! Dies könnte jedoch dank Zeitstempeln und Datumsangaben für Nachrichten leicht widerlegt werden, da kein Hacker jede Nachricht so sorgfältig gefälscht hätte, um ihr Glaubwürdigkeit zu verleihen.

Sie können AT-Befehle remote zum Übertragen von Dateien verwenden. Einige Modelle verfügen über diese Eigenschaft. Sie können über den RF17-Kommunikationskanal eine Verbindung zu ihnen herstellen und 80 Befehle ausführen, ähnlich den Befehlen altmodischer Modems.

Ich weiß nicht, wie es in Nordamerika ist, aber in Europa besteht die Möglichkeit, bezahlte Nummern wie unsere 900-Nummern anzurufen, und Sie können eine Verbindung zum Telefon eines anderen herstellen und ihn dazu bringen, eine solche Nummer zu wählen. Wenn ich Bob dazu bringe, eine solche Nummer zu wählen, und er dann die Rechnung dafür bekommt, muss er sie nur bezahlen, aber stellen Sie sich vor, er muss der Firma erklären, warum er das Unternehmenstelefon während eines 9-stündigen Gesprächs mit einer lustigen verwendet hat Madame.

Jetzt zeige ich Ihnen ein Video, das zeigt, welchen Bedrohungen Sie bei Verwendung eines Bluetooth-Headsets ausgesetzt sind.

Voice-over: „Experten haben eine Sicherheitslücke in einigen der beliebtesten Bluetooth-Headsets entdeckt, die es nicht autorisierten Personen ermöglicht, sich in Ihr Telefon zu hacken und die Kontrolle darüber zu übernehmen. Unsere Freiwilligen werden auf versteckten Kameras zeigen, wie anfällig Ihr Telefon für diese stillen Angriffe werden kann. Dies ist Bluetooth-Betrug. Ein Angreifer kann eine Verbindung zu Ihrem Telefon herstellen und dessen Inhalt lesen, z. B. SMS-Nachrichten, Telefonbuchkontakte, und sogar Anrufe von dort aus tätigen.

Wie funktioniert Bluetooth-Hacking? Unsere Freiwilligen werden dies demonstrieren - schalten Sie einfach Bluetooth auf zwei Telefonen ein - Jesse und Paul. Jetzt verwendet Alex seinen Handheld-Computer, um das Bluetooth-Signal zu finden. Er nutzt die Tatsache aus, dass Jesses Telefon nicht sicher genug ist, und zwingt ihn, Pauls Telefon anzurufen. Dies nennt man Blue Jacking.

Die Bluetooth-Funktion in Ihrem Telefon ist eine sehr nützliche moderne Technologie. Sie ermöglicht es einem Angreifer jedoch, eine Verbindung zu Ihrem Telefon herzustellen, sodass Sie nicht einmal davon erfahren und Ihr Telefon nicht anzeigt, dass Sie mit etwas verbunden sind.

Jetzt sehen wir, dass Alex seinen Handheld-Computer so eingerichtet hat, dass er nach Bluetooth-Signalen sucht. Er erkennt ein solches Signal und tätigt einen Anruf mit Marks Telefon, das sich in seiner Tasche befindet. Mark weiß nicht einmal, dass Alex die bezahlte Nummer 0909xxxxxxxx zum Preis von anderthalb Pfund pro Gesprächsminute anruft. Diese Premium-Linie wurde von Betrügern selbst erstellt. Alex stiehlt Geld völlig unbemerkt direkt aus Ihrer Tasche, und Mark wird auf seiner Reise von Manchester nach Liverpool 75 Pfund verlieren.

Wenn Alex noch etwas Zeit hier verbringt, wird er großartig arbeiten. In einer Stunde schafft er es, 20 Telefone zu „fangen“, von denen jedes einen Anruf bei einer Mautleitung mit einer durchschnittlichen Dauer von 15 tätigt. Das Ergebnis ist grandios - unsere Dodger haben 500 Pfund gestohlen und bewiesen, dass die neueste Technologie verwendet werden kann, um Geld zu stehlen.

Der einfachste und beste Weg, sich vor diesem Betrug zu schützen, besteht darin, das Bluetooth Ihres Telefons einfach auszuschalten, wenn Sie es nicht für bestimmte Vorgänge verwenden. Wenn Sie Bluetooth nicht ausschalten, wenn Sie es nicht benötigen, besteht die Gefahr, dass jemand in Ihr Telefon eindringt und es für Ihre eigenen Zwecke verwendet.

, , , , , , , , Bluetooth.

, Bluetooth. pin- . , pin-, , 0 0 0 0 1 2 3 4. , - . , , .

, , . Bluetooth , , , . - , .

, . , .

« », , , . .

24:00

DEFCON 16. Wie kann ich dich erreichen? Lassen Sie mich die Wege auflisten. Teil 2Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Dezember kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?