Deutscher Ausweis

Deutscher AusweisDer Sicherheitsspezialist Wolfgang Ettlinger vom SEC Consult Vulnerability Lab

beschrieb eine Technik zur Manipulation von Daten (einschließlich Name und Adresse) bei einer Online-Überprüfung staatlicher deutscher Ausweise.

Deutsche Ausweise werden ab dem 1. November 2010 ausgestellt. Jede Karte enthält einen RFID-Chip, auf dem Informationen über den Besitzer gespeichert sind, darunter Name, Geburtsdatum und biometrisches Foto. Wenn der Besitzer möchte, kann er einen Fingerabdruckscan aufzeichnen.

Neue Karten sind maschinenlesbar und können in den meisten europäischen Ländern als Reisedokumente sowie zur Authentifizierung bei Online-Regierungsdiensten (Steuern, Post) oder zur Überprüfung des Alters verwendet werden. Sie werden verwendet, um Benutzer in einigen Onlinediensten zu authentifizieren, einschließlich auf

dem Steuererklärungsportal .

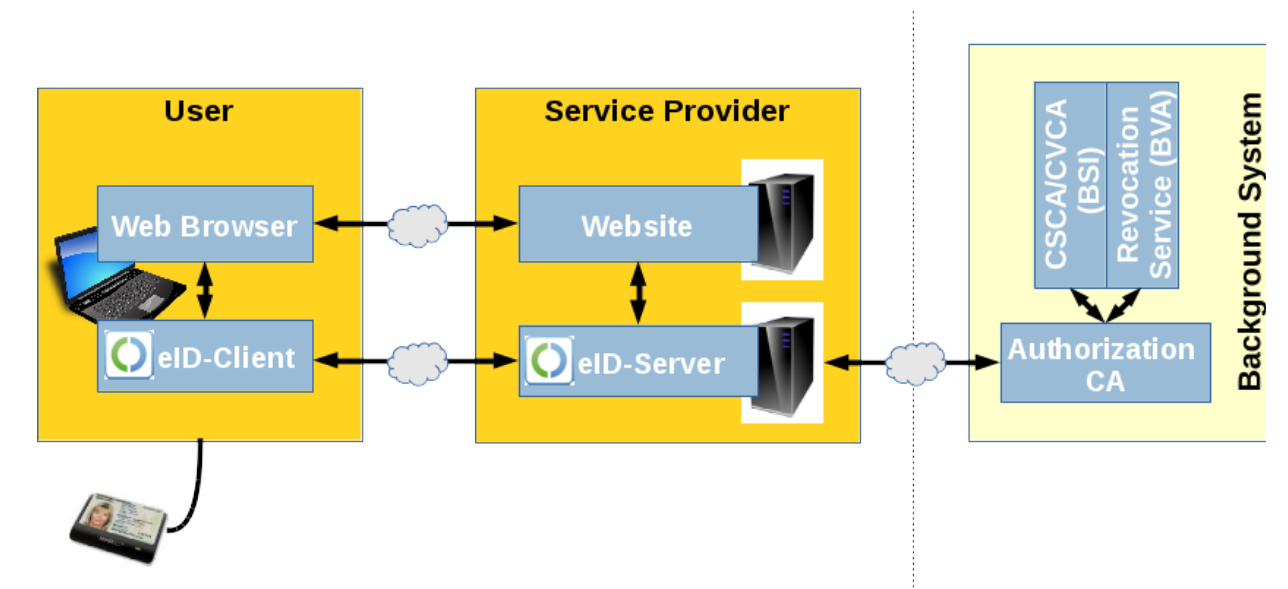

Die RFID-Authentifizierung wird mithilfe eines Kartenlesers und einer eID-Client-Anwendung (z. B.

AusweisApp 2 ) durchgeführt, die mit dem RFID-Chip und dem Authentifizierungsserver (eID-Server oder SAML-Prozessor) interagiert, um die Anmeldeinformationen zu überprüfen.

Um Identitätsfälschungen zu verhindern, überprüft der Authentifizierungsserver die Informationen und signiert dann die Antwort, die vom Client an den Webdiener gesendet wird, damit der Webdienst der Legitimität der empfangenen Daten vertrauen kann.

Wolfgang Ettlinger hat einen Weg gefunden, eine Webanwendung auszutricksen, indem er ihm geänderte Daten schickte. Der Screenshot zeigt, wie er sich in der offiziellen Bewerbung unter dem Namen des berühmten deutschen Schriftstellers Johann Wolfgang von Goethe erfolgreich authentifiziert hat. Das Formular zeigt die Adresse, an der der Schriftsteller 50 Jahre lebte, wo sich heute das Goethe-Museum befindet.

Die Sicherheitsanfälligkeit lag im Governikus Autent SDK, einer Softwarekomponente zur Integration von Authentifizierungsfunktionen in Webanwendungen. Durch das Einschließen wird die Authentifizierungsüberprüfungsfunktion vom eID-Client implementiert. Das Fazit ist, dass die

Überprüfung in zwei unabhängigen Schritten durchgeführt wird . In der ersten Phase wird die Authentifizierungssignatur des Authentifizierungsservers überprüft, und in der zweiten Phase werden die Daten selbst einschließlich der Identität des Eigentümers überprüft. Dadurch wird es möglich, zwei unabhängige SAML-Antworten an die Anwendung zu senden: die erste mit einer gültigen Signatur und die zweite mit gefälschten Daten und ohne Signatur.

Der Exploit nutzt die Tatsache aus, dass das Governikus Autent SDK die Signatur mithilfe der

HttpRedirectUtils.checkQueryString Methode überprüft, bei der derselbe Parameter nicht mehrmals verwendet wird. Nach Überprüfung des Parameters werden andere Instanzen so analysiert, als hätten sie den Test bereits bestanden.

So wird diese Methode in einer realen Anwendung angewendet:

// check the signature of the SAML response. There is no XML signature in this response but the // parameter are signed. if (!HttpRedirectUtils.checkQueryString(request.getQueryString(), SamlExampleHelper.SERVER_SIG_CERT)) { storeError(request, response, "Signaturprüfung der SAML-Response fehlgeschlagen!"); return; }

Die Methode empfängt die Abfragezeichenfolge, analysiert sie, erstellt eine kanonische Version der Abfragezeichenfolge und überprüft die Signatur.

Dann wird die SAML-Antwort analysiert:

// get the parameter value String samlResponseBasee64 = request.getParameter(HttpRedirectUtils.RESPONSE_PARAMNAME); [...] // parse the SAML Response. ParsedResponse parsed = parser.parse(samlResponse);

Wie bereits erwähnt,

HttpRedirectUtils.checkQueryString nicht die mehrfache Verwendung eines Parameters,

HttpRedirectUtils.checkQueryString immer den letzten Wert des Parameters.

Um die Sicherheitsanfälligkeit erfolgreich auszunutzen, benötigt ein Angreifer eine vom Authentifizierungsserver signierte Abfragezeichenfolge. Details wie der Zeitpunkt der Unterzeichnung oder die Person, für die sie angefordert wurde, spielen keine Rolle. Auch wenn die Abfragezeichenfolge für einen kurzen Zeitraum gültig ist, wird eine Gültigkeitsprüfung für die Daten auf dem Personalausweis durchgeführt. Laut dem Forscher wird es nicht schwierig sein, eine gültige Anfrage zu erhalten, wenn Sie wissen, wo Sie suchen müssen, da diese über eine Google-Suche in den eID-Client-Protokollen verfügbar sind.

Forscher zeigen ihre Ergebnisse auf Video:

Anfällige Webanwendungen, auf denen Governikus Autent SDK 3.8.1 und frühere Versionen ausgeführt werden, die doppelte HTTP-Einstellungen verarbeiten. Die Sicherheitsanfälligkeit kann beispielsweise verwendet werden, um sich bei Onlinediensten unter einem angenommenen Namen zu registrieren.

Warum brauchst du vielleicht so einen falschen Namen? Sie können ein solches abstraktes Beispiel geben. Vor kurzem hat das Bundesministerium für Inneres die Initiative

„Freiwillige Rückkehr“ ins Leben gerufen, mit der jeder Ausländer finanziert wird, der freiwillig nach Hause gehen möchte. Die Zahlung eines Tickets und einer Unterkunft an die Regierung ist billiger als die gewaltsame Abschiebung eines Flüchtlings (

700 gegen 1.500 Euro ), dh eine Finanzierung ist sinnvoll.

Werbekampagne in der Berliner U-Bahn: Für Flüchtlinge, die die deutschen Behörden bis zum 31. Dezember über ihre freiwillige Ausreise in ihre Heimat informiert haben, wird die jährliche Vermietung von Wohnraum in ihrem Heimatland vergütet

Werbekampagne in der Berliner U-Bahn: Für Flüchtlinge, die die deutschen Behörden bis zum 31. Dezember über ihre freiwillige Ausreise in ihre Heimat informiert haben, wird die jährliche Vermietung von Wohnraum in ihrem Heimatland vergütetTheoretisch kann jeder Ausländer nach Deutschland kommen, den Flüchtlingsstatus beantragen, eine Ablehnung erhalten - und sofort im Rahmen dieses Programms finanziert werden. Das einzige Problem für den Betrüger ist, dass Sie diesen Trick nur einmal ausführen können. Offensichtlich prüfen die Dienste dann, ob die Leistung noch nicht in seinem Namen ausgestellt wurde. Wenn Sie sich jedoch unter einem anderen Namen im Programm registrieren, kann das Geld (theoretisch) mehrmals empfangen werden.

Natürlich hilft das Spoofing staatlicher deutscher eIDs einem Betrüger mit einem ausländischen Pass nicht, unter einem neuen Namen nach Deutschland zu kommen. Dieses Beispiel zeigt jedoch, dass jedes Sicherheitssystem Schwachstellen aufweisen muss. Die einzige Frage ist der Wunsch und die Ressourcen, sie zu finden.