DEFCON 16. Wie kann ich dich erreichen? Lassen Sie mich die Wege auflisten. Teil 1Jetzt zeige ich Ihnen ein Video, in dem erklärt wird, warum ich Bluetooth-Headsets hasse.

In dem Video spricht ein Mädchen mit einem Mann.

D: Was machst du heute Abend?

P: nichts!

D: willst du mit mir auf eine Party gehen?

P: Ja, ich will!

D: bevor wir zu mir kommen können ...

P: das klingt großartig!

D: warte! (geht ans Telefon).

Wie oft haben Sie jemals im ungünstigsten Moment geklingelt? Deshalb hasse ich diese Dinge nicht.

Beginnen wir also einen neuen Abschnitt. Ich versuche ernst zu bleiben, obwohl ich ihn "Besitz von Bobs Frau nehmen" genannt habe. Nachdem wir gut in Bobs Telefon gestöbert haben, machen wir eine Entdeckung: Das Telefon sollte über WLAN drahtlos zugänglich sein. Ich denke, Sie werden dem zustimmen. Dies sind spezielle SMS mit einer Überschrift von 5 oder 6 Ziffern, die Sie studiert haben und zu dem Schluss kommen, dass sie an Bobs Frau gerichtet sind.

Jetzt kennen wir den Code, wir kennen die Telefonnummer seiner Frau ... wer zum Teufel hielt das für eine gute Idee?

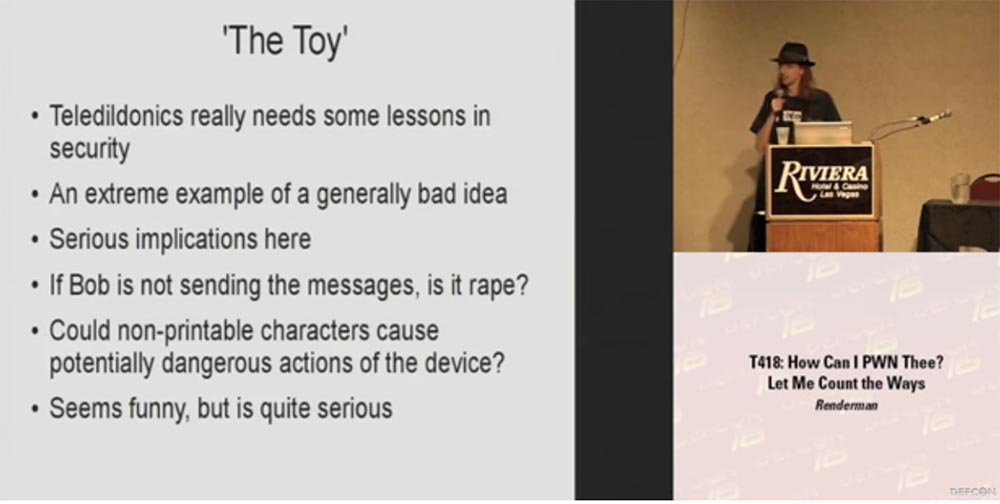

Die Inschrift auf der Folie: "Spielzeug". Bildunterschrift: "Stellen Sie sich vor ... ein geheimes Unheil, das Sie teilen können ... necken Sie mich, bitte erregen Sie, kontrollieren Sie ...".

Und hier ist das "Spielzeug" selbst - ein Bluetooth-Vibrator! Ich warnte, dass ich versuchen würde, ernst zu bleiben. Dies ist also ein Vibrator, der auf spezielle SMS-Nachrichten reagiert, wenn er mit einem kompatiblen Telefon gekoppelt wird. Jeder Buchstabe im Text löst eine bestimmte Vibratorreaktion aus. Jedes Zeichen, das Sie über das Telefon eingeben, gibt dem Vibrator eine andere Bewegung. Sie können den Vibrator als Reaktion auf die von Ihnen eingegebenen Zeichen Hunderte verschiedener Bewegungen ausführen lassen. Dieses Ding wird von thetoy.co.uk veröffentlicht.

Aber lassen Sie uns Unterstellungen wie "Penetrationstest", "Hacken eines Geräts ohne Trojaner", "Greifen und Berühren", "Kannst du mich jetzt hören?" oder "Ich kann es kaum erwarten, bis eine Umfrage zu diesem Thema auf der Website erscheint" beiseite und versuche, ernst zu sein.

Wenn Sie die Teledildonik (Fernsex-Technologie) nicht einmal als eigentliches Forschungsgebiet betrachten und anfangen zu googeln, um Beispiele für solche Geräte zu finden, stelle ich fest, dass alle ebenfalls Sicherheit benötigen, aber niemand hat die Sicherheit solcher Geräte überprüft. Also Aufmerksamkeit, dies ist ein neuer Studienbereich (Lachen)!

In jedem Fall ist dieser Bluetooth-Vibrator eine wirklich schlechte Idee, drahtlose Technologie für völlig dumme Dinge zu verwenden. Aber es gibt schwerwiegende Konsequenzen.

Wird es als Vergewaltigung angesehen, wenn jemand anderes diese Nachrichten anstelle von Bob sendet? „Liebes, danke, dass du mir diese Nachricht 7-30 geschickt hast! "Aber ich habe dir keine Nachricht geschickt!" Dies könnte in naher Zukunft einen Prozess auslösen, und wenn dies geschieht, werden viele Fragen für jedermann aufgeworfen.

Noch eine Frage: Können nicht druckbare Zeichen zu potenziell gefährlichen Aktionen dieses Geräts führen? Nun, zum Beispiel beginnt es sich falsch zu verhalten oder bleibt hängen ...

Es klingt lächerlich, ist aber ernst genug, denn theoretisch kann man mit Hilfe eines solchen Vibrators jemanden verletzen. "Jemanden mit SMS verletzen" klingt schrecklich genug.

Ich werde die Frage beantworten - ich habe kein solches Gerät, meine Frau hilft mir bei einer Vielzahl verschiedener Projekte, möchte aber nicht an solchen Studien teilnehmen. Aber wenn jemand 300 Dollar nicht bereut, kann er dieses Ding kaufen, es nächstes Jahr zu DefCon bringen, es auf den Tisch legen und den Leuten die Möglichkeit geben, etwas damit zu tun. Präsentieren Sie die Ankündigung der Präsentation: "Nächstes Wochenende wird Ihnen gezeigt, wie Sie den Bluetooth-Vibrator brechen!"

Überlegen Sie, wie Sie Bedrohungen durch die Verwendung von Bluetooth verhindern können:

- Schalten Sie das Bluetooth selbst aus oder suchen Sie zumindest automatisch nach einem Gerät, mit dem Sie eine Verbindung herstellen können. Dies spart viel Batteriestrom, da mein Telefon 8 Stunden lang ohne Aufladen funktioniert. Wenn Sie Bluetooth ausschalten, funktioniert es mehrere Tage lang.

- Ändern Sie den Standard-PIN-Code. Einige Headset-Modelle können über USB an einen Computer angeschlossen werden und verwenden ein kleines Programm, um den PIN-Code zu ändern.

- Wenn möglich, begrenzen Sie die Anzahl der gleichzeitig angeschlossenen Geräte.

Verwenden Sie die Eingabeaufforderungen, um den Namen des Geräts zu bestimmen, mit dem Sie eine Verbindung herstellen. - Wenn Ihr Telefon die Erlaubnis zum Koppeln mit einem Gerät anfordert, stimmen Sie nicht automatisch zu, sondern überprüfen Sie jede Anfrage.

- Trennen Sie das Headset, wenn Sie es nicht verwenden. So werden Sie dieses blöde blaue Licht los, das das Auge schneidet;

- Stellen Sie die Sicherheit Ihrer Geräte sicher und bewerten Sie die Folgen der Verwendung von Bluetooth. Denken Sie an den Hacker, der gelangweilt ist und Sie hacken möchte.

Sprechen wir jetzt über Bobs Schlüssel. Er hat eine Passkarte, um das Büro zu betreten. Sie ist mit einer Spitze an seinem Abzeichen gebunden - einem Personalausweis. Er trägt es, ohne es die ganze Zeit auszuziehen. Sie haben eine Präsentation von Johnny Long „Low-Tech-Hacking“ gesehen. Dies ist eine wirklich gute Geschichte über das Hacken ohne den Einsatz von Technologie. Er sprach darüber, wie einfach er geht und fotografiert die Ausweise von Menschen, die an ihren Schnürsenkeln hängen, und dann macht er mit seinem Foto seine eigene Karte.

Die Passkarten der neuen Probe sind verschlüsselt, die meisten verwendeten Pässe sind jedoch nicht verschlüsselt. Das Gerät fragt nach der Nummer, Sie geben sie an und das System lässt Sie hinein. Es gibt ein spezielles Programm cq.cx zum Klonen von Proxy-Karten, und Sie können Ihre eigene Karte für die zukünftige Verwendung für Ihre eigenen Zwecke erstellen. Jonathan hat dieses wundervolle Gerät entwickelt, die Diashows zeigen Version 1, aber meiner Meinung nach gibt es eine dritte Version.

Sie drücken einfach die Taste auf der Karte, sie liest den Code, drückt eine andere Taste und gibt die gelesenen Informationen aus. Also gehe ich einfach zum CEO oder zu einer anderen Person, die Zugang zum gesamten Gebäude hat, zum Beispiel zum Reinigungspersonal, und sage: „Hey, wie geht es Ihnen? Du machst deinen Job wirklich gut! “Und ich schüttle ihm die Hand. Während dieser Zeit kopieren Sie seine Karte, und jetzt muss der CEO erklären, warum er um 3 Uhr morgens Forschungs- und Entwicklungsdaten und vertrauliche Dateien überprüft hat, da alle Prüfprotokolle auf seinen eigenen elektronischen Schlüssel verweisen, der sich noch in seiner Tasche befindet .

Herkömmliche mechanische Schlüssel sind ebenfalls anfällig. Wenn Sie sie in einem Bündel am Gürtel tragen, hängen sie dort rum und klingeln, dann können sie auch fotografiert werden. Dann können Sie alle Rillen und Rillen berücksichtigen und dann über den Diebold-Online-Shop ein genaues Duplikat eines solchen Schlüssels erwerben. Auch auf diesem kleinen Foto sehen Sie alle Details des Schlüssels. Es ist weit verbreitet, wenn ein Büro alle Geräte, Schränke, Schubladen, Minibars von einem Hersteller bestellt und überall dieselben Schlüssel verwendet werden.

In diesem kurzen Video sehen Sie, wie ein Schlüssel, den ein Mann während eines Geräte-Audits an einer der Universitäten genommen hat, das Schloss seiner Minibar perfekt öffnet. Am nächsten Tag kehrte er mit einem weiteren Schlüssel zurück, klicken - und alles ist fertig, das Schloss geöffnet. Das ist Demokratie!

Betrachten Sie Bobs Pass. RFID-Tags in den Pässen der neuen Probe können sehr leicht gelesen werden. Wie viele von Ihnen haben so einen neuen Pass mit dieser kleinen glänzenden Markierung auf dem Cover? Ein paar Leute sind gut. Die Verschlüsselung dieser Tags ist nicht sehr ernst.

Jedes Land hat seine eigenen Regeln für die Kontrolle solcher Pässe. In der Regel nähern Sie sich jedoch dem Grenzschutzbeamten. Er leitet Ihren Pass über ein Gerät weiter, das die Linie unter Ihrem Foto liest. Auf diese Weise erhalten Sie die Informationen, die zum Generieren eines Schlüssels erforderlich sind, mit dem Sie den Inhalt des RFID-Tags entsperren und herunterladen können. Es enthält eine ganze Reihe von Informationen, zum Beispiel das Geburtsdatum. Es gibt nur einen begrenzten Platz zum Platzieren des Schlüssels, insbesondere wenn Sie Ihren Zweck kennen, dh wo sich das Geburtsdatum und die Reihenfolge anderer Daten in dieser Zeile ungefähr befinden. Sie können also versuchen, den Schlüssel zu erraten, indem Sie wissen, wo er sich ungefähr befindet.

Nicht nur in den USA, sondern auch in anderen Ländern können Menschen diese Tags buchstäblich mit einem Umschlag knacken, der per Post einfach auf Daten basiert, die außerhalb des Umschlags geschrieben wurden, und auf Informationen bei Google.

In den USA wurden die Leute gebeten, zu dieser Situation Stellung zu nehmen, als die Mängel des Passes mit einem elektronischen Etikett festgestellt wurden, und das Ergebnis war interessant: Ungefähr 2.000 Kommentare sagten, dass dies eine schlechte Idee sei, und nur 2 Personen schrieben, dass dies eine gute Idee sei. Die vorgeschlagene Lösung zur Beruhigung dieser frustrierten Menschen bestand darin, eine dünne Folienschicht zu verwenden. Sie wollten buchstäblich eine schützende „Folienkappe“ für den Pass bauen, dh die Folieneinlagen auf der Vorder- und Rückseite der Abdeckung platzieren, um ein unbefugtes Lesen der RFID-Tags zu verhindern, bis der Pass geöffnet und zur Überprüfung vorgelegt wurde.

Dieses kurze Video zeigt, was mit einem solchen Pass passiert - Sie versuchen ihn zu schließen, aber er ist federnd und öffnet sich wieder. Diese Offenlegung von ungefähr 1 Zoll reicht aus, um die Etikettendaten zu lesen - Sie sehen die Zahlen auf dem Monitorbildschirm. Der Reisepass mit Folieneinsätzen kann sich also nicht vor dem Lesen schützen, insbesondere wenn er sich in einer leeren Tasche oder einer breiten Brieftasche befindet.

Hier vom Publikum schlagen sie vor, dass Sie ein Kondom für Ihren Pass verwenden können - vielleicht ist dies eine gute Idee, um ihn zu schützen.

Diese Sicherheitsanfälligkeit wurde am Mittwoch in Großbritannien am besten demonstriert - sie konnten einen Chip aus einem englischen Pass klonen, ihn in einen anderen Pass einfügen und die Grenzkontrolle mit diesem Pass bestehen. Und dieser Pass wurde als echt anerkannt. Es ist also einfach, das Foto eines Kindes im Pass durch ein Foto von Bin Laden zu ersetzen, und es funktioniert.

Solche Gefahren sind heute nicht aufgetreten, ich spreche seit ein paar Jahren darüber, aber die Leute verstehen das nicht. Ich glaube, dass es notwendig ist, Verkäufer, die ins Ausland reisen, über Sicherheitsregeln zu informieren. Jetzt ist eine der häufigsten Befürchtungen, dass wenn Sie Amerikaner sind und ins Ausland reisen und einen amerikanischen Pass haben, dieser Ihnen gestohlen wird. Wenn jemand Ihren Reisepass klont, bevor Sie in das Land zurückkehren, werden Sie und Ihr wirklicher Reisepass festgenommen, wenn Sie in Ihr Heimatland zurückkehren, und er wird wahrscheinlich nicht glauben, dass Sie nichts damit zu tun haben, weil jemand Ihren Reisepass geklont hat.

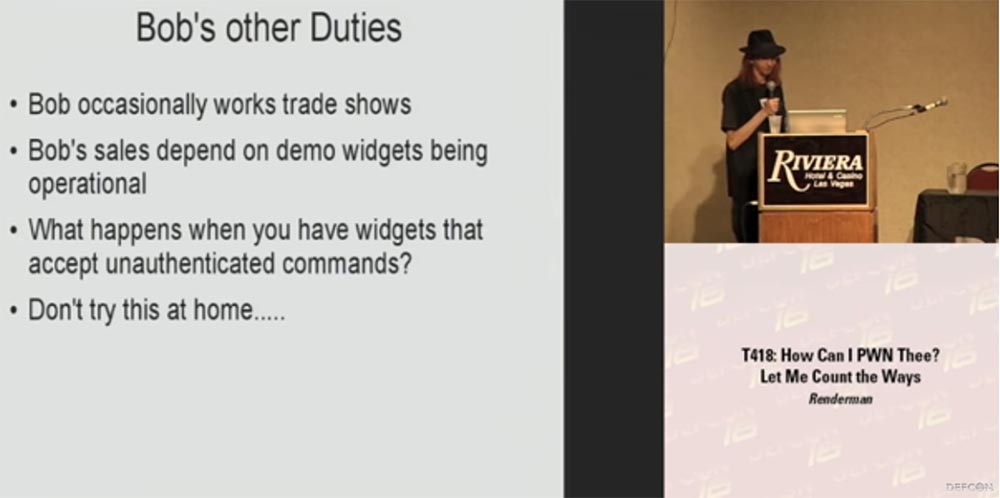

Bob hat verschiedene Verantwortlichkeiten. Er arbeitet auf Messen und präsentiert seine Produkte, denn der Erfolg seiner Arbeit hängt direkt davon ab, wie profitabel er dem potenziellen Käufer die Funktionalität seiner Widgets demonstrieren wird. Er erzählt, wie ordentlich, glänzend sie sind und wie viel sie tun können.

Aber was passiert, wenn Ihre Widgets nicht autorisierte unverschlüsselte Befehle ausführen?

Weißt du, ich war ein wenig verärgert, als ich hier in Vegas TV-B-Gone-Waffen sah. Dieses Video zeigt die Leistung von Gizmodo auf der CES 2008-Konferenz im vergangenen Januar, und ich empfehle nicht, dieses extreme Beispiel zu Hause zu wiederholen.

Das Video zeigt, wie in den Konferenzsälen alle Monitore an den Wänden, im Saal und an der Rezeption nach und nach ausgeschaltet werden, das Bild auf ihnen verschwindet und sie ausgehen. Im Folgenden wird gezeigt, wie die Monitore aus der Ferne ausgeschaltet werden, welche Aufführungen gezeigt werden und eine Präsentation stattfindet.

Im Januar letzten Jahres stellte das MakeMagazine-Portal den CES-Mitarbeitern eine Reihe von TV-B-Gone-Waffen zur Verfügung, mit denen jedes Fernsehgerät aus der Ferne und leise ausgeschaltet werden konnte. Wir können diese Jungs von Motorola nur bereuen, deren Leistung auf diese Weise unterbrochen wurde. Eine solche Waffe kann jede Präsentation verderben und unserem Bob nur nicht die Möglichkeit geben, seine Waren zu demonstrieren.

Ich bewundere keine Menschen, die solche Dinge tun, weil diese unglücklichen Leute dort sitzen, ihre Waren demonstrieren und versuchen, ihren Lebensunterhalt zu verdienen. Es ist also überhaupt nicht cool, sie auf diese Weise ihrer Arbeit zu berauben. Aber eine Wand aus Bildschirmen - es sah cool aus!

Ich meine, Sie müssen kein kompletter Trottel sein, wenn Sie Hacking-Geräte demonstrieren, nur um Aufmerksamkeit zu erregen.

Vor ein paar Jahren befand ich mich auf der Shmoocon-Konferenz in einer interessanten Position. Dort verkauften sie USB-Hubs, hatten LEDs im Inneren und leuchteten auf, wenn diese Hubs an einen Computer angeschlossen waren.

Die Verkäufer hatten eine ganze Reihe solcher Geräte, sie verbanden sie in Form eines „Gänseblümchens“ miteinander und wollten zeigen, wie sie alle funkeln, also mussten sie sie an eine Art Computer anschließen. Es gab einen Demo-Laptop mit einem Passwort. Ich werde Ihnen sagen, dass der Hacker diesmal am richtigen Ort war, zur richtigen Zeit und mit dem richtigen Werkzeug. Ich habe es versäumt, auf die Registrierung zu warten und stand einfach neben diesen Jungs. Ich holte einen USB-Stick aus meiner Tasche und sagte zu diesen Jungs: "Schau dir an, was ich bei mir habe!" Sie steckten es in den Laptop, zogen es heraus und steckten es wieder ein - ohne Erfolg. Ich sagte, dass ich mich nicht auswendig an alle Passwörter erinnere, aber ich werde versuchen, etwas zu tun.

Ich wollte dies nicht unbemerkt tun, ich wollte mehr Aufmerksamkeit erregen. Ich beschloss, wie ein Vollidiot, Passwörter öffentlich zu knacken, und führte ein Skript aus, das sie durch einen Projektor rollte, der sich daneben auf dem Tisch befand, und übertrug das Bild auf die große Leinwand hinter uns. Dann setzte ich mich auf einen Stuhl und machte eine Ankündigung, meine Damen und Herren, dass Sie an einer Sicherheitskonferenz teilnehmen. Dies bedeutet, die Sicherheit nicht nur der Netzwerkanschlüsse, sondern auch der USB-Anschlüsse zu gewährleisten, und begann dann zu erklären, was ich gerade getan habe.

Das Interessanteste war, dass es eine Frau gab, die an einem der Stände arbeitete. Dies war ein neuer Job für sie, und es gab einen anderen Mann bei ihr, der zu dieser Zeit zum Mittagessen ausgegangen war. Es stellt sich heraus, dass er ihr vor Beginn der Aktion den ganzen Tag erklärt hat, dass es sich um eine Hacker-Konferenz handelt. Hier gibt es viele Hacker. Sie müssen also nichts verbinden, was die Eingabe Ihres Passworts erfordert. Seien Sie sehr vorsichtig mit diesen Jungs, da nicht bekannt ist, wer Sie beobachtet und belauscht. Daher verhielt sie sich in Bezug auf ihren Laptop wie eine Paranoide und überprüfte nur die E-Mails, ohne dass ein Passwort erforderlich war. Wie sich herausstellte, zeigte ich meine „Arbeit“ auf dem Laptop dieses bestimmten Mannes. Als er vom Mittagessen zurückkam, begann diese Frau ihn davon zu überzeugen, dass sie keine Passwörter preisgab, und ich musste beweisen, dass ich es selbst getan hatte. Übrigens hatten sie einen interessanten Brauch im Büro - wenn jemand etwas Dummes tat, musste er den ganzen Tag einen großen Cowboyhut auf dem Kopf tragen.

Also haben wir bewiesen, dass wir Bob komplett „vergewaltigt“ haben:

- ergriff seinen Laptop;

- nahm seine Daten in Besitz;

- ergriff sein Handy;

- nahm seine Frau in Besitz!

- ergriff seine Schlüssel;

- erbeutete seine Präsentationsmaterialien;

- ergriff seine Fähigkeit zu arbeiten.

Hast du irgendwelche Vorschläge? Ich weiß, dass Blackberry jetzt immer beliebter wird - eine Plattform für mobile Geräte mit erhöhter Sicherheit. Die Entwickler haben solide Arbeit geleistet, um die relative Sicherheit von Bluetooth-Geräten in ihrem eigenen Netzwerk aufrechtzuerhalten.

Wie viele von Ihnen haben gesehen, wie sich Menschen bei größeren Ausfällen oder ähnlichen Abstürzen dieses Netzwerks in Haufen kochenden Schleims auf dem Boden verwandelten und versuchten, über ihre Blackberry-Geräte auf E-Mails zuzugreifen? Leider sind die Menschen zunehmend von Technologie abhängig.

Ich bin daran interessiert, was Sie tun, um Ihre Mitarbeiter und die Verantwortlichen für mobile Sicherheit zu schulen. Was tun Sie, um ihnen beizubringen, wie sie ihre Geräte schützen können? Was tun Sie, um ihnen zu helfen, sich selbst zu helfen?

Es kann sinnvoll sein, die Verwendung von drahtlosen Mikrofonen für Präsentationen oder Breitbandstörsender in Betracht zu ziehen, die unerwünschte digitale Kommunikations- und Steuersignale unterdrücken können - GSM, Wi-Fi und Bluetooth. Es ist möglich, dass solche Geräte eine gewisse Vertraulichkeit der Kommunikation gewährleisten.

Wie gesagt, Menschen nutzen drahtlose Kommunikation, wo sie beispielsweise in medizinischen Geräten nicht verwendet werden kann, und das ist beängstigend.

Wenn Sie noch Fragen haben, schreiben Sie mir an render@renderlab.net.

Vielen Dank an Robert T. Firefly aus New York für die Illustration von Bob. Ich schlage vor, Sie kaufen auch Sets zum Brechen von WPA-Tischen, 9 DVD-Discs, die jeweils 50 Dollar kosten. So kann ich meine Reisekosten hier wieder hereinholen, außerdem möchte ich sie überhaupt nicht nach Hause ziehen.Vielen Dank!Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Dezember kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?