Glücklicherweise ist die Weltverbraucherfeier mit dem Namen Black Friday vorbei. Es bleibt herauszufinden, ob Sie Geld gespart haben oder noch verloren haben. Und dieses Problem hängt nicht nur mit der Notwendigkeit und Nützlichkeit gekaufter Waren zusammen. Manchmal tritt anstelle eines Kaufs ein Kreditkarten- oder Zahlungssystem-Kontoleck auf und dann ein direkter Gelddiebstahl infolge von Cyberkriminellen. Das Phänomen des Massenverkaufs ist auch für diejenigen von Interesse, die Online-Zahlungen schützen. Daher gab es auch letzte Woche genügend Sicherheitsuntersuchungen. Schauen wir uns das interessanteste an.

In der heutigen Version: Malware-Angriffe auf Benutzer auf PCs und Mobiltelefonen. Angriffe auf Online-Shops, gefolgt vom Diebstahl von Kreditkarteninformationen. Und nur gefälschte Websites, die nichts verkaufen, sondern Geld von der Öffentlichkeit akzeptieren. Und wir beginnen mit dem von Kaspersky Lab untersuchten Rotexy-Android-Trojaner.

Rotexy (eine kurze Übersicht in

dieser Nachricht, vollständige

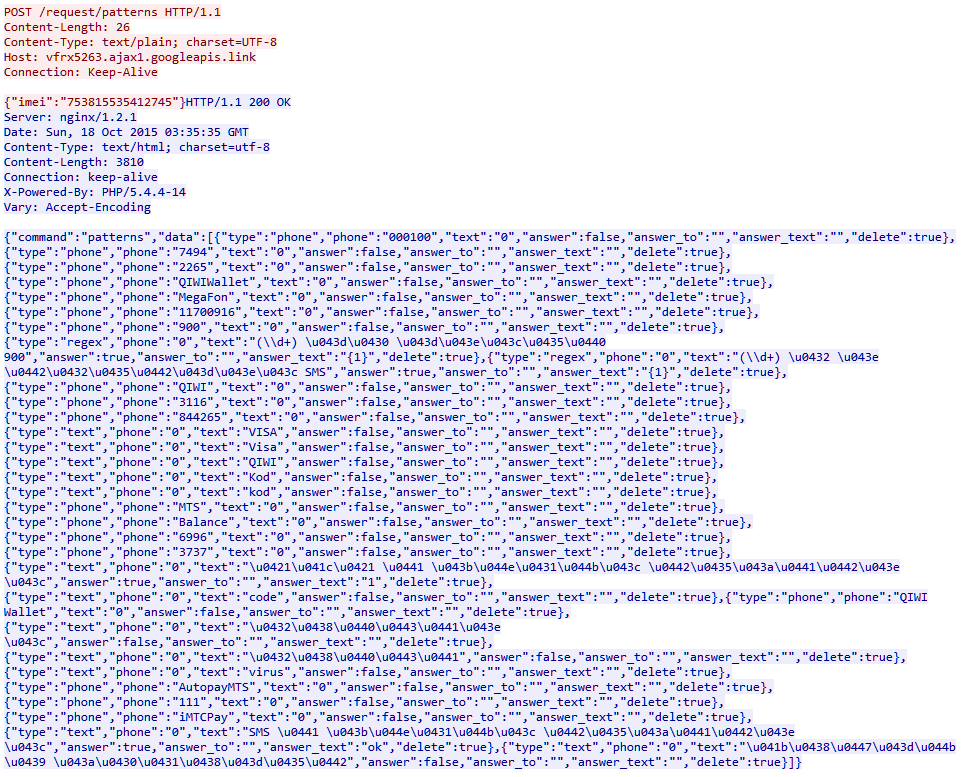

Studie ) ist ein Schadprogramm für Android-Geräte, das erstmals 2014 entdeckt wurde. Ein Merkmal dieser Trojanerfamilie war die gleichzeitige Verwendung von drei Kanälen für die Kommunikation mit dem Befehlsserver: per SMS, direkt über das Internet oder über den Google Cloud Messaging-Dienst. Der Trojaner wird über SMS-Nachrichten mit einem Link zu einer infizierten APK unter dem Namen AvitoPay.apk oder dergleichen verteilt. Wenn Sie jemals eine Anzeige für einen Verkauf geschaltet und eine seltsame SMS mit dem Link "Ich bin bereit zu zahlen, klicken Sie hier" erhalten haben, war dies der Fall (oder ähnlich, es gab viele solcher Programme). Nach der Installation und dem Anfordern von Administratorrechten sendet Rotexy die IMEI des Geräts an den Befehlsserver. Als Antwort kommt eine Reihe von Regeln an, mit denen Sie beispielsweise SMS aus dem Online-Banking verarbeiten können. Diese Regeln sehen ungefähr so aus:

Die Kommunikation zwischen dem infizierten Telefon und dem Befehlsserver war zunächst völlig klar, seit 2015 ist eine Verschlüsselung aufgetreten. Im Jahr 2016 wurde Phishing zu einem typischen Satz für den Diebstahl von Geld hinzugefügt (Senden von SMS, Abfangen und Entfernen von Antwort-SMS von Banken).

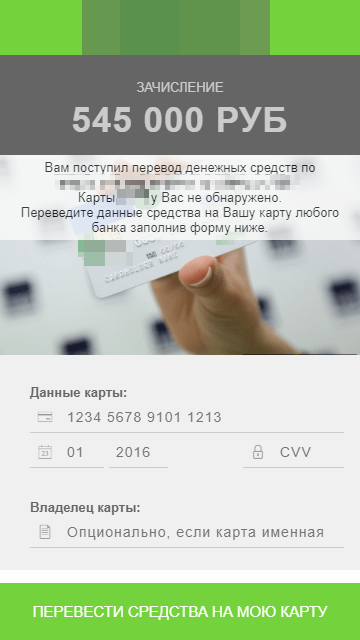

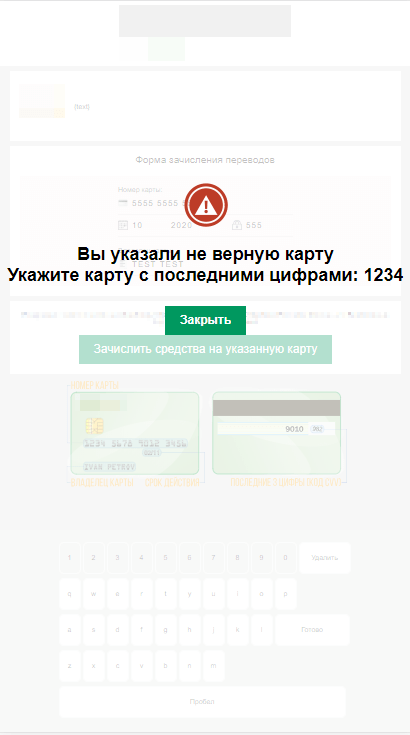

Die modernste Version der Malware zeigt nach Abfrage von Administratorrechten einen Stub - die Anwendung konnte angeblich nicht installiert werden. Tatsächlich verbirgt das Programm sein Symbol in der Liste der installierten Anwendungen. Wenn der Benutzer die Anforderung von Administratorrechten ablehnt, beginnt die Anwendung auf dem Bildschirm zu blinken. Wenn Sie nach der Installation versuchen, die Anwendung zu stoppen, wird das Telefon zwangsweise neu gestartet. Abhängig von dem vom Verwaltungsserver gesendeten Befehl kann sich der Trojaner an alle Kontakte des Telefons senden, sich selbst aktualisieren, eine Liste mit Kontakten und Nachrichten an die Angreifer senden, so tun, als hätte der Benutzer eine SMS erhalten, eine Phishing-Seite oder eine Seite anzeigen, die angeblich ein Smartphone blockiert und anschließend Geld erpresst . Wenn der Benutzer die Kartendaten eingibt, kann der Trojaner die letzten vier Ziffern mit den Informationen aus der Bank-SMS vergleichen und "empfehlen", die richtige Nummer einzugeben.

Weitere Trojaner für Computer und Mobiltelefone sind im Kaspersky Lab-Bericht für Black Friday beschrieben (

Kurzversion auf Russisch,

vollständig auf Englisch). Die Studie liefert eine ungefähre Aufschlüsselung der Interessen von Cyberkriminellen: In der Hälfte der Fälle werden die Zahlungsdaten der Opfer beim Einkauf bei Online-Einzelhändlern abgefangen (unabhängige Geschäfte, die beispielsweise Kleidung und Schmuck verkaufen, jedoch keine Elektronik). Online-Plattformen wie eBay oder Alibaba werden viel seltener von Malware „kontrolliert“. Vielleicht, weil für sie Wert nicht mehr Kreditkartennummern sind, sondern Benutzerkonten. PayPal-Konten werden am häufigsten auf dem Schwarzmarkt angeboten, aber häufig werden Amazon- und eBay-Konten gefunden.

Eine andere Möglichkeit, der Bevölkerung unehrlich Geld abzunehmen, besteht darin, gefälschte Websites zu erstellen und zu bewerben, die beliebte Online-Plattformen imitieren. Eine Studie von Group-IB (

Nachrichten ) berichtete über die Entdeckung von mindestens 400 Klonen von nur einer AliExpress-Site. Die letztjährige "Friday" -Studie von Kaspersky Lab hat

gezeigt, dass der Anteil der Einkäufe auf Mobilgeräten erheblich gestiegen ist. Dabei ist es noch schwieriger festzustellen, ob Sie eine gefälschte Website haben, als wenn Sie die Desktop-Version anzeigen. Um Zahlungsdetails zu stehlen, ist es absolut nicht notwendig, Endbenutzer anzugreifen. Seit 2015 überwachen Informationssicherheitsforscher die Aktivitäten der MageCart-Gruppe, die ihren Namen von den Angriffen auf CMS Magento erhielt. Zum Beispiel

litt in diesem Sommer ein großer Ticketmaster-Ticketservice

unter ihren Händen.

Laut dem Forscher Willem de Grot begann im November ein Wettbewerb zwischen Mitgliedern der Gruppe (oder einzelnen Banden) (

Nachrichten ,

Beitrag im Blog des Forschers). Auf einer der Websites wurden mehrere schädliche Skripte entdeckt, die Daten über Kreditkartennummern an Angreifer senden. Eines der Skripte (fortgeschrittener) sammelte nicht nur Kreditkartennummern, sondern störte auch die Arbeit der Wettbewerber: Kartennummern wurden an ihren Server gesendet, wobei eine Ziffer mithilfe eines so einfachen Zufallsgenerators ersetzt wurde.

So verdirbt eine kriminelle Gruppe auch den Ruf einer anderen. Laut demselben Experten wurde in den letzten drei Monaten auf mehr als fünftausend Websites bösartiger Code auf die eine oder andere Weise im Zusammenhang mit der MageCart-Kampagne entdeckt. In drei Jahren wurden 40.000 Standorte infiziert. Ein Online-Shop wurde 18 Mal hintereinander angegriffen. Zum anderen haben die Angreifer den Administratoren eine Nachricht hinterlassen: Beenden Sie beispielsweise das Löschen von Skripten.

Die Empfehlungen zur Verhinderung des Diebstahls von Kreditkartengeldern und des Diebstahls von Zahlungssystemkonten bleiben trotz der Entwicklung von Angriffsmethoden unverändert. Schützen Sie Geräte vor Malware, verwenden Sie einzelne Karten mit einem begrenzten Budget, um online zu bezahlen, und verwenden Sie die Zwei-Faktor-Authentifizierung für Konten und Zahlungen. Wenn Sie zur Geschichte über den Android-Trojaner zurückkehren, sollten Sie nicht auf die Links klicken, auch wenn diese scheinbar von einer vertrauten Person an Sie gesendet wurden.

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht immer mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.