Bei der Arbeit mit Check Point-Sicherheitsgateways tritt häufig die Aufgabe auf, Protokolle zur Erkennung und Analyse von Informationssicherheitsvorfällen zu analysieren. In der Regel verfügen Organisationen bereits über ein Protokollierungssystem. Die Aufgabe besteht darin, Protokolle vom Check Point-Verwaltungsserver zu transportieren und anschließend Filter für Protokolle zu konfigurieren, Dashboards, Zeitpläne usw. zu erstellen. In diesem Kurs werden verschiedene Optionen zum Analysieren von Check Point-Protokollen mithilfe interner Funktionen und Anwendungen von Drittanbietern behandelt, welche nützlichen Informationen wir extrahieren können und wie sie bei der Konfiguration der Firewall hilfreich sind.

Als Teil der Check Point-Produkte ist hierfür die SmartEvent-Funktionalität verantwortlich, die Berichte zu Vorlagen erstellt. Sie können auch eine begrenzte Anzahl automatischer Aktionen konfigurieren. Dies ist jedoch nicht der Fall. Wir werden später auf dieses Problem zurückkommen. Es gibt auch andere Lösungen für dieses Problem, die in unseren anderen Artikeln besprochen wurden:

Das Einrichten aller oben genannten Lösungen erfordert eine bestimmte Qualifikation und viel Zeit für die Implementierung. Was ist, wenn Sie hier und jetzt eine Lösung benötigen? Check Point hat kürzlich eine Anwendung veröffentlicht, die für diesen Fall ideal geeignet ist - die Check Point App für Splunk, für die Daten über Syslog mit dem Log Exporter Tool in Echtzeit an das Splunk-Protokollierungssystem gesendet werden. In diesem Artikel werden wir diese Lösung, Installation und die Informationen, die wir über die Ausgabe erhalten, im Detail betrachten.

Installationsanforderungen

Der Check Point-Verwaltungsserver benötigt das installierte Log Exporter-Tool, um Protokolle mit dem Syslog-Protokoll zu senden. In GAIA R80.20 ist Log Exporter standardmäßig installiert. Um das Splunk-Protokollformat zu unterstützen, müssen Sie Jumbo Hotfix in anderen Versionen installieren. Bevor Sie Log Exporter installieren, müssen Sie es zuerst installieren, um Jumbo Hotfix zu unterstützen.

Alle Anforderungen für die Version des Hotfix sind unten angegeben:

- R80.20 - Jumbo Hotfix Take 5 oder höher;

- R80.10 - Jumbo Hotfix Take 56 oder höher;

- R77.30 - Jumbo Hotfix Nehmen Sie 292 oder höher.

Damit die Anwendung funktioniert, muss die Mindestversion des Systems mindestens Splunk 6.5 sein. Außerdem muss das

CIM- Paket

(Splunk Common Information Model) installiert sein.

Installation und Start

Der Installationsprozess ist ziemlich trivial. Zuerst installieren wir Log Exporter, dann die Anwendung auf Splunk. Wir konfigurieren den Prozess des Sendens von Protokollen an den Verwaltungsserver und den Akzeptanzprozess im Protokollierungssystem. Am Endpunkt, an dem wir mit dem Protokollversand beginnen, überprüfen Sie, ob alles wie erwartet funktioniert. Betrachten Sie alle Punkte genauer.

1.Installation von Jumbo Hotfix nach Bedarf.Wir gehen in einem Webbrowser in das GAIA-Portal, wählen im linken Menü Upgrades (CPUSE), Status und Aktionen das empfohlene Jumbo-Hotfix-Paket aus, das offensichtlich über dem unteren Schwellenwert der Anforderungen liegt, oder suchen unter Installieren von Hotfixes aus der Cloud nach der gewünschten Version Der Prozess erfordert einen Neustart des Verwaltungsservers.

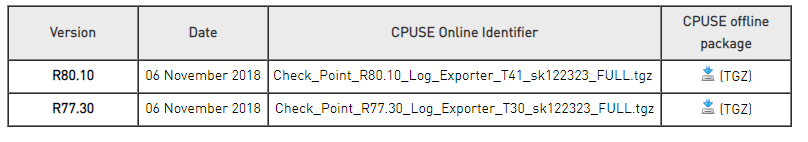

2. Installieren Sie Log Exporter, wenn Ihre Version von Check Point niedriger als R80.20 ist.Um Log Exporter in der Verwaltung zu installieren, laden Sie zuerst das Archiv vom

Check Point-Portal herunter.

Gehen Sie dann erneut zum Menü CPUSE-> Status und Aktionen, wählen Sie Paket importieren, geben Sie den Pfad zum Archiv an und importieren Sie. Ändern Sie anschließend die Anzeige von Paketen von "Empfohlene Pakete anzeigen" in "Alle Pakete anzeigen", wählen Sie das importierte Archiv aus und installieren Sie es.

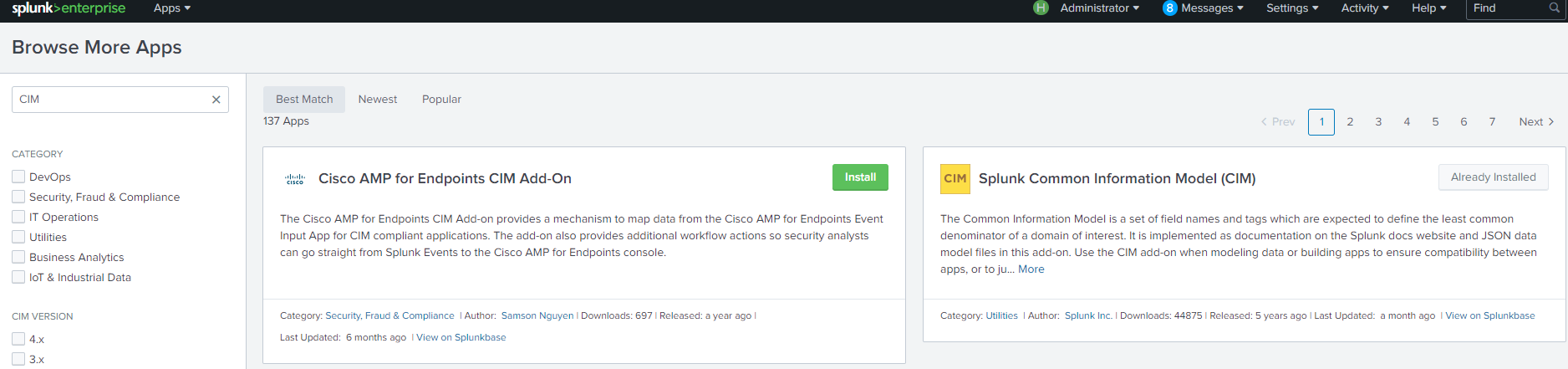

3. Installieren Sie CIM, falls es noch nicht installiert wurde.Gehen Sie zu Splunk WebUI und suchen Sie das CIM-Paket unter Apps verwalten -> Weitere Apps durchsuchen, installieren.

4.Installieren Sie die Check Point App für Splunk

4.Installieren Sie die Check Point App für SplunkLaden Sie das Archiv vom

Portal herunter, gehen Sie zu Splunk WebUI, Apps verwalten, App aus Datei installieren, wählen Sie das gewünschte Archiv aus und klicken Sie auf Hochladen. Wir warten auf die Benachrichtigung über den erfolgreichen Vorgang. Stellen Sie sicher, dass die Anwendung jetzt in der Apps-Liste sichtbar ist.

Dies sollte natürlich wie die installierte Anwendung aussehen, unter anderem:

Um Protokolle über Syslog zu senden, müssen Sie zuerst einen Log Exporter-Prozess erstellen, dann die Dateneingabe für Splunk konfigurieren und den erstellten Prozess auf dem Check Point-Verwaltungsserver starten.

5. Konfigurieren Sie den ProtokollexporterFühren Sie auf dem Check Point-Verwaltungsserver in der CLI im Expertenmodus den folgenden Befehl aus:

cp_log_export Name hinzufügen [Domänenserver <Domänenserver>] Zielserver <Zielserver> Zielport <Zielport> Protokoll <TCP | udp> format splunk read-mode <raw | halb einheitlich>

Wo ist der Name der Konfiguration, <Zielserver> ist die IP-Adresse des Splunk-Systems, an das wir Daten senden, <Zielport> ist der Port, an den wir Daten senden.

Beispiel: cp_log_export Name hinzufügen check_point_syslog Zielserver 10.10.1.159 Zielport 9000 Protokoll TCP-Format Splunk-Lesemodus halb einheitlich

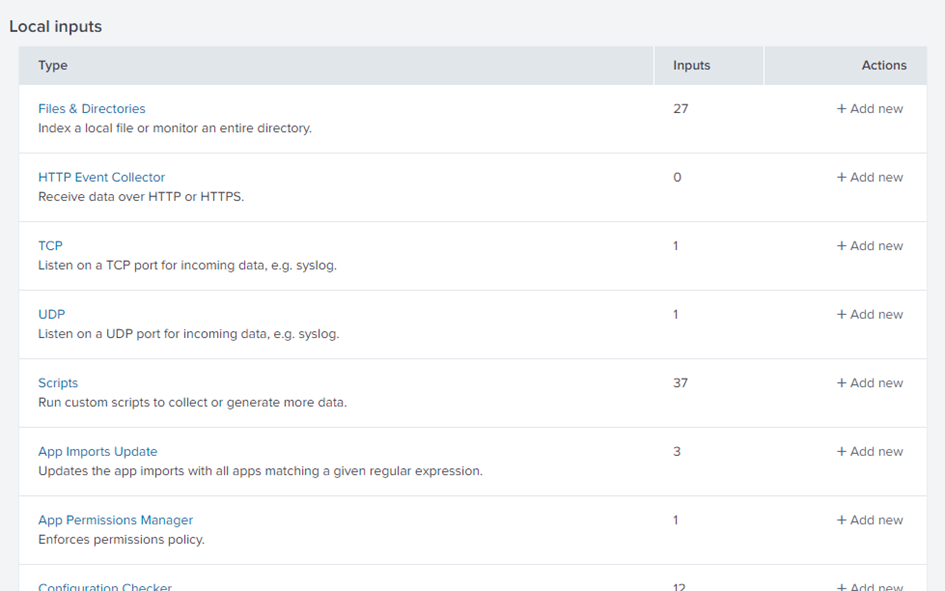

6. Richten Sie die Dateneingabe auf Splunk einGehen Sie zu Splunk WebUI, wählen Sie Einstellungen im Menü und wählen Sie Dateneingaben im Abschnitt Daten.

Wir wählen das Protokoll aus, nach dem Daten an Splunk gesendet werden. In diesem Beispiel tcp wählen Sie + Neu hinzufügen.

Geben Sie als Nächstes den Port <Zielport> ein, der in Log Exporter angegeben wurde. In diesem Fall 9000 können Sie zusätzlich angeben, von welcher IP-Adresse Verbindungen angenommen werden sollen, und warten Sie dann auf die Schaltfläche Weiter.

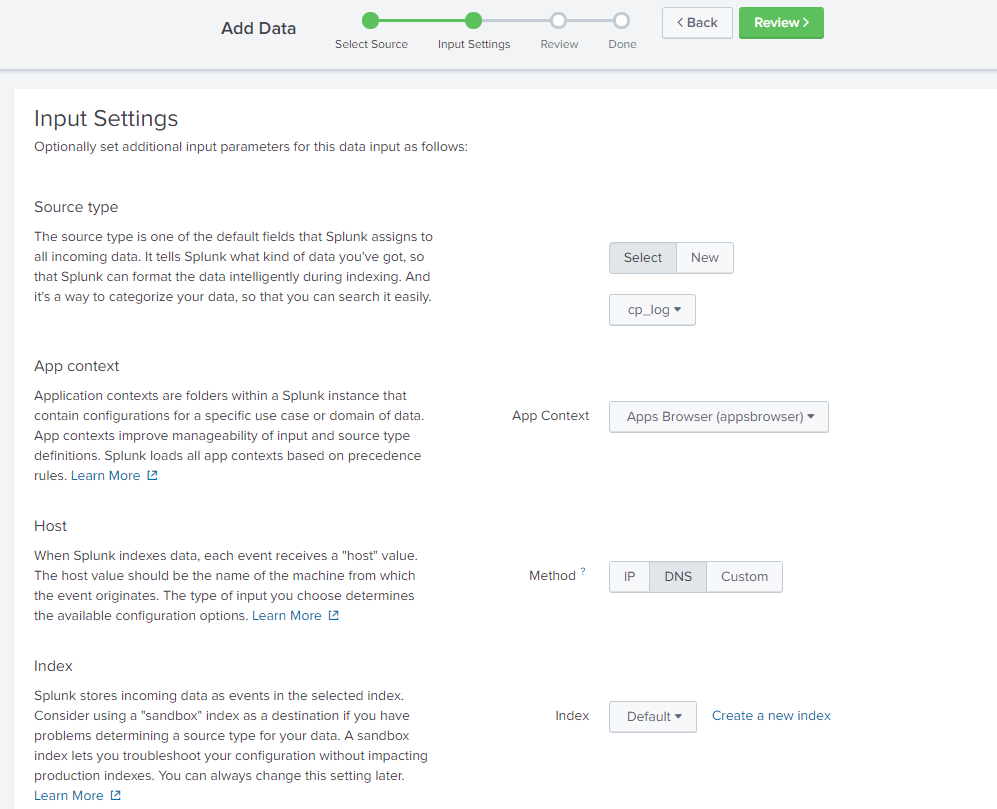

Geben Sie im Quelltyp cp_log, method - IP, index als Standard an. Alle Daten gehen zu index = Main. Wenn Sie andere Daten für diesen Index haben, kann sich die Suchzeit erheblich verlängern. Sie können einen anderen Index angeben oder einen neuen erstellen In der Anwendung selbst müssen Sie direkt angeben, in welchem Index Suchvorgänge ausgeführt werden sollen.

Nachdem Sie auf "Überprüfen" geklickt haben, wird angezeigt, dass alle Einstellungen wahr sind. Wählen Sie "Senden". Die Einrichtung der Dateneingaben ist abgeschlossen. Sie müssen nur die Protokolle vom Check Point-Verwaltungsserver senden.

7. Wir starten den Prozess des Hochladens von Protokollen zu SplunkGeben Sie im Expertenmodus den folgenden Befehl ein:

cp_log_export Neustartname, wobei der Konfigurationsname im ersten Schritt erstellt wird

Beispiel: cp_log_export check_point_syslog neu starten

Das Setup ist abgeschlossen. Danach muss nur noch sichergestellt werden, dass die Protokolle mithilfe der Standard-Suchabfragemechanismen für Splunk an Splunk gesendet werden.

Jetzt können Sie den Betrieb der Anwendung selbst analysieren, welche Dashboards und Berichte sie enthält, welche wichtigen Informationen abgerufen werden können und welche Schlussfolgerungen gezogen werden können.

Protokollanalyse

Die Anwendung ist in zwei Abschnitte unterteilt: Allgemeine Übersicht und Schutz vor Bedrohungen, die wiederum in Cyber-Angriffsübersicht, Sandstrahlschutz und zusätzliche Bedrohungsschutzereignisse unterteilt sind. Wir betrachten jeden Abschnitt separat.

Allgemeiner Überblick

Die Hauptseite der Anwendung enthält mehrere Tabellen, Statistiken und Grafiken. Einige Informationen sind in diesem Fall grundlegend, z. B. die Anzahl der Gateways und Verwaltungsserver oder die Anzahl der Protokolle auf den Blades. Höchstwahrscheinlich werden Sie nichts Neues erfahren. Auf der Grundlage dieser Informationen können Schlussfolgerungen gezogen werden, die sich positiv auswirken.

Aus meiner Sicht sind die interessantesten Elemente hier kritische Angriffstypen, kritische Angriffe, die durch Richtlinien zulässig sind, infizierte Hosts, zulässige Anwendungen mit hohem Risiko. Ich werde erklären, warum.

Gemäß den Arten kritischer Angriffe können durch Richtlinien zulässige kritische Angriffe die Sicherheitsrichtlinie zur Verhinderung von Bedrohungen verbessern (indem Aktionen von der Erkennung zur Verhinderung durch bestimmte Signaturen verschoben oder die Reaktionsstufe erhöht werden), wodurch die Sicherheitsstufe zum Schutz vor Virenbedrohungen, Versuchen, Ihren Computer einzuführen und zu hacken, erhöht wird. Infrastruktur. Infizierte Hosts geben diejenigen Benutzer an, die möglicherweise infiziert sind. Dementsprechend sollten sie separat von Antivirus überprüft oder vom Netzwerk isoliert werden, um zu verhindern, dass der Virus das Netzwerk des Unternehmens passiert. Basierend auf dem Diagramm Zulässige Anwendungen mit hohem Risiko können Sie die am häufigsten besuchten potenziell gefährlichen Anwendungen blockieren, die derzeit von Benutzern blockiert werden dürfen.

Die Diagramme Anwendungen und URL-Filterung nach Risiko, Sicherheitsvorfälle nach Schweregrad und Angriffsaktionen nach Richtlinien sind systematischer Natur und geben an, ob sich der Sicherheitsstatus in Ihrer Organisation im Laufe der Zeit verbessert, dh ob die an der Sicherheitsrichtlinie vorgenommenen Änderungen zum besseren Schutz der Infrastruktur beigetragen haben.

Cyber Attack Übersicht

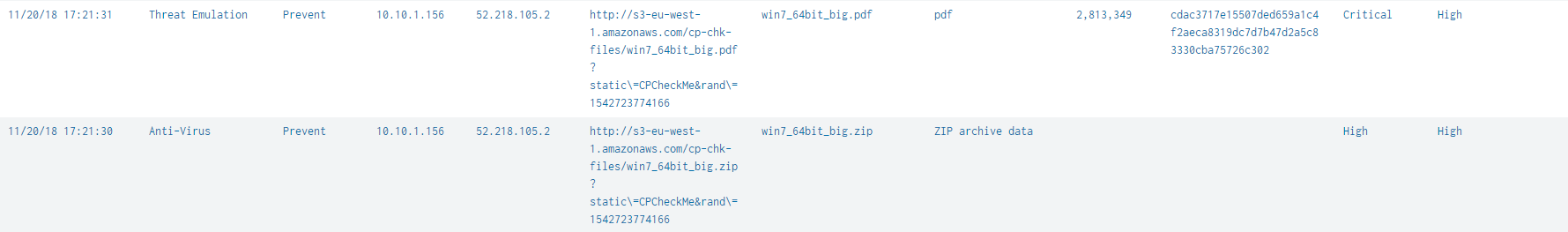

Dieses Dashboard enthält detailliertere Informationen zu infizierten Hosts und zu Benutzern, die Viren herunterladen. Es ist sehr praktisch, zwischen heruntergeladenen infizierten Dateien und infizierten Nachrichten zu unterscheiden. Sie können Bedrohungen identifizieren und eine Sicherheitsrichtlinie zur Bedrohungsprävention für einzelne Dienste, ein Sicherheitsprofil für SMTP-Verkehr und ein anderes Profil für http und https erstellen. SandBlast Protection bietet detailliertere Informationen zu infizierten Dateien. Sie können den Schweregrad überprüfen und die Mängel Ihres Sicherheitsprofils in Threat Prevention identifizieren.

Fazit

Dank dieser Anwendung ist es sehr schnell und bequem, Informationen zu Schwachstellen in Ihrer Sicherheitsrichtlinie abzurufen. Das Einrichten der Anwendung dauert einige Zeit und erfordert nicht viel Erfahrung mit diesen Lösungen. Das heißt, wenn Sie an Ihren Sicherheitseinstellungen zweifeln und eine Analyse ohne viel Zeit benötigen, ist dies eine sehr bequeme Lösung. Es ist jedoch klar, dass die Anwendung noch ernsthaft verbessert werden muss, es gibt keine Statistiken über Benutzer, es ist sehr interessant, eine Liste der am häufigsten verwendeten Anwendungen und des Verkehrsaufkommens usw. zu sehen. Da dies nur die erste Version ist, wird die Anwendung aktualisiert, und höchstwahrscheinlich wird sie im Laufe der Zeit eine sehr gute Analyselösung sein. Wenn wir diese Anwendung jedoch nur als Protokollanalyse betrachten, ist sie anderen Lösungen weit unterlegen. In den folgenden Artikeln werden wir die Funktionen von SmartEvent und anderen Splunk-Anwendungen zur Analyse von Check Point-Protokollen betrachten und vergleichen, einschließlich der von unseren Ingenieuren erstellten Anwendung.

Wenn Sie Splunk nicht versucht haben, Check Point-Protokolle zu analysieren, ist es Zeit zu beginnen. Wenn Sie Fragen oder Probleme mit Splunk oder Check Point haben, können Sie diese an

uns richten, und wir helfen Ihnen weiter.