Beginnen wir gleich mit einem Haftungsausschluss: Im Folgenden werden im Wesentlichen keine politischen Fragen behandelt. Wir werden administrative und rechtliche Fragen so weit wie möglich umgehen, um den technischen Teil der verbleibenden Flugzeuge nicht vollständig herauszureißen.In Russland gibt es bereits Internet-Sperren - das ist eine Selbstverständlichkeit, mit der wir leben und die wir weiterleben müssen. Und wenn ja, müssen Sie verstehen, wie es technisch funktioniert, was der Anbieter kann und was nicht. Philip Culin (

schors ) hat lange begonnen, Informationen zu diesem Thema zu sammeln, nahm an normativen Arbeiten teil und besuchte verschiedene Treffen. Infolgedessen weiß jetzt nur Roskomnadzor mehr über ihn über Schlösser in Russland, aber das ist nicht sicher. Unter dem Schnitt eine kurze Zusammenfassung des aktuellen Standes der Dinge.

Über den Redner: Philip Kulin (

schors ), Generaldirektor von Deep Forest LLC, einem kleinen russischen Hoster, der sich hauptsächlich mit Shared Hosting beschäftigt.

Wirrwarr von Problemen

Es scheint, dass es Schlösser gibt und es gibt. Wir mögen sie nicht, aber vielleicht ist nichts falsch mit ihnen?

In der Tat ist das Blockieren ein Gewirr von Problemen.

Kollateralschäden sind das größte Blockierungsproblem. Das auffälligste Beispiel dafür war im April 2018, als große Blöcke von IP-Adressen von Cloud-Diensten blockiert wurden, viele Dienste nicht funktionierten und großen Schaden erlitten.

Volatilität von Vorschriften und Praktiken , die sich ständig ändern. Vor einem Jahr wäre diese Geschichte völlig anders gewesen, und vor zwei Jahren hätte sie höchstwahrscheinlich der heutigen widersprochen. In einem Jahr wird alles wieder anders sein. Heute ist das so, in einem Monat - ein bisschen falsch, und nach einem halben Jahr ist es überhaupt nicht mehr so. Dies muss überwacht werden, aber es ist auch notwendig, Zeit zum Arbeiten zu haben.

Schlösser sind schwer zu diagnostizieren . Wenn eine Ressource genau in der Registrierung gesperrt wurde, ist dies der einfachste Fall. In den Fällen, die wir später betrachten werden, ist es ziemlich schwierig, eine echte Sperre von technischen Problemen zu unterscheiden. Ein eindrucksvolles Beispiel: Im Oktober ließ Yandex DNS um fünf Stunden fallen. Während dieser Zeit gelang es vielen, zu entscheiden, dass dies eine Blockierung von Roskomnadzor war. Es ist wirklich schwierig, genau zu bestimmen, und solche Situationen sind bereits eingetreten, sodass die Leute sofort über das Blockieren nachdenken.

Es ist unmöglich vorherzusagen, wann Sie blockiert werden und ob sie überhaupt blockiert werden. Sie arbeiten leise und Ihre Arbeit ist plötzlich beendet.

Es ist völlig unmöglich, die Risiken zu berechnen , da möglicherweise ein Widget auf der Website, das Sie bereits vergessen haben, oder das gesamte Unternehmen angegriffen wird. Ein sehr gutes Beispiel für die Unvorhersehbarkeit von Risiken ist der Fall Bitrix24. Im März haben sie ihre Dienste schnell auf Amazon verlagert. Im selben Monat gelangte ein Dokument in das Netzwerk, das zwar gefälscht war, in dem große Amazon-Subnetze registriert waren. Trotzdem reagierte Bitrix24 irgendwie darauf und vermied Probleme im April, als Amazon-Dienste wirklich blockiert wurden.

Ich versichere Ihnen, die meisten von Ihnen haben so viel Pech! Solche Dokumente fließen nicht zufällig in Ihre Hände. Wenn Ihr Geschäft beendet ist, werden Sie es später erfahren.

In einfachen Fällen ist bekannt, warum Ihre Website blockiert wurde. Das Forum hat beispielsweise Informationen veröffentlicht, die von einem Gericht als verboten anerkannt wurden, aber Sie hatten keine Zeit zu reagieren. Die

Kommunikation mit dem Vorgesetzten hat jedoch einen inakzeptablen Zeitrahmen - zum Beispiel einen Tag. Während dieser Zeit können Sie im Internet ein Fünftel des Geschäfts verlieren.

All dies führt zu einer gewissen

Hoffnungslosigkeit . Es ist möglich, mit Ironie über beispielsweise die Blockade von David Homack und Lurk zu streiten. Aber es ist eine ganz andere Sache, wenn dir das passiert, wie es mir einmal passiert ist. Der Client hat die IP-Adressen meiner Server in einer Domäne angegeben, die ich nicht verwaltet habe. Ich sitze und das Telefon stoppt einfach nicht. Kunden sagen, dass sie abreisen und eine Rückerstattung verlangen, aber ich kann nichts tun! Und niemand kann mir dabei helfen. Das ist wirklich ein Gefühl der völligen Hoffnungslosigkeit.

Risikogruppen

Sperren betreffen:

- Eigentümer von Websites und Diensten , die möglicherweise versehentlich blockiert werden. Oder sie erkennen einige Informationen als verboten an.

- Benutzer von Sperrdiensten sind ebenfalls betroffen. Die Tatsache, dass Ihre Website blockiert ist, betrifft in erster Linie Sie. Es gibt jedoch Personen, die diese Website oder diesen Dienst verwendet haben.

- Hoster und Anbieter , die zwischen zwei Bränden stehen. Weil sie arbeiten und Dienstleistungen erbringen müssen und die Anforderungen des Vorgesetzten umgesetzt werden müssen, was mit Geldstrafen droht. Ich möchte Sie daran erinnern, dass die Geldbußen zwischen 50 und 100.000 Rubel pro Protokoll liegen. Es kann zum Beispiel viele solcher Protokolle pro Monat geben, und die erhaltenen Mengen sind sehr beträchtlich.

Das Funktionsprinzip von Schlössern

Zunächst diskutieren wir kurz, wie Blockierungen auftreten, um das Gesamtbild zu verstehen.

- Die Exekutivorgane des Bundes oder das Gericht beschließen, Informationen aus irgendeinem Grund zu verbieten.

- Informationen werden an Roskomnadzor gesendet, das einen Eintrag in die Registrierung verbotener Websites vornehmen muss.

- Einige interne Verfahren gehen noch weiter (es gibt auch viele davon - eine ganze Vorlesung kann gelesen werden), wodurch Roskomnadzor beschließen kann, sie zu blockieren und die Site dem sogenannten „Upload“ hinzuzufügen - einer technischen Datei, die an Anbieter gesendet wird.

- Anbieter für diese Datei führen eine Einschränkung durch.

- Überprüfung der Anbieter, die seit zwei Jahren automatisch erfolgt.

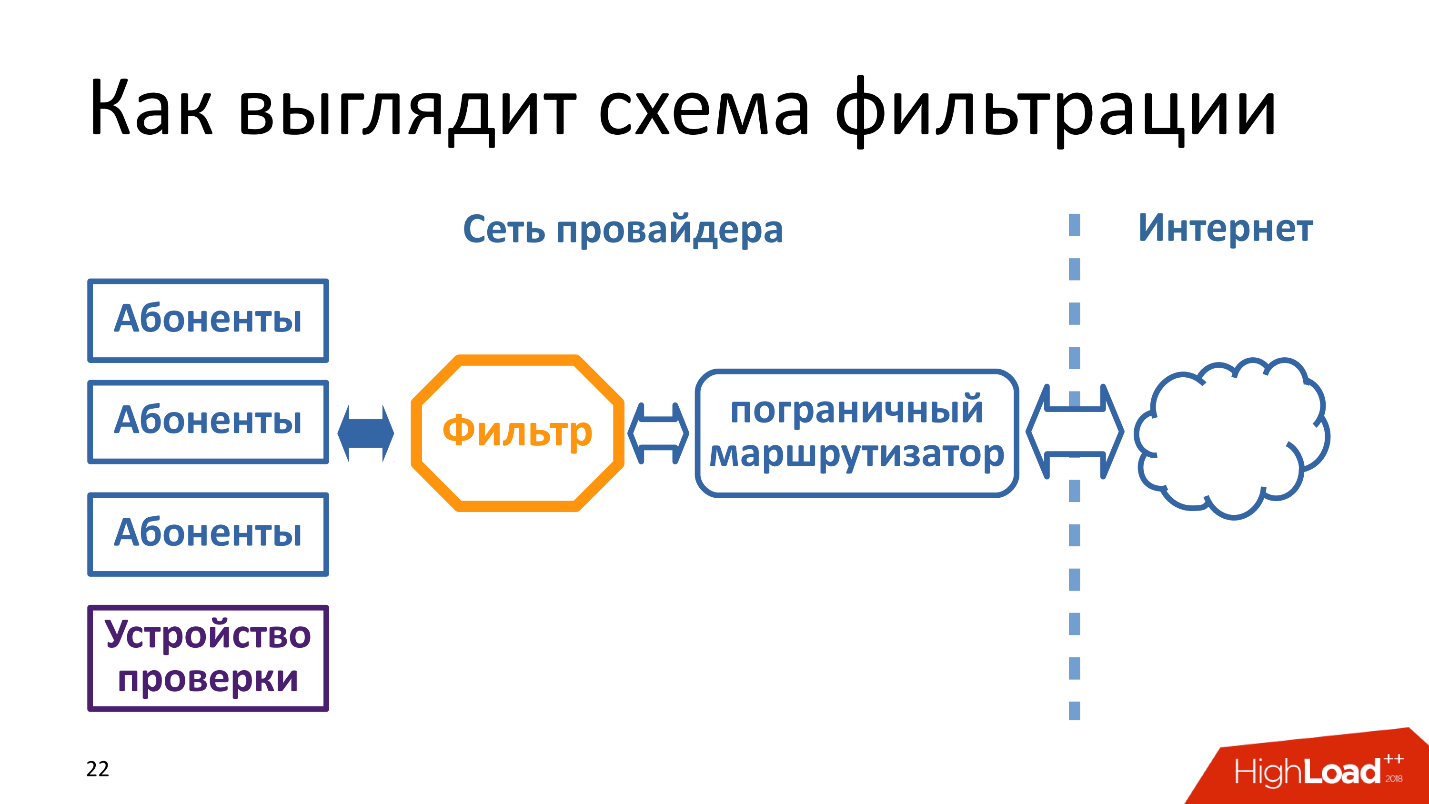

Es ist wichtig zu verstehen, dass der Datenverkehr von jedem Anbieter gefiltert wird. Das heißt, nicht irgendwo auf grenzüberschreitenden Routern oder einem Statusfilter, sondern jeder Anbieter legt in jedem seiner Subnetze einen Filter zwischen dem Internet und den Teilnehmern fest. In der obigen Abbildung befindet sich das Verifizierungsgerät neben den Teilnehmern, da es sich selbst als Teilnehmer darstellt - dies ist wichtig.

Filterwerkzeuge

Anbieter können gefilterten Datenverkehr von einem höheren Anbieter kaufen. Es gibt jedoch ein Problem: Beim Kauf von Datenverkehr von einem höheren Anbieter kann der Anbieter-Käufer das technische Problem oder die Blockierung nicht feststellen. Er hat kein Werkzeug, weil er bereits reduzierten Verkehr erhält, und dies wirkt sich nicht sehr gut auf sein Geschäft aus.

Oder Sie können verwenden:

- spezielle integrierte kommerzielle Lösungen;

- Open Source Open Source-Lösungen (derzeit gibt es nur ein solches Projekt);

- Ihre "Kollektivfarm".

Es gibt keine Raketenteile und das Hauptproblem besteht darin, überhaupt kein Programm zu schreiben.

Die folgenden Implementierungsoptionen stehen zur Verfügung.

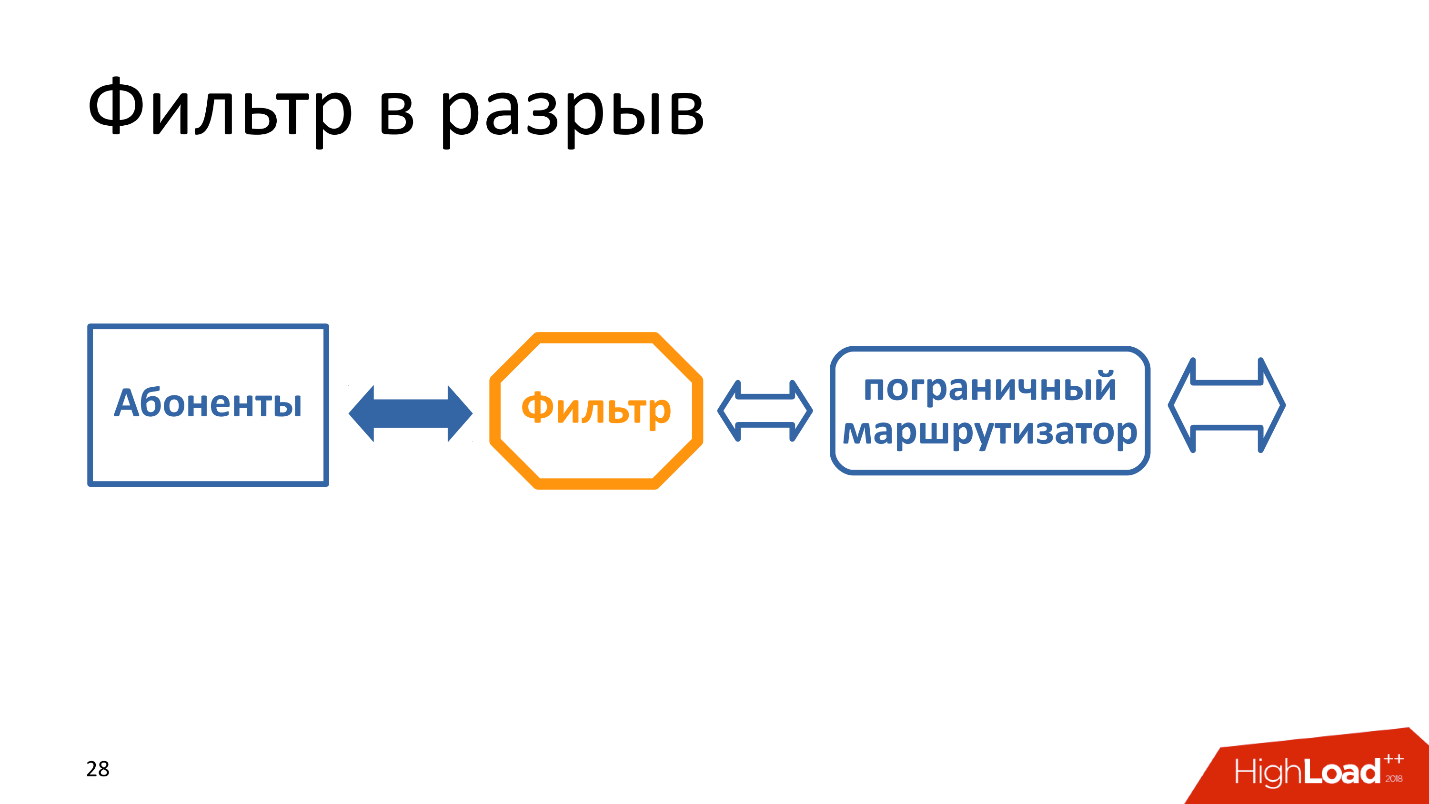

Wenn Sie beispielsweise einen kleinen Kanal mit 100 Gbit / s haben, setzen Sie den Filter in die Lücke.

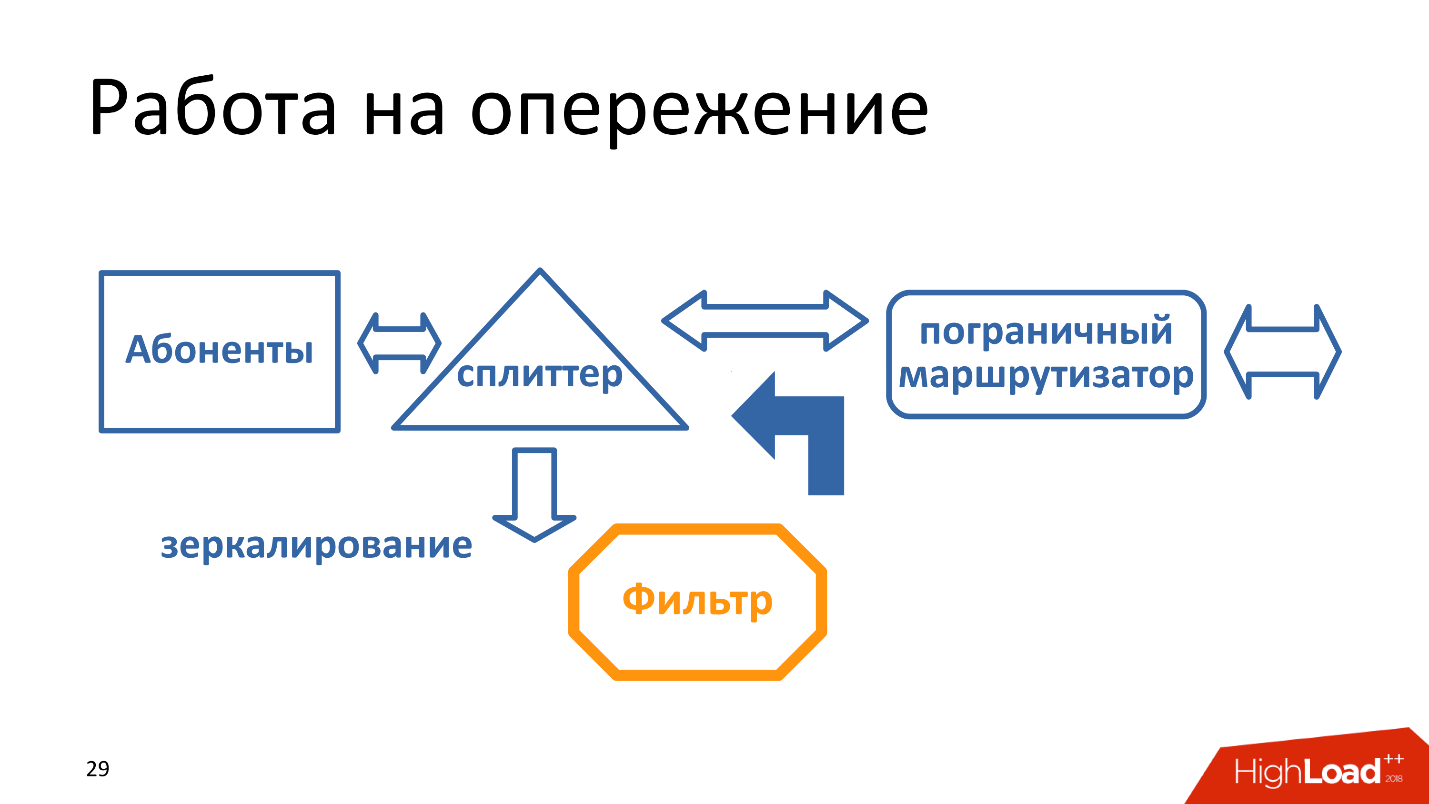

Einige spiegeln den Verkehr wider, aber bei der Verkehrsspiegelung besteht das Problem darin, dass er wie vor der Kurve funktioniert. Das heißt, der Filter versucht, schneller als die normale Antwort zu reagieren. Wenn der Filter langsamer wird, wird eine Geldstrafe verhängt (Rückruf: 50-100.000 Rubel).

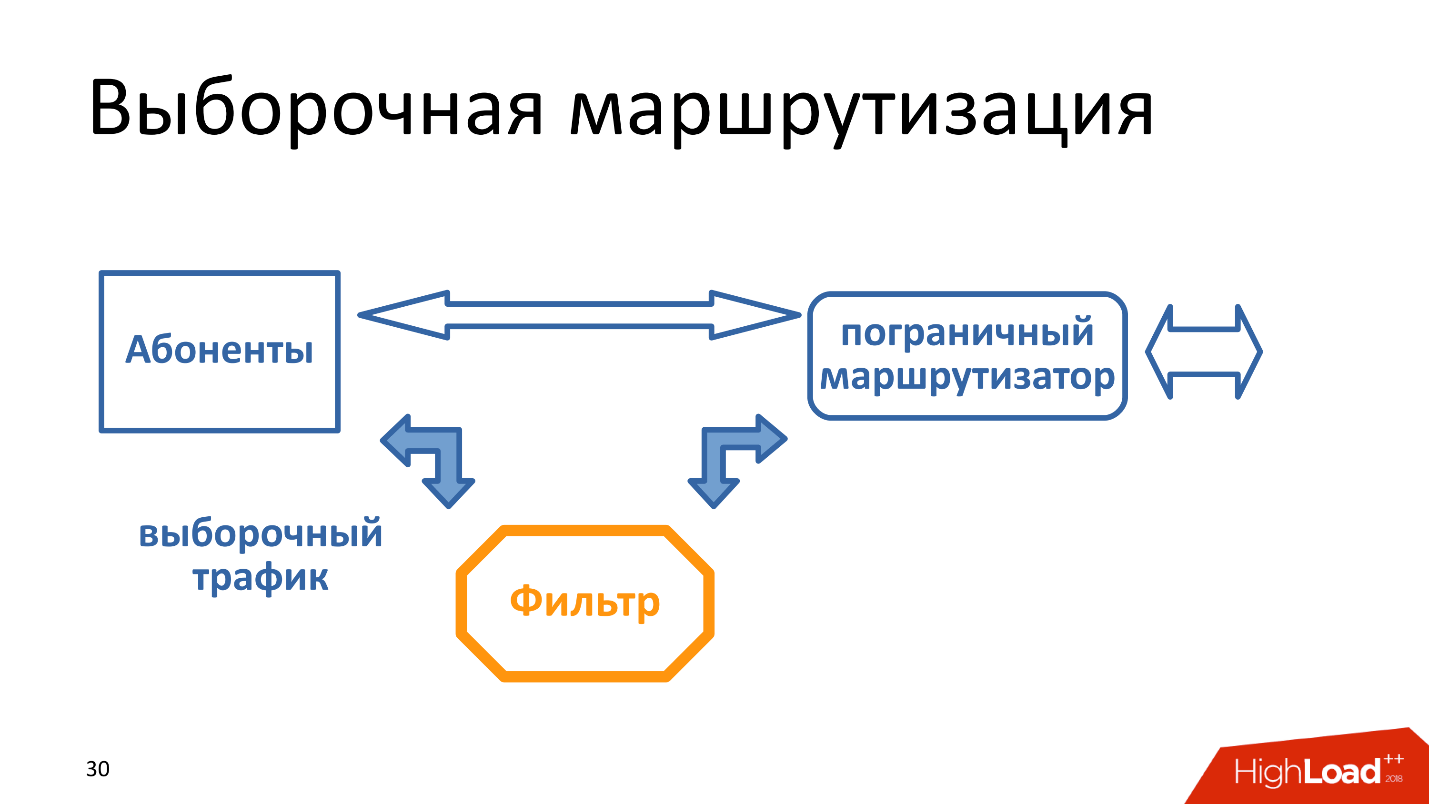

Selektives Routing - Wenn der Datenverkehr zu IP-Adressen, der möglicherweise etwas aus dem „Upload“ enthält, durch einen separaten Filter geleitet wird.

Leider gibt es keine genauen Zahlen, aber nach indirekten Zeichen und Tests zu urteilen, ist dies jetzt die häufigste Methode, um den Verkehr zu filtern.

Das selektive Routing kann durch die Tatsache ergänzt werden, dass

Sätze von IP-Adressen zum Filtern nach oben aggregiert werden. Das heißt, nicht nur einige Adressen werden blockiert, sondern das gesamte / 24-Netzwerk gelangt sofort zum Filter. Darüber hinaus verfügen große Anbieter, beispielsweise in MTS, über spezielle Sicherheitsdienste, die speziell nach IP-Blöcken mit Risiko suchen, die ebenfalls in die Filterung fallen.

Selektives Routing kann auch mit

DNS-Abfragefilterung kombiniert

werden . Dies ist eine beliebte Methode, die beispielsweise von Dom.ru verwendet wird.

Wir werden die Probleme, die dies alles mit sich bringt, schrittweise analysieren.

Eine Entscheidung zum Blockieren treffen

Roskomnadzor trifft eine Entscheidung - dies führt sofort zu einem Problem, das beispielsweise mit der Organisation eines Support-Service zusammenhängt. In einigen Fällen muss der Eigentümer der Website oder des Hosters benachrichtigt werden. Gleichzeitig ist der Empfänger der Benachrichtigung nicht korrekt (sie stammt aus öffentlichen Daten und nicht jeder unterstützt die aktuelle Adresse). Benachrichtigungen gehen verloren,

es gibt keine offenen Informationen .

Aus diesem Grund passieren alle möglichen schlechten Dinge. Der Host oder Websitebesitzer kann nicht steuern, welche Anforderungen an ihn gestellt werden. Es sind keine Informationen offen. Zum Beispiel hat Google eine Datenbank mit Websites mit Viren, auf der Sie sich als autonomes System registrieren, irgendwie bestätigen können, dass Sie ein autonomes System sind, und selbst sehen können, welche Websites laut Google „Malware“ in Ihrem autonomen System verbreiten. Bei Sperren gibt es so etwas nicht - Sie verlassen sich nur darauf, dass die Benachrichtigung Sie erreicht, und Sie können sie rechtzeitig lesen.

Die Bedingungen für die Interaktion mit Roskomnadzor werden nicht eingehalten und sind im Allgemeinen etwas seltsam, obwohl es Standards gibt - senden Sie eine Benachrichtigung an einem Tag, antworten Sie an einem Tag, treffen Sie eine Entscheidung an einem Tag. Wenn Sie eine Benachrichtigung erhalten und sagen, dass Sie nicht über solche Informationen verfügen und um Klarstellung bitten, können Sie in einigen Wochen eine Antwort erhalten. Oder vielleicht blockieren sie dich und antworten dann, dass du noch die Informationen hast. Ich hatte solche Situationen, aber nur wenige Leute klagen - ich kenne solche Fälle überhaupt nicht.

Wenn eine Benachrichtigung eintrifft, können Sie nicht immer verstehen, worum es geht. In den meisten Fällen beschreibt Roskomnadzor normalerweise, was es bedeutet. Aber selbst in unserer Praxis gab es drei Fälle eines Mikrohosters, bei denen die Beschreibung unklar machte, um welche Art von Informationen es sich handelte. Ich wusste nicht einmal, was ich dem Kunden schreiben sollte - Roskomnadzor gibt die Protokolle und Texte der Entscheidung nur vor Gericht heraus, obwohl sie solche Dokumente haben.

Der Zeitpunkt der Anwendung von "Entladen"

Also wurde die Entscheidung getroffen, der Anbieter hat den „Upload“ heruntergeladen und muss dann etwas damit anfangen. Es gibt zwei Möglichkeiten, wie schnell: ein Tag oder sofort.

Es ist wichtig, dass der Tag zum Blockieren der Ressource und zum Entsperren vorgesehen ist, wenn plötzlich die Entscheidung getroffen wird, sie zu entsperren. Für viele erfolgt dies als nächtliche Switch-Updates. Aus meiner Erfahrung: Ich habe die Benachrichtigung nicht rechtzeitig erhalten, die Ressource wurde blockiert, das Problem wurde behoben, aber Sie warten einen Tag, während sie die Blockierung aufheben. Aber das Geschäft wartet nicht, es gibt Verluste.

Aber jetzt in den Normen klingt sehr oft das Wort

"sofort", nach mündlicher Vereinbarung ist dies eine Stunde . Aber heute gibt es eine mündliche Vereinbarung, morgen nicht. Grundsätzlich bezieht sich der Wortlaut „sofort“ jetzt auf Strafverfolgungsentscheidungen zum Extremismus.

Um zu verstehen, wie alles gefiltert wird, müssen Sie wissen, was sich in der „Entladung“ befindet. Es gibt eine Liste von XML-Einträgen eines von vier Typen nach Sperrtyp und Details der Lösung:

- URL (s) + Domain + IP-Adresse (n);

- Domain + IP-Adresse (n);

- Die Domain mit der Maske (* .example.com) + IP-Adresse (a);

- IP-Adresse (a) - Natürlich gibt es eine Adresse, die vollständig blockiert ist.

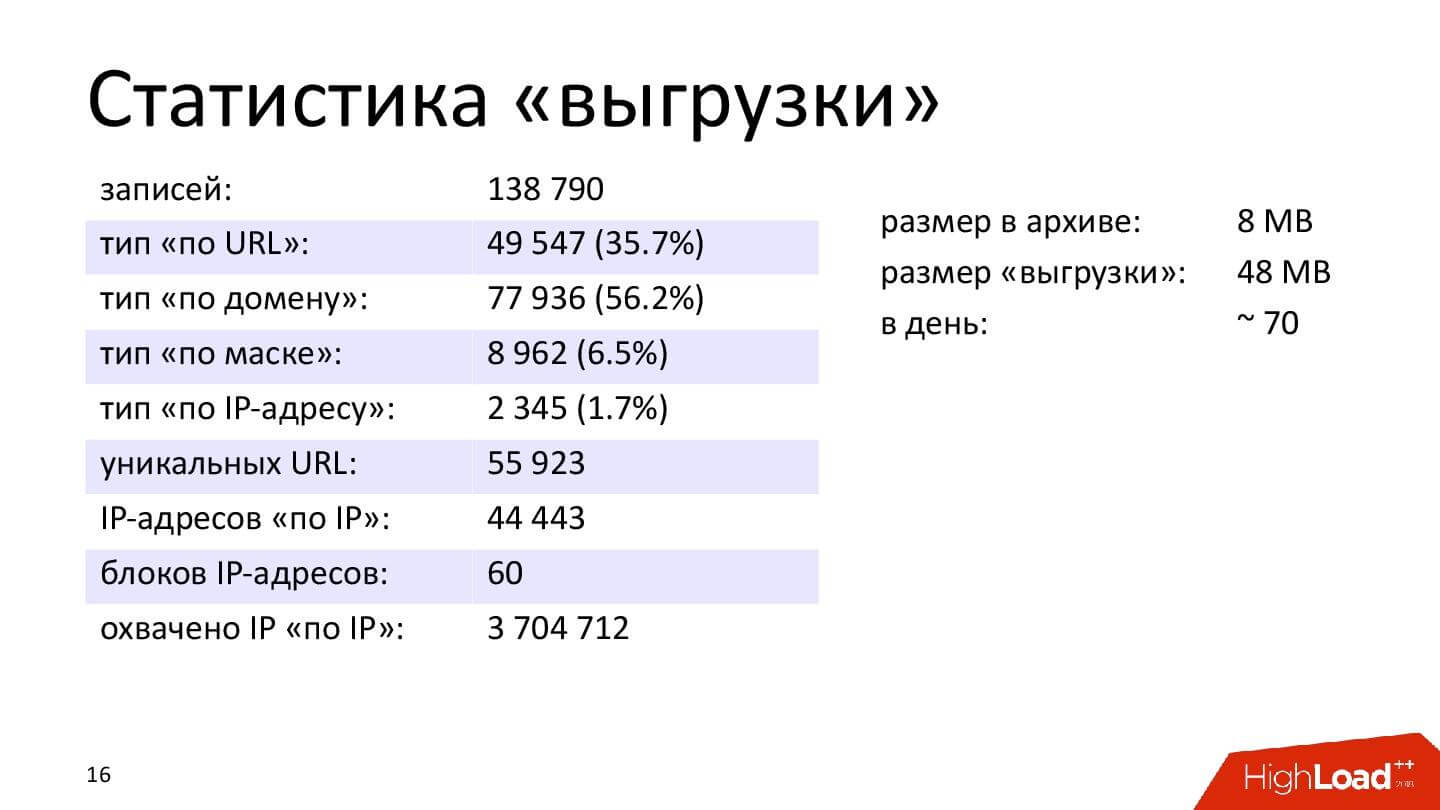

Um zu verdeutlichen, um welche Zahlen es sich handelt, finden Sie nachfolgend die Statistiken für den 22. Januar 2019.

Wichtig: Nur 139.000 Datensätze, und die beliebteste Art der Blockierung ist die Blockierung nach Domänen. Dies sind HTTP- und HTTPS-Protokolle.

Toxizität "Entladen"

Vor dem Blockieren der Ressource muss der Anbieter das "Entladen" analysieren. Auch hier gibt es Probleme. Ich habe ausdrücklich darauf hingewiesen, dass es sich beim „Entladen“ nicht um eine Registrierung handelt, sondern um ein technisches Dokument, das dem Anbieter ausgestellt wird, damit er auf seiner Grundlage Entscheidungen treffen kann. Trotzdem muss der Anbieter eine sehr umfangreiche Verarbeitung des „Entladens“ durchführen.

Zum Beispiel gibt es beim „Upload“

Redundanz , Datensätze überlappen sich. Wenn Sie eine URL verwenden, bedeutet dies nicht, dass die in dieser URL enthaltene Domain nicht blockiert. Es gibt jedoch nicht viele von ihnen, jedoch etwas mehr als dreitausend.

Der "Upload" enthält

URLs mit Fragmenten (#) und Sitzungen . Dies ist im Allgemeinen schrecklich, da Sie verstehen müssen, wie der Test abläuft.

Der Anbieter sollte den "Upload" in seine normale Form bringen, da er die

falschen URLs und Domains enthält. Grundsätzlich werden jetzt nur Backslashes gefunden. Es gibt Lücken, aber sie werden schnell beseitigt und für Rückschläge aus irgendeinem Grund eine besondere "Liebe". Nun, mit den Backslashes haben sie die Frage entschieden, aber ob es ein Pluszeichen gibt? Daher sollte es immer eine Überwachung geben, immer etwas zu tun.

Ich mache noch einmal darauf aufmerksam, dass das

Problem des Anbieters unser Problem ist . Was macht der Anbieter? Eine Motivation von 100.000 Rubel ist eine gute Motivation, um sicherzustellen, dass Sie im Falle eines Problems, auch wenn Sie einen Hinweis auf ein Problem haben, sofort hacken und es dann herausfinden.

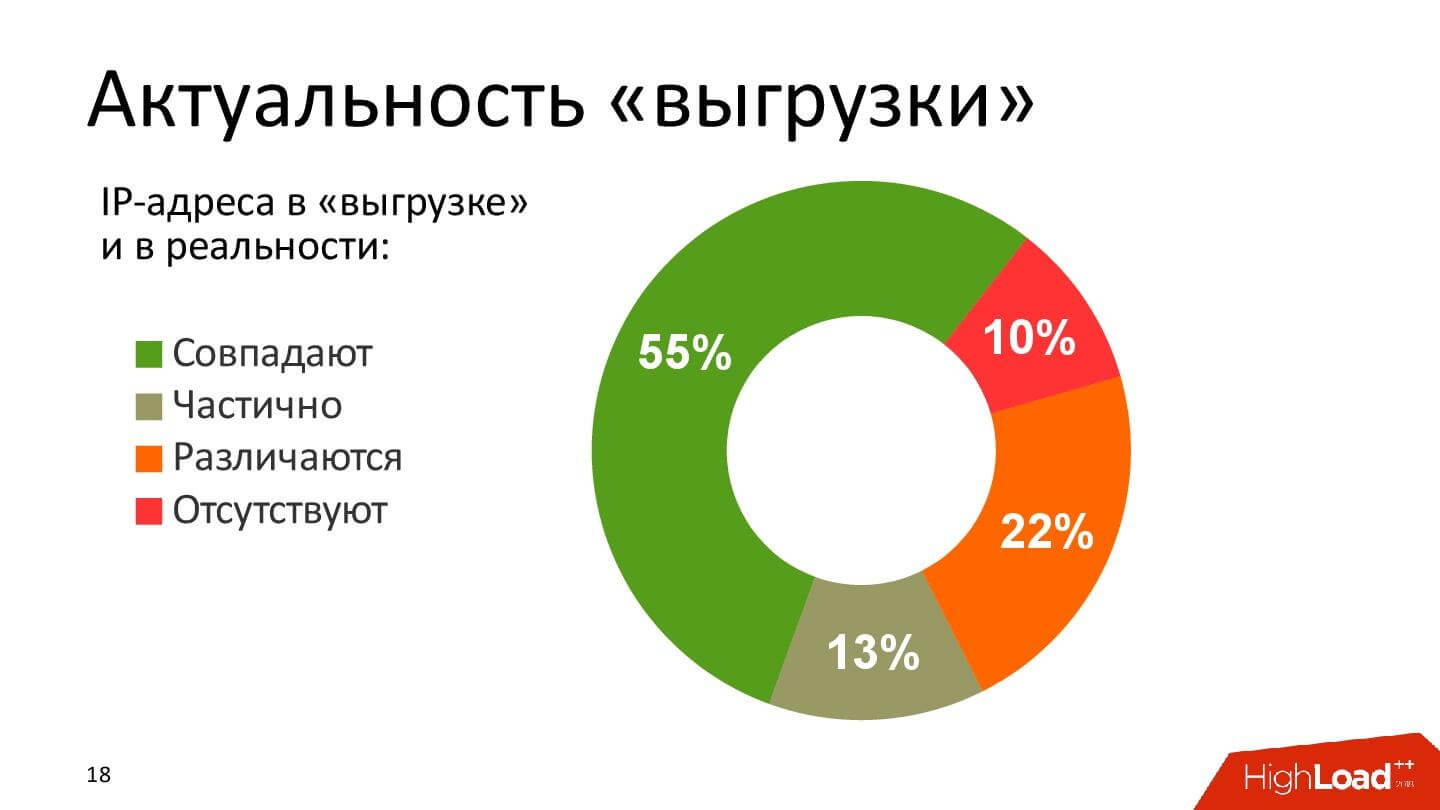

Die Relevanz des "Entladens" der IP-Adressen, die nicht "durch IP-Adressen blockiert" sind, sondern der Rest (Blockieren nach Domain, URL, Maske) sieht ungefähr so aus.

Im wahrsten Sinne des Wortes ist etwas mehr als die Hälfte relevant, und der Rest ist komplettes Hackfleisch.

Sperren überprüfen

Ich werde am Ende beginnen.

Die gesamte Geschichte der Implementierung von Schlössern in Russland ist die Geschichte der Überprüfung dieser Schlösser.

Ich weiß nicht wie im Ausland, bei uns ist es absolut genau die Geschichte der Inspektionen. Alle Schlösser werden nicht so gemacht, wie es geschrieben steht, wie sie gemacht werden, sondern wie sie überprüft werden, weil niemand gerne Geldstrafen zahlt, insbesondere 100.000.

Vor der Registrierung verbotener Websites gab es eine Liste extremistischer Materialien des Justizministeriums (es existiert jetzt, es ist gerade in der Registrierung und dann war es separat) und eine Überprüfung der Sperren durch die Staatsanwaltschaft auf dieser Liste. Ich bin ein Mikro-Hoster und habe es geschafft, solche Ressourcen von mir zu blockieren.

Bestehende Arten von Schecks:

- Feldinspektionen (hauptsächlich das Innenministerium, das FSB und die Staatsanwaltschaft) - sie sind selten, aber es gibt sie.

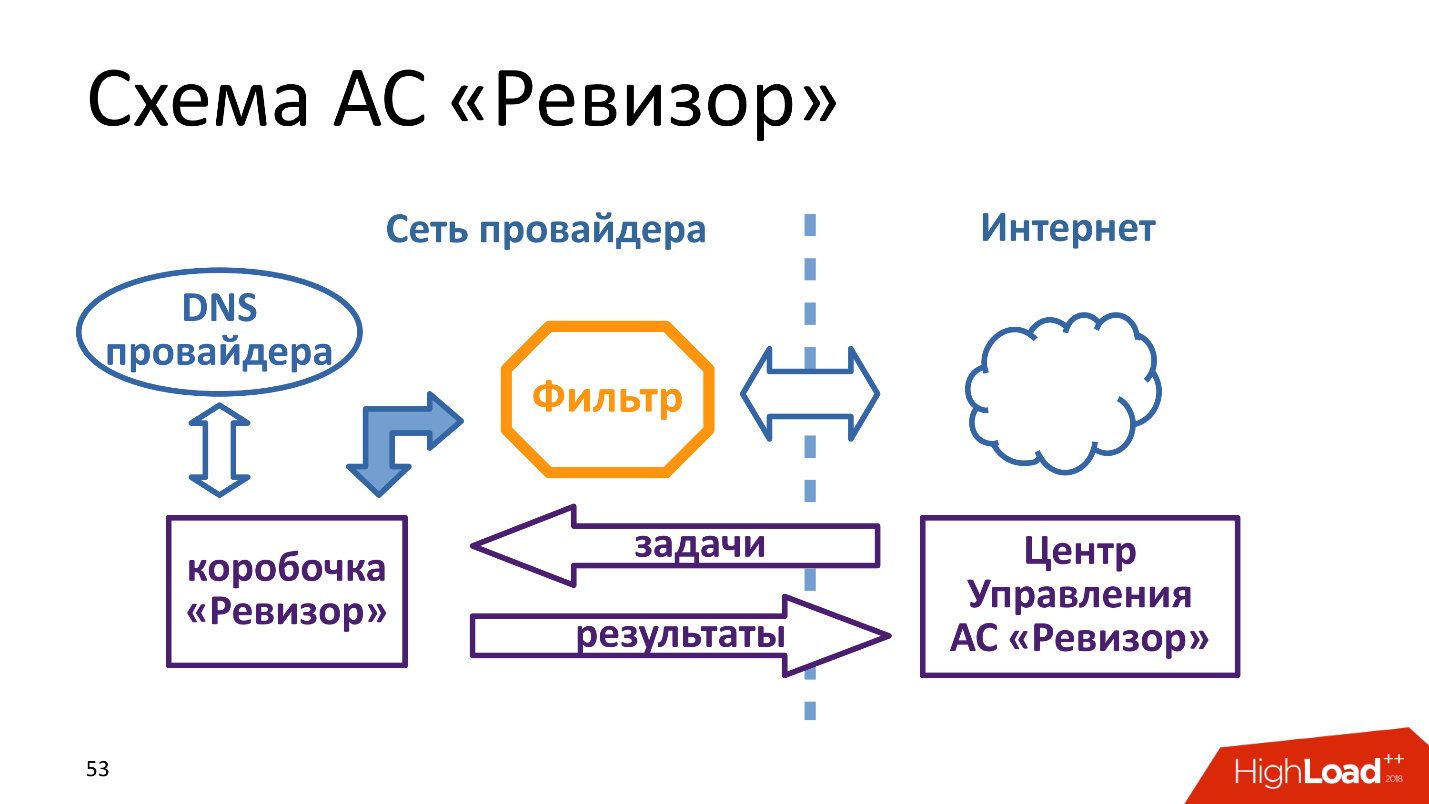

- AS „Inspector“ ist ein beliebtes automatisiertes System, das alle Anbieter überprüft.

Der „Inspektor“ steht hinter dem Filter und gibt vor, Abonnent zu sein. Das Gerät selbst tut jedoch nichts, es empfängt Aufgaben und gibt Antworten an ein bestimmtes Kontrollzentrum, d. H. Es ist eine solche Remote-Shell im Netzwerk des Anbieters. Es verhält sich sehr ähnlich wie

RIPE Atlas .

Das Kontrollzentrum eines automatisierten Systems ist ein echter Hochlastdienst, da wir viertausend Telekommunikationsbetreiber haben, die nicht ein Netzwerk haben, sondern in jedem Netzwerk eine Box sein muss. Das heißt, nicht jeder Anbieter, sondern

in jedem Netzwerk jedes Anbieters . Dementsprechend hat die Zentrale bestimmte Probleme.

Frage: Gibt es Probleme mit dem Scheck selbst? Natürlich gibt es.

Überprüfungsprobleme

Auf der SPECTRUM-2017 (einem Forum unter der Schirmherrschaft von Roskomnadzor selbst) war Veklich A.A., einer der Chefs des Unitary Enterprise des Bundes des Hauptfunkzentrums machte einen ganzen

Bericht darüber, was genau die technischen Probleme bei der Inspektion des „Inspektors“ der Anbieter sind.

Überprüfungsprobleme:

- Betrachtet der „Inspektor“ dies als Filter eines Anbieters oder einer Ressource? Vielleicht hat einer von Ihnen die Datenbank „Inspector“ gefunden, und alle Websites geben einfach einen Stub aus, der wie ein Provider-Stub aussieht.

- Blockierungsrate - Was ist für alle Arten der Blockierung (für HTTPS, Domäne, IP-Adresse) ein Indikator dafür, dass die Ressource blockiert ist? Beispielsweise müssen Sie Ports nach IP-Adresse scannen. Dies ist ein ganzes Problem.

- Blockierungsrate für andere Protokolle.

- Wie überprüfe ich eine Domain anhand einer Maske ? Unter dem Sternchen können sich unterschiedliche IP-Adressen und Domänen befinden. Kann ich die gesamte Band filtern? Und um das zu überprüfen - selektiv oder um Hash zu generieren? Ich muss sofort sagen, dass es ein solches Schloss gibt, aber niemand überprüft es.

Die Arbeitsweise von AS "Inspector"

In Übereinstimmung mit diesen Problemen wurde die Arbeitsmethodik des „Prüfers“ erstellt.

Und ja, Ihre Folie veranschaulicht diese Technik vollständig. Ich verstehe nicht ganz, wie logisch man damit leben kann. Für uns bedeutet dies alles, dass die Anbieter versuchen, dieses Problem irgendwie zu lösen und es für sich selbst bequem und für uns nicht immer bequem zu machen.

Viele Anbieter haben ohne Technik existenzielle Erfahrungen gesammelt. Im Allgemeinen ist die gesamte Technik des Blockierens ein empirischer Weg, der Geld, Nerven und Stürze kostet, selbst jetzt, wenn sich eine Technik bereits ein wenig beruhigt hat.

Es gibt einen inoffiziellen Chatroom (was bemerkenswert ist - wo sonst in Telegram), in dem Anbieter mit Mitarbeitern des Radiofrequenzzentrums kommunizieren. Das Interessanteste ist, dass Sie dort echte Hilfe bekommen können. Die Mitarbeiter des State Reserves Center helfen den Anbietern bei der Lösung ihrer Probleme und erklären, wie der „Inspector“ funktioniert. Aber das ist alles inoffiziell, es gibt keine Dokumente.

Es gibt eine

Norm von Roskomnadzor über Wege und Methoden zur Einschränkung des Zugangs, die beim Justizministerium registriert ist. Es geht speziell am Ende, weil es die niedrigste Priorität hat. Die Anbieter handeln nicht wie in der Verordnung festgelegt, sondern wie die Überprüfungsmethode funktioniert.

Technik der Arbeit mit "Entladen"

Nach dem Standard und den gesammelten Erfahrungen werde ich Ihnen sagen, wie sie mit dem "Entladen" funktionieren, dh wie unsere Ressourcen blockiert werden.

Nach URL :

- Wenn es sich um ein normales HTTP-Protokoll handelt, filtern Sie nach Headern.

- Wenn das verschlüsselte Protokoll HTTPS ist, filtern Sie als "Domäne"

Warum ist die URL mit dem verschlüsselten Protokoll im Allgemeinen unklar, dies ist Redundanz.

Nach Domain:- Das übliche HTTP-Protokoll ist ein Filter nach dem Host-Header.

- HTTPS-verschlüsseltes Protokoll - oder DNS-Filter; oder Filtern nach SNI-Header (beim Herstellen einer verschlüsselten Verbindung wird ein unverschlüsselter Header mit einem darin enthaltenen Domänennamen übertragen); oder nach IP-Adresse filtern.

- Es wird empfohlen, andere Protokolle durch die IP-Adresse zu blockieren. Da der "Inspector" dies jedoch nicht überprüft, tut dies jemand, jemand nicht.

Der Standard besagt, dass im zweiten Fall "nach Domäne" -Sperren nicht durch die IP-Adresse blockiert werden können. Aber der Anbieter, wenn er anfängt, den Filter zu verschmutzen, schließt sofort eine andere Ebene ein, um keine Geldstrafe zu erhalten. Eine solche Geschichte ist nicht ungewöhnlich und führt natürlich zu zusätzlichen Schäden für das Unternehmen.

Theoretisch filtern Anbieter die

Domain mit der Maske genau wie die Domain ohne Sternchen. Da es wieder keine Prüfungen gibt, gibt es auch keine Probleme.

Sie filtern nach

IP-Adresse und IP-Adressblock , wie sie es können - manchmal direkt am Edge-Router.

Gewissenhafte Teilnehmer

Wir wissen, dass nicht nur „böse“ Menschen blockiert sind, sondern auch

gewissenhafte Internet-Teilnehmer . Zum Beispiel, wenn eine Person nicht die Absicht hatte, verbotene Informationen über ihr Hosting aufzubewahren, aber den Brief nicht gelesen oder keine Benachrichtigung erhalten hat.

Die zweite Gruppe sind ausländische Teilnehmer. Sie leben in ihrem Rechtsbereich und verstoßen nicht gegen das Gesetz. Sie können zum Beispiel über Bestechungsgelder lachen, daran sehen sie nichts auszusetzen. Zum Beispiel haben Hoster nicht einmal das Recht, diese Informationen zu löschen, da die Gesetze für sie nicht gelten. Sie sind keine bösen Menschen, aber Schlösser treffen sie auch.

Filterprobleme

Schauen wir uns die Probleme an und sprechen wir über die DNS-Filterung, die von der Norm empfohlen wird.

Erste Frage:

Woher kommt der DNS ? In der Tat können verbotene Informationen veröffentlicht werden, aber DNS stellt den Dienst dar, den Benutzer benötigen, genau wie DNS, beispielsweise IP-Adressen. Beim Fälschen von DNS ist nicht alles sehr gut und es ist nicht klar, warum.

Der zweite Punkt ist die Implementierung des

DNS-Abfangens . ( — ), . , .ru DNS, , DNS.

,

. . , .

DNS (DNSCrypt, DoT, DoH) DNS.

, IP, HTTP/HTTPS. ? , , , Telegram ( ) — ?

!

— , — , 443: SNI, SNI (ESNI) , , QUIC, DNSCrypt, VPN, MTProto-proxy?

, , Google, SNI, DNSCrypt 443 . -. , , HTTPS, . , .

, , 100 . , IP-, . , , , .

, « !». «» , «», , . , . - 100 , .

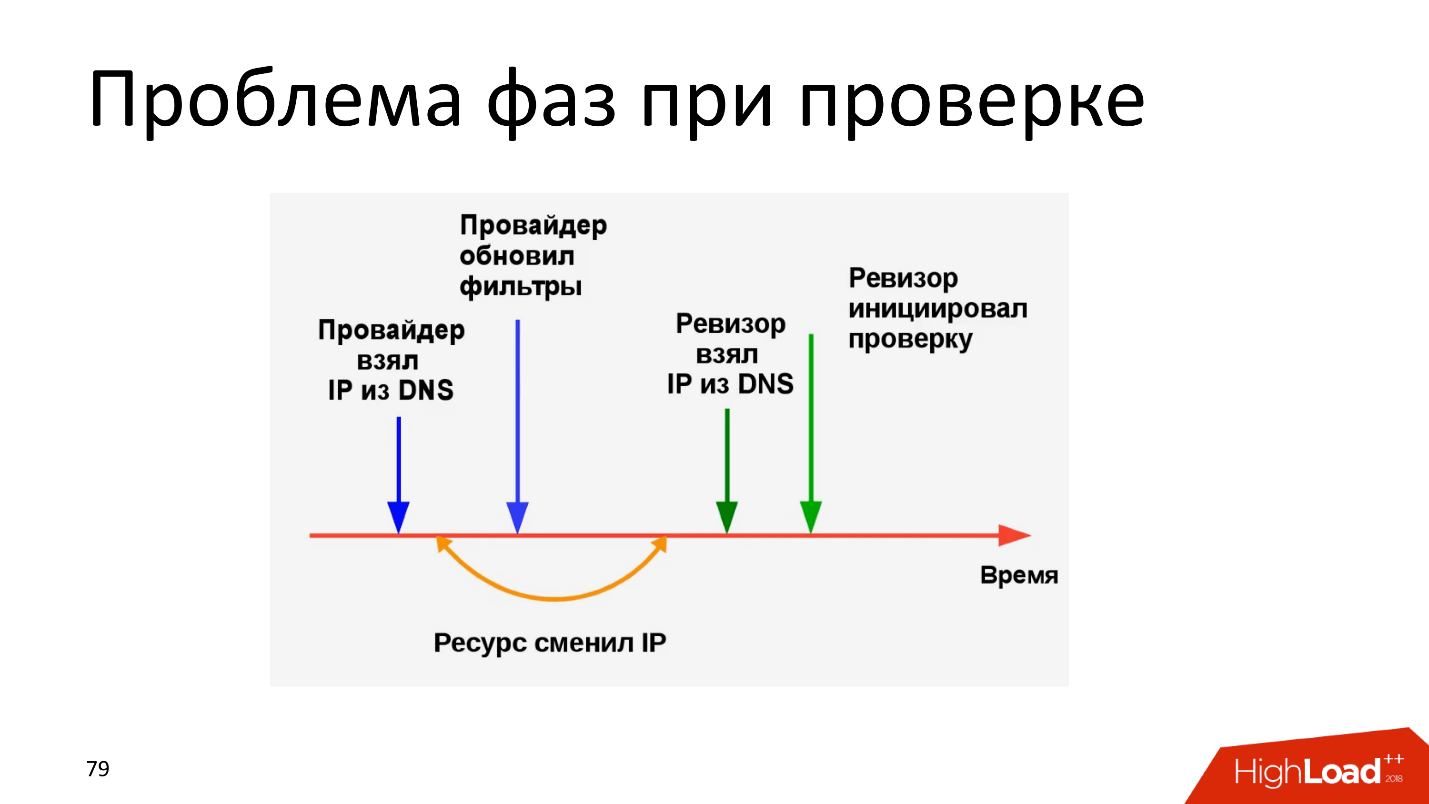

— , . IP, , «» IP . , IP ( ), , , .

: IP , «» IP, , , «» — . , , .

:

. , . , LiveJournal - - CDN, /23 IP. , , .

«»

«», , «», , , . , «». «» , , .

«» 200 «» , . , , . , , .

?

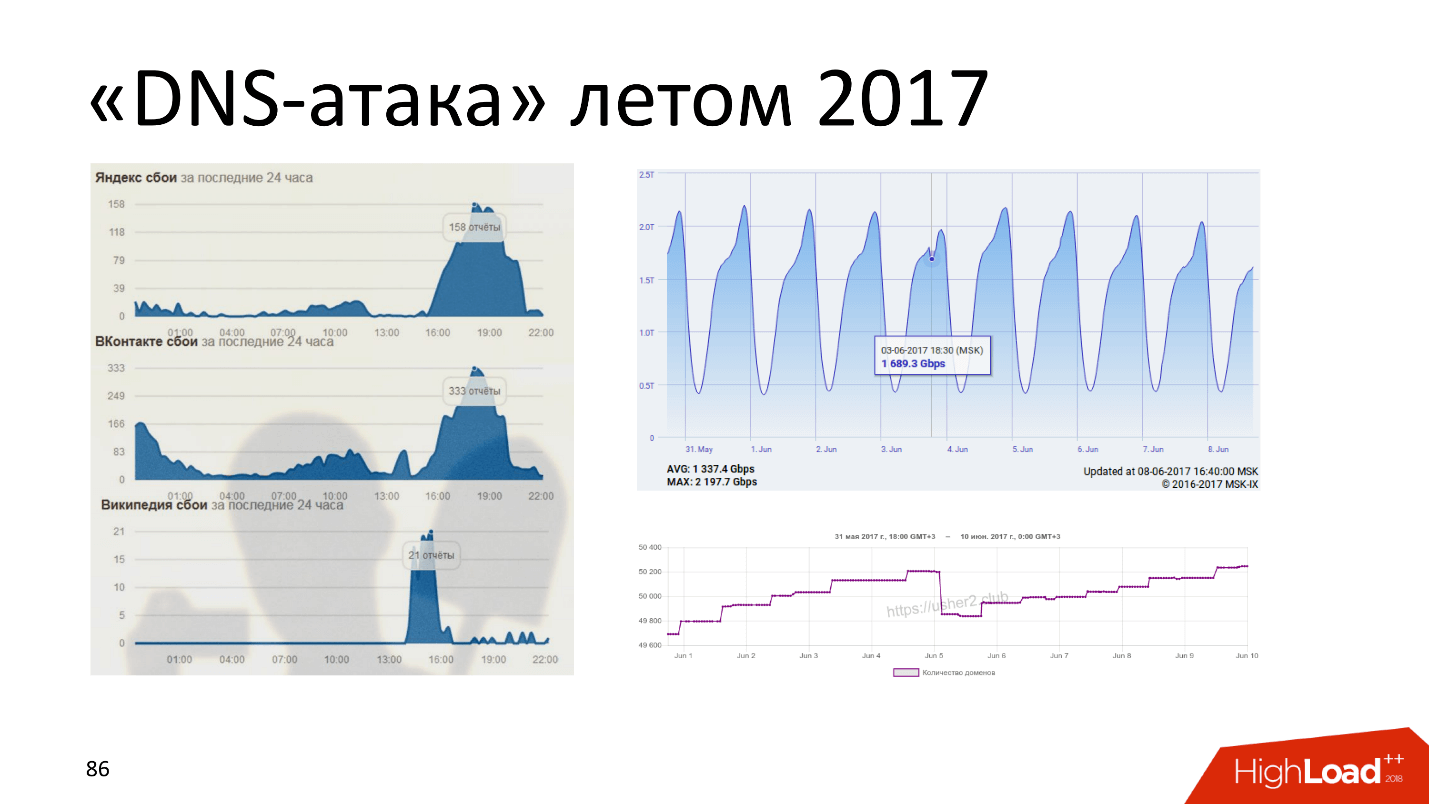

, , . MSK-IX, MSK-IX , . - DNS-.

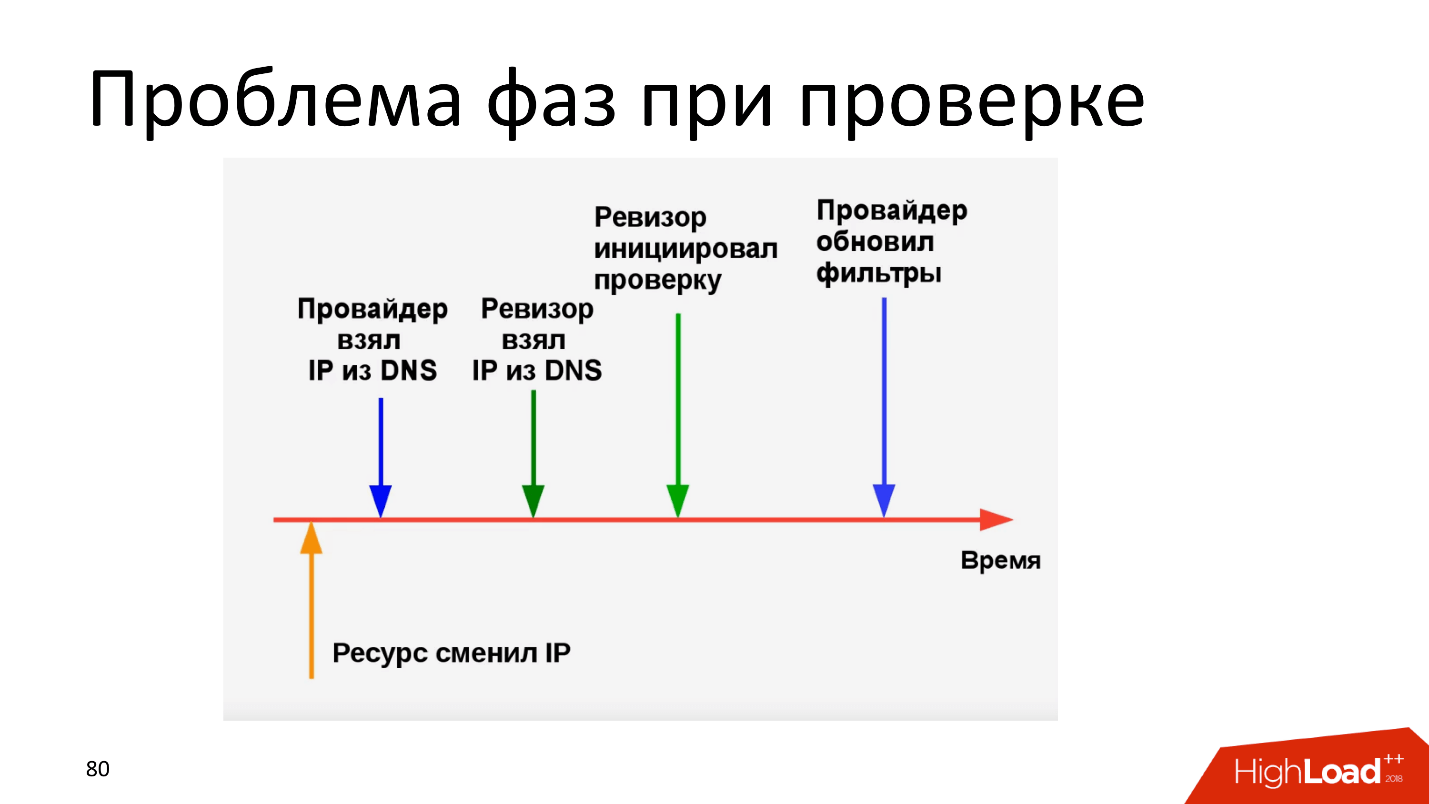

DNS- , - «» , IP- , , IP- , .. - , , .

, , , . , , «», , 5 2017 .

. , . DDoS, .

, - - ?

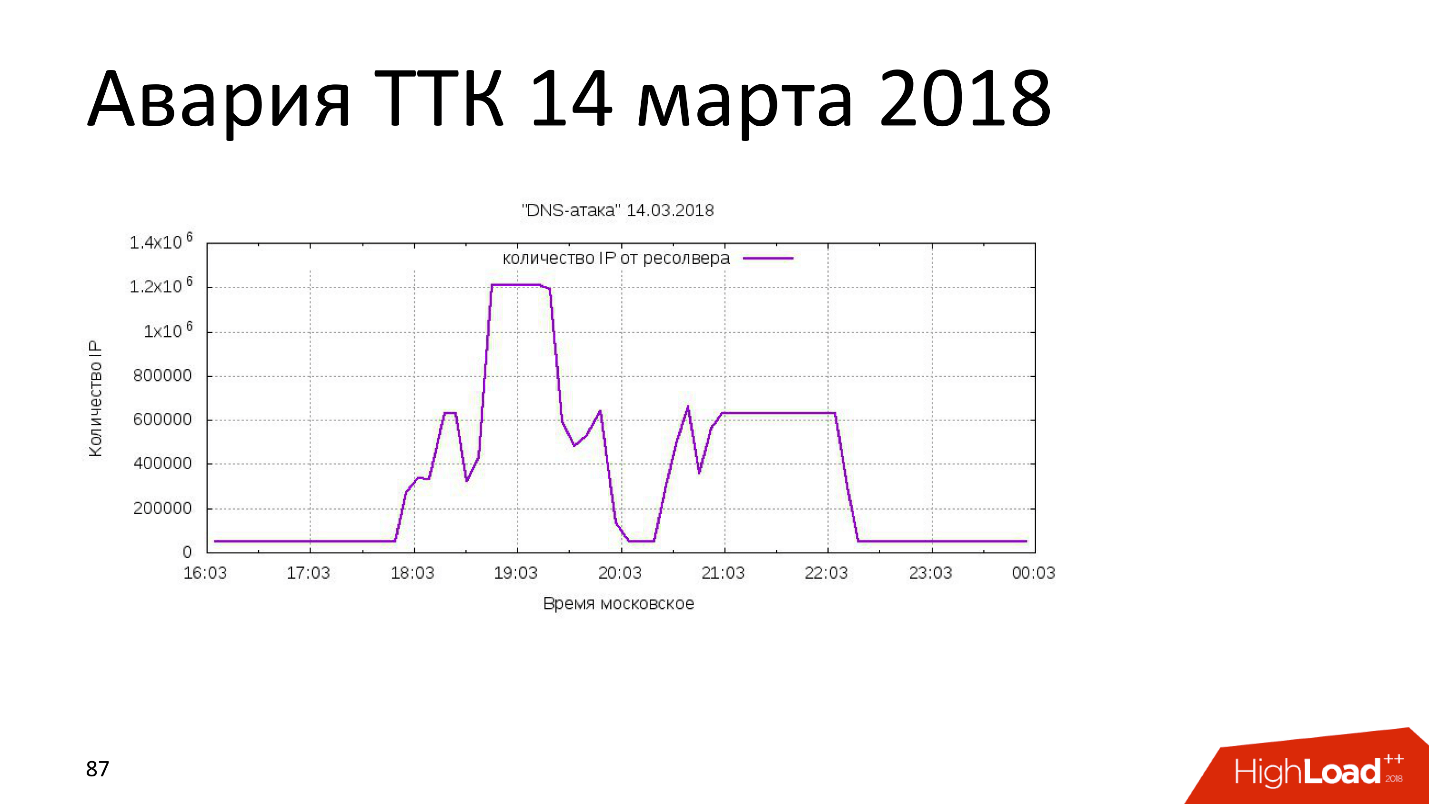

14 2018

14 2018 : , «» . - 4 , 400 , 4 000 IP-. , , - 600 , 20% TK .

:

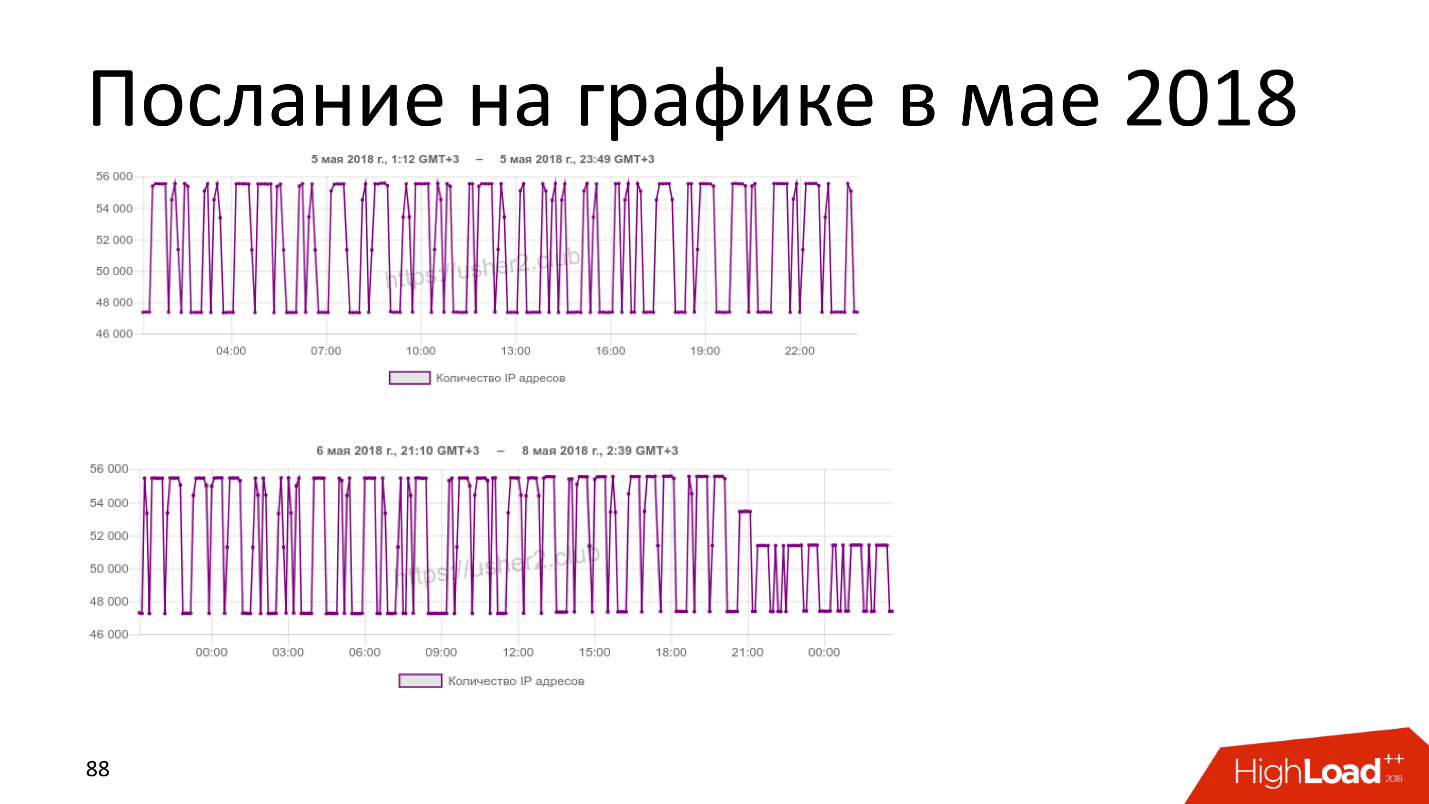

, IP- «». 5 : « — - ?» . , IP ( ), ,

: DIGITAL RESISTANCE.

: « !», . , , - . , 2 , 2 , - . «» «» 4 000, , . , , — 1538.

, — - !

, . , - : - ,

. , . , , DNS- — , , . «» , .

, - HTTP , . Motobratan.ru , . , .

- , :

, — . , , . «». «», , : «, , !» «» , - . - .

, , «», .

, , —

. :

- .

- — , , .

- — ? , Kubernetes , — Continuous Integration!

—

DPI , , . , DPI . -, - , . DPI , , DPI, .

. DPI , , .

—

DNS , .

- , DNS , — .

- , . , , .

- , DNS, «» .

:

Telegram?, : . Telegram , , , DPI

. , , , Telegram.

, .

,

,

Telegram- @usher2

schorsHighLoad++ 2018. — , . , , Saint HighLoad++ .