Massachusetts Institute of Technology. Vorlesung # 6.858. "Sicherheit von Computersystemen." Nikolai Zeldovich, James Mickens. 2014 Jahr

Computer Systems Security ist ein Kurs zur Entwicklung und Implementierung sicherer Computersysteme. Die Vorträge behandeln Bedrohungsmodelle, Angriffe, die die Sicherheit gefährden, und Sicherheitstechniken, die auf jüngsten wissenschaftlichen Arbeiten basieren. Zu den Themen gehören Betriebssystemsicherheit, Funktionen, Informationsflussmanagement, Sprachsicherheit, Netzwerkprotokolle, Hardwaresicherheit und Sicherheit von Webanwendungen.

Vorlesung 1: „Einführung: Bedrohungsmodelle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 2: „Kontrolle von Hackerangriffen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 3: „Pufferüberläufe: Exploits und Schutz“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 4: „Trennung von Privilegien“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 5: „Woher kommen Sicherheitssysteme?“

Teil 1 /

Teil 2Vorlesung 6: „Chancen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 7: „Native Client Sandbox“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 8: „Netzwerksicherheitsmodell“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 9: „Sicherheit von Webanwendungen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 10: „Symbolische Ausführung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 11: „Ur / Web-Programmiersprache“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 12: Netzwerksicherheit

Teil 1 /

Teil 2 /

Teil 3Vorlesung 13: „Netzwerkprotokolle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 14: „SSL und HTTPS“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 15: „Medizinische Software“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 16: „Seitenkanalangriffe“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 17: „Benutzerauthentifizierung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 18: „Privates Surfen im Internet“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 19: „Anonyme Netzwerke“

Teil 1 /

Teil 2 /

Teil 3 Nikolai Zeldovich: Tolle Jungs, lasst uns anfangen! Heute werden wir über Tor sprechen. Hier haben wir einen der Autoren des Artikels, den Sie heute gelesen haben, Nick Mathewson. Er ist auch einer der Hauptentwickler von Tor und wird Ihnen ausführlich über dieses System berichten.

Nick Mathewson:

Nick Mathewson: Ich könnte zunächst sagen: „Bitte heben Sie Ihre Hände, wenn Sie den Vorlesungsartikel nicht gelesen haben“, aber das wird nicht funktionieren, da es peinlich ist, zuzugeben, dass Sie den Artikel nicht gelesen haben. Deshalb werde ich anders fragen: Denken Sie an das Datum Ihrer Geburt. Wenn die letzte Ziffer Ihres Geburtsdatums ungerade ist oder Sie den Artikel nicht gelesen haben, heben Sie bitte Ihre Hand. Gut, fast die Hälfte des Publikums. Ich glaube, dass die meisten den Artikel gelesen haben.

Die Kommunikationsmittel, die unsere Vertraulichkeit wahren, ermöglichen es uns, ehrlicher zu kommunizieren, um bessere Informationen über die Welt zu sammeln, da wir aufgrund gerechtfertigter oder ungerechtfertigter sozialer oder anderer Konsequenzen weniger entspannt in der Kommunikation sind.

Dies bringt uns zu Tor, einem anonymen Netzwerk. Zusammen mit Freunden und Kollegen arbeite ich seit 10 Jahren in diesem Netzwerk. Wir haben eine Gruppe von Freiwilligen, die über 6.000 laufende Server bereitgestellt und verwaltet haben, um Tor am Laufen zu halten. Erstens waren sie unsere Freunde, die ich und Roger Dungledane kannten, als ich noch am MIT war.

Danach haben wir unser Netzwerk beworben und mehr Leute haben angefangen, Server zu betreiben. Jetzt wird Tor von gemeinnützigen Organisationen, Einzelpersonen, einigen Universitätsmannschaften, vielleicht einigen Leuten hier und zweifellos einigen sehr zweifelhaften Persönlichkeiten geleitet. Heute haben wir ungefähr 6.000 Knoten, die von Hunderttausenden bis zu Hunderten von Millionen Benutzern dienen, je nachdem, wie Sie zählen. Es ist schwierig, alle Benutzer zu zählen, da sie anonym sind. Daher sollten Sie statistische Methoden zur Auswertung verwenden. Unser Datenverkehr beträgt ungefähr ein Terabyte pro Sekunde.

Viele Menschen brauchen Anonymität für ihre reguläre Arbeit, und nicht jeder, der Anonymität braucht, betrachtet dies als Anonymität. Einige Leute sagen, dass sie keine Anonymität brauchen, sie identifizieren sich frei.

Es ist jedoch weit verbreitet, dass Vertraulichkeit notwendig oder nützlich ist. Und wenn normale Menschen Anonymität verwenden, tun sie dies normalerweise, weil sie Privatsphäre in Suchergebnissen oder Privatsphäre bei der Durchführung von Internetrecherchen wünschen. Sie wollen in der Lage sein, sich in der lokalen Politik zu engagieren, ohne die lokalen Politiker zu beleidigen und so weiter. Forscher verwenden häufig Anonymisierungstools, um die Erfassung von voreingenommenen Daten basierend auf der Geolokalisierung zu vermeiden, da es für sie nützlich sein kann, bestimmte Versionen bestimmter Dinge zu entwickeln.

Unternehmen verwenden Anonymitätstechnologie, um sensible Daten zu schützen. Wenn ich zum Beispiel alle Bewegungen einer Gruppe von Mitarbeitern eines großen Internetunternehmens verfolgen kann, indem ich nur beobachte, wie sie ihren Webserver von verschiedenen Orten auf der ganzen Welt aus besuchen oder wie sie verschiedene Unternehmen auf der ganzen Welt besuchen, kann ich das herausfinden viel darüber, mit wem sie zusammenarbeiten. Und Unternehmen ziehen es vor, diese Informationen geheim zu halten. Unternehmen verwenden auch Anonymitätstechnologie, um Forschung zu betreiben.

Ein großer Hersteller von Routern, von dem ich nicht weiß, ob er jetzt existiert, hat regelmäßig völlig unterschiedliche Versionen der technischen Spezifikationen seiner Produkte an die IP-Adressen seiner Konkurrenten gesendet, um deren Reverse Engineering zu erschweren. Konkurrenten entdeckten dies über unser Netzwerk und sagten diesem Hersteller: "Hey, warte mal, wir haben eine völlig andere Spezifikation erhalten, als wir durch Tor gegangen sind, als die, die wir direkt von dir bekommen haben!"

Strafverfolgungsbehörden benötigen auch Anonymitätstechnologie, um Verdächtige bei ihrer Beobachtung nicht zu erschrecken. Sie möchten nicht, dass die IP-Adresse der örtlichen Polizeistation in den Webprotokollen des Computers des Verdächtigen angezeigt wird. Wie gesagt, normale Menschen brauchen Anonymität, um nicht durch Online-Aktivitäten belästigt zu werden, wenn sie sehr sensible Dinge lernen.

Wenn Sie in einem Land mit vagen Gesundheitsgesetzen leben, möchten Sie nicht, dass Ihre Krankheiten veröffentlicht werden oder dass andere etwas über einige Ihrer unsicheren Hobbys erfahren. Viele Kriminelle nutzen auch die Anonymitätstechnologie. Dies ist nicht die einzige Option, aber wenn Sie bereit sind, Zeit im Botnet-Netzwerk zu kaufen, können Sie eine ziemlich gute Privatsphäre kaufen, die Menschen, die das Botnet als unmoralisch betrachten, nicht zur Verfügung steht.

Tor ist neben der Anonymität im Allgemeinen nicht die einzige Mehrzweck-Datenschutztechnologie. Mal sehen ... das Durchschnittsalter des Absolventen beträgt 20 Jahre. Haben Sie seit Ihrer Geburt über Kryptokriege gesprochen? Nein!

In den neunziger Jahren war in den Vereinigten Staaten die Frage, wie legitim die zivile Nutzung der Kryptographie ist und inwieweit ihre Ausfuhr in öffentliche Anwendungen zulässig ist, in der Schwebe. Dieses Problem wurde erst Ende der 90er - Anfang der 2000er Jahre behoben. Und obwohl es immer noch eine Debatte über die Technologie der Anonymität gibt, ist dies nichts weiter als eine Debatte. Und ich denke, sie werden gleich enden - Anerkennung der Rechtmäßigkeit der Anonymität.

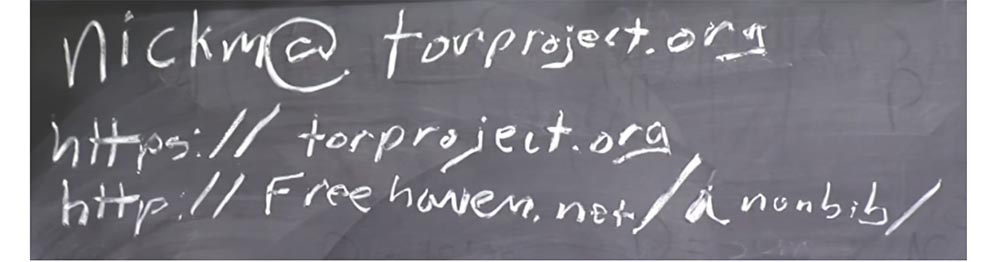

An der Tafel sehen Sie eine Zusammenfassung meiner Rede. Ich habe Ihnen eine kleine Einführung gegeben, dann werden wir diskutieren, was im technischen Sinne Anonymität darstellt, und ein wenig über die Motivation für seine Verwendung sprechen.

Danach werde ich Sie Schritt für Schritt auf dem Weg begleiten, an dessen Anfang die Idee steht, dass wir etwas Anonymität brauchen, und am Ende - wie das Tor-Projekt nach dieser Idee aussehen sollte. Ich werde auch einige Verzweigungspunkte aus diesem Thema erwähnen, zu denen Sie anderen Projekten „hinzugefügt“ werden können. Ich möchte auch auf einige interessante Fragen eingehen, die Sie alle gemäß Ihren Hausaufgaben für diesen Vortrag gesendet haben.

Ich werde ein wenig darüber sprechen, wie die Knotenerkennung funktioniert. Dies ist ein wichtiges Thema. Danach werde ich darüber abstimmen, welches der hier genannten zusätzlichen Themen behandelt werden soll.

Ich denke, wir nennen sie komplementär, weil sie dem Hauptmaterial der Vorlesung folgen und ich sie nicht alle behandeln kann, aber das sind wirklich coole Themen.

Ich werde einige Tor-bezogene Systeme erwähnen, mit denen Sie sich vertraut machen sollten, wenn Sie an diesem Thema interessiert sind und mehr darüber erfahren möchten.

Ich werde über die zukünftige Arbeit sprechen, die wir mit Tor machen wollen, und ich hoffe, dass wir eines Tages Zeit dafür haben werden. Und wenn wir nach all dem Zeit haben, Ihre Fragen zu beantworten, dann werde ich alle beantworten. Ich hoffe, dass ich keine zusätzliche Stunde Vorlesungszeit benötigen werde. Dort drüben im Publikum sitzt mein Kollege David, er wird während des Vortrags unter Ihnen "rumhängen" und mit allen reden, die über das Thema sprechen wollen.

Also Anonymität. Was meinen wir, wenn wir über Anonymität sprechen? Es gibt viele informelle Konzepte, die in informellen Diskussionen, in Foren, im Internet usw. verwendet werden. Einige Leute glauben, dass Anonymität einfach bedeutet "Ich werde meinen Namen hier nicht angeben." Einige Leute glauben, dass Anonymität ist, wenn "niemand beweisen kann, dass ich es bin, auch wenn ich es stark vermute".

Wir meinen eine Reihe von Konzepten, die die Fähigkeit zum Ausdruck bringen, einen Benutzer oder einen Angreifer mit Aktionen im Netzwerk zu verknüpfen. Diese Konzepte stammen aus der Terminologie des Artikels von Fittsman und Hansen. Einen Link dazu finden Sie in freehaven.net/anonbib/, einer Bibliographie der Anonymität, die ich pflege.

Diese Bibliographie enthält die meisten guten Arbeiten in diesem Bereich. Wir müssen es bis 2014 auf den heutigen Stand bringen, aber selbst in seiner jetzigen Form ist es eine ziemlich nützliche Ressource.

Wenn ich also "Anonymität" sage, meine ich, dass Alice, Alice, irgendeine Art von Aktivität ausübt. Nehmen wir an, Alice kauft neue Socken. Und hier haben wir eine Art Angreifer, nennen wir sie Eva, Eva. Eva kann sagen, dass Alice etwas tut. Dies zu verhindern ist nicht das, was wir unter Anonymität verstehen. Dies nennt man Unbeobachtbarkeit. Vielleicht kann Eva auch sagen, dass jemand Socken kauft. Auch dies ist nicht das, was wir unter Anonymität verstehen. Aber wir hoffen, dass Eva nicht sagen kann, dass Alice genau die Person ist, die neue Socken kauft.

Gleichzeitig meinen wir, dass Eve auf Kategorieebene nicht nur mit mathematischer Genauigkeit nachweisen kann, dass Alice Socken kauft, sondern auch nicht davon ausgehen kann, dass Alice Socken mit einer höheren Wahrscheinlichkeit kauft als jede zufällige Person. Ich möchte auch, dass Eva, wenn sie irgendwelche Aktivitäten von Alice beobachtet, nicht zu dem Schluss kommen kann, dass Alice manchmal Socken kauft, selbst wenn Eva von Alices spezifischen Aktivitäten im Bereich des Sockenkaufs erfährt.

Es gibt andere Konzepte zur Gewährleistung der Anonymität. Eine davon ist Inkompatibilität oder das Fehlen direkter Verbindungen. Nichtzusammenhalt ist wie Alices temporäres Profil. Zum Beispiel schreibt Alice unter dem Pseudonym „Bob“ in einem politischen Blog, dass sie ihre Karriere ruinieren könnte, wenn ihre Vorgesetzten davon wüssten. Also schreibt sie wie Bob. Nicht-Konnektivität ist also Evas Unfähigkeit, Alice einem bestimmten Benutzerprofil zuzuordnen, in diesem Fall einem Benutzerprofil namens Bob.

Das endgültige Konzept ist die Unbeobachtbarkeit, wenn einige Systeme versuchen, es unmöglich zu machen zu sagen, dass Alice im Internet ist, dass Alice mit etwas im Netzwerk verbunden ist und dass sie Netzwerkaktivität zeigt.

Diese Systeme sind ziemlich schwierig zu bauen, später werde ich ein wenig darüber sprechen, inwieweit sie nützlich sind. In diesem Bereich kann es nützlich sein, zu verbergen, dass Alice ein Anonymitätssystem verwendet und nicht, dass sie im Internet ist. Dies ist erreichbarer als die absolute Verschleierung der Tatsache, dass Alice im Internet ist.

Warum habe ich überhaupt angefangen, daran zu arbeiten? Nun, teilweise wegen des "technischen Juckreizes". Dies ist ein cooles Problem, dies ist ein interessantes Problem, und noch hat niemand daran gearbeitet. Außerdem erhielt mein Freund Roger einen Auftrag zur Fertigstellung eines ins Stocken geratenen Forschungsprojekts, das vor Ablauf des Stipendiums abgeschlossen werden sollte. Er hat diesen Job so gut gemacht, dass ich sagte: "Hey, ich werde auch in diesem Geschäft mitmachen." Nach einiger Zeit gründeten wir eine gemeinnützige Organisation und veröffentlichten unser Open Source-Projekt.

Unter dem Gesichtspunkt tieferer Motivationen denke ich, dass die Menschheit viele Probleme hat, die nur durch eine bessere und gezieltere Kommunikation, mehr freie Meinungsäußerung und größere Gedankenfreiheit gelöst werden können. Und ich weiß nicht, wie ich diese Probleme lösen soll. Ich kann nur versuchen, die Verletzung der Kommunikations-, Gedanken- und Gesprächsfreiheit zu verhindern.

Student:

Student: Ich weiß, dass es viele gute Gründe gibt, Tor zu benutzen. Bitte nehmen Sie dies nicht als Kritik, aber ich bin gespannt, wie Sie sich zu kriminellen Aktivitäten fühlen.

Nick Mathewson: Wie ist meine Meinung zu kriminellen Aktivitäten? Einige Gesetze sind gut, andere schlecht. Mein Anwalt würde mir sagen, ich solle niemandem raten, das Gesetz zu brechen. Mein Ziel war es nicht, den Verbrecher in die Lage zu versetzen, gegen die meisten Gesetze zu handeln, denen ich zustimme. Aber wo Kritik an der Regierung als illegal angesehen wird, bin ich für kriminelle Aktivitäten dieser Art. In diesem Fall können wir also davon ausgehen, dass ich solche kriminellen Aktivitäten unterstütze.

Mein Standpunkt zur Nutzung eines anonymen Netzwerks für kriminelle Aktivitäten ist, dass ich es vorziehen würde, wenn die bestehenden Gesetze fair sind, dass die Menschen sie nicht verletzen. Darüber hinaus denke ich, dass jedes Computersicherheitssystem, das nicht von Kriminellen verwendet wird, ein sehr schlechtes Computersicherheitssystem ist.

Ich denke, wenn wir die Sicherheit verbieten, die für Kriminelle funktioniert, werden wir in den Bereich völlig unsicherer Systeme gebracht. Dies ist meine Meinung, obwohl ich eher ein Programmierer als ein Philosoph bin. Daher werde ich auf philosophische und rechtliche Fragen sehr banale Antworten geben. Darüber hinaus bin ich kein Anwalt und kann dieses Problem nicht rechtlich beurteilen. Nehmen Sie meine Kommentare daher nicht als Rechtsberatung.

Dennoch sind viele dieser Forschungsprobleme, über die ich sprechen werde, noch lange nicht gelöst. Warum forschen wir also weiter in die gleiche Richtung? Ein Grund dafür ist, dass wir es für unmöglich hielten, die Anonymitätsstudien ohne die Existenz der erforderlichen Testplattform voranzutreiben. Dies wurde unserer Meinung nach voll bestätigt, da Tor zu einer Forschungsplattform für die Arbeit mit Anonymitätssystemen mit geringer Latenz wurde und in diesem Bereich eine große Hilfe war.

Aber selbst jetzt, 10 Jahre später, sind viele große Probleme immer noch nicht gelöst. Wenn wir also 10 Jahre warten würden, um alles zu reparieren, würden wir vergebens warten. Wir haben erwartet, dass die Existenz eines solchen Anonymitätssystems der Welt langfristige Ergebnisse bringen wird. Das heißt, es ist sehr leicht zu argumentieren, dass das, was nicht existiert, verboten werden sollte. Die Argumente gegen die zivile Nutzung der Kryptographie waren 1990 viel einfacher zu verwenden als in unserer Zeit, da es damals praktisch keine starke Verschlüsselung für die zivile Nutzung gab. Gegner der zivilen Kryptographie zu dieser Zeit könnten argumentieren, dass wenn etwas Stärkeres als DES legalisiert würde, die Zivilisation zusammenbrechen würde, Kriminelle niemals gefasst würden und das organisierte Verbrechen siegen würde.

Im Jahr 2000 konnte man jedoch nicht behaupten, dass die Folgen der Verbreitung der Kryptographie eine Katastrophe für die Gesellschaft darstellen würden, da zu diesem Zeitpunkt bereits eine zivile Kryptographie existierte und sich herausstellte, dass dies nicht das Ende der Welt war. Darüber hinaus wäre es im Jahr 2000 viel schwieriger, sich für ein Verbot der Kryptographie einzusetzen, da die Mehrheit der Wähler die Verwendung befürwortete.

Wenn also jemand 1985 sagte, dass "wir mächtige Kryptographie verbieten", könnte man davon ausgehen, dass Banken sie brauchen, so dass eine Ausnahme für den Bankensektor gemacht werden könnte. Mit Ausnahme der Banken gab es im öffentlichen und zivilen Tätigkeitsbereich keine Personen, die ein dringendes Bedürfnis nach Verschlüsselung von Informationen verspürten.

Wenn jedoch jemand im Jahr 2000 forderte, leistungsstarke Verschlüsselungssysteme zu verbieten, würde dies jedem Internetunternehmen einen Schlag versetzen, und jeder, der https-Seiten startet, würde anfangen zu schreien und mit den Händen zu winken.

Daher ist das Verbot einer leistungsfähigen Kryptographie derzeit praktisch nicht durchführbar, obwohl die Menschen regelmäßig zu dieser Idee zurückkehren. Andererseits bin ich kein Philosoph oder Politikwissenschaftler dieser Bewegung.

Einige fragen mich, was ist Ihr Bedrohungsmodell? Es ist gut, in Bedrohungsmodellen zu denken, aber leider ist unser Bedrohungsmodell ziemlich seltsam. Wir haben nicht zunächst die Anforderungen an die Konfrontation mit dem Feind berücksichtigt, sondern die Anforderungen an die Benutzerfreundlichkeit. Wir selbst haben entschieden, dass die erste Anforderung an unser Produkt darin besteht, dass es zum Anzeigen von Webseiten und interaktiven Protokollen nützlich sein sollte, und wir wollten dafür maximale Sicherheit gewährleisten. Unser Bedrohungsmodell sieht also ziemlich seltsam aus, wenn Sie versuchen, sich darauf einzustellen, was ein Angreifer unter welchen Umständen und wie tun kann. , , .

, , .

, , . , . R – , … socks.com, , - , zappos.com, .

, zappos.com. , . , , : « , , ».

, – A2 – 2 A3 – 3, . , 80% , , ?

, . , , , , – – , , , «» .

, , , , R: «, zappos.com». R , , TLS . , TLS zappos.com, .

. , -, , R . , trusted «». , , , .

, , . . , , , . , , .

, , , , , - . , , – , - . , - , . , - , . , .

. , , AR , R – Buy socks. , , . , , , .

, , , , , . - 64k - 11 26 , 64k 11:26 11:27.

, , , . , . , , , Mixmaster D-Net.

, , . , , , 1k, – 1 . , -, , - . , . , Tor.

, Mixminion, Mixmaster, 3- . Tor , .

, , . : , , . , , , . -? ! .

, . , . , , , , . MIT - MIT, MIT, , . , , .

, , . , , , .

. , , — K3, K2, K1. - , , : 1(2(3 «socks»))).

, , , .

. , , , – . , . , , .

, «» , 1990- , . , .

, , , , , , , .

, , - , , , , . , XOR. , – — XOR «, , , , » . , , , , , , «, , , , », XOR , .

27:06MIT-Kurs "Computer Systems Security". Vorlesung 19: Anonyme Netzwerke, Teil 2Die Vollversion des Kurses finden Sie hier .Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Dezember kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie hier bestellen .Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?