Während der Arbeit mit der Uhr haben wir alles gesehen. Aber immer eines - beim ersten Treffen lässt das System nur wenige Menschen gleichgültig. Eine Kundengruppe begegnet der Demonstration mit den Worten: „Nun, endlich! DLP, wo alles einfach und klar ist! “ Sie irren sich jedoch. Ein anderer mit so etwas wie „Ja, das ist eine Art Spielzeug. Es wird für uns nicht mächtig genug sein. “ Sie irren sich aber auch. Was steckt also hinter den Sternen?

Wie im

vorherigen Artikel werden Fragen der technischen Anforderungen, der Stabilität und der Vollständigkeit der Kontrolle nicht berücksichtigt. Zoo-Software, Umfang und Ziele sind unterschiedlich, und DLP ist eine gute mentale Organisation. Unabhängig davon, über welchen Anbieter Sie auf dem Platz schreien, werden diejenigen, die "gefallen", "verlangsamt" oder "gescheitert" sind, als erste rennen. [

Und es ist einfach so passiert, dass wir nur bereit waren zu helfen - „erhöhen“, „beschleunigen“ und „zurückschieben“. Aber das ist eine ganz andere Geschichte. ]]

Kehren wir zu der Tatsache zurück, dass Dozor wie jedes Informationssystem versucht, ein Gleichgewicht zwischen Macht und Einfachheit herzustellen. Ja, damit beide Komponenten maximal abgeschraubt werden. Aber ist es möglich?

Einfachheit trifft uns - Dashboard. Alles ist schön, klar, in Bildern. Das Dashboard des Anführers ist im Allgemeinen ein Märchen - Trends bei Verstößen, TOP-Verstöße, Einschätzung der Belastung des Teams. Aber was steckt dahinter, woher kommt all dieser Inhalt?

1. Desktop (Dashboard)

2. Schreibtisch des Leiters

Im Zentrum von allem steht das Prinzip des Umgangs mit Informationsobjekten. Und hier ist der Moment, in dem die Funktionalität die Klarheit verdrängt. Wir haben ein ziemlich großes Team und nach der ersten Bekanntschaft mit dem System haben wir viel Zeit, Folien und Filzstifte aufgewendet, um zu verstehen, was hier vor sich geht. Kurz und vereinfacht erstellt das System mithilfe einer Richtlinie, die aus Regeln besteht, die auf Informationsobjekten basieren, die durch Kriterien definiert sind, mit der Möglichkeit, Vorlagen zu verwenden, Ereignisse aus Nachrichten, die zu Vorfällen werden können.

3. Auf welchem Level bist du gerade?

Ein bisschen gruselig, oder? Die gute Nachricht ist, dass Sie dies nicht verstehen müssen, wenn Sie mit dem System arbeiten. Zumindest das ganze Team. Finden / mieten / mieten Sie eine Person, die alles einrichten wird. Lassen Sie für alle anderen die Magie das Flugzeug kontrollieren.

4. Das Schema zur Identifizierung kritischer Informationen

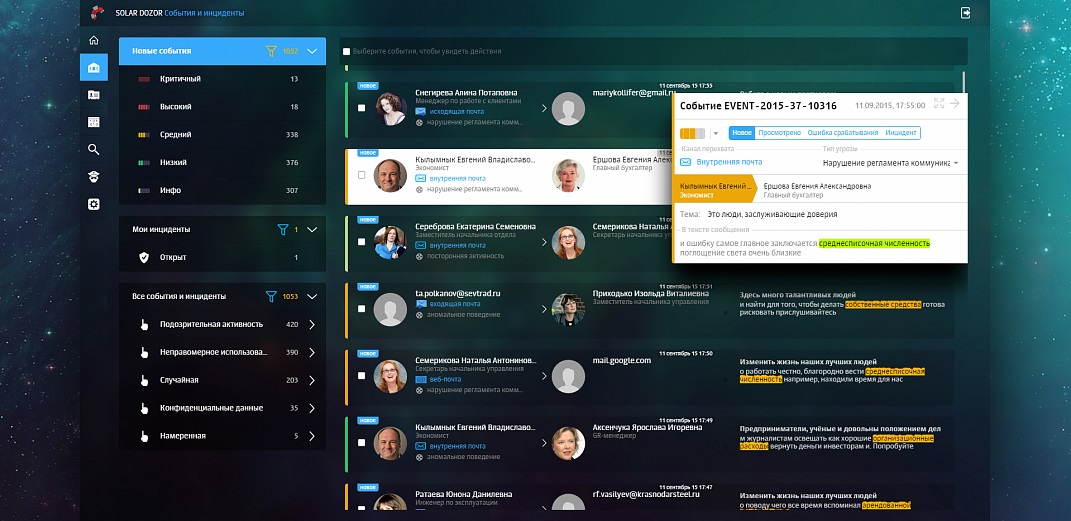

Am wichtigsten ist, dass das System aus dem Informationsfluss „Ereignisse“ erstellt - Benachrichtigungen, dass wahrscheinlich etwas nicht stimmt. Und dann wieder Schönheit. Die Veranstaltung hat eine schöne Karte, die kurz beschreibt, wer, was und wie es getan hat. Der Einfachheit halber werden die Karten nach Kritikalität und Art der Aktion (wieder Magie) geordnet. Es bleibt, sie genau anzusehen und zu überprüfen, ob der Zauber richtig funktioniert hat.

5. Ereignisse im System

Mit einem Klick geben wir unserem Zauberer das Unrecht für "fertig" und korrigieren das Richtige als Vorfall. Aufgenommen? Wir rufen zum nächsten Büro: „Kollegen, mach dich an die Arbeit!“. Aber nein, das System fordert Sie auf, eine verantwortliche Person zu ernennen. Zuweisen - Der Verantwortlichste erhält eine Benachrichtigung. Infolgedessen hat jedes Ereignis einen Status und jeder Vorfall einen Status. Nichts geht verloren. Das System hat den Status berücksichtigt und berücksichtigt dieselben Trends. Schönheit

Was kann diese Magie sonst noch? Unterbrechen Sie den Datenübertragungsprozess, wenn er als Informationsobjekt klassifiziert ist. Geben Sie Warnungen vor einem möglichen Verstoß aus (nach demselben Prinzip). Unterbrechen Sie E-Mails in Quarantäne (und benachrichtigen Sie sie sofort im Dashboard). Ändern Sie Buchstaben, indem Sie kritische Objekte entfernen. Ordnen Sie Verstöße speziellen Kontrollgruppen zu.

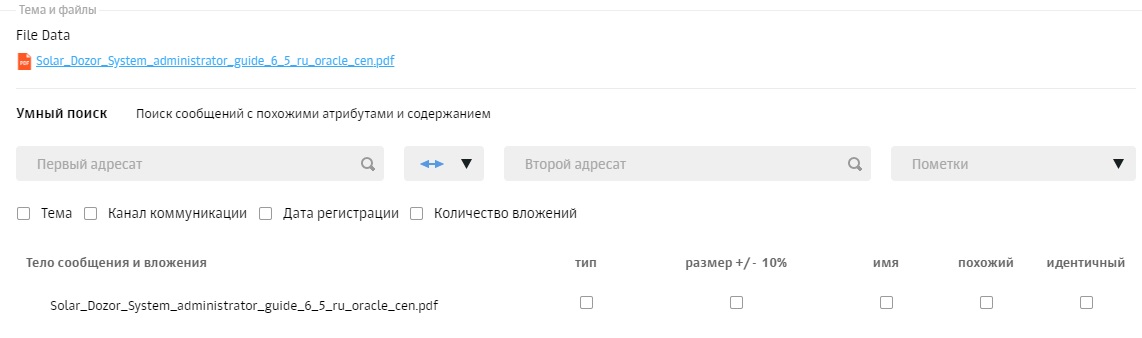

Mit der Hauptroutine aussortiert. Weiter - Blick in die Vergangenheit - Suche. Und wieder trifft uns Schönheit - eine einfache Suche. Mit den üblichen Bewegungen "googeln" Sie die Informationen in der Suchleiste. Reicht nicht? Wechseln Sie in den erweiterten Suchmodus. Und wieder verlässt uns die Visualisierung. Viele durchsuchbare Attribute sind gut, aber versuchen Sie sofort, den "Absender" von der "Person" oder "Quelle" oder sogar "Personenquelle" zu unterscheiden. So werden auch logische Operationen in einer nicht sehr offensichtlichen Reihenfolge ausgeführt. Es ist schwer. Aber die intelligente Suche ist gut - sie ermöglicht es Ihnen, ähnliche Dateien in allen Kommunikationen zu finden - nur ein paar Schaltflächen, aber was ist der Spielraum für Kreativität.

6. Intelligente Suche

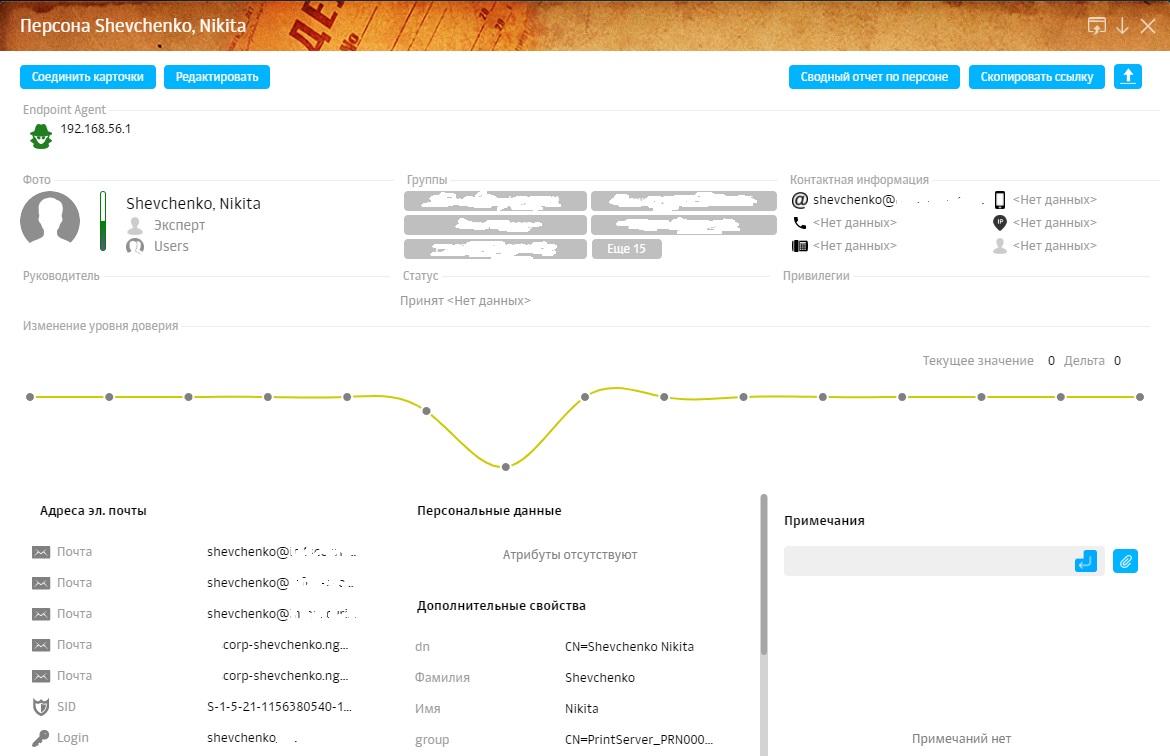

Dossier. Schon wieder Schönheit. Alle Informationen über eine Person sind auch alle Statistiken über Verstöße (wieder die Magie von Informationsobjekten). Die grafische Darstellung der Verbindungen im Kit unterscheidet sich jedoch nicht in Schönheit oder Leistung.

7. Beispieldatei

Berichte. Die Auswahl ist natürlich nicht reich. Aber die "Heat Map of Communications" ist eine sehr nützliche Sache. Nur wenige Personen können sofort erkennen, in welchen Einheiten welche Informationen verarbeitet werden. Und es ist oft schwierig festzustellen, wo welche Kommunikationskanäle verwendet werden. Hier hilft die Heatmap. Alle Aktivitäten der ausgewählten Gruppe von Mitarbeitern werden kategorisiert, und dann ziehen wir Schlussfolgerungen: Welche Aktionen sind normal und welche sind Anomalien.

8. Heatmap

Nützlich zu Beginn des Setups, nützlich für zukünftige Arbeiten. Andere Berichte sind eher in der Lage, Kollegen / Management alles zu vermitteln, was wir selbst in verschiedenen Abschnitten des Systems sehen.

Zusammenfassend.

Dort, hinter den Sternen, ist es dunkel und unheimlich. Vielleicht kommt irgendwann auch Schönheit dahin. Oder vielleicht ist das unrealistisch - um den Komplex sehr einfach zu machen. Wir empfehlen jedoch, tief im System nur speziell geschulte Personen mit wichtigen Handbüchern dorthin zu schicken.

9. Gruppe einstellen

Aber diejenigen, die an der Oberfläche bleiben, warten auf eines der freundlichsten Systeme.

Nikolay Postnov, Infosecurity, ein DLP-Konfigurationsmanager für Softline-Unternehmen.