Am 29. November 2018 „hackte“ ein Twitter-Nutzer unter dem Pseudonym

@TheHackerGiraffe mehr als 50.000 Netzwerkdrucker und druckte Flyer darauf, in denen er sie aufforderte, einen bestimmten PewDiePie-YouTube-Kanal zu abonnieren. Er sagte, dass er auf diese Weise die Popularität seines Idols fördern wollte, das nun um den 1. Platz in Bezug auf die Anzahl der Abonnenten von YouTube kämpft.

Interessant ist hier die Einfachheit, mit der der Hacker auf 50.000 Drucker zugreifen konnte. In einer

AMA-Q & A-Sitzung zu Reddit enthüllte ein Hacker die Details dieses Hacks. Es stellt sich heraus, dass nichts kompliziert ist. Darüber hinaus sind Softwaretools zum Ausnutzen vieler Schwachstellen in älterer Druckerfirmware im Web frei verfügbar. Leider kann buchstäblich jeder diesen Trick wiederholen.

Abbildung: Drucken auf Raw Port 9100Nachrichten auf Tausenden von Druckern sorgten für Aufregung, da sie auf vielen Geräten in verschiedenen Unternehmen auftraten: von hochwertigen Multifunktionsdruckern in großen Unternehmen bis hin zu kleinen tragbaren Belegdruckern an Tankstellen und Restaurants,

schreibt ZDNet .

Am 29. November 2018 druckten weltweit mehr als 50.000 Drucker eine solche Nachricht. Das Foto wurde vom betroffenen IT-Administrator in Brighton, Großbritannien, auf Twitter veröffentlicht . Eines von vielen ähnlichen Fotos auf Twitter

Am 29. November 2018 druckten weltweit mehr als 50.000 Drucker eine solche Nachricht. Das Foto wurde vom betroffenen IT-Administrator in Brighton, Großbritannien, auf Twitter veröffentlicht . Eines von vielen ähnlichen Fotos auf TwitterDiese Aktion ist Teil einer großen Kampagne, die von PewDiePie-Fans gestartet wurde. Sie setzen sich jetzt in sozialen Netzwerken dafür ein, dass der schwedische Blogger weiterhin führend bei der Anzahl der Abonnenten ist: Derzeit hat er 72,6 Millionen Abonnenten, und der konkurrierende Kanal der T-Serie mit 72,5 Millionen Abonnenten atmet in den Hintergrund.

Drucker zeigten einfach eine Textnachricht an, in der sie aufgefordert wurden, den Kanal zu abonnieren.

Ähnliche Hacks

Der aktuelle Hack von 50.000 Druckern ist nicht eindeutig. Dies ist wiederholt passiert. Ähnliches wurde beispielsweise am 24. März 2016 von dem Hacker

Weev (richtiger Name Andrew Auerheimer) getan, der

auf Tausenden von Netzwerkdruckern rassistische und antisemitische Nachrichten anzeigte. Interessanterweise schloss sich Auerheimer der „weißen Bewegung“ im Gefängnis an, wo er eine 41-monatige Haftstrafe wegen eines früheren Computer-Hacking-Verbrechens verbüßte.

Im Februar 2017 wurde dieser Trick von einem anderen Hacker, Stackoverflowin, wiederholt, der

dumme Zeichnungen auf mehr als 150.000 Druckern

druckte .

Post Stackoverflowin

Post StackoverflowinTechnische Details

Wie wir bereits gesagt haben, ist die technische Seite des Hackens nicht besonders schwierig. @TheHackerGiraffe

sagt, er habe es aus Langeweile getan: "Ich habe mich nach vier Stunden Destiny 2 gelangweilt und beschlossen, jemanden zu hacken."

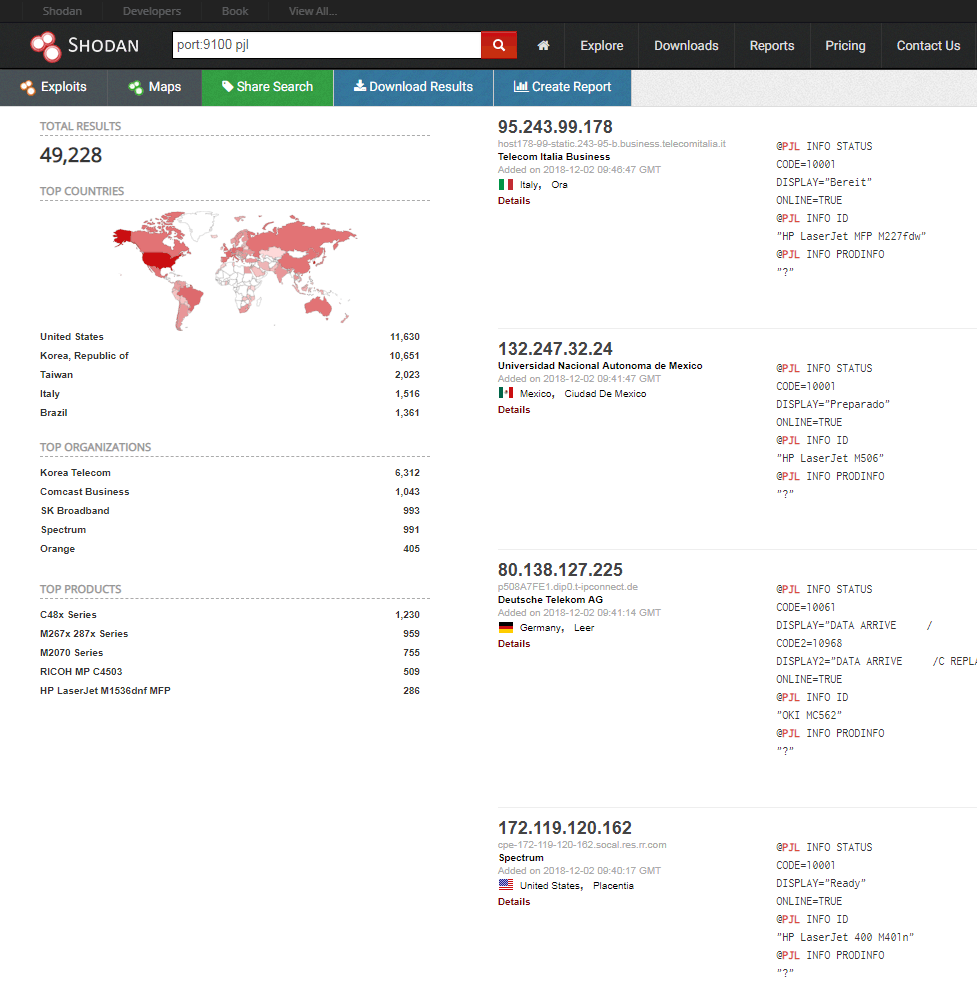

Um nach anfälligen Geräten zu suchen, wird traditionell die Shodan-Suchmaschine verwendet. Hier können Sie die Portnummer und das Protokoll angeben und eine Liste der Netzwerkgeräte mit IP-Adressen abrufen, auf denen dieser Port im Internet frei geöffnet ist.

Der letzte Angriff richtete sich an Drucker mit offenen IPP-Ports (Internet Printing Protocol), LPD-Ports (Line Printer Daemon) und Port 9100. Anschließend wird ein Skript geschrieben, um eine PostScript-Datei an die empfangenen IP-Adressen und den angegebenen Port zu senden, der sofort zum Drucken akzeptiert wird.

Die Anzahl der Drucker mit offenem Anschluss beträgt 9100. Screenshot der Shodan-Suchmaschine (2. Dezember 2018)

Die Anzahl der Drucker mit offenem Anschluss beträgt 9100. Screenshot der Shodan-Suchmaschine (2. Dezember 2018)In Reddit AMA sagte der Hacker @TheHackerGiraffe, er habe nur Nachrichten an nur 50.000 Drucker gesendet, obwohl er mehr verwenden könne: Die Suchmaschine gab mehr als 800.000 nicht gepatchte Drucker mit IPP-, LPD- und JetDirect-Internetanschlüssen zurück. Der Hacker wählte jedoch nur 50.000 Drucker mit 9100 offenen Ports.

Eine Liste anfälliger Drucker kann von Shodan heruntergeladen werden. Dann nahm der Hacker das Printer Exploitation Toolkit (PRET), dessen Quellcode

frei im Internet veröffentlicht wird, und verwendete es, um eine Verbindung zu Druckern herzustellen. Mit PRET können Sie übrigens nicht nur eine Nachricht drucken, sondern auch auf das interne Netzwerk und die Dateien zugreifen und unter anderem den Drucker beschädigen.

Printer Exploitation Toolkit Architecture (PRET)

Printer Exploitation Toolkit Architecture (PRET)Im Januar 2017 wurde das Programm von einem Forscherteam zusammen mit wissenschaftlichen Arbeiten zur katastrophalen Sicherheit von Netzwerkdruckern hochgeladen. In ihrer Arbeit haben sie sechs Schwachstellen in mehr als 20 Modellen von Netzwerkdruckern mit alter Firmware ausführlich beschrieben. Das Tool dient zum Testen von Netzwerken und zum Suchen nach Schwachstellen.

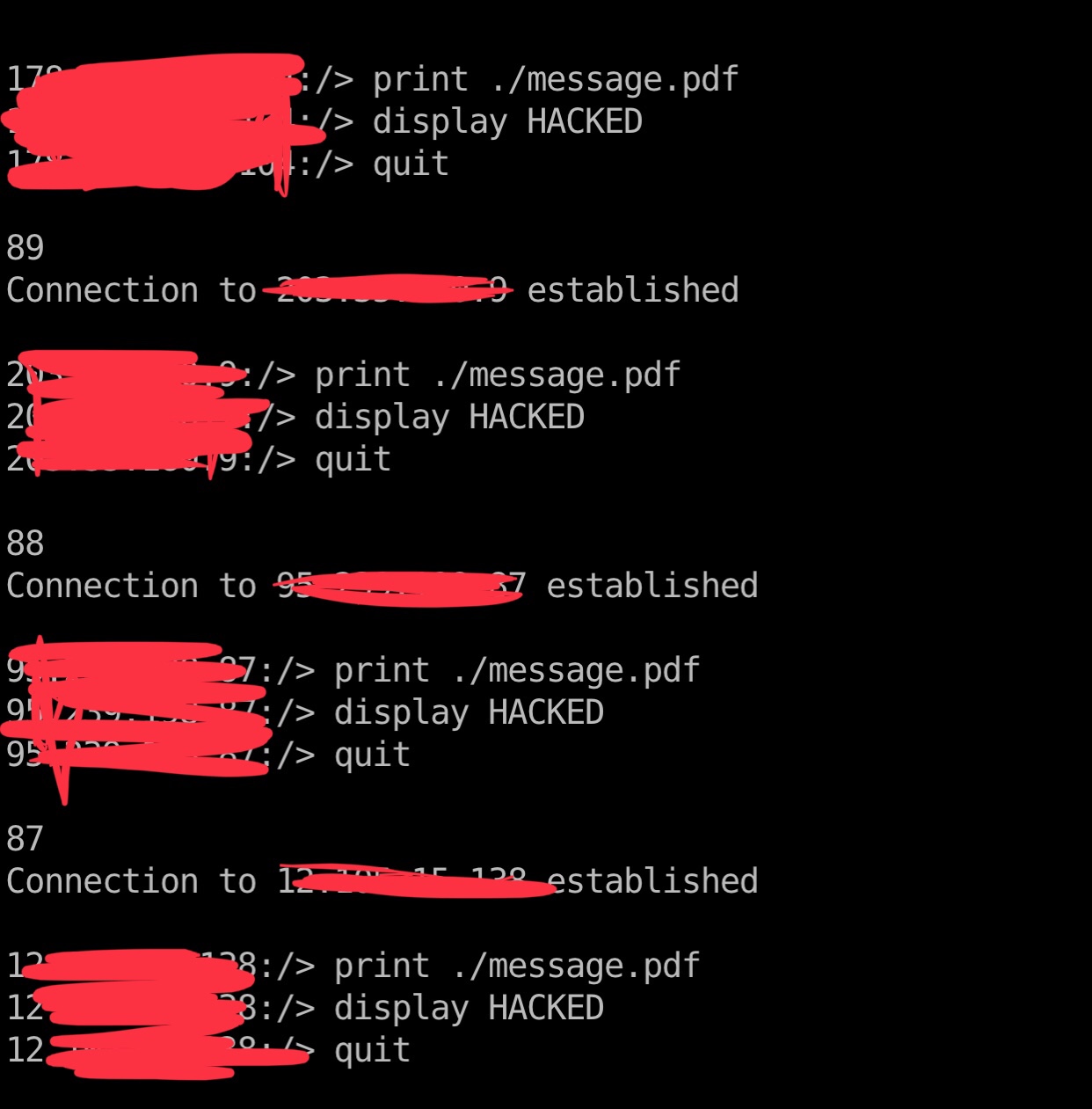

@TheHackerGiraffe hat ein

solches Bash-Skript gestartet. Das Skript erstellt eine Liste von Druckern mit Shodan (

potential_bros.txt ) und durchläuft jede PRET-IP-Adresse mit den in command.txt angegebenen

commands.txt :

Der Inhalt von

commands.txt :

print ./message.pdf display HACKED quit

Aufgrund der großen Anzahl von IP-Adressen ist es besser, das Skript irgendwo auf dem Server auszuführen.

Angriff in Aktion, Screenshot vom Server. Foto: @TheHackerGiraffe

Angriff in Aktion, Screenshot vom Server. Foto: @TheHackerGiraffe@TheHackerGiraffe betrachtet seine Aktionen nicht als illegal, da Drucker frei über das Internet gesteuert werden können: "Stellen Sie sich eine große Schaltfläche" Drucken "im Internet vor

" ,

sagt er .

Unabhängig von den Zielen für Hacking und dumme Nutzung sagt der aktuelle Vorfall viel über den Schutz von Netzwerkgeräten aus (genauer gesagt, das Fehlen dieses Schutzes). Wie Sie sehen, denken viele Benutzer nicht über das Aktualisieren der Firmware nach und folgen nicht der Veröffentlichung von Patches. Dies ist jedoch seit langem bekannt, jetzt gibt es nur noch eine klare Demonstration, wozu dies führen könnte.

"Die Leute unterschätzen, wie leicht ein Angreifer eine solche Sicherheitsanfälligkeit ausnutzen kann, um ernsthaftes Chaos zu verursachen", schrieb @TheHackerGiraffe. "Sie können Dateien stehlen, Malware installieren, Drucker physisch beschädigen und den Drucker sogar als Brückenkopf für weitere Angriffe auf das interne Netzwerk verwenden." ".

Drucker sind jedoch nicht das interessanteste Ziel. Zum Beispiel findet Shodan ungefähr 190.000 offene FTP-Server ...