In diesem Herbst verzeichnete Group-IB eine massive Verbreitung von Malware an Finanzinstitute und Unternehmen. Angreifer schickten mehr als 11.000 Briefe von gefälschten Postadressen russischer Regierungsbehörden - alle enthielten einen RTM-Trojaner, der Geld von Remote-Banking-Diensten (RBS) und Zahlungssystemen stehlen sollte. Im Durchschnitt bringt ein erfolgreicher Diebstahl dieser Art Angreifer etwa 1,1 Millionen Rubel.

Text: Semen Rogachev, Associate Malware Analysis Specialist Group-IBAb dem 11. September zeichnete das

Group-IB Threat Intelligence-System (Cyber Intelligence) Massenmailings an russische Banken, Industrie- und Transportunternehmen auf: 3210 Briefe wurden im September, 2311 im Oktober, 4768 im November und 784 im Dezember verschickt. Newsletter waren „Wellen“, der Höhepunkt trat am 24. und 27. September auf - 729 bzw. 620 Buchstaben. Insgesamt haben Hacker von September bis Anfang Dezember

11.073 Briefe von

2.900 verschiedenen E-Mail-Adressen gesendet, die von Regierungsbehörden gefälscht wurden. Es wurden ungefähr 900 verschiedene Domains gefunden, die den Adressen der Absender zugeordnet sind.

In der Mailingliste werden unter den Adressen der Absender die folgenden Domainnamen angezeigt, die mit staatlichen und kommunalen Organisationen verknüpft sind:

- 14.rospotrebnadzor.ru - Amt des Bundesdienstes für die Überwachung des Schutzes der Verbraucherrechte und des menschlichen Wohlergehens in der Republik Sacha

- 22.rospotrebnadzor.ru - Amt des Bundesdienstes für die Überwachung des Schutzes der Verbraucherrechte und des menschlichen Wohlergehens im Altai-Gebiet

- 33.rospotrebnadzor.ru - Amt des Bundesdienstes für die Überwachung des Schutzes der Verbraucherrechte und des menschlichen Wohlergehens in der Region Wladimir

- 37.rospotrebnadzor.ru - Amt des Bundesdienstes für die Überwachung des Schutzes der Verbraucherrechte und des menschlichen Wohlergehens in der Region Iwanowo

- 38.rospotrebnadzor.ru - Amt des Bundesdienstes für die Überwachung des Schutzes der Verbraucherrechte und des menschlichen Wohlergehens in der Region Irkutsk

- 39.rospotrebnadzor.ru - Amt des Bundesdienstes für die Überwachung des Schutzes der Verbraucherrechte und des menschlichen Wohlergehens in der Region Kaliningrad

- 42.rospotrebnadzor.ru - Amt des Bundesdienstes für die Überwachung des Schutzes der Verbraucherrechte und des menschlichen Wohlergehens in der Region Kemerowo

- 47.rospotrebnadzor.ru - Amt des Bundesdienstes für die Überwachung des Schutzes der Verbraucherrechte und des menschlichen Wohlergehens in der Region Leningrad

- 89.fsin.su - Bundesgefängnisdienst Russlands im autonomen Okrug Yamalo-Nenzen

- engels-edu.ru - Bildungsausschuss der Verwaltung des Stadtbezirks Engelsky

- enis.gosnadzor.ru - Bundesdienst für ökologische, technologische und nukleare Überwachung ROSTEKHNADZOR Yenisei Administration

- fbuz29.rospotrebnadzor.ru - Zentrum für Hygiene und Epidemiologie in der Region Archangelsk

- fcao.ru - Bundeszentrale für Analyse und Bewertung der technogenen Auswirkungen

- fguz-volgograd.ru - das Zentrum für Hygiene und Epidemiologie in der Region Wolgograd

- gov39.local - Regierung der Region Kaliningrad

- mcx-samara.ru - Rosselkhoznadzor Büro für die Region Samara

- minsoc-buryatia.ru - Ministerium für Sozialschutz der Republik Burjatien

- minsoc26.ru - Ministerium für Arbeit und Sozialschutz der Bevölkerung des Stawropol-Territoriums

- minzdravsakhalin.ru - Gesundheitsministerium der Region Sachalin

- mosoblsud.ru - Moskauer Landgericht

- prokuratura.omsk.ru - Die Staatsanwaltschaft der Region Omsk

- rcro.tomsk.ru - Regionales Zentrum für Bildungsentwicklung, Tomsk (Regionale staatliche Haushaltsinstitution)

- rostrud.ru - Bundesdienst für Arbeit und Beschäftigung ROSTRUD.

- rpn.gov.ru - Rosprirodnadzor - Bundesdienst für die Überwachung der natürlichen Ressourcen.

- zdrav.spb.ru - Die offizielle Website des St. Petersburg Health Committee.

- zsib.gosnadzor.ru - Bundesdienst für ökologische, technologische und nukleare Überwachung ROSTEKHNADZOR.

Einige E-Mails enthielten "DKIM" -Header (Domain Key Identifier Mail). "DKIM" ist eine Authentifizierungsmethode für E-Mail-Nachrichten, die vor Fälschung von Absenderadressen schützt und es Ihnen ermöglicht, die Tatsache zu bestätigen, dass eine E-Mail von einer angegebenen Domain gesendet wird. Zum Beispiel:

Das Ergebnis der DKIM-Prüfung:

Wie die Schaltung funktionierte

Briefe aus der Mailingliste tarnen sich als wichtige Dokumente (zum Beispiel lautet der Betreff des Briefes "Senden am Donnerstag", "Notiz", "Zahlung August-September", "Kopien von Dokumenten" usw.). Der Text des Briefes entspricht dem Thema, zum Beispiel:

Oder:

Ein charakteristisches Merkmal ist die Nichtübereinstimmung zwischen der Absenderadresse und der Absenderadresse des Briefes. Die Absenderadresse des Briefes ist auf öffentlichen Domains registriert.

Zum Beispiel:

Oder

Jedem Brief ist ein Anhang beigefügt, bei dem es sich um ein Archiv handelt, das eine ausführbare Datei enthält. Entpackte Dateien haben Symbole für "PDF" - Dateien, die den Benutzer zusätzlich irreführen. Nach dem Start der entpackten Datei ist der Computer infiziert.

Trojan RTM erschien Ende 2015 - Anfang 2016. Es zielt auf die Arbeit mit Remote-Banking- und Zahlungssystemen ab. RTM ist modular aufgebaut, seine Module ersetzen Details, lesen Tastenanschläge, ersetzen DNS-Server und Sicherheitszertifikate, machen Screenshots usw.

Infektionsprozess

- Nach dem Start entpackt RTM die "DLL" -Bibliothek und speichert sie im Ordner "% TEMP%". Anschließend wird sie in den Adressraum des aktuellen Prozesses geladen.

- Kopiert nach dem Entpacken den entpackten Inhalt der Datei ".tmp" nach "% ProgramData% \ random_folder \ random_name".

- Erstellt eine Aufgabe namens "Windows Update", um die im vorherigen Schritt über "rundll32.exe" kopierte Datei auszuführen.

- Wenn die Erstellung der Aufgabe nicht erfolgreich war, fügen Sie den Windows Update-Schlüssel mit dem Wert rundll32.exe% ProgramData% \ random_folder \ random_name DllGetClassObject-Host zum Registrierungsschlüssel "HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run \" hinzu. Auf diese Weise kann die Datei aus dem Verzeichnis "% ProgramData%" jedes Mal gestartet werden, wenn sich ein Benutzer am System anmeldet.

Beschreibung und Funktionalität

- Zeichenfolgen in „RTM“ werden mit dem modifizierten „RC4“ -Algorithmus verschlüsselt und vor der Verwendung entschlüsselt.

- Nach dem Start wird überprüft, ob Dateien und Verzeichnisse "cuckoo", "fake_drive", "Erdbeere", "tsl", "targets.xls", "perl", "wget.exe", "* python *" auf Laufwerk "C" vorhanden sind. , "Myapp.exe", "self.exe", "vboxservice.exe", "python.exe". Wenn gefunden, wird heruntergefahren.

- Überprüft, ob das ESET-Antivirus vorhanden ist. Wenn es installiert ist, füllt es seine Lizenzdatei mit Nullen und löscht sie dann.

- Startet die Verfolgung von Tastenanschlägen auf der Tastatur. Wenn das aktive Fenster vom Mozilla Firefox- oder Internet Explorer-Browser erstellt wurde, wird die Seiten-URL zu den von der Tastatur empfangenen Daten hinzugefügt.

- Überwacht und speichert Daten, die in die Zwischenablage gelangen. Ihnen werden der Name des Fensters, aus dem die Informationen kopiert wurden, und die Uhrzeit hinzugefügt.

- Überwacht den Linksklick auf Elemente, deren Klassenname mit tpanel und obj_button übereinstimmt. Wenn Sie auf diese Elemente klicken, wird ein Screenshot erstellt und an einen Remote-Server gesendet.

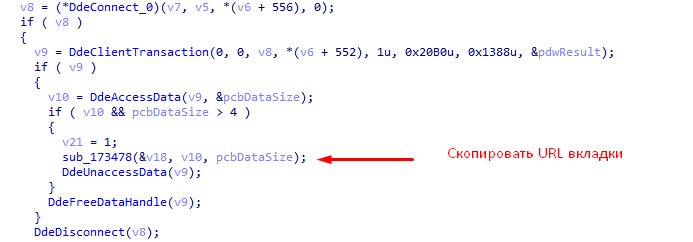

- Überprüft die Adressen der geöffneten Registerkarten der Browser "Internet Explorer" und "Mozilla Firefox", um Informationen über die Interaktion mit Banken zu sammeln, die aktuelle "URL" der Registerkarte zu erhalten und diese mit den Werten aus Tabelle 1 zu vergleichen. Im Falle einer Übereinstimmung werden die entsprechenden Informationen an den "C & C" -Server gesendet .

- Sehen Sie sich den Browserverlauf von Internet Explorer-, Mozilla Firefox- und Google Chrome-Browsern an und suchen Sie nach Informationen zu Besuchen von Bank-Websites. Bei Übereinstimmung der empfangenen Daten mit den Daten aus Tabelle 1 wird eine entsprechende Nachricht an den Server "C & C" gesendet.

- Überprüft die Klassennamen laufender Fenster auf Übereinstimmungen mit den Werten aus Tabelle 3. Im Falle einer Übereinstimmung werden Kennungen gespeichert, die in Zukunft an C & C als Daten zur Interaktion mit einer bestimmten Bank gesendet werden.

- Anschließend versucht "RTM", eine Verbindung mit dem "C & C" -Server herzustellen (die folgenden Adressen wurden gefunden: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34). Um die IP-Adresse des "C & C" -Servers zu erhalten, wird auf die Site "namecha.in" zugegriffen.

- Erstellt einen Stream, der das Vorhandensein verbundener Smartcards überprüft.

Weitere Aktionen hängen von den Befehlen ab, die vom C & C-Server empfangen werden.

Empfangene Befehle werden mit dem modifizierten RC4-Algorithmus verschlüsselt. In jeder vom C & C-Server empfangenen Nachricht sind die ersten 4 Bytes ein XOR-Schlüssel. Vor dem Entschlüsseln der empfangenen Daten werden alle 4 Bytes des "S-Blocks" Modulo 2 mit diesem Schlüssel hinzugefügt. Die Taste „RC4“ selbst ist im Programm gespeichert.

Die Bytes 4 bis 8 sind der "CRC32" -Code für den Rest der Nachricht. Nach der Entschlüsselung. Das Programm überprüft die Richtigkeit der Nachricht, indem es den von der Nachricht empfangenen „CRC-32“ -Code mit dem tatsächlichen „CRC-32“ -Nachrichtencode vergleicht.

Das 9. Byte der empfangenen Nachricht bestimmt den auszuführenden Befehl.

- Wenn 9 Bytes 0x0 sind, setzt das Programm seine Arbeit fort. Eine solche Antwort bedeutet, dass die vom Server empfangenen Daten korrekt sind.

- Wenn 9 Bytes 0x5 sind, ist der Rest der Nachricht ein optionales Modul, das in den "RTM" -Prozess geladen wird.

- Wenn 9 Byte 0x6 ist, ist der Rest der Nachricht eine ausführbare Datei. Es wird gespeichert und gestartet.

- Wenn 9 Bytes 0x8 sind, ist der Rest der Nachricht eine "DLL" -Bibliothek. Es wird gespeichert und geladen.

- Wenn 9 Byte 0x9 ist, ist der Rest der Nachricht eine ausführbare Datei, die ohne Speichern ausgeführt wird.

- Wenn 9 Byte 0xB ist, ist der Rest der Nachricht eine neue ausführbare Datei, die die aktuelle ausführbare RTM-Datei ersetzt.

- Wenn 9 Byte 0xC ist, wird der Rest der Nachricht in einer Datei im Verzeichnis "% LocalAppData%" gespeichert.

- Wenn 9 Byte 0x1 ist, ist der Rest der Nachricht eine Zeichenfolge mit einem der folgenden Befehle:

- "Find_files" - sucht nach einer Datei mit dem Namen "C & C",

- "Download" - sendet den Inhalt der Datei mit dem Namen, der vom "C & C" -Server erhalten wurde, an den entfernten Norden, falls vorhanden.

- "Entladen" - Stoppt den Betrieb von "RTM" bis zum nächsten Neustart.

- "Deinstallieren" - RTM entfernt die aktuelle ausführbare Datei.

- "Deinstallationssperre" - löscht die aktuelle ausführbare Datei und setzt den "Shell" -Schlüssel des Registrierungsschlüssels "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \" auf "shutdown –s –f –t 0", was zum Herunterfahren des Computers führt bei jedem Login.

- "Automatisch erhöhen" - Erstellt ein Fenster. Wenn Sie auf die Schaltflächen klicken, wird "RTM" als Administrator durch den Start von "rundll32.exe" gestartet.

- „Dbo-Scan“ - Startet die Suche nach Dateien im Zusammenhang mit Bankdienstleistungen (Tabelle 2).

- "Herunterfahren" - fährt den Computer herunter.

- "Neustart" - Startet den Computer neu

- "Hosts-add" - schreibt die empfangenen Daten in die "hosts" -Datei und löscht den Cache der DNS-Diensteinträge, indem der Befehl "ipconfig.exe / flushdns" ausgeführt wird.

- "Hosts-clear" - Bereinigt die "Hosts" -Datei und löscht den Cache der DNS-Diensteinträge, indem der Befehl "ipconfig.exe / flushdns" ausgeführt wird.

- "Screenshot" - Erstellt einen Screenshot und sendet ihn an den Server.

- "Kill-Prozess" - sucht nach laufenden Prozessen, in deren Namen eine Zeile vom Server empfangen wird, empfängt deren Kennungen und beendet sie.

- „Videostart“ - Erstellt einen Stream, der alle 2 Sekunden einen Screenshot erstellt und an die vom C & C-Server empfangene Remote-Adresse überträgt.

- "Video-Stop" - Stoppt den Stream beim Erstellen von Screenshots.

- "Nachricht" - Erstellt ein Popup-Fenster mit Text, der von C & C empfangen wurde

- Es wird davon ausgegangen, dass "RTM" zusätzliche Module mit der Erweiterung ".dtt" herunterladen kann.

- Es wird angenommen, dass nach dem Empfang des Befehls "del-module" die Ausführung gestoppt und der Code des geladenen Moduls gelöscht wird.

Tabelle 1 - Liste der "URLs", die die Interaktion mit Banken anzeigen

Tabelle 2 - Liste der Dateien, die die Interaktion mit Banken anzeigen

Tabelle 3 - Liste der Klassennamen

Diebstahlschema

Mithilfe von Screenshots und einem Keylogger erkennt RTM den Benutzernamen und das Kennwort des Benutzers, lädt die Fernsteuerungstools für den Computer herunter und startet sie. Anschließend wird entweder ein Zahlungsauftrag erstellt und über die Fernsteuerung auf dem infizierten Computer an das Remotebanking-System gesendet, oder die im Remotebanking-System verwendeten Authentifizierungsdaten und geheimen Schlüssel werden gestohlen und der Befehl wird vom Computer des Angreifers gesendet. Laut Group-IB „verdienen“ Hacker im Falle eines erfolgreichen Diebstahls im Durchschnitt etwa 1.100.000 Rubel von einer juristischen Person.

Im Herbst - von September bis November - startete die kriminelle RTM-Gruppe im Allgemeinen mehrere groß angelegte Angriffe auf große russische Banken und Unternehmen. Böswillige Aktivitäten wurden mithilfe des Cyber Attack Early Warning System-Bedrohungserkennungssystems Polygon (TDS) erkannt und blockiert. Mit diesem System können Sie verdächtige Briefe in einem vom Hauptnetz des Bankennetzwerksystems isolierten Safe „entpacken“, auf böswillige Anhänge prüfen und ein Urteil über den Grad der Gefahr des erkannten Objekts abgeben .