Ist es möglich, alle bei SIEM eintreffenden Ereignisse zu kategorisieren und welches Kategorisierungssystem dafür zu verwenden? Wie wende ich Kategorien in Korrelationsregeln und bei der Ereignissuche an? Wir werden diese und andere Probleme in einem neuen Artikel aus dem Zyklus analysieren, der sich mit der Methodik zur Erstellung von Out-of-Box-Korrelationsregeln für SIEM-Systeme befasst.

Bild: WorktrooperDieser Artikel wurde gemeinsam mit

Mikhail Maximov und

Alexander Kovtun verfasst .

Wir warnen Sie: Der Artikel ist groß, da er den Aufbau des Kategorisierungssystems und unsere Argumentationsketten beschreibt. Wenn Sie zu faul sind, um es vollständig zu lesen, können Sie sofort zum Abschnitt mit den

Schlussfolgerungen gehen - dort haben wir alles zusammengefasst, was im Artikel besprochen wurde, und die Ergebnisse zusammengefasst.

In einem

früheren Artikel haben wir festgestellt, dass Ereignisse viele wichtige Informationen enthalten, die beim Normalisierungsprozess nicht verloren gehen können. Die Beschreibung des Interaktionsschemas bezieht sich auf diese Art von Daten. Um die Arten der Interaktion zu systematisieren, haben wir Folgendes durchgeführt:

- identifizierte die Hauptschemata, die jeder Art von Veranstaltung inhärent sind;

- bestimmt, welche Unternehmen an den Programmen beteiligt sind;

- bildeten den grundlegenden Satz von Feldern, die zur Beschreibung aller im Anfangsereignis gefundenen Entitäten und des Interaktionskanals zwischen ihnen benötigt werden.

Als Ergebnis der Analyse von Protokollen aus verschiedenen Arten von Software und Hardware konnten wir die Entitäten unterscheiden: Subjekt, Objekt der Interaktion, Quelle und Sender.

Lassen Sie uns nun über die Semantik der Interaktion dieser Entitäten und ihre Reflexion bei der Kategorisierung von Ereignissen sprechen. Bevor der Ansatz zur Bildung und zu den Kategorien beschrieben wird, müssen zwei Fragen beantwortet werden: Warum müssen die Kategorien von Ereignissen bestimmt werden und welche Eigenschaften sollte ein Katheterisierungssystem haben?

Lassen Sie uns zunächst festlegen, warum Ereignisse kategorisiert werden sollen. Kurz gesagt: Eine Kategorisierung ist erforderlich, um mit semantisch ähnlichen Ereignissen unabhängig von der Art der Quelle gleich gut zu funktionieren. Wir beziehen uns auf die Arten von Quellen, deren Hauptzweck die Quelle ist: Netzwerkausrüstung, Betriebssysteme, Anwendungssoftware. Der Ausdruck „mit semantisch ähnlichen Ereignissen auf die gleiche Weise arbeiten“ sollte wie folgt verstanden werden:

- Semantisch ähnliche Ereignisse aus jeder Art von Quelle haben eine gemeinsame Kategorie.

- Für Ereignisse jeder Kategorie werden klare Regeln zum Ausfüllen der Felder des Schemas definiert. Wir bekämpfen also effektiv das Chaos, das im Stadium der Normalisierung von Ereignissen auftritt und häufig zu mehreren falsch positiven Ergebnissen der Korrelationsregeln führt.

- Durch die Behandlung von Kategorien können Sie unnötige Überprüfungen im Code der Korrelationsregeln vermeiden, um die Semantik des Ereignisses zu verstehen. Beispielsweise müssen bestimmte Felder nicht auf Datenverfügbarkeit überprüft werden, um festzustellen, ob das Ereignis die Benutzereingabe und nicht die Systemsicherung beschreibt.

- Die Kategorisierung ist eine allgemeine terminologische Grundlage, die beim Schreiben der Korrelations- und Untersuchungsregeln für Vorfälle hilft, mit einem einzigen Satz von Begriffen und ihren allgemein akzeptierten Bedeutungen zu arbeiten. Um beispielsweise klar zu verstehen, dass das Ändern der Netzwerkkonfiguration und der Softwarekonfiguration völlig unterschiedliche Arten von Ereignissen sind, die völlig unterschiedliche Bedeutungen haben.

Um all dies zu erhalten, müssen Sie ein System zum Kategorisieren von Ereignissen erstellen und es beim Schreiben von Korrelationsregeln, bei der Untersuchung von Vorfällen und in Fällen verwenden, in denen mehr als eine Person in einer Organisation mit einem SIEM-System arbeitet.

Die Anforderungen an das Kategorisierungssystem müssen vier Eigenschaften erfüllen:

- Eindeutigkeit . Ein und dasselbe Ereignis sollte nur einer Kategorie zugeordnet werden.

- Kompaktheit . Die Gesamtzahl der Kategorien sollte so sein, dass sie von einem Experten leicht gespeichert werden können.

- Hierarchie . Das System sollte auf einem hierarchischen Schema aufgebaut sein und aus mehreren Ebenen bestehen, da dies die am einfachsten zu merkende Struktur ist. Darüber hinaus sollte die Hierarchie auf dem Prinzip „von allgemein zu speziell“ aufbauen: Auf der ersten Ebene gibt es eher „allgemeine“ Kategorien und auf der letzten Ebene hochspezialisierte Kategorien.

- Erweiterbarkeit . Die Prinzipien, nach denen es erstellt wird, sollten es ermöglichen, das Kategorisierungssystem zu aktualisieren, wenn neue Ereignistypen auftreten, für die separate Kategorien erforderlich sind, ohne den Hauptansatz zu ändern.

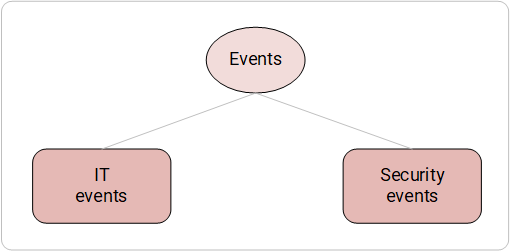

Fahren wir mit der Beschreibung des Kategorisierungssystems fort: Wir beginnen mit zwei großen Domänen, die mit SIEM verbundene Ereignisquellen enthalten und in denen sie Ereignisse generieren.

Quell- und Ereignisdomänen

Die SIEM-Bereitstellung beginnt häufig mit dem Verbinden von Quellen, die unterschiedliche Ereignisse erzeugen. Eine wichtige Eigenschaft dieser Ereignisse ist, dass sie die Funktionalität der Quellen selbst widerspiegeln.

Es können zwei globale Domänen unterschieden werden:

- IT-Quellen - systemweite Anwendungssoftware und -hardware, die IT-Ereignisse generiert.

- IB-Quellen - spezialisierte Software und Hardware für die Informationssicherheit des Unternehmens, die IB-Ereignisse generiert.

Berücksichtigen Sie die grundlegenden Unterschiede zwischen den Ereignissen dieser Domänen.

IT-Quellen melden das Auftreten von Phänomenen im automatisierten System, ohne dass das Sicherheitsniveau bewertet wird - „gut“ oder „schlecht“. Beispiele: Anwenden einer neuen Konfiguration durch ein Gerät, Sichern von Daten, Übertragen einer Datei über ein Netzwerk, Deaktivieren eines Netzwerkports an einem Switch.

Im Gegensatz zu IT-Quellen verfügen IS-Quellen über zusätzliches externes Wissen zur Interpretation bestimmter Ereignisse unter Sicherheitsgesichtspunkten - der Politik. Die Verwendung von Richtlinien ermöglicht es IS-Quellen, Entscheidungen zu treffen - ob das beobachtete Phänomen „gut“ oder „schlecht“ ist - und dies über die generierten IB-Ereignisse an SIEM zu melden.

Betrachten Sie das folgende Beispiel: Im Allgemeinen wird ein neutrales Dateiübertragungsereignis in einem Netzwerk von der Firewall der nächsten Generation als "schlecht" angesehen: Es stellt sich heraus, dass es sich bei der Datei um ein Word-Dokument handelt, das vom internen Netzwerk des Unternehmens über FTP an einen externen Server übertragen wird, und die konfigurierte Richtlinie verbietet dies Informationsinteraktionen. Das Deaktivieren des Netzwerkports wird durch die Entscheidung, die Aktionen von Administratoren zu steuern, als Verletzung der Zugriffsrechte interpretiert: Da das Trennen des Ports vom Benutzer Alex vorgenommen wird, der keine Rechte dazu hat und gemäß der konfigurierten Sicherheitsrichtlinie außerhalb seiner Arbeitszeit auftritt.

Es ist jedoch nicht ganz richtig zu sagen, dass Informationssicherheitsquellen nur Informationssicherheitsereignisse erzeugen. IB-Quellen generieren IB- und IT-Ereignisse. IS-Quellen generieren in der Regel IT-Ereignisse, wenn sie eine Änderung ihres Status melden: Konfigurationsänderungen, Wechseln von Clusterknoten und Sicherungen. Im Allgemeinen können diese Ereignisse auf die interne Prüfung der Maßnahmen und den Zustand der Quelle zurückgeführt werden. Wenn die Aktivität die Anwendung von Sicherheitsrichtlinien betrifft, generiert dieselbe Quelle bereits Informationssicherheitsereignisse und meldet dabei die Ergebnisse ihrer Anwendung.

Wir haben die Unterschiede zwischen den beiden Domänen bewusst so detailliert beschrieben. Die Ereignisse jeder Domäne haben ihre eigene Bedeutung und können sich manchmal grundlegend voneinander unterscheiden. Diese Unterschiede führten zur Existenz von zwei separaten Ereigniskategorisierungssystemen, die für IT-Ereignisse und Informationssicherheitsereignisse verantwortlich sind.

Ereignisdomänen

EreignisdomänenEs gibt eine weitere seltene Art von Quellen, die Ereignisse einer separaten dritten Domäne erzeugen - die Domäne der Angriffe. Ereignisse dieser Domäne können aus Quellen der Endpunktschutzstufe (Endpoint Protection), anderen untergeordneten SIEMs (sofern sie in einer Hierarchie angeordnet sind) oder anderen Lösungen abgerufen werden, die auf der Grundlage der Analyse von IT- und (oder) Informationssicherheitsereignissen feststellen können, ob es sich um ein automatisiertes System handelt oder nicht Ein Teil davon ist einem Hackerangriff ausgesetzt.

Im Rahmen dieser Artikelserie werden wir die folgenden Konzepte verwenden, um Angriffe und Informationssicherheitsereignisse von End-to-End-Verteidigungsmitteln zu trennen:

- Ein Angriff ist eine böswillige Abfolge von Aktionen eines Angreifers, die darauf abzielen, ein bestimmtes Ziel innerhalb eines Unternehmens zu erreichen.

- Ein Angriff kann aus einem oder mehreren Ereignissen bestehen - einer Kette von Informationssicherheitsereignissen und / oder IT-Ereignissen, die gegen Richtlinien zur Informationssicherheit verstoßen.

Es gibt verschiedene Ansätze zur Kategorisierung von Angriffen, z. B. die wachsende Beliebtheit von

MITRE Adversarial Tactics, Techniques und Common Knowledge (ATT & CK) . Wir werden diesen Bereich jedoch in unseren Artikeln nicht berücksichtigen.

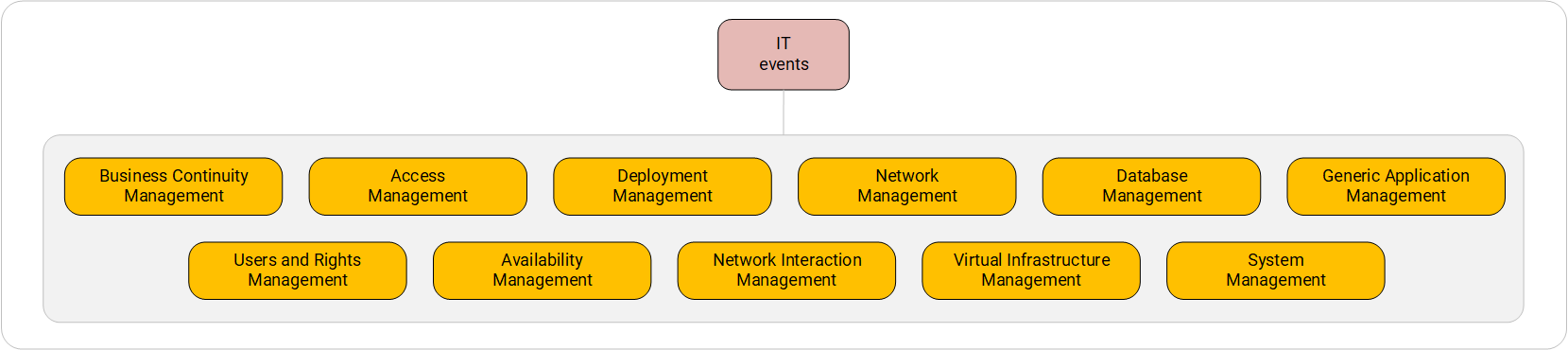

IT-Ereigniskategorisierungssystem

Systemweite Anwendungssoftware und -hardware, die wir den IT-Quellen von Ereignissen zuordnen, sollen bestimmte Prozesse implementieren oder unterstützen, um ihre Aufgaben zu erfüllen. Im Verlauf ihrer Entscheidung werden die festgeschriebenen Fakten durch separate IT-Ereignisse erfasst. Sie können dem Prozess zugeordnet werden, in dem jeder von ihnen aufgetreten ist.

Indem wir die in IT-Quellen ablaufenden Prozesse isolieren, können wir die erste Kategorisierungsebene bilden (die wir später als Kontext bezeichnen werden). Es wird ein semantisches Feld definiert, das IT-Ereignisse korrekt interpretiert.

Bei der Analyse von Ereignissen wird deutlich, dass jede von ihnen die Interaktion mehrerer Entitäten im Rahmen eines bereits definierten Prozesses beschreibt. Wenn wir als Hauptobjekt eine dieser Entitäten als Interaktionsobjekt auswählen, bilden wir die zweite Kategorisierungsebene.

Das Verhalten der Hauptentität im Ereignis im Rahmen eines bestimmten Prozesses spielt die Rolle der dritten Ebene der Kategorisierung von IT-Ereignissen.

Insgesamt haben wir am Ausgang die folgenden Ebenen erhalten:

- Der Kontext (Prozess), in dem das Ereignis aufgetreten ist.

- Das vom Ereignis beschriebene Objekt (Hauptentität).

- Die Art des Verhaltens des Objekts im gegebenen Kontext.

Daher haben wir drei Ebenen der Kategorisierung von IT-Ereignissen gebildet, mit denen Sie semantisch ähnliche Ereignisse aus verschiedenen Arten von Quellen in der IT-Infrastruktur bequem bearbeiten können.

Um die Einzigartigkeit des resultierenden Kategorisierungssystems sicherzustellen, werden wir separate Domänen für jede Ebene bilden.

Kategorisierungssystem für IT-Events. Erste Ebene.

Kategorisierungssystem für IT-Events. Erste Ebene.Ein ähnlicher Prozessansatz für die Arbeit mit IT-Systemen wird auch in ITSM (IT Service Management, IT Service Management) verwendet, das einige grundlegende Prozesse postuliert, die in IT Services stattfinden. Wir werden uns auf diesen Ansatz verlassen, wenn wir mögliche Prozesse oder mit anderen Worten Kontexte bilden, wenn wir IT-Ereignisquellen berücksichtigen.

Wir gehen auf die Hauptprozesse dieser Ebene ein:

- Business Continuity Management - Ereignisse im Zusammenhang mit Vorgängen zur Aufrechterhaltung des kontinuierlichen Betriebs von Systemen: Replikations-, Migrations- und Synchronisierungsprozesse von virtuellen Maschinen, Datenbanken und Speichern, Sicherungs- und Wiederherstellungsvorgänge;

- Benutzer- und Rechteverwaltung (Benutzer- und Rechteverwaltung) - Ereignisse im Zusammenhang mit der Arbeit mit Gruppen und Benutzerkonten;

- Zugriffsverwaltung - Ereignisse im Zusammenhang mit den Prozessen Authentifizierung, Autorisierung, Buchhaltung (AAA) und allen Versuchen, auf das System zuzugreifen;

- Verfügbarkeitsmanagement - Ereignisse im Zusammenhang mit Aktionen zum Starten, Stoppen, Einschalten, Ausschalten und Herunterfahren von Entitäten, einschließlich Informationsnachrichten von Entitätszugriffskontrollsystemen;

- Deployment Management (Ereignisverwaltung) - Ereignisse, die mit der Einführung neuer Entitäten von außen in das System sowie mit der Entfernung der Entität aus diesem System verbunden sind;

- Netzwerkinteraktionsmanagement - Ereignisse im Zusammenhang mit der Datenübertragung über das Netzwerk, einschließlich des Aufbaus von Verbindungen, des Öffnens und Schließens von Tunneln;

- Netzwerkverwaltung - Ereignisse im Zusammenhang mit dem Netzwerkstapel: einschließlich aller Aktionen mit Richtlinien und Regeln für die Netzwerkfilterung;

- Virtual Infrastructure Management (Virtual Infrastructure Management) - Ereignisse im Zusammenhang mit der Virtualisierungsinfrastruktur;

- Datenbankverwaltung - Ereignisse im Zusammenhang mit der Funktionsweise des DBMS und den Aktionen der Benutzer und Prozesse darin;

- Systemverwaltung - Ereignisse im Zusammenhang mit der Funktionsweise des Betriebssystems und der Software, die Teil des Betriebssystems ist;

- Generische Anwendungsverwaltung (Verwaltung anderer Anwendungen) - Ereignisse im Zusammenhang mit der Funktionsweise anderer Anwendungen, die vom Benutzer installiert wurden und nicht Teil des Betriebssystems sind.

Es ist wichtig zu verstehen, dass unterschiedliche Prozesse auf derselben IT-Quelle stattfinden können. So können beispielsweise in dem unter Unix bereitgestellten DHCP-Dienst sowohl der Netzwerkverwaltungsprozess (z. B. das Generieren eines IP-Adressaktualisierungsereignisses auf Knoten) als auch der Systemverwaltungsprozess, der ein Dienstneustartereignis oder einen Analysefehler bei der Konfigurationsdatei generiert, auftreten.

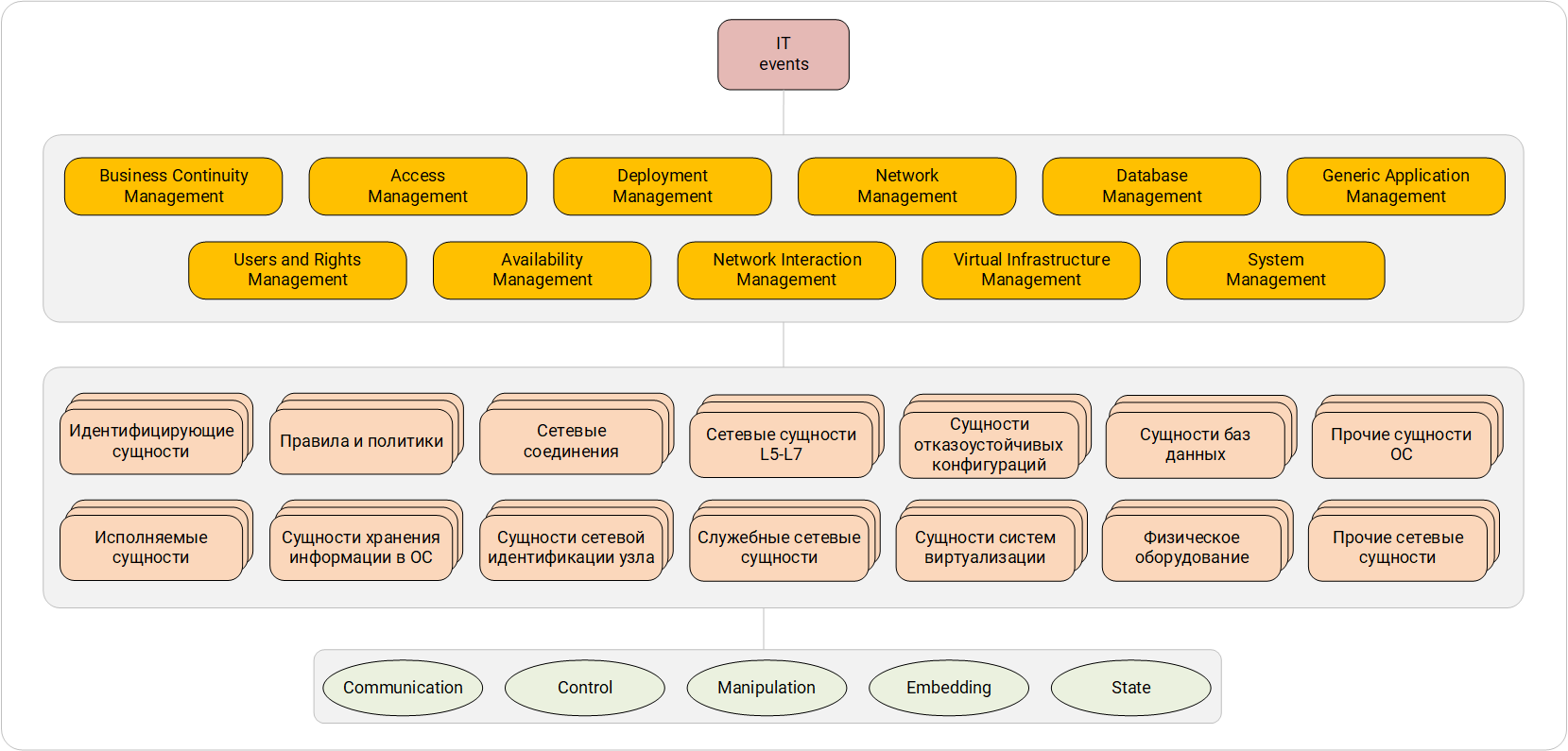

Die zweite Ebene der Kategorisierung von IT-Ereignissen (Entitäten)

IB-Ereigniskategorisierungssystem. Die erste und zweite Ebene.

IB-Ereigniskategorisierungssystem. Die erste und zweite Ebene.Die zweite Ebene spiegelt das im Ereignis beschriebene Interaktionsobjekt wider. Beachten Sie, dass ein Ereignis mehrere Entitäten beschreiben kann. Nehmen Sie beispielsweise das folgende Ereignis an: "Der Benutzer hat eine Anforderung an den Zertifikatsserver zur Ausstellung eines persönlichen Zertifikats gesendet." Bei Ereignissen dieser Art ist es notwendig, eine grundlegende Entität als Interaktionsobjekt zu wählen, die für das Ereignis von zentraler Bedeutung ist. Hier können wir feststellen, dass die Hauptentität eine „Anfrage an einen Zertifizierungsserver“ ist, da der Benutzer offensichtlich Gegenstand der Interaktion ist und das persönliche Zertifikat das Ergebnis der Interaktion zwischen Subjekt und Objekt ist. Durch das Sammeln und Analysieren einer Vielzahl von Ereignissen können wir Gruppen von Entitäten unterscheiden:

- Identifizieren : Benutzerkonto, Benutzergruppe, Zertifikat - Entitäten, mit denen Sie den Benutzer oder das System identifizieren können;

- ausführbare Datei : Anwendung, ausführbares Modul - alles, was vom Betriebssystem gestartet werden kann und einen bestimmten Algorithmus enthält;

- Regeln und Richtlinien : Alle Regeln, Zugriffsrichtlinien, einschließlich Windows OC-Gruppenrichtlinien;

- Das Wesentliche der Informationsspeicherung im Betriebssystem : eine Datei, ein Registrierungsschlüssel, ein Objekt einer Gruppe von Verzeichnissen - alles, was als Informationsspeicher auf Anwendungsebene dienen kann;

- Netzwerkverbindungen : Sitzungen, Flüsse, Tunnel - Entitäten, die einen Datenstrom von einem Knoten zum anderen übertragen;

- Entitäten der Netzwerkidentifikation eines Knotens : Netzwerkadresse, Socket, direkt der Netzwerkknoten selbst - all jene Entitäten, auf die kein Überwachungssystem verzichten kann;

- Netzwerk L5-L7 : E - Mail-Nachricht, Medienstrom, Verteilerliste - Entitäten, die Informationen auf den L5-L7-Ebenen des OSI-Modells übertragen;

- Servicenetz : DNS-Zone, Routing-Tabelle. Diese Einheiten sind für das ordnungsgemäße Funktionieren des Netzwerks verantwortlich, ohne eine Nutzlast für den Endbenutzer zu tragen.

- Entitäten fehlertoleranter Konfigurationen : RAID, Cluster-Netzwerkelemente;

- die Essenz von Virtualisierungssystemen : virtuelle Maschinen, virtuelle Festplatten, Schnappschüsse von virtuellen Maschinen;

- Datenbankentitäten : Tabellen, Datenbanken, DBMS;

- physische Ausrüstung : Steckgeräte, ACS-Elemente (Drehkreuze, IP-Kameras);

- andere Betriebssystementitäten : ein Befehl in der Verwaltungskonsole, Systemkonsole, Systemprotokoll - die Betriebssystementitäten, die nicht in andere Kategorien passen;

- andere Netzwerkeinheiten : Netzwerkschnittstelle, öffentliche Netzwerkressource - Entitäten des Netzwerksubsystems, die nicht in andere Kategorien passen.

Diese Gruppen erheben keinen Anspruch auf Vollständigkeit, decken jedoch die Hauptaufgaben für die Zuweisung von Kategorien der zweiten Ebene ab. Bei Bedarf können die dargestellten Gruppen erweitert werden.

Die dritte Ebene der Kategorisierung von IT-Ereignissen (Art der Interaktion)

Kategorisierungssystem für IT-Events. Die erste, zweite und dritte Ebene.

Kategorisierungssystem für IT-Events. Die erste, zweite und dritte Ebene.Innerhalb eines bestimmten Prozesses kann das Verhalten der Hauptentität auf die folgenden Werte reduziert werden:

- Kontrolle - Interaktion, die das Funktionieren der Entität beeinflusst;

- Kommunikation - Kommunikation zwischen Entitäten;

- Manipulation - Aktionen zur Arbeit mit der Entität selbst, einschließlich der Manipulation ihrer Daten;

- Einbetten - Interaktion, durch die eine neue Entität zum Kontext hinzugefügt wird (oder die Entität aus dem Kontext entfernt wird);

- Status - Informationsereignisse über Änderungen im Status einer Entität.

Die letzte Domäne sticht unter anderem hervor: Sie enthält Ereignisse, die tatsächlich keine Interaktion beschreiben, aber Informationen über die Entität oder Entitätsübergänge zwischen Zuständen enthalten. Zum Beispiel ein Ereignis, das nur den aktuellen Status des Systems beschreibt (über die aktuelle Systemzeit, über eine Änderung des Status einer Produktlizenz).

Ereignisse beschreiben nicht nur die Interaktion selbst, sondern auch deren Ergebnis. Es ist wichtig zu verstehen, dass der Kontext, die grundlegende Essenz und das Verhalten eines Objekts innerhalb des Kontexts nicht vom Ergebnis der Interaktion abhängt. Das Ergebnis kann "Erfolg" und "Misserfolg" sein. Ein Ereignis kann auch den laufenden Prozess unvollständiger Interaktion beschreiben. Wir werden diesen Status "laufend" nennen.

Bildung eines Datensatzes basierend auf drei Ebenen

Für jede Domäne jeder Ebene können Sie einen bestimmten Datensatz auswählen, der Ereignisse enthält.

Lassen Sie uns ein Beispiel eines Ereignisses analysieren:

Es kann interpretiert werden als "die Verbindung vom Knoten 10.0.1.5 zum Knoten 192.168.149.2 wurde getrennt". Wenn Sie sich den Kontext eines Ereignisses ansehen, sehen Sie, dass es eine Netzwerkverbindung beschreibt. Dementsprechend fallen wir in den Kontext des „Network Interaction Management“.

Als nächstes bestimmen wir die Hauptentität im Ereignis. Offensichtlich beschreibt das Ereignis drei Entitäten: zwei Knoten und eine Netzwerkverbindung. Basierend auf den obigen Empfehlungen verstehen wir, dass die Hauptentität in diesem Fall nur eine Netzwerkverbindung ist und die Knoten Interaktionsteilnehmer sind, Endpunkte, die Aktionen für die Entität ausführen. Insgesamt erhalten wir die Hauptentität aus der Domäne "Netzwerkverbindungen", und die für die Entität ausgeführte Aktion lautet "Schließen des Kommunikationskanals", was der Kommunikationsdomäne zugeordnet werden kann.

Wir haben jedoch noch viele Daten, die von der Veranstaltung gespeichert werden könnten. Eine Reihe von Entitäten der zweiten Ebene "Netzwerkverbindungen" haben also gemeinsame Eigenschaften:

- Verbindungsinitiator (Adresse + Port + Schnittstelle);

- Empfänger (Ziel) der Verbindung (Adresse + Port + Schnittstelle);

- Das Protokoll, über das die Verbindung hergestellt wird.

Beispielsweise kann die Aktion der dritten Kategorisierungsebene "Schließen der Verbindung", die zur Kommunikationsdomäne gehört, die folgenden Daten enthalten, unabhängig davon, welche Verbindung geschlossen wurde und welche Quelle dies gemeldet hat:

- Anzahl der gesendeten / gesendeten Bytes;

- Anzahl der übertragenen / gesendeten Pakete;

- Dauer.

Als Beispiel können wir eine Reihe grundlegender Entitäten „Entitäten der Informationsspeicherung im Betriebssystem“ unterscheiden, die durch die folgenden Daten gekennzeichnet sind:

- Name der Entität;

- den Standortpfad der Entität im Betriebssystem;

- Unternehmensgröße;

- Entitätszugriffsrechte.

Eine Reihe von Aktionen, die sich auf diese Entität beziehen, z. B. "Kopieren", das in der Domäne "Manipulation" der dritten Ebene enthalten ist, können durch die folgenden Eigenschaften charakterisiert werden:

- Der neue Name der Entität

- eine neue Art der Organisation des Unternehmens;

- Neue Entitätszugriffsrechte.

Optional können wir alle diese Daten vom Ereignis erhalten. Die Hauptsache ist, dass die von uns definierte Kategorie es uns ermöglicht, einen bestimmten Datensatz hervorzuheben, der aus dem Ereignis extrahiert werden kann, wobei im Voraus zu verstehen ist, dass diese Daten semantisch ähnlich sind.

In dieser Hinsicht werden Kategorien zu einem praktischen Werkzeug. Durch den Vergleich eines bestimmten Satzes solcher Daten mit jeder Domänenebene erhalten wir die Möglichkeit, semantisch ähnliche Daten unabhängig vom Hersteller und Modell der Ereignisquelle in denselben Feldern eines normalisierten Ereignisses zu speichern. Dies vereinfacht die Suche nach Daten in einem großen Ereignisvolumen und folglich die Implementierung von Korrelationen für solche Ereignisse erheblich.

Beispiele für Kategorisierungssysteme

Situation 1: Sie müssen alle Ereignisse finden, die das Verbinden und Trennen von Peripheriegeräten von beliebigen Quellen beschreiben.

Jede der Quellen generiert Ereignisse, nach deren Normalisierung die Kategorien die Kategorien Ebene 1 (erste Kategorisierungsebene), Ebene 2 (zweite Ebene) und Ebene 3 (dritte Ebene) enthalten. In der beschriebenen Situation enthalten alle Ereignisse von Interesse Kategorien:- Stufe 2: Physische Ausrüstung;

- Stufe 3: Einbetten.

Die Domäne der ersten Ebene ist nicht so wichtig, da Operationen mit Geräten in verschiedenen Kontexten stattfinden können.Um die erforderlichen Ereignisse anzuzeigen, reicht es daher aus, die folgende Abfrage zu schreiben:Select * from events where Level2 = “< >” and Level3 = “Embedding” and time between (< >)

Situation 2: Es müssen alle Ereignisse gefunden werden, die einen Versuch beschreiben, Dateisystemobjekte mit einem Namen zu ändern, der mit "boot" beginnt.

Mit SIEM verbundene Quellen können völlig unterschiedliche Dateimodifikationsereignisse erzeugen. Durch Zuweisen der entsprechenden Kategorien zu Ereignissen können Sie jedoch die erforderlichen aus dem gesamten Array auswählen:

- Stufe 1: Systemverwaltung;

- Stufe 2: Entitäten der Informationsspeicherung im Betriebssystem;

- Stufe 3: Manipulation.

Darüber hinaus wird eine Bedingung durch den Dateinamen angegeben: Bei Verwendung vordefinierter Datensätze können wir erwarten, dass sich der Dateiname für diese Kategorie im Feld object.name befindet. Um Ereignisse auszuwählen, können Sie daher die folgende Abfrage erstellen:

Select * from events where Level1 = “System Management” and Level2 = “< >” and Level3 = “Manipulation” and (object.name like “boot.%”)

Wenn eine Entität kopiert wurde, werden wir Informationen darüber finden und dass sie von einer anderen Entität kopiert wurde - dies wird einen Anstoß für weitere Untersuchungen geben.

Fall 3: Es ist erforderlich, eine einfache Profilerstellung für Netzwerkverbindungen auf den Grenzroutern verschiedener Hersteller bereitzustellen, die in den Niederlassungen des Unternehmens installiert sind. SIEM empfängt Ereignisse von jedem dieser Edge-Router.

Jeder der Router generiert IT-Ereignisse, nach deren Normalisierung die Felder Level 1, Level 2, Level 3 Kategorien enthalten. In dem beschriebenen Beispiel ist es für die Profilerstellung notwendig und ausreichend, Ereignisse über das Öffnen und Schließen von Netzwerkverbindungen zu analysieren. Nach dem vorgestellten Kategorisierungssystem enthalten solche Ereignisse die folgenden Kategoriefelder:

- Stufe 1: Netzwerkinteraktionsmanagement;

- Stufe 2: Netzwerkverbindungen;

- Stufe 3: Kommunikation.

Darüber hinaus können Sie für das Öffnen und Schließen von Verbindungen die Aktionen "Öffnen" und "Schließen" sowie den Status der Aktion "Erfolg" angeben.

Wenn Sie über Datensätze für jede der Kategorien der Kategorie verfügen, können Sie sicher sein, dass die Startzeit der Verbindung beim Verbindungseröffnungsereignis aufgezeichnet wird und Informationen zu den an der Netzwerkinteraktion beteiligten Knoten im Verbindungsabschlussereignis sowie in den Feldern platziert werden "Anzahl der übertragenen Bytes", "Anzahl der übertragenen Pakete" und "Dauer" werden die entsprechenden Daten über die Dauer der Verbindung bzw. die Menge der übertragenen Informationen platziert.

Wenn Sie den Ereignisfluss nach den angegebenen Kategorien und Aktionen filtern, können Sie nur die erforderlichen Ereignisse für die Profilerstellung auswählen, ohne eine Liste bestimmter Ereigniskennungen angeben zu müssen.

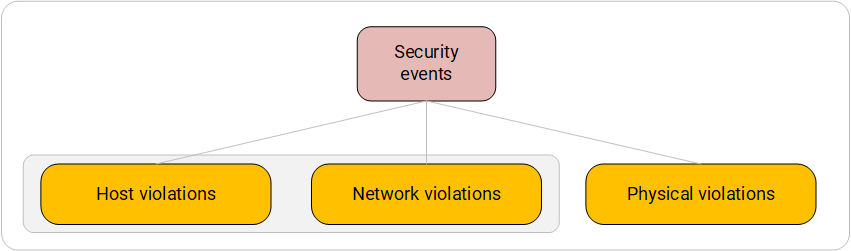

IB-Ereigniskategorisierungssystem

Bevor wir über das Kategorisierungssystem sprechen, stellen wir fest, dass wir nur Ereignisse berücksichtigen, die aus der Verteidigung stammen. Die Kategorisierung von Hackerangriffen als Ketten böswilliger Aktionen ist ein separater Bereich mit einem eigenen Kategorisierungssystem.

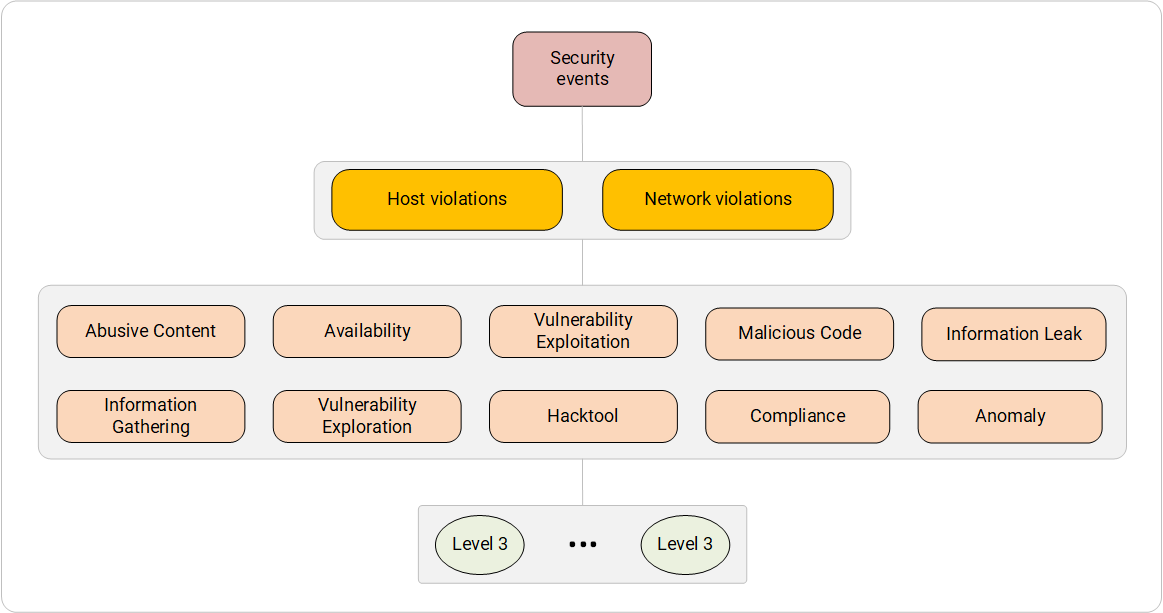

Das System zur Kategorisierung von Informationssicherheitsereignissen basiert auf einem bestimmten Paradigma. Es wird wie folgt formuliert: Jeder Vorfall, der in einem automatisierten System auftritt, wird auf einem oder mehreren Medien gleichzeitig wiedergegeben: auf der Ebene eines bestimmten Hosts, auf der Netzwerkebene und auf der Ebene der physischen Umgebung.

Die auf diesen Ebenen ausgeführten Sicherheitstools identifizieren den Vorfall oder seine „Echos“ und generieren Informationssicherheitsereignisse, die in das SIEM eingehen.

Beispielsweise kann die Übertragung einer schädlichen Datei über ein Netzwerk an einen bestimmten Host auf Netzwerk- und Hostebene erkannt werden, während der Netzwerkverkehr mithilfe des Netzwerkschutzes verarbeitet oder Bereiche des RAM-Speichers mit den entsprechenden Modulen von Antivirenschutz-Tools analysiert werden.

Nicht autorisierter physischer Zugriff auf die Räumlichkeiten kann auf der Ebene der physischen Umgebung mithilfe von Zugriffskontrollsystemen und auf Hostebene mithilfe von SZI vom NSD erkannt werden, wenn der Benutzer außerhalb der Geschäftszeiten zum Host autorisiert ist.

Bei der Arbeit mit IS-Ereignissen ist es häufig erforderlich zu verstehen, in welcher Umgebung der Vorfall aufgezeichnet wurde. Und wenn Sie bereits davon ausgehen, bauen Sie einen weiteren Untersuchungspfad auf oder bilden Sie die Logik der Korrelationsregel. Somit ist die Erkennungsumgebung die erste Ebene eines Kategorisierungssystems.

Die erste Ebene des IB-Ereigniskategorisierungssystems

IB-Ereigniskategorisierungssystem. Erste Ebene.

IB-Ereigniskategorisierungssystem. Erste Ebene.- Hostverletzungen (Ereignisse auf Hostebene) - Ereignisse, die von den auf den Endarbeitsstationen und Servern installierten Schutzmitteln stammen. Informationssicherheitsereignisse dieser Ebene beschreiben in der Regel das Auslösen von Sicherheitsrichtlinien als Ergebnis der Analyse des internen Status des Hosts mittels Schutz. Unter der Analyse des internen Zustands ist hier die Analyse laufender Prozesse, Daten in den Bereichen RAM, Dateien auf der Festplatte zu verstehen.

Arten von Ereignisquellen : Virenschutz-Tools, Integritätsüberwachungssysteme, Intrusion Detection-Systeme auf Host-Ebene, Zugriffskontroll- und Zugriffskontrollsysteme. - Netzwerkverletzungen - Ereignisse von Systemen, die den Netzwerkverkehr analysieren und eine Reihe festgelegter Sicherheitsrichtlinien darauf anwenden.

Arten von Ereignisquellen : Firewalls, Intrusion Detection- und Prevention-Systeme, DDoS-Erkennungssysteme. Einige Host-Schutzfunktionen verfügen auch über separate Module zur Analyse des Netzwerkverkehrs. Zum Beispiel Antiviren-Schutz-Tools und einige inländische Antiviren-Geräte von NSD. - Physische Verstöße (Verstöße gegen das Niveau der physischen Umgebung) - Ereignisse, die aus der physischen Sicherheit stammen.

Arten von Ereignisquellen : Perimeter-Sicherheitssysteme, Zugangskontrollsysteme, Informationsleckschutzsysteme über vibroakustische Kanäle und PEMIN-Kanäle.

Diese Kategorie umfasst auch Vorfälle, die vom physischen oder wirtschaftlichen Sicherheitsdienst im Rahmen interner Aktivitäten identifiziert und in die internen Datenbanken des Unternehmens aufgenommen wurden, aus denen Informationen von SIEM gesammelt werden können. Aus organisatorischen Gründen ist dies ein äußerst seltenes, aber immer noch mögliches Ereignis.

Die zweite und dritte Ebene des IB-Ereigniskategorisierungssystems

Die zweite Ebene des Kategorisierungssystems ist der ersten Ebene zugeordnet, weist jedoch aufgrund der folgenden Voraussetzungen Funktionen auf:

- Informationssicherheitsvorfälle treten nicht immer in der physischen Umgebung auf.

- Vorfälle in der physischen Umgebung sind nicht immer mit Vorfällen im Bereich der Informationssicherheit verbunden, es gibt jedoch auch Überschneidungen.

- Vorfälle auf Netzwerk- und Endhostebene weisen häufig eine ähnliche Struktur und Semantik auf.

Daher werden auf der zweiten Ebene eine Gruppe von Kategorien unterschieden, die Verstößen gegen die Ebene der physischen Umgebung entsprechen, und Gruppen von Kategorien, die Verstößen gegen die Netzwerk- und Hostebene gemeinsam sind.

Die dritte Ebene des Kategorisierungssystems verdeutlicht die zweite und beschreibt direkt die Verstöße selbst, deren Kern sich in Informationssicherheitsereignissen widerspiegelt.

Wir haben Ereigniskategorisierungssysteme für IBM QRadar-, Micro Focus Arcsight- und Maxpatrol SIEM-Sicherheitslösungen auf Verstöße auf Netzwerk- und Hostebene analysiert. Den Ergebnissen zufolge kamen sie zu dem Schluss, dass sie alle sehr ähnlich sind und

eCSIRT.net mkVI als umfassendstes und einheitlichstes Kategorisierungssystem dienen kann. Sie war es, die als Grundlage für das nachstehende Kategorisierungssystem herangezogen wurde.

IB-Ereigniskategorisierungssystem. Verstöße auf Host- und Netzwerkebene.

IB-Ereigniskategorisierungssystem. Verstöße auf Host- und Netzwerkebene.- Missbräuchlicher Inhalt - Inhalt, der legal an den Endbenutzer geliefert wird und zu rechtswidrigen Handlungen (absichtlich oder nicht absichtlich) führt oder böswillige / Junk-Daten enthält.

Kategorien der dritten Ebene : Spam, Phishing.

Arten von Ereignisquellen : Proxyserver mit Inhaltssteuerung (Microsoft Threat Management Gateway), Tools zum Schutz des Webverkehrs (Cisco Web Security Appliance, Check Point-URL-Filter-Blade), Mail-Schutz-Tools (Cisco Email Security Appliance, Kaspersky Secure Mail Gateway), Endhost-Sicherheit mit integrierten Web- und E-Mail-Steuerungsmodulen (McAfee Internet Security, Kaspersky Internet Security). - Informationserfassung - Datenerfassung über das Objekt des Schutzes vor offenen und geschlossenen Informationsquellen unter Verwendung aktiver und passiver Erhebungsmethoden.

Kategorien der dritten Ebene : Fingerabdruck, Schnüffeln, Scannen, Bruteforce.

Arten von Ereignisquellen : In der Regel Netzwerksicherheitsfunktionen, nämlich: Firewalls (Cisco Adaptive Security Appliance, Checkpoint Firewall Blade), Tools zur Erkennung und Verhinderung von Eindringlingen (Cisco Firepower Next-Generation IPS, Check Point IPS Blade). - Verfügbarkeit - eine böswillige oder versehentliche Verletzung der Verfügbarkeit einzelner Dienste und Systeme im Allgemeinen.

Kategorien der dritten Ebene : DDoS, DoS, Flood.

Arten von Ereignisquellen : Firewalls und Systeme zur Erkennung und Verhinderung von Eindringlingen sowie Systeme zur Erkennung und Blockierung von DoS-Angriffen im Netzwerk (Arbor Pravail APS, Arbor Peakflow SP, Radware DefensePro, IFI Soft APK „Perimeter“). - Vulnerability Exploration - Identifiziert eine Schwachstelle oder eine Gruppe von Schwachstellen. Es ist wichtig zu beachten, dass diese Kategorie Informationssicherheitsereignisse zur Erkennung von Sicherheitslücken beschreibt, nicht jedoch deren Betrieb.

Kategorien der dritten Ebene : Firmware, Software.

Arten von Ereignisquellen : Ereignisse aus dem integrierten SIEM oder dem integrierten externen Sicherheits- und Überwachungsscanner (Tenable Nessus Vulnerability Scanner, Maxpatrol 8 von Positive Technologies, XSpider von Positive Technologies, Qualys Vulnerability Scanner, Burp Suit). - Ausnutzung der Sicherheitsanfälligkeit (Ausnutzung der Sicherheitsanfälligkeit) - Ermittlung absichtlicher negativer Auswirkungen auf das System oder Ausnutzung der Sicherheitsanfälligkeit des Systems. In diesem Fall können die Kategorien der dritten Ebene häufig einzelne Angriffstechniken enthalten, die in MITRE ATT & CK (Link) aufgeführt und durch Sicherheitsfunktionen definiert sind.

Kategorien der dritten Ebene : Externe XML-Entitäten, Cross Site Scripting, unsichere Deserialisierung, Routing-Vergiftung usw.

Arten von Ereignisquellen : Intrusion Detection- und Prevention-Systeme auf Netzwerkebene (Positive Technologies Network Attack Discovery, Webanwendungs-Firewall von Positive Technologies, Imperva-Webanwendungs-Firewall, Cisco Firepower-IPS der nächsten Generation, Check Point IPS-Blade) oder Host-Ebene (Carbon Black Cb Defense, HIPS-Virenschutzmodule (OSSEC). - Hacktool (Hacking-Dienstprogramme) - Verwendung von Dienstprogrammen, die zum Hacken von Systemen oder zum Implementieren anderer illegaler Aktionen verwendet werden, um vertrauliche Informationen zu erhalten und Sicherheitstools zu umgehen.

Kategorien der dritten Ebene : Scanner, Bruteforcer, Exploit Kit, Passwort-Dumper, Schwachstellenscanner, TOR-Client, Sniffer, Shellcode, Keylogger.

Arten von Ereignisquellen : Systeme zur Erkennung und Verhinderung von Eindringlingen auf Netzwerkebene und Hostebene, Sicherheits- und Überwachungsscanner, Tools zum Schutz vor Viren. - Schadcode - Erkennt die Verwendung von Schadcode.

Kategorien der dritten Ebene : Virus, Wurm, Botnetz, Rootkit, Bootkit, Trojaner, Hintertür, Kryptor.

Arten von Ereignisquellen : Alle Virenschutz-Tools für Netzwerke und Hosts, Systeme zur Erkennung und Verhinderung von Eindringlingen auf Netzwerkebene. - Compliance (Verstoß gegen die Compliance) - Identifizierung der Tatsachen der Nichteinhaltung der in den Compliance-Richtlinien definierten Prüfungen. In diesem Fall bedeuten Compliance-Richtlinien PCI-DSS-Anforderungen, FSTEC-Bestellnummer 21 und Unternehmenssicherheitsstandards.

Kategorien der dritten Ebene : Integritätskontrolle, Kontrolle der Betriebssystemeinstellungen, Kontrolle der Anwendungseinstellungen.

Arten von Ereignisquellen : Sicherheits- und Überwachungsscanner. - Informationsleck - Verlust vertraulicher Daten über einen beliebigen Kommunikationskanal.

Kategorien der dritten Ebene : E-Mail, Messenger, Social Net, Mobilgerät, Wechselspeicher.

Arten von Ereignisquellen : Systeme zur Verhinderung von Datenlecks (Rostelecom - Solar Dozor, InfoWatch Traffic Monitor). - Anomalie (Anomalien) - eine signifikante Abweichung der Parameter des Schutzobjekts oder seines Verhaltens von der zuvor festgelegten Norm.

Kategorien der dritten Ebene : Statistisch, Verhalten.

Arten von Ereignisquellen : Netzwerkschutz-Tools der nächsten Generation, Systeme zur Verhinderung von Datenlecks, Klassensysteme für Benutzer- und Entitätsverhaltensanalysen (Splunk-Benutzerverhaltensanalysen, Securonix-Benutzer- und Entitätsverhaltensanalysen, Exabeam Advanced Analytics).

IB-Ereigniskategorisierungssystem. Verstöße gegen das Niveau der physischen Umgebung.

IB-Ereigniskategorisierungssystem. Verstöße gegen das Niveau der physischen Umgebung.Verstöße in der physischen Umgebung, die aus Sicht der Informationssicherheit von Bedeutung sind, haben einen eigenen "Zweig" im Kategorisierungssystem. Es ist wichtig, dass in diesem Fall das Kategorisierungssystem nur eine Ebene hat.

Eine solche "abgeschnittene" Darstellung des Kategorisierungssystems ist hauptsächlich auf äußerst seltene Fälle der SIEM-Integration in physische Sicherheitsausrüstung zurückzuführen. Ausnahmen bilden Zugangskontroll- und Abrechnungssysteme (ACS), die häufig mit SIEM verbunden sind. Andernfalls hatten wir beim Kompilieren dieses „Zweigs“ des Kategorisierungssystems nicht genügend statistische Daten, um diese bestimmte Richtung zu systematisieren.

- Diebstahl (Diebstahl) - Diebstahl von physischen Medien oder Computergeräten (Laptops, Tablets, Smartphones) mit vertraulichen Informationen aus dem Unternehmensgebiet oder von Mitarbeitern des Unternehmens.

Arten von Ereignisquellen : Stützpunkte für physische Sicherheitsdienste, Personalsysteme. - Eindringen (physisches Eindringen) - nicht autorisierter oder nicht regulierter Bypass des physischen Schutzsystems.

Arten von Ereignisquellen : Incident-Basen für physische Sicherheitsdienste, ACS, Perimeter-Sicherheitssysteme. - Schaden (Schaden) - gezielter Schaden, Zerstörung, Verkürzung der Lebensdauer von Geräten oder Kommunikationskanälen.

Arten von Ereignisquellen : Datenbank für physische Sicherheitsvorfälle.

Beispiele für die Verwendung von Kategorisierungssystemen

Wir wenden das beschriebene Kategorisierungssystem an, um Korrelationsregeln auf hoher Ebene zu schreiben und nach Ereignissen im Untersuchungsprozess zu suchen. Betrachten Sie zwei Situationen.

Situation 1 : Mithilfe der Korrelationsregel muss ein Leck vertraulicher Informationen aufgrund von Hacking der Assets des automatisierten Systems identifiziert werden. SIEM empfängt Ereignisse von den folgenden Sicherheitsfunktionen:

- Systeme zur Verhinderung von Datenlecks;

- Systeme zur Erkennung und Verhinderung von Eindringlingen auf Netzwerkebene;

- Intrusion Detection- und Prevention-Systeme auf Host-Ebene;

- Virenschutz-Tool.

Jedes von ihnen generiert IB-Ereignisse nach der Normalisierung in den

Feldern Level1 ,

Level2 ,

Level3, denen die Kategorien zugeordnet sind.

Der Text der Korrelationsregel im Pseudocode kann folgendermaßen aussehen:

# . «Host_poisoning event Host_poisoning»: # , group by dst.host # hostname/fqdn/ip , filter { Level2 = “Malicious Code” OR Level2 = “Vulnerability Exploitation” } # : event Data_leak: group by dst.host filter { Level2 = “Information Leak” AND Level3 = “Email” # } # Host_poisoning_and_data_leakage: «Host_poisoning», «Data_leak» 24 : rule Host_poisoning_and_data_leakage: (Host_poisoning —> Data_leak) within 24h emit { # — }

Situation 2: Wir untersuchen den Vorfall auf einem bestimmten Host - alexhost.company.local. Sie müssen verstehen, was mit ihm in der Zeit von 04:00 bis 06:00 11/08/2018 passiert ist. Während dieser Zeit gibt es ungefähr 21,6 Millionen Ereignisse von diesem Host im SIEM selbst (der durchschnittliche Ereignisfluss beträgt 3000 EPS). Es ist jetzt 11:00 Uhr am 09/09/2018, alle Ereignisse befinden sich in der SIEM-Datenbank. Zum Zeitpunkt des Vorfalls wurden in SIEM keine Korrelationsregeln festgelegt.

Offensichtlich ist es eine schlechte Idee, alle Ereignisse manuell zu analysieren. Es ist notwendig, ihre Lautstärke irgendwie zu reduzieren und das Problem zu lokalisieren. Versuchen wir, in diesem Set nach Ereignissen zu suchen, die für uns von Interesse sind. Eine Beispielabfrage verwendet eine SQL-ähnliche Syntax.

- Wir erfahren, dass wir zu diesem Zeitpunkt Heilmittel „gesehen“ haben:

Select * from events where Level1 in (“Host violations”, “Network violations”, “Physical violations”) and dst.dost=“alexhost.company.local” and time between (< >)

Angenommen, wir haben für diese Anfrage 10.000 Ereignisse von Host-Verstößen und Domänen für Netzwerkverletzungen erhalten. Jedenfalls viel für die manuelle Analyse. - Versuchen wir zu verstehen, ob der Host während des Vorfalls gehackt worden sein könnte, und es spielt für uns keine Rolle, welche Art von Schutz dies bedeutet.

Select * from events where Level2 in (“Vulnerability Exploitation”) and dst.dost=“alexhost.company.local” and time between (< >)

Angenommen, wir haben 500 Ereignisse für diese Anforderung von Intrusion Detection- und Prevention-Systemen auf Netzwerk- und Hostebene erhalten. Großartig! Sie können bereits manuell damit arbeiten. - Während der Untersuchung stellten wir fest, dass das Hacken innerhalb des Unternehmens stattfand. Wir werden versuchen herauszufinden, ob eines der Schutz-Tools die Installation oder Ausführung von Hacking-Tools auf einem der Hosts des Unternehmens "gesehen" hat.

Select * from events where Level3 = “Exploit kit” and time between (< 3 >)

Schlussfolgerungen

Wir haben die Prinzipien des Aufbaus eines Systems zur Kategorisierung von Ereignissen beschrieben und die

Anforderungen aufgestellt , die die Ansätze und Prinzipien für seine Bildung bestimmten. Basierend auf den Besonderheiten der mit SIEM verbundenen Ereignisquellen wurde das Kategorisierungssystem in zwei Bereiche unterteilt: Kategorisierung von Ereignissen aus IT-Quellen und Kategorisierung von Ereignissen aus Informationsquellen.

Das System zur Kategorisierung von IT-Ereignissen wurde auf der Grundlage folgender Prinzipien gebildet:

- IT-Ereignisse spiegeln die Phasen oder Details von IT-Prozessen wider, die von Ereignisquellen unterstützt oder implementiert werden.

- Das Kategorisierungssystem besteht aus 3 Hauptebenen und einer zusätzlichen Ebene, die den Erfolg oder Misserfolg der im Ereignis beschriebenen Aktion bestimmt.

- Auf der ersten Ebene werden IT-Prozesse unterschieden, in denen die Ereignisquelle tätig ist.

- Die zweite Ebene beschreibt die grundlegenden Entitäten, die an diesem Prozess beteiligt sind.

- Die dritte Ebene bestimmt, welche Aktionen von dieser oder dieser Entität innerhalb des Prozesses ausgeführt werden.

- Eine zusätzliche Ebene beschreibt den Status dieser Aktionen (Erfolg, Misserfolg).

Das IB-Ereigniskategorisierungssystem basiert auf den folgenden Prinzipien:

- Die Kategorisierung gilt ausschließlich für Informationssicherheitsereignisse, die von Sicherheitsgeräten erfasst werden, und hat keinen Einfluss auf die Kategorisierung von Angriffen auf automatisierte Systeme. Unterschiede zwischen Angriffen und Informationssicherheitsereignissen wurden am Anfang des Artikels angegeben.

- Das Kategorisierungssystem besteht aus 3 Ebenen.

- Auf der ersten Ebene werden Domänen identifiziert, in denen IS-Verstöße aufgezeichnet werden können: Verstöße gegen die Host-Ebene, das Netzwerk und die physische Umgebung.

- Die zweite Kategorisierungsebene besteht aus bestimmten Klassen von Verstößen.

- Die dritte Ebene besteht aus bestimmten Arten von Verstößen, die im Rahmen einer bestimmten Klasse definiert werden.

Der Artikel enthielt auch Beispiele für die Verwendung dieses Kategorisierungssystems beim Schreiben von Korrelationsregeln und bei der Untersuchung von Vorfällen. Ein allgemeiner Überblick über das Kategorisierungssystem derMethodik zur Unterstützung von Ereignisquellen wird in einem separaten Artikel erörtert. Die Methodik wird alles bereits Beschriebene vereinen und zeigen, wie die Normalisierung von Ereignissen vom Standpunkt der Vereinigung aus angegangen werden kann. Seine Anwendung bewahrt die Korrelationsregeln vor Fehlern in den in ihnen eintreffenden Daten in Form normalisierter Ereignisse und erhöht dadurch deren Genauigkeit.

Ein allgemeiner Überblick über das Kategorisierungssystem derMethodik zur Unterstützung von Ereignisquellen wird in einem separaten Artikel erörtert. Die Methodik wird alles bereits Beschriebene vereinen und zeigen, wie die Normalisierung von Ereignissen vom Standpunkt der Vereinigung aus angegangen werden kann. Seine Anwendung bewahrt die Korrelationsregeln vor Fehlern in den in ihnen eintreffenden Daten in Form normalisierter Ereignisse und erhöht dadurch deren Genauigkeit.

Artikelserie:SIEM-Tiefen: Out-of-Box-Korrelationen. Teil 1: Reines Marketing oder ein unlösbares Problem?SIEM-Tiefen: Out-of-Box-Korrelationen. Teil 2. Datenschema als Reflexion des WeltmodellsSIEM-Tiefen: Out-of-Box-Korrelationen.

Teil 3.1. Ereigniskategorisierung ( Dieser Artikel )SIEM-Tiefen: Out-of-Box-Korrelationen. Teil 3.2. EreignisnormalisierungsmethodeSIEM-Tiefen: Out-of-Box-Korrelationen. Teil 4. Systemmodell als Kontext von KorrelationsregelnSIEM-Tiefen: Out-of-Box-Korrelationen. Teil 5. Methodik zur Entwicklung von Korrelationsregeln