Wir nutzen ständig das Internet, um unsere digitalen Geräte bei der Arbeit zu steuern und das Leben in sozialen Netzwerken zu übertragen.

Neben unserer Internetverbindung besteht eine Verbindung mit Nebenwirkungen wie Viren, Spam, Hackerangriffen und digitalem Betrug. Die Anzahl von Phishing-Sites, bösartigen E-Mails und zerstörerischen Viren hat weltweit zugenommen.

Von den verschiedenen Bedrohungen, denen Einzelpersonen und viele Unternehmen heutzutage über das Internet ausgesetzt sind, ist Botnet die häufigste.

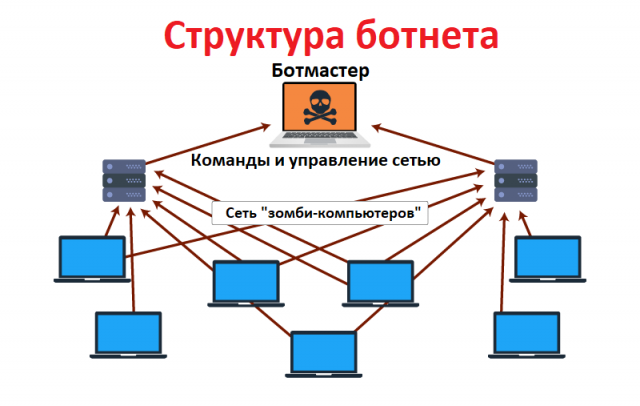

Ein Botnetz ist ein Netzwerk von Computern, die von Hackern ferngesteuert werden.

Botnets werden von Kriminellen verwendet, um Ransomware auf Ihren Laptop, Ihr Telefon, Ihr Tablet oder Ihren Computer zu verteilen. Sie werden möglicherweise nicht einmal von einem Antivirenprogramm erkannt, und Sie stellen möglicherweise lange Zeit nicht fest, dass Ihr Gerät Teil eines Botnetzes ist.

Was ist ein Botnetz im Jahr 2018?Klassisches Verständnis:

Was ist ein Botnetz im Jahr 2018?Klassisches Verständnis:Das Wort "Botnetz" ist eine Kombination der beiden Wörter "Roboter" und "Netzwerk".

Hier verwendet ein Cyberkrimineller, der als Botmaster fungiert, Trojaner-Viren, um die Sicherheit mehrerer Computer zu verletzen und sie für böswillige Zwecke mit dem Netzwerk zu verbinden. Jeder Computer im Netzwerk fungiert als „Bot“ und wird von einem Betrüger kontrolliert, um Malware, Spam oder bösartige Inhalte zu übertragen und einen Angriff zu starten. Das Botnetz wird manchmal als "Zombie-Armee" bezeichnet, weil Computer werden von einer anderen Person als ihrem Besitzer gesteuert.

Der Ursprung von Botnetzen ist hauptsächlich in den Kanälen des Internet-Chats (IRC) entstanden.

Am Ende begannen Spammer, Schwachstellen in IRC-Netzwerken auszunutzen.

und entwickelte Bots .

Dies wurde speziell durchgeführt, um böswillige Aktionen auszuführen, wie z. B. Registrierung, Emulation der Aktionen des „interessierten Kunden“, Passwortdiebstahl und vieles mehr.

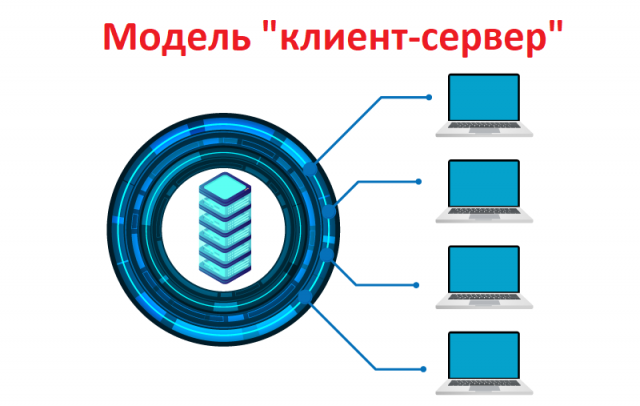

Eine Botnetzstruktur hat normalerweise eine von zwei Formen: ein Client-Server-Modell oder ein Peer-to-Peer-Modell (P2P, Peer-to-Peer).

Client-Server-ModellIn der Struktur des Client-Server-Bot-Systems wird ein Kernnetzwerk erstellt, in dem ein Server als Botmaster fungiert. Der Botmaster steuert die Übertragung von Informationen von jedem Client, um Befehle festzulegen und die Client-Geräte zu steuern.

Das Client-Server-Modell arbeitet mit Hilfe einer speziellen Software und ermöglicht es dem Botmaster, die ständige Kontrolle über infizierte Geräte zu behalten.

Dieses Modell hat mehrere Nachteile: Es kann leicht erkannt werden und hat nur einen Kontrollpunkt. In diesem Modell stirbt das Botnetz, wenn der Server zerstört wird.

Peer-to-Peer-Modell (PTP, Peer-to-Peer)

Peer-to-Peer-Modell (PTP, Peer-to-Peer)Um den Nachteil der Verwendung eines zentralen Servers zu überwinden, wurden moderne Botnets erstellt. Sie sind in Form einer Peer-to-Peer-Struktur miteinander verbunden.

Im P2P-Botnetzmodell arbeitet jedes verbundene Gerät unabhängig als Client und als Server und koordiniert untereinander die Aktualisierung und Übertragung von Informationen zwischen ihnen.

Die P2P-Botnetzstruktur ist aufgrund des Fehlens einer einzigen zentralen Verwaltung stärker.

Arten von Botnet-Angriffen

Verteilte Denial-of-ServiceEin Botnetz kann verwendet werden, um DDoS-Angriffe (Distributed Denial of Service) anzugreifen und Netzwerkverbindungen und -dienste zu zerstören.

Dies erfolgt durch Überlastung der Rechenressourcen.

Die am häufigsten verwendeten Angriffe sind TCP-SYN- und UDP-Angriffe.

DDoS-Angriffe sind nicht auf Webserver beschränkt, sondern können auf jeden mit dem Internet verbundenen Dienst gerichtet werden. Die Schwere des Angriffs kann durch die Verwendung rekursiver HTTP-Streams auf der Website des Opfers erhöht werden. Dies bedeutet, dass die Bots rekursiv allen Links im HTTP-Pfad folgen.

Diese Form wird als "Web" bezeichnet und wird praktiziert, um die Last effektiver zu erhöhen.

Einer der größten Botnet-DDoS-Angriffe des Jahres 2018

bezog sich auf das Internet der Dinge und verwendete den Mirai-Botnet-Virus.

Der Virus wurde für Zehntausende weniger sicherer Internetgeräte entwickelt und kontrollierte sie und verwandelte sie in Bots, um einen DDoS-Angriff zu starten.

Mirai erzeugte viele abgeleitete Abfragen und expandierte weiter, was den Angriff komplexer machte.

Dies hat die Bedrohungslandschaft in Bezug auf die verwendeten Methoden für immer verändert.

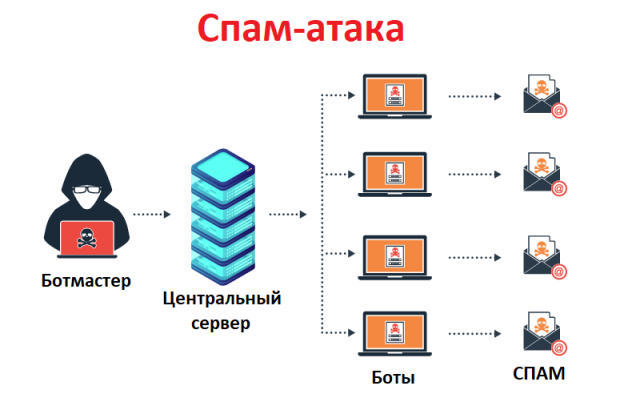

Spam- und VerkehrsüberwachungBots können als Analysegerät verwendet werden, um das Vorhandensein sensibler Daten auf infizierten Computern oder Zombie-Computern zu erkennen. Sie können auch Botnets von Mitbewerbern finden (wenn sie auf demselben Computer installiert sind) und können rechtzeitig gehackt werden. Einige Bots bieten an, einen SOCKS v4 / v5-Proxyserver zu öffnen (universelles Proxy-Protokoll für ein auf TCP / IP basierendes Netzwerk). Wenn der SOCKS-Proxyserver auf einem gefährdeten Computer aktiviert ist, kann er für verschiedene Zwecke verwendet werden, z. B. zum Senden von Spam.

Bots verwenden einen Paketanalysator, um Informationen oder Daten zu verfolgen, die von einem kompromittierten Computer übertragen werden. Sniffer kann vertrauliche Informationen wie Benutzername und Passwort erhalten.

Keylogging

KeyloggingMit einem Keylogger kann ein Botmaster auf einfache Weise vertrauliche Informationen abrufen und Benutzerdaten stehlen. Mit dem Keylogger-Programm kann ein Angreifer nur die Schlüssel sammeln, die in einer Folge cooler Wörter wie PayPal, Yahoo und mehr eingegeben wurden.

Eine Art von Spyware, die als OSX / XSLCmd identifiziert wird und von Windows auf OS X portiert wird, umfasst das Bloggen und die Bildschirmaufnahme.

MassenidentitätsdiebstahlVerschiedene Arten von Bots können interagieren, um einen groß angelegten Identitätsdiebstahl zu begehen, der eines der am schnellsten wachsenden Verbrechen ist. Mithilfe von Bots können Sie sich als bekannte Marke tarnen und den Benutzer auffordern, persönliche Daten wie ein Bankkontopasswort, Kreditkarteninformationen und Steuerinformationen anzugeben.

Massenidentitätsdiebstahl kann mithilfe von Phishing-E-Mails durchgeführt werden, die die Opfer dazu zwingen, Anmeldeinformationen für Websites wie eBay, Amazon oder sogar bekannte Geschäftsbanken einzugeben.

Pay-per-Click-MissbrauchMit dem Google Ads-Programm können Websites Google-Anzeigen schalten und damit Geld verdienen. Google zahlt den Website-Eigentümern Geld basierend auf der Anzahl der von Anzeigen erhaltenen Klicks. Kompromittierte Maschinen werden verwendet, um automatisch auf Links zu klicken und die Anzahl der gefälschten Klicks zu erhöhen.

AdwareAdware wird verwendet, um Benutzer durch Werbung auf Webseiten oder in Anwendungen anzulocken. Sie werden auf Computern ohne Wissen oder Erlaubnis der Benutzer angezeigt, und die ursprüngliche Werbung wird durch betrügerische Adware ersetzt, die das System aller Benutzer infiziert, die darauf klicken.

Adware sieht aus wie harmlose Werbung, verwendet jedoch Spyware, um Browserdaten zu sammeln.