Hallo! Mein Name ist Roman Frank, ich bin Experte auf dem Gebiet der Informationssicherheit. Bis vor kurzem habe ich für ein großes Unternehmen in der Sicherheitsabteilung (Technischer Schutz) gearbeitet. Ich hatte zwei Probleme: Es gab keine normalen modernen technischen Schutzmittel und Geld für die Sicherheit im Haushalt. Aber ich hatte Freizeit, um Softwarelösungen zu studieren, über eine davon - StaffCop Enterprise - möchte ich Ihnen heute ausführlich erzählen.

Die Erfahrung hat mir gezeigt, dass 90% der Zeit, die ich damit verbracht habe, Informationslecks selbst zu identifizieren und zu untersuchen, mit dem Programm in wenigen Minuten gelöst wird. Ich habe mich so tief mit den technischen Details der Lösung befasst, dass ich das Unternehmen schließlich verlassen habe und jetzt bei StaffCop als Spezialist für technischen Support arbeite.

Kommen wir zu StaffCop Enterprise

StaffCop Enterprise - ein System zur Überwachung der Aktionen von Mitarbeitern mit DLP-Funktionalität.

Das Programm ist in der Lage:

- Gewährleistung der Informationssicherheit im Unternehmen (erkennt Informationslecks und untersucht Vorfälle);

- Kontrolle der Handlungen der Mitarbeiter (verfolgt die Arbeitszeit, bewertet die Produktivität der Mitarbeiter, führt Verhaltensanalysen durch, überwacht Geschäftsprozesse)

- Führen Sie eine Remoteverwaltung durch (Verwaltung von Arbeitsstationen, Inventarisierung von Computern).

Meiner Meinung nach ist ein greifbarer Vorteil das Fehlen der Notwendigkeit, das lokale Netzwerk herunterzufahren, da nicht über das Internet gearbeitet werden kann. Da es jetzt schwierig ist, über den Umfang der Informationssicherheit zu sprechen (jedes Unternehmen hat Remote-Niederlassungen oder freiberufliche Mitarbeiter), sind Gateway-Lösungen nicht so flexibel und erfordern häufig einen Agenten auf der Workstation des Benutzers.

Mit dieser Aufgabe der vollständigen Kontrolle von Arbeitsstationen außerhalb des lokalen Netzwerks kann StaffCop problemlos umgehen. Der Stapel von Technologien, die in der Entwicklung verwendet werden, ermöglicht es dem System, weniger Ressourcen zu beanspruchen und sich problemlos in andere Systeme zu integrieren, und Entwickler verfeinern bei Bedarf die Funktionalität. Außerdem wird in naher Zukunft ein Verteilungskit mit einem FSTEC-Zertifikat veröffentlicht, das zum Schutz von Objekten geeignet ist, für die eine Schutzklasse von 4 oder weniger erforderlich ist. All dies ermöglicht es dem System, für verschiedene Spezialisten rentabel, zuverlässig und nützlich zu sein.

Beginnen wir mit dem Wichtigsten.

Wie kann StaffCop einem Wachmann das Leben erleichtern? Wir werden die Hauptkopfschmerzen einer Person analysieren, deren Aufgabe es ist, die Explosion von Pulverfässern zu verhindern. Das Pulverfass kann die Information des eingeschränkten Zugangs sein, die außerhalb des Unternehmens bekannt wurde. Dementsprechend besteht das Hauptanliegen darin, nicht zu gehen. Und wenn es weg ist, wie man den Angreifer findet und bestraft.

Vertrauliche Informationskontrolle

Staffcop steuert alle Hauptkanäle der Informationsübertragung von Benutzer-PCs zu Windows. Der Linux-Agent strebt die gleiche Richtung an, aber bisher besteht Bedarf an Netzwerküberwachung.

- Dateikontrolle / spezielle Dateikontrolle. Wenn Sie festgelegt haben, welche Dateien Sie vor neugierigen Blicken schützen möchten, können Sie mit den Einstellungen alle Vorgänge mit diesen Dateien abfangen, einschließlich Kopieren, Drucken, Speichern an einem anderen Ort usw. Wenn jemand Änderungen an solchen Dateien oder an deren Dateien vornimmt Namen wird eine Schattenkopie des Dokuments erstellt. Es ist hervorzuheben, dass die Mitarbeiter, wenn die Organisation über eine Liste vertraulicher Informationen verfügt, eine Vereinbarung über die Geheimhaltung dieser Informationen unterzeichnen müssen. Noch wichtiger ist, dass in dieser Vereinbarung klargestellt wird, dass PCs Eigentum des Unternehmens sind und die von diesen PCs verarbeiteten Daten. kann vom Sicherheitspersonal kopiert, gespeichert und verarbeitet werden.

- Wechselmediensteuerung. Ein Flash-Laufwerk ist die beliebteste Methode zum Zusammenführen von Informationen. Mit Staffcop können Sie die Überwachung von USB-Geräten konfigurieren. Dies bedeutet, dass der Sicherheitsbeamte, sobald jemand ein USB-Flash-Laufwerk verwendet, die Tatsache anzeigt, dass ein austauschbares Gerät im Ereignisstrom angeschlossen ist. Darüber hinaus werden alle Dateien, die an Wechselmedien gesendet werden, abgefangen. Es ist immer möglich, das vollständige Bild davon wiederherzustellen, wie die Datenbank oder andere vertrauliche Informationen kopiert wurden. Wenn ein Bedarf besteht, dieser jedoch in großen Organisationen immer besteht, können Sie alle Geräte mit Ausnahme der zulässigen Geräte von denen auf der weißen Liste ausschließen. Mit diesen Einstellungen können Sie sowohl auf den PCs der Benutzer als auch auf den Benutzern selbst mit Sperren arbeiten. Darüber hinaus gibt es eine Gerätetypsteuerung. Sie können beispielsweise austauschbare Festplatten entsperren und USB-Medien blockieren.

- Netzwerkverkehrskontrolle / spezielle Standortkontrolle . StaffCop steuert alle Benutzeraktivitäten im Netzwerk. Zur Steuerung des Netzwerkverkehrs wird eine Zertifikatsersetzungsmethode verwendet. Dank dieser Ersetzung wird der gesamte Datenverkehr, der über die https-Verbindung geleitet wird, abgefangen. Standardmäßig wird es mit dem TLS-Protokoll verschlüsselt, aber aufgrund der Substitution kann es entschlüsselt, Korrespondenz abgefangen und dadurch einen der wichtigsten Kanäle für Informationslecks geschlossen werden - das Internet.

- Mail-Abfangen Sie können den Hauptteil des Briefes, die Mailingliste, einschließlich der Kopie und der Blindkopie, sowie alle Anhänge abfangen. Die E-Mail-Steuerung wird in verschiedene Richtungen implementiert: Web-E-Mail-Steuerung, E-Mail-Steuerung, die die Protokolle POP3, POP3S, SMTP, SMTPS, IMAP, IMAPS, MAPI verwendet. Wenn Sie keine Option haben, lassen Sie es uns wissen!

- Boten kontrollieren. Das Hauptmerkmal des Abfangens, das es Ihnen ermöglicht, sich nicht an die Quellen von Instant Messenger zu binden, ist die Bindung aller Ereignisse aneinander. Dementsprechend erhalten wir unter Angabe der WhatsApp-Anwendung alle Screenshots dieser Anwendung und Tastatureingaben. Sie können verwandte Ereignisse nach Zeit filtern. Ähnliches gilt für Web Messenger. Ich würde auch empfehlen, eine spezielle Steuerung für Messenger-Sites einzurichten, bei der alle paar Sekunden Screenshots erstellt werden, wenn sich der Benutzer auf einer solchen Site befindet.

- Anwendungsstart- und Installationssteuerung / spezielle Programmsteuerung. Sie werden immer wissen, welche Programme Mitarbeiter verwenden. Sie können Anwendungen herausfiltern, die in Ihrer Organisation nicht gültig sind, und sie blockieren. StaffCop ermöglicht es, Benutzer zu verfolgen, die unzulässige Software installieren und ausführen oder beispielsweise für persönliche Zwecke in AutoCAD oder anderer Unternehmenssoftware arbeiten und Aufträge von Drittkunden ausführen. Neben Websites können Sie die selektive erweiterte Steuerung konfigurieren: Wenn ein Mitarbeiter eine bestimmte Anwendung startet, werden Screenshots beispielsweise alle 2 Sekunden häufiger erstellt.

- Druckersteuerung Es wird für Sie kein Geheimnis mehr sein, wohin das Papier geht. Die Ereignisse beim Senden von Dokumenten zum Drucken werden aufgezeichnet. Wenn die Schattenkopie aktiviert ist, wird eine Schattenkopie der gedruckten Dokumente erstellt.

Suchen Sie nach möglichen Lecks

Organisatorische Maßnahmen sind genau dann gut, wenn sie umgesetzt werden, in anderen Fällen sind technische Schutzmaßnahmen erforderlich.

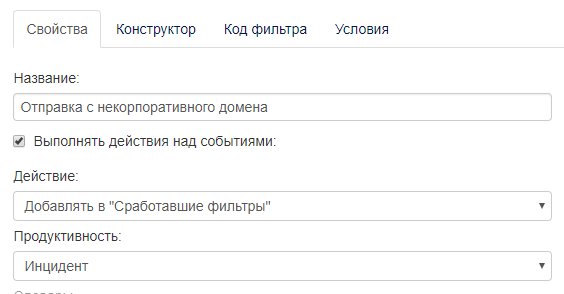

- Verwenden Ihre Kollegen persönliche E-Mail- und Cloud-Dienste, um Arbeitsdateien zu senden? Es gibt einen speziellen Filter, mit dem Sie alle E-Mails verfolgen können, die nicht von einer Unternehmensdomäne gesendet wurden. Sie können sehen, dass eine Person persönliche E-Mails verwendet, eine Nachricht abfängt und Lecks bemerkt. Abfangen von an die Cloud gesendeten Dokumenten implementiert. Wenn ein Mitarbeiter dort ein Dokument hochlädt, wird eine Schattenkopie gespeichert.

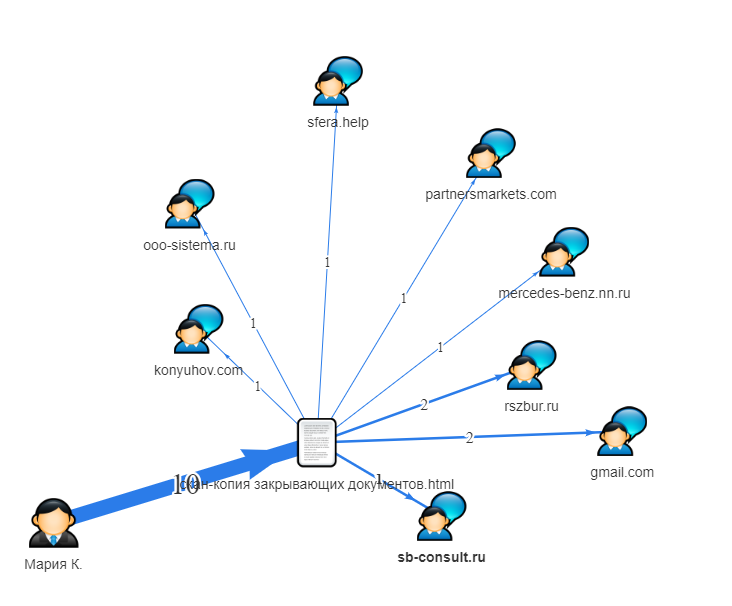

Sie können alle Benutzer herausfiltern, die E-Mails gesendet haben, die nicht aus Unternehmenspost stammen. Dies ist besonders wichtig, da Sie die Kontrolle über das Dokument einstellen, sobald es online gegangen ist. Es ist wichtig zu bedenken, dass nicht alle Informationsabläufe durch böswillige Absichten begangen werden. Häufige Benutzerfehler können für das Unternehmen viel Geld kosten. - Wissen Sie, mit wem Ihre Mitarbeiter während der Arbeitszeit kommunizieren? Sie haben das Recht, dies zu erfahren, wenn Sie sie gewarnt haben. Es gibt ein spezielles Diagramm, mit dem Sie die Beziehung zwischen Benutzern auf jedem Kommunikationskanal anzeigen können. Der beliebteste Fall sind vertrauliche Informationen. Dateinamen sind bekannt. Dank dieser Grafik können Sie jederzeit verfolgen, wer diese Dokumente an welche Adressen gesendet hat. Sobald das Dokument die Organisation verlassen hat, wird es deutlich sichtbar. Ein solcher Bericht eignet sich für einen Manager, der das Ergebnis eines Sicherheitsbeamten sehen möchte und nicht alle Filter, Informationen und Datenflüsse verstehen möchte. Er braucht nur eine Art Abschlussbericht, vorzugsweise einen kleinen, in dem Sie den Dateinamen, den Sendekanal und die externe Adresse sehen können.

- Wörterbücher Sie können Benachrichtigungen einrichten, wenn Sie Profanität verwenden, und so Ausbrüche von Negativität überwachen und Maßnahmen ergreifen. Insbesondere wenn Benutzer mit Kunden arbeiten, ist es nicht hinnehmbar, dass sie Profanität in der Kommunikation verwenden.

- Persönliche Karten von Mitarbeitern. Eine persönliche Karte enthält alle Informationen für einen bestimmten Benutzer. Zum Beispiel, welche Art von Computer funktioniert, Top-Sites, Top-Anwendungen, die er startet, Suchanfragen, abgefangene Dateien, aktuelle Screenshots. Sie können das Diagramm der Kommunikation verfolgen - Kommunikation mit anderen Mitarbeitern innerhalb des Unternehmens: mit wem es häufiger kommuniziert, über welche Kommunikationskanäle. Dies ist eine Art Dossier, eine persönliche Angelegenheit, aus der Sie allgemeine Informationen über den Mitarbeiter erhalten können. Solche Karten können nicht nur für Personen erstellt werden, sondern auch für Dateien und Computer. Mitarbeiterkarten eignen sich gut zur Untersuchung von Vorfällen. Als Hintergrundinformation zum Benutzer.

- Der Anomaliedetektor für das Benutzerverhalten wird zum Erkennen von Lecks verwendet. Eine scharfe Änderung des Verhaltens der Mitarbeiter ist Anlass, Aufmerksamkeit zu schenken. Der StaffCop Enterprise-Detektor ist standardmäßig so konfiguriert, dass das durchschnittliche Auftreten eines Ereignisses um das Zehnfache überschritten wird. Der beliebteste Fall ist die Zunahme der Kopiervorgänge. Beispielsweise wurde das Kopieren einer großen Anzahl von Dokumenten auf ein USB-Laufwerk behoben. Darüber hinaus wurde festgestellt, dass Informationen aus einem geschlossenen Netzwerksegment kopiert wurden, was für die Arbeit mit Zeichnungen mit der Bezeichnung „Vertraulich“ erforderlich ist. Darüber hinaus treten physische Informationsschutzmaßnahmen und ein Sicherheitsdienst in Kraft. Ein Mitarbeiter wird zur weiteren Untersuchung festgenommen. Ein Anomaliedetektor verkürzt die Zeit zum Erkennen von Vorfällen, für die es schwierig oder unmöglich ist, einen automatischen Filter zu konfigurieren, erheblich.

Lochverschluss

Nicht immer sind passive Schutzmaßnahmen ein billiger Ersatz für aktive Schutzausrüstung. In unserem Fall ist Staffcop ein aktives Schutzmittel und ermöglicht es Ihnen, einige Kanäle von Informationslecks zu kontrollieren und zu schließen.

- Wir blockieren persönliche USB-Sticks und CDs. Eine Organisation kann die Verwendung persönlicher Wechselmedien untersagen. Eine sogenannte "weiße Liste" zulässiger Geräte wird eingeführt, und alle anderen Medien, die nicht darin enthalten sind, werden blockiert.

- Wir blockieren Besuche auf "unproduktiven" Websites oder erlauben nur "produktive". Sie können die Regeln für das Blockieren von Websites unter festlegen. Blockierungsregeln funktionieren für einen Teilstring - es ist nicht erforderlich, genaue Adressen und Domänen anzugeben. Sie können auf Produkte verzichten, mit denen Websites blockiert werden.

- Wir blockieren den Start von Anwendungen. Sie können eine Liste von Anwendungen erstellen, die blockiert werden können, oder umgekehrt nur zulässige verwenden. Wenn Sie eine geschlossene Softwareumgebung erstellen, müssen Sie sehr vorsichtig mit der Liste der zulässigen Anwendungen sein. Im Fehlerfall kann die Anmeldung am System blockiert werden.

- Richten Sie Warnungen für böswillige Aktionen ein. Für alle Ereignisse, die wir als Vorfall betrachten, können Sie einen Filter erstellen und eine Warnung konfigurieren. Die Liste solcher Ereignisse wird vom Kunden in der Testphase unabhängig festgelegt. Das Kopieren auf ein USB-Flash-Laufwerk wird beispielsweise als böswillig angesehen, wenn aus irgendeinem Grund keine Whitelist eingerichtet werden kann. Solche Ereignisse werden aufgezeichnet, der Bericht wird mit einer bestimmten Häufigkeit gesendet, beispielsweise jeden Tag oder einmal pro Woche. Sie können eine sofortige Warnung einrichten, wenn ein bestimmtes Ereignis eintritt.

Vorfalluntersuchung

Bei der Untersuchung von Vorfällen ist die Evidenzbasis sehr wichtig. Mit Staffcop können Sie einen Verlauf aller Ereignisse speichern, die der Benutzer während der Überwachung aufgetreten ist.

- Ein Vorfall oder kein Vorfall? Es ist notwendig, genauer hinzuschauen. Es besteht ein Zusammenhang zwischen Ereignissen im System und der Erstellung mehrdimensionaler Berichte, der Drilldown-Technik. Alle Ereignisse sind miteinander verbunden. Das Abfangen von Webformularen ist beispielsweise mit dem Besuch von Websites verbunden. Wenn eine Person beim Aufrufen einer Website einen Benutzernamen und ein Kennwort in ein Webformular eingibt, können diese Informationen abgefangen werden. Wenn das Abfangen dieses Formulars aktiviert ist, sehen wir nicht nur, was in diesen Formularen enthalten war, sondern auch die Site, auf der das Formular eingegeben wurde. "Drilldown" ist ein Fehler, dh Sie können einen Drilldown zu Ereignisinformationen durchführen und verwandte Ereignisse anzeigen.

StaffCop verwendet die OLAP-Technologie (Multidimensional Cube). Dank der Verwendung des Hybridmodus mit zwei Datenbanken erhält der Benutzer hervorragende Leistungsergebnisse. Berichte, die mehrere Stunden lang in anderen Systemen erstellt werden, werden von StaffCop Enterprise in wenigen (zehn) Sekunden erstellt. Im Bericht können Sie alle Informationen zu einem bestimmten Ereignis erläutern. - Mikrofonaufzeichnung, Desktop-Videoaufzeichnung und Screenshots werden verwendet, um den Kontext von Ereignissen zu verstehen. Zum Beispiel hat ein bestimmter Filter funktioniert, ein Ereignis ist aufgetreten, aber sein Kontext ist unverständlich. Mikrofonaufnahme und Desktop-Aufnahme sind zwei Module, die standardmäßig deaktiviert sind. Der Ton wird in kurzen Abschnitten von 10 Minuten aufgenommen (Sie können mehr oder weniger setzen), während keine Stille aufgezeichnet wird. Sie können auch Videos aufnehmen. Jedes Ereignis wird mit einem Zeitstempel gespeichert. Wenn das Desktop-Videoaufzeichnungsmodul aktiviert ist, wird alles aufgezeichnet, was auf dem Desktop geschieht. Es versteht sich, dass das Speichern großer Informationsmengen teuer ist. Diese Funktion kann punktuell verwendet werden. Wenn beispielsweise ein bestimmter Mitarbeiter verdächtigt wird, können Sie ihm ein solches Modul zuweisen und alles überwachen, was passiert. Screenshots werden verwendet, wenn eine spezielle Steuerung von Websites und Programmen erforderlich ist. Mit diesen Modulen kann jedes Ereignis in Teilen detailliert beschrieben werden. Durch dünne Einstellungen können nur die Module für die Untersuchung von Vorfällen ausgewählt werden, mit denen Schritt für Schritt nicht nur die Tatsache von Informationslecks und -ursachen, sondern möglicherweise auch zusätzliche Personen und Ereignisse identifiziert werden können.

- Schnelle Berichterstattung. Das Produkt verwendet eine PostgreSQL + ClickHouse-Hybriddatenbank, dank derer die Berichterstellung sehr schnell ist. Der Nachteil von ClickHouse sind die Ressourcenanforderungen. Ein Server muss beispielsweise mindestens 16 GB RAM, 8 oder 16 Kerne haben, sodass diese Lösung nur für Systeme mit einer großen Anzahl von Agenten verwendet wird. In solchen Systemen gibt es viele Ereignisse, und um sie schnell zu laden, benötigen Sie ClickHouse. Wenn PostgreSQL verwendet wird, tritt das Problem auf: Wenn sich mehrere zehn Millionen Ereignisse in der Datenbank befinden, sollte sich das Hochladen auf die Webkonsole um bis zu 1 Minute verzögern. Wenn Sie die Seite jedoch ständig aktualisieren, fallen alle neuen Ereignisse in die Ereignislinse.

Der Hybridmodus wird manchmal verwendet, wenn zwei Datenbanken gleichzeitig ausgeführt werden. Es ist zu beachten, dass StaffCop Enterprise keine Cloud-Technologie verwendet, außer ABBYY - einem Cloud-Dienst zur Texterkennung.

Ich glaube, dass StaffCop das Hauptwerkzeug in den Händen eines Sicherheitsbeamten ist, was Zeit für den Sicherheitsdienst und Geld für das Management des Unternehmens spart.

Ressourcenanforderungen

finden Sie hier .

Installationsdetails .

Wenn Sie das System im Testmodus fahren und selbst sehen möchten, ob StaffCop für Sie geeignet ist, können Sie

hier oder

über unseren Partner eine Bewerbung senden .

Roman Frank,

Spezialist für technischen Support bei StaffCop