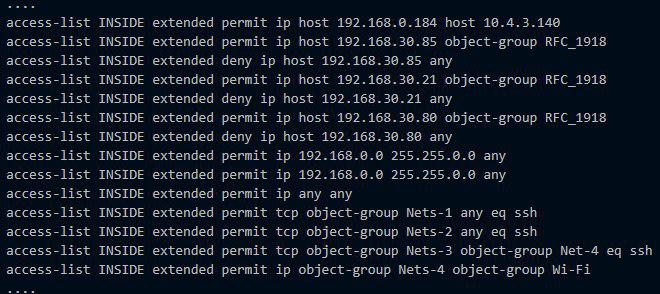

Wenn Sie sich die Konfiguration einer Firewall ansehen, sehen wir höchstwahrscheinlich ein Blatt mit einer Reihe von IP-Adressen, Ports, Protokollen und Subnetzen. Auf diese Weise werden klassisch Netzwerksicherheitsrichtlinien für den Benutzerzugriff auf Ressourcen implementiert. Zuerst versuchen sie, die Reihenfolge in der Konfiguration aufrechtzuerhalten, aber dann wechseln die Mitarbeiter von Abteilung zu Abteilung, die Server vermehren sich und ändern ihre Rollen, greifen für verschiedene Projekte auf Orte zu, an denen sie dies normalerweise nicht können, und es erscheinen Hunderte unbekannter Ziegenpfade.

In Bezug auf einige Regeln werden, wenn Sie Glück haben, die Kommentare „Aufgefordert, Vasya zu machen“ oder „Dies ist eine Passage zur DMZ“ geschrieben. Der Netzwerkadministrator wird beendet und alles wird völlig unverständlich. Dann entschied sich jemand, die Konfiguration von Vasya zu bereinigen, und SAP fiel, weil Vasya einmal um diesen Zugriff gebeten hatte, um SAP zu bekämpfen.

Heute werde ich über die VMware NSX-Lösung sprechen, mit deren Hilfe Netzwerk- und Sicherheitsrichtlinien präzise und ohne Verwirrung in den Firewall-Konfigurationen angewendet werden können. Ich werde Ihnen zeigen, welche neuen Funktionen im Vergleich zu VMware in diesem Teil zuvor erschienen sind.

VMWare NSX ist eine Virtualisierungs- und Sicherheitsplattform für Netzwerkdienste. NSX löst die Probleme von Routing, Switching, Load Balancing und Firewall und kann viele andere interessante Dinge tun.

NSX ist der Nachfolger des von Nicira NVP erworbenen vCloud Networking and Security (vCNS) -Produkts von VMware.

Von vCNS zu NSX

Zuvor verfügte ein auf VMware vCloud basierender Client in der Cloud über eine separate virtuelle vCNS vShield Edge-Maschine. Es diente als Border Gateway, über das viele Netzwerkfunktionen konfiguriert werden konnten: NAT, DHCP, Firewall, VPN, Load Balancer usw. vShield Edge beschränkte die Interaktion der virtuellen Maschine mit der Außenwelt gemäß den in Firewall und NAT vorgeschriebenen Regeln. Innerhalb des Netzwerks kommunizieren virtuelle Maschinen innerhalb von Subnetzen frei miteinander. Wenn Sie den Datenverkehr wirklich trennen und steuern möchten, können Sie ein separates Netzwerk für einzelne Teile von Anwendungen (verschiedene virtuelle Maschinen) erstellen und die entsprechenden Regeln für deren Netzwerkinteraktion in der Firewall festlegen. Aber es ist lang, schwierig und uninteressant, besonders wenn Sie mehrere zehn virtuelle Maschinen haben.

Bei NSX implementierte VMware das Konzept der Mikrosegmentierung mithilfe einer verteilten Firewall, die in den Kern des Hypervisors integriert ist. Es schreibt Sicherheitsrichtlinien und Netzwerkinteraktionen nicht nur für IP- und MAC-Adressen vor, sondern auch für andere Objekte: virtuelle Maschinen, Anwendungen. Wenn NSX intern bereitgestellt wird, können diese Objekte ein Benutzer oder eine Gruppe von Benutzern aus Active Directory sein. Jedes dieser Objekte verwandelt sich in ein Mikrosegment in seiner Sicherheitsschleife im gewünschten Subnetz mit einer eigenen gemütlichen DMZ :).

Bisher war der Sicherheitsbereich einer für den gesamten Ressourcenpool, er wurde durch den Grenzschalter geschützt, und mit NSX können Sie eine separate virtuelle Maschine auch innerhalb desselben Netzwerks vor unnötigen Interaktionen schützen.

Bisher war der Sicherheitsbereich einer für den gesamten Ressourcenpool, er wurde durch den Grenzschalter geschützt, und mit NSX können Sie eine separate virtuelle Maschine auch innerhalb desselben Netzwerks vor unnötigen Interaktionen schützen.Sicherheits- und Netzwerkrichtlinien werden angepasst, wenn eine Entität in ein anderes Netzwerk wechselt. Wenn wir beispielsweise eine Maschine mit einer Datenbank in ein anderes Netzwerksegment oder sogar in ein anderes verbundenes virtuelles Rechenzentrum übertragen, gelten die für diese virtuelle Maschine vorgeschriebenen Regeln unabhängig von ihrer neuen Position weiterhin. Der Anwendungsserver kann weiterhin mit der Datenbank interagieren.

Der vCNS vShield Edge selbst wurde durch NSX Edge ersetzt. Es enthält den gesamten alten Edge-Satz des Gentlemans sowie einige neue nützliche Funktionen. Über sie und wird weiter diskutiert.

Was ist neu bei NSX Edge?

Die Funktionalität von NSX Edge hängt von der NSX

Edition ab . Es gibt fünf davon: Standard, Professional, Advanced, Enterprise und Remote-Zweigstelle. Alles Neue und Interessante ist nur ab Advanced zu sehen. Einschließlich der neuen Benutzeroberfläche, die bis zur vollständigen Umstellung von vCloud auf HTML5 (VMware verspricht den Sommer 2019) in einer neuen Registerkarte geöffnet wird.

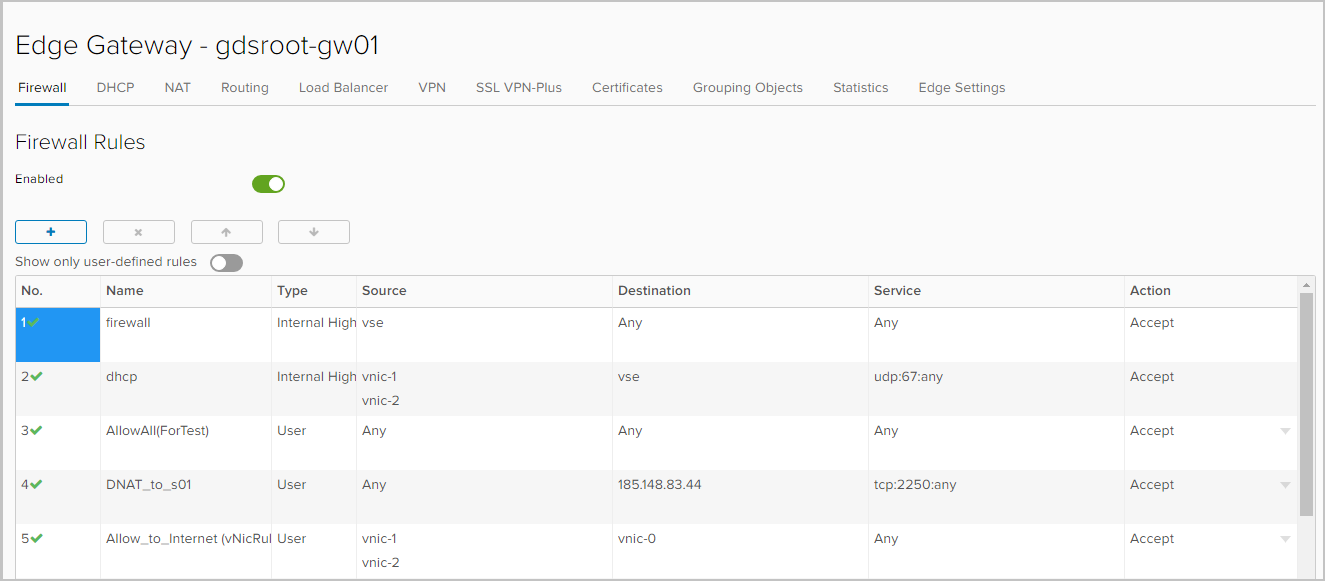

Firewall Sie können IP-Adressen, Netzwerke, Gateway-Schnittstellen und virtuelle Maschinen als Objekte auswählen, für die die Regeln gelten.

DHCP

DHCP Zusätzlich zum Festlegen des Bereichs von IP-Adressen, die automatisch an die virtuellen Maschinen dieses Netzwerks ausgegeben werden, sind die

Bindungs- und

Relay- Funktionen jetzt in NSX Edge verfügbar.

Auf der Registerkarte

Bindungen können Sie die MAC-Adresse der virtuellen Maschine an die IP-Adresse binden, wenn sich die IP-Adresse nicht ändern soll. Hauptsache, diese IP-Adresse ist nicht im DHCP-Pool enthalten.

Auf der Registerkarte

Relay wird die Weiterleitung von DHCP-Nachrichten an DHCP-Server außerhalb Ihrer Organisation in vCloud Director konfiguriert, einschließlich DHCP-Servern der physischen Infrastruktur.

Routing

Routing Mit vShield Edge konnte nur statisches Routing konfiguriert werden. Hier erschien dynamisches Routing mit Unterstützung für OSPF- und BGP-Protokolle. Es wurden auch ECMP-Einstellungen (Aktiv-Aktiv) verfügbar, was ein Aktiv-Aktiv-Failover auf physische Router bedeutet.

OSPF-Setup

OSPF-Setup Konfigurieren Sie BGP

Konfigurieren Sie BGPEin weiteres neues - Einrichten der Übertragung von Routen zwischen verschiedenen Protokollen,

Neuverteilung von Routen (Routenumverteilung).

L4 / L7 Load Balancer.

L4 / L7 Load Balancer. X-Forwarded-For wurde für den HTTP-Header angezeigt. Ohne ihn weinten alle. Zum Beispiel haben Sie eine Website, die Sie ausgleichen. Ohne diesen Header weiterzuleiten, funktioniert alles, aber in den Statistiken des Webservers wurde nicht die IP der Besucher, sondern die IP des Balancers angezeigt. Jetzt ist alles richtig geworden.

Außerdem können Sie auf der Registerkarte Anwendungsregeln jetzt Skripts hinzufügen, die den Verkehrsausgleich direkt steuern.

VPN

VPN Zusätzlich zu IPSec VPN unterstützt NSX Edge:

- L2 VPN, mit dem Sie Netzwerke zwischen geografisch verteilten Standorten ausdehnen können. Ein solches VPN wird beispielsweise benötigt, damit die virtuelle Maschine beim Umzug an einen anderen Standort im selben Subnetz verbleibt und die IP-Adresse speichert.

- SSL VPN Plus, mit dem Benutzer eine Remoteverbindung zum Unternehmensnetzwerk herstellen können. Auf vSphere-Ebene gab es eine solche Funktion, aber für vCloud Director ist dies eine Innovation.

SSL-Zertifikate.

SSL-Zertifikate. NSX Edge kann jetzt Zertifikate liefern. Dies ist wiederum die Frage, wer einen Balancer ohne Zertifikat für https benötigt.

Objekte gruppieren

Objekte gruppieren Auf dieser Registerkarte werden Objektgruppen festgelegt, für die bestimmte Regeln der Netzwerkinteraktion gelten, z. B. Firewall-Regeln.

Diese Objekte können IP- und MAC-Adressen sein.

Außerdem werden die Dienste (Protokoll-Port-Kombination) und Anwendungen aufgelistet, die zum Kompilieren von Firewall-Regeln verwendet werden können. Neue Dienste und Anwendungen können nur vom vCD-Portaladministrator hinzugefügt werden.

Statistik.

Statistik. Verbindungsstatistik: Datenverkehr, der über das Gateway, die Firewall und den Balancer geleitet wird.

Status und Statistiken für jeden IPSEC VPN- und L2 VPN-Tunnel.

Protokollierung

Protokollierung Auf der Registerkarte Kanteneinstellungen können Sie einen Server für die Aufzeichnung von Protokollen angeben. Die Protokollierung funktioniert für DNAT / SNAT, DHCP, Firewall, Routing, Balancer, IPsec-VPN und SSL-VPN Plus.

Die folgenden Alarmtypen sind für jede Einrichtung / jeden Dienst verfügbar:

- Debuggen

- Alarm

- kritisch

- Fehler

- Warnung

- Hinweis

- Info

NSX-Kantenabmessungen

Abhängig von den zu lösenden Aufgaben und dem zu lösenden Volumen

empfiehlt VMware, die folgenden NSX Edge-Größen zu erstellen:

| NSX Edge

(Kompakt)

| NSX Edge

(Groß)

| NSX Edge

(Quad-Large)

| NSX Edge

(X-Large)

|

vCPU

| 1

| 2

| 4

| 6

|

Speicher

| 512 MB

| 1 GB

| 1 GB

| 8 GB

|

Festplatte

| 512 MB

| 512 MB

| 512 MB

| 4,5 GB + 4 GB

|

Termin

| Eins

Testanwendung

Rechenzentrum

| Klein

oder durchschnittlich

Rechenzentrum

| Geladen

Firewall

| Ausbalancieren

Laststufe L7

|

Die folgende Tabelle zeigt die Betriebsmetriken von Netzwerkdiensten basierend auf der Größe des NSX Edge.

| NSX Edge

(Kompakt)

| NSX Edge

(Groß)

| NSX Edge

(Quad-Large)

| NSX Edge

(X-Large)

|

Schnittstellen

| 10

| 10

| 10

| 10

|

Sub-Schnittstellen (Trunk)

| 200

| 200

| 200

| 200

|

NAT-Regeln

| 2,048

| 4,096

| 4,096

| 8,192

|

ARP-Einträge

Bis zum Überschreiben

| 1.024

| 2,048

| 2,048

| 2,048

|

Fw Regeln

| 2000

| 2000

| 2000

| 2000

|

Fw Leistung

| 3 Gbit / s

| 9,7 Gbit / s

| 9,7 Gbit / s

| 9,7 Gbit / s

|

DHCP-Pools

| 20.000

| 20.000

| 20.000

| 20.000

|

ECMP-Pfade

| 8

| 8

| 8

| 8

|

Statische Routen

| 2,048

| 2,048

| 2,048

| 2,048

|

LB Pools

| 64

| 64

| 64

| 1.024

|

Virtuelle LB-Server

| 64

| 64

| 64

| 1.024

|

LB Server / Pool

| 32

| 32

| 32

| 32

|

LB Health Checks

| 320

| 320

| 320

| 3,072

|

LB-Anwendungsregeln

| 4,096

| 4,096

| 4,096

| 4,096

|

L2VPN-Clients Hub zum Sprechen

| 5

| 5

| 5

| 5

|

L2VPN-Netzwerke pro Client / Server

| 200

| 200

| 200

| 200

|

IPSec-Tunnel

| 512

| 1.600

| 4,096

| 6.000

|

SSLVPN-Tunnel

| 50

| 100

| 100

| 1.000

|

Private SSLVPN-Netzwerke

| 16

| 16

| 16

| 16

|

Gleichzeitige Sitzungen

| 64.000

| 1.000.000

| 1.000.000

| 1.000.000

|

Sitzungen / Sekunde

| 8.000

| 50.000

| 50.000

| 50.000

|

LB Durchsatz L7 Proxy)

| | 2,2 Gbit / s

| 2,2 Gbit / s

| 3 Gbit / s

|

LB-Durchsatz L4-Modus)

| | 6 Gbit / s

| 6 Gbit / s

| 6 Gbit / s

|

LB-Verbindungen / s (L7-Proxy)

| | 46.000

| 50.000

| 50.000

|

LB Concurrent Connections (L7-Proxy)

| | 8.000

| 60.000

| 60.000

|

LB-Verbindungen / s (L4-Modus)

| | 50.000

| 50.000

| 50.000

|

LB Concurrent Connections (L4-Modus)

| | 600.000

| 1.000.000

| 1.000.000

|

BGP-Routen

| 20.000

| 50.000

| 250.000

| 250.000

|

BGP Nachbarn

| 10

| 20

| 100

| 100

|

BGP-Routen neu verteilt

| Keine Begrenzung

| Keine Begrenzung

| Keine Begrenzung

| Keine Begrenzung

|

OSPF-Routen

| 20.000

| 50.000

| 100.000

| 100.000

|

OSPF LSA-Einträge Max 750 Typ-1

| 20.000

| 50.000

| 100.000

| 100.000

|

OSPF-Adjazenzen

| 10

| 20

| 40

| 40

|

OSPF-Routen neu verteilt

| 2000

| 5000

| 20.000

| 20.000

|

Gesamtanzahl der Routen

| 20.000

| 50.000

| 250.000

| 250.000

|

→

QuelleDie Tabelle zeigt, dass empfohlen wird, das Balancing unter NSX Edge für produktive Szenarien nur ab der Größe Large zu organisieren.

Das ist alles für heute. In den folgenden Abschnitten werde ich die Details zum Konfigurieren der einzelnen NSX Edge-Netzwerkdienste erläutern.