Neulich veröffentlichten Informationssicherheitsexperten des Unternehmens Cerfta Lab die Ergebnisse einer Studie über eine Reihe von Hacking-Benutzerkonten Yahoo Mail und Gmail. Wie sich herausstellte, weist die von diesen Diensten verwendete Zwei-Faktor-Authentifizierungstechnologie eine Reihe von Nachteilen auf, die es Angreifern ermöglichen, zu handeln.

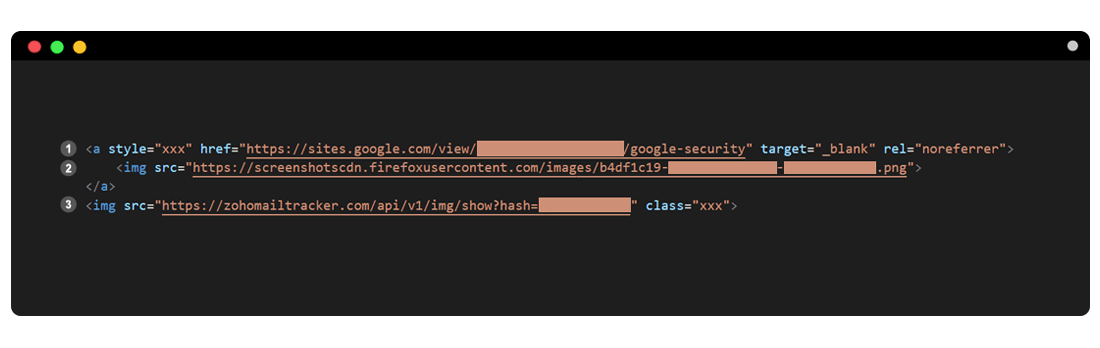

Die Autoren der Untersuchung glauben, dass die Hacks im Auftrag der iranischen Regierung durchgeführt wurden. Der Zweck der gesamten Kampagne waren von Informationen gehackte Konten. Der Angriff wurde per E-Mail mit einem versteckten Bild und einem Skript ausgeführt.

Der Brief selbst war eine Nachricht über angeblich entdeckte verdächtige Aktivitäten im Benutzerkonto der genannten Mail-Dienste. Diese E-Mails wurden von Adressen wie mailservices @ gmail [.] Com, noreply.customermails@gmail [.] Com, Kunde] E-Mail-Zustellung [.] Info gesendet. Daher waren nicht zu fortgeschrittene Benutzer dieser Nachrichten nicht verdächtig.

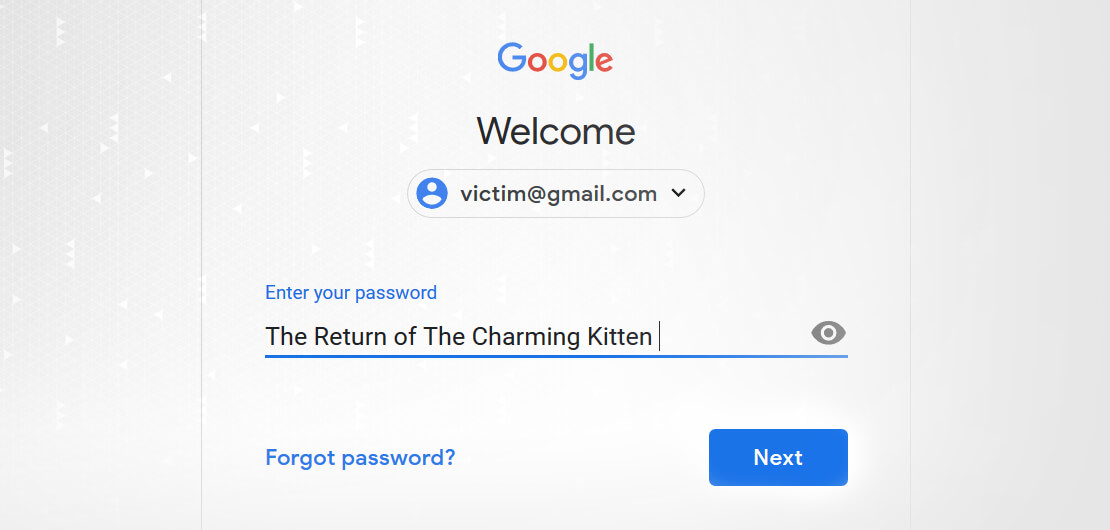

Im Gegenteil, viele wollten auf die Schaltfläche "Konto schützen" klicken, wodurch der Benutzer auf die gefälschte Anmeldeseite des Mail-Dienstes weitergeleitet wurde. Wenn ein Benutzer seine Daten eingab, wurden sie von Angreifern fast in Echtzeit verwendet, um auf ein echtes Konto zuzugreifen. Ein Benutzer, für den die Zwei-Faktor-Authentifizierung aktiviert ist, erhielt eine SMS mit einem Einmalkennwort auf dem Telefon. Die Angreifer hatten irgendwie die Möglichkeit, sich in das Konto einzuloggen. Sie haben gelernt, den Schutz von Google Authenticator zu umgehen.

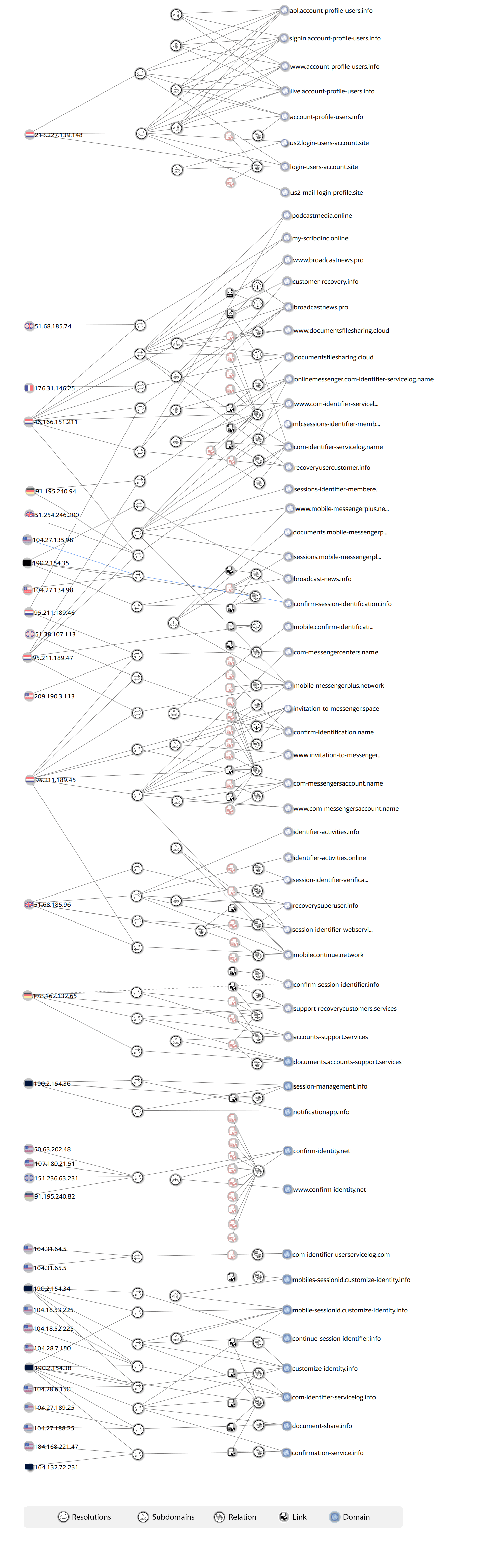

Die Forscher zeichneten die Domänen und Server auf, die ihnen zugeordnet sind.

Angreifer verwendeten ein VPN-System und einen Proxy, um ihren Aufenthaltsort zu verbergen. Den Forschern gelang es jedoch, den ursprünglichen IP-Bereich wiederherzustellen, von dem aus der Angriff ausgeführt wurde. Dies waren iranische Adressen. Darüber hinaus wurden und werden ähnliche Arbeitsmethoden von der Charming Kitten Cracker Group angewendet, die der iranischen Regierung angeschlossen ist.

Die Opfer, nach denen die Angreifer suchten, waren vor allem Journalisten, Politiker und verschiedene Arten von öffentlichen Aktivisten aus vielen Ländern der Welt.

Es ist klar, dass der Hauptweg, sich vor Angriffen dieser Art zu schützen, darin besteht, verdächtige E-Mails einfach nicht zu öffnen. Leider funktioniert diese Methode nicht immer, da viele Menschen in einem angeblich von Google oder Yahoo verfassten Brief nichts Verdächtiges sehen. Die Verwendung von Hardkeys (z. B. YubiKey), die die Authentifizierung beim Anschließen eines USB-Geräts an den Port ermöglichen, kann hilfreich sein.

Google hat eine Studie durchgeführt, deren Ergebnisse eindeutig zeigen, dass USB-Sticks viel zuverlässiger sind als Smartphones oder andere Systeme, die für die Zwei-Faktor-Authentifizierung verwendet werden können.

Experten für Informationssicherheit empfehlen außerdem, keine Zwei-Faktor-Authentifizierung beim Senden von SMS als eine der Schutzkomponenten zu verwenden.