Die 8. internationale Konferenz DefCamp 2018 fand vom 8. bis 9. November 2018 in Bukarest (Rumänien) statt und befasste sich mit Fragen der Informationssicherheit und Informationssicherheitstechnologien. DefCamp ist eine der erfolgreichen Konferenzen zu Hacking und Informationssicherheit in Mittel- und Osteuropa. Unter anderem sind Hacktivity (Ungarn) und CONFidence (Polen) zu verzeichnen. Ziel der Veranstaltung ist die Kommunikation über die neuesten praktischen Forschungsergebnisse von Sicherheitsexperten, Unternehmern, Wissenschaftlern, öffentlichen und privaten Sektoren.

DefCamp brachte mehr als 1800 Teilnehmer aus Rumänien und den Nachbarländern mit unterschiedlichen Kenntnissen und Erfahrungen zusammen - von Studenten über Führungskräfte in verschiedenen Branchen bis hin zu Experten für Informationssicherheit und Forschern.

Der direkte Organisator der Veranstaltung ist eine Nichtregierungsorganisation - das

Cyber Security Research Center aus Rumänien . Demnach betrug die Zahl der teilnehmenden Länder in diesem Jahr 35, darunter Europa, die USA, Indien und die Vereinigten Arabischen Emirate, 60 Redner und 400 Unternehmen.

Über DefCamp 2018

Das Format der Veranstaltung umfasste einen traditionellen Abschnitt mit Präsentationen und einen CTF-Wettbewerb.

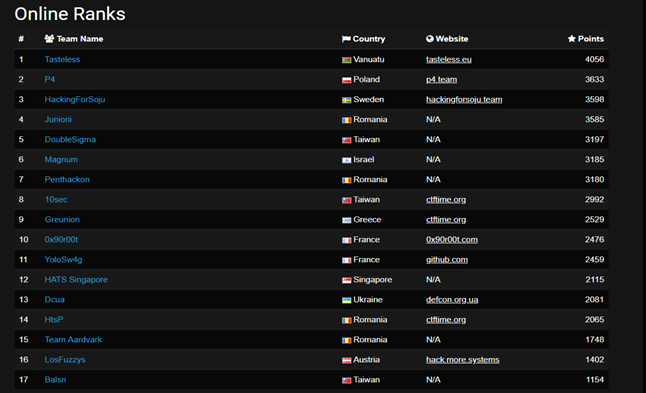

Erste drei Plätze der CTF: Team Republik Vanuatu (Melanesien), Polen und Schweden; auf dem vierten Platz ist die Mannschaft aus Rumänien; In diesem Jahr gab es keine Teams aus Russland. Eine vollständige Liste finden Sie

hier .

Die diesjährige Vorlesungssektion fand mit drei parallelen Tracks statt; Zum Vergleich: Letztes Jahr gab es zwei Tracks.

Auch in diesem Jahr hatte DefCamp wieder HackerVillage, wo verschiedene Projekte ausgestellt wurden - von Informationssicherheit bis hin zu Spielen. Im Gegensatz zum letzten Jahr wurde der Start-up-Bereich als nicht gerechtfertigt entfernt.

Dieses Jahr war auch von der Teilnahme der österreichischen Konsulatsgruppe geprägt (wie im letzten Jahr), aber jetzt war es eine kleine Diskussionsrunde für 3-4 Personen für ein paar Stunden.

Der Konferenzteil der Veranstaltung zielte darauf ab, fortschrittliche und innovative Ideen, die Ergebnisse der neuesten Forschung und Entwicklung sowie Berufserfahrung in allen Bereichen der IT-Sicherheit auszutauschen. Gleichzeitig ist zu beachten, dass die Qualität der Berichte hoch ist, die Erfahrungen der Redner unterschiedlich sind und die Sicht auf Sicherheitsfragen unterschiedlich ist, wobei ihre eigenen Meinungen und die Einzelheiten der Problemlösung in jedem Einzelfall, auch von Land zu Land, berücksichtigt werden. Zum Beispiel erläutern Redner aus Indien, Pakistan und Osteuropa bereitwillig die technische Seite des diskutierten Themas, während amerikanische Kollegen sich auf das organisatorische Problem und das Thema Schulung / Ausbildung oder die Präsentation von Fakten beschränken, Beispiele mit kunstvoller Logik der Erzählung. In diesem Jahr waren die meisten Berichte jedoch eher im Business- und High-Level-Format als im technischen Format, und die meisten wurden im Programm als „technisch“ anstelle von „geschäftlich“ gekennzeichnet.

Die Themen der Konferenz umfassten tatsächlich:

- IoT-Sicherheit ist das Thema des Jahres.

- Schutz der Infrastruktur.

- Cybersicherheit.

- Schädliche Software.

- Social Engineering.

- Sicherheit mobiler Geräte im weiteren Sinne, inkl. in verwandten Bereichen.

- Andere verschiedene Berichte.

Über DefCamp 2018-Berichte, an denen ich teilnehmen konnte

Per Anhalter durch Desinformation, öffentliche Meinung und falsche Flaggen

Berichten Sie über die altmodischen Offline-Prinzipien und erhalten Sie Informationen aus dem Netzwerk sowie Fehlinformationen, von gefälschten Nachrichtenartikeln bis hin zu speziell vorbereiteten Interviews. Der Sprecher Dan Demeter von der rumänischen Repräsentanz von Kaspersky Lab versuchte zu erklären, wie man wahrheitsgemäße Nachrichten von Fälschungen unterscheidet. Die vorgeschlagenen Methoden waren jedoch meist empirisch, mit schlecht ausgedrückten Metriken, und von den Metriken gab es eine Überfülle an Nachrichten (und den darin verwendeten Formulierungen) des gleichen Typs für Nachrichten aus entgegengesetzter Inhalt.

Rülpsen Sie durch Ihren Kryptografieschild

Der Sprecher Cosmin Radu hielt einen Vortrag über die Möglichkeiten von Burp, die Verschlüsselung anzugreifen: Identifizierung der schwachen Verschlüsselung und ihrer Fehler, Aufdeckung des Schlüssels, Analyse der Phasen der Schlüsselgenerierung im Rahmen des Verbindungsaufbaus anhand einzelner Anwendungen als Beispiele. Im Allgemeinen kann der Bericht als Geschäftsbericht des Burp-Teams oder verwandter Forscher über die Funktionen des Tools angesehen werden

OSSTMM: Die Sicherheitstestmethode "Messen, nicht raten"

Bericht über die Methodik zur Bewertung und Berechnung von Sicherheitsrisikoindikatoren unter Berücksichtigung der Einheitlichkeit der Metriken und der Einbeziehung von CVSS-Ratings. Die vorgeschlagene Methodik beschränkt sich auf eine Variation von Formeln der Form „Wie viele Abwehrmechanismen wurden nicht angewendet oder Schwachstellen wurden in Bezug auf die Gesamtzahl der Mechanismen und Maßnahmen nicht geschlossen?“. Im Allgemeinen beziehen sich aktuelle ISECOM-Veröffentlichungen auf die Universalisierung von Tipps und Metriken.

Remote Yacht Hacking

Die Mitarbeiter

von Kaspersky Lab 2017

berichten über die Sicherheitslücken von Yachten und angeschlossenen Geräten, einschließlich Navigation und IoT, über Sicherheitsfehler, die brutale Gewalt von Passwörtern für Microtik-Router mit vorgefertigten Tools (aus dem Pentester-Kit), den Hardcode für Passwörter in Firmware- und Yachtverwaltungsprogrammen und das Abfangen unverschlüsselter Verkehr.

Bedrohungen und Schwachstellen für mobile Signale - reale Fälle und Statistiken aus unserer Erfahrung

Positive Technologies berichten über die Schwachstellen von Mobilfunknetzen, ihren aktuellen Sicherheitszustand und deren Auswirkungen auf den Informationsaustausch zwischen Geräten, Anwendungen in der alltäglichen Mobilität und dem Internet der Dinge. Der Bericht

greift die Materialien des

Diameter-Schwachstellenberichts 2018 und von

PT Telecom Attack Discovery auf und enthält weitere Forschungsstatistiken zum Thema SS7-Netzwerksicherheit.

Du hast recht, dieses Gespräch handelt nicht wirklich von dir!

Jason Street's

Jason Street's nächster Bericht über das Hauptsicherheitsproblem - menschliches Versagen. Jason ging auf Aspekte im Zusammenhang mit Endbenutzerfehlern und deren Verhaltensgewohnheiten ein, die von Sicherheitsteams in Unternehmen unterstützt werden. Der Bericht enthielt jedoch nicht die „menschlichen Fehler“ der Entwickler, aber der Bericht stellte fest, dass die Hauptsache Metriken zur Verbesserung der Alphabetisierung im Bereich der Sicherheit von Menschen sind. Dies war ein Bericht über Sicherheitsschulungen und Sicherheitsbewusstsein für Benutzer mit Beispielen für verschiedene Situationen und Fälle in Unternehmen, die Benutzerschulungs- und Sicherheitsüberprüfungsdienste gekauft haben.

IoT-Malware: Umfassende Umfrage, Analyse-Framework und Fallstudien

Bericht über die Analyse des Problems von IoT-Geräten, über das Ungleichgewicht von CVE / CVSS-Datenbanken und öffentlich zugängliche Veröffentlichungen zum Thema IoT-Schwachstellen, über die Merkmale von Schwachstellen und bösartigen Code für IoT. Ein Teil des Problems mit der Unvollständigkeit von CVE / CVSS-Datenbanken besteht darin, dass Informationen zu CWE (Common Weakness Problems) davon ausgeschlossen sind, und in einer großen Anzahl von IoT-Geräten, die niemand in einem solchen Umfang analysiert hat und die sie umso mehr nicht zusammengeführt haben. Die Referenten, deren Material

hier zu finden

ist , boten verschiedene Tools für die automatische Problemanalyse:

- Cuckoo Sandbox - zur Analyse schädlicher Dateien und Websites von Windows, Linux, MacOS, Android, Anrufverfolgung und Analyse von Verhaltenssymptomen, Speicherauszug und Analyse des Netzwerkverkehrs, einschließlich verschlüsselt sowie Unterstützung für das Volatility-Tool zur Analyse von RAM.

- Firmware.RE ist ein kostenloser Dienst zum Scannen und Analysieren von Dateien (Paketen) der Gerätefirmware und zum schnellen Erkennen von Schwachstellen, Hintertüren und integriertem (während der Firmware-Montage) bösartigem Code.

Die Herausforderung, eine sichere digitale Umgebung im Gesundheitswesen aufzubauen

Serbischer Bericht über Sicherheitsfragen in medizinischen Einrichtungen. Der Bericht bezog sich nicht auf das Internet der Dinge (IoT), sondern zielte eher darauf ab, die Anwendung bestehender Sicherheitslösungen zu erörtern, ohne die Besonderheiten der Arbeit und die Bedürfnisse des medizinischen Personals zu berücksichtigen. Bei der Verfeinerung von Entscheidungen sollten diese Merkmale und Anforderungen der DSGVO berücksichtigt werden (damit sie nicht besonders ärgerlich und ärgerlich sind).

Hackerville

HackerVillage ist zu einer traditionellen Veranstaltung für die Konferenz geworden, bei der verschiedene Wettbewerbe stattfinden.

DefCamp Capture the Flag (D-CTF)

CTF ist eine der laufenden Veranstaltungen der Konferenz zu verschiedenen Themen: Künstliche Intelligenz und maschinelles Lernen, Cyberkrieg, Kryptographie, Steganographie, Websicherheit, Netzwerksicherheit, Forensik und Reverse. Grundregeln für die Teilnahme:

- Nur 5 Personen im Team, einschließlich des Teamleiters.

- DoS ist verboten.

- Die Suche nach Schwachstellen in der CTF-Infrastruktur bringt mehr Punkte.

- Hacks werden nur gezählt, wenn das Team nicht zuerst gehackt wurde.

Preisfonds - 3.000 Euro und Gadgets.

Verteidige die Burg

Die Teilnehmer erstellten IPS-Signaturen, um die meisten Angriffe abzuwehren. Wettbewerbsbedingungen:

- Berechtigter Verkehr sollte nicht blockiert werden.

- Sie können keine Port-Signaturen und Protokolltypen verwenden.

- Auf Exploits getestet.

- FalsePositive Exploits sollten nicht blockiert werden.

- Gemeinnützige Unterschriften (später als Gewinner veröffentlicht).

Exploit-Liste:

IoT Village

IoT VILLAGE wurde entwickelt, um einen praktischen Ansatz für das Hacken von Geräten aufzuzeigen, mit dem die Teilnehmer die von ihnen gehackten Gadgets (Router, Webcams usw.) gewinnen können. Regeln:

- Jeder Teilnehmer / jedes Team, das am Wettbewerb teilnimmt, erhält die Möglichkeit, sich mit dem Netzwerk zu verbinden, benötigt jedoch einen eigenen Laptop.

- Dann beginnt jeder Teilnehmer / jedes Team, die im Wettbewerb angekündigten Geräte mit den verfügbaren Tools oder Skripten anzugreifen.

- Zu jedem Zeitpunkt dürfen nicht mehr als zwei Teilnehmer an den Geräten teilnehmen.

- Wenn ein Teilnehmer eine Sicherheitslücke auf einem der Geräte entdeckt, benachrichtigt er seinen Schiedsrichter vor Ort (einem der Richter).

- Wenn ein Teilnehmer eine Sicherheitslücke in Bezug auf eines der Geräte verwendet, wird er den Schiedsrichter vor Ort (einen der Richter) darüber informieren.

- Alle Schwachstellen müssen den Organisatoren zur Verfügung gestellt werden.

- Die Bestätigung eines Gewinns kann von Teilnehmer zu Teilnehmer unterschiedlich sein, abhängig vom Risiko, eine Sicherheitsanfälligkeit zu erkennen. Wenn es jedoch möglich war, Root zu erhalten, ist der Gewinn unstreitig.

Liste der Geräte nach KategorieRouter

- NETGEAR Nighthawk AC1900 Dualband-WLAN-Gigabit-Router (R7000) mit Open Source-Unterstützung. Kompatibel mit Amazon Echo / Alexa

- Zyxel Armor Z2 AC2600 MU-MIMO Drahtloser Kabelrouter

- Synology RT2600ac Wireless Router

Network Attached Storage

- Western Digital My Cloud EX2 Ultra, 2 Bay-Uri, Gigabit, Dual Core, 1300 MHz, 1 GB DDR3 (Negru)

- Qnap TS-251A 2-Bay TS-251A Personal Cloud NAS / DAS mit USB-Direktzugriff

- Synology DS718 + 2-Bay 2 GB Schwarz DS718 +

- Jeder NAS wird mit (1x) WD Black 1 TB Performance Desktop-Festplattenlaufwerk ausgestattet

Sicherheitssysteme

- ANNKE Überwachungskamerasystem Smart HD 1080P Lite 4 + 1-Kanal-DVR-Recorder

- Vstarcam C7833-X4 Drahtlose HD-Remote-Kamera

Haushaltsgeräte

- Bluesmart One - Intelligentes Gepäck

- HoneyGuaridan S25 Smart Automatic Pet Feeder (Haustier oder Tiernahrung nicht enthalten)

- LED-Fernseher Smart Toshiba, 81 cm

Drucker

- Brother HL-L8260CDW Drahtloser Farblaserdrucker

Kaltes Bargeld

- 50 Euro: Finden Sie mehr als 1 Sicherheitslücke für jedes Gerät.

- 50 Euro: Finden Sie mehr als 1 Sicherheitslücke für 4 Geräte.

- 100 Euro: Finden Sie mehr als 1 Sicherheitslücke für 9 Geräte.

- 100 Euro: Holen Sie sich Root für 2 beliebige Geräte.

- 200 Euro: Root für 6 beliebige Geräte.

Kritischer Infrastrukturangriff

Im Rahmen der Aufgabe "Angriff auf kritische Infrastrukturen" wurde vorgeschlagen, Erfahrungen beim Hacken industrieller Systeme zu sammeln. Dazu können Sie aus 4 Tracks auswählen:

- Aufbau der Eisenbahninfrastruktur, bei der mithilfe der SCADA-Anwendung (Steuerung und Datenerfassung) Betriebsdaten angezeigt und die Automatisierung von Eisenbahnschaltern gesteuert wurden, sowie Layout eines Solar- und Windkraftwerks mit erneuerbarer Energiequelle.

- Ein simuliertes Umspannwerk-Steuerungssystem mit einem Schutzrelais, das Signale von / zu einer speziellen Testeinheit empfing und sendete und direkt mit einem Einleitungsdiagramm / Einleitungs-Umspannwerk-Schaltplan verbunden war, um einige der primären Schaltgeräte des Umspannwerks zu veranschaulichen.

- Verschiedene SPS zum Hacken, die industrielle Steuerungsprozesse emulierten.

- Industriearm eines Roboters.

ICS Humla CTF

Schädliche Programme und Angriffe der neuen Generation zielen auf industrielle Systeme ab, die enorme finanzielle und menschliche Verluste verursachen können. Penetrationstests industrieller Systeme erfordern fundierte Kenntnisse und Fähigkeiten, deren Vorbereitung von der Verfügbarkeit der Ausrüstung abhängt. Dieser Wettbewerb konzentrierte sich auf das Pentest kommerzieller Hardwaregeräte: SPS und Simulatoren, deren Einstellungen die Infrastruktur mithilfe von Echtzeit-SPS und SCADA-Anwendungen simulierten.

Hack die Bank

Typische Angriffe auf Geldautomaten wurden auf dem Seminar „Geldautomaten: tägliche Probleme“ (vertrauliche Offenlegung von Informationen und unbefugtes Abheben von Geld vom Terminal) vorgestellt. Der Wettbewerb war in zwei Phasen unterteilt. In der ersten Phase konnten die Teilnehmer verschiedene Arten von Verkehr (Netzwerk und USB) abfangen und analysieren. In der zweiten Phase erhielten die Teilnehmer Zugriff auf USB-Schnittstellen für die Ausgabe von Befehlen an Geldautomaten und eine Netzwerkschnittstelle für die Durchführung eines MiTM-Angriffs. Ziel des Wettbewerbs ist es, verschiedene Ansätze zum Abheben von Geld und zum Abfangen von Kartendaten aufzuzeigen.

Wettbewerbsbedingungen:

- Ziel ist es, vertrauliche Informationen von einer Bankkarte zu erhalten oder Geld an einem Geldautomaten abzuheben.

- Jeder Teilnehmer / jedes Team, das am Wettbewerb teilnahm, erhielt eine Bankkarte und Geldmittel für den Empfang von Netzwerk- und USB-Verkehr.

- Denial-of-Service-Angriffe sind verboten.

- Informieren Sie sich unbedingt über den Ansatz, vertrauliche Informationen zu erhalten und Geld abzuheben.

- Die Punkte werden je nach Schwierigkeitsgrad vergeben.

- Für Angriffe über USB wurden zusätzliche Punkte vergeben.

- Tools und Skripte liegen im Ermessen der Teilnehmer.

WiFi PWNED Board

Das Wifi PWNED Board ist eine Echtzeitdemonstration von Risiken, wenn eine Person drahtlosen Verbindungen vertraut. Das DefCamp-Team analysierte automatisch den Datenverkehr im Netzwerk und suchte nach Anzeichen dafür, dass Benutzer die E-Mail, die Website oder andere Netzwerkdienste ohne Verwendung von Schutzmechanismen betreten. Die Ergebnisse wurden auf freundliche Weise auf dem Wifi PWNED Board angezeigt, um allen die Gefahren nicht vertrauenswürdiger Netzwerke aufzuzeigen. Als Werkzeug wurde ein Rack mit 50 Routern verwendet, bei denen es sich für den Benutzer um gefälschte Wi-Fi-Netzwerke handelte.

Ziel John

Ziel John ist ein Wettbewerb, bei dem die Teilnehmer einige Details über ein echtes Ziel erhielten und Informationen über diese bestimmte Person oder Gruppe herausfinden mussten. Während des Wettbewerbs konnten sich die Teilnehmer in vielen Bereichen beweisen: Forensik, Pentest, Netzwerksuche. Die Aufgabe der Teilnehmer besteht darin, die Zielabrechnung ohne Vorankündigung zu „entführen“, Hintertüren seines Geräts einzuführen und so weiter.

Teilnahmebedingungen:

- Die Art und Weise, wie Sie nach Artefakten suchen, ist nicht wichtig.

- Die Punkte wurden basierend auf dem entsprechenden Wert des Artefakts vergeben.

- Bonuspunkte wurden für extremen Stil und Kreativität vergeben.

- Die maximale Teamgröße beträgt 1 Spieler.

- Den Organisatoren wurden Fotos und Videobeweise zur Verfügung gestellt.

Startecke

Startup Corner bietet die Möglichkeit, für einen jährlichen Zeitraum Start-up-Unterstützung von einem Orange Event-Partner zu erhalten. Bis zu drei Startups wurden anhand der Priorität der Einreichung eines Antrags und des Entwicklungsgrades des Startups ausgewählt.

Nachwort

Ich fand die Veranstaltung nützlich, weil ich die Möglichkeit hatte, Nachrichten aus erster Hand über die Sicherheit des Internets der Dinge zu hören (ich werde meinen Bericht in den folgenden Veröffentlichungen separat diskutieren).

Andererseits werden viele Materialien oft über mehrere Jahre von Ereignis zu Ereignis wiederholt, was in gewissem Sinne auch ein Plus ist, wenn das Material eng fokussiert ist. Alle Tracks für die Aufführung sind einfach nummeriert, aber es ist insgeheim bekannt, dass sie auf dem Haupt-Track allgemeinere Materialien präsentieren, um ein Publikum anzulocken, auf dem zweiten Track 50/50 geschäftlich und technisch und auf dem dritten - separat technisches Material oder interessant für eine breite Palette von Gästen. Von den Mängeln ist festzustellen, dass sie in diesem Jahr 15 Minuten lang damit begannen, Fast-Tracks einzuführen, und häufig wurden Materialien aufgenommen, die behaupteten, ein Bericht in voller Länge zu sein.