Lange Zeit gab es keine Artikel über Steganographie. Hier ist ein Beispiel dafür, wie Hacker ihre Angriffe über soziale Netzwerke als harmlosen Datenverkehr tarnen.

Jedes Botnetz muss mit seinem Kontrollzentrum in Kontakt bleiben, um Befehle, Anweisungen, Aktualisierungen und verschiedene Aufgaben auf infizierten Geräten zu erhalten. Da Sicherheitstools den Netzwerkverkehr scannen, um die Kommunikation mit böswilligen IP-Adressen zu verhindern, verwenden Angreifer zunehmend „legitime“ Dienste in ihren Angriffsinfrastrukturen, um deren Erkennung zu erschweren.

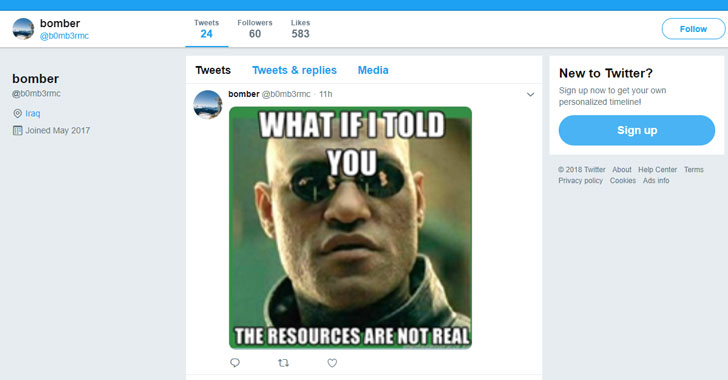

Forscher von Trend Micro haben ein Beispiel für ein solches Schema gefunden: Eine neue Malware extrahiert Befehle aus Memes, die auf einem von Angreifern kontrollierten Twitter-Konto gehostet werden. Für uns Betrachter sieht dieses Mem wie ein gewöhnliches Bild aus, aber Befehle sind in den Metadaten der Datei verfügbar, auf die nur die Malware zugreifen kann.

Hier ist ein Fragment eines Schadprogramms, das das Herunterladen von Bildern von einem Angreifer auf Twitter und das Suchen nach geheimen Befehlen implementiert.

Den Forschern zufolge wurde das betreffende Twitter-Konto im Jahr 2017 erstellt und enthielt nur zwei Memes mit Befehlen zum Erstellen von Screenshots und zum Senden an den Server des Angreifers, dessen Adresse das Programm über den Pastebin-Dienst erhält.

Anmerkung des Übersetzers:

Mit dem Pastebin-Dienst können Benutzer große Mengen an Textinformationen austauschen. Angenommen, Sie haben Code geschrieben, an Pastebin gesendet und eine URL erhalten, über die andere Benutzer Ihren Code abrufen können. Wenn Sie den Code korrigiert haben, sehen Benutzer unter der alten URL den bereits korrigierten Code. Eine Art Github, aber nur ohne Gith.

Zusätzlich zum Senden von Screenshots kann die Malware Listen laufender Prozesse und Kontonamen senden, Dateilisten aus bestimmten Verzeichnissen auf einem infizierten Computer empfangen und Speicherauszüge aus der Zwischenablage des Benutzers empfangen.

Die Forscher glauben, dass sich die Malware in einem frühen Entwicklungsstadium befindet, da die lokale IP-Adresse auf der Pastebin-Website als Norden angegeben ist, was möglicherweise ein vorübergehender Stub ist.

Es ist erwähnenswert, dass die Malware nicht von Twitter selbst heruntergeladen wurde und Forscher derzeit nicht herausgefunden haben, welcher Mechanismus von Cyberkriminellen verwendet wurde oder verwendet werden könnte, um Malware auf die Computer der Opfer zu übertragen.

Das zur Übermittlung der schädlichen Memes verwendete Twitter-Konto ist derzeit deaktiviert. Es ist jedoch noch unklar, wer hinter dieser Malware steckt und wie der mysteriöse Hacker die Malware verbreitet hat.