Seit über 20 Jahren werden Zugangskontrollsysteme von einer kontaktlosen RFID-Karte dominiert. Das moderne Verdrängen von Smartphones scheint die äußerst konservative ACS-Branche erreicht zu haben.

Darüber hinaus sind die Vorteile eines Smartphones in ACS im Vergleich zu Plastikkarten absolut destruktiv. Unter dem Schnitt zerstören wir die ACS-Karten und jemand anderen.

Inhaltsverzeichnis

Ausführung der Karte ACSVorteile des mobilen ZugriffsWas ist mobiler Zugang?Anbieter, die mobile Zugangslösungen auf dem russischen Markt anbietenAusgabe einer Kennung auf einem SmartphoneAusgabe einer virtuellen KennungDie Kosten für virtuelle KennungenID-Generierung basierend auf Smartphone-DatenDie Kosten einer aus Telefondaten generierten KennungID-Widerruf... Rückruf einer Kennung von einem Smartphone... Rückruf von Kennungen vom ACS-ControllerGeben Sie Gastkennungen ausÜbertragung der Kennung an den ACS-ControllerWas passiert, wenn sich das Smartphone ändert?DatenspeicherungNFC oder BluetoothSchlussfolgerungenAusführung der Karte ACS

In der akademischen Arbeit wird dieser Abschnitt normalerweise als Rechtfertigung für Relevanz bezeichnet, aber da

Habr , wie ich kürzlich gelesen habe,

ein Raucherzimmer ist , habe ich beschlossen, dieser eher industriellen Geschichte etwas Farbe zu verleihen. Da die Vorteile des Smartphones destruktiv sind, werde ich es außerdem zerstören.

Alles begann für mich im Jahr 2007, als ich zum ersten Mal nach China kam. Mein Freund und ich, fast wie Bashirov und Petrov, beschlossen, ein paar Tage nach China zu fahren und dort vollständig auszubrechen und gleichzeitig 2007 einen Lieferanten des beliebtesten in Russland zu finden, die sogenannten dicken Karten des EM-Marine-Formats (125 KHz).

Der Fluch des russischen Marktes für Zugangskontrolle ist eine dicke Karte im EM-Marine-Format.

Dies war meine erste Reise, und abgesehen von der Tatsache, dass ich das falsche Land als ein Land der Dritten Welt betrachtete, stellte sich heraus, dass es genau in dem Moment war, als ich die Rampe am Flughafen Hongkong verließ, und zu dieser Zeit war es der beste Flughafen der Welt In China selbst wurden EM-Marine-Karten schon damals praktisch nicht verwendet, und selbst dann herrschten dort Mifare-Standardkarten und Fingerabdruckleser vor (meine persönliche Einschätzung, rein mit dem Auge).

Und nun die erste Hauptfrage: Was denkst du, welche Karten herrschen 2018 in Russland vor? Richtig, EM-Marine-Karten.

Das einzige, was zumindest ein wenig beruhigend ist, ist, dass „sie“ eine etwas bessere Situation haben.

HID Global , einer der weltweit größten Hersteller von ACS,

schätzt, dass derzeit 40% des globalen ACS-Marktes HID Proximity-Karten (125 kHz) sind, die in Bezug auf die Sicherheit mit EM-marine identisch sind. Diese Karten sind auf der offiziellen HID-Website vollständig vorhanden, und die

Beschreibung enthält kein Wort dafür, dass diese Karten kopiert werden können.

Das Lustige an Zitaten ist, dass eine Em-Marine StandProx-Karte

12 Rubel kostet und die einfachste HID Proximity, HID ProxCard II®-Karte

200 Rubel kostet.

Die zweite Hauptfrage lautet

sofort: Ist der russische Markt zum ewigen Gebrauch kontaktloser Karten verurteilt? Und wenn nicht, welche Technologien ersetzen sie?

Und hier werde ich mir erlauben, meine eigene Meinung zu äußern - in den nächsten Jahren wird sich die Marktlandschaft ernsthaft ändern, und nichts, und niemand wird es ändern.

Karte ACS wird ersetzt durch:- Mobile Access-Technologien

- Biometrische Identifizierung

Nach dem aktuellen Stand der biometrischen Identifizierung

weist unsere Website eine enorme Länge auf . In diesem Artikel werden wir jedoch ausführlich auf die mobile Zugangstechnologie eingehen.

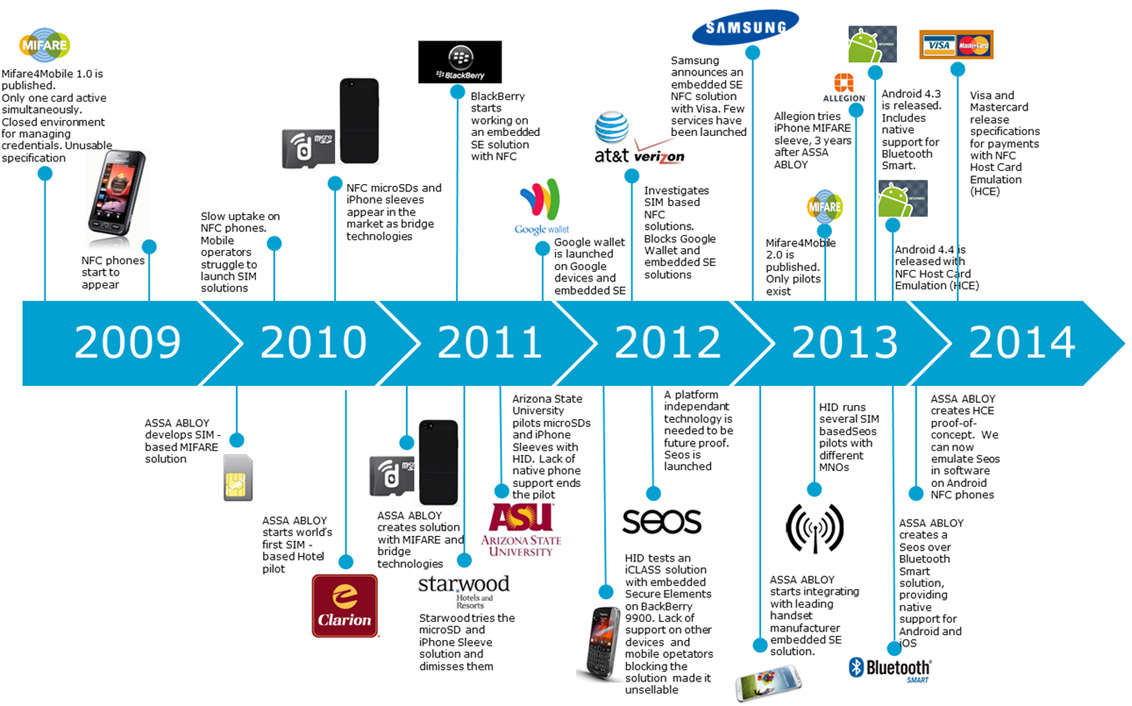

Das erste Unternehmen, das dem Massenverbraucher mobilen Zugang anbot, war HID Global, ein Mitglied des ASSA ABLOY-Konglomerats, das 2016 einen Umsatz von 1,2 Milliarden US-Dollar erzielte. Eingeschlossen in die

Top 50 der größten Unternehmen der Sicherheitssystembranche.

HID Globaler Whitepaper-Scan

Nehmen wir 2014 als Ausgangspunkt für den Moment, in dem die Technologie auf den Märkten erschien.

Jetzt ist 2018 und auf dem russischen Markt finden Sie 10 Hersteller, die Lösungen für den mobilen Zugang anbieten.

- Ausländisch - 4

- Russisch - 6

Es scheint, dass wir wieder alle übertroffen haben, und alle anderen Länder der Welt beneiden uns. Aber der Teufel, wie immer, schauen wir sie uns im Detail an.

Und hier das erste Detail: Russische Unternehmen präsentierten ihre Produkte erst 2018, die 2017 auf der

Securika-Ausstellung für Sicherheitsausrüstung angekündigt wurden. Aber wirklich, Arbeitsgeräte wurden 2018 trotzdem zum Verkauf angeboten.

Das zweite Detail - je nach Anzahl der Angebote gewinnen russische Hersteller wie immer, aber was ist mit Qualität? Insider - alles ist schlecht, aber es gibt Hoffnung.

Worauf die russischen Hersteller von Zugangskontrollsystemen seit 4 Jahren gewartet haben, insbesondere mit dem Verständnis der katastrophalen Vorteile des mobilen Zugangs.

Vorteile des mobilen Zugriffs

Es ist billiger , auch wenn virtuelle Kennungen Geld kosten, sie können nicht verloren gehen, beschädigt werden und sind einfacher zu verwalten. Und wenn virtuelle Kennungen

kostenlos sind , ist dies katastrophal billiger.

Es ist sicherer , Duplikate von 125-KHz-Karten wie HID Proximity zu erstellen, also EM-Marine, ein Prozess, der selbst für meine Großmutter, meine Großmutter, nicht schwierig sein wird. Natürlich besteht kein Interesse daran, "Löcher" in Ihrem Zugangskontrollsystem zu verwenden, aber seit Sie Installieren Sie das System, Sie wissen bereits, dass es Interessenten gibt.

Darüber hinaus unterstützen Smartphones im Gegensatz zu kontaktlosen Karten die Multi-Faktor-Authentifizierung, die biometrische Identifizierung und andere Sicherheitsfunktionen, von denen kontaktlose Karten nie geträumt haben.

Es ist einfacher zu verwalten. Wenn die Kennung zu Hause verloren geht, kaputt geht oder vergessen wird, muss jemand dieses Problem lösen, und diese Person kann je nach Größe des Unternehmens eine beträchtliche Menge an bezahlter Zeit damit verbringen.

Der Vorteil des mobilen Zugriffs besteht darin, dass Smartphones zu Hause weniger wahrscheinlich verlieren, brechen und vergessen.

Dies ist effektiver , ein deutlicher Rückgang in der Praxis, wenn Mitarbeiter die Ankunft / Fürsorge der anderen feiern. In den USA

verlieren Unternehmen nach Angaben von 2017

373 Millionen US-Dollar . Wie viele Menschen bei uns haben, denkt niemand, vielleicht lässt die Breite der russischen Seele nicht zu, aber nach der Liebe zu Memen wie „Dieses Land kann nicht besiegt werden“ zu urteilen, denke ich nicht weniger als in den USA.

Es ist umweltfreundlicher , kontaktlose Karten bestehen aus Kunststoff, der

sich über Hunderte von Jahren zersetzt , und Sie müssen auch berücksichtigen, dass die Herstellung von Kunststoff nicht die umweltfreundlichste Technologie ist. Laut UN allein reicht dieser Grund aus, um die Verwendung von Plastikkarten abzulehnen.

Es ist bequemer . Der Zugriff von einem mobilen Gerät aus kann schneller und bequemer sein. Wenn Sie beispielsweise mit dem Auto anreisen, können Sie mit der Bluetooth Smart-Technologie mit erweiterter Reichweite Tore oder Barrieren öffnen, wenn Sie sich einem Auto nähern, während der Fahrer das Autoglas nicht absenken und den Leser mit einer Karte erreichen muss.

Was ist mobiler Zugang?

Zugriff über Smartphone bedeutet, das Smartphone als Kennung zu verwenden.

Dazu benötigen Sie ein Smartphone auf iOS- oder Android-Basis mit Unterstützung für NFC oder BLE. In fast allen Fällen müssen Sie außerdem eine mobile Anwendung installieren, die unabhängig vom Anbieter kostenlos aus dem Apple Store oder Google Play heruntergeladen wird.

Der Zugriff über ein Smartphone kann als vollständiger Ersatz für berührungslose RFID-Kennungen oder deren parallele Verwendung angesehen werden. Da alle Leser außer der Kennung die Kennung von einem Smartphone aus lesen können, können auch normale RFID-Kennungen gelesen werden.

Dies kann in einigen Fällen praktisch sein, zum Beispiel: Alle regulären Mitarbeiter verwenden ein Smartphone, und Plastikkarten werden verwendet, um Gästeausweise zu arrangieren. Nun, niemand verbietet es, sowohl ein Smartphone als auch eine Karte an eine Person zu binden. Vergessen wir nicht, dass ein Smartphone manchmal entladen werden kann.

Der Zugriff über ein Smartphone setzt zwei Technologien voraus, von denen mindestens eine mit Lesegeräten kompatibel sein muss, die den mobilen Zugriff unterstützen - NFC und BLE.

- NFC (Near Field Communication) - Technologie zur engen Identifizierung zur Unterstützung der Mobiltechnologie HCE (Host Card Emulation)

- BLE (Bluetooth Low Energy) - Bluetooth-Technologie mit geringem Stromverbrauch.

Hersteller von Lesern Parsec, Rusguard und PERCo haben nur das NFC-Modul in ihrem Arsenal. Was natürlich traurig ist, da es die Verwendungsmöglichkeiten stark einschränkt.

Die Leserhersteller Nedap, HID Global, Suprema, ESMART, Salto, Sigur und ProxWay haben eine vollständige Liste der Module in ihren Lesern.

Darüber hinaus verstehen die Hersteller, dass mobile Zugangstechnologien nicht zu einem leeren Markt kommen, sondern zu einem Markt, der bereits mit aktuellen Karten-ACS gefüllt ist. Daher können Sie mit allen unten aufgeführten Lesern die klassischen kontaktlosen Smartcards verwenden. Erstens wird es einfacher sein, eine "Übergangszeit" zu organisieren, d. H. Sie können nicht alle Lesegeräte gleichzeitig auf Mobilgeräte umstellen, was zu einem Cent führen kann, sondern dies schrittweise, indem Sie beispielsweise das meiste davon ausschließlich auf Karten belassen.

Und zweitens gibt es mit dem Nokia 3310 immer eine einzigartige Person, oder vielleicht möchte jemand nur Karten verwenden, warum nicht - die Welt ist vielfältig.

Was können Sie außer einem Smartphone noch verwenden:

- Kontaktlose Smartcards (hauptsächlich Mifare Classic, Mifare DESFire, Mifare Plus, iClass)

- Bankkarten (Mastercard, Visa, Welt)

- Smartphones

Je nach Anbieter ändert sich die Liste der Kennungen, aber Smartcards unterstützen alles.

Anbieter, die mobile Zugangslösungen auf dem russischen Markt anbieten

1. NedapBei Nedap ist die Arbeit mit Gästekarten sehr bequem organisiert: Für den Gastzugang wird ihm ein einmaliger Barcode oder QR-Code per E-Mail gesendet, der vom Smartphone-Bildschirm gelesen wird.

MACE Mobile

App für Android und

MACE App für iOS

2. SupremaSuprema-Lesegeräte zeichnen sich durch eine einzigartige Kombination von Identifikationsmethoden aus, die Smartphone-Identifikation, biometrische Identifikation und kontaktlose Kartenidentifikation in einem Gerät kombinieren. Von Biometrie Suprema unterstützt Fingerabdrucktechnologie und Gesichtserkennung.

Mobile Anwendung auf Android

BioStar 2 Mobile und

BioStar 2 Mobile für iOS.

3. ParsecAndroid Mobile-Anwendung -

Parsec-Kartenemulator4. RusgardAndroid mobile App -

RusGuard Key5. VERSTECKTMit der HID Global-Lösung kann das Smartphone mit iCLASS SE- und multiCLASS SE-Lesegeräten im Near-Tap-Modus (Tippen) oder in einiger Entfernung im Twist-and-Go-Modus (Drehen des Smartphones) interagieren. Mit der Twist and Go-Technologie können blockierende Geräte erst entsperrt werden, nachdem der Benutzer das Smartphone um 90 Grad gedreht hat. Dadurch wird ein versehentliches Öffnen bei Verwendung von Bluetooth vermieden.

Aktives Feedback in Form von Vibrations- und Tonsignalen beim Öffnen von Türen erhöht den Benutzerkomfort.

Zu den Preisen jedes HID-Lesegeräts müssen Sie außerdem 75 US-Dollar für das

Bluetooth-Modul hinzufügen. Es wird separat geliefert.

HID Mobile Access für Android und

HID Mobile Access für iOS

Mit der Anwendung können Sie über das Admin-Portal eine Zugangskarte auf Ihr Smartphone übertragen. Dann kann der Benutzer das Telefon als Zugangskennung verwenden. Mit der

BLE Config App- Anwendung können Sie mit Ihrem Telefon die Konfiguration von Lesegeräten ändern, die Firmware aktualisieren, Konfigurationen empfangen und installieren sowie Vorlagen verwalten.

6. ESMARTAndroid Mobile-Anwendung -

ESMART® AccessIOS Mobile App -

ESMART® AccessDie mobile ESMART® Configurator-App ist

für iOS und

Android verfügbar .

ESMART zeichnet sich durch umfangreiche Konfigurationsoptionen aus:

Arten lesbarer Bezeichner:

- Uid lesen

- Arbeiten Sie mit Speicher Mifare ID, Classic, Plus in SL1

- Arbeiten mit Mifare Plus-Speicher im SL3-Modus

- Zugriff auf physische und virtuelle ESMART®-Kennungen

Für alle Mifare-Karten können Sie die Datenmenge, den Offset, die Nummer des zu lesenden Blocks sowie den Autorisierungsschlüssel pro Sektor (Crypto1 oder AES128) angeben.

ESMART® Access ist eine Technologie zur sicheren Speicherung und Übertragung von physischen und virtuellen Kennungen mit Sicherheit auf Bankebene.

Physische Karten basieren auf einem JCOP (Java) -Chip und verwenden das ESMART Access-Applet.

Ein Applet ist eine kleine Anwendung, mit der Sie die Funktionalität eines regulären Bezeichners erweitern können, der in einen kopiergeschützten Bezeichner kopiert werden muss.

ESMART® Access verwendet die folgenden Schutzstufen:

Das Format der Ausgabeschnittstelle ist Wiegand. Sie können eine beliebige Anzahl von Datenbytes angeben, Paritätsbits \ disable verwenden sowie eine Folge von Ausgabebytes verwenden.

Sie können die Ton- und Lichtanzeige anpassen und die Farbe oder Reihenfolge der schillernden Farben auswählen.

7. ProxWayPW Mobil ID Mobile App für Android und

PW Mobile ID für iOS

Fähigkeiten:

- Arbeit an NFC und BLE

- Speicherung von bis zu 3 Kennungen gleichzeitig

- Intuitive Schnittstelle: 2 Tasten (Übertragen Sie die Kennung auf das Lesegerät - die Taste „Öffnen“ und die Einstellung „Gang“).

- Mobile Kennung direkt in der Anwendung anfordern - Anfrage per E-Mail senden

- Durch Aktivieren / Deaktivieren der Übertragung der Kennung zum Lesegerät durch Einschalten des Smartphone-Bildschirms

- Erhalten einer mobilen Kennung auf Einladung des Administrators.

- Nur Android-Konfigurator - ProxWay Mobile Config

8. SaltoDer SALTO mit Smartphones wird von der XS4 2.0-Serie unterstützt.

JustIN Mobile BLE mobile App (nur mit Salto-Controllern)

JustIN Mobile verwendet die Bluetooth Low Energy (BLE) -Technologie, um Daten sicher zwischen Ihrem Smartphone und Endgeräten zu übertragen. Der in der Software des SALTO-Zugangskontrollsystems ProAccess SPACE erstellte verschlüsselte Schlüssel wird an das Smartphone des Benutzers Over the Air - OTA gesendet.

Ein Smartphone mit der JustIN Mobile-Anwendung und nach bestandenem Benutzerregistrierungs- und Überprüfungsverfahren empfängt und entschlüsselt den mobilen Schlüssel. Danach muss der Benutzer nur noch das Symbol auf dem Anwendungsbildschirm des Smartphones berühren, um die Tür zu öffnen.

9. PERCoPERCo-Geräte, die die Arbeit mit Smartphones unterstützen:

Die Arbeit mit Smartphones als Kennungen wird in der Software für Zugangskontrollsysteme -

PERCo-Web und

PERCo-S-20 - unterstützt .

Auf Ihrem Android-

Smartphone muss eine kostenlose

PERCo- App installiert sein. Als Kennung für Smartphones mit Android-Betriebssystem wird eine eindeutige IMSI-Kennung verwendet - eine individuelle Teilnehmernummer, die der SIM-Karte des Smartphones zugeordnet ist.

Apple-Smartphones (iOS) verwenden ein eindeutiges Token als Kennung, das an eine der auf dem Smartphone emulierten Bankkarten gebunden ist. Bevor Sie es in einem ACS auf einem Smartphone verwenden können, müssen Sie diese bestimmte Bankkarte aktivieren. Unique Token ist keine Bankkartennummer. Installieren Sie für Apple-Smartphones die PERCo-Anwendung. Der Zugriff ist nicht erforderlich.

10. SigurWie die meisten russischen Entwickler hat Sigur seinen Reader bereits 2017 auf Securika eingeführt. Derzeit kann der Sigur MR1 BLE-Reader bestellt werden, und mobile Anwendungen stehen zum Download zur Verfügung.

Zusätzlich zu Smartphones arbeitet der Leser mit kontaktlosen Karten Mifare, Serie - Classic, DESFire, Plus - auch im SL3-Modus.

Als Kennung können Sie normale Bankkarten (Mastercard, Visa, MIR) mit Unterstützung für kontaktloses Bezahlen verwenden.

Sigur zeichnet sich durch

freie mobile Kennungen aus und durch die Tatsache, dass die Kennungen selbst bei der Ausstellung automatisch in die ACS-Datenbank eingegeben werden und von dort zu den Controllern gehen.

Sigur Access mobile Apps für Android

Sigur Access für iOS.

Anwendungseinstellungen für die

Sigur Reader-

Konfiguration nur für Android.

Ausgabe einer Kennung auf einem Smartphone

Damit Sie das Smartphone als Pass verwenden können, muss auf dem Smartphone

eine eindeutige Kennung

generiert oder

ausgegeben werden. Diese wird vom Smartphone zum Lesegerät und vom Lesegerät zum Controller übertragen, und der Controller stellt je nach Bedarf Zugriffseinstellungen bereit Zugriff oder verweigern.

Ausgabe einer virtuellen Kennung

In diesem Fall erfolgt die Generierung einer virtuellen Kennung in der Datenbank des Herstellers. Als nächstes wird dem Benutzer eine bereits generierte Kennung ausgegeben. Die Verwendung bedeutet, dass alle Kennungen in der Datenbank des Herstellers gespeichert sind und nicht zweimal ausgegeben werden können. Das heißt, die virtuelle Kennung kann nicht übertragen werden, sondern kann nur einmal auf einem bestimmten Smartphone in einer bestimmten mobilen Anwendung aktiviert werden. Darüber hinaus kontrolliert der Hersteller die Eindeutigkeit der ausgegebenen Kennungen, um zu vermeiden, dass verschiedene Benutzer dieselbe Kennung erhalten.

Einer der Vorteile der Verwendung virtueller Bezeichner besteht darin, dass der Bezeichner (numerischer Bezeichnercode) vom Benutzer in der Anwendung nicht angezeigt werden kann, was bedeutet, dass der Bezeichner nicht kopiert oder übertragen werden kann.Das Abfangen der Kennung während der Übertragung vom Smartphone zum Lesegerät schlägt ebenfalls fehl, weil Es wird verschlüsselt übertragen.Je nach Anbieter wird das Problem auf leicht unterschiedliche Weise gelöst:- Salto verwendet die OTA-Technologie (Over the Air), um den Zugriff auf das Smartphone zu übertragen. Auf diese Weise können Sie die virtuelle Kennung in verschlüsselter Form sicher auf das Smartphone des Benutzers übertragen.

- In anderen Fällen erfolgt die Übertragung von Kennungen direkt an den Benutzer über den ACS-Administrator. Daher arbeitet die Marke ESMART derzeit.

- Nedap verwendet die mobile Überprüfung und Netzwerkübertragung von Kennungen auf ein Smartphone und implementiert auch die Ausgabe einer kostenlosen Mace-ID bei der Registrierung eines neuen Benutzers.

- HID Global verfügt über Verwaltungssoftware im Arsenal seiner HID Mobile Access-Anwendung. Wenn der Administrator vom Hersteller virtuelle Kennungen erhält, werden diese den Benutzern zugewiesen und über das Netzwerk an die Smartphones der Benutzer gesendet.

In diesem Fall wird dem Benutzer eine vorgefertigte Kennung ausgegeben, die nur mit einem eindeutigen Aktivierungscode aktiviert werden sollte. Die Anwendung kommuniziert mit dem Server und bestätigt nach dem Vergleich, dass dieser Aktivierungscode frei ist. Anschließend wird die Kennung an die Anwendung übertragen.Die Kosten für virtuelle Kennungen

Die Datenbank der virtuellen Kennungen wird auf den Servern des Herstellers verwaltet. Dies ist anscheinend einer der Gründe, warum Hersteller für die Ausgabe der Kennungen Gebühren erheben.ESMART - Sichere virtuelle Identität ESMART® Access:- 100 Rubel (unbegrenzt)

- 60 Rubel (7 Tage)

- 40 Rubel (1 Tag)

ProxwayNedap- Kostenlose Mace ID bei der Registrierung

- 1,1 Euro / Jahr (Sie können eine unbegrenzte Anzahl von Malen ausgeben, wenn eine Person kündigt, ihre Kennung wird remote überwiesen und an eine andere Person ausgegeben. Es gibt auch ein vom Hersteller bereitgestelltes Administratorportalsystem für 399 Euro pro Jahr. Die Ausgabe der Kennung basiert auf dem Prinzip der Erstellung eines persönlichen Benutzerkontos bedeutet, dass der Benutzer seine Kennung von jedem Gerät aus sehen kann, von dem aus er sich in seinem persönlichen Konto anmeldet.

HID-Preise werden bis Ende Januar 2019 festgelegt.- Unbegrenzt 9 Dollar pro Stück.

Ab Februar 2019:- Etwa 5 US-Dollar pro Jahr - eine Kennung für 5 Geräte auf der Grundlage einer Lizenz (am Beispiel von Virenschutzprogrammen).

- Das Admin-Cloud-Portal ist kostenlos und wird von Nedap vom Hersteller bereitgestellt.

SupremaDer Server für die Ausgabe von Kennungen an Benutzer wird vom Administrator vor Ort erstellt und von ihm verwaltet. Es gibt verschiedene Arten von Paketen:- bis zu 250

- von 250 bis 500

- von 500 bis 1000

- ab 1000 und mehr.

Der vom Hersteller angegebene Durchschnittspreis beträgt 440 USD pro 100 Personen auf unbestimmte Zeit.Suprema ist dabei, seine mobilen Lösungen zu entwickeln, sodass regelmäßig Preisänderungen auftreten.Salto DieGebühr für die Wartung der Cloud beträgt 2,1 Euro pro Jahr und Benutzer.SigurBietet kostenlose unbefristete mobile Identifikatoren, die aus Smartphone-Daten und Sigur-Software generiert werden.ID-Generierung basierend auf Smartphone-Daten

Parsec und RusGuard verwenden eine Methode zum Generieren einer virtuellen Kennung basierend auf einem eindeutigen IMEI- Smartphone. Dies geschieht automatisch, wenn Sie die entsprechende mobile Anwendung installieren. PERCo verwendet IMSI für diese Zwecke . Ohne eine SIM-Karte oder mit einer nicht funktionierenden Karte schlägt die Authentifizierung fehl.Ferner muss die Kennung manuell mit einem Lesegerät in die Datenbank der ACS-Software eingegeben werden. Als nächstes tritt es in die Steuerung ein.Die Nachteile der Erzeugung einer Kennung basierend auf Telefondaten umfassen die Leichtigkeit der Fälschung einer Kennung. IMEI ist selbst für unerfahrene Benutzer leicht zu fälschen .IMSI ist etwas schwieriger zu fälschenbenötigen Sie eine sogenannte Multisym-Karte . Auch in diesem Fall kann die SIM-Karte einfach übertragen, in ein anderes Telefon eingelegt und authentifiziert werden.Vergessen Sie natürlich nicht verschiedene technische Geräte , mit denen Sie IMSI heimlich vom Benutzer lernen können.Die traurigste Tatsache ist, dass Ihre IMSI und IMEI natürlich den Mobilfunkbetreibern und damit allen Strafverfolgungsbehörden in ganz Russland bekannt sind. Es gibt viele Beispiele für aufrichtige Liebe zwischen russischen Unternehmen und Strafverfolgungsbehörden.Möchten Sie unseren Strafverfolgungsbehörden den Schlüssel zu allen Türen in Ihrem Unternehmen geben? Eine Frage, über die Sie zumindest nachdenken sollten, bevor Sie eine Wahl treffen.Die Kosten einer aus Telefondaten generierten Kennung

In diesem Fall trägt der Hersteller keine Kosten für die Pflege der Datenbank mit Kennungen. Daher ist es kostenlos, Kennungen zu erhalten.Sie müssen sich jedoch darüber im Klaren sein, dass ein Zugangskontrollsystem mit aus Telefondaten generierten Kennungen eine Sicherheitslücke von der Größe eines Getreidespeichertors darstellt. Die Frage nach der Richtigkeit der Herstellung von Produkten mit solchen Löchern ist wahrscheinlich das Thema eines separaten Artikels, da wir uns immer noch mit Sicherheitssystemen befassen.ID-Widerruf

Es gibt zwei Möglichkeiten, eine Kennung von einem Smartphone abzurufen:- Der Widerruf erfolgt in der ACS-Software der Steuerung, wonach der Benutzer nicht mehr zum Objekt gelangen kann

- Online-Rückruf vom Smartphone des Benutzers über die ACS-Administratorsoftware

Abrufen einer Kennung von einem Smartphone

Wenn die Kennungen in der Cloud-ACS-Schnittstelle gespeichert sind und der Administrator über die entsprechende Software verfügt, kann die Kennung remote widerrufen werden. Diese Technologie basiert auf der Anwendung HID Mobile Access.Eine ähnliche Technologie wird auch von den Marken HID, Nedap und Suprema verwendet.In anderen Fällen wird die Kennung vom Smartphone gelöscht, indem die Kennung in der Anwendung oder die Anwendung vom Smartphone gelöscht wird.Widerruf von Kennungen aus dem ACS-Controller

Die Kennung wird vom ACS-Controller manuell über die Funktion „Mitarbeiter entlassen“ in der ACS-Controller-Software widerrufen. Gültig auf allen Controllern.Rusguard verfügt in seinem Arsenal über das Modul „Administrator“ in der mobilen Anwendung, mit dem unter anderem Mitarbeiter aus der Ferne blockiert und aus dem System entfernt werden könnenGeben Sie Gastkennungen aus

Die Vorteile des mobilen Zugriffs für die Ausstellung von Gästeausweisen bestehen darin, dass für Gäste oder Mitarbeiter, die remote arbeiten, kein obligatorischer Besuch des "Ausweises" erforderlich ist, um einen Gästeausweis zu arrangieren. Sie können es beispielsweise im Voraus per E-Mail senden.Gastkennungen werden je nach Anbieter unterschiedlich vergeben:- Ausgabe von Kennungen für eine bestimmte Zeit (ESMART)

- Ausgabe von einmaligen Kennungen (HID, Suprema)

- Wenn Sie einen QR-Code (Nedap) ausgeben, wird ein QR-Code per E-Mail gesendet und vom Telefonbildschirm gelesen. Diese Option erscheint mir seitdem besonders praktisch Es ist nicht erforderlich, die Anwendung auf einem Smartphone zu installieren, um die Identifizierung zu bestehen, aber es gibt auch ein Minus - der QR-Code kann einfach übertragen werden.

- Die Ausgabe einer unbegrenzten Kennung, gefolgt von der manuellen Entfernung aus dem Zugangskontrollsystem (alle anderen), unterscheidet sich im Wesentlichen nicht von kontaktlosen Gastkarten, die in klassischen Zugangskontrollsystemen ausgestellt werden

Übertragung der Kennung an den ACS-Controller

Der ACS-Administrator kann Aktivierungscodes vom Hersteller auf verschiedene Arten erhalten:- Per E-Mail in Form einer XLSX-Datei mit einem Passwort. Dies geschieht mit ESMART und ProxWay.

- , , Nedap Salto, HID.

. . - Suprema, Parsec, RusGuard Sigur.

?

Für jeden Anbieter geht beim Ändern oder Verlieren eines Smartphones die Kennung verloren, ähnlich wie beim Verlust oder Ersetzen einer physischen Karte. Daher ist eine neue virtuelle Kennung für ein neues Smartphone erforderlich, und im Falle einer Generierung auf der Grundlage der Smartphone-Daten wird eine neue Kennung entsprechend generiert.Aufgrund der Tatsache, dass die Anwendung online alle zuvor ausgegebenen Kennungen überprüft, ist eine erneute Ausgabe derselben Kennung nicht möglich. Die Anwendung generiert einen Authentifizierungsfehler.Die Anwendung eines Readerherstellers unterliegt der Regel der Eindeutigkeit von Kennungen, weshalb die Wiederholung der Kennungen aus Sicht der Systemsicherheit nicht möglich sein sollte.Datenspeicherung

Das Problem mit personenbezogenen Daten ist ein heißes Thema. Lassen Sie uns also näher darauf eingehen, was und wo gespeichert wird.Nur Kennung: An zwei Stellen gespeichert (in diesem Fall ist die Kennung nur eine eindeutige lange Zahl):- In der Datenbank des Herstellers des Lesegeräts kann es sich um eine Browserschnittstelle für den Clientzugriff oder Software handeln, oder es kann sich um eine lokale Speicherdatenbank handeln, auf die von außen nicht zugegriffen werden kann. Dieser Artikel ist nur für virtuelle Kennungen bestimmt. Kennungen, die auf der Grundlage von Smartphone-Daten generiert wurden, werden nicht in der allgemeinen Datenbank des Herstellers gespeichert.

- In der Anwendung auf dem Telefon des Benutzers

- Im Speicher des ACS-Controllers

Die Kennung und der Name des Inhabers werden gespeichert:NFC Bluetooth

Um die Kennung vom Smartphone auf das Lesegerät zu übertragen, werden NFC- oder Bluetooth-Kommunikationsschnittstellen verwendet. Lassen Sie uns genauer untersuchen, was der Unterschied ist und welche Vor- und Nachteile die ACS-Ziele haben können.NFC ist eine Nahbereichsidentifikationstechnologie. Der Vorteil ist ein geringerer Energieverbrauch im Vergleich zu Bluetooth, aber NFC verliert die Bluetooth-Technologie in Reichweite, NFC - Reichweite bis zu 7 cm, Bluetooth - Reichweite bis zu 20 Metern, unprätentiöse Wetterbedingungen und Datenübertragungsgeschwindigkeit.Eine große Reichweite ist jedoch nicht immer eine Tugend. NFC beseitigt aufgrund seiner kurzen Lesereichweite Probleme bei der Übertragung einer Kennung, während Bluetooth-Übertragungen Interferenzen und Signale von Geräten von Drittanbietern mit dieser Funkfrequenz stören können.Ein wichtiges Merkmal der Verwendung der NFC-Technologie ist, dass das NFC-Modul auf iOS-Geräten nicht verfügbar ist, im Gegensatz zu Bluetooth, das für fast alle Mobilgeräte verfügbar und universeller ist.Vergessen Sie nicht, dass die Besonderheit der Verwendung von Bluetooth auch darin besteht, dass es auf dem Smartphone ständig eingeschaltet sein muss. Oft besteht die Befürchtung, dass das Telefon dadurch schnell leer wird. Durch die Verwendung der Bluetooth-Technologie der vierten Generation oder BLE (Bluetooth Low Energy) können Sie die Gebühr des Telefons für die Verwendung mobiler Zugangssysteme nicht opfern, da der Sender nur zum Senden von Daten eingeschaltet ist.Darüber hinaus besteht die Besonderheit der Verwendung von Bluetooth darin, dass bei mehreren Lesegeräten in der Identifikationszone alle die Kennung berücksichtigen und blockierende Geräte entsperren, sofern im ACS-Controller nichts anderes programmiert ist, dies jedoch höchstwahrscheinlich nicht der Fall ist Komplexe Arbeitsszenarien werden nicht von allen ACS unterstützt.Stellen Sie sich die Situation vor: Sie gehen den Korridor entlang und alle Türen auf Ihrem Weg öffnen sich, außer dass es wie ein Horror aussieht. Dies widerspricht natürlich völlig den Zielen des ACS. Bei den meisten Herstellern können Sie den Antwortbereich für jeden einzelnen Leser anpassen. Dies ist eine gute Lösung, da Für eine Tür kann es eine sein, eine kleine Entfernung, aber für eine Barriere im Gegenteil, und maximal 20 Meter ist eine vollständig funktionierende Konfiguration.Schlussfolgerungen

Wir wissen, dass Zugangskontrollsysteme bereits tot sind. Aber die Industrie scheint dies noch nicht erkannt zu haben. Mobile Identifikatoren werden zu einem der Haupttreiber für den Paradigmenwechsel für die Zugangskontrolle in der Welt und in der Welt in Russland.

Mobile Geräte haben bereits viele Alltagsgegenstände in unserem Leben ersetzt. Darüber hinaus erfolgt der Austausch mit einer erstaunlichen Geschwindigkeit. Vor sechs Monaten habe ich das Telefon nicht zum Einkaufen benutzt, aber heute versuche ich, Orte zu meiden, an denen es unmöglich ist, einen Kauf mit einem Smartphone zu bezahlen, und es gelingt mir. Heute bezahle ich ungefähr 99,9% der persönlichen Einkäufe mit einem Smartphone. Der Fortschritt von 0 auf 99,9% für ein halbes Jahr beeindruckte mich sogar, als ich dies erkannte.

Die Ankunft der Mobiltechnologie in der Sicherheitsbranche wird den Effekt einer explodierenden Bombe hervorrufen. Und es scheint, dass viele von dieser Druckwelle vom Markt geworfen werden.

HID, Suprema und Nedap - präsentierten traditionell exzellente und beispiellose Lösungen, traditionell für viel Geld.

Die Strategie der russischen Hersteller von Zugangskontrollsystemen wird derzeit geprüft. Von den russischen Marken präsentierten nur ESMART und ProxWay Lösungen, die in der technischen Implementierung mit ausländischen Anbietern vergleichbar sind. Und es gibt Hersteller von Zugangskontrollsystemen, einschließlich solcher, die einen anständigen Marktanteil einnehmen, die überhaupt keine Lösungen für den mobilen Zugang vorgestellt haben und dementsprechend in diesem Artikel nicht erwähnt werden.

Interessanterweise sind weder ESMART noch ProxWay führend auf dem Markt für Zugangskontrollen. Ich würde das sogar Anfängern sagen.

Und mobile Identifikatoren und Biometrie sind nur der Anfang. Ein weiterer Trend, der erhebliche Auswirkungen auf den russischen Markt haben könnte, ist der Eintritt von CCTV-Herstellern in den Markt für Zugangskontrollen. HikVision führte eine

breite und qualitativ hochwertige ACS-Linie ein .

Und wenn Sie sich erinnern, und ich erinnere mich jedes Mal daran, wenn jemand den Ausdruck „mysteriöse russische Seele“

ausspricht , ist einer der ekelhaftesten Controller für ACS - der

S-2000-2 Bolid - aufgrund seiner Beliebtheit auch der beliebteste Controller Brandschutzsysteme. Es stellt sich heraus, dass die Videoüberwachung für ACS von Herstellern der Videoüberwachung zum gleichen Motor werden kann.

Ein weiteres wichtiges Merkmal kontaktloser Karten ist, dass sie in ihrer mehr als 30-jährigen Geschichte nicht über den Rahmen einer lokalen Zugangskontrolllösung hinausgegangen sind, die hauptsächlich in Unternehmen eingesetzt wird. Personen vom alten Rom bis zur Gegenwart verwenden Metallschlüssel.

Die Verwendung eines Smartphones kann durchaus eine Lösung für den Einzelhandel sein. Es ist kitschig, aber als Airbnb-Fan habe ich es einfach satt, mich auf eine Zeit zu einigen, in der sie mir die Schlüssel für die Wohnung geben können, die ich gemietet habe. Wie viel einfacher wäre es, wenn ich die Anwendung auf mein Smartphone stellen und die Tür während der gesamten Mietdauer ruhig öffnen könnte. In Hotels sind ähnliche Lösungen möglicherweise bequemer als vorhandene Kartenlösungen.

Dies sind auf die eine oder andere Weise andere Produkte, aber die Technologien sind dieselben und wie auf dem Videoüberwachungsmarkt gibt es Unternehmen, die Lösungen für verschiedene Märkte unter verschiedenen Marken anbieten. Dies kann also in ACS passieren.

Es scheint, dass viele Führer des russischen Marktes für Zugangskontrollen in der Vergangenheit instinktiv nach Rettung aus der Zukunft suchen. Sie halten an der alten Erfahrung fest und versuchen, daraus das herauszuholen, was sie niemals hatte und nicht hätte sein können, da der russische Markt für Zugangskontrollsysteme niemals solchen Veränderungen ausgesetzt war. Wahrscheinlich wird eine solche Strategie noch einige Zeit funktionieren.

Aber viele - das bedeutet nicht alles. Einige russische Unternehmen, ESMART und ProxWay, präsentierten Qualitätsprodukte auf dem Niveau ausländischer Kollegen. Sigur zeichnet sich durch seinen interessanten Ansatz und die nahtlose Integration in sein ACS aus.

All dies gibt uns gute Hoffnung, dass bald nur noch Oldtimer EM-Marine-Karten zurückrufen können, zusammen mit perforierten Karten, Karten mit einem Barcode und Karten mit einem Magnetstreifen.

Ein weiterer erwähnenswerter Punkt: Die Identifikationsgeräte, die wir in diesem Artikel ausführlich untersucht haben, sind nur eine der Komponenten des Zugangskontroll- und -verwaltungssystems. Damit Ihr System einwandfrei funktioniert (und wir sind weniger einverstanden), sollten Sie der Auswahl der ausführenden Geräte nicht weniger Aufmerksamkeit schenken , Controller und Software. Und natürlich ist zu beachten, dass die Integrationsmöglichkeiten moderner Zugangskontrollsysteme enorm sind - mit Sicherheits- und Feuersystemen, mit Videoüberwachungssystemen, mit Zugang zu einem Computer, mit Aufzugssystemen und vielem mehr.

Vergessen Sie also nicht, bevor Sie eine Wahl

treffen ,

lesen Sie unseren nächsten Longride Ihrer Wahl von

ACS .