Es wurden viele Texte über die Unterschiede zwischen russischer und westlicher Mentalität geschrieben, viele Bücher wurden veröffentlicht und viele Filme wurden gedreht. Die mentale Diskrepanz zieht sich buchstäblich durch alles, von alltäglichen Nuancen bis hin zur Regelsetzung - auch im Bereich der Anwendung von DLP-Systemen (Information Leakage Protection). Wir hatten daher die Idee, für unsere Leser eine Reihe von Artikeln vorzubereiten, in denen Ansätze zum Schutz vor Leckagen auf russische und amerikanische Weise verglichen werden.

Im ersten Artikel vergleichen wir die Ähnlichkeiten und Unterschiede in den Empfehlungen der russischen und ausländischen Regulierungsbehörden zum Informationsschutz, auf die Leckageschutzsysteme in dem einen oder anderen Grad anwendbar sein können. Im zweiten Teil werden wir über die Anwendbarkeit wichtiger DLP-Systeme in Bezug auf Komponentenmodule auf GIS-Schutzmaßnahmen sprechen, die von der FSTEC der Russischen Föderation empfohlen werden. Im dritten betrachten wir dieselbe Liste von Auslaufschutzsystemen für Korrelationen mit den Empfehlungen des amerikanischen NIST-US-Standards.

Was empfehlen uns die FSTEC der Russischen Föderation und die NIST US in Bezug auf den Schutz von Informationen, für die DLP-Systeme verwendet werden können? Die Antwort auf diese Frage ist unter dem Schnitt.

Bei uns

In der Russischen Föderation ist die FSTEC (Federal Service for Technical and Export Control) die Stelle, die die staatliche Politik sowie die Sonder- und Kontrollfunktionen im Bereich der staatlichen Informationssicherheit umsetzt. Das wichtigste Regulierungsdokument für GIS (staatliche Informationssysteme) und ISPDn (Informationssysteme für personenbezogene Daten) gemäß den Anordnungen Nr. 17, 21 und 31 ist das methodische Dokument der FSTEC „Maßnahmen zum Schutz von Informationen in staatlichen Informationssystemen“. Das Dokument beschreibt eine Methodik zur Implementierung organisatorischer und technischer Maßnahmen zum Schutz von Informationen in staatlichen und verwandten Informationssystemen (IP).

In diesem Dokument wird angegeben, dass die Anforderungen an die Informationssicherheit von der Sicherheitsklasse des Systems abhängen. Es gibt nur drei Klassen - K1, K2, K3. Sie sollen die Vertraulichkeit, Integrität und Zugänglichkeit der im System verarbeiteten Informationen gewährleisten. Die erste Klasse (K1) ist die höchste, die dritte Klasse (K3) ist die niedrigste. Die Klasse des Systems hängt von zwei Parametern ab: vom Signifikanzniveau der verarbeiteten Informationen und von der Skala des Informationssystems.

Das FSTEC-Dokument beschreibt Informationssicherheitsmaßnahmen in Informationssystemen, beginnend mit der Identifizierung und Authentifizierung und endend mit dem Schutz des geistigen Eigentums selbst, der Mittel und Systeme der Kommunikation und der Datenübertragung. Der Informationssicherheitsprozess sollte laut Dokument wie folgt strukturiert sein:

- Definition eines grundlegenden Satzes von Schutzmaßnahmen nach IP-Klasse,

- Anpassung der grundlegenden Maßnahmen,

- Verfeinerung der Maßnahmen nach dem Bedrohungsmodell,

- Hinzu kommt ein anderer Rechtsrahmen für den Informationsschutz.

Bei ihnen

In den Vereinigten Staaten ist das NIST (National Institute of Standards and Technology), das National Institute of Standards and Technology, für die Regulierung der Informationssicherheit staatlicher und kommerzieller Organisationen verantwortlich.

Seit Anfang der neunziger Jahre veröffentlicht NIST die Federal Information Processing Standards (FIPS) und die detaillierteren Sonderpublikationen im Bereich der Informationssicherheit. Eine der Veröffentlichungen in dieser Kategorie, SP 800-53 rev., Gilt für Systeme zur Verhinderung von Datenlecks. 5 „Sicherheits- und Datenschutzkontrollen für Informationssysteme und Organisationen“. Dieses Dokument wurde noch nicht genehmigt, ist jedoch bereits zur Diskussion geschlossen. Der vorläufige Text des Dokuments wird im Frühjahr 2019 und der endgültige im Sommer 2019 veröffentlicht.

Trotz der Tatsache, dass sich die Dokumente in ihrer Struktur unterscheiden, ist der in ihnen beschriebene Ansatz zur Gewährleistung der Informationssicherheit weitgehend ähnlich. Gleichzeitig zeigt der amerikanische Standard eine Tendenz zur Beratung:

- Grundlegender Verwaltungsabschnitt.

- Zusätzliche Anleitung.

- Grundlegende Steuerelemente verbessern.

- Verwandte Steuerelemente.

- Ein Abschnitt mit Links zu einem anderen Rechtsrahmen, der auf eine Kontrolle anwendbar ist oder dieses Element verbessert.

Die Kategorisierung von Informationssystemen nach Klassen wird durch ein anderes Dokument geregelt - FIPS 199. Der Klassifizierungsansatz basiert wie in den Empfehlungen des FSTEC auf der klassischen Triade "Vertraulichkeit - Integrität - Zugänglichkeit". Die maximale Kritikalität wird basierend auf der potenziell höchsten Auswirkung eines der Elemente der Triade auf die IP bestimmt.

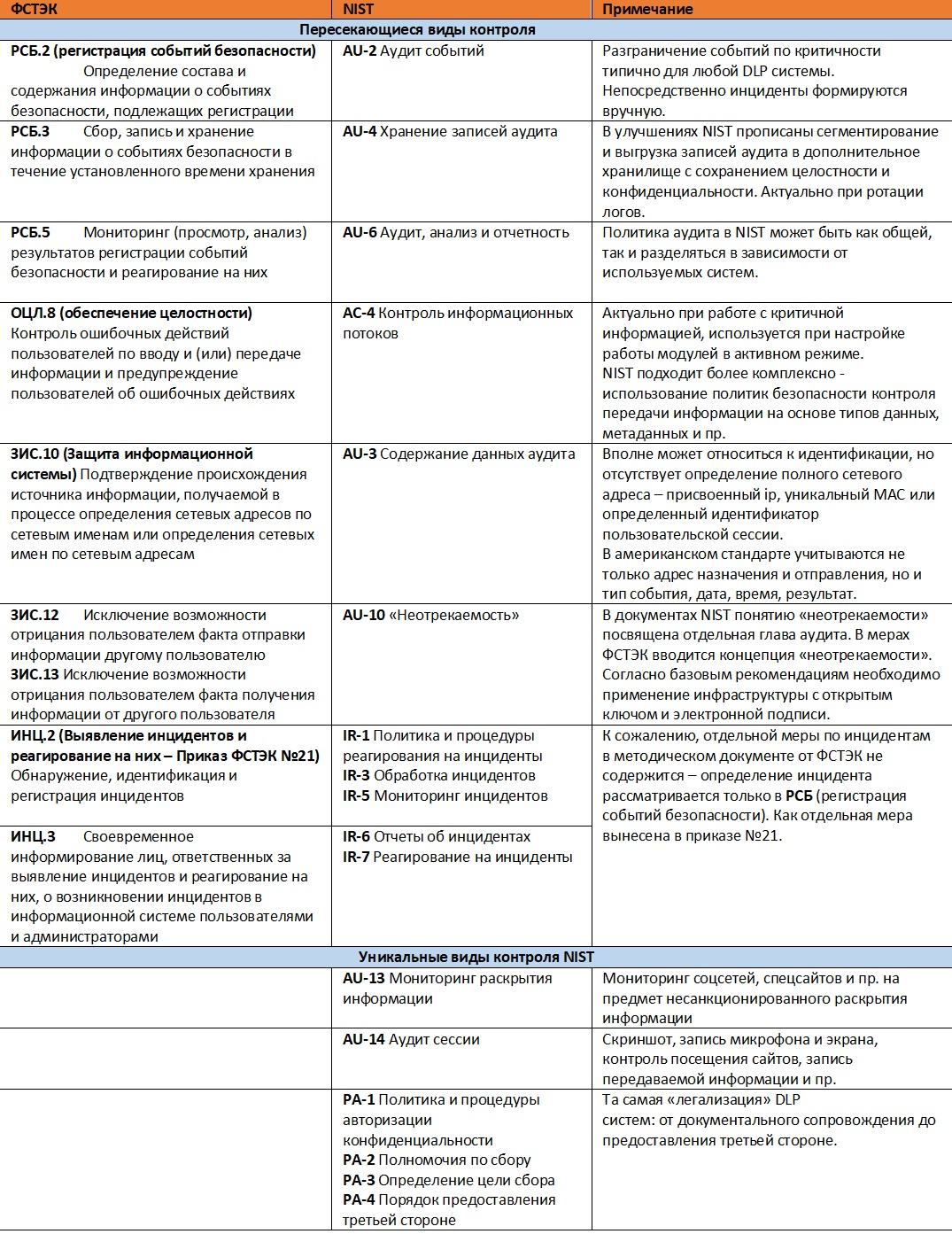

Daher werden wir direkt die Maßnahmen und Anweisungen herausgreifen, die zur Verhinderung von Datenlecks zugeordnet werden können (siehe Tabelle unten).

Vergleichstabelle der Empfehlungen von FSTEC und NIST

Wie aus der Tabelle hervorgeht, liegen die grundlegenden Empfehlungen von NIST auf einem höheren Niveau. Es ist jedoch anzumerken, dass amerikanische Standards direkte Anweisungen zur Verwendung von Systemen zur Verhinderung von Datenlecks enthalten, einschließlich eines separaten Kapitels über die „Legalisierung“ solcher Systeme, in dem alle erforderlichen Maßnahmen dargelegt sind, aus rechtlichen Verfahren und der Entwicklung von Richtlinien zur Informationssicherheit, der Ernennung von Verantwortlichen und bevor der Informationsaustausch mit Dritten kontrolliert wird.

Der amerikanische Standard erlaubt die Verwendung persönlicher mobiler Geräte zur Authentifizierung in Informationssystemen unter Verwendung eines temporären Blockierungsmechanismus und / oder einer starken Verschlüsselung. Trotz aller „Fortschritte“ wird in dem Dokument nicht beschrieben, wie die Verwendung dieser Geräte zur Identifizierung in Systemen zur Verhinderung von Datenlecks geregelt werden kann.

In Zukunft wird die Anzahl der Rechtsstreitigkeiten aufgrund des weit verbreiteten Einsatzes von DLP-Systemen und der Zunahme der Anzahl der identifizierten Vorfälle zunehmen. In einer solchen Situation reicht es nicht aus, nur zu „legalisieren“ - wir brauchen eine Evidenzbasis, und sie kann nicht ohne „Unwiderstehlichkeit“ existieren. NIST widmet sich diesem Thema in einem separaten Prüfungskapitel, AU-10, in dem dieses Konzept definiert wird. Zusätzliche Empfehlungen zur Stärkung beschreiben das Verfahren zur Gewährleistung der „Nicht-Zurückweisung“ beim Erstellen, Senden und Empfangen von Informationen:

- Erfassung der notwendigen Informationen über den Benutzer und Identifizierung im Informationssystem.

- Validierung - Bestätigung der Identität und Identität.

- Das Lebenszyklusmanagement ist ein kontinuierlicher Prozess zum Sammeln von Informationen und Überprüfen der Compliance-Rechte gemäß den ergriffenen Maßnahmen.

- Überprüfung der Invarianz / Änderung von Informationen vor der Übertragung und Verarbeitung. Zum Beispiel durch Verwendung einer Prüfsumme.

- Die Verwendung elektronischer Signaturen .

In den FSTEC-Empfehlungen wird das Verfahren zur Gewährleistung der „Nicht-Zurückweisung“ nicht im Detail beschrieben, obwohl die Anforderungen zur Stärkung von

IAF.7 (Identifizierung und Authentifizierung von Dateisystemobjekten) auf die Notwendigkeit hinweisen, „Echtheitsnachweise zu verwenden“. Vielleicht wird die Regulierungsbehörde in Zukunft detailliertere Maßnahmen prüfen, deren Anwendung zur Gewährleistung der "Nicht-Zurückweisung" ratsam ist.

Was kann ich ausleihen?

Nach unserer Meinung sind nützliche Empfehlungen des amerikanischen Standards:

- Zweckmäßigkeit der Verwendung von Identifikations- / Authentifizierungsmitteln, weiterer Schutz von Konten und übermittelten Informationen als Teil des Verfahrens der „Nicht-Zurückweisung“. Solche Empfehlungen können in jeder expliziten und vereinfachten Form ohne Verwendung einer qualifizierten elektronischen Signatur gemäß Bundesgesetz Nr. 63 in die russische Norm aufgenommen werden.

- Regulierung des DLP-Legalisierungsmechanismus, beginnend mit der Unterstützung von Dokumenten und endend mit der Weitergabe von Informationen an Dritte.

Vielleicht werden sich diese Empfehlungen in Zukunft in nationalen Standards widerspiegeln.