Es ist üblich, dass Unternehmen am Ende eines jeden Jahres an sich selbst erinnern, ihre Erfolge teilen und Prognosen veröffentlichen, die glücklicherweise mit den Produkten des Unternehmens verbunden sind. Ich werde diese Tradition nicht mit zwei kleinen Ergänzungen brechen. Ich werde nicht über unsere Erfolge im vergangenen Jahr sprechen. Ich kann darüber in unserem Unternehmensblog schreiben. Und mit Prognosen ist die Situation nicht so offensichtlich Werbung. Wir haben im Zusammenhang mit der Cybersicherheit viel zu sagen, aber ich werde versuchen, mich auf das zu konzentrieren, was andere Unternehmen normalerweise nicht erwähnen, aber es ist sehr wichtig und was sollte in meiner Informationssicherheitsstrategie im Jahr 2019 berücksichtigt werden. Außerdem werde ich mich nicht verstecken, wir haben an einigen der beschriebenen Trends mitgewirkt. Wir werden unter anderem über die Schwachstellen von BGP und CDN, das Hacken von Netzwerkgeräten, bevorstehende TLS 1.3- und 5G-Netzwerke, API- und Cyber-Angriffe sprechen.

Abfangen des Datenverkehrs durch BGP-Schwachstellen

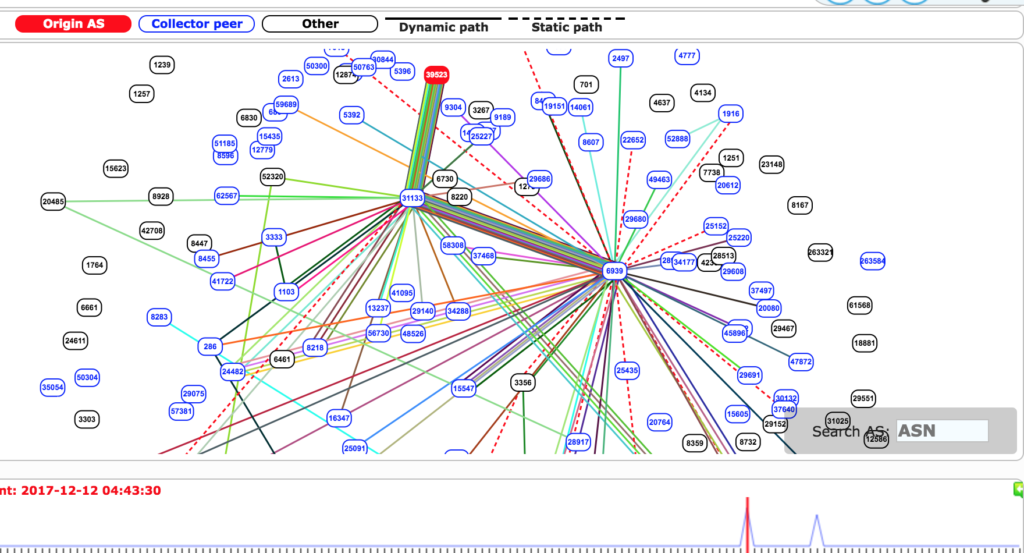

In letzter Zeit sind Schwachstellen im BGP-Internet-Routing-Protokoll häufiger geworden. Durch das Abfangen und Umleiten von Datenverkehr können Sie ihn analysieren und manipulieren. Dies führt zum Diebstahl von Kryptowährung, zu einer Verletzung der Vertraulichkeit und zur Wiederherstellung der Kontrolle über von der Polizei kontrollierte Computer. Im Herbst 2018 wurde ein neues System entdeckt, mit dem Cyberkriminelle Online-Werbung betrügen. Die Operation des Angreifers namens

3ve hat den Datenverkehr von mehr als 1,5 Millionen IP-Adressen abgefangen und Werbefirmen glauben gemacht, dass Milliarden von Internet-Banner-Impressionen tatsächlich von echten Benutzern gesehen wurden. Ja, dies ist nicht der

Diebstahl des Verkehrs einer britischen Atomwaffenbehörde. Und ja, dies ist kein

Abfangen des Datenverkehrs von 1300 Amazon-Adressen, um sich als MyEtherWallet-Website mit dem anschließenden Diebstahl von 150.000 Dollar in Kryptowährung zu tarnen. Und dies ist kein

Verkehrsabfangen von zwei Dutzend Finanzinstituten, darunter MasterCard und Visa (sowie Symantec und Verisign). Einige nervige Anzeigen, die wir alle mithilfe von Plugins und spezieller Software entfernen möchten. Für Werbefirmen kostete dieser Angriff 29 Millionen US-Dollar, die "in den Abgrund geworfen" wurden, dh an Betrüger gezahlt wurden, die Schwachstellen und falsche BGP-Einstellungen verwendeten.

Was Cisco antworten wird

Was Cisco antworten wird : Um die Implementierung von zufälligen oder böswilligen Bedrohungen über BGP zu neutralisieren, werden wir Ihnen nichts verkaufen :-) Wir empfehlen Ihnen lediglich, sich mit unseren Handbüchern (

hier und

hier ) vertraut zu machen und Ihre Netzwerkgeräte entsprechend zu konfigurieren. Darüber hinaus ist die Überwachung der Routing-Informationen Ihres Netzwerks mithilfe der entsprechenden BGP-Überwachungsdienste eine gute Empfehlung.

Netzwerkgeräte hacken

Ende November 2018 wurden 45.000 kompromittierte Router gefunden. Ein Botnetz von 100.000 kompromittierten Netzwerkgeräten Broadcom, Asus, TP-Link, Zyxel, D-Link, Netgear, US Robotics und anderen wurde einige Wochen zuvor entdeckt. Im Mai entdeckte

Cisco Talos eine halbe Million gefährdeter Netzwerkgeräte in 54 Ländern. Zu den

betroffenen Anbietern zählen ASUS, D-Link, Huawei, Ubiquiti, UPVEL, ZTE sowie Linksys, MikroTik, Netgear und TP-Link. Das Hacken von Netzwerkgeräten verwandelt sich von Einzelfällen in den Mainstream, da Angreifer Zugriff auf große Mengen von Informationen erhalten, die für sie von Interesse sind und unverschlüsselt übertragen werden können.

Was wird Cisco antworten : Wenn es sich um Cisco-Geräte handelt, haben wir viele

Empfehlungen zum Schutz von Routern entwickelt, die auf den Betriebssystemen

Cisco IOS ,

IOS XR und

IOS XE basieren und deren korrekte Implementierung deren Sicherheit um ein Vielfaches erhöht. Darüber hinaus waren wir eine der ersten, die Angriffe auf unsere Router (aufgrund ihrer Beliebtheit) erlebten, und wir begannen mit der Einführung sicherer Secure Boot-Startmechanismen, Speicherschutz, Schutz vor Spoofing von Hardwarekomponenten in Geräten usw.

Andere Hersteller sollten ebenfalls entsprechende Anweisungen zum Aktualisieren und Schützen haben. Darüber hinaus

empfiehlt es sich, die von Netzwerkgeräten stammende

Telemetrie zu

analysieren , um Anomalien im Netzwerkverkehr zu erkennen und Kompromisse auf der Ebene der Netzwerkinfrastruktur rechtzeitig zu erkennen, die Angreifer 2019 weiterhin interessieren werden.

Supply-Chain-Angriffe

Angriffe auf Netzwerkgeräte erinnerten an eine alte

Geschichte , mit der einige unserer Kunden auf der ganzen Welt konfrontiert waren (es gab nur wenige von ihnen). Ohne einen Servicevertrag für unsere Geräte haben sie neue Firmware für bereits eingestellte Router-Leitungen von Internetseiten heruntergeladen, was zur Infektion von Geräten und zum Abfangen von Informationen führte. Wir wurden aufgefordert, die Strategie der Selbstverteidigung von Netzwerkgeräten zu überprüfen und die Initiative

Trustworthy Systems zu starten. Im Rahmen dessen haben wir die Architektur unserer Geräte grundlegend überarbeitet und mit

vertrauenswürdigen Startmechanismen ausgestattet, Schutz vor der Ausführung von Schadcode im Speicher, Schutz vor Spoofing elektronischer Komponenten usw.

Im Jahr 2018

erzählte das US-Heimatschutzministerium eine

Geschichte darüber, wie unbekannte Hacker eine Reihe von Energieunternehmen in Nordamerika angriffen und dies durch den sogenannten Waterhole-Angriff taten. Das Wesentliche des Angriffs ist, dass die Angreifer den ersten Schritt ihres Angriffs nicht mit dem Hacken der Opferfirma beginnen, sondern mit der Gefährdung der Website des Software- oder Hardwareherstellers, den das Opfer verwendet. Früher oder später (mit der aktuellen Qualität der Software ist es früher) besucht das Unternehmen die Website des Herstellers, um Software- und Firmware-Updates zu erhalten, und lädt die infizierte Software von der vertrauenswürdigen Ressource herunter und vertraut ihr vollständig und vollständig. Also greifen die Angreifer in die Organisation ein und beginnen, den Brückenkopf zu erweitern. Mit diesem Angriff können Sie nicht nur ein Unternehmen, sondern viele Unternehmen gleichzeitig infizieren, die wie eine Wasserstelle (daher das Wasserloch) auf der Website des Herstellers nach Updates suchen.

Ende August 2018 war die Fluggesellschaft British Airways mit der Tatsache

konfrontiert , dass mehrere hunderttausend ihrer Kunden von dem Verlust von Zahlungskartendaten betroffen waren, die bei der Bestellung von Tickets auf der Website eingegeben wurden. Während der Untersuchung stellte sich heraus, dass die Hacker-Gruppe Magecart ... nein, nicht die Website von British Airways, sondern die Website ihres Auftragnehmers, von der infiziertes JavaScript heruntergeladen wurde, was zu Informationslecks führte. Magecart verfolgte ähnliche Taktiken bei Angriffen auf die Ticketmaster-Ticketing-Website sowie auf eine Reihe anderer E-Commerce-Ressourcen. Schließlich ist anzumerken, dass laut einer Version nicht der Hauptstandort von British Airways beschädigt wurde, sondern einer seiner Klone, der sich in der CDN-Infrastruktur des Internetproviders befindet und den Zugriff auf die Website der Fluggesellschaft von bestimmten Standorten aus beschleunigen soll. In diesem Fall wurde nicht das Unternehmen selbst gehackt, sondern eine seiner Gegenparteien stellte einen Teil ihrer Infrastruktur bereit.

Diese Beispiele sowie der oben beschriebene Fall des Abfangens von Datenverkehr über BGP im Fall von Kryptowährungsdiebstahl zeigen, dass nicht nur die für die Hacker des Unternehmens interessanten Ressourcen, sondern auch die Infrastruktur, die es bedient, angegriffen werden können. Unserer Meinung nach werden solche Angriffe nur noch häufiger auftreten, was die Frage aufwirft, ob der Aufmerksamkeitsbereich von Cybersicherheitsexperten erweitert und eine Sicherheitsstrategie nicht nur für sich selbst, sondern auch zur Überwachung der Sicherheit ihrer Partner, Auftragnehmer und Auftragnehmer entwickelt werden muss.

Was Cisco antworten wird : Hier gibt es kein universelles Rezept - alles hängt sehr davon ab, wie und welche Infrastruktur des Auftragnehmers die Hacker knacken. Wenn wir über Angriffe auf BGP sprechen, müssen wir die BGP-Routen überwachen. Wenn es sich um einen Angriff durch ein infiziertes Skript auf der Website eines kompromittierten Herstellers handelt, hilft die

DNS-Überwachung mit

Cisco Umbrella . Wenn wir über das Herunterladen einer gefälschten Software sprechen, kann die Analyse von Anomalien in der Telemetrie mit

Cisco Stealthwatch hilfreich sein. Das Wichtigste ist, diese Bedrohung 2019 in die Liste der relevanten Bedrohungen aufzunehmen.

Kommende TLS 1.3

Jeder hat vom TLS-Protokoll gehört, dessen Vorgänger das SSL-Protokoll war. In jüngerer Zeit, im August 2018, wurde die Empfehlung RFC 8446 veröffentlicht, in der eine neue Version 1.3 identifiziert wurde. Zu den Vorteilen der neuen Version gehören eine höhere Geschwindigkeit und kryptografische Stärke. Gleichzeitig wurden die Schwachstellen der Vorgängerversion beseitigt und neue nützliche Funktionen hinzugefügt. Heute unterstützt TLS 1.3 viele gängige Browser und Kryptobibliotheken (z. B. Chrome, Firefox, OpenSSL). Alles scheint in Ordnung zu sein, aber leider. Die Verzögerung bei der Einführung von TLS 1.3 war unter anderem darauf zurückzuführen, dass diese Version des Protokolls keine Überprüfung des Datenverkehrs mit Zwischengeräten (NGFW, IDS, Proxys usw.) ermöglicht, was für viele Cybersicherheitsdienste von Unternehmen erforderlich ist. Eine Reihe von Unternehmen, die derzeit über TLS 1.3 diskutieren, schlugen vor, ein schwächeres Schlüsselaustauschprotokoll aufzunehmen. Alle diese Vorschläge wurden jedoch abgelehnt, um die Vertraulichkeit im Internet zu gewährleisten und vor Eingriffen der Regierung in die Kommunikationsfreiheit zu schützen. Mit der aktiven Nutzung von TLS 1.3 wird die Unfähigkeit, es zu inspizieren, sehr akut und die ersten Probleme können bereits 2019 auftreten.

Was wird Cisco antworten? Wir planen nicht, dem Fortschritt im Wege zu stehen und bei der Einführung der neuen Version von TLS Stöcke in die Räder zu stecken (insbesondere, da wir sie selbst in unsere Lösungen implementieren). Wir empfehlen Ihnen jedoch, darüber nachzudenken, ob Sie in Ihrer Infrastruktur darauf umsteigen müssen ob TLS 1.2 nicht gehackt und noch nicht gesperrt ist? Da jedoch früher oder später dennoch ein solcher Übergang stattfinden wird und Experten für Informationssicherheit mit der ganzen Frage konfrontiert werden: Wie kann der Verkehr überwacht werden, der nicht überwacht werden kann? Die Antwort könnte eine Technologie sein, die der von uns entwickelten

Encrypted Traffic Analytics ähnelt und es Ihnen ermöglicht, ohne Ver- und Entschlüsselung zu verstehen, was sich im verschlüsselten Verkehr befindet (jedoch ohne Zugriff auf den Inhalt selbst).

Verkehrsverschlüsselung

Apropos Verschlüsselung ... In unserem

Jahresbericht zur Cybersicherheit (Cisco Annual Cybersecurity Report 2018) haben wir festgestellt, dass 55% des weltweiten Webverkehrs im vergangenen Jahr in verschlüsselter Form übertragen wurden, 12% mehr als im Vorjahr, und die Anzahl der Schadprogramme mit Verschlüsselung verdreifacht. Gartner sagte in einer seiner Vorhersagen voraus, dass im Jahr des Yellow Earth Pig (ja, dies ist das Jahr 2019) bereits 80% des gesamten Webverkehrs verschlüsselt sein werden. Und was tun in einer solchen Situation? Besonders wenn der Verkehr mit TLS 1.3 verschlüsselt ist, wie oben beschrieben?

Was Cisco antworten wird : Wir sind in unserer eigenen Infrastruktur ebenfalls auf dieses Problem gestoßen und haben eine Reihe von Empfehlungen entwickelt, die wir gerne an Sie weitergeben. Diskontieren Sie zunächst keine Zwischengeräte (z. B.

Cisco NGFW oder

Cisco WSA ), die Tunnel beenden und entschlüsselten Datenverkehr überprüfen können (mindestens bis TLS 1.3). Wenn befürchtet wird, dass die Leistung des Netzwerksicherheitsgeräts abnimmt, können Sie die Funktion zum Beenden des verschlüsselten Datenverkehrs einem externen Gerät zuweisen, z. B. Radware Alteon. Verzweifeln Sie nicht, wenn Sie den verschlüsselten Kanal nicht analysieren können. Sie können maschinelle Lerntechnologien verwenden, die verschlüsselten Datenverkehr durchdringen, ohne ihn zu entschlüsseln (z. B.

Cisco ETA ), oder die Interaktion mit Befehlsservern oder anderen schädlichen Ressourcen im Internet erkennen. Im Cisco-Portfolio hilft

Cisco Umbrella , dieses Problem zu lösen. Vergessen Sie nicht, dass es einen Ort gibt, an dem bereits verschlüsselter Datenverkehr bereits entschlüsselt ist - dies sind Endgeräte - Workstations und Server, auf denen Sie die entsprechenden Sicherheitsfunktionen installieren können (und müssen). Aber ein herkömmliches Antivirenprogramm funktioniert hier nicht - Sie benötigen etwas Moderneres als eine Lösung, die Ende der 80er Jahre entwickelt wurde. Bei Cisco heißt diese Lösung

Cisco AMP for Endpoints und wir verwenden sie selbst auf unseren Laptops (nicht alle Sicherheitsentwickler können damit angeben), aber Sie können natürlich auch andere EDR-Lösungen (Endpoint Detection & Response) verwenden.

Dateifreie Angriffe

Antivirenschutztechnologien wurden Ende der 80er Jahre eingeführt und haben sich seitdem größtenteils nicht wesentlich geändert. Es gibt ein Schadprogramm, das von Virenanalytikern untersucht wird, eine Signatur entwickelt und deren Produkte ausstattet. Es gibt eine Signatur - die Malware wird abgefangen. Keine Unterschrift - nicht gefangen. Eine der Aufgaben von Angreifern ist es, so lange wie möglich unbemerkt zu bleiben, und dafür spielen sie weiterhin aktiv mit Katz und Maus mit den Sicherheitsleuten. Einige stärken ihre Kompetenz bei der Erkennung böswilliger und abnormaler Aktivitäten, während andere ihr Potenzial erhöhen, so lange wie möglich unsichtbar zu bleiben. Einer der wachsenden Trends ist weiterhin die Verwendung von fileless Angriffen, bei denen die in Betriebssystem und PowerShell integrierten Befehle aktiv genutzt werden und sich als legitime Computerbenutzer ausgeben.

Was Cisco antworten wird : Da es sich nur um Endgeräte handelt, haben wir zwei Lösungen, die darauf abzielen, dateifreie Angriffe zu schützen und zu kontrollieren -

Cisco AMP for Endpoints und Cisco AnyConnect. Die erste Lösung gehört zur EDR-Klasse und ermöglicht es Ihnen, eine Bestandsaufnahme der Software durchzuführen, einschließlich einer Analyse ihrer Schwachstellen, Block-Exploits, einschließlich solcher, die im Speicher gestartet werden, Aktivitäten durch ständig aktualisierte Kompromissindikatoren (IOC) zu analysieren sowie Untersuchungen durchzuführen und nach Bedrohungen zu suchen (Bedrohungssuche) ) Mit Cisco AnyConnect mit integriertem NVM (Network Visibility Module) können Sie Aktivitätsdaten auf dem Host im Netflow-angepassten Format erfassen, um sie mit den auf der

Cisco Stealthwatch- Netzwerkebene empfangenen Daten zu korrelieren. Darüber hinaus bietet Cisco Umbrella eine zusätzliche Schutzstufe, die die Kommunikation mit Malware-Befehlsservern überwacht, auch mit dateifreien.

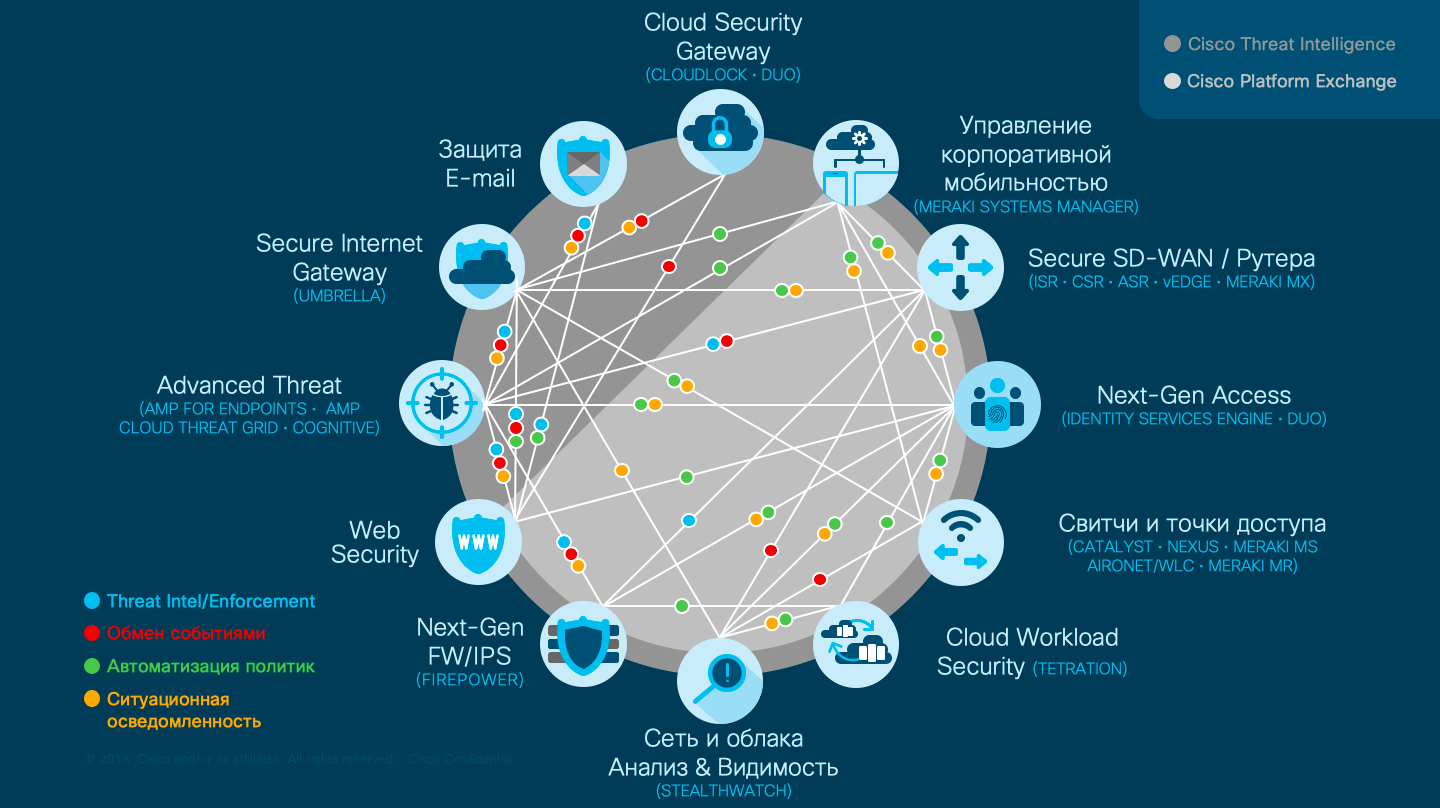

Integration, Automatisierung und API

Die Integration von Cisco AnyConnect in Cisco Stealthwatch ist keine Laune des Herstellers, sondern ein dringender Bedarf, der durch die sich ändernde Bedrohungslandschaft und das Auftreten von Multi-Vektor-Angriffen bestimmt wird, die Unternehmens- und Abteilungsnetzwerke auf vielfältige Weise durchdringen - durch Schwachstellen von Webportalen, geworfenen Flash-Laufwerken und Waterhole-Angriffen durch Verwundbare Wi-Fi von einem infizierten Laptop eines Managers oder Auftragnehmers usw. Keine einzige Lösung für die Informationssicherheit allein kann mit modernen Bedrohungen umgehen. Es ist zu lang und unzuverlässig, darauf zu warten, dass der Verbraucher beginnt, die erworbenen Informationssicherheitsprodukte untereinander zu integrieren. Wir müssen den Prozess selbst in die Hand nehmen. Laut Cisco-Statistiken verwenden viele Unternehmen mehrere Dutzend verschiedene Sicherheitsfunktionen, die nicht wissen, wie sie miteinander interagieren sollen, und schaffen gleichzeitig ein Gefühl falscher Sicherheit. Die durchschnittliche Zeit für die Nichterkennung böswilliger Aktivitäten im Netzwerk beträgt heute etwa 200 Tage. Und das alles, weil die Schutzmittel wie Staaten auf dem Balkan funktionieren - unabhängig voneinander (es ist kein Zufall, dass der Begriff „Balkanisierung des Internets“ als Synonym für die Schaffung nationaler Segmente des Internets auftauchte). Die Situation wird sich jedoch ändern, was bereits am Beispiel des gleichen Cisco und seiner Initiativen

pxGrid , ACI und

Cisco Security Technology Alliance zu sehen ist , die zweihundert Entwicklungsunternehmen zusammenbringen, um den immer komplexer und

schneller werdenden Angriffen standzuhalten.

Was Cisco antworten wird : Unsere Antwort sind Automatisierung und APIs, die alle unsere Produkte durchdringen, um sie zu einem einzigen Sicherheitssystem zu kombinieren und diesen Synergieeffekt zu nutzen, der es Ihnen ermöglicht, den Bedrohungserkennungsprozess von ein paar hundert Tagen auf viereinhalb Stunden zu beschleunigen. Dies wird durch den Austausch von Bedrohungsdaten, die Automatisierung der Signaturerstellung, den Zugriff von externen Quellen auf Kompromissindikatoren, die Übertragung von Befehlen zwischen Sicherheitstools usw. erreicht.

Der Anstieg des Einsatzes künstlicher Intelligenz auf beiden Seiten der Barrikaden

Künstliche Intelligenz ist Hype. Im Gegensatz zu maschinellem Lernen, das bereits zur Norm geworden ist und keine Ausnahme von der Informationssicherheit darstellt. Automatisierung von Routineaufgaben, Beschleunigung langsamer Prozesse, Ersatz von bereits fehlendem qualifiziertem Personal. Hier sind nur einige der Vorteile des maschinellen Lernens in der Informationssicherheit. Heute können damit bösartiger Code und bösartige Domänen sowie Internet-IP-Adressen, Phishing-Angriffe und Schwachstellen erkannt, das Bewusstsein geschärft und Insider identifiziert werden. Künstliche Intelligenz wird aber nicht nur zum Guten, sondern auch zum Nachteil eingesetzt. Es wurde von Angreifern ausgewählt, die mithilfe von maschinellem Lernen nach Schwachstellen suchen und Phishing-Angriffe implementieren, biometrische Daten umgehen und gefälschte Profile in sozialen Netzwerken erstellen, Malware erstellen, Kennwörter auswählen und den CAPTCHA-Mechanismus umgehen. Im Jahr 2018 wurden sehr interessante Projekte vorgestellt, bei denen gefälschte Master-Fingerabdrücke erstellt, Stimmen synthetisiert, Gesichter auf Videobildern geändert und Lippenbewegungen mit synthetisierter Sprache synchronisiert wurden, die dem Bild eines anderen im Videostream überlagert war. Ich habe keinen Zweifel daran, dass sie auch von Angreifern schnell übernommen werden, was 2019 eine Reihe neuer Fragen für Experten für Informationssicherheit zur Bekämpfung des böswilligen Einsatzes von KI aufwerfen wird.

Was Cisco antworten wird : Wir werden unsere

Bemühungen fortsetzen , neue und verbesserte Mechanismen für maschinelles Lernen in unseren Cybersicherheitsprodukten zu entwickeln. Solche Modelle sind bereits in

Cisco AMP für Endpunkte ,

Stealthwatch ,

CloudLock ,

Umbrella und

Cognitive Threat Analytics integriert, und diese Liste wird nur erweitert. In der Zwischenzeit können wir Ihnen anbieten,

unsere Website zu besuchen, die sich dem Einsatz künstlicher Intelligenz in Cisco-Lösungen widmet.

Multi-Faktor-Authentifizierung

Wie viele Authentifizierungsfaktoren können Sie nennen? Eins zwei drei? Und wenn Sie darüber nachdenken? Hier ist eine kurze Liste dessen, was Sie identifizieren kann:

- Etwas, das Sie wissen (ja, dies ist ein klassisches Passwort)

- Etwas, das du hast (ja, das ist ein Zeichen)

- Etwas, das Sie besitzen (ja, es ist Biometrie)

- Etwas, das du tust

- Etwas, das du verloren hast

- Etwas, das du vergessen hast

- Etwas, das du gefunden hast

- Etwas, das du und wo du gesehen hast

- Etwas wo du warst

- Etwas, das du erschaffen hast

- Etwas, das du zerstört hast

- Etwas das oder was du geopfert hast

- Etwas, das du gestohlen hast.

In der Tat gehören alte Passwörter, von denen das beliebteste in den letzten fünf Jahren 123456 war, der Vergangenheit an und werden durch Zwei- und Multi-Faktor-Authentifizierung ersetzt, was die Sicherheit des Benutzerzugriffs auf verschiedene Dienste und Daten - geschäftliche und persönliche - erheblich erhöhen kann. in Rechenzentren von Unternehmen und darüber hinaus in den Clouds gespeichert. Und wir sind es bereits gewohnt, den Zugang zu externen Diensten über Facebook oder Yandex zu nutzen. Wir werden uns daran gewöhnen, die Zwei-Faktor- und dann die Multi-Faktor-Authentifizierung zu verwenden. Ich denke, 2019 wird es zu einer gewissen Bewusstseinsveränderung kommen, und viele Sicherheitskräfte werden darüber nachdenken, wie unzuverlässige Passwörter ersetzt werden können. Und ja, es ist unwahrscheinlich, dass die Biometrie aufgrund ihrer hohen Kosten im Vergleich zu anderen Methoden der Multifaktorauthentifizierung und der fehlenden Entwicklung eines Bedrohungsmodells ein solcher Ersatz wird.Was wird Cisco antworten? 2018 haben wir Duo gekauft , den Marktführer auf dem Markt für Multi-Faktor-Authentifizierung, das wir auf dem russischen Markt einführen werden.Rechenzentrum

Jeder verlässt allmählich den Perimeter, geht in die Wolken und führt nach und nach BYOD ein. Es interessiert niemanden, ob Ihr Netzwerk gehackt wird oder nicht (naja oder fast niemand). Aber wenn Ihre Daten auslaufen, Sie mit Schmutz vermischt sind, kommen Regulierungsbehörden zu Ihnen, sie werden Sie in den Medien ausspülen und Ihnen vorwerfen, dass Sie sich nicht um Kunden und Mitarbeiter kümmern können. Haben Sie sich jemals gefragt, wie viele Menschen unter Undichtigkeiten ihrer persönlichen Daten und Identifikationsdaten gelitten haben? Ich erlaubte mir, eine kurze Liste zu erstellen, und ein wenig überrascht war ich, wie viele Daten ins Internet gelangten (in Millionen von Einträgen):- Exactis - 340

- Facebook - 50

- Equifax - 145

- Starwood - 500

- Yahoo — 3000

- Under Armor — 150

- Adult FriendFinder — 412

- MySpace — 164

- Ebay — 145

- Target — 110

- Heartland Payment Systems — 130

- LinkedIn — 117

- Rambler — 98

- TJX — 94

- AOL — 92

- Quora — 100

- VK — 100

- Deep Root Analytics — 198

- JP Morgan Chase — 78

- Mail.ru — 25

- Anthem — 80

- Dailymotion — 85

- Uber — 57

- Tumblr — 65

- Dropbox — 68

- Home Depot — 56

- Adobe — 38

- Sony PSN — 77

- RSA Security — 40.

Ich habe Angst anzunehmen, aber ich denke, dass sich mehr als die Hälfte des gesamten Internets von seinen Daten getrennt hat (meine war übrigens auch mehr als einmal dort). Bitte beachten Sie, dass die Anzahl der Vorfälle, bei denen die Leckage zehn Millionen Datensätze überschreitet, nicht mehr in Einheiten oder sogar zehn gemessen wird. Und die Situation wird sich verschärfen. Wir sind zu sehr darauf fixiert, den Perimeter zu schützen, und vergessen, dass die Sicherheit eher datenzentriert als perimeterorientiert ist. Dabei handelt es sich nicht nur um Datenvorfälle, sondern auch um eine Erhöhung des mit dem Datenschutz verbundenen regulatorischen Aufwands. DSGVO, große Benutzerdaten (dies ist das Thema des neuen Gesetzes), Änderungen des Bundesgesetzes 152 und andere warten mit offenen Armen auf die Russen im nächsten Jahr. Was wird Cisco antworten?: Wir verkaufen keine Projekte, um Sie mit den gesetzlichen Anforderungen in Einklang zu bringen (obwohl wir in Europa viele Projekte zur DSGVO haben). Und wir haben nicht die Mittel zur Datenklassifizierung oder Leckagekontrolle (DLP). Wir verfügen jedoch über umfangreiche Erfahrungen beim Aufbau von Cybersicherheitssystemen für Unternehmen, die wir im Rahmen des Cisco SAFE- Projekts gesammelt haben - eine Reihe praktischer Empfehlungen zum Schutz verschiedener Bereiche eines Unternehmens- oder Abteilungsnetzwerks. Es geht nicht nur um den Perimeter , sondern auch um das Rechenzentrum, die Cloud, Wi-Fi, Unified Communications, industrielle Netzwerke usw. Nur der Schutz aller Komponenten schützt Daten vor Undichtigkeiten und erfüllt gleichzeitig die gesetzlichen Anforderungen.

Was wird Cisco antworten?: Wir verkaufen keine Projekte, um Sie mit den gesetzlichen Anforderungen in Einklang zu bringen (obwohl wir in Europa viele Projekte zur DSGVO haben). Und wir haben nicht die Mittel zur Datenklassifizierung oder Leckagekontrolle (DLP). Wir verfügen jedoch über umfangreiche Erfahrungen beim Aufbau von Cybersicherheitssystemen für Unternehmen, die wir im Rahmen des Cisco SAFE- Projekts gesammelt haben - eine Reihe praktischer Empfehlungen zum Schutz verschiedener Bereiche eines Unternehmens- oder Abteilungsnetzwerks. Es geht nicht nur um den Perimeter , sondern auch um das Rechenzentrum, die Cloud, Wi-Fi, Unified Communications, industrielle Netzwerke usw. Nur der Schutz aller Komponenten schützt Daten vor Undichtigkeiten und erfüllt gleichzeitig die gesetzlichen Anforderungen.Verwendung von 5G-Netzwerken als Brückenkopf für Angriffe

In den USA haben mehrere Städte bekannt gegeben, dass sie ihr Gebiet praktisch mit 5G-Netzen (5th Generation) abgedeckt haben, mit denen Sie mit einer Geschwindigkeit von bis zu 10 Gbit / s im Internet arbeiten können. Dadurch wird der "Vermittler" gegenüber dem Router eliminiert, der heute die meisten Verbindungen ansammelt. In 5G-Netzen kann sich die Situation ändern, was den Angriffsbereich erheblich vergrößert und Angriffe auf das Internet der Dinge weiter verbreitet. Tatsächlich kann die Nutzung des Internets der Dinge als Sprungbrett für Angriffe (ich denke, die 5G-Reinkarnation von Mirai steht vor der Tür) die Leistung von DDoS-Angriffen erheblich steigern. Hör auf

In Russland wurde die Einführung von 5G jedoch auf Ende 2021 verschoben. Was ist dann der Trend für das Jahr des gelben irdenen Schweins? Ja, hier hast du recht.

Ich wollte nur mein Wissen demonstrieren. Für Russland sind unsere Empfehlungen und Lösungen zum Schutz von Netzwerken der neuen Generation noch nicht relevant. Aber zumindest lohnt es sich, sich an diese Gelegenheit zu erinnern.Cyber

Sie haben es schon satt, mein Werk darüber zu lesen, was uns 2019 alle erwartet, also werde ich abrunden. Und ich möchte mit der letzten Beobachtung abschließen, die bereits zu einem Trend wird, der sich erst im nächsten Jahr verstärken wird. Wir sprechen über Cyberkurse, mit denen Sie Schwachstellen in einem bestimmten Prozess zur Gewährleistung der Cybersicherheit überprüfen und einen Plan für deren Beseitigung erstellen können. Im Gegensatz zu autorisierten Kursen, die Kenntnisse und Schulungen bieten, mit denen Sie sehr spezifische Fähigkeiten in der Arbeit mit bestimmten Produkten entwickeln können, können Sie mit Cyber-Manipulationen verschiedene Situationen simulieren, die denen in der Realität ähneln (Suche nach Spuren einer Bedrohung, Verlust von Informationen über einen Vorfall in) Medien, geworfenes Flash-Laufwerk mit bösartigem Code usw.) und Methoden zum Stoppen ausarbeiten. In der Regel im Rahmen solcher Cyber-Bestellungen,Alle Schwächen werden sowohl in den auf dem Papier beschriebenen Prozessen als auch in den erworbenen Fähigkeiten bei der Arbeit mit bestimmten Produkten festgestellt, die im wirklichen Leben nicht immer anwendbar sind.Im Jahr 2018 wurden Cyber-Bestellungen sowohl auf Unternehmens- als auch auf staatlicher und zwischenstaatlicher Ebene sehr beliebt. Ich habe zufällig ein paar Dutzend solcher Cyber-Bestellungen durchgeführt oder daran teilgenommen, und ich kann mit Sicherheit sagen, dass dies ein Trend für Informationssicherheitsdienste von Unternehmen wird, die die Fähigkeiten ihrer Spezialisten testen, um verschiedenen Vorfällen und Notfallsituationen standzuhalten.Was wird Cisco antworten : Dieser Trend in Russland wird nicht ohne unsere Hilfe zu einem solchen. Wir haben vor einigen Jahren mit den ersten Cyber- Bestellungen für Cisco Cyber Range begonnen, als wir zwei Tage lang mehrere kostenlose Sitzungen für unsere Kunden bei Moscow Connect in Moskau abhielten. Dann haben wir den Erfolg von Cyber Range wiederholt und möchten diese Cyber-Bestellungen im April im Rahmen von Cisco Connect erneut durchführenin Moskau. Richtig, auf Cisco Connect führen wir eine leichte Version durch, die auf 4 Stunden intensiver praktischer Arbeit reduziert ist. In Wirklichkeit bieten wir drei- oder fünftägige Cyber-Bestellungen an, in denen wir die Fähigkeit entwickeln, mit Hunderten von regelmäßig aktualisierten verschiedenen Angriffsszenarien umzugehen, die wir aus dem wirklichen Leben übernommen haben. Zusätzlich zur Cyber Range haben wir aktiv damit begonnen, eintägige Cyber-Bestellungen für den Cisco Threat Hunting Workshop in unserem Büro durchzuführen, bei denen die Teilnehmer versuchen, Spuren verschiedener Bedrohungen zu finden (Sie können das Datum der nächsten Cyber-Bestellungen bei Ihrem Cisco-Manager überprüfen). Darüber hinaus stehen unseren Partnern und Kunden im interaktiven Demo-Service von Cisco dCloud eine Reihe weiterer Online-Cyber-Bestellungen zur Verfügung.Hier ist eine Liste von Trends, über die wir sprechen möchten und die unserer Meinung nach 2019 alle auf uns warten! Frohes Neues Jahr!