Massachusetts Institute of Technology. Vorlesung # 6.858. "Sicherheit von Computersystemen." Nikolai Zeldovich, James Mickens. 2014 Jahr

Computer Systems Security ist ein Kurs zur Entwicklung und Implementierung sicherer Computersysteme. Die Vorträge behandeln Bedrohungsmodelle, Angriffe, die die Sicherheit gefährden, und Sicherheitstechniken, die auf jüngsten wissenschaftlichen Arbeiten basieren. Zu den Themen gehören Betriebssystemsicherheit, Funktionen, Informationsflussmanagement, Sprachsicherheit, Netzwerkprotokolle, Hardwaresicherheit und Sicherheit von Webanwendungen.

Vorlesung 1: „Einführung: Bedrohungsmodelle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 2: „Kontrolle von Hackerangriffen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 3: „Pufferüberläufe: Exploits und Schutz“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 4: „Trennung von Privilegien“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 5: „Woher kommen Sicherheitssysteme?“

Teil 1 /

Teil 2Vorlesung 6: „Chancen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 7: „Native Client Sandbox“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 8: „Netzwerksicherheitsmodell“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 9: „Sicherheit von Webanwendungen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 10: „Symbolische Ausführung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 11: „Ur / Web-Programmiersprache“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 12: Netzwerksicherheit

Teil 1 /

Teil 2 /

Teil 3Vorlesung 13: „Netzwerkprotokolle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 14: „SSL und HTTPS“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 15: „Medizinische Software“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 16: „Seitenkanalangriffe“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 17: „Benutzerauthentifizierung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 18: „Privates Surfen im Internet“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 19: „Anonyme Netzwerke“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 20: „Sicherheit von Mobiltelefonen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 21: „Tracking-Daten“

Teil 1 /

Teil 2 /

Teil 3 Vorlesung 22: „Informationssicherheit MIT“

Teil 1 /

Teil 2 /

Teil 3Dies war also das Vorwort zu der Tatsache, dass wir ein Team von nur vier Personen in einer sehr großen Institution mit einer Reihe von Geräten haben. Daher ist der Verband, über den Mark sprach, wirklich notwendig, um zumindest zu versuchen, die Sicherheit eines Netzwerks dieser Größe zu gewährleisten.

Wir kommunizieren mit Menschen und helfen ihnen auf dem Campus. Unser Portfolio besteht aus Beratungsdiensten, Dienstleistungen, die wir der Community präsentieren, und Tools, die wir verwenden. Die Dienstleistungen, die wir anbieten, sind sehr unterschiedlich.

Missbrauchsmeldung - Wir veröffentlichen Berichte über Online-Missbrauch. In der Regel handelt es sich dabei um Antworten auf Beschwerden von außen, von denen sich die überwiegende Mehrheit auf die Schaffung von Tor-Knoten im Institutsnetzwerk bezieht. Wir haben sie, was kann ich noch sagen? (Gelächter des Publikums).

Endpunktschutz Wir haben einige Tools und Produkte, die wir auf "großen" Computern installieren. Wenn Sie möchten, können Sie sie zum Arbeiten verwenden. Wenn Sie Teil der MIT-Domäne sind, die größtenteils eine Verwaltungsressource ist, werden diese Produkte automatisch auf Ihrem Computer installiert.

Netzwerkschutz oder Netzwerkschutz ist eine Toolbox, die sich sowohl im gesamten mit.net-Netzwerk als auch an dessen Grenzen befindet. Sie erkennen Anomalien oder sammeln Verkehrsflussdaten zur Analyse. Mithilfe der Datenanalyse können wir all diese Dinge vergleichen, zusammenstellen und versuchen, nützliche Informationen zu erhalten.

Forensik - Computerforensik, wir werden gleich darüber sprechen.

Die Risikoidentifikation oder Risikoidentifikation besteht hauptsächlich aus Instrumenten zur Netzwerkerkennung und -bewertung wie Nessus. Dies schließt Dinge ein, die nach personenbezogenen Daten suchen - persönliche Identifikationsinformationen, da wir in Massachusetts sicherstellen müssen, dass die neuen Regeln des Grundgesetzes des Staates 201 CMR 17.00 eingehalten werden. Sie verlangen von Institutionen oder Unternehmen, die personenbezogene Daten von Einwohnern von Massachusetts speichern oder verwenden, dass sie einen Schutzplan für personenbezogene Daten entwickeln und dessen Wirksamkeit regelmäßig überprüfen. Daher müssen wir feststellen, wo sich in unserem Netzwerk die persönlichen Informationen der Benutzer befinden.

Outreach / Awareness / Training - Informieren und Training, ich habe gerade darüber gesprochen.

Compliance-Anforderungen sind in erster Linie ein PCI-DSS-System. PCI, die Zahlungskartenbranche mit DSS, ist ein Datensicherheitsstandard. Ob Sie es glauben oder nicht, das Massachusetts Institute of Technology verkauft Kreditkarten. Wir haben mehrere Anbieter dieser Zahlungsinstrumente auf dem Campus, und wir sollten sicherstellen können, dass ihre Infrastruktur PCI DSS-kompatibel ist. Sicherheitsmanagement und Einhaltung von Sicherheitsbestimmungen zur Erfüllung dieser Anforderungen gehören daher auch zur Arbeit unseres Teams.

PCI 3.0, das sechste große Update des Standards, tritt am 1. Januar in Kraft. Wir sind also dabei sicherzustellen, dass es unsere gesamte Infrastruktur erfüllt.

Reporting / Metrics / Alerting, Reporting, Bereitstellung von Indikatoren und Ausgabe von Alerts gehören ebenfalls zum Umfang unserer Arbeit.

Auf der nächsten Folie werden einige Produkte zum Schutz der Endpunkte gezeigt. Ein Adler scheint oben abgebildet zu sein. Es gibt ein Tool namens CrowdStrike, das derzeit in unserer IS & T-Abteilung getestet wird. Es verfolgt hauptsächlich abnormales Verhalten in Bezug auf einen Systemaufruf.

Wenn Sie beispielsweise MS Word verwenden und das Programm plötzlich etwas unternimmt, das es nicht tun sollte, z. B. die Kontodatenbank aus dem System oder eine Reihe von Kennwörtern zu lesen, warnt CrowdStrike davor und löst ein Alarmflag aus. Dies ist ein Cloud-Tool, über das wir später sprechen werden. Alle diese Daten werden an die Mittelkonsole gesendet. Wenn Computer versuchen, etwas Bösartiges zu tun, wie aus der heuristischen Verhaltensperspektive hervorgeht, erhalten sie eine rote Fahne.

Gruppenrichtlinienobjekt - Gruppenrichtlinienobjekte, dies ist ein System, das Gruppensicherheitsrichtlinien implementiert. S - Dies sind alle Arten von Programmen von Sophos zum Schutz vor bösartigen Anwendungen, Virenschutzprogrammen und all den Dingen, die wir beim Kauf von Produkten zum Schutz des Endpunkts erwarten.

PGP verschlüsselt Ihre Festplatte für Campus-Systeme, die vertrauliche Daten enthalten.

Einige dieser Tools werden durch erweiterte Tools ersetzt. Die Branche bewegt sich zunehmend in Richtung herstellerneutraler Richtlinien mit Lösungen wie BitLocker für Windows oder FileVault für Mac. Daher untersuchen wir auch diese Optionen. Casper verwaltet hauptsächlich die Sicherheitsrichtlinien von Mac OS-Computern.

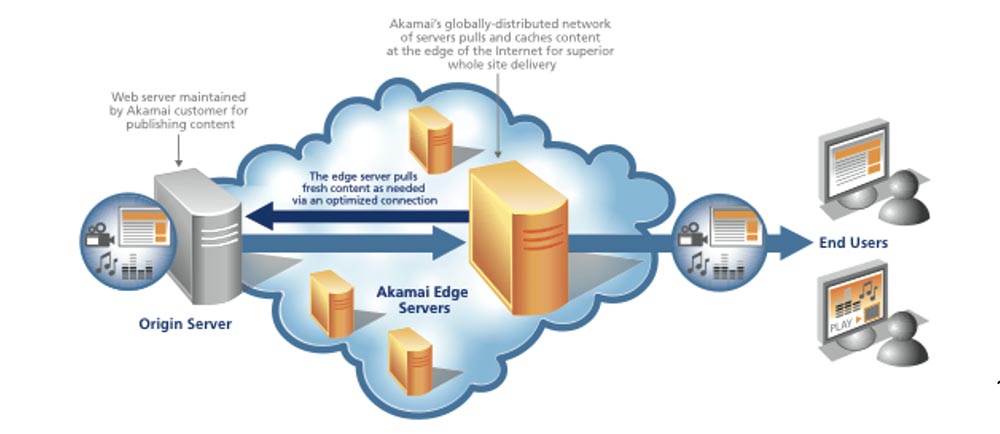

In Bezug auf die Netzwerksicherheit arbeiten wir in diesem Bereich mit Akamai zusammen - es ist ein Unternehmen, das MTI tatsächlich verlassen hat, viele unserer Absolventen arbeiten darin. Sie bieten eine sehr gute Wartung, daher nutzen wir die vielen Dienstleistungen, die sie anbieten.

Später werden wir ausreichend ausführlich darüber sprechen.

TippingPoint ist ein System zur Erkennung von Eindringlingen. Wie gesagt, einige dieser Tools werden ständig verbessert, und TippingPoint dient als Beispiel. Dank ihm haben wir ein Intrusion Prevention System an unserer Grenze. Tatsächlich verhindern wir sie nicht, sondern erkennen sie einfach. Wir blockieren nichts am Rande des MIT-Netzwerks, indem wir einige sehr einfache und weit verbreitete Anti-Spoofing-Regeln anwenden.

Stealth Watch ist ein Tool, das NetFlow-Daten generiert oder genauer gesagt NetFlow-Daten sammelt. Wir verwenden Cisco-Geräte, aber alle Netzwerkgeräte zeigen einige Details, die Metadaten der von ihnen gesendeten Streams, den Quellport, den Zielport, die Quell-IP-Adresse, die endgültige IP-Adresse, das Protokoll usw. an. StealthWatch sammelt diese Daten, führt grundlegende Sicherheitsanalysen durch und bietet außerdem eine API, mit der wir intelligentere Aufgaben ausführen können.

RSA Security Analytics ist ein weiteres Tool, das in vielerlei Hinsicht als Steroid-ID fungiert. Es führt eine vollständige Paketerfassung durch, sodass Sie deren Inhalt sehen können, wenn er mit einer roten Flagge markiert ist.

Im Bereich der Risikoidentifizierung ist Nessus eine Art De-facto-Tool zur Bewertung von Schwachstellen. Normalerweise verwenden wir es bei Bedarf, wir stellen es nicht als Ganzes in einer Subdomain des 18/8-Netzwerks bereit. Wenn wir jedoch einige DLC-Add-Ons für Campus-Software erhalten, verwenden wir Nessus, um deren Schwachstellen zu bewerten.

Shodan wird als Computersuchmaschine bezeichnet. Grundsätzlich scannt es das Internet als Ganzes und liefert viele nützliche Daten über seine Sicherheit. Wir haben ein Abonnement für diese "Engine", damit wir diese Informationen verwenden können.

Identity Finder ist ein Tool, das wir an Orten verwenden, an denen personenbezogene Daten personenbezogene Daten vorhanden sind, um die Regeln zum Schutz von Registrierungsdaten einzuhalten und nur sicherzustellen, dass wir wissen, wo sich die wichtigen Daten befinden.

Computerforensik ist eine Angelegenheit, die wir von Zeit zu Zeit tun ... Ich kann nicht die richtigen Worte finden, weil wir es nicht regelmäßig tun, manchmal dauern solche Untersuchungen viel Zeit, manchmal nicht sehr. Dafür haben wir auch eine Reihe von Werkzeugen.

EnCase ist ein Tool, mit dem wir Disk-Images aufnehmen und damit den Inhalt der Festplatte anzeigen können.

FTK oder Forensic Tool Kit - eine Reihe von Tools zur Durchführung von Untersuchungen auf dem Gebiet der Computerforensik. Wir werden häufig kontaktiert, wenn es notwendig ist, Disc-Bilder aufzunehmen, wenn umstrittene Fälle der Bestätigung des geistigen Eigentums oder in einigen anderen Fällen, die von OGC - dem Büro des General Counsel - in Betracht gezogen werden, berücksichtigt werden. Wir haben dafür alle notwendigen Werkzeuge. Ehrlich gesagt ist dies keine feste Anstellung, es erscheint regelmäßig.

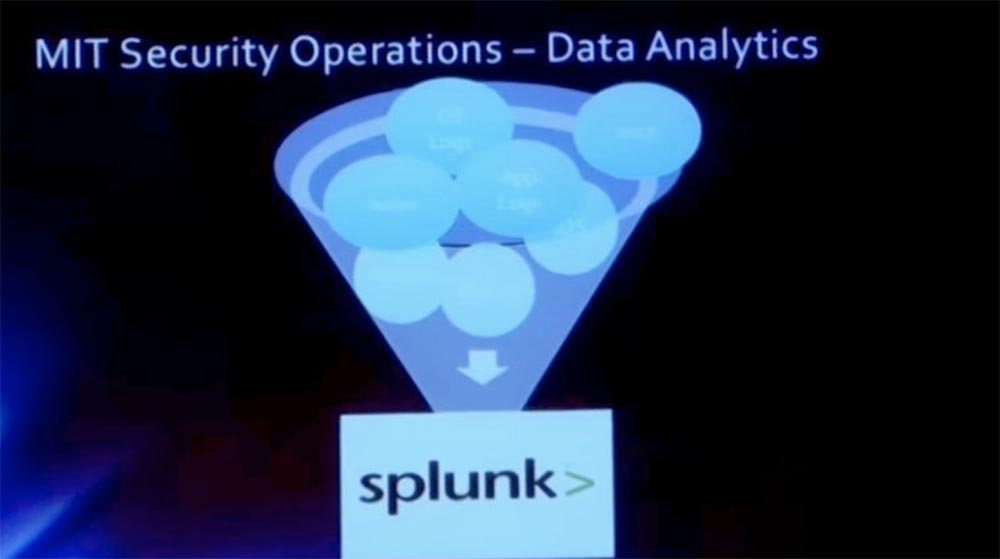

Wie sammeln wir all diese Daten zusammen? Mark erwähnte die Korrelation. Um die Systemverwaltung sicherzustellen, verarbeiten wir Systemprotokolle. Sie sehen, dass wir NetFlow-Protokolle, einige DHCP-Protokolle, Bezeichnerprotokolle und Touchstone-Protokolle haben.

Splunk ist ein Tool, das den größten Teil der Korrelationsarbeit erledigt und Daten empfängt, die nicht unbedingt normalisiert sind, normalisiert und es uns ermöglicht, Daten aus verschiedenen Quellen zu vergleichen, um mehr „Intelligenz“ zu erhalten. Auf diese Weise können Sie eine Seite anzeigen, auf der alle Ihre Anmeldungen aufgezeichnet werden, und GeoIP darauf anwenden, um auch die Anmeldeorte anzuzeigen.

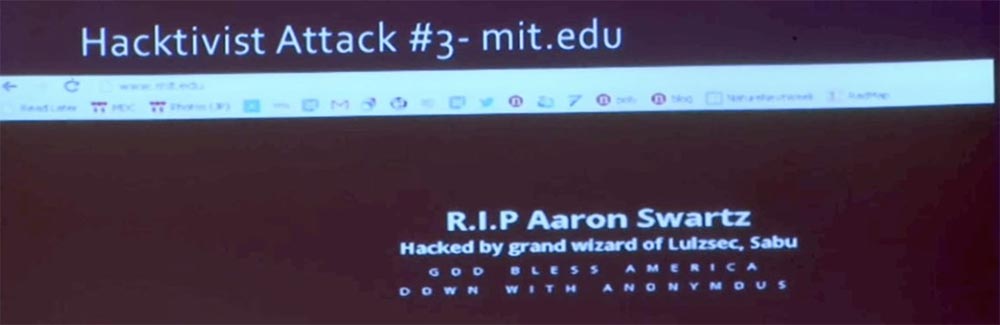

Lassen Sie uns über Angriffe und interessantere Dinge als die von uns verwendete Software sprechen. Zunächst werden wir über die häufigsten Denial-of-Service-Angriffe der letzten Jahre sprechen. Wir werden auch über bestimmte Angriffe sprechen, die infolge der Tragödie von Aaron Schwartz vor einigen Jahren stattgefunden haben. Sie sind auch mit verteilten DoS-Angriffen verbunden.

Jetzt zeige ich Ihnen den DoS Primer. Der erste DoS-Angriff richtet sich gegen den Buchstaben A der CIA Computer Security Triad. CIA ist eine Abkürzung für Vertraulichkeit - Vertraulichkeit, Integrität - Integrität und Verfügbarkeit - Zugänglichkeit. Der DoS-Angriff zielt also in erster Linie auf Zugänglichkeit und Verfügbarkeit ab. Ein Angreifer möchte eine Ressource deaktivieren, damit legitime Benutzer sie nicht verwenden können.

Es könnte ein Verderb der Seite sein Es ist sehr einfach, oder? Digitale Graffiti ruinieren einfach die Seite, sodass niemand sie sehen kann. Dies kann ein gigantischer Ressourcenverbrauch sein, bei dem der Angriff die gesamte Rechenleistung des Systems und die gesamte Netzwerkbandbreite verschlingt. Dieser Angriff kann von einer Person ausgeführt werden, aber es ist wahrscheinlich, dass der Hacker Freunde einlädt, eine gesamte DDoS-Party zu organisieren, dh einen verteilten Denial-of-Service-Angriff.

Aktuelle DDoS-Trends sind im Arbor Network-Bericht aufgeführt. Dies ist eine Erweiterung der Angriffsfläche, und die häufigste Motivation ist Hacktivismus. Sie macht bis zu 40% dieser Angriffe aus, die Motivation von weiteren 39% ist unbekannt. Die Intensität der Angriffe erreichte zumindest im letzten Jahr 100 Gbit / s. Im Jahr 2012 kam es zu einem Angriff auf die Spamhaus-Organisation, der eine Intensität von 300 Gbit / s erreichte.

DDoS-Angriffe werden länger. Die gegen den US-Finanzsektor gerichtete Hacker-Operation Abibal dauerte mehrere Monate und erhöhte die Intensität regelmäßig auf 65 Gbit / s. Ich habe davon gehört, und Sie können bei Google bestätigen, dass dieser Angriff fast konstant andauerte und nicht gestoppt werden konnte. Später werden wir darüber sprechen, wie sie es gemacht haben.

Aber ehrlich gesagt, 65 Gbit / s oder 100 Gbit / s, ist der Unterschied für das Opfer nicht groß, da selten ein System auf der Welt einem lang anhaltenden Angriff dieser Größenordnung standhält, weil es einfach nicht gestoppt werden kann. In letzter Zeit hat es eine Verschiebung in Richtung Reflexion und Gewinnangriffe gegeben. Dies sind Angriffe, bei denen Sie ein kleines Eingangssignal in ein großes Ausgangssignal umwandeln. Dies ist nichts Neues. Es geht auf den ICMP-Schlumpf-Angriff zurück, bei dem Sie die Broadcast-Adresse des Netzwerks und jeden Computer in diesem Netzwerk anpingen, der auf den beabsichtigten Absender des Pakets reagiert, was natürlich gefälscht wird. Zum Beispiel werde ich vorgeben, Mark zu sein, und das Paket an die Broadcast-Adresse dieser Klasse senden. Und Sie werden alle anfangen, Mark in Paketen zu antworten und denken, dass er sie gesendet hat. Währenddessen sitze ich in der Ecke und lache. Das ist also nichts Neues, denn ich habe als Student über diese Methode gelesen.

Die nächste Art von DDoS-Angriff ist also die UDP-Verstärkung oder UDP-Verstärkung. UDP ist ein Burn-and-Forget-Protokoll für Benutzerdatagramme, oder? Dies ist kein TCP, es ist völlig unzuverlässig und konzentriert sich nicht auf das Erstellen sicherer Verbindungen. Es ist sehr leicht zu fälschen. Was wir im letzten Jahr gesehen haben, sind Exploits zur Verbesserung der Funktionen von drei Protokollen: DNS, Port 53, UDP. Wenn Sie 64 Bytes einer ANY-Anfrage an einen falsch konfigurierten Server senden, wird eine 512-Byte-Antwort generiert, die an das Opfer des Angriffs zurückkehrt. Dies ist ein 8-facher Gewinn, der für die Organisation eines DoS-Angriffs nicht schlecht ist.

Als die Tendenz aufkam, Angriffe dieser Art zu verstärken, haben wir sie hier im mit.net-Netzwerk gesehen, bevor sie massiv gegen Opfer im kommerziellen Sektor eingesetzt wurden. Wir haben einen 12-Gig-DNS-Verstärkungsangriff gesehen, der unsere ausgehende Bandbreite erheblich beeinflusst hat. Wir haben einen ziemlich hohen Durchsatz, aber das Hinzufügen solcher Datenmengen zum legalen Verkehr verursachte ein Problem, und Mark und ich waren gezwungen, es zu lösen.

SNMP, das UDP-Port 161-Protokoll, ist ein sehr nützliches Verwaltungsprotokoll. Sie können Daten mithilfe von get / set-Anweisungen remote bearbeiten. Viele Geräte, wie z. B. Netzwerkdrucker, ermöglichen den Zugriff ohne Authentifizierung. Wenn Sie jedoch eine Anforderung vom Typ GetBulkRequest mit einer Größe von 64 Byte an ein Gerät senden, das nicht richtig konfiguriert ist, wird eine Antwort an das Opfer gesendet, deren Größe die Größe der Anforderung um das 1000-fache überschreiten kann. Das ist also noch besser als die Vorgängerversion.

Als Angreifer wählen Sie normalerweise gezielte Angriffe. Daher haben wir massive Angriffe auf Drucker in unserem Campus-Netzwerk erlebt. Mit einem Drucker mit einem offenen SNMP-Agenten schickte der Hacker Pakete an ihn, und eine tausendfache Zunahme der Antworten verschmutzte das gesamte Internet-Netzwerk.

Das Folgende ist ein Zeitserverprotokoll oder ein NTP-Netzwerkzeitprotokoll. Bei Verwendung antwortet ein falsch konfigurierter Server auf die Anforderung "MONLIST". Hier wird die Basis des Angriffs nicht die Verstärkung sein, sondern die Antwort auf die Monlist-Anfrage in Form einer Liste von 600 aktuellen NTP-Clients. Daher sendet eine kleine Anforderung von einem infizierten Computer großen UDP-Verkehr an das Opfer.

Dies ist eine sehr beliebte Art von Angriff, und wir haben aufgrund falscher NTP-Monlist-Einstellungen eine wesentliche Änderung vorgenommen. Am Ende haben wir einige Dinge getan, um diese Angriffe abzuschwächen. Auf der NTP-Seite haben wir den Befehl monlist auf dem NTP-Server deaktiviert, sodass wir den Angriff in seinen Spuren "beenden" konnten. Da wir jedoch eine staatliche Einrichtung haben, gibt es Dinge, auf die wir uns nicht beziehen können. Deshalb haben wir die Monlist so weit deaktiviert, wie es die Behörden uns erlaubt haben. Am Ende haben wir einfach die NTP-Geschwindigkeit am Rand des MIT-Netzwerks begrenzt, um die Auswirkungen der Systeme zu verringern, die auf uns reagieren, und seit einem Jahr haben wir keine negativen Konsequenzen mehr. Das Tempolimit von mehreren Megabit ist sicherlich besser als die Gigabyte, die wir zuvor ins Internet gesendet haben. Das ist also ein lösbares Problem.

Die DNS-Sicherheit ist etwas komplizierter. Wir haben begonnen, den Akamai-Dienst namens eDNS zu verwenden. Das Unternehmen Akamai bietet diesen Service als gemeinsam genutzte Hosting-Zonen an. Daher haben wir ihre eDNA verwendet und unser DNS, unseren Systemdomänennamenbereich, in zwei Ebenen aufgeteilt. Wir haben Akamai die externe Ebene der externen Ansicht und die interne interne Ansicht auf die Server gelegt, die immer dem MIT dienten. Wir haben den Zugriff auf interne Netzwerke so blockiert, dass nur MIT-Clients auf unsere internen Server zugreifen können, und der Rest der Welt wurde von Akamai betreut.

Der eDNS-Vorteil von Akamai sind Inhalte, die weltweit im Internet verbreitet werden. Diese geografisch verteilte Netzwerkinfrastruktur liefert Inhalte aus Asien, Europa, Nordamerika, Ost und West. Hacker können Akamai nicht zerstören, daher müssen wir uns keine Sorgen machen, dass unser DNS jemals ausfällt. So haben wir dieses Problem gelöst.

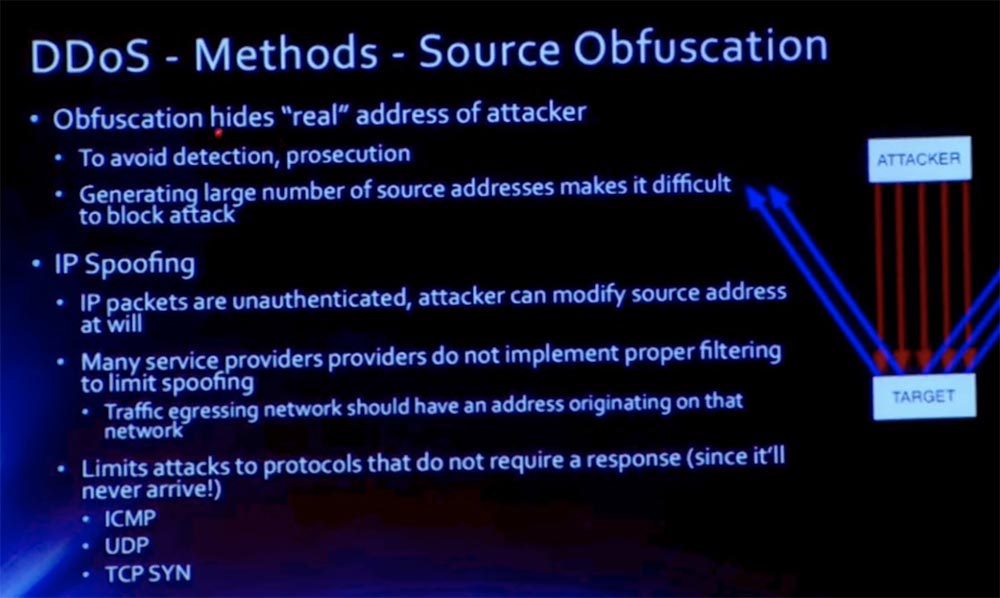

DDoS–. , Source Obfuscation, . , . .

DDoS — – . , .

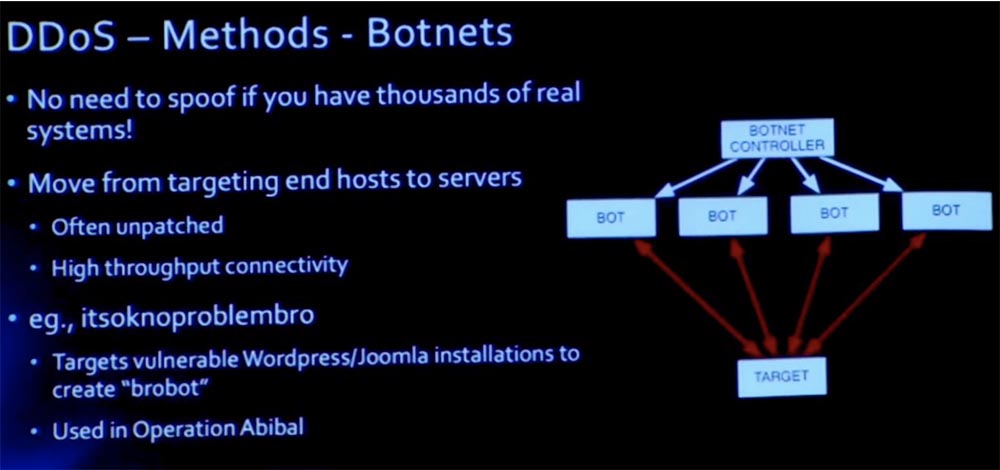

. «itsoknoproblembro» ( , , ) Ababil, . «brobot» Wordpress Joomla.

, , , , . , . , , , TCP SYN-ACK, , HTTP- GET POST.

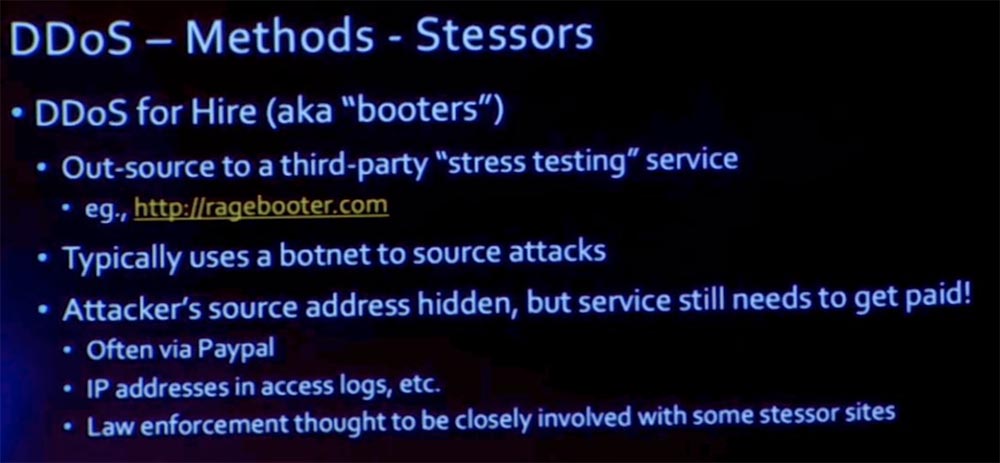

DDoS- . – , .

, -, , Ragebooter. , , DDoS- . , , PayPal.

DDoS-. DNS- , Akamai. .

-, . , , MIT. «» -. , DNS. MIT. MIT Akamai, DNS, Akamai.

, MIT, CDN- Akamai, . - , , MIT Akamai, Akamai , . , , - - Akamai.

, NTP, . , brute-force, . , . , ?

, , ? , , , . ? , , .

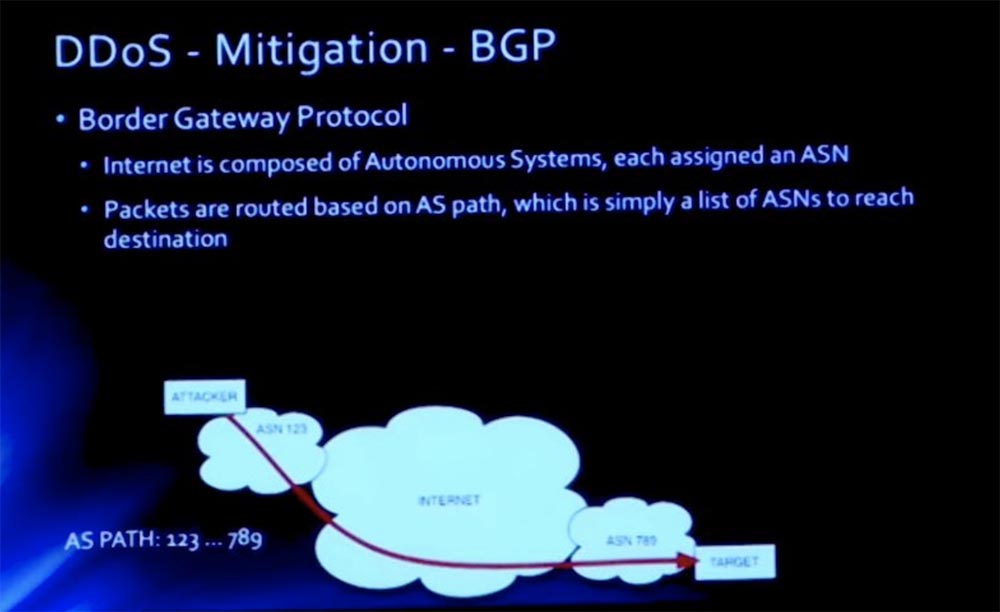

BGP. BGP, , , . , ASN. ASN, BGP , , ASN.

123, . , , 11 , .

, , ASN123, – ASN789. ASE, .

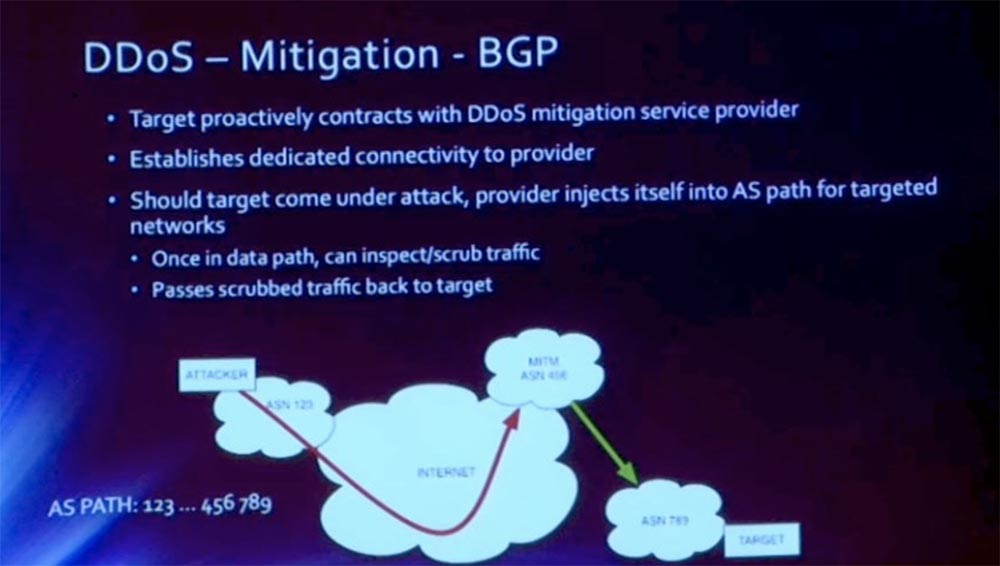

BGP ASN, MIT. ASN456. « », . , 18.1.2.3.0/24 255 MIT , ASN456 .

, . AS Akamai. , .

, «», . , .

, , ?

: MIT, , .

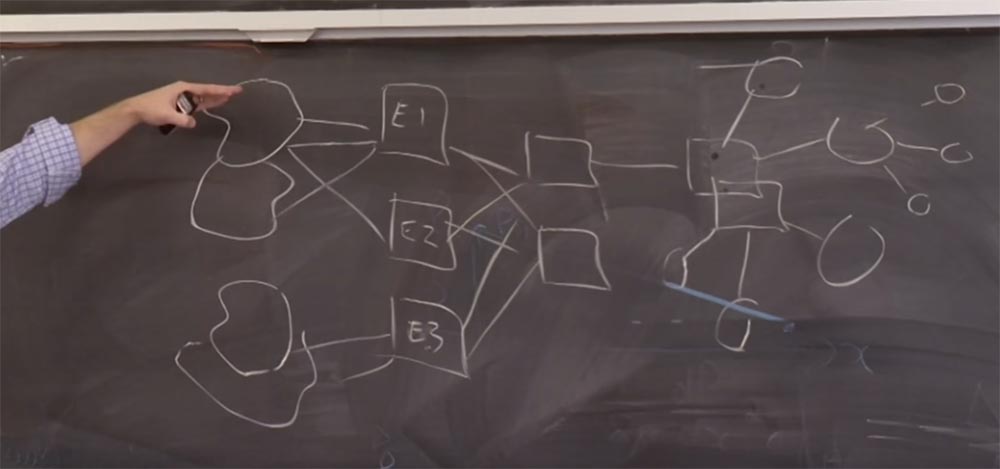

: . MIT : External 1, External 2 External 3. MIT. , , . , 3 E1,2,3, . , . 3, , . .

, , BGP, . – , .

, , , 2 , MIT, . , .

. . , . , .

, E1,2,3, , , « ».

, 100 /, , . , «» . , . mit.net, .

. , , Patriots -. , - , . , .

, , ? . , IP- VPN. , . , .

: , ?

: , , . web.mit.edu. , DNS-. web.mit.edu -, . HTTP- GET/POST, , GET POST. , -, . , , . , , IP-. , , , , , «».

, . , - . , , , Akamai CDN. , MIT web.mit, 18.09.22 . C, , IP- Akamai.

mit.net, .

www.mit web.mit – . -. , . .

, who_is DNS . , « » — « – » – DESTROYED, MA 02139-4307.

, - CloudFlare.

58:30

MIT-Kurs "Computer Systems Security". 22: « MIT», 3.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Januar kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?