Massachusetts Institute of Technology. Vorlesung # 6.858. "Sicherheit von Computersystemen." Nikolai Zeldovich, James Mickens. 2014 Jahr

Computer Systems Security ist ein Kurs zur Entwicklung und Implementierung sicherer Computersysteme. Die Vorträge behandeln Bedrohungsmodelle, Angriffe, die die Sicherheit gefährden, und Sicherheitstechniken, die auf jüngsten wissenschaftlichen Arbeiten basieren. Zu den Themen gehören Betriebssystemsicherheit, Funktionen, Informationsflussmanagement, Sprachsicherheit, Netzwerkprotokolle, Hardwaresicherheit und Sicherheit von Webanwendungen.

Vorlesung 1: „Einführung: Bedrohungsmodelle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 2: „Kontrolle von Hackerangriffen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 3: „Pufferüberläufe: Exploits und Schutz“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 4: „Trennung von Privilegien“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 5: „Woher kommen Sicherheitssysteme?“

Teil 1 /

Teil 2Vorlesung 6: „Chancen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 7: „Native Client Sandbox“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 8: „Netzwerksicherheitsmodell“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 9: „Sicherheit von Webanwendungen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 10: „Symbolische Ausführung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 11: „Ur / Web-Programmiersprache“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 12: Netzwerksicherheit

Teil 1 /

Teil 2 /

Teil 3Vorlesung 13: „Netzwerkprotokolle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 14: „SSL und HTTPS“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 15: „Medizinische Software“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 16: „Seitenkanalangriffe“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 17: „Benutzerauthentifizierung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 18: „Privates Surfen im Internet“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 19: „Anonyme Netzwerke“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 20: „Sicherheit von Mobiltelefonen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 21: „Tracking-Daten“

Teil 1 /

Teil 2 /

Teil 3 Vorlesung 22: „Informationssicherheit MIT“

Teil 1 /

Teil 2 /

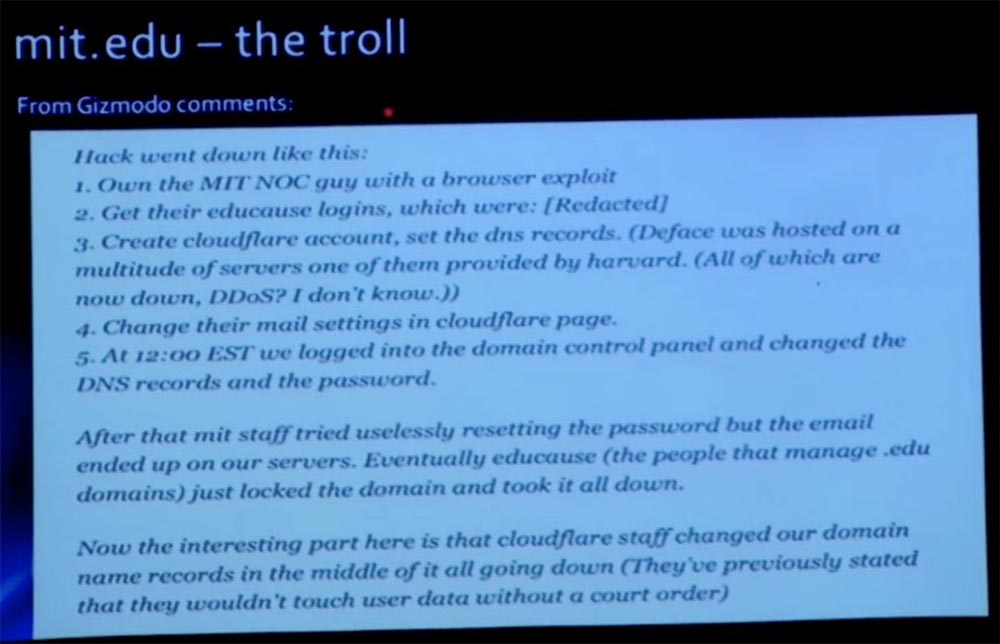

Teil 3Die folgende Folie zeigt eine Nachricht von Gizmodo, das nenne ich Trolling. Von der Seite der Angreifer sah es ein wenig ausweichend aus, egal wie viele es waren. Hier erzählen sie der ganzen Welt, wie sie unser Netzwerk fast einen Tag danach gehackt haben.

Sobald wir jedoch feststellten, dass wir weder MIT noch irgendetwas auf mit.net gehackt hatten, sondern unseren Registrar, kontaktierten wir ihn sofort, änderten unsere Aufzeichnungen und blockierten alles. Es gab jedoch einige Zeit Daten im DNS, von denen einige stundenlang vorhanden waren. Nachdem wir Maßnahmen ergriffen hatten, beobachteten wir immer noch einen gewissen Verkehrsfluss. Und während wir versuchten, die Folgen des Angriffs zu beseitigen, veröffentlichen Hacker auf Gizmodo die folgenden Kommentare: „Sie haben einen Mann aus dem Netzwerkkontrollzentrum mithilfe eines Browser-Exploits gefangen genommen.“ Mann! "Sie haben ihre Trainings-Logins bekommen, die bla bla bla waren" und so weiter. Das heißt, der Angriffsvektor war wie ein Typ vom MIT NOC-Netzwerkkontrollzentrum.

Mark schwor, dass er es nicht war. Tatsächlich schwor er nicht, erklärte aber, dass er in keiner Weise kompromittiert wurde. Daher haben wir nach dem Vorfall die Wahrheit darüber veröffentlicht, wie der Angriff tatsächlich organisiert war. Dieser Link

www.exploit-db.com/papers/25306 ist weiterhin gültig, wenn Sie darüber lesen möchten. Tatsächlich haben Hacker den Registrar-Account unserer EDUCAUSE-Domain gehackt. Es stellt sich heraus, dass jedes DNS-Konto kompromittiert wurde. Wir wissen nicht, wie lange Hacker diese Daten schon besitzen, bevor sie sich entscheiden, sie zum Angriff auf MIT zu verwenden. Es gab keine Schuld unseres Instituts an dem, was passiert ist. Später, im Jahr 2013, gab der Registrar seinen Fehler bei der Bereitstellung des Zugriffs auf die Top-Level-Domain zu, und wir mussten alle Passwörter ändern, da etwa 7000 mit.edu-Domainnamen kompromittiert wurden.

Infolgedessen haben wir das Konto unserer Domain gesperrt, damit es nicht geändert werden kann. Sie wissen jedoch, dass dies nicht sehr gut ist, wenn Sie auf "Gesperrt" klicken, wodurch die Benutzer das System nicht aktualisieren können. In jedem Fall haben sie ihr System repariert. Es war also nicht unsere Schuld, aber ein solcher Angriff war insofern interessant, als er zeigte, wie einige der wichtigsten Internetprotokolle für Angriffe verwendet werden können.

Die aktuelle Bedrohungslandschaft besteht also aus zwei Komponenten: sozialen Angriffen und netzwerkbasierten Angriffen. Soziale Angriffe können durch das Motto charakterisiert werden: "Wenn Sie kein Silizium verwenden können, verwenden Sie Kohlenstoff!" Mit anderen Worten, wenn Sie nicht in die Hardware des Opfers eindringen konnten, hacken Sie den Benutzer über seine Tastatur. Dies wird heute besonders häufig beobachtet.

Aufgrund meiner eigenen 20-jährigen Erfahrung kann ich sagen, dass Netzwerkangriffe, bei denen Hosts remote verwendet werden, nicht häufig auftreten. Computersysteme werden zumindest von außen sicherer. Wissen Sie, früher, vor vielleicht zehn Jahren, wurden Windows, Solaris und Linux mit all ihren Diensten verkauft, und ich sagte, dass sie wie ein Weihnachtsbaum leuchteten. Alles war enthalten, aufgrund der beiden Kriterien - Bequemlichkeit und Sicherheit - entschieden sie sich für Bequemlichkeit und wollten, dass der Benutzer alles sofort einsatzbereit macht.

Ich glaube, wir haben jetzt einen vernünftigen Kompromiss gefunden. Wenn Sie ein "frisches" Betriebssystem installieren, wird darin eine hostbasierte Firewall gestartet, und es gibt keine öffentlichen Dienste. Wir haben Dinge wie das Aktualisieren von Windows und das Aktualisieren von Apple, es gibt Paketmanager in allen Linux-Distributionen, so dass das "out of the box" -Betriebssystem, das Zugang zum Internet hat, ziemlich schnell auf die aktuelle Version aktualisiert wird. Jetzt haben Sie diese alten Kisten mit alten Diensten nicht mehr für die ganze Welt geöffnet.

Also neige ich dazu, dass Hacker den Stapel hochgehen, vielleicht auf die achte oder neunte Ebene. Jetzt beschäftigen sie sich mehr mit Menschen als mit Computern. Und sie versuchen, die Schwächen oder Schwächen einer Person wie Angst, Gier, Leichtgläubigkeit und Geselligkeit zu nutzen, um die Rechte eines legitimen Benutzers auszunutzen und Zugang zu Anwendungen oder privilegierten Zugang zum System zu erhalten. Anstatt Hosts zu verwenden, verwenden sie Personen.

Vor kurzem haben wir auf dem Campus Ereignisse erlebt, die als „gezieltes Phishing“ bezeichnet werden. Ich will niemanden erschrecken. Manifestationen dieser Angriffe wurden in Bildungseinrichtungen im ganzen Land beobachtet. Dies ist eine sehr ernsthafte Bedrohung, daher mussten wir uns beeilen, um dieses Problem zu lösen. Das MIT musste sich jedoch nicht direkt mit solchen Angriffen befassen. Gezieltes Phishing richtet sich an eine bestimmte Community und verwendet glaubwürdige Nachrichten. Bei normalem Spam oder Phishing sendet ein Angreifer einfach massiv Nachrichten über das Internet und löst ein Spammer-Netzwerk aus, um Personen zu fangen, die aus irgendeinem seltsamen Grund möglicherweise auf diese Nachrichten antworten.

Mit gezieltem Phishing schränken Angreifer jedoch ihr Netzwerk ein und finden eine Community, die an die Glaubwürdigkeit der Nachricht glaubt, beispielsweise die Kundengemeinschaft der Bank of America oder die Community von Schülern, Mitarbeitern und Lehrern des MIT. In diesem Fall konnten sie Gemeinschaften verschiedener Institutionen auswählen. Zum Beispiel ist die Boston University zu einer dieser Gemeinschaften geworden. Angreifer greifen die Community mit gefälschten E-Mail-Nachrichten an, die auf eine gefälschte Authentifizierungssite verweisen. Ein bestimmter Prozentsatz der Benutzer klickte auf den Link und loggte sich ein, was dem Angreifer natürlich Anmeldeinformationen lieferte. Dann ging der Angreifer zu einer realen Site und leitete die Ersparnisse dieser Benutzer auf sein Konto um. Die Höhe des Schadens wurde nicht gemeldet, aber ich denke, dass es groß war.

Wie gehe ich damit um? Dies ist größtenteils ein Problem der Unkenntnis der Benutzer, daher ist es notwendig, die Community über diese Art von Betrug zu informieren. Sagen Sie den Leuten einfach, dass sie E-Mails nicht vertrauen müssen und dass sie die Links überprüfen müssen, bevor sie darauf klicken. Aus der Erfahrung und dem Wissen der menschlichen Natur folgt jedoch, dass es immer einen bestimmten Prozentsatz von Benutzern geben wird, die diese Warnung ignorieren und dort klicken, wo sie nicht sollte, und ich bin einfach erstaunt darüber. Sie können sich vorstellen, dass meine Mailbox der Empfänger aller Phishing-Nachrichten ist, die an meine Familienmitglieder gerichtet sind. Ich erhalte Post von meinem Vater, von meiner Schwester, und manchmal ist es schwierig, die Zuverlässigkeit zu bestimmen. Deshalb sollten Sie immer auf die Adresse des Absenders der Briefe achten.

Derzeit möchten viele E-Mail-Clients Ihnen keinen Link zu ihrer Adresse anzeigen, was sehr ärgerlich ist, sodass es zunehmend schwieriger wird, den Absender des Briefes zu identifizieren.

Meiner Meinung nach liegt die Wurzel des Problems darin, dass Passwörter nur tote Technologie sind. Es basiert auf dem, was Sie wissen - es ist ein Passwort; Was Sie sind, ist Biometrie; und auf was Sie besitzen, ist ein Zeichen. Der Man-in-the-Middle-Angriff stiehlt einfach das, was Sie wissen, dh ein Passwort. Wenn Sie jedoch etwas hinzufügen können, wird der Angriff auf halbem Weg gestoppt, und Hacker können Ihre Identität nicht gefährden.

In naher Zukunft führen wir einen zweiten Authentifizierungsfaktor ein, der an IDP Touchstone gebunden sein wird. Sie können sich mit dem frühen Zugriff auf diese Funktion vertraut machen, wenn Sie zu duo.mit.edu gehen, wo wir einen Anbieter namens Duo Security verwenden. Dies ist ein Zwei-Faktor-Authentifizierungs-Cloud-System, das in vielen Bildungseinrichtungen verwendet wird. Das Prinzip der Arbeit ist, dass Sie Ihr Telefon als zweiten Faktor registrieren und eine kleine mobile Anwendung dafür verwenden. Wenn Sie kein Smartphone haben, können Sie sich per SMS authentifizieren, dh das System sendet Ihnen eine Nachricht mit einer Nummer. Sie können auch Listen mit 10 Einmalkennwörtern erstellen. In naher Zukunft werden wir dieses System der MIT-Community zur Verfügung stellen. Derzeit ist es voll funktionsfähig, wurde jedoch noch nicht angekündigt.

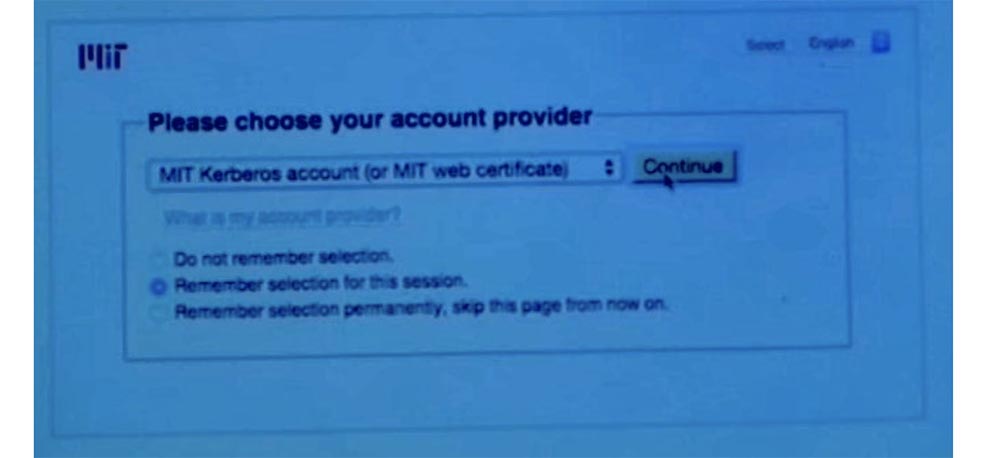

Wenn Sie sich bei duo.mit.edu anmelden möchten, können Sie Ihr Telefon auswählen und die Touchstone-Benutzer-ID aktivieren. Jetzt zeige ich Ihnen eine kurze Demo, wie die Integration in das System erfolgt. Das Schöne an der Verwendung von Standards und Verbundsystemen wie SAML und Shibboleth, die die Grundlage von Touchstone bilden, ist, dass wir problemlos zusätzliche Authentifizierungsfaktoren festlegen können. Ich beabsichtige, einfach zu dem Tool überzugehen, das ich verwende und das meinen Touchstone mithilfe meines Zertifikats visuell authentifiziert.

Ich benutze derzeit atlas.mit.edu. Hier ist mein üblicher Touchstone-Login. Ich klicke auf Weiter und erhalte eine weitere Einladung.

Leider kann ich keine Verbindung zu Wi-Fi herstellen. Nun, lassen wir die Demo für später, später werden wir das Video dieser Vorlesung bearbeiten (Publikumslachen).

Ich habe diese Demo nicht geprobt, also ist es passiert. Aber glauben Sie mir, es funktioniert. Wenn Sie Duo durchlaufen, können Sie sich registrieren, und alle Ihre Interaktionen mit Touchstone sind jetzt zwei Faktoren. Dank dieses Authentifizierungsschemas sind Sie absolut sicher. Es funktioniert wirklich gut.

Eine weitere Bedrohung, der wir in den letzten Monaten ausgesetzt waren, ist auch gezieltes Phishing, nicht nur Bildungseinrichtungen, sondern Menschen im ganzen Land. Wir nennen es "Polizeiausweis-Spoofing". Und diese Art von Betrug geht über die digitale Welt hinaus. Der Betrug besteht darin, dass Mitglieder der MIT-Community wie von einer Polizeistation in der Nähe ihrer Heimatstadt angerufen werden. Polizisten erzählen ihnen schlechte Nachrichten. Sie sagen, dass Sie bald wegen Steuerbetrugs angeklagt werden, oder melden, dass ein Unfall mit Ihrem Verwandten passiert ist, und bieten an, das Problem für einen bestimmten Betrag zu lösen.

Natürlich gibt es in Wirklichkeit nichts davon. Der Anruf kommt von einem Angreifer, der einen ausgehenden Anruf mithilfe einer gefälschten ANI-Identifikation und eines SIP-Telefons fälscht, das so konfiguriert ist, dass die Person, die den Anruf empfängt, allen Informationen im Feld Von vertraut, unabhängig davon, von welcher Nummer der Anruf tatsächlich kam.

Mark Silis: Der Angreifer abonniert einen günstigen SIP-Dienst, stellt die Telefonnummer der Lexington-Polizeistation in seinem Feld ein und sendet Ihnen eine Nachricht. Dieser Dienst heißt "SIP-Telefonie-Nummern mit Substitution". Sobald der Anruf das Transcodierungs-Gateway erreicht, das es wieder in herkömmliche Telefonie verwandelt, sagt das Programm, dass alles in Ordnung ist - dies ist die richtige Nummer, und wir werden es dem Benutzer zeigen.

David Laporte:

David Laporte: Sie erhalten also einen sehr schlechten Nachrichtenanruf von einem Ort, den Sie für eine Polizeistation halten. Auch hier nutzen Kriminelle die menschliche Schwäche aus. In diesem Fall ist es wahrscheinlich Angst.

Mark Silis: oder Schuld.

David Laporte: Ja, wenn Sie nicht gegen das Gesetz verstoßen haben (lacht). In jedem Fall ist das Wesentliche aller Anrufe die Tatsache, dass Sie für etwas bezahlen müssen, obwohl dies wie ein Betrug erscheinen mag. Aber wenn sie sagen, dass meine Frau einen Autounfall hatte, kann ich die Situation nicht ruhig einschätzen und glaube an absurde Informationen, die sie mir sagen können.

Wir hatten ein paar Leute auf dem Campus, die solche Anrufe erhielten. Ich glaube nicht, dass sie bezahlt haben, aber sie waren die Ziele dieses Angriffs. Ich wiederhole, das passiert nicht nur bei uns. Wenn Sie bei Google nach Informationen suchen, finden Sie Nachrichten über solche Anrufe in Pittsburgh-Zeitungen und im ganzen Land.

Aber andererseits ist dies ein gezielter Phishing-Angriff, oder? Sie finden heraus, wo Sie wohnen, indem sie einfach Ihren Namen googeln oder sich die Liste der Studenten oder MIT-Mitarbeiter ansehen und einige Details über Sie herausfinden. Sie müssen nur glaubwürdig genug sein, danach werden sie dich anrufen, erschrecken und erpressen.

In diesem Fall ist die Schadensbegrenzung schwierig, da das Telefonsystem beteiligt ist, das mehrere „Brücken“ umfasst, was es äußerst schwierig macht, die tatsächliche Quelle des Anrufs zu bestimmen. Ehrlich gesagt bin ich kein Telefonist, und für mich besteht dieses System aus vielen Dingen, die ich einfach aufgebe. Aber die Strafverfolgung muss hier einbezogen werden. Sie sollten sich an Ihren ISP wenden, damit er zusammen mit den Strafverfolgungsbehörden diese Betrüger aufspürt.

\.

In Bezug auf gezieltes Phishing per E-Mail gibt es noch eine weitere Sache. Einige Leute nennen es die „Walfangindustrie“ - dies ist ein gezielter Angriff auf das Top-Management der Organisation.

Ich bin anderswo darauf gestoßen, aber wir haben hier auch ähnliche Angriffe erlebt.

Angreifer sendeten gezielte Nachrichten an MIT-Führungskräfte, indem sie Mitarbeiterlisten verwendeten, um glaubwürdigere Informationen zu erhalten. Die Opfer reagierten nicht ausreichend aufmerksam auf solche Nachrichten. Zum Beispiel bat ein Freund, ihm Geld zu überweisen, und die reale Person, in deren Namen der Brief kam, hatte keine Ahnung von ihm. Mit Zustimmung schickte das Opfer Geld an jemanden auf der anderen Seite des Landes oder auf der anderen Seite der Welt. Das haben wir auch erlebt.

Kurz gesagt, beachten Sie, dass SMTP kein zuverlässiges Protokoll ist. Damit können Sie nichts verifizieren. Sei also misstrauisch gegenüber allem.

Mark Silis: Wirst du ihnen unsere Geschichte erzählen?

David Laporte: Nein, lass uns dich verbessern!

Mark Silis :

Nun , das ist kürzlich passiert. Ich werde nicht auf Details eingehen und Namen offenlegen, um die Anonymität zu wahren. Einer der Vertreter der obersten MIT-Administration streckt die Hand aus und sagt: „Hey, ich habe diesen Brief bekommen. Es ist von einem hochrangigen Anführer, der mich um Hilfe gebeten und mich gebeten hat, ihm einen bestimmten Geldbetrag zu überweisen. Ich antwortete ihm, aber er sagte, dass er nicht wisse, wovon ich rede. Wie konnte das passieren? Hat jemand mein E-Mail-Konto gehackt? "

Laut Dave können sich die Leute nicht vorstellen, dass E-Mails irgendwie gefälscht werden können, ohne ihre Mailbox zu hacken, da dies eine vertrauensvolle Beziehung ist.

Es stellt sich heraus, dass es jemand war, der ein Internetcafé in Nigeria oder so etwas war. Der Angreifer machte sich einfach mit der Organisationsstruktur des MIT vertraut, fand einen leitenden Angestellten, fand jemanden im Büro des Vizepräsidenten für Finanzen und schrieb: „Hey, Sie müssen mir bei dieser Überweisung helfen, hier ist die Kontonummer.“ Solche Dinge passieren jeden Tag. Offensichtlich hat unser Mitarbeiter kein Geld überwiesen.

David Laporte: War der Brief absolut glaubwürdig?

Mark Silis: Ja.

David Laporte: Das habe ich schon gesehen.

Mark Silis: Sogar der Ton des Briefes und alles andere schien sehr glaubwürdig.

David Laporte: Ja.

Mark Silis:

Mark Silis: Tatsächlich hat der Angreifer die E-Mail-Nachrichten, die der Senior Manager für öffentliche Websites geschrieben hat, als Grundlage genommen, weil sie Notizen an die Community und dergleichen senden, die genau den gleichen Stil, die gleiche Einführung und das gleiche Ende von Nachrichten verwenden. Sogar die Sprache und die Begriffe, die sie verwendeten, waren identisch. Dies war das Material, das der Angreifer zu seinem Vorteil nutzte. Sogar ich war überrascht, wie plausibel diese Nachricht aussah.

David Laporte: Glücklicherweise hat der Mitarbeiter, der danach gefragt hat, diese Nachricht als außergewöhnlich angesehen, obwohl sie völlig plausibel erschien, und beschlossen, sich an die Person zu wenden, die er als Absender des Briefes betrachtete, sodass das betrügerische Schema aufgedeckt wurde. Es hätte jedoch nicht so schnell gehen können.

Daher habe ich erwähnt, dass der Netzwerkangriffsvektor meiner Erfahrung nach heute nicht mehr so weit verbreitet ist wie zuvor. Dieses Jahr war ein Jahr ernsthafter Ausbeutung. SSL Heartbleed, SChannel Microsoft POODLE SSL v.3.

SSL , , , SSL. , , . Shellshock , Bash, . « » . . , , , .

? , . , - .

-, . , «» . « », , , , . , , , , , , , , .

– . StealthWatch, , «» NetFlow , . , IP- MIT, , .

, «» IP-. , .

BGP, . , . 5 , , . , Shellshock SSL, , , , , - IP- , , , , . .

, IT-. « », MIT . , BYOD, . BYOD , , .

MIT , , , Dropbox, . Dropbox — , , . , , , , , ? , Dropbo , ? , «» , , Dropbox . , IT -, .

. , . , .

. , . , , , , , . , . , - Amazon, Salesforce.com, Google Apps Dropbox. , . . , ?

, SAML , MIT SAML. Dropbox, Touchstone.

, , , , , , SAML Shibboleth, .

– « », mit.net . , , . . , mit.net . . VRF — , , . , . «».

, . , IP- , , , IP- ? , , , .

, , . , — 802.1 X, , , , , , .

.

: , .

: , ! !

: , , Linux Windows, . mit.net , .

, , . , MIT — -, . . . . .

, , - . -, - . 1-2 . , . , , , . , - -, , .

: MIT?

: StealthWatch, , 80% HTTP.

: HTTP- .

: , , . , , , ( ). , , , . , . , , , MIT . , , - - -.

: , . , Netflix, Netflix, . , , Netflix «».

: , , . , , , . -…

: -?

: ?

: , , !

: , . , ? ( ). «», , . , - . , . , , Netflix Amazon Prime, $4 , . Comcast. IPTV, . , , .

: , , !

: , !

Mark Silis: Danke für Ihre Aufmerksamkeit!Die Vollversion des Kurses finden Sie hier .Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis zum Frühjahr kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?