- Wir sollten eine Kuh kaufen ...

- Es wäre notwendig, aber wo bekommt man das Geld?

"Drei aus Prostokvashino"

Damit Ihr Gespräch mit dem Management über die Notwendigkeit eines Implementierungsprojekts nicht auf diesen kurzen Dialog aus dem Cartoon hinausläuft, müssen Sie das Argument im Voraus vorbereiten. Seit vielen Jahren implementieren wir die Systeme des Access Rights Management (IdM). Während dieser Zeit haben wir im Gespräch mit Kunden verschiedene Methoden zur Rechtfertigung von Budgets kennengelernt. Heute haben wir diese Life Hacks in einem Artikel zusammengefasst. Under the Cut - eine Schritt-für-Schritt-Anleitung und Beispiele für Formeln zur Berechnung der Amortisationszeit, zur Steigerung der betrieblichen Effizienz und der Gesamtbetriebskosten des Systems. All dies wird durch die Implementierung von IdM veranschaulicht, aber die allgemeinen Prinzipien gelten für fast jedes IT-System.

Jede Begründung sollte den erwarteten Nutzen der Implementierung beinhalten, der in spezifischen Zahlen dargestellt wird. Im Fall von IdM kann es auf einem oder mehreren Kriterien aus der folgenden Liste basieren:

- Leistungsverbesserung;

- Verringerung des Risikos von Vorfällen im Bereich der Informationssicherheit;

- Einhaltung von behördlichen / branchenüblichen Standards

- unterstützen die aktuelle Strategie der Organisation.

Wenn der Prozess der Rechtfertigung von Budgets in einem Unternehmen nicht sehr streng formalisiert ist, können allgemeine Überlegungen zur Genehmigung ausreichen. In der Regel verlangt das Management jedoch, alles in ein monetäres Äquivalent umzuwandeln und den Zeitpunkt anzugeben, zu dem die Rückzahlung erfolgen soll.

Lassen Sie uns genauer betrachten, auf welche Vorteile sich das IdM-Implementierungsprojekt stützen kann und wann / wie sie verwendet werden.

LeistungsverbesserungDurch die Implementierung von IdM können viele Leistungsmetriken erheblich verbessert werden. Zum Beispiel, um den Fluss von Anträgen für die manuelle Gewährung des Zugriffs auf Mitarbeiter zu reduzieren und deren Ausführung zu beschleunigen. Reduzieren Sie den Zeit- und Arbeitsaufwand für die Vorbereitung von Daten für Prüfer oder Informationssicherheitsdienste. Minimieren Sie die Anzahl der technischen Supportanrufe in Bezug auf den Status von Zugriffsanforderungen.

Um die Steigerung der betrieblichen Effizienz zu messen, werden Indikatoren wie:

- Ausfallzeiten von Mitarbeitern bei der Einstellung ausstehender Zugriff auf Informationssysteme.

- Die Anzahl der Vorgänge zum Verwalten von Benutzerkonten im Zusammenhang mit Einstellungen, Entlassungen, Jobtransfers und anderen Anfragen von Mitarbeitern.

- Die Anzahl der Supportanrufe in Bezug auf den Status von Anträgen auf Zugriff oder Änderung von Kennwörtern in Informationssystemen.

- Die Zeit, die zum Sammeln von Mitarbeiterzugriffsdaten erforderlich ist - beispielsweise während eines Audits oder auf Anfrage des Sicherheitsdienstes. Manchmal kann eine einfache Sammlung von Informationen darüber, wo ein Mitarbeiter Zugriff hat, mehrere Tage dauern.

- Die Zeit, die IT- und Informationssicherheitspersonal benötigt, um die Zugriffsrechte der Mitarbeiter für Manager zu überprüfen. Diese Maßnahme wird durch eine Reihe von Standards bereitgestellt, um die Redundanz der Zugriffsrechte zu verringern. In Wirklichkeit wird sie jedoch aufgrund der sehr hohen Komplexität fast nicht umgesetzt. In einer Organisation mit 10.000 Mitarbeitern dauert es beispielsweise ungefähr 1 Tag pro Mitarbeiter.

Wenn durch die Verbesserung von Leistungsindikatoren begründet wird, ist es wichtig, dass diese Indikatoren signifikant sind, damit sie einen klaren Einfluss auf die Geschäftsprozesse haben. Bei einer großen Fluktuation ist es beispielsweise wichtig, die Autorisierungsfrist zu verkürzen und die Ausfallzeiten eines neuen Mitarbeiters zu verringern.

Der einfachste Weg, um in Finanzkennzahlen zu übersetzen, ist die Verbesserung der Leistung nach der Implementierung des Systems. Dementsprechend müssen Sie berechnen, wie viel "Arbeit" an der Bereitstellung des Zugriffs vor der Implementierung von IdM und wie viel danach.

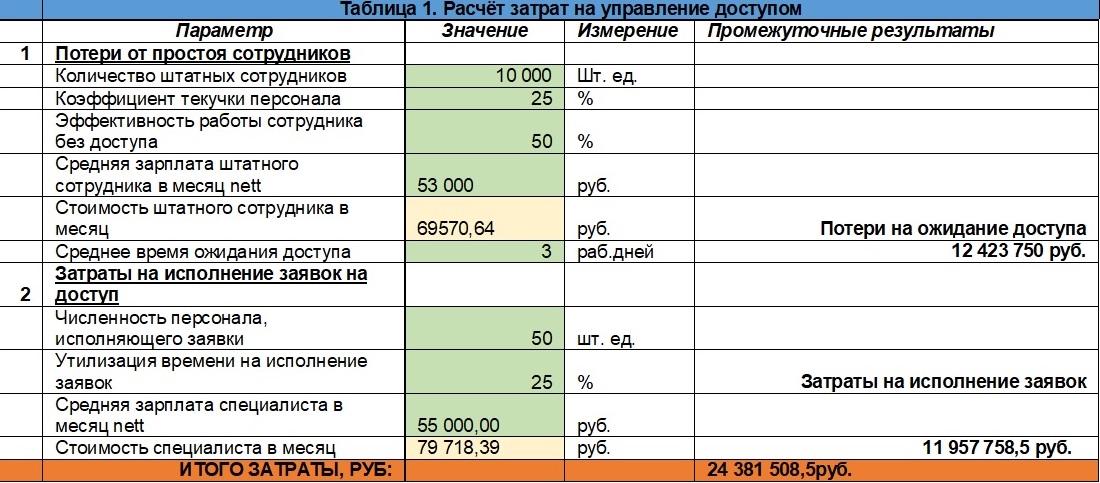

Berechnen Sie die Kosten für die Zugriffskontrolle vor der Implementierung von IdMWir werden die Berechnungsprinzipien anhand eines theoretischen Beispiels betrachten, aber natürlich sollten Sie bei der Begründung des Budgets Indikatoren verwenden, die die Realitäten einer bestimmten Organisation beschreiben. Angenommen, ein Unternehmen hat 10.000 Mitarbeiter. Zur Bewertung der Kosten für die Zugangskontrolle verwenden wir zwei Indikatoren:

- Verluste aus Ausfallzeiten von Mitarbeitern, denen nicht rechtzeitig Zugriffsrechte gewährt wurden;

- Kosten für die Ausführung von Anwendungen für den Zugriff.

Hier können Sie auch die „Kosten“ für die Prüfung und Überprüfung der Zugriffsrechte der Mitarbeiter auf Informationssysteme berücksichtigen. Dies sind jedoch spezifischere Anforderungen, die nicht jedes Unternehmen hat. Der Einfachheit halber lassen wir sie hinter den Kulissen.

Verloren durch Ausfallzeiten der MitarbeiterUm die Verluste aus Ausfallzeiten der Mitarbeiter zu bewerten, verwenden wir den Mitarbeiterfluktuationsindikator, der den durchschnittlichen Prozentsatz der Mitarbeiter widerspiegelt, die das Unternehmen innerhalb eines Jahres verlassen und durch neues Personal ersetzt werden müssen. Dies gibt uns die durchschnittliche Anzahl neuer Mitarbeiter pro Jahr, die Zugang zu Informationsressourcen benötigen, damit sie ihre Arbeit vollständig ausführen können.

Abhängig von der Branche des Unternehmens und der Art der Tätigkeit bestimmter Spezialisten kann das Umsatzniveau erheblich variieren.

Statistiken des Rekrutierungsunternehmens Antal Russia

Statistiken des Rekrutierungsunternehmens Antal RussiaNehmen wir an, unser Unternehmen ist im Bereich Logistik tätig und die Fluktuation beträgt 25%. Daher müssen wir in einem Jahr 2.500 neuen Mitarbeitern Zugriffsrechte gewähren.

In der nächsten Phase müssen wir die durchschnittliche Zeit berechnen, in der neuen Mitarbeitern Zugriff auf geistiges Eigentum gewährt wird. Abhängig von der Größe der Organisation und der Verfügbarkeit eines regionalen Netzwerks kann dieser Indikator zwischen 1 Tag und 2 Wochen variieren. Nach unserer Erfahrung beträgt der durchschnittliche Marktindikator 3 Werktage, daher werden wir ihn verwenden.

Als nächstes müssen wir die Höhe der Unternehmensverluste aufgrund der Ausfallzeit eines Mitarbeiters schätzen. Hier ist, wie sie sagen, alles sehr individuell. Das Volumen der Verluste kann stark vom Umfang des Unternehmens, von der Region der Präsenz, von der Größe des Unternehmens und sogar von der Position des Mitarbeiters abhängen. Für einen Mitarbeiter des technischen Supports ist beispielsweise der fehlende Zugang zu Informationssystemen mit absoluten Ausfallzeiten behaftet. Und die Effektivität der Arbeit des AXO-Managers, der das Leben des Unternehmens weitgehend ohne den Einsatz von IP sicherstellen kann, wird den fehlenden Zugang natürlich nicht so dramatisch beeinflussen. Damit uns keine Exzesse vor Ort vorgeworfen werden, nehmen wir für unsere Berechnungen durchschnittlich 50%.

Um den Verlust aus Ausfallzeiten der Mitarbeiter zu berechnen, während Sie auf die erforderlichen Rechte warten, müssen Sie auch die durchschnittlichen „Mitarbeiterkosten“ für das Unternehmen ermitteln, ohne Boni und Gemeinkosten zu berücksichtigen. In unserem Beispiel sind dies 69570,64 Rubel. In einem Monat, durchschnittlich 20 bis 21 Arbeitstagen, dh die Lohnkosten für Arbeitnehmer betragen durchschnittlich 3 313 Rubel pro Tag.

Also überlegen wir. Wir haben oben angegeben, dass die Gewährung von Zugriffsrechten 3 Werktage dauert, in denen der Mitarbeiter mit 50% Effizienz arbeitet. Das sind 3 747 * 3 * 0,5 = 4969,5 Rubel. Das Unternehmen verliert aufgrund der Ausfallzeit eines neuen Mitarbeiters. Wir haben 2500 davon im Jahr, das heißt, es werden insgesamt 12.423.750 Rubel erhalten.

Kosten für die Ausführung von ZugriffsanträgenUm die Kosten für die Ausführung von Zugriffsanträgen abzuschätzen, verwenden wir die folgenden Indikatoren:

- Die Anzahl der Spezialisten, die Zugriffsanträge ausführen. In unserem Beispiel sind dies 50 Personen.

- Der Prozentsatz der Arbeitszeit, die sie dieser Aufgabe widmen, beträgt beispielsweise 25%.

Basierend auf dem nationalen Durchschnittsbruttogehalt eines solchen Spezialisten (79.718,39 Rubel) stellen wir fest, dass das Unternehmen 79.718,39 * 12 * 50 * 0,25 = 11.957.758,5 Rubel pro Jahr für die Ausführung von Anträgen ausgibt.

Alternativ können Sie die durchschnittliche Anzahl von Anforderungen (häufig können diese Informationen vom Service Desk-System abgerufen werden), die durchschnittliche Ausführungszeit der Anforderung als Grundlage für Berechnungen verwenden und die tatsächliche Zeit schätzen, die für deren Ausführung aufgewendet wurde. In diesem Fall sollten die Berechnungen für jeden Systemtyp separat durchgeführt werden, da sie stark variieren können. Der Zugriff auf Active Directory dauert beispielsweise 5 bis 10 Minuten. Diese Art des Zugriffs ist jedoch für alle Mitarbeiter des Unternehmens erforderlich. Der Zugriff auf die SAP-Landschaft kann 20 bis 30 Minuten dauern, aber nicht jeder benötigt einen solchen Zugriff.

Als Ergebnis erhalten wir eine Schätzung dieser Kosten. Nach unserer Berechnung waren es etwas mehr als 26 Millionen Rubel (siehe Tabelle 1).

Berechnung der Zugriffssteuerungskosten nach der IdM-Implementierung

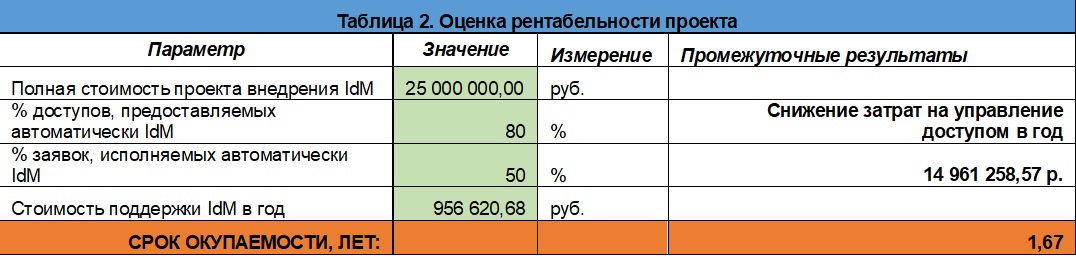

Berechnung der Zugriffssteuerungskosten nach der IdM-ImplementierungUm die Amortisation des Projekts beurteilen zu können, muss der erhaltene Betrag mit einer Schätzung der ähnlichen Kosten nach Einführung von IdM sowie den Kosten für die Implementierung selbst und die Systemwartung verglichen werden.

Die Kosten für die Implementierung von IdM für ein bestimmtes Unternehmen werden gerne von Ihrem Anbieter oder Integrator berechnet. Nach unseren Schätzungen wird die Einführung eines IdM-Systems in einem Unternehmen mit 10.000 Mitarbeitern das Unternehmen durchschnittlich 25 Millionen Rubel auf dem Markt kosten. ohne jährlichen technischen Support.

Lassen Sie uns nun herausfinden, wie sich unsere Kosten nach der Einführung von IdM ändern werden.

Zunächst berechnen wir den Prozentsatz der Zugriffsrechte, die das IdM-System den Mitarbeitern zur Verfügung stellt. Wenn eine Organisation über einige grundlegende Befugnisse verfügt, die den Mitarbeitern bei der Einstellung zugewiesen werden, stellt IdM diese in der Regel automatisch zur Verfügung. Angenommen, IdM bietet nicht den gesamten Basissatz, sondern nur 80%. Wenn das Unternehmen 12.423.750 Rubel pro Jahr verlor. Aufgrund der Ausfallzeit von Mitarbeitern, die auf Zugriffsrechte warten, wird dieser Betrag jetzt um 80% reduziert und beträgt 2.448.750 Rubel.

Lassen Sie uns nun abschätzen, wie viel Prozent der Anwendungen des IdM-Systems ohne menschliches Eingreifen automatisch ausgeführt werden können. Erfahrungsgemäß ist es möglich, alle 100% der Anwendungen für den Zugriff auf das System zu automatisieren, wenn es über einen Connector mit IdM verbunden ist. Dies erfordert jedoch viel Arbeit, um einen Katalog der Funktionsfähigkeiten jeder Vollzeitrolle zu erstellen. In der Realität ist der durchschnittliche Prozentsatz automatisch ausgeführter Anwendungen daher niedriger - ebenfalls bei etwa 80%. Wir werden die Tatsache berücksichtigen, dass nicht alle Informationssysteme über IdM-Konnektoren verbunden werden, und wir werden diesen Indikator auf 50% senken. Dementsprechend werden die Kosten für die Bereitstellung des Zugangs von 11.957.758,5 Rubel sinken. bis zu 5 978 879,25 Rubel.

Nach der Einführung von IdM kosten dieselben Prozesse im Zusammenhang mit der Zugangskontrolle Unternehmen um 15 917 879,25 Rubel pro Jahr billiger. und wird sich auf 8.463.629,25 Rubel belaufen. Gleichzeitig werden die Kosten für den technischen Support hinzugefügt. Angenommen, ein Unternehmen weist einen einzelnen Mitarbeiter für diese Aufgabe zu. Die Kosten für die Arbeit des Spezialisten sind Tabelle 1 (Berechnung der Zugangskontrollkosten) entnommen, d. H. RUB 79.718,39 Es stellt sich heraus, dass jährlich etwa 956.620,68 Rubel für die IdM-Unterstützung ausgegeben werden. und in den Gesamtkosten werden 9.420.249,93 Rubel betragen.

Als Ergebnis erhalten wir die Amortisationszeit ab dem Zeitpunkt der Inbetriebnahme des Systems mit den Kosten für die Einführung des Systems in Höhe von 25 Millionen Rubel, die Zuweisung eines Spezialisten zur Unterstützung des Systems, die 80% ige automatische Gewährung von Rechten bei der Einstellung und Ausführung von 50% der Anträge auf Zugang im gesamten Unternehmen wird etwas mehr als anderthalb Jahre dauern (siehe Tabelle 2).

Manchmal werden für diese Art der Rechtfertigung analytische Berichte verwendet, die hauptsächlich aus der Feder ausländischer Analysten stammen. Sie liefern einige Zahlen zur Wirksamkeit der Implementierung des Systems. Berichte versprechen beispielsweise, dass IT-Mitarbeiter bis zu 14% an IdM einsparen, der Zugriff auf Supportanrufe um 52% und unnötige Konten um 10% sinken werden. Leider spiegeln diese Zahlen nicht immer die russischen Realitäten wider.

Reduzierung des Incident-RisikosDurch die Implementierung von IdM können Sie eine Reihe von Informationssicherheitsrisiken reduzieren oder relevante Vorfälle rechtzeitig erkennen:

- Risiken einer inkonsistenten Bereitstellung des Zugangs zu Informationssystemen,

- Zugriffsrisiken entlassener Mitarbeiter aufgrund der Tatsache, dass ihre Konten nicht gesperrt wurden,

- Risiken des unbefugten Zugriffs von Auftragnehmern, deren Rechte nicht rechtzeitig widerrufen wurden,

- Risiken übermäßiger Befugnisse der Arbeitnehmer.

Wenn die Implementierung eines Systems durch Informationssicherheitsrisiken gerechtfertigt wird, ist es für das Management häufig entscheidend, ob ähnliche Vorfälle bereits aufgetreten sind. (Und wenn nicht, warum sollten Sie sich dann vor diesen Risiken schützen?) Nun, wie ein angesehener Leiter des Informationssicherheitsdienstes gerne sagt, kann solchen Personen geraten werden, kein Schloss an der Tür anzubringen - da sie zuvor noch nicht ausgeraubt wurden!

Wie die Praxis zeigt, treten solche Vorfälle jedoch von Zeit zu Zeit auf, und ihre Auswirkungen können sehr deutlich sein. In unserer Praxis gab es einen Fall, in dem eine Bankfiliale mehrere Tage lang nicht erreichbar war, weil ein Mitarbeiter einen Virus „abfing“, der wichtige Daten für sein Konto verschlüsselte, auf den der Mitarbeiter überhaupt keinen Zugriff haben sollte. In diesem Fall lässt sich der Schaden relativ leicht in Rubel umwandeln. Dies ist jedoch nicht bei allen Vorfällen der Informationssicherheit im Zusammenhang mit Zugriffsverletzungen der Fall.

Welche Risiken der Informationssicherheit reduzieren das IdM-System? Folgende Beispiele können angeführt werden:

- Aktive Konten entlassener Mitarbeiter.

- Inkonsistente Zugriffsrechte oder Zugriff, der nicht hätte sein dürfen.

- Übermäßige Zugriffsrechte (können sich aufgrund von Versetzungen von Mitarbeitern innerhalb der Organisation „vervielfachen“, ohne dass unnötige Befugnisse zurückgerufen werden, da einem Mitarbeiter Rechte nach dem Prinzip „wie ein anderer Mitarbeiter eine ähnliche Position hat“ gewährt werden).

- Zugriff, der rechtzeitig vereinbart und gewährt, aber nicht rechtzeitig widerrufen wurde.

- Konten, die vorübergehend für technologische Anforderungen erstellt, aber später nicht gelöscht werden.

- Verwendung von depersonisierten (Gruppen-) Konten.

Im Allgemeinen ist für die Rechtfertigung durch Informationssicherheit die Einstellung des Unternehmens zur Informationssicherheit von grundlegender Bedeutung. Irgendwo wird es als formale Funktion behandelt, irgendwo als geschäftskritisch. Wenn Informationssicherheit für Unternehmen nicht unbedingt erforderlich ist, ist es besser, die Implementierung durch andere Artikel zu rechtfertigen.

Einhaltung der gesetzlichen Bestimmungen / StandardsDieser Rechtfertigungsblock ist relevant für Organisationen, die unter die Anforderungen externer Regulierungsbehörden fallen - zum Beispiel die Zentralbank der Russischen Föderation oder interne - zum Beispiel die Mutterorganisation, die die Standards für Aktivitäten festlegt. Ersteres umfasst Organisationen, die an der Börse gehandelt werden.

Durch die Implementierung von IdM können Sie die Zugriffssteuerungsanforderungen gemäß Standards wie SRT BR, PCI DSS, SoX, ISO 27001 und anderen erfüllen. Oft werden diese Anforderungen durch organisatorische Maßnahmen abgedeckt, aber oft erhalten große Organisationen, die externen Audits unterzogen werden, Empfehlungen zur Verwendung von IdM-Klassensystemen, um die Ordnung wiederherzustellen und die Risiken der Zugangskontrolle zu verringern.

Wenn es eine Empfehlung von externen Prüfern gibt, läuft die Begründung für die Implementierung von IdM durch Standards recht reibungslos.

Unterstützung für die aktuelle OrganisationsstrategieDieser Ansatz zur Begründung der Lösung ist teilweise eine Zusammenstellung der vorherigen, konzentriert sich jedoch im Wesentlichen auf den anderen und verwendet die oben genannten Optionen als eine Reihe von Argumenten. Die Idee dieses Ansatzes ist es, die laufende Mission, Strategie oder laufende Programme der Organisation durch Systemimplementierung zu unterstützen. Wenn ein Unternehmen beispielsweise die Effizienz von Prozessen steigern möchte, passt IdM perfekt in die Implementierung dieses Programms und trägt dazu bei, die Kosten für Zugriffskontrollprozesse zu senken, die mit Ausfallzeiten und manueller Arbeit verbunden sind. Wenn das Unternehmen einen Börsengang plant, kann IdM ein Mittel zur Erhöhung der Kapitalisierung des Unternehmens sein. Solche Fälle gab es in unserer Praxis mehr als einmal.

Wenn das Projekt in die Gliederung der vom Management vorgenommenen Änderungen passt, ist seine Nützlichkeit in der entsprechenden Sprache viel einfacher zu vermitteln. Die bisherigen Ansätze in diesem Fall können als substanzielleres Argument verwendet werden, um den erwarteten Effekt zu verstärken.

ZusammenfassungOben finden Sie eine Reihe allgemeiner Ansätze zur Rechtfertigung von IdM-Implementierungsprojekten, die wir persönlich in der Praxis getroffen haben. Unser Ziel war es zu zeigen, von welchen Seiten es möglich ist, dieses Problem anzugehen, und Leitlinien zu geben, in welchen Situationen es besser ist, die eine oder andere Art der Rechtfertigung zu verwenden. Trotzdem ist dieser Prozess in jedem Unternehmen sehr kreativ: Er hat seine eigenen Besonderheiten, Verfahren, Präsentationsformate und sogar seine eigene „Sprache“ und ist immer individuell. Wir wünschen Ihnen weiterhin kreativen Erfolg bei dieser schwierigen Aufgabe, und wir hoffen, dass unser Rat dazu beiträgt, die Rechtfertigung für die Umsetzung einer Lösung, die Sie für notwendig halten, vor dem Management zu rechtfertigen.

Gepostet von Dmitry Bondar, Leiter Entwicklung und Förderung, Solar inRights