Hallo. Ich bin derjenige, der vor sechs Monaten Kyivstar-Anmeldungen und -Kennwörter von so wichtigen Diensten wie JIRA, Amazon Web Services, Apple Developer, Google Developer, Bitbucket und vielen anderen erhalten hat, diese bei Bug Bounty registriert und verschiedene Kommentare zu den Reposts meiner Veröffentlichung in

Höhe von 50 US-Dollar erhalten hat .

Zum Beispiel:

- Eigentlich Habr, 33.000 Aufrufe, 188 Kommentare: Bug Bounty of Kyivstar: Belohnung für den Administratorzugriff auf Jira-, AWS-, Apple-, Google Developer- und Bitbucket-Dienste - 50 US-Dollar

- AIN.UA, 12.000 Aufrufe: Der Tester hat Zugriff auf die Unternehmensdienste von Kyivstar erhalten. Ihm wurden nur 50 Dollar angeboten

- ITC.ua, 350 Kommentare: Kyivstar bot dem Benutzer 50 US-Dollar für die gefundenen Passwörter für Unternehmenssysteme an, er war unzufrieden

- Ebanoe.IT, 26.000 Aufrufe, 169 Kommentare: Der Hacker hatte ein Handout von 50 US-Dollar für die im Kyivstar-System gefundene Sicherheitsanfälligkeit

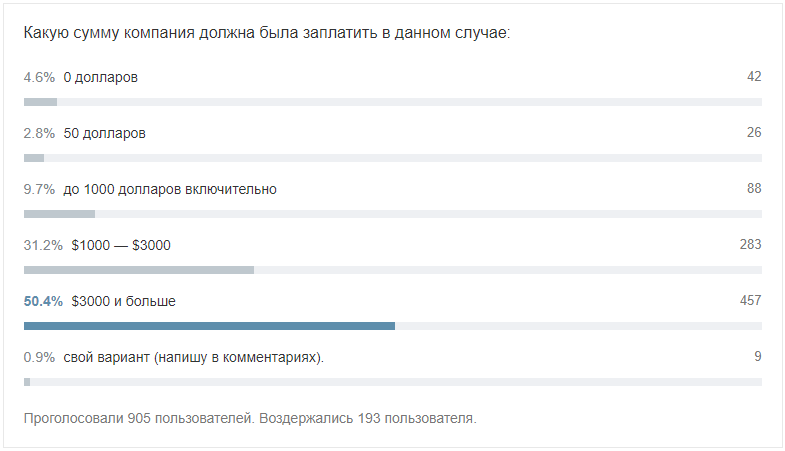

Vielen Dank für Ihre Unterstützung und Kommentare! Abstimmungsergebnisse:

Aus irgendeinem Grund habe ich damals einige Kommentare nicht beantwortet, aber ich kann jetzt nur antworten.

Ich möchte Sie daran erinnern, dass ich versehentlich einen Brief mit Lesezeichen vom funktionierenden Browser eines Kyivstar-Mitarbeiters erhalten habe. Ich öffnete abwechselnd alle 113 Lesezeichen und fand unter ihnen eine Datei mit den Namen der Dienste, Anmeldungen und Passwörtern sowie anderen Informationen. Ja, die Datei befand sich in Google Text & Tabellen mit den Zugriffsrechten "Jeder".

Ich hatte also Bedenken hinsichtlich ihrer zukünftigen Reaktion auf den BerichtZuerst gab ich bei Bugcrowd bekannt, dass sie ihre Passwörter dringend ändern. Sie antworteten mir, dass sie über das Indizieren von Dateien aus einem Beitrag auf

Habré Bescheid wissen und solche Dateien bereits überall geschlossen haben.

Ich gab an, dass sie es nicht geschlossen hatten, und schickte Screenshots, aus denen hervorgeht, dass ich mich zufällig bei ihren Konten anmelden konnte.

Dann wurde ich gefragt, wie ich solche Daten erhalten habe, und ich gab an, wie (per E-Mail erhalten).

Dann fragten sie, wie ich eine solche E-Mail bekommen könnte - und ich antwortete, dass ich Glück hatte oder nur eine Mitarbeiterin versiegelt wurde, als sie sich Lesezeichen schickte (und es stellte sich am Ende heraus).

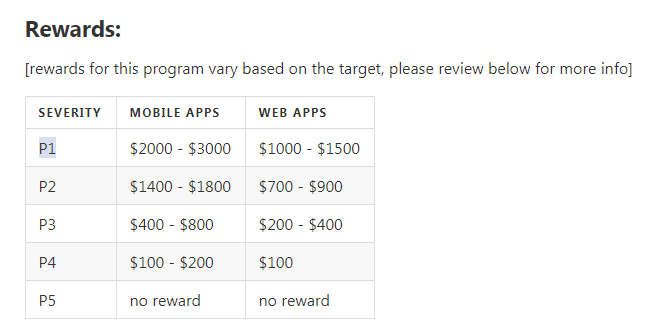

Während der Korrespondenz erhielt mein Signal die höchste Priorität - P1 (Sensitive Data Exposure: Kritisch sensible Daten - Offenlegung von Passwörtern), bei der die Zahlungen zwischen 1000 und 3000 US-Dollar liegen (und Sie können auch Mobile + WEB-Apps hinzufügen).

Na dann weißt du es.

Als mein Kollege Yegor Papyshev seine

Meinung auf Facebook teilte, war es unangenehm zu hören, wie eine andere angesehene Person (Vladimir Styran, Spezialist für Informationssicherheit - CISSP, CISA, OSCP, CEH) der Situation negativ gegenüberstand und Yegor schrieb, dass dies nicht der Fall sei Er kennt die Details und hat die Situation nicht verstanden.

Gleichzeitig verstand Wladimir selbst die Situation nicht. Hier ist sein Spottbeitrag:

Ich werde die letzten Punkte übersetzen und kommentieren:

- Wenn Sie nicht wissen, dass die Unterstützung des Maklers, über die Sie den Anbieter über den Fehler informiert haben, Ihnen dabei helfen kann, gegen den Zahlungsbetrag Einspruch einzulegen, da dies tatsächlich eine seiner Rollen in Ihrer dreigliedrigen Beziehung ist, wird dies als mies bezeichnet. - Die Unterstützung von Bugcrowd in der Korrespondenz mit mir unterstützte wiederholt meine Meinung und die Mehrheitsmeinung, dass Kyivstar falsch lag und mehr hätte zahlen sollen. "Broker" konnte den Bediener nicht beeinflussen. Und ich bin nicht gefallen.

- Wenn Sie anfangen, den Anbieter der vollständigen Offenlegung zu bedrohen, falls die Auszahlung nicht erhöht wird, spricht man von Erpressung oder Erpressung. Aber höchstwahrscheinlich wird es Erpressung genannt, weil der Code für Erpressung keinen Artikel enthält. - Es gab keine Erpressung und Erpressung. Es gab keine Bedrohungen. Wladimir hätte davon gewusst, wenn er diesen Bericht gelesen hätte. Charakteristischerweise wurde mein Konto bei Bugcrowd nicht unmittelbar nach dem Post auf Habré, sondern irgendwo in einer Woche, genau zur gleichen Zeit wie sein anderer ätzender Post in FB, gesperrt (dies ist nicht ängstlich).

- Wenn Sie keinen Fehler haben, lesen Sie auf Habré darüber, haben auf Ihrer Facebook-Seite davon erzählt, um N Likes und + M Follower zu erhalten, dann sind Sie ein Blogger und es gibt nichts, auf das Sie stolz sein können. - Es gibt nichts hinzuzufügen.

Wie ich jedoch erfahren habe, war Vladimir am Start von Kyivstars Bug Bounty beteiligt, daher gehe ich davon aus, dass er ein verschwommenes Auge hat.

Lass uns weitermachen. Ein einfaches Beispiel: Apple Developer, Sie haben in meinem Beitrag Screenshots ihrer Konsole gesehen.

Die Kennwortdatei enthielt auch Zeilen und Spalten, und speziell für Apple wurde Folgendes angegeben: Zuletzt geändert - 18.05.2016.

Das heißt, Das letzte Mal, dass die Apple Developer-Kontodaten im Mai 2016 bearbeitet wurden - mehr als ein Jahr, bevor ich den Brief erhielt und den Link darin fand. Dies wird wiederum durch die Tatsache bestätigt, dass ich mich mit dem angegebenen Passwort anmelden konnte.

Wenn wir also über die Sicherheit von Geschäftsprozessen in Kyivstar sprechen, können wir Folgendes zusammenfassen:

- nicht nur, dass die Benutzernamen und Passwörter in der externen öffentlichen Ressource von Google Text & Tabellen mit den Zugriffsrechten "Jeder" gespeichert (oder gespeichert?) wurden.

- Sie benötigen nicht nur eine Zwei-Faktor-Authentifizierung, um sich anzumelden.

- nicht nur, dass viele Passwörter Wörterbuch und einfach auszuwählen waren und aussahen wie (geänderte) upsups92, wie ein Passwort, DigitTeam2017, Digital2016, Kyivstardigteam2017, ks-anya $ bd2016, KSDigit2018,

- Daher haben sich diese Passwörter seit mehr als einem Jahr nicht geändert.

Was sonst. Viele verstanden nicht, warum eine so seltsame Summe von 5800 Dollar angegeben wurde, warum nicht genau 6000 Dollar, warum nicht nur eine Million Dollar auf einmal? - "Seiner Meinung nach übersteigt nur der offizielle Wert der Konten 5800 USD."

Die Antwort auf diese Frage war von Anfang an bei Habré, es wurde einfach nicht bemerkt:

(Um das Bild zu vergrößern, öffnen Sie es in einem neuen Tab.)

Der Schlüssel hier ist "

Öffnen Sie es in einem neuen Tab " - wenn Sie auf das Bild klicken (

direkter Link ), wird das vollständige Bild geöffnet, in dem auch andere Spalten sichtbar sind: Zuletzt geändert, Bezahlt bis (Datum), Bedarf bis (Datum), Projekt (wie in ASUP), Zahlungsart, Kosten, Währung.

Durch einfaches Zusammenfassen der Zahlen aus der Spalte "Kosten" erhielt ich einen Wert von 5800 US-Dollar - dies sind die offiziellen (und nicht von mir erfundenen) Kosten für Konten in den aufgeführten Diensten, die ich im Bericht über Bugcrowd angegeben habe.

Ich habe diesen oder einen anderen Betrag nicht verlangt und nicht verlangt, wie

Soultan damals gelogen

hat , und ihre angegebene Vergütung von 50 USD mit dem

minimal möglichen Schaden verglichen - einfach ausgedrückt, mit dem Verlust des Zugangs zu Dienstleistungen, für deren Kauf sie> 5800 USD ausgegeben haben.

Weiter.

Wenn jemand interessiert ist, wurde das BugBounty-Programm von Kyivstar vor nicht allzu langer Zeit vollständig geschlossen (nicht im privaten Modus, nämlich geschlossen), und der Soultan-Mitarbeiter, der hier auf Kommentare geantwortet hat, hat Kyivstar kürzlich verlassen.

Übrigens schreibt er in den Kommentaren unter seinem Abschiedsbrief über das Verlassen des Unternehmens "Viel Glück, Vitaliy!" der Mitarbeiter, der diese unglückliche E-Mail gesendet hat. Solche Dinge.

Ich habe die oben hervorgehobenen Informationen mit einem kleinen Update zum ursprünglichen Beitrag hinzugefügt. Ich freue mich nicht darüber. Sie haben damals einen Fehler gemacht - vielleicht zahlen sie den Preis.

pyrk2142 in den Kommentaren

gefragt :

Das ist ziemlich unerwartet. Es stellt sich heraus, dass die Informationen hier nicht mehr relevant sind?

Und jetzt kann ich antworten, dass die Informationen zu Kyivstars Bug Bounty irrelevant sind: Ich fand die Möglichkeit, Informationen über die Einkäufe von Personen zu erhalten, die die Zahlungsdienste von Kyivstar durchlaufen, auch wenn sie nicht deren Kunden sind.

Ich gab der Firma eine zweite Chance - aber sie nutzte sie nicht .

Also, Informationen über Einkäufe, die über Kyivstar-Dienste abgewickelt werden, auf den Karten auch von Nicht-Kunden der letzteren.

Beim Testen der Anwendung eines Unternehmens stellte ich fest, dass Kyivstar im Rahmen der Zusammenarbeit mit Visa QR Payments - mVisa - als Zahlungsanbieter

fungiert . Zahlungen mit dem QR-Code erfolgen über

qrpayments.kyivstar.ua .

Dies sind Kundentransaktionen an Verkaufsstellen wie:

- Crema Caffe, Kiew,

- Smachno, Kiew,

- Third Floor Cafe, Kiew - die erste und häufigste Operation war hier. Anscheinend ist dies ein Café im 3. Stock des Kyivstar-Büros, in dem QR-Zahlungen getestet wurden.

- Auchan, Kyev,

- Auchan, Lviv,

- Auchan, Dnipropetrovska - Auchan Hypermarktkette (Ukraine);

- mVisa Kaufmann;

- GIVC, Kiew - GIVC, Hauptinformations- und Rechenzentrum, Kiew. Hier Gebühren und Zahlungen für den Großteil der Versorgungsleistungen der Einwohner von Kiew;

- GERC, Odessa - HERZ, Siedlungszentrum der Stadt, Odessa. In ähnlicher Weise ist der GIWC höher, nur die Abdeckung ist noch größer: Der Standort ist nicht nur für die Bevölkerung von Odessa bestimmt, sondern auch für Städte wie: Kiew, Belgorod-Dnister, Reni, Tschernomorsk und Juschny;

- und so weiter

Ein Beispiel für die empfangenen Daten:

{"Id":1305 Date:"2018-10-05T15:15:42.3921295" State:0 Amount:-1278.8100 TipsAmount:0.0000 Currency:"UAH" MerchantName:"Auchan" MerchantCity:"Lviv" MerchantId:"4109499405597549" ApprovalCode:"516634" ReferenceNumber:"" CardNumber:"5375XXXXXXXX3858"} {"Id":1308 Date:"2018-10-06T12:43:31.1179667" State:3 Amount:-4192.9700 TipsAmount:0.0000 Currency:"UAH" MerchantName:"Auchan" MerchantCity:"Kyev" MerchantId:"4109494835704666" ApprovalCode:"" ReferenceNumber:"827991150697" CardNumber:"4824XXXXXXXX6937"} {"Id":1702 Date:"2018-12-06T18:40:02.657213" State:3 Amount:-81.0000 TipsAmount:0.0000 Currency:"UAH" MerchantName:"GIVC" MerchantCity:"Kiev" MerchantId:"4109499632222754" ApprovalCode:"605231" ReferenceNumber:"834091189417" CardNumber:"5168XXXXXXXX9997"}

Der Dienst antwortete auf Anfragen nur mit der richtigen "Autorisierung" und "Map-AuthToken", von denen die letzte Base64-codierte

{"alg":"RS256","kid":"33E283272B0433E283281FF404CA6F031E28320","typ":"JWT"}{"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/mobilephone":"0800300466", "http://schemas.lime-systems.com/identity/claims/authId":"1199333", "http://schemas.lime-systems.com/identity/claims/userId":"25046", "http://schemas.lime-systems.com/identity/claims/deviceId":"12342", "nbf":1541370000, "exp":1541380001, "iat":1541390001, "iss":"http://localhost", "aud":"http://localhost"} und andere Daten.

Trotz der Notwendigkeit, dass die Anforderung die oben angegebenen korrekten Parameter aufweist, war es nach dem Empfang von Map-AuthToken möglich, GET-Anforderungen an die Adresse des Formulars

https://qrpayments.kyivstar.ua/map/api/consumers/ mehrmals auszuführen.

Und obwohl in der Zeit seit dem Start, dem 16. April 2018, nicht so viele Operationen durchgeführt wurden (~ 2000 Stk.) Und die selbst erhaltenen Daten nicht kritisch sind, ist diese Situation alarmierend:

Selbst wenn Sie Kyivstar nicht verwenden, sondern einfach mit einer Bankkarte im

A uchan- Geschäft bezahlen, können Hacker den

K C- Anbieter knacken und Informationen über Sie erhalten.

Im Bereich der Zahlungskarten gibt es eine Situation, die für die Beschreibung geeignet ist: ein einziger Kompromisspunkt - es kann sich um ein Terminal, einen Geldautomaten, ein Handelsunternehmen, einen Erwerber oder ein Verarbeitungszentrum handeln, durch das Diebstähle von verschiedenen Karten verschiedener Kunden gestohlen wurden.

Übertragen der Situation auf diesen Mobilfunkbetreiber: Wenn Sie einen Dienst hacken, können Sie Informationen von mehreren erhalten.

Bevor ich dieses Material veröffentlichte, gab ich Kyivstar eine zweite Chance - ich schickte drei Briefe an bounty@kyivstar.net, die auf ihrer

speziellen Seite angegeben sind : 17. Dezember, 20. Dezember und 27. Dezember, alle Arbeitstage.

Wird für alle Fälle aus einer Box gesendet, die in der Situation mit durchgesickerten Passwörtern nicht angegeben wurde. Es gingen Briefe ein, aber es ging kein Feedback ein, nicht einmal eine automatische Antwort.

Wie Sie verstehen, wird die Sicherheitsanfälligkeit nicht abgedeckt, sodass ich keine weiteren Details angeben kann. Es ist jedoch alles klar.