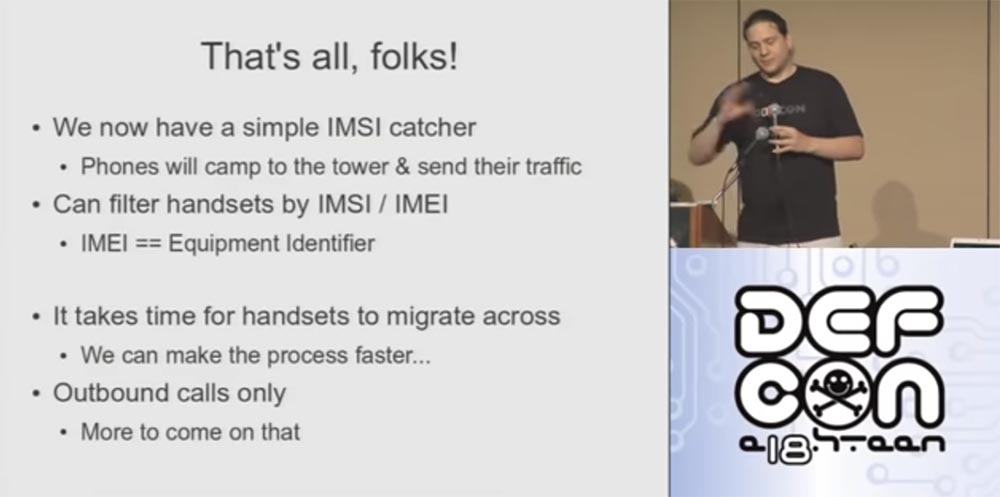

DEFCON-Konferenz 18. Praktische Spionage mit einem Mobiltelefon. Teil 1Wir möchten bestimmte Methoden anwenden, um die Erfassung von Telefonen durch ein gefälschtes Netzwerk zu beschleunigen. Im Moment haben wir einen einfachen IMSI-Interceptor. Sie können versuchen, die von mir aufgezeichnete Warnung anzurufen und zu hören. Ich sehe mehrere Leute, die ihre Hände heben. Ich meine, ihr verbindet euch mit meinem Netzwerk und ich fange all euren Verkehr ab.

Erstens kenne ich jetzt alle Ihre IMSI und kann sie herausfiltern, wobei nur die IMSI einer bestimmten Person übrig bleibt, was mein Ziel ist. Ich kann das gleiche mit dem Filtern von IMEI tun, bei denen es sich um Telefonkennungen handelt. Beispielsweise kann ich nur Nokia-Telefonen oder nur iPhones erlauben, eine Verbindung zum Netzwerk herzustellen. Ich kann sicherstellen, dass sich nur diese bestimmte IMEI in meinem Netzwerk befindet und sonst niemand. Ich kann den Zugriff mit einer Vielzahl von Optionen einschränken.

Wie bereits erwähnt, dauert es einige Zeit, bis Personen aus dem offiziellen Netzwerk in mein Netzwerk migriert sind. Wir können dies schneller tun. Ich werde gleich darauf eingehen. Eine der Haupteinschränkungen dieses Systems besteht darin, dass nur ausgehende Anrufe angenommen werden. Wenn Sie eine Verbindung zu meinem Netzwerk herstellen, unabhängig davon, ob es sich um T-Mobile oder AT & T handelt, wird die Verbindung zu Ihrem Telefon getrennt, da Sie in Wirklichkeit nicht mit einem der legalen Mobilfunkmasten verbunden sind. Sobald der Anruf eingeht, wird er direkt an Ihre Voicemail weitergeleitet. Dieses Problem ist lösbar. Später werde ich Ihnen zeigen, dass ausgehende Anrufe auch aufgezeichnet werden können.

Wie beschleunigen Sie die Verbindung, weil ich nicht den ganzen Tag hier sitzen möchte, um zu sehen, wie sich Ihre Telefone mit meinem Netzwerk verbinden? Es gibt verschiedene Beschleunigungstechnologien, die diese Methoden verwenden:

- eine Liste von "Nachbarn", dh Türmen nebenan;

- Ersetzen der LAC-Ortsvorwahl

- Telefon laden;

- erhöhter Empfang.

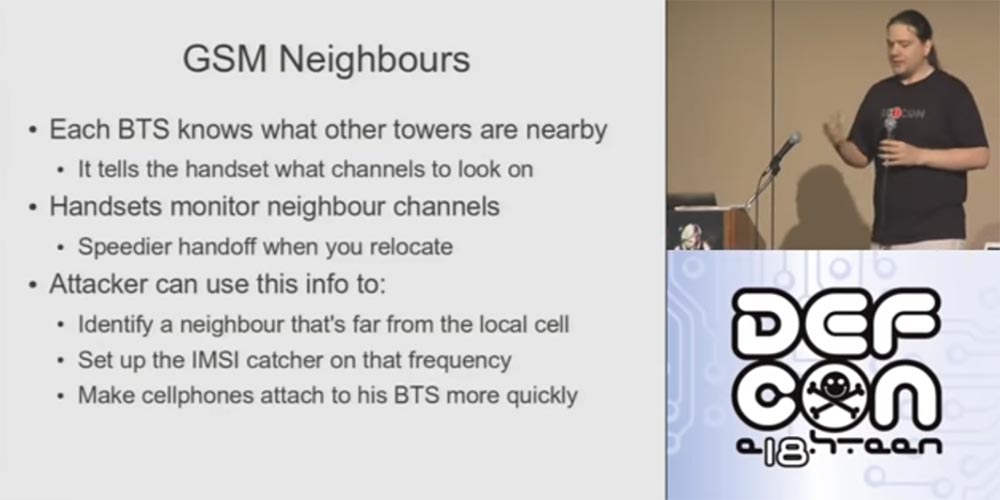

Betrachten Sie die "Nachbarschaft" von GSM. Jede Basisstation weiß, welche Türme sich in der Nähe befinden, und wenn das Telefon daran angeschlossen ist, erhält sie eine Liste der "Nachbarn", dh Informationen darüber, auf welchem Kanal jede Station arbeitet.

Ihr Telefon steuert alle diese Kanäle und überwacht die Signalstärke. Wenn das Signal des benachbarten Turms stärker ist, wird eine Verbindung hergestellt. Was sind die Vorteile davon? Wir wissen, dass das Mobiltelefon die benachbarten Frequenzen überwacht. Wenn wir uns also im gesamten Gebiet umsehen und herausfinden, welche Türme uns umgeben, können wir herausfinden, welche Frequenz das Telefon auswählt und mit welchem Turm es verbunden ist. Am Ende können wir den benachbarten Kanal finden, der sich wahrscheinlich auf der anderen Seite des Turms befindet, und unseren Sender auf die Frequenz einstellen, die, wie ich weiß, Ihr Telefon abhebt. Angenommen, Ihr Telefon stellt eine Verbindung zur Basisstation her, alles läuft gut, aber dann sind Sie ein wenig die Straße entlang gefahren und der andere Turm war näher am Telefon, also schalte ich einfach auf seine Frequenz um, um Sie nicht zu verlieren. Durch die Überwachung benachbarter Kanäle können Sie schnell auf die gewünschte Frequenz umschalten.

Das ist eigentlich ziemlich einfach. Angenommen, ich habe ein Nokia 3310 (900/1800) oder 3390 (1900) Telefon, das europäische und einen der amerikanischen Frequenzbereiche akzeptiert. Dieses Telefon unterstützt den Netzwerkmonitor-Netzwerküberwachungsmodus, in dem die Protokolle aller Aktivitäten des GSM-Telefons, jedes an die Basisstation gesendeten Pakets und jede von ihm empfangene Antwort aufgezeichnet werden. Dies bietet Ihnen keine Vorteile beim Hacken oder Entführen dieses Telefons, bietet jedoch vollständige Informationen darüber, was dieses Telefon im GSM-Netz sieht.

Wenn Sie eines dieser Telefone erhalten, benötigen Sie ein spezielles Patchkabel mit Fbus / Mbus-Adaptern und ein Programm zur Steuerung des Telefons namens Gammu. Dies ist ein Open-Source-Programm, das über einen Computer mit einem solchen Kabel eine Verbindung zum Telefon herstellt und den Trace einfach als XML-Datei anzeigt, die Sie in Wireshark öffnen können. Eine Liste benachbarter Türme finden Sie in der Zeile „Systeminfo Typ 2“.

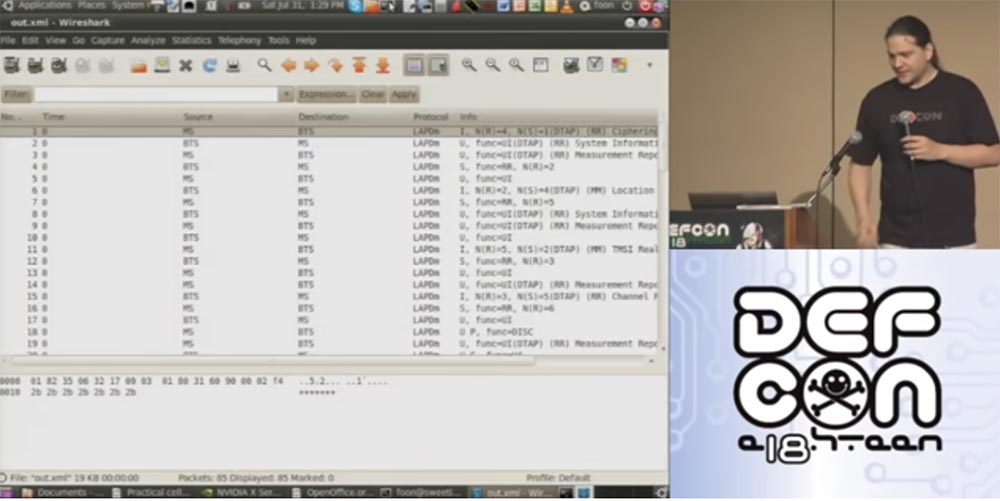

Jetzt zeige ich Ihnen Demo Nummer 3, nämlich wie der von Wireshark gefangene Verkehr aussieht. In diesem Bildschirm sehen Sie den Verkehr, den ich letzte Nacht von einem mit dem T-Mobile-Netzwerk verbundenen Telefon abgefangen und aufgezeichnet habe.

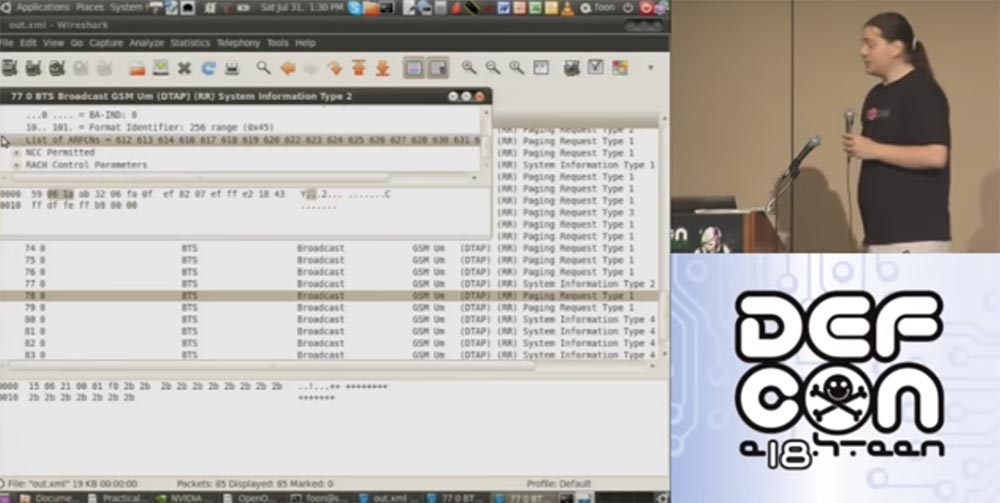

Hier sehen Sie verschiedene GSM-Nachrichten. Wenn Sie rechts unter den Paketen die Zeile „Systeminfo Typ 2“ finden und darauf klicken, erhalten Sie eine Liste der benachbarten GSM-Türme.

Nehmen Sie einfach dieses Telefon, verbinden Sie es über ein Adapterkabel mit dem Computer, starten Sie Gammu, sehen Sie sich die Liste der Kanäle in Wireshark an, vergleichen Sie sie mit dem, was Sie wissen, dh schalten Sie das Radio bei jeder dieser Frequenzen buchstäblich ein und sehen Sie, ob Sie es bekommen mit diesem Signal. Das ist völlig unkompliziert. Mit dieser Technologie können Sie einen „Nachbarn“ finden, der in der lokalen Zone nicht verwendet wird, ihn verwenden und dadurch die Verbindungsgeschwindigkeit erhöhen. Heute wollte ich Ihnen nur zeigen, dass ein Angreifer diesen Trick genauso gut verwenden kann, um Ihr Telefon zu erfassen.

Wir können die Verbindung auf andere Weise beschleunigen, indem wir den LAC-Code ändern. Dies ist der von der BTS-Basisstation gesendete Standortcode, der eine Reihe von Türmen im selben Gebiet zusammenfasst. Das heißt, Sie haben eine Reihe von Türmen im selben Bereich, die denselben LAC bereitstellen. Es kann auch genauso manipuliert werden. Wenn das Telefon alle benachbarten Türme überwacht und sich der LAC ändert, können Sie daraus schließen, dass sich das Telefon bewegt. Wenn sich das Telefon wirklich in einen anderen Bereich bewegt hat, müssen Sie die Station neu zuweisen, dh sie auf einen anderen Turm übertragen.

Mit meinem lokalen Open BTS habe ich die volle Kontrolle über das LAC und kann es ändern. Dann sagen alle Telefone in der Nähe: "Hey, sieh mal, das LAC hat sich geändert, was bedeutet, dass ich 50 Meilen vom alten Turm entfernt gefahren bin und mich mit diesem neuen Turm verbinden muss!" Wenn Sie also alle paar Minuten durch die anderen LACs scrollen, dh die Vorwahl regelmäßig ändern, können Sie noch mehr Telefone an Ihre Station anschließen.

Ich werde Ihnen eine Demo zeigen, wie Sie LAC ändern können. Lassen Sie uns zunächst sehen, wie viele Telefone sich derzeit in meinem Netzwerk befinden. Bevor wir das AT & T-Netzwerk gefälscht haben, hatten wir 30 verbundene Mobilteile. Dann habe ich AT & T MMC und MCC verwendet, und wir sehen, dass derzeit 24 Telefone mit dem Netzwerk verbunden sind. TIMSI hat eine Zeitüberschreitung, daher folgt der wiederholte Befehl, den ich eingebe, mit einiger Verzögerung, und es zeigt auch, dass wir jetzt 24 verbundene Telefone haben. Sie können nicht darauf achten, wir haben immer noch eine ganze Reihe von Telefonen.

Wir können wieder den Befehl Cell ID verwenden, um durch den LAC zu scrollen. Mein Standortcode war 666, ich denke, ich sollte ihn in 31337 ändern und die Zellen-ID bei 10 belassen. Tatsächlich werde ich auch die Zellen-ID der Zellen-ID ändern, nur damit die Telefone wissen, dass dies ein neuer Turm ist. Es ist überhaupt nicht schwierig, das LAC zu ändern. Wie gesagt, jetzt denken die Telefone, dass sie ihren Standort geändert haben, und die Anzahl der an den neuen Turm angeschlossenen Telefone sollte zunehmen.

Wir werden darauf zurückkommen, nachdem wir die folgende Methode in Betracht gezogen haben: Starten des Telefons oder Laden des Telefons mit Informationen. Wenn sich das Telefon gerade einschaltet, bevor er seinen ersten Turm findet, weiß er nichts - weder die Turmfrequenz noch das LAC oder die benachbarten Türme. Daher führt es nach dem Einschalten einen langen Scan des gesamten Frequenzbereichs durch, findet Türme, überprüft deren MNC und MCC, versucht herauszufinden, ob sich in der Nähe ein Netzwerk befindet, das mit seiner SIM-Karte verbunden werden kann, überprüft die Signalstärke und stellt schließlich eine Verbindung zum „leistungsstärksten“ her Turm.

Sobald Türme gefunden werden, ist der Scanbereich begrenzt, während das Telefon in geringerem Umfang scannt, jedoch schneller, da es bereits einige Informationen darüber enthält, welche Frequenzbereiche verwendet werden, welche Türme und nach welchen Kanälen Sie suchen müssen. Ein Angreifer kann dies zu seinem Vorteil nutzen, da ein ähnlicher Vorgang auftritt, wenn das Telefon sein Signal verliert.

Wenn ein Hacker DoS in Bezug auf einen Netzwerkdienst verwendet, verlieren die Telefone das Signal und beginnen, das Netzwerk in einem größeren Bereich zu scannen, was die Wahrscheinlichkeit erhöht, eine Verbindung zum Tower des Angreifers herzustellen.

Wie kann ich ein Telefon dazu bringen, ein Signal zu verlieren? In diesem Beispiel werde ich nur auf die zweite Generation der 2G-GSM-Kommunikation eingehen, da 3G viel mehr Sicherheit bietet. Wenn Sie also eine GSM-Reichweite stören, führen die Telefone einen detaillierten langsamen Scan durch, wodurch sich die Wahrscheinlichkeit erhöht, genau unseren Turm zu finden.

Wenn Sie jedoch 3G verwenden, kann ich nichts tun, da es dank leistungsstarker Protokolle viel schwieriger ist, einen 3G-Anruf abzufangen. Daher müssen wir die Telefone zwingen, eine Verbindung zum 2G-Netzwerk herzustellen, wodurch das 3G-Signal gestört wird. Wenn Ihr Telefon keine Verbindung mehr zum 3G-Netzwerk herstellen kann, wechselt es gerne zu 2G.

Alles, was Sie tun müssen, ist „Rauschen“ zu senden, wodurch die Fähigkeit zum Sprechen im 3G-Netzwerk blockiert wird und das Telefon gezwungen wird, mit einfachen Textnachrichten auf 2G umzuschalten. Wenn Sie also keine Verbindung zu Port 22 herstellen können, versuchen Sie, eine Verbindung zu Port 23 herzustellen. Sie können 3G als Analog zu SSH und GSM als Analog zu Telnet betrachten. Dies ist eine ähnliche Situation wie bei einer Verbindung zum SSH-Port zum Telnet-Port. Dies ist, was ein Handy in einer ähnlichen Situation tut.

Die Frage ist, wie schwierig es ist, das zellulare Signal in einem bestimmten Frequenzbereich zu übertönen. Überlegen Sie, was Interferenzerzeugung ausmacht. Alles, was der Angreifer tun muss, ist „Rauschen“. Wenn ich von "Lärm" spreche, meine ich eine ganz bestimmte Sache. Ich meine nicht Zufälligkeit, sondern ein völlig flaches spektrales Rauschen, das sich über den gesamten Frequenzbereich und jeden Kanal erstreckt.

Was ist in diesem Fall am effektivsten, außer wie der Turm vollständig zerstört werden kann? Dies schließt die Möglichkeit für Telefone aus, diesen Turm zu sehen und ihn vollständig mit Lärm zu verschleiern. Ein Geräuschgenerator ist nicht zu teuer, bei eBay können Sie ihn für 450 US-Dollar kaufen. Ich habe einen solchen Generator bei mir. Wie Sie sehen können, ist dies eine ziemlich schwere Sache!

Wenn ich es an den Leistungsverstärker und den Verstärker an die Antenne anschließe und genau konfiguriere, führt das Einschalten zu ernsthaften Störungen des Mobilfunknetzes. Wie ich bereits sagte, kostet der Störsender bei eBay 450 US-Dollar, ein 100-W-Verstärker kann im Internet für 400 US-Dollar gekauft werden, und 100-W-Rauschen kann einfach zu großen Netzwerkausfällen führen.

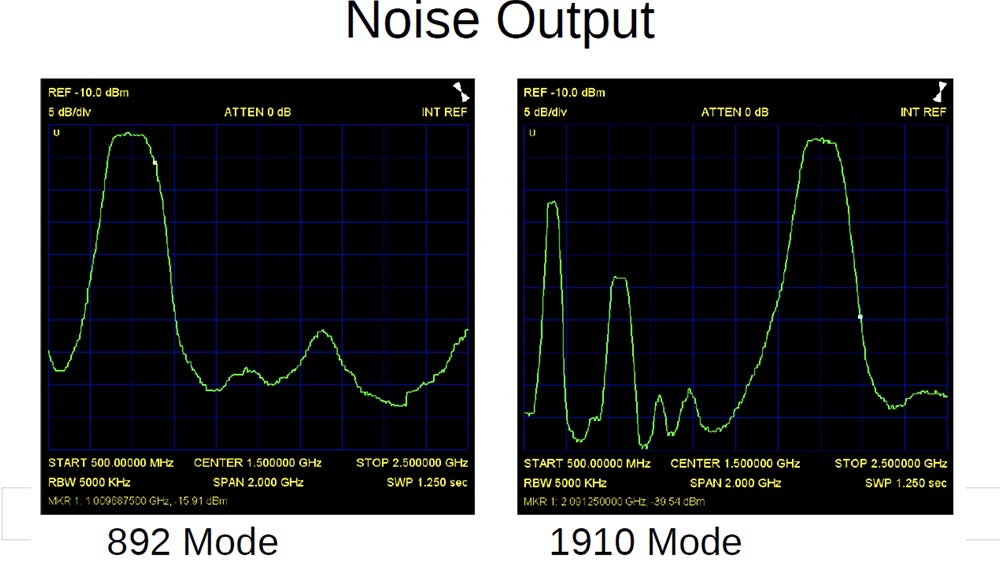

Dieser Generator arbeitet in 2 Modi - einer dient zum Stören im Bereich von 900 MHz, der zweite - im Bereich von 1900 MHz. Auf der Folie sehen Sie links die Kurve des Niederfrequenz-Spektrumanalysators - rechts etwa 500 Megahertz - die höchste Frequenz beträgt 2,5 Gigahertz.

Links sehen Sie einen „großen und dicken“ Block im Frequenzbereich von 900 MHz. Der Verstärker kann auf jedem Mobilfunkkanal im Bereich von 850 bis 950 Megahertz genau die gleiche Einheit liefern.

Schalten Sie dieses Gerät ein und die Kommunikation bei 850 und 950 funktioniert einfach nicht mehr. Ähnlich verhält es sich im 1900-Modus - etwas weiter sehen Sie wieder die Hauptfrequenzspitze.

Demo Nr. 5 zeigt, wie eine Störung der Trägerfrequenz der zellularen Kommunikation auftritt. Denken Sie jedoch nicht, dass ich so dumm bin! Wenn ich dieses störende Ding in einen 100-W-Verstärker verwandle und es an die Antenne anschließe, schalte ich die gesamte Mobilfunkkommunikation in der Region aus - GSM, CDMA, 3G, Verizon und fast jedes Handy in ganz Las Vegas, wenn nicht weiter.

(Applaus und Lachen)

Also werde ich dieses Ding niemals einschalten. Der Hauptgrund, den ich habe, ist, dass es eine unglaublich nützliche Sache in der Rolle von Testgeräten ist. Wenn Sie versuchen, Filter zu klassifizieren, leiten Sie „weißes Rauschen“ durch den Filter, vergleichen die Wellenform am Ein- und Ausgang und kalibrieren den Filter sehr genau. Deshalb benutze ich diesen Störsender und nicht, um einen DoS-Mobilfunkangriff zu organisieren. Tatsache ist, dass es keinen Schutz gegen einen solchen „Störsender“ gibt.

Sie brauchen nur einen kurzen Start des Generators, der einige Sekunden dauert, um das gesamte Netzwerk zu „stellen“, aber eine solche Demonstration der Leistung ist hier völlig unangemessen. Ich denke, dass ein 100-W-Verstärker und eine richtig abgestimmte Antenne das gesamte Las Vegas-Mobilfunksystem abschalten können.

Eine andere Methode, mit der wir Telefone abfangen können, heißt Empfangsverstärkung oder „Empfangsverstärkung“. Es besteht in der Tatsache, dass BTS einen Befehl an das Telefon senden kann: „Nimm mein Signal so, als wäre es X dB stärker als es wirklich ist.“ Die Bedeutung davon ist wie folgt.

Stellen Sie sich eine Skala von +50 bis -100 vor. Jeder, der mit RF vertraut ist, wird verstehen, warum ich diesen Bereich gewählt habe. Angenommen, mein Signal fällt auf -80, es ist wirklich sehr niedrig. Ich kann Ihrem Telefon befehlen, diesem Wert einfach 100 hinzuzufügen, was zu einem Signal mit + 20 dBm Pegel führt. Das Telefon wird denken: "Ausgezeichnet, dies ist der mächtigste Turm im Bezirk, jetzt werde ich mich mit ihm verbinden." Ja, es sieht lächerlich aus, es ist ein Schwindel, aber auch dies ist ein weiteres großartiges Beispiel für Anweisungen, die BTS an das Telefon senden kann. Das heißt, ich muss kein stärkeres Signal haben, ich muss nur das Telefon davon überzeugen, dass mein Signal wirklich stärker ist als alle anderen. Und das Telefon wird das glauben, weil GSM so funktioniert und es einfach verpflichtet ist, die Turmbefehle auszuführen. Natürlich kann ein Angreifer diese Methode anwenden, um Telefone anzuziehen und mit einem eher schwachen Signal einen Wettbewerb mit stärkeren Türmen zu gewinnen. Open BTS unterstützt diese Funktion noch nicht, daher kann ich diese Methode nicht demonstrieren. Dies ist in der Tat die Essenz der im IMSI-Interceptor verwendeten R & S-Patente.

In Großbritannien gab es einen Fall, in dem jemand die IMSI-Abfangtechnologie unter Verwendung der Empfangsverbesserungsmethode verkaufte, und R & S verklagte ihn, weil diese Methode von seinem Unternehmen patentiert wurde. Die Substitution von MNC, MCC und das Umbenennen von Netzwerken ist alles ziemlich trivial, aber die oben beschriebene Methode wird von den Entwicklern des "Fängers" von Netzwerken patentiert.

Wie bereits erwähnt, sehen wir keine eingehenden Anrufe, sondern nur ausgehende Anrufe. Dies liegt daran, dass der IMSI-Fänger ein vollständig isoliertes Mobilfunknetz ist. Der Betreiber glaubt, dass Ihr Telefon nicht angeschlossen ist oder kein Signal empfängt. In diesem Fall leitet er alle an Sie gerichteten Anrufe an Ihre Voicemail weiter, wodurch der Angreifer keine eingehenden Anrufe sieht.

Wie kann ich das umgehen? Wenn Sie meinen Tower kontaktiert haben, werden Sie natürlich um Authentifizierung gebeten, Ihre IMSI, und das Telefon wird diese gerne bereitstellen, sodass Ihre IMSI bei mir ist. Was kann ich tun? Gehen Sie zu AT & T und sagen Sie: "Hey, hier ist mein IMSI, ich habe ihn von einem anderen Typen herausgelockt, aber Sie müssen nichts darüber wissen, und ich weiß, dass dieser Typ offline ist, weil dies mein Netzwerk ist." Das Problem ist, dass ich den geheimen Schlüssel auf der SIM-Karte nicht kenne. Was kann passieren, wenn ich behaupte, dass dies meine IMSI im AT & T-Netzwerk ist? Sie senden mir eine zufällige 32-Bit-Nummer, und es kommt normalerweise vor, dass sie auf eine SIM-Karte geht, mit Ihrem geheimen Schlüssel verschlüsselt und in zwei Teile unterteilt ist. Die Hälfte wird an den Turm gesendet und dient als Beweis dafür, dass Sie den geheimen Schlüssel kennen, und die andere Hälfte wird als Verschlüsselungsschlüssel verwendet.

Wie kann ich das nutzen? Ich kann diese Nummer einfach an Ihr Telefon senden, das weiß, wie man den geheimen Schlüssel verschlüsselt, den Rest erledigt und mir eine Antwort sendet. Tatsächlich kann er mir jedoch keine Antwort senden, da ich keine eingehenden Anrufe empfangen kann. Es gibt nur einen Ausweg - den geheimen Schlüssel zu knacken.

Wie viele von Ihnen an der Präsentation der Cracker 5.1-Schlüsselcracker auf der Black Hat-Konferenz teilgenommen haben, weiß, dass dieser Cracker eine schwerwiegende Einschränkung aufweist - er funktioniert nicht an Basisstationen mit Frequenzsprung wie jede Basisstation auf der Welt. In realen Anwendungen passiert dies nicht. Aber ich selbst habe die Frequenz "Sprünge" in meiner BTS eingestellt, damit ich sie vollständig ausschalten kann, um mir um nichts Sorgen zu machen, und dann die "Regenbogentabellen" verwenden, um den geheimen Schlüssel zu knacken.

Danach werde ich den Sitzungsschlüssel wiederherstellen. Jetzt kenne ich den Sitzungsschlüssel und den Antwortschlüssel für die Authentifizierung und kann all dies für einen Mobilfunkbetreiber verwenden. Es wird ein wenig dauern, aber am Ende werde ich seine Antwort erhalten und mein Telefon wird sich legal anmelden.

Diese Methode wurde noch nicht in meinem System implementiert, kann aber definitiv durchgeführt werden. Dies ist die Technologie, mit der kommerzielle IMSI-Catcher eingehende Anrufe abfangen. Natürlich kann ich das jetzt in meinem System nicht machen, aber es ist absolut möglich.

Ich erzähle Ihnen etwas mehr über das Hacken eines Sitzungsschlüssels. Dies ist das einzige Mal, dass während der Verwendung des IMSI-Catchers ein Kryptoangriff erforderlich sein kann.

Alles, was ich zum Zeitpunkt der Einrichtung meiner Basisstation zum Zeitpunkt der Verschlüsselung benötigte, war die Deaktivierung der A5 / 0-Verkehrsverschlüsselungsfunktion. A5 / 2 ist am einfachsten zum Hacken, aber einige Telefone verwerfen A5 / 2 und verwenden stattdessen A5 / 1, was auch mit dem „Regenbogentisch“ nicht schwer zu knacken ist. In jedem Fall kommen ausgehende Anrufe an Ihr Telefon im Klartext zu mir.

Wie gehe ich damit um? Die Realität ist, dass es keine bequeme Lösung gibt, da GSM an sich anfällig ist, es ist das gleiche Telnet, nur in einem zellularen System. Um GSM zu reparieren, muss es komplett geändert werden. Sie müssen jedes Telefon aktualisieren, jeden Turm neu erstellen, alle Netzwerke ändern und so weiter. Warum also, wenn Sie einfach auf den 3G-Standard umsteigen können?

Daher ist die einzig richtige Lösung die Umstellung auf 3G- und spätere Mobilfunkprotokolle. Die 3G-Authentifizierung ist viel besser: 3.5G (HSPA), 3.9 G, LTE und nachfolgende Protokolle basieren auf denselben Prinzipien. Die Hauptlösung besteht darin, 2G einfach zu deaktivieren.

Heben Sie Ihre Hände, wer hat Android-Handys? Sie sehen, dass in ihren Einstellungen die Funktion "Nur 2G-Netzwerke verwenden" vorhanden ist. Vermutlich spart dies Batteriestrom, aber wie viele Menschen haben jemals ein Telefon gesehen, das über die Funktion "Nur 3G-Netze verwenden" verfügt? Nun, jemand hat ein BlackBerry mit dieser Funktion, aber weder Android noch iPhone haben es. Wie können wir uns also sicher fühlen?

Natürlich ist 3G nicht ohne Schwachstellen, und wenn das Protokoll selbst schwer zu knacken ist, können Sie versuchen, die darin verwendete KASUMI-Verschlüsselung zu knacken, die auch mit A5 / 3 bezeichnet wird. Solche Fälle sind bekannt. Es ist jedoch immer noch besser, diesen speziellen Mobilfunkstandard zu verwenden. Schauen Sie einfach auf den Bildschirm Ihres Telefons und wenn Sie oben kleine 3G-Buchstaben sehen, ist alles in Ordnung. Der beste Weg, sich vor Netzwerkspionage zu schützen, ist das Deaktivieren von 2G. 3.5G-Netze sind bereits erschienen, 4G-Netze sind am Horizont, versuchen Sie also, dies zu nutzen.

Und jetzt fahren wir mit der endgültigen Demo fort. Mal sehen, wie viele Telefone sich derzeit in meinem Netzwerk befinden. Also, nur 17 Leute, wahrscheinlich haben die Leute angefangen, zum normalen Netzwerk zurückzukehren! Vielleicht haben Ihre Telefone zuerst geglaubt, ich sei ein echtes AT & T-Netzwerk, aber dann festgestellt, dass es sich irgendwie falsch verhält, und beschlossen, zu gehen.

So oder so, fühlen Sie sich frei, rufen Sie kostenlos von meinem Netzwerk aus an. Die einzige Einschränkung besteht darin, dass Sie 1 vor der angerufenen Nummer wählen müssen. , , , 20 SIP. , , , , …

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Januar kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?