Massachusetts Institute of Technology. Vorlesung # 6.858. "Sicherheit von Computersystemen." Nikolai Zeldovich, James Mickens. 2014 Jahr

Computer Systems Security ist ein Kurs zur Entwicklung und Implementierung sicherer Computersysteme. Die Vorträge behandeln Bedrohungsmodelle, Angriffe, die die Sicherheit gefährden, und Sicherheitstechniken, die auf jüngsten wissenschaftlichen Arbeiten basieren. Zu den Themen gehören Betriebssystemsicherheit, Funktionen, Informationsflussmanagement, Sprachsicherheit, Netzwerkprotokolle, Hardwaresicherheit und Sicherheit von Webanwendungen.

Vorlesung 1: „Einführung: Bedrohungsmodelle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 2: „Kontrolle von Hackerangriffen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 3: „Pufferüberläufe: Exploits und Schutz“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 4: „Trennung von Privilegien“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 5: „Woher kommen Sicherheitssysteme?“

Teil 1 /

Teil 2Vorlesung 6: „Chancen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 7: „Native Client Sandbox“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 8: „Netzwerksicherheitsmodell“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 9: „Sicherheit von Webanwendungen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 10: „Symbolische Ausführung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 11: „Ur / Web-Programmiersprache“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 12: Netzwerksicherheit

Teil 1 /

Teil 2 /

Teil 3Vorlesung 13: „Netzwerkprotokolle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 14: „SSL und HTTPS“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 15: „Medizinische Software“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 16: „Seitenkanalangriffe“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 17: „Benutzerauthentifizierung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 18: „Privates Surfen im Internet“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 19: „Anonyme Netzwerke“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 20: „Sicherheit von Mobiltelefonen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 21: „Tracking-Daten“

Teil 1 /

Teil 2 /

Teil 3 Vorlesung 22: „Informationssicherheit MIT“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 23: „Sicherheitsökonomie“

Teil 1 /

Teil 2James Mickens: Heute werden wir über die Wirtschaftlichkeit von Spam sprechen. Zuvor haben wir in Vorträgen die technischen Aspekte der Sicherheit diskutiert. Wir haben uns Dinge wie Pufferüberläufe, das Prinzip derselben Quelle, Tor und dergleichen angesehen. Der Kontext für die Diskussion war, dass wir überlegten, wie der Gegner das System gefährden könnte. Wir haben versucht, ein Bedrohungsmodell zu entwickeln, das die Dinge beschreibt, die wir verhindern möchten, und dann haben wir darüber nachgedacht, wie wir Systeme entwerfen können, die uns helfen, uns gegen dieses Bedrohungsmodell zu verteidigen.

Heute werden wir uns also eine alternative Perspektive ansehen. Dies ist die Frage, warum der Angreifer versucht, das System zu hacken. Warum versucht er uns zu schaden? Es gibt viele Gründe, warum Angreifer versuchen, diese schrecklichen Dinge zu tun. Einige dieser Angriffe werden aus ideologischen Gründen von Menschen durchgeführt, die sich als politische Aktivisten oder dergleichen betrachten. Sie erinnern sich vielleicht an den Stuxnet-Computerwurm, der zeigt, dass Regierungen manchmal andere Regierungen angreifen. Daher ist für diese Art von Angriffen Geld, die Wirtschaft, nicht die Hauptmotivation für einen Angriff. Das Interessante ist, dass es tatsächlich schwierig ist, diese Angriffe zu verhindern, indem Computer einfach sicherer gemacht werden. Und es gibt keine finanziellen Hebel, um diese Angreifer auf andere Aktivitäten auszurichten.

Es gibt jedoch einige Arten von Angriffen, die eine starke wirtschaftliche Komponente beinhalten, und dies sind einige der Dinge, die wir uns heute ansehen werden. Interessanterweise können wir keine Regeln verwenden, um Angriffe zu verhindern, wenn sie nicht auf dem finanziellen Interesse von Hackern beruhen. Manchmal ist es schwierig zu verstehen, wie ein solcher Angriff gestoppt werden kann. Wie gesagt, wir versuchen nur, Computer sicherer zu machen.

Zum Beispiel ist Stuxnet eine großartige Idee. Dieser Virus griff industrielle Software im Zusammenhang mit der Nuklearforschung im Iran an. Wir alle wissen also, woher Stuxnet kam, hauptsächlich Amerikaner und Israelis. Aber können wir es vor Gericht beweisen? Wen können wir zum Beispiel verklagen, indem wir sagen, dass er Stuxnet mit unserer Maschine verbunden hat?

Daher ist bei solchen Angriffen nicht klar, wer verklagt werden kann - die Federal Reserve oder Israel oder sonst jemand. Außerdem erklärte niemand offiziell, dass es sie waren. Wenn Sie also darüber nachdenken, wie Sie solche Angriffe verhindern können, ergeben sich sehr interessante rechtliche und finanzielle Probleme.

Es gibt viele Arten von Computerkriminalität, die aus wirtschaftlichen Gründen motiviert sind. Zum Beispiel ist staatlich geförderte Industriespionage eines der Dinge, die in der vorherigen Vorlesung diskutiert wurden. Manchmal versuchen Regierungen, sich in andere Regierungen oder andere Branchen zu hacken, um geistiges Eigentum oder ähnliches zu stehlen.

Interessanterweise müssen Sie bei der Organisation von Spam-Angriffen zuerst ein wenig Geld investieren, um dann ein wenig Geld zu verdienen. Spammer müssen wirklich in die Infrastruktur investieren, bevor sie ihre Nachrichten senden können.

Wenn Sie Angriffe dieser Art haben, können Sie herausfinden, wie die Finanzkette der Hacker-Tools aussieht, und dann vielleicht darüber nachdenken, finanziellen Druck auf die oberen Glieder der Kette auszuüben, um böswillige Angriffe oder Sicherheitsprobleme an den unteren Gliedern zu verhindern.

Der entscheidende Punkt ist, dass Sie, wenn Sie sich den Kontext von Spam ansehen, verstehen, dass Spammer das Senden von Spam nur dann beenden, wenn es für sie unrentabel wird. Eine der traurigen Wahrheiten auf der Welt ist, dass wir weiterhin Spam erhalten, weil es für Spammer zu billig ist, da sie nur von 2% - 3% der Leute, die auf Links klicken und Spam anzeigen, genug Gewinn haben. Solange ihre Kosten für das Versenden dieser Nachrichten so niedrig sind, können Spammer mit solchen Dingen auch bei minimaler Aktivität der Opfer Geld verdienen.

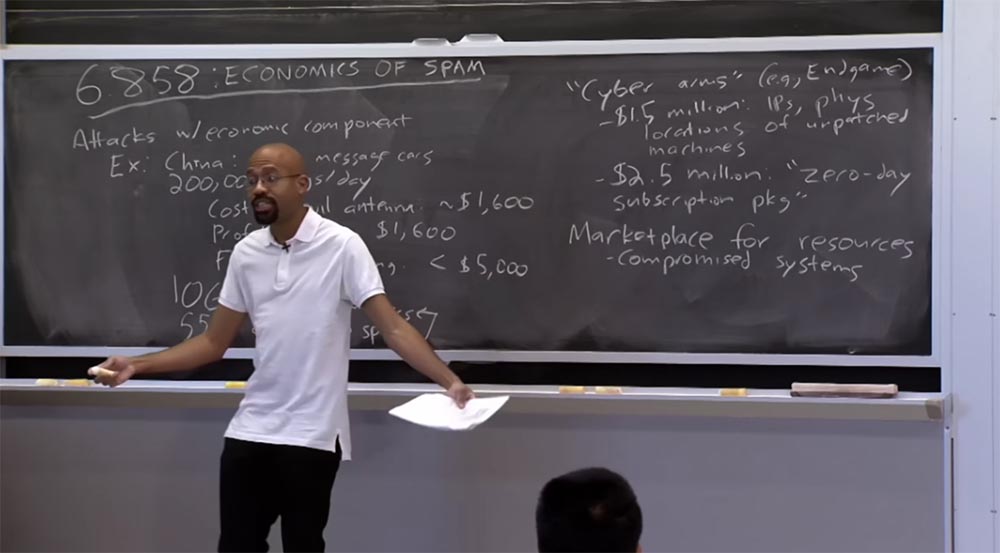

Daher werden wir heute Angriffe betrachten, die eine bedeutende wirtschaftliche Komponente enthalten. Lassen Sie mich Ihnen ein interessantes Beispiel geben, über das ich gerade gelesen habe: Dies geschieht in China. Sie haben ein Problem namens "SMS-Maschinen". Die Idee dabei ist, dass Menschen Autos mit seitlich gerichteten Antennen fahren und nach dem Schema „Mann in der Mitte“ zwischen Mobiltelefonen und Mobilfunkmasten arbeiten. Wenn sie auf solchen Maschinen fahren, sammeln sie Mobiltelefonnummern, die dann in Form von Textnachrichten von denselben Maschinen wie Spam gesendet werden.

Auf diese Weise können diese SMS-Fahrzeuge bis zu 200.000 Nachrichten pro Tag senden. Dies ist eine enorme Zahl, und die Arbeitskosten sind sehr niedrig. Es ist sehr günstig, einen Fahrer zu mieten, die Strecke entlang zu fahren, den Verkehr von Menschen auszuspionieren und ihnen Spam zu senden.

Schauen wir uns die Wirtschaftlichkeit dieses Prozesses an. Was kostet eine Antenne zur Überwachung des mobilen Verkehrs? Grob gesagt liegt dies irgendwo in der Region von plus oder minus 1.600 USD. Wie viel Gewinn können diese Leute pro Tag erzielen? Auch in einem erfolgreichen Szenario etwa 1600 Dollar. Es ist also sehr interessant. Dies bedeutet, dass Sie Ihre Kosten an einem Tag amortisieren und dann einen Nettogewinn erzielen.

Sie können sagen, dass die Polizei Sie fangen kann, und dann können Sie inhaftiert werden oder Sie müssen eine Geldstrafe zahlen, aber es sind weniger als fünftausend Dollar, außerdem stoßen diese Leute selten auf etwas. Wir sollten auf solche Berechnungen achten, wenn wir darüber nachdenken, wie wir diese Spammer wirtschaftlich eindämmen können. Wenn Spammer ein paar Mal im Jahr erwischt werden und ihre Ausrüstungskosten an einem Tag zurückerstatten, ist es daher sehr schwierig herauszufinden, wie sie finanziell daran gehindert werden können, so etwas zu tun.

Interessanterweise impliziert China, dass Mobilfunkbetreiber ebenfalls an diesem Programm teilnehmen, da Sie jedes Mal, wenn Sie Spam versenden, einen kleinen Geldbetrag an den Mobilfunkbetreiber senden, buchstäblich ein paar Cent. In Europa haben viele Mobilfunkbetreiber entschieden, dass sie keine verärgerten Kunden benötigen, die melden, dass sie ständig Spam erhalten. Viele chinesische Mobilfunkbetreiber, zumindest die drei größten, sehen diese Spam-Nachrichten jedoch als Einnahmequelle an. Sie denken wirklich, dass dies ein guter Weg ist, um etwas mehr Geld zu bekommen.

Ich weiß nicht, ob Sie davon gehört haben, aber das Telcos-Netzwerk hat das Präfix 106 für Telefonnummern entwickelt. Der ursprüngliche Zweck dieses Präfixes besteht darin, die Telefonnummer für nichtkommerzielle Zwecke zu verwenden. Stellen Sie sich vor, Sie führen ein Unternehmen und möchten eine Reihe von Textnachrichten an alle Ihre Mitarbeiter senden. Sie können eine dieser 106 Nummern verwenden, um alle Nachrichten in großen Mengen zu senden und einige der in Ihrem Mobilfunknetz integrierten Geschwindigkeitsbegrenzungen zu vermeiden.

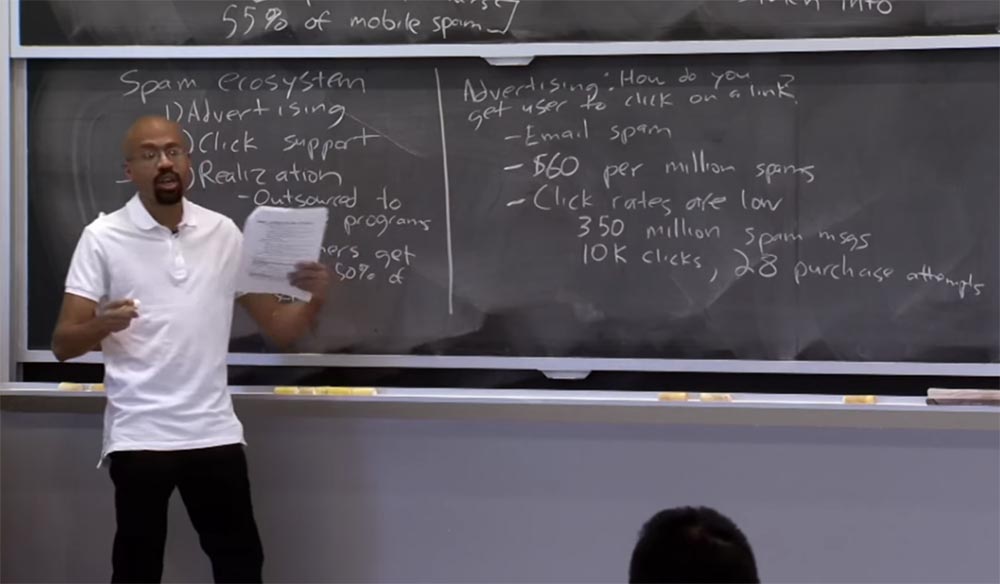

Spammer können dies nutzen, und ich denke, dass 55% des in China versendeten mobilen Spam von einer dieser 106 Nummern stammt. Dies ist ein interessantes Beispiel für die Arbeit des Finanzsystems, wenn einige perverse Anreize Mobilfunkbetreiber dazu veranlassen, gemeinsame Geschäfte mit Betrügern zu tätigen. Die Vorlesungsunterlagen enthalten einen Link zu einem interessanten Artikel in der Zeitschrift Economist.

Interessanterweise gibt es viele Cyberwaffenfirmen. Sie verkaufen Malware, Exploits und ähnliche Software. Ein Beispiel ist Endgame. Für eineinhalb Millionen Dollar stellt Ihnen dieses Unternehmen beispielsweise die IP-Adressen und den physischen Standort von Millionen ungeschützter Computer zur Verfügung. Überall im Internet gibt es viele Punkte, an denen alle Arten von interessanten Informationen über Computer gesammelt werden, die Sie angreifen oder umgekehrt, zum Beispiel schützen können, wenn Sie eine Regierung oder eine andere Behörde sind oder so etwas.

Für etwa 2,5 Millionen US-Dollar erhalten Sie das, was einfach als "Zero-Day-Paketabonnement" bezeichnet wird. Wenn Sie dies abonnieren, erhalten Sie 25 Exploits pro Jahr und können mit ihnen machen, was Sie wollen. Am interessantesten ist, dass viele der Leute, die mit diesen Cyberwaffenhändlern zusammenarbeiten, ehemalige Geheimdienstagenten wie die CIA oder die NSA sind.

Es ist interessant darüber nachzudenken, wer die tatsächlichen Kunden dieser Cyber-Händler sind. Einige Kunden sind Regierungen, zum Beispiel die amerikanische Regierung. Sie benutzen diese Dinge, um andere Länder anzugreifen. Meistens werden diese Produkte jedoch von Unternehmen gekauft. Am Ende des Vortrags werden wir darüber sprechen, wie Unternehmen manchmal Fragen der Cybersicherheit selbst in die Hand nehmen und das so genannte Hackback oder interne Hacking organisieren. Die von Cyberkriminellen angegriffenen Unternehmen beziehen in dieser Angelegenheit keine offiziellen Regierungsstrukturen ein, sondern versuchen, mit denen umzugehen, die versucht haben, ihr geistiges Eigentum zu stehlen. Darüber hinaus verwenden sie sehr erfolgreich sehr erfinderische rechtliche Argumente, um ihre Handlungen zu rechtfertigen. Das ist also ein interessanter Aspekt der Cyberkriegsführung.

Teilnehmerin: Wie legal ist das?

Professor: Wir wissen, dass "Informationen frei sein wollen, Mann", richtig? Wenn Sie über solche Dinge sprechen, sollten Sie nicht die Terminologie „legal oder illegal“ verwenden, sondern nur etwas „im Schatten“. Wenn ich Ihnen zum Beispiel sage, dass es irgendwo ein Haus gibt, in dem das Türschloss nicht funktioniert, und ich 20 Dollar verlange, ist dies nicht unbedingt illegal. Wie sich herausstellte, haben diese Unternehmen eine Menge Anwälte, die sich mit solchen Dingen befassen. Aber in vielen Fällen können Sie, wenn Sie darüber nachdenken, wie man schmutzige Tricks macht, im Internet danach suchen und Websites besuchen, auf denen Sie erfahren, wie man Bomben herstellt. Das Posten solcher Informationen ist nicht illegal, da sie lediglich lehrreich sind. Was ist, wenn ich zum Beispiel Chemiker bin? Daher ist es nicht unbedingt illegal, jemandem Wissen zur Verfügung zu stellen.

Aber Sie haben Recht, dass es einige „Grauzonen“ gibt, zum Beispiel diese Hackbacks, über die wir später sprechen werden. Angenommen, ich bin eine Bank, ich bin keine Regierung, sondern eine Bank, und sie haben mich gehackt. Ich habe nicht immer die gesetzliche Befugnis, ein Botnetz oder ähnliches zu vertuschen. Unternehmen tun solche Dinge, aber das Gesetz bleibt hinter dem Leben zurück. Wenn Angreifer dasselbe tun, wenden wir daher beim Verkauf unserer Produkte das Urheberrechtsverletzungsgesetz an. Wenn sie ein Botnetz verwenden, verwenden wir das IP-Verstoßgesetz.

Dies ist wahrscheinlich nicht das, worüber Thomas Jefferson nachdachte, vorausgesetzt, wie die Gesetze tatsächlich funktionieren sollten. Dies ist eine Art Katz- und Mausspiel. Wir werden dies später diskutieren.

Im Prinzip bedeutet dies alles, dass es einen Markt für alle Arten von Computerressourcen gibt, die von denen genutzt werden können, die Angriffe organisieren möchten. Zum Beispiel gibt es einen Markt für gehackte Systeme. Sie können in den „dunklen Bereich“ des Internets gehen und alle gefährdeten Computer kaufen, die möglicherweise Teil des Botnetzes sind. Sie können den Zugang zu infizierten Websites erwerben und über eine solche Website Spam oder Links zu Schadprogrammen veröffentlichen.

Für Geld können Sie auf gehackte E-Mail-Konten wie Google Mail oder Yahoo zugreifen. Diese Dinge sind für Angreifer von großem Wert. Sie können auch einfach so etwas wie ein Botnet-Abonnement kaufen und es bei Bedarf beispielsweise zum Organisieren eines DDoS-Angriffs verwenden. Es gibt also einen Markt, auf dem Sie all dies kaufen können.

Es gibt auch einen Markt für Hacker-Tools, auf dem Sie als Angreifer vorgefertigte Malware-Kits kaufen oder die Dienste von Cyberwaffenhändlern nutzen können, auf Zero-Day-Exploits zugreifen können und so weiter und so fort.

Es gibt auch einen großen Markt für gestohlene Benutzerinformationen. Dies sind Dinge wie Sozialversicherungsnummern, Kreditkartennummern, E-Mail-Adressen und so weiter. Das alles ist also im Internet, wenn Sie bereit sind zu suchen.

Der Vortragsartikel, den wir uns heute ansehen werden, konzentriert sich hauptsächlich auf einen Aspekt - das Spam-Ökosystem. Insbesondere erwägen die Autoren den Verkauf von Arzneimitteln, gefälschten Waren und Software. Dabei zerlegen sie das Spam-Ökosystem in drei Komponenten.

Der erste Teil ist Werbung. Dieser Vorgang zwingt den Benutzer irgendwie dazu, auf den Spam-Link zu klicken. Sobald der Benutzer dies tut, entsteht der zweite Teil - die Notwendigkeit der Klickunterstützung. Dies bedeutet, dass es einen Webserver, eine DNS-Infrastruktur usw. geben muss, die die Spam-Site darstellen, auf die sich der Benutzer begibt. Der letzte Teil des Spam-Ökosystems ist die Implementierung, die es dem Benutzer tatsächlich ermöglicht, auf der Website einen Kauf zu tätigen. Er schickt Geld an Spammer, in der Hoffnung, ein Produkt zu bekommen, und hier kommt das Geld her.

Daher wurden viele dieser Dinge an Partnerprogramme ausgelagert. Meistens sind diese Programme im After-Sales-Service tätig und arbeiten mit Banken, Visa, MasterCard usw. zusammen. Oft beabsichtigen Spammer jedoch nicht, sich mit solchen Schwierigkeiten zu befassen, sondern möchten lediglich Links erstellen, damit Spammer als Werbekomponente wahrgenommen werden können. Gleichzeitig arbeiten die Spammer selbst für die Provisionszinsen an der Transaktion und erhalten 30% bis 50% des Verkaufswerts der Waren.

In dieser Vorlesung werden wir jede Komponente des Spam-Ökosystems untersuchen, sehen, wie es funktioniert, und dann darüber nachdenken, wie Spammer auf jeder dieser Ebenen beseitigt werden können.

Das erste, worauf wir achten werden, ist die Werbekomponente. Wie bereits erwähnt, besteht die Hauptidee der Werbung darin, den Benutzer zum Klicken auf den Link zu bewegen. Dies ist das Hauptproblem, das uns beschäftigen wird. Wie Sie wissen, wird Spam zunächst in E-Mails als Textnachricht gesendet. Spammer beginnen jedoch, andere Kommunikationsformen, einschließlich sozialer Netzwerke, aktiv zu nutzen. Wenn Sie jetzt zu Facebook gehen, sind Sie nicht nur mit dem Inhalt Ihrer echten Freunde „infiziert“, sondern auch mit Spam-Nachrichten.

In unserer Diskussion geht es um Wirtschaftlichkeit, daher sind die Kosten für das tatsächliche Versenden dieser Spam-Nachrichten eine interessante Frage. Es stellt sich heraus, dass es nicht sehr teuer ist - für etwa 60 Dollar können Sie eine Million Spam-Mailings versenden, es ist also ein super niedriger Preis. Und es ist noch niedriger, wenn Sie sofort ein Botnetz daran anschließen, da Sie gleichzeitig die Dienste eines Vermittlers ablehnen können. Aber selbst wenn Sie eines der Botnet-Systeme auf dem Markt mieten, ist es immer noch sehr billig.

Teilnehmerin

: Welcher Teil dieser Nachrichten ist wirklich effektiv? Das heißt, wie viele von ihnen werden vom Mail-Client nicht herausgefiltert?

Professor: Dies ist eine gute Frage, die mich zum nächsten Punkt bringt. Sie senden beispielsweise eine Million Spam-Nachrichten, die jedoch an verschiedenen Stellen in Ihrem Pfad verworfen werden und in Spam-Filter fallen. Die Leute werden sie bemerken und sofort löschen, da sie wissen, dass die E-Mail, die beispielsweise mit dem Symbol „$ 18“ gekennzeichnet ist, Spam enthält.

Wenn Sie sich die Conversion-Rate ansehen, werden Sie feststellen, dass die Klickraten aufgrund von Spam-Filtern und Benutzerbewusstsein tatsächlich sehr niedrig sind. Daher sollte Spam super, super billig sein, da Sie sonst keine großen Vorteile erhalten. , , . , 350 - 10 000 , «» . 10 000 28 . , , .

– . , , , , «» 10 , . , .

: 10000 – 350 ? , , , .

: , , .

: , , 20% 40% , , «» . , «», .

, , . , .

: , . , , , , Gmail , , . . . , . , , , . , . , « » , . , , , , .

, , , , . , .

:

: , ?

: . , . , , Viagra Windows. , , , , . 1000 , .

, , , – . .

— IP-. , - - IP-, , . - , , DNS , . , , -, « » IP- .

, — . , , . , , . , , , , . , .

, , . , , , - , - . , .

, . , 9 , - , , - .

, . , .

, , , . , . , , ? , - Gmail 350 , .

Daher ist nicht ganz klar, wie einige dieser Schemata zur Umsetzung bereit sind. Sie sind jedoch ein interessantes Gedankenexperiment zum Thema, wie die böswillige Aktivität von Absendern begrenzt werden kann.26:10 minMIT-Kurs "Computer Systems Security". Vorlesung 23: Sicherheitsökonomie, Teil 2Die Vollversion des Kurses finden Sie hier .Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Januar kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?