Massachusetts Institute of Technology. Vorlesung # 6.858. "Sicherheit von Computersystemen." Nikolai Zeldovich, James Mickens. 2014 Jahr

Computer Systems Security ist ein Kurs zur Entwicklung und Implementierung sicherer Computersysteme. Die Vorträge behandeln Bedrohungsmodelle, Angriffe, die die Sicherheit gefährden, und Sicherheitstechniken, die auf jüngsten wissenschaftlichen Arbeiten basieren. Zu den Themen gehören Betriebssystemsicherheit, Funktionen, Informationsflussmanagement, Sprachsicherheit, Netzwerkprotokolle, Hardwaresicherheit und Sicherheit von Webanwendungen.

Vorlesung 1: „Einführung: Bedrohungsmodelle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 2: „Kontrolle von Hackerangriffen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 3: „Pufferüberläufe: Exploits und Schutz“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 4: „Trennung von Privilegien“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 5: „Woher kommen Sicherheitssysteme?“

Teil 1 /

Teil 2Vorlesung 6: „Chancen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 7: „Native Client Sandbox“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 8: „Netzwerksicherheitsmodell“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 9: „Sicherheit von Webanwendungen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 10: „Symbolische Ausführung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 11: „Ur / Web-Programmiersprache“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 12: Netzwerksicherheit

Teil 1 /

Teil 2 /

Teil 3Vorlesung 13: „Netzwerkprotokolle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 14: „SSL und HTTPS“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 15: „Medizinische Software“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 16: „Seitenkanalangriffe“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 17: „Benutzerauthentifizierung“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 18: „Privates Surfen im Internet“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 19: „Anonyme Netzwerke“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 20: „Sicherheit von Mobiltelefonen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 21: „Tracking-Daten“

Teil 1 /

Teil 2 /

Teil 3 Vorlesung 22: „Informationssicherheit MIT“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 23: „Sicherheitsökonomie“

Teil 1 /

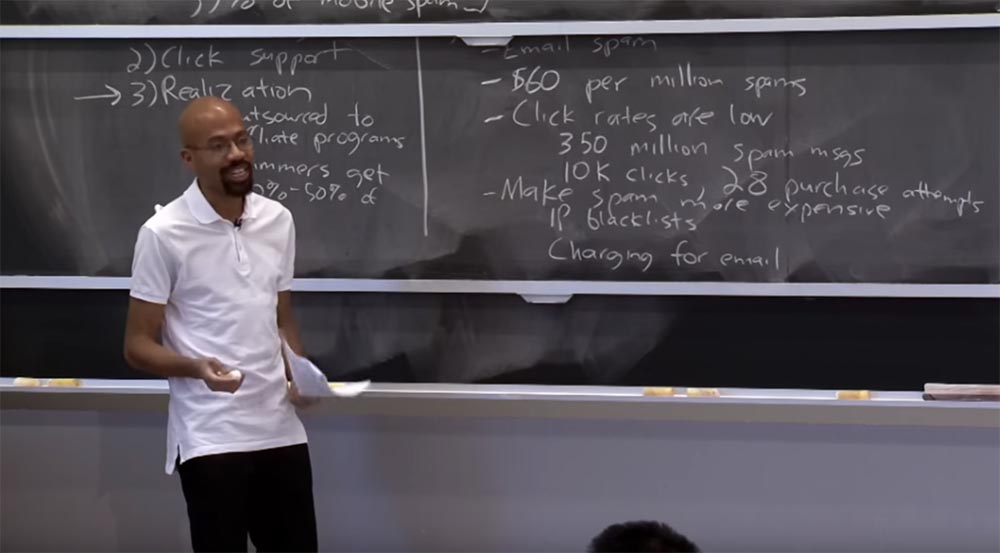

Teil 2Zielgruppe: Wie arbeiten Spammer mit Mailinglisten, insbesondere mit großen Listen?

Professor:

Professor: Es gibt Probleme mit der Aggregation von Mailinglisten, da es sehr schwierig ist, Massenmailing bereitzustellen. Möglicherweise müssen Spammer Heuristiken verwenden, mit denen sie die Zahlung entsprechend der Größe der Liste skalieren. Zum Beispiel wäre es heuristisch sinnvoller, Briefe an 1000 zu senden, als an 350 Millionen Menschen oder ähnliches. Sie haben jedoch Recht, dass Mailinglisten praktische Einschränkungen aufweisen.

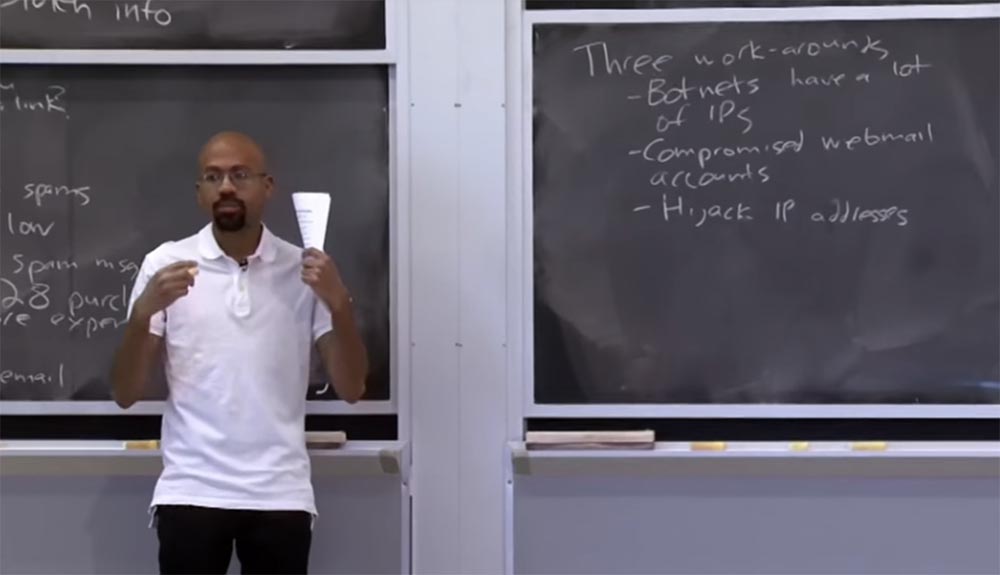

Was kann ein Spammer tun, um die oben genannten Spam-Schutzmethoden zu umgehen? Angreifer haben drei Problemumgehungen.

Das erste ist ein Botnetz-Netzwerk mit vielen IP-Adressen, die der Spammer verwenden kann. Selbst wenn jemand versucht, eine „schwarze Liste“ von IP-Adressen zu erstellen, kann ein Angreifer eine Reihe von IP-Adressen im Botnetz-Netzwerk sortieren und die Filterung der „schwarzen Liste“ umgehen.

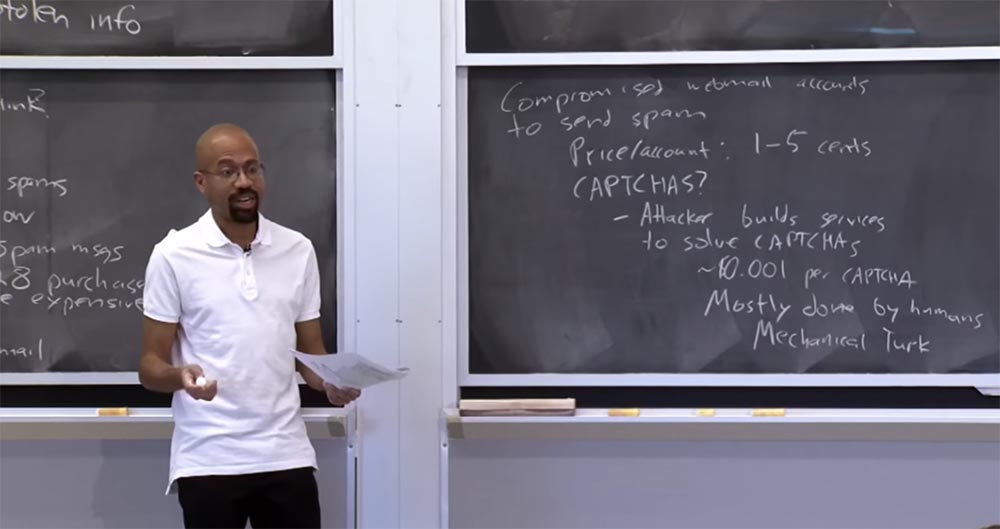

Die zweite ist die Verwendung von gehackten E-Mail-Konten zum Versenden von Spam. Dies ist ein sehr profitabler Weg, da Google Mail-, Yahoo- oder Hotmail-Mail-Dienste aufgrund der höchsten Beliebtheit nicht auf die schwarze Liste gesetzt werden können. Wenn Sie den gesamten Dienst auf eine solche Liste setzen, haben Sie ihn für zig Millionen Menschen geschlossen.

Natürlich können diese separaten Dienste Ihre Mailbox auf eine schwarze Liste setzen, wenn sie eine heuristische Analyse verwenden, die zeigt, dass Sie Briefe an viele Personen senden, mit denen Sie zuvor noch nicht korrespondiert haben, und dergleichen. Auf der Webserverseite des Mail-Dienstes gibt es Technologien, die Ihre verdächtigen Aktivitäten erkennen können.

Gehackte Konten sind jedoch für Spammer immer noch von großem Wert, da Ihr kompromittiertes Konto auch dann zum Versenden von Briefen an Personen verwendet werden kann, die Sie aus Ihrer Kontaktliste kennen. Dies erleichtert dem Angreifer das Phishing, da Personen eher auf die Links klicken, die ihnen in einem Brief von jemandem gesendet wurden, den sie kennen. Dies ist ein sehr leistungsfähiges Tool für Spam-Angriffe.

Die dritte Problemumgehung besteht darin, die IP-Adresse des rechtmäßigen Eigentümers zu erfassen. Wie Mark in einer früheren Vorlesung erwähnt hat, gibt es ein Netzwerkprotokoll namens BGP, mit dem das Routing im Internet gesteuert wird. Daher gibt es Angriffe, bei denen der Hacker behauptet, Eigentümer der IP-Adressen zu sein, obwohl er diese nicht besitzt. Aus diesem Grund geht der gesamte mit diesen Adressen verknüpfte Datenverkehr an den Angreifer und er kann diese IP-Adressen zum Senden von Spam verwenden. Sobald ein Spammer entdeckt wird, verwendet er BGP nicht mehr für ein autonomes System und wechselt zu einem anderen.

Es gibt viele Untersuchungen zur Implementierung der BGP-Authentifizierung, um die Erfassung von IP-Adressen zu verhindern, sowie eine Reihe verschiedener Sicherheitsmethoden, die Angreifer umgehen können. Alle diese Problemumgehungen sind jedoch nicht kostenlos, da der Angreifer irgendwie für das Botnetz oder für das Betreten von E-Mail-Konten bezahlen muss. Jede der Schutzmaßnahmen erhöht also die Kosten für die Spam-Generierung. Daher sind diese Schutzmaßnahmen nützlich, wenn auch nicht ideal.

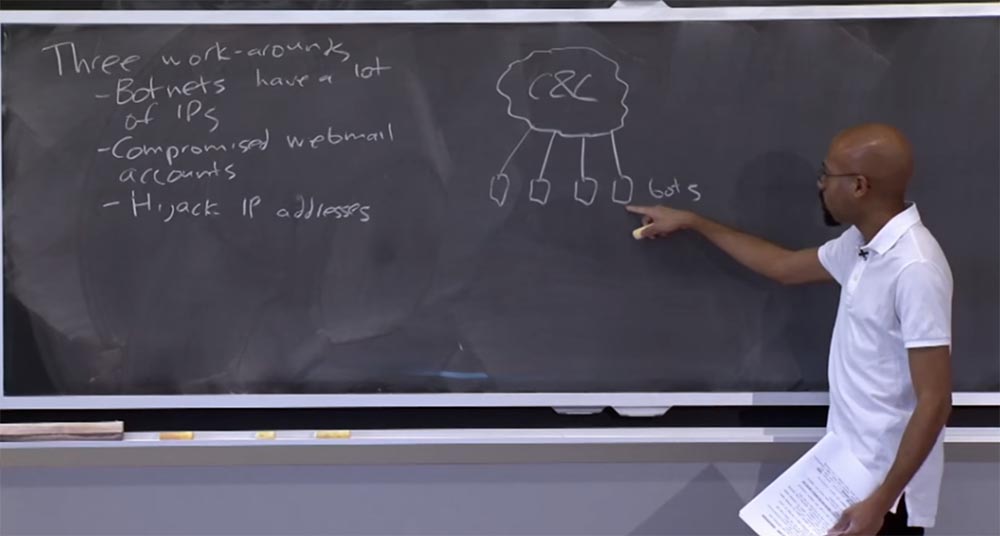

Wie sieht ein Botnet-Netzwerk aus? Im Allgemeinen haben wir eine Cloud, in der sich die Command & Control-Infrastruktur befindet, die Befehle an alle untergeordneten Bots ausgibt. Der Spammer wendet sich also an C & C und sagt: „Hier sind meine neuen Spam-Nachrichten, die ich senden möchte.“ Danach handeln die Bots im Namen der Befehls- und Kontrollinfrastruktur und senden Nachrichten an eine Gruppe von Personen.

Wofür sind Bots nützlich? Wie ich bereits erwähnt habe, haben sie IP-Adressen, sie haben Bandbreite, führen Rechenzyklen durch, manchmal werden diese Bots selbst als Webserver verwendet. Diese Dinge sind für einen Spammer sehr, sehr nützlich und dienen auch als Ebene der indirekten Adressierung. Die indirekte Adressierung ist für Angreifer sehr nützlich. Dies bedeutet, dass der Spammer die Befehls- und Kontrollinfrastruktur einfach an eine andere Gruppe von Bots anhängen und sein Geschäft fortsetzen kann, wenn Strafverfolgungsbehörden oder andere Personen diese Ebene deaktivieren, ohne die Infrastruktur von C & C selbst zu beeinträchtigen.

Dies ist einer der Gründe, warum Bots nützlich sind. Das Botnetz-Netzwerk kann auf Millionen von IP-Adressen skaliert werden, sodass Benutzer mit Malware ständig auf zufällige Links klicken. Diese Dinge können also sehr, sehr groß werden. Da ganze Unternehmen am Botnetz-Netzwerk beteiligt sind, können Millionen und Abermillionen von Computern in ihnen vorhanden sein, weshalb diese Netzwerke technisch ziemlich kompliziert sind.

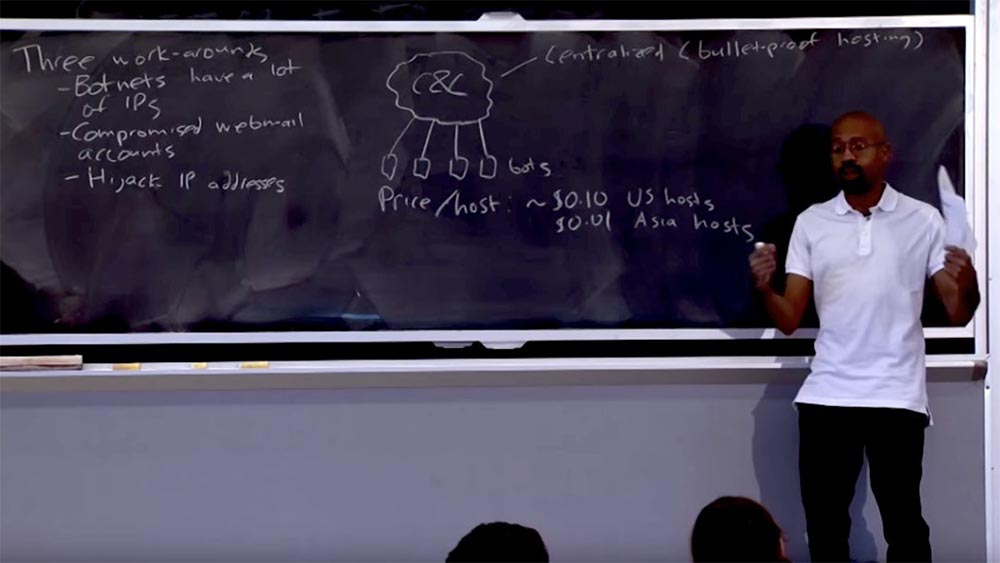

Wie viel kostet es, Malware für all diese Bots zu installieren? Es ist zu beachten, dass es sich in der Regel um normale Endbenutzercomputer handelt. Die Kosten für das Platzieren von Malware auf einem der Computer oder der Preis pro Host betragen für amerikanische Hosts etwa 10 Cent und für asiatische Hosts etwa einen Cent. Es gibt mehrere Gründe, warum der Preis so unterschiedlich ist. Vielleicht neigen die Leute dazu zu denken, dass eine von den USA hergestellte Verbindung mehr Vertrauen verdient. Gleichzeitig verwenden asiatische Computer mit größerer Wahrscheinlichkeit Raubkopien, die nicht durch Sicherheitspakete aktualisiert werden. Daher ist die Organisation eines Botnetz-Netzwerks in Asien viel billiger.

Sie werden einige sehr interessante Statistiken darüber sehen, wie diese Kosten schwanken können, weil Unternehmen wie Microsoft versuchen, die Piraterie auszurotten. In jedem Fall ist dies jedoch eine grobe Schätzung. Es genügt zu sagen, dass es nicht zu teuer ist.

Was macht dieses C & C-Zentrum und wie sieht es aus? In seiner einfachsten Form ist es ein zentrales Computersystem aus einer oder mehreren Maschinen. Ein Angreifer arbeitet einfach auf diesen Computern und sendet von dort aus Befehle für das Botnetz. Da es sich um ein zentrales System handelt, ist es für einen Angreifer sehr nützlich, über ein sogenanntes "kugelsicheres Hosting" zu verfügen. Seine Idee ist, dass Sie die Command & Control-Infrastruktur auf Servern von Internetdienstanbietern hosten, die Anfragen von Finanz- oder Strafverfolgungsbehörden zum Herunterfahren solcher Server ignorieren. Es gibt "kugelsichere Server".

Sie kosten mehr, weil in einem solchen Geschäft Risiken bestehen, aber wenn Sie Ihr C & C-Zentrum dort platzieren können, wird es ein großer Erfolg. Denn wenn die amerikanische Regierung oder die Goldman Sachs Bank zu einem solchen Anbieter sagt: „Hey, schalte diesen Kerl aus, der Spam verschickt!“, Antwortet er: „Wie kannst du mich dazu bringen, das zu tun? Ich arbeite in einer anderen Gerichtsbarkeit und bin nicht verpflichtet, die Gesetze zum Schutz des geistigen Eigentums einzuhalten. “ Wie ich bereits sagte, berechnen diese Hosttypen tatsächlich eine Prämie für das Risiko, solche Dienste auf ihren Servern auszuführen.

Eine weitere Alternative zum Start der C & C-Infrastruktur ist das P2P-Peer-to-Peer-Netzwerk, bei dem es sich um ein Mini-Botnetz handelt. Hier ist die gesamte Verwaltungsinfrastruktur auf verschiedene Computer verteilt, und zu jedem Zeitpunkt gibt es einen anderen Computer, der die Rolle von C & C übernimmt und allen diesen Arbeitsknoten Befehle erteilt. Dies ist gut, da kein Zugriff auf einen dieser „kugelsicheren Hosts“ erforderlich ist. Sie können eine C & C-Infrastruktur mit regulären Bots erstellen. P2P macht es schwierig, die Verfügbarkeit von Hosts in dieser Cloud zu gewährleisten, bietet jedoch andere Vorteile. Im Allgemeinen sind dies zwei Ansätze, mit denen Angreifer Spam senden können.

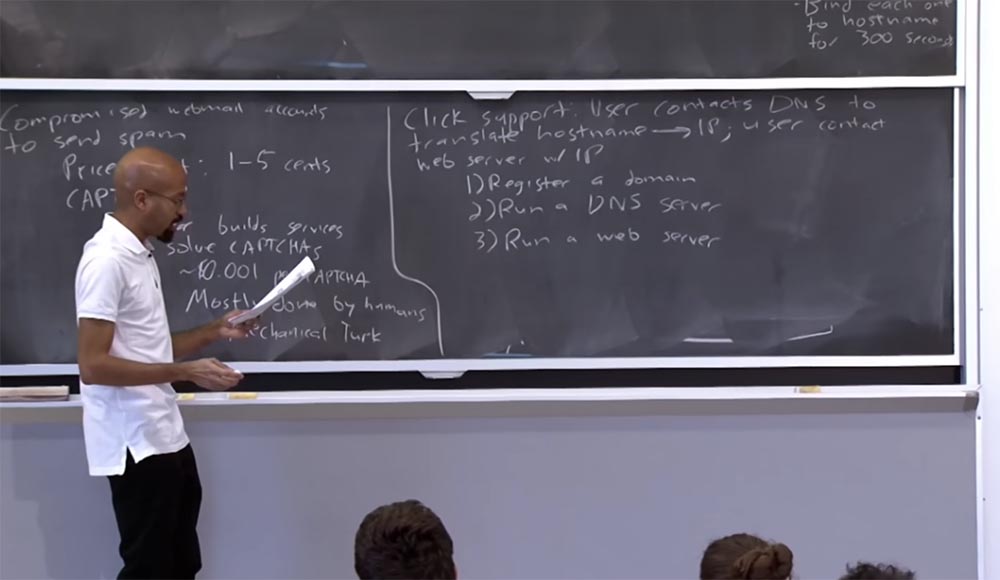

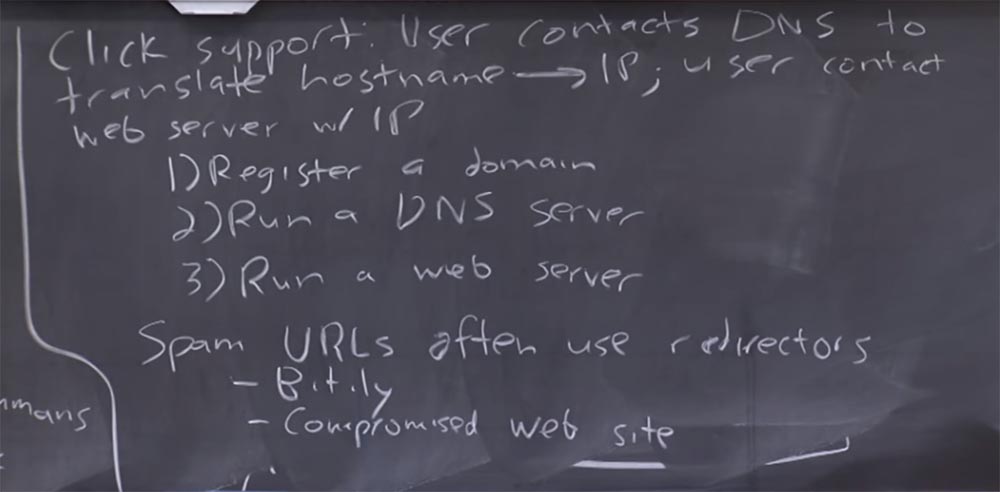

Was passiert also, wenn das Hosting geschlossen ist? In diesem Fall kann ein Spammer einige Dinge tun. Beispielsweise kann es DNS verwenden, um Anforderungen umzuleiten. Angenommen, jemand fährt Server herunter, indem er dem Spammer entgegenwirkt. Während die Server noch am Leben sind, erstellt der Angreifer Listen mit Server-IP-Adressen, die Hunderte oder Tausende dieser Adressen enthalten können. Danach beginnt es, jede Adresse für einen sehr kurzen Zeitraum, beispielsweise 300 Sekunden, an den Hostnamen zu binden. Auf diese Weise kann ein Angreifer die Folgen des Herunterfahrens von Servern bewältigen, die aufgrund von Heuristiken als Spammer gelten. Tatsächlich wechselt alle 300 Sekunden der Ort des Spam. Indirekte Adressierung ist daher eine gute Perspektive für einen Spammer. Wie ich bereits sagte, ist die Verwendung der indirekten Adressierung die Hauptmethode für einen Spammer, um Strafverfolgungs- und heuristischen Schutzmethoden zu entgehen.

Man könnte sich fragen, was passieren wird, wenn wir nur den DNS-Server des Spammers zerstören. Wie schwer ist das zu tun? Der Vorlesungsartikel besagt, dass es mehrere Ebenen gibt, auf denen Sie einen Spammer angreifen können. Sie können beispielsweise versuchen, die Registrierung der Domäne eines Angreifers aufzuheben. Zum Beispiel sagen Sie: "Hey, wenn Sie nach russianpharma.rx.biz.org suchen, dann gehen Sie zu diesem DNS-Server und kommunizieren Sie über ihn!" Das heißt, sobald jemand versucht, auf den DNS-Server des Spammers zuzugreifen, leiten Sie ihn an die Domäne der obersten Ebene weiter. Die Schwierigkeit besteht jedoch darin, dass ein Angreifer Methoden verwenden kann, um den Fluss schnell auf eine andere Ebene umzuschalten. Beispielsweise kann es die Server "scrollen", die als Spam-DNS-Server verwendet werden, dh zwischen den Servern wechseln, die zum Senden von Spam verwendet werden, und so weiter und so fort. Wir sehen also, wie diese Personen mit mehreren Maschinen versuchen können, eine Erkennung zu vermeiden.

Wie bereits erwähnt, können Sie gehackte E-Mail-Konten verwenden, um Spam zu versenden. Wenn Sie auf das Konto einer anderen Person zugreifen können, müssen Sie nicht einmal Malware auf dem Computer des Benutzers installieren. Sie können von Ihrem eigenen Computer aus auf das Konto eines anderen Benutzers zugreifen, wo immer Sie sich befinden. Diese Methode ist optimal für Phishing-Angriffe, da Sie Spam im Namen einer Person senden, der seine Freunde vertrauen.

Mail-Service-Provider sind daher sehr daran interessiert, dies zu verhindern, denn wenn sie dies nicht tun, laufen sie Gefahr, auf die "schwarze Liste" zu gelangen. Darüber hinaus muss der Anbieter seinen Service irgendwie monetarisieren. Sie brauchen wirklich echte Benutzer, die auf die legalen Anzeigen auf ihrer E-Mail-Seite klicken. Je höher jedoch der Anteil der Spam-Nutzer ist, desto unwahrscheinlicher ist es, dass Werbetreibende sich für die Nutzung der Dienste eines solchen E-Mail-Dienstes entscheiden. Daher sind Webmail-Anbieter sehr daran interessiert, Spam zu verhindern.

Um diese Art von Spam zu erkennen, verwenden sie Heuristiken. Sie können versuchen, Captcha zu verwenden. Wenn sie den Verdacht haben, dass Sie 5 Spam-Nachrichten hintereinander gesendet haben, werden Sie möglicherweise aufgefordert, Nummern aus einem dieser verschwommenen Bilder oder ähnlichem einzugeben.

Viele dieser Methoden funktionieren jedoch nicht sehr gut. Wenn Sie sich den Preis eines gehackten Kontos ansehen, werden Sie als Spammer feststellen, dass dieser recht günstig ist - von 1 bis 5 Cent pro Yahoo-, Google Mail- oder Hotmail-Konto. Es ist sehr, sehr billig. Ein solcher Schutz kann Spammer nicht dazu zwingen, den Kauf von gehackten Konten zu verweigern. Das ist ein wenig enttäuschend, denn es scheint, dass wir, wo immer wir hingehen, das Captcha lösen müssen, wenn wir etwas kaufen oder Post senden wollen. Also, was ist mit dem Captcha passiert, weil es bösartige Dinge verhindern musste?

Wie sich herausstellt, kann ein Angreifer Dienste zum Lösen von Captcha erstellen, und der Prozess der Eingabe von Captcha kann wie alles andere automatisiert werden. Wie sich herausstellte, betragen die Kosten für das Lösen eines Captchas ungefähr 0,001 US-Dollar, und dies kann mit einer sehr geringen Verzögerung erfolgen. Daher ist Captcha keine ernsthafte Barriere gegen Spam. Sie könnten denken, dass Captcha durch Computer, Software gelöst werden. Tatsächlich ist dies jedoch nicht der Fall. In den meisten Fällen entscheiden echte Personen über das Captcha, und ein Angreifer kann dieses Geschäft auf zwei Arten auslagern.

Erstens kann ein Hacker einfach einen Arbeitsmarkt mit sehr billigen Arbeitskräften finden und Menschen als Löser für Captcha einsetzen. Ein Spammer ist beispielsweise mit Google Mail-Captcha beschäftigt. In diesem Fall sendet er es an den Sitzplatz der Person, löst es für den Spammer für einen kleinen Geldbetrag und der Spammer sendet eine Antwort an die legale Website. Sie können dies auch mit dem Mechanical Turk tun. Leute, habt ihr von dem "mechanischen Türken" gehört?

Er ist ziemlich elegant, ich meine "elegant", um Böses zu tun. Sie können diese Aufgaben auf der Mechanical Turk-Website veröffentlichen und sagen: „Hey, ich spiele nur das Lösen von Bildrätseln“ oder ähnliches. Oder Sie können offen erklären, dass Sie Captcha haben, das Sie lösen müssen. Sie veröffentlichen den Preis. Danach bringt Sie der Markt mit Personen zusammen, die bereit sind, diese Aufgabe auszuführen. Sie geben Antworten und Sie veröffentlichen sie. Dies kann den Workflow des Spammers automatisieren. Beachten Sie jedoch, dass Amazon, dem Mechanical Turk gehört, eine Gebühr für die Verwendung berechnet.

Die zweite Möglichkeit des Outsourcings besteht darin, dass der Spammer Captcha von der von ihm benötigten Site nimmt und es auf die legale Site kopiert, wo er den Benutzer umleitet. Er entscheidet das Captcha tatsächlich für den Angreifer, der dann die richtige Antwort auf seiner Website eingibt und dabei die Früchte der Arbeit eines ahnungslosen Benutzers verwendet. Wenn ein Spammer seinen Benutzern nicht vertraut, kann er die Arbeit mithilfe von Crowdsourcing duplizieren.

Sie senden beispielsweise Captcha zur Lösung an zwei oder drei Personen, verwenden dann eine Mehrheitsentscheidung und wählen aus, was von der Mehrheit der Stimmen als Antwort auf Ihr Captcha akzeptiert wird.

Aus den oben genannten Gründen funktioniert Captcha nicht so gut, wie Sie vielleicht denken. Daher versuchen Google Mail- oder Yahoo-Anbieter, Captcha so oft wie möglich zu verwenden, um Spammern das Leben zu erschweren. Das Problem ist jedoch, dass die häufige Verwendung von Captcha in erster Linie seriöse Benutzer stört.

Ein gutes Beispiel für die Komplexität des Spam-Generierungsprozesses ist die Zwei-Faktor-Authentifizierung von Google Mail. Das ist eigentlich eine sehr gute Idee. Wenn Google Mail feststellt, dass Sie versuchen, sich von einem Computer, den es nicht kennt, beim Google Mail-Konto anzumelden, wird auf Ihrem Telefon eine Textnachricht mit dem Titel "Geben Sie diesen Bestätigungscode ein, bevor Sie unseren Dienst weiterhin nutzen" gesendet.

Es ist lustig, dass dies eine großartige Idee ist, aber es nervt mich zumindest sehr. Ich verstehe, dass dies zu meiner eigenen Sicherheit geschieht, aber ich bin immer noch wütend. Wenn ich nicht oft verschiedene Computer benutze, stimme ich solchen Bedingungen zu, sonst wird es sehr unpraktisch.

Daher gibt es einen sehr interessanten Kompromiss zwischen der Sicherheit, über die die Leute sprechen, und den Sicherheitsmaßnahmen, die sie bereit sind, in Kauf zu nehmen. Infolgedessen ist es für E-Mail-Dienstanbieter sehr schwierig, das optimale Gleichgewicht zwischen der Häufigkeit der Verwendung von Captcha und dem Komfort der Kunden zu finden. Haben Sie Fragen, bevor ich über die Unterstützung von Klicks nachdenke?

Zielgruppe: Es stellt sich heraus, dass einer der Gründe, warum verschlüsselte E-Mails nicht allgemein anerkannt werden, die große Rolle von Spam-Filtern ist.

Professor: Sie meinen, dass die Filter dann den Inhalt des Briefes nicht sehen können und nicht verstehen, was passiert? Das ist eine gute Frage. , , – .

, , . , . , . , , . , , . ? , , -. .

, . ? , DNS-, , , IP-. - -, IP-. , , DNS- -. , , .

, «» IP-, , , -URL? - ? - 183.4.4… russianjewels.biz?

: .

: , , , . , , . , - , . , DNS — . DNS, -, . , «» IP- -.

, , , -URL , , bit.ly. , - . HTML JavaScript, - . , . , , -, .

, , « » 10% URL, 90%. .

- DNS-, . , , , , .

, -.

. .

, ? , SPECTRE . , . - , , , . , , .

, . , , , Windows, . , - . , , . .

52:00

.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Januar kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?