Vor einem Monat hat ein

Forbes- Journalist

anschaulich die (Un-) Zuverlässigkeit des biometrischen Schutzes in Geräten für Verbraucher

demonstriert . Für den Test bestellte er eine 3D-Gipskopie seines Kopfes. Anschließend versuchte er, mit diesem Modell Smartphones von fünf Modellen freizuschalten: LG G7 ThinQ, Samsung S9, Samsung Note 8, OnePlus 6 und iPhone X.

Eine Gipskopie reichte aus, um vier der fünf getesteten Modelle freizuschalten. Das iPhone erlag zwar nicht (es scannt im Infrarotbereich), aber das Experiment zeigte, dass die Gesichtserkennung nicht die zuverlässigste Methode zum Schutz vertraulicher Informationen ist. Im Allgemeinen wie viele andere Methoden der Biometrie.

In einem Kommentar sagten Vertreter der "betroffenen" Unternehmen, dass die Gesichtserkennung das Entsperren von Telefonen "bequem" macht. Für "die höchste Stufe der biometrischen Authentifizierung" wird jedoch empfohlen, einen Fingerabdruckscanner oder eine Iris zu verwenden.

Das Experiment hat auch gezeigt, dass ein paar Fotos des Opfers für einen echten Hack nicht ausreichen, da Sie damit keine vollständige 3D-Kopie des Schädels erstellen können. Um einen akzeptablen Prototyp herzustellen, müssen Sie bei gutem Licht aus mehreren Winkeln aufnehmen. Auf der anderen Seite ist es dank sozialer Netzwerke jetzt möglich, eine große Anzahl solcher Foto- und Videomaterialien zu erhalten, und die Auflösung von Kameras nimmt von Jahr zu Jahr zu.

Andere Methoden des biometrischen Schutzes sind ebenfalls nicht ohne Schwachstellen.

Fingerabdrücke

Fingerabdruck-Scansysteme waren in den 90er Jahren weit verbreitet - und wurden sofort angegriffen.

In den frühen 2000er Jahren haben Hacker den Mechanismus für die Erstellung künstlicher Silikonkopien gemäß dem vorhandenen Bild verbessert. Wenn Sie einen dünnen Film auf Ihren eigenen Finger kleben, können Sie fast jedes System austricksen, auch mit anderen Sensoren, die die Temperatur des menschlichen Körpers überprüfen und sicherstellen, dass der Finger einer lebenden Person am Scanner befestigt ist und kein Ausdruck.

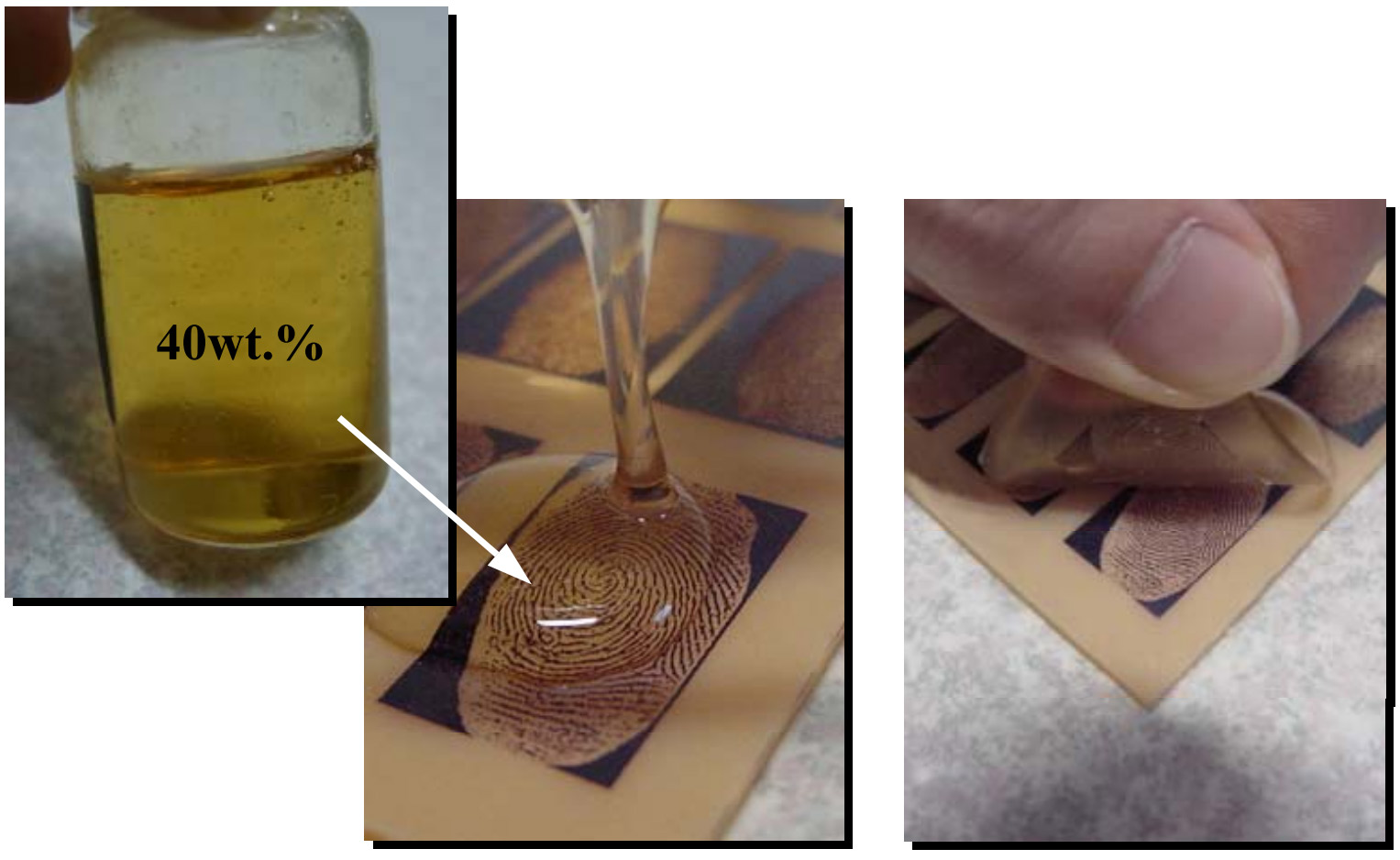

Das klassische Handbuch zur Herstellung von Kunstdrucken gilt als das

Handbuch Tsutomu Matsumoto aus dem Jahr 2002 . Es wird ausführlich erklärt, wie der Fingerabdruck eines Opfers mit Graphitpulver oder Cyanoacrylatdampf (Sekundenkleber) verarbeitet wird, wie ein Foto vor dem Herstellen einer Form verarbeitet wird und schließlich eine konvexe Maske mit Gelatine, Latexmilch oder Holzleim hergestellt wird.

Herstellung eines Gelatinefilms mit einem Fingerabdruck auf einer Konturform mit einem Fingerabdruck. Quelle: Anleitung Tsutomu Matsumoto

Herstellung eines Gelatinefilms mit einem Fingerabdruck auf einer Konturform mit einem Fingerabdruck. Quelle: Anleitung Tsutomu MatsumotoDie größte Schwierigkeit bei diesem Verfahren besteht darin, einen echten Fingerabdruck zu kopieren. Sie sagen, dass Drucke von höchster Qualität auf Glasoberflächen und Türgriffen verbleiben. In unserer Zeit gibt es jedoch noch einen anderen Weg: Mit der Auflösung einiger Fotos können Sie das Bild direkt vom Foto wiederherstellen.

2017 wurde ein

Projekt von Forschern des Nationalen Instituts für Informatik in Japan angekündigt. Sie bewiesen die Möglichkeit, ein Fingerabdruckbild aus Fotos zu rekonstruieren, die mit einer Digitalkamera aus einer Entfernung von

drei Metern aufgenommen wurden . Bereits 2014

zeigten sie auf der Hacker-Konferenz des Chaos Communication Congress Fingerabdrücke des deutschen Verteidigungsministers, die aus offiziellen hochauflösenden Fotos aus offenen Quellen stammen.

Andere biometrische Daten

Neben dem Scannen von Fingerabdrücken und der Gesichtserkennung verwenden moderne Smartphones noch nicht massiv andere Methoden des biometrischen Schutzes, obwohl es eine theoretische Möglichkeit gibt. Einige dieser Methoden wurden experimentell getestet, während andere in verschiedenen Anwendungen kommerziell eingesetzt wurden, einschließlich Netzhaut-Scannen, Sprachüberprüfung und Venenmuster in der Handfläche.

Alle Methoden des biometrischen Schutzes weisen jedoch eine grundlegende Schwachstelle auf: Im Gegensatz zu einem Passwort sind ihre biometrischen Eigenschaften

kaum zu ersetzen . Wenn Ihre Fingerabdrücke an die Öffentlichkeit weitergegeben wurden, werden Sie sie nicht ändern. Dies kann als lebenslange Verwundbarkeit bezeichnet werden.

„Wenn die Auflösung der Kamera höher wird, können kleinere Objekte wie Fingerabdrücke oder Iris angezeigt werden. [...] Sobald Sie sie in sozialen Netzwerken geteilt haben, können Sie sich verabschieden. Im Gegensatz zu einem Passwort können Sie Ihre Finger nicht ändern. Das sind also die Informationen, die Sie schützen müssen. “ - Isao Echizen , Professor am Nationalen Institut für Informatik, Japan

Eine hundertprozentige Garantie bietet keine Methode zum biometrischen Schutz. Beim Testen jedes Systems werden die folgenden Parameter angezeigt, einschließlich:

- Genauigkeit (verschiedene Typen);

- falsch positive Rate (falscher Alarm);

- der Prozentsatz der falsch negativen Ergebnisse (Überspringen von Ereignissen).

Kein System zeigt eine 100% ige Genauigkeit mit null falsch positiven und falsch negativen Antworten, selbst unter optimalen Laborbedingungen.

Diese Parameter hängen voneinander ab. Aufgrund der Systemeinstellungen können Sie beispielsweise die Erkennungsgenauigkeit auf 100% erhöhen - dann steigt jedoch die Anzahl der Fehlalarme. Umgekehrt können Sie die Anzahl der Fehlalarme auf Null reduzieren - aber dann leidet die Genauigkeit.

Offensichtlich sind viele Schutzmethoden jetzt leicht zu knacken, da die Hersteller in erster Linie an die Benutzerfreundlichkeit und nicht an die Zuverlässigkeit denken. Mit anderen Worten, sie haben Vorrang vor der Mindestanzahl falsch positiver Ergebnisse.

Wirtschaft hacken

Wie in der Wirtschaft hat auch die Informationssicherheit das Konzept der wirtschaftlichen Machbarkeit. Lassen Sie niemanden hundertprozentig schützen. Schutzmaßnahmen korrelieren jedoch mit dem Wert der Informationen selbst. Im Allgemeinen ist das Prinzip ungefähr so, dass die Kosten für Hacking-Bemühungen für einen Hacker den Wert der Informationen, die er erhalten möchte, für ihn übersteigen sollten. Je größer das Verhältnis, desto stärker der Schutz.

Wenn Sie ein Beispiel mit einer Gipskopie Ihres Kopfes nehmen, um ein System wie Face ID zu täuschen, kostet es den

Forbes- Journalisten etwa 380 US-Dollar. Dementsprechend ist es sinnvoll, eine solche Technologie zum Schutz von Informationen im Wert von weniger als 380 US-Dollar zu verwenden. Dies ist eine ausgezeichnete Schutztechnologie zum Schutz billiger Informationen und eine nutzlose Technologie für Geschäftsgeheimnisse von Unternehmen, sodass alles relativ ist. Es stellt sich heraus, dass in jedem Fall das minimal akzeptable Schutzniveau bewertet werden muss. Beispielsweise erhöht die Gesichtserkennung in Kombination mit einem Kennwort - wie die

Zwei-Faktor-Authentifizierung - den Schutzgrad bereits um eine Größenordnung, verglichen mit nur der Gesichtserkennung oder nur einem Kennwort.

Im Allgemeinen kann jeder Schutz gehackt werden. Die Frage ist der Aufwand.