Statistiken für 24 Stunden nach der Installation des Hanipots am Standort Digital Ocean in SingapurPoo poo! Beginnen wir gleich mit einer Angriffskarte.

Unsere Superklasse-Karte zeigt einzigartige Lieferavise, die innerhalb von 24 Stunden mit unserem Cowrie-Hanipot verbunden sind.

Gelb entspricht SSH-Verbindungen und

Rot entspricht Telnet. Solche Animationen beeindrucken häufig den Verwaltungsrat des Unternehmens, wodurch Sie mehr Geld für Sicherheit und Ressourcen erhalten. Trotzdem hat die Karte einen gewissen Wert und zeigt deutlich die geografische und organisatorische Verteilung der Angriffsquellen auf unseren Host in nur 24 Stunden. Die Animation spiegelt nicht den Datenverkehr von jeder Quelle wider.

Was ist eine Pew Pew Card?

Pew Map Pew ist eine

Visualisierung von Cyberangriffen , normalerweise animiert und sehr schön. Dies ist eine modische Art, Ihr Produkt zu verkaufen, das für seine Verwendung durch Norse Corp. bekannt ist. Das Unternehmen endete schlecht: Es stellte sich heraus, dass schöne Animationen ihr einziger Vorteil waren, und sie verwendeten fragmentarische Daten für die Analyse.

Gemacht mit Leafletjs

Für diejenigen, die eine Angriffskarte für den großen Bildschirm im Operations Center entwickeln möchten (Ihr Chef wird es mögen), gibt es eine

Broschürenbibliothek . Kombinieren Sie es mit dem Plugin für die Broschürenmigrationsschicht, dem Maxmind GeoIP-Dienst, und

fertig .

WTF: Was ist der Cowrie Hanipot?

Khanipot ist ein System, das speziell im Netzwerk platziert wird, um Angreifer anzulocken. Verbindungen zum System sind normalerweise illegal und ermöglichen es Ihnen, einen Angreifer anhand detaillierter Protokolle zu erkennen. In den Protokollen werden nicht nur die üblichen Verbindungsinformationen gespeichert, sondern auch Sitzungsinformationen, die die

Techniken, Taktiken und Verfahren des Angreifers

(TTP) offenlegen.

Der Cowrie Hanipot dient zur

Aufzeichnung von SSH- und Telnet-Verbindungen . Solche Hanipots werden häufig im Internet angezeigt, um die Tools, Skripte und Hosts der Angreifer zu verfolgen.

Meine Botschaft an Unternehmen, die glauben, nicht angegriffen zu werden, lautet: „Sie sehen schlecht aus.“

- James Snook

Was ist in den Protokollen?

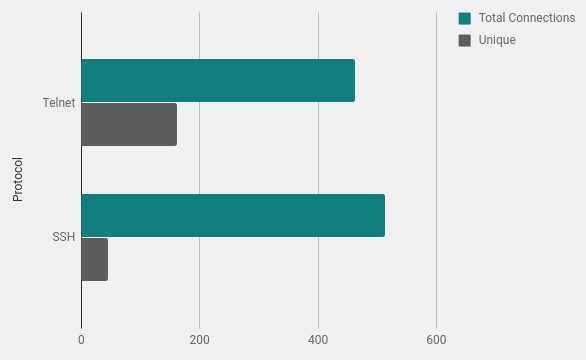

Gesamtzahl der Verbindungen

Viele Hosts haben wiederholte Verbindungsversuche erhalten. Dies ist normal, da die Liste der Anmeldeinformationen in den angreifenden Skripten blockiert ist und mehrere Kombinationen versucht werden. Der Cowrie Hanipot ist so konfiguriert, dass er bestimmte Kombinationen aus Benutzername und Passwort akzeptiert. Dies wird in der

Datei user.db konfiguriert.

Geographie der Angriffe

Gemäß den Geolokalisierungsdaten von Maxmind habe ich die Anzahl der Verbindungen aus jedem Land berechnet. Brasilien und China führen mit großem Abstand, aus diesen Ländern gibt es oft viel Lärm von Scannern.

Netzwerkblockbesitzer

Eine Studie über Eigentümer von Netzwerkeinheiten (Network Unit Owners, ASNs) kann Organisationen mit einer großen Anzahl angreifender Hosts identifizieren. Natürlich und in solchen Fällen sollten Sie immer daran denken, dass viele Angriffe von infizierten Hosts ausgehen. Es ist anzunehmen, dass die meisten Eindringlinge nicht so dumm sind, das Web von einem Heimcomputer aus zu scannen.

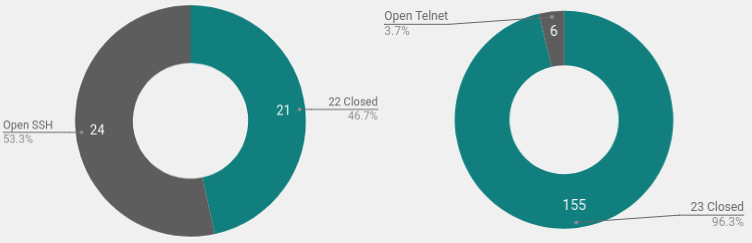

Offene Ports auf angreifenden Systemen (Shodan.io-Daten)

Durch Ausführen der IP-Liste über die hervorragende

Shodan-API werden

offene Portsysteme und welche Art von Ports schnell identifiziert. Die folgende Abbildung zeigt die Konzentration offener Häfen nach Land und Organisation. Es wäre möglich, Blöcke kompromittierter Systeme zu identifizieren, aber in der

kleinen Stichprobe ist nichts Außergewöhnliches zu sehen, außer der großen Anzahl

von 500 offenen Häfen in China .

Ein interessanter Fund ist laut Censys und Shodan die große Anzahl von Systemen in Brasilien, bei

denen 22, 23 oder

andere Häfen nicht geöffnet sind. Anscheinend sind dies Verbindungen von Endbenutzercomputern.

Bots? Nicht unbedingt

Die Censys- Daten für die Ports 22 und 23 für diesen Tag waren seltsam. Ich nahm an, dass die meisten Scans und Passwortangriffe von Bots stammen. Das Skript wird über offene Ports verteilt, nimmt Kennwörter auf, kopiert sich selbst vom neuen System und wird weiterhin mit derselben Methode verteilt.

Hier sehen Sie jedoch, dass nur eine kleine Anzahl von Hosts, die Telnet scannen, Port 23 geöffnet hat. Dies bedeutet, dass die Systeme entweder auf andere Weise kompromittiert werden oder Angreifer Skripts manuell ausführen.

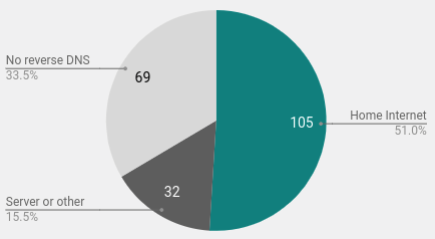

Heimanschlüsse

Ein weiterer interessanter Fund war die große Anzahl von Heimanwendern in der Stichprobe. Bei der

umgekehrten Suche habe ich 105 Verbindungen von bestimmten Heimcomputern identifiziert. Bei vielen Heimverbindungen wird beim Rückblick auf DNS der Hostname mit den Worten dsl, home, Kabel, Glasfaser usw. angezeigt.

Lernen und erforschen: Erhöhen Sie Ihren eigenen Hanipot

Kürzlich habe ich ein kurzes Handbuch zur

Installation von Cowrie auf Ihrem System geschrieben . Wie bereits erwähnt, wurde in unserem Fall Digital Ocean VPS in Singapur verwendet. Für eine Analyse von 24 Stunden betrugen die Kosten buchstäblich einige Cent, und die Zeit für den Aufbau des Systems betrug 30 Minuten.

Anstatt Cowrie im Internet zu betreiben und den Lärm zu fangen, können Sie vom Hanipot im lokalen Netzwerk profitieren. Senden Sie eine Benachrichtigung, wenn Anforderungen an bestimmte Ports gesendet werden. Dies ist entweder ein Eindringling im Netzwerk oder ein neugieriger Mitarbeiter oder ein Schwachstellenscan.

Schlussfolgerungen

Nach dem Betrachten der Aktionen der Angreifer pro Tag wird klar, dass es unmöglich ist, eine offensichtliche Angriffsquelle in einer Organisation, einem Land oder sogar dem Betriebssystem herauszufinden.

Weit verbreitete Quellen zeigen, dass das Scan-Rauschen konstant ist und keiner bestimmten Quelle zugeordnet ist. Jeder, der im Internet arbeitet, sollte sicherstellen, dass sein System über

mehrere Sicherheitsstufen verfügt . Eine übliche und effektive Lösung für

SSH besteht darin, den Dienst auf einen zufälligen hohen Port zu verschieben. Dies beseitigt nicht die Notwendigkeit eines strengen Kennwortschutzes und einer strengen Überwachung, stellt jedoch zumindest sicher, dass die Protokolle nicht durch ständiges Scannen verstopft werden. High-Port-Verbindungen zielen eher auf Angriffe ab, die Sie interessieren könnten.

Offene Telnet-Ports befinden sich häufig auf Routern oder anderen Geräten, sodass sie nicht einfach auf einen High-Port verschoben werden können.

Informationen zu allen offenen Ports und

zur Angriffsfläche sind die einzige Möglichkeit, um sicherzustellen, dass diese Dienste durch eine Firewall geschützt oder deaktiviert sind. Wenn möglich, sollten Sie Telnet überhaupt nicht verwenden, dieses Protokoll ist nicht verschlüsselt. Wenn Sie es ohne benötigen, überwachen Sie es sorgfältig und verwenden Sie sichere Passwörter.