Dieser Artikel ist der vierte in einer Reihe von Artikeln, „Wie Sie die Netzwerkinfrastruktur unter Ihre Kontrolle bringen“. Den Inhalt aller Artikel der Reihe und Links finden Sie hier .

Im

ersten Teil dieses Kapitels haben wir einige Aspekte der Netzwerksicherheit des Data Center-Segments untersucht. Dieser Teil ist dem Segment „Internetzugang“ gewidmet.

Internetzugang

Sicherheit ist zweifellos eines der komplexesten Themen in der Welt der Datennetze. Wie in früheren Fällen werde ich hier, ohne vorzutäuschen, dass es sich um Tiefe und Vollständigkeit handelt, ganz einfach betrachten, aber meiner Meinung nach wichtige Fragen, deren Antworten hoffentlich dazu beitragen werden, das Sicherheitsniveau Ihres Netzwerks zu erhöhen.

Beachten Sie bei der Prüfung dieses Segments die folgenden Aspekte:

- Design

- BGP-Einstellungen

- DOS / DDOS-Schutz

- Firewall-Verkehrsfilterung

Design

Als Beispiel für das Design dieses Segments für das Unternehmensnetzwerk würde ich einen

Leitfaden von Cisco innerhalb des

SAFE-Modells empfehlen.

Natürlich erscheint Ihnen die Lösung anderer Anbieter vielleicht attraktiver (siehe den

Gartner-Quadranten für 2018 ), aber ohne Sie zu drängen, diesem Entwurf im Detail zu folgen, finde ich es dennoch nützlich, die zugrunde liegenden Prinzipien und Ideen zu verstehen.

Bemerkung

In SAFE ist das RAS-Segment Teil des Internetzugangs. Aber in dieser Artikelserie werden wir es separat betrachten.

Die Standardausrüstung in diesem Segment für ein Unternehmensnetzwerk ist

Bemerkung 1

Wenn ich in dieser Artikelserie über Firewalls spreche , meine ich NGFW .

Bemerkung 2

Ich verzichte auf die Berücksichtigung verschiedener Arten von L2 / L1- oder Overlay-L2-über-L3-Lösungen, die zur Gewährleistung der L1 / L2-Konnektivität erforderlich sind, und beschränke mich auf Fragen der Stufe L3 und höher. Teilweise wurden L1 / L2-Probleme im Kapitel " Reinigung und Dokumentation " behandelt.

Wenn Sie in diesem Segment keine Firewall gefunden haben, sollten Sie keine Schlussfolgerungen ziehen.

Beginnen wir wie im

vorherigen Teil mit der Frage: Ist es in Ihrem Fall erforderlich, in diesem Segment eine Firewall zu verwenden?

Ich kann sagen, dass dies der gerechtfertigtste Ort für die Verwendung von Firewalls und die Anwendung komplexer Algorithmen zur Verkehrsfilterung ist. In

Teil 1 haben wir 4 Faktoren erwähnt, die die Verwendung von Firewalls im Rechenzentrumsegment beeinträchtigen können. Aber hier sind sie nicht so bedeutend.

Beispiel 1. Verzögerung

Für das Internet macht es keinen Sinn, über Verzögerungen in der Größenordnung von 1 Millisekunde zu sprechen. Daher kann die Verzögerung in diesem Segment kein Faktor sein, der den Einsatz von Feuerwerkskörpern einschränkt.

Beispiel 2. Leistung

In einigen Fällen kann dieser Faktor immer noch signifikant sein. Daher müssen Sie möglicherweise einen Teil des Datenverkehrs (z. B. Load Balancer-Datenverkehr) die Firewall umgehen lassen.

Beispiel 3. Zuverlässigkeit

Dieser Faktor muss noch berücksichtigt werden, doch angesichts der Unzuverlässigkeit des Internets selbst ist seine Bedeutung für dieses Segment nicht so wichtig wie für das Rechenzentrum.

Angenommen, Ihr Dienst wird über http / https (mit kurzen Sitzungen) ausgeführt. In diesem Fall können Sie zwei unabhängige Boxen (ohne HA) verwenden und bei Problemen mit einer dieser Boxen den gesamten Datenverkehr auf die zweite übertragen.

Sie können auch Firewalls im Transperence-Modus verwenden und bei einem Ausfall zulassen, dass der Datenverkehr die Firewalls umgeht, während das Problem gelöst wird.

Daher ist es höchstwahrscheinlich nur der

Preis, der Sie dazu zwingen kann, die Verwendung von Firewalls in diesem Segment aufzugeben.

Wichtig!

Es besteht die Versuchung, diese Firewall mit der Firewall des Rechenzentrums zu kombinieren (verwenden Sie eine Firewall für diese Segmente). Die Lösung ist im Prinzip möglich, aber gleichzeitig müssen Sie das seitdem verstehen Die Firewall "Internetzugang" steht tatsächlich an vorderster Front Ihrer Verteidigung und "übernimmt" zumindest einen Teil des böswilligen Datenverkehrs. Dann müssen Sie natürlich das erhöhte Risiko berücksichtigen, dass diese Firewall deaktiviert wird. Das heißt, wenn Sie dieselben Geräte in diesen beiden Segmenten verwenden, verringern Sie die Verfügbarkeit Ihres Rechenzentrumsegments erheblich.

Wie üblich müssen Sie verstehen, dass das Design dieses Segments je nach Service des Unternehmens sehr unterschiedlich sein kann. Sie können wie gewohnt je nach Anforderung unterschiedliche Ansätze wählen.

Beispiel

Wenn Sie ein Inhaltsanbieter mit einem CDN-Netzwerk sind (siehe z. B. eine Reihe von Artikeln ), möchten Sie möglicherweise nicht Dutzende oder sogar Hunderte von Infrastrukturpräsenzpunkten mit separaten Geräten zum Weiterleiten und Filtern des Datenverkehrs erstellen. Es wird teuer und möglicherweise überflüssig.

Für BGP benötigen Sie überhaupt keine dedizierten Router. Sie können Open-Source-Tools verwenden, z. B. Quagga . Daher benötigen Sie möglicherweise nur einen Server oder mehrere Server, einen Switch und BGP.

In diesem Fall können Ihr Server oder mehrere Server nicht nur die Rolle des CDN-Servers, sondern auch des Routers spielen. Natürlich gibt es noch viele Details (zum Beispiel, wie ein Ausgleich sichergestellt werden kann), aber dies ist machbar, und wir haben diesen Ansatz erfolgreich für einen unserer Partner angewendet.

Sie können mehrere Rechenzentren mit umfassendem Schutz (Firewalls, DDOS-Schutzdienste, die von Ihren Internetanbietern bereitgestellt werden) und Dutzende oder Hunderte von „vereinfachten“ Präsenzpunkten mit nur L2-Switches und -Servern haben.

Aber was ist mit dem Schutz in diesem Fall?

Schauen wir uns zum Beispiel den jüngsten DDOS-Angriff zur DNS-Verstärkung an . Die Gefahr liegt in der Tatsache, dass eine große Menge an Verkehr generiert wird, der einfach 100% aller Ihrer Uplinks „verstopft“.

Was wir bei unserem Design haben.

- Wenn Sie AnyCast verwenden, wird der Datenverkehr auf Ihre Präsenzpunkte verteilt. Wenn Sie Terabit mit einer Gesamtbandbreite haben, schützt Sie dies an sich (tatsächlich gab es in letzter Zeit mehrere Angriffe mit böswilligem Datenverkehr in der Größenordnung von Terabit) vor überfüllten Uplinks

- Wenn dennoch einige Uplinks "verstopft" sind, nehmen Sie diese Plattform einfach außer Betrieb (hören Sie auf, das Präfix anzukündigen).

- Sie können auch den Anteil des Datenverkehrs erhöhen, der von Ihren „vollwertigen“ (und entsprechend geschützten) Rechenzentren geliefert wird, und so einen erheblichen Teil des böswilligen Datenverkehrs von ungeschützten Präsenzpunkten entfernen

Und noch eine kleine Bemerkung zu diesem Beispiel. Wenn Sie genügend Datenverkehr über IXs senden, verringert dies auch Ihre Gefährdung durch solche Angriffe.

Konfigurieren Sie BGP

Es gibt zwei Themen.

- Konnektivität

- Konfigurieren Sie BGP

Wir haben bereits in

Teil 1 ein wenig über Konnektivität gesprochen. Das Fazit ist, dass der Verkehr zu Ihren Kunden den besten Weg geht. Bei der Optimalität geht es zwar nicht immer nur um Verzögerung, aber normalerweise ist die geringe Latenz der Hauptindikator für die Optimalität. Für einige Unternehmen ist dies wichtiger, für andere weniger. Es hängt alles von dem Service ab, den Sie anbieten.

Beispiel 1

Wenn Sie ein Austausch sind und Zeitintervalle von weniger als Millisekunden für Ihre Kunden wichtig sind, kann natürlich überhaupt nicht über Internet gesprochen werden.

Beispiel 2

Wenn Sie ein Spieleunternehmen sind und Ihnen zehn Millisekunden wichtig sind, ist Ihnen natürlich die Konnektivität sehr wichtig.

Beispiel 3

Sie müssen auch verstehen, dass aufgrund der Eigenschaften des TCP-Protokolls die Datenübertragungsrate innerhalb einer TCP-Sitzung auch von RTT (Round Trip Time) abhängt. Es werden auch CDN-Netzwerke aufgebaut, um dieses Problem zu lösen und die Inhaltsverteilungsserver dem Verbraucher dieser Inhalte näher zu bringen.

Das Studium der Konnektivität ist ein separates interessantes Thema, das eines separaten Artikels oder einer Reihe von Artikeln würdig ist und ein gutes Verständnis dafür erfordert, wie das Internet „angeordnet“ ist.

Nützliche Ressourcen:

ripe.netbgp.he.netBeispiel

Ich werde nur ein kleines Beispiel geben.

Angenommen, Ihr Rechenzentrum befindet sich in Moskau und Sie haben den einzigen Uplink - Rostelecom (AS12389). In diesem Fall benötigen Sie kein (Single Homed) BGP und verwenden höchstwahrscheinlich den Adresspool von Rostelecom als öffentliche Adressen.

Angenommen, Sie bieten einen bestimmten Service an und haben eine ausreichende Anzahl von Kunden aus der Ukraine, die sich über große Verzögerungen beschweren. In der Studie haben Sie festgestellt, dass sich die IP-Adressen einiger von ihnen im Netzwerk 37.52.0.0/21 befinden.

Bei der Traceroute haben Sie festgestellt, dass der Datenverkehr über AS1299 (Telia) geleitet wird, und beim Ping haben Sie eine durchschnittliche RTT von 70 bis 80 Millisekunden erhalten. Sie können es auch auf dem Spiegel von Rostelecom sehen .

Mit dem Dienstprogramm whois (auf ripe.net oder einem lokalen Dienstprogramm) können Sie leicht feststellen, dass Block 37.52.0.0/21 zu AS6849 (Ukrtelecom) gehört.

Wenn Sie auf bgp.he.net gehen, sehen Sie, dass AS6849 keine Beziehung zu AS12389 hat (sie sind weder Clients noch Uplinks zueinander, sie haben auch kein Peering). Wenn Sie sich jedoch die Liste der Peers für AS6849 ansehen, sehen Sie beispielsweise AS29226 (Mastertel) und AS31133 (Megafon).

Indem Sie den Spiegel dieser Anbieter finden, können Sie den Pfad und die RTT vergleichen. Für Mastertel RTT sind es beispielsweise bereits etwa 30 Millisekunden.

Wenn der Unterschied zwischen 80 und 30 Millisekunden für Ihren Dienst erheblich ist, müssen Sie möglicherweise über die Konnektivität nachdenken, Ihre AS-Nummer und Ihren Adresspool in RIPE abrufen und zusätzliche Uplinks verbinden und / oder Präsenzpunkte auf IXs erstellen.

Bei Verwendung von BGP haben Sie nicht nur die Möglichkeit, die Konnektivität zu verbessern, sondern auch Ihre Internetverbindung zu reservieren.

Dieses Dokument enthält Empfehlungen zur Konfiguration von BGP. Trotz der Tatsache, dass diese Empfehlungen auf der Grundlage der „Best Practice“ der Anbieter entwickelt wurden, sind sie (wenn Ihre BGP-Einstellungen nicht sehr elementar sind) zweifellos nützlich und sollten tatsächlich Teil der im

ersten Teil erörterten Härtung sein.

DOS / DDOS-Schutz

Jetzt sind DOS / DDOS-Angriffe für viele Unternehmen zur täglichen Realität geworden. Tatsächlich werden Sie in der einen oder anderen Form ziemlich oft angegriffen. Die Tatsache, dass Sie dies noch nicht bemerken, bedeutet nur, dass ein gezielter Angriff auf Sie noch nicht organisiert wurde und dass die von Ihnen verwendeten Abwehrmechanismen, möglicherweise auch ohne es zu ahnen (verschiedene integrierte Abwehrmechanismen von Betriebssystemen), ausreichend, damit die Verschlechterung des erbrachten Service für Sie und Ihre Kunden minimiert wird.

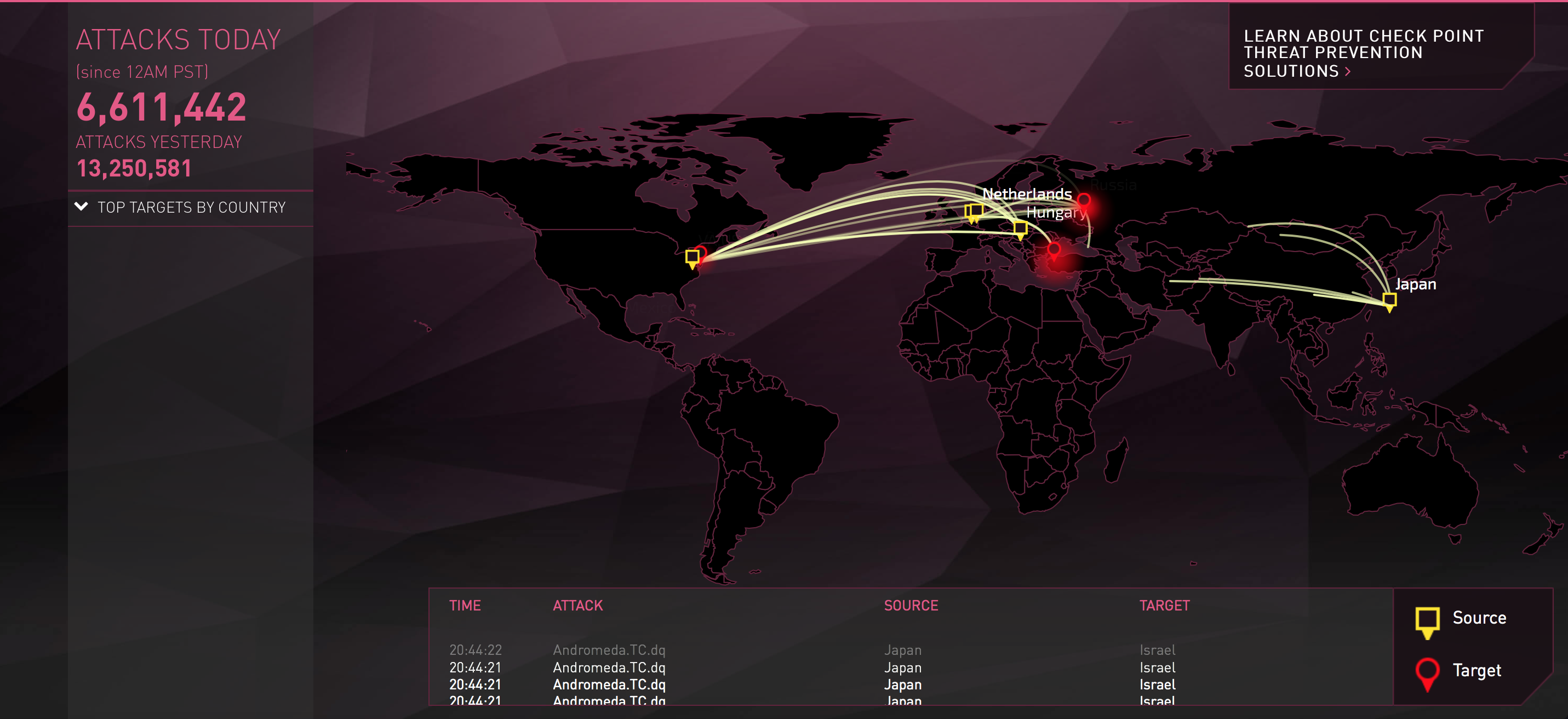

Es gibt Internet-Ressourcen, die basierend auf den Protokollen der Geräte wunderschöne Angriffskarten in Echtzeit zeichnen.

Hier finden Sie Links zu ihnen.

Meine Lieblingskarte von CheckPoint.

Der DDOS / DOS-Schutz ist normalerweise mehrschichtig. Um zu verstehen, warum, müssen Sie verstehen, welche Arten von DOS / DDOS-Angriffen existieren (siehe zum Beispiel

hier oder

hier ).

Das heißt, wir haben drei Arten von Angriffen:

- volumetrische Angriffe

- Protokollangriffe

- Anwendungsangriffe

Wenn Sie sich selbst vor den letzten beiden Arten von Angriffen schützen können, indem Sie beispielsweise Firewalls verwenden, werden Sie nicht vor Angriffen geschützt, die darauf abzielen, Ihre Uplinks zu überlaufen (natürlich, wenn Ihre Gesamtkapazität der Internetkanäle nicht in Terabit, sondern besser in Dutzenden berechnet wird Terabit).

Daher ist die erste Verteidigungslinie der Schutz vor "volumetrischen" Angriffen, und Ihr Anbieter oder Ihre Anbieter sollten diesen Schutz bieten. Wenn Sie dies noch nicht erkannt haben, haben Sie vorerst nur Glück.

Beispiel

Angenommen, Sie haben mehrere Uplinks, aber nur einer der Anbieter kann Ihnen diesen Schutz bieten. Aber wenn der gesamte Datenverkehr über einen Anbieter geleitet wird, was ist dann mit der Konnektivität, die wir kurz zuvor kurz besprochen haben?

In diesem Fall müssen Sie die Konnektivität während des Angriffs teilweise opfern. Aber

- Dies gilt nur für die Dauer des Angriffs. Im Falle eines Angriffs können Sie BGP manuell oder automatisch neu konfigurieren, sodass der Datenverkehr nur über den Anbieter geleitet wird, der Ihnen den "Regenschirm" zur Verfügung stellt. Nach dem Ende des Angriffs können Sie das Routing auf den vorherigen Status zurücksetzen.

- Es ist nicht erforderlich, den gesamten Datenverkehr zu übersetzen. Wenn Sie beispielsweise feststellen, dass durch einige Uplinks oder Peerings kein Angriff erfolgt (oder der Datenverkehr nicht signifikant ist), können Sie weiterhin Präfixe mit Wettbewerbsattributen in Richtung dieser BGP-Nachbarn ankündigen.

Sie können Partner auch vor "Protokollangriffen" und "Anwendungsangriffen" schützen.

Hier können Sie eine gute Studie (

Übersetzung ) lesen. Der Artikel ist zwar vor zwei Jahren, aber dies gibt Ihnen eine Vorstellung von Ansätzen, wie Sie sich vor DDOS-Angriffen schützen können.

Grundsätzlich können Sie sich darauf beschränken, indem Sie Ihren Schutz vollständig auslagern. Diese Lösung hat Pluspunkte, aber ein offensichtliches Minus. Tatsache ist, dass wir (je nachdem, was Ihr Unternehmen tut) über das Überleben des Geschäfts sprechen können. Und vertrauen Sie solchen Dingen Dritten ...

Schauen wir uns daher an, wie eine zweite und dritte Verteidigungslinie organisiert werden (als Ergänzung zum Schutz vor dem Anbieter).

Die zweite Verteidigungslinie sind Filter und Polizisten am Eingang Ihres Netzwerks.

Beispiel 1

Angenommen, Sie haben mit einem der Anbieter von DDOS „mit einem Regenschirm geschlossen“. Angenommen, dieser Anbieter verwendet Arbor, um Datenverkehr und Filter am Rand seines Netzwerks zu filtern.

Das Band, das Arbor „handhaben“ kann, ist begrenzt, und der Anbieter kann natürlich nicht ständig den Verkehr aller seiner Partner, die diesen Service bestellt haben, über Filtergeräte weiterleiten. Daher wird der Verkehr unter normalen Bedingungen nicht gefiltert.

Angenommen, ein SYN-Flutangriff ist im Gange. Selbst wenn Sie einen Dienst bestellt haben, bei dem im Falle eines Angriffs der Datenverkehr automatisch auf Filterung umgeschaltet wird, geschieht dies nicht sofort. Sie bleiben eine Minute oder länger angegriffen. Dies kann zum Ausfall Ihrer Geräte oder zur Verschlechterung des Service führen. In diesem Fall führt die Einschränkung des Datenverkehrs auf dem Grenzrouting zwar dazu, dass einige TCP-Sitzungen während dieser Zeit nicht eingerichtet werden, Ihre Infrastruktur jedoch vor größeren Problemen geschützt wird.

Beispiel 2

Eine ungewöhnlich große Anzahl von SYN-Paketen ist möglicherweise nicht nur das Ergebnis eines SYN-Flood-Angriffs. Nehmen wir an, Sie stellen einen Dienst bereit, bei dem Sie gleichzeitig ungefähr 100.000 TCP-Verbindungen (in einem Rechenzentrum) haben können.

Angenommen, aufgrund eines kurzfristigen Problems mit einem Ihrer Hauptanbieter hat Sie die Hälfte der Sitzungen „gekickt“. Wenn Ihre Anwendung so konzipiert ist, dass sie ohne nachzudenken sofort (oder nach einem identischen Zeitintervall für alle Sitzungen) versucht, die Verbindung wiederherzustellen, erhalten Sie ungefähr gleichzeitig mindestens 50.000 SYN-Pakete.

Wenn Sie zusätzlich zu diesen Sitzungen beispielsweise einen ssl / tls-Handshake haben sollten, bei dem Zertifikate ausgetauscht werden, ist dies unter dem Gesichtspunkt, dass Ihnen die Ressourcen für Ihren Load Balancer ausgehen, ein viel stärkeres "DDOS" als eine einfache SYN-Flut. Es scheint, dass Balancer ein solches Ereignis ausarbeiten sollten, aber ... leider standen wir bei vollem Wachstum vor einem solchen Problem.

Und natürlich wird der Polizist am Grenzrouter auch in diesem Fall Ihre Ausrüstung retten.

Die dritte Schutzstufe gegen DDOS / DOS sind die Einstellungen Ihrer Firewall.

Hier können Sie beide Angriffe des zweiten und dritten Typs stoppen. Im Allgemeinen kann hier alles gefiltert werden, was die Firewall erreicht.

Tipp

Versuchen Sie, der Firewall so wenig Arbeit wie möglich zu geben, indem Sie so viel wie möglich nach den ersten beiden Verteidigungslinien filtern. Und hier ist warum.

Es ist Ihnen nicht passiert, dass Sie versehentlich, indem Sie Datenverkehr generieren, um beispielsweise zu überprüfen, wie widerstandsfähig Ihre DDOS-Angriffe gegen das Betriebssystem sind, Ihre Firewall "getötet" und zu 100 Prozent mit Datenverkehr normaler Intensität geladen haben? Wenn nicht, dann vielleicht nur, weil Sie es nicht ausprobiert haben?

Im Allgemeinen ist eine Firewall, wie gesagt, eine komplizierte Sache, und sie funktioniert gut mit bekannten Schwachstellen und getesteten Lösungen. Wenn Sie jedoch etwas Ungewöhnliches senden, nur etwas Müll oder Pakete mit falschen Headern, dann mit einigen Mit einer so geringen Wahrscheinlichkeit (basierend auf meiner Erfahrung) können Sie Top-End-Geräte in einen Stupor einführen. Verwenden Sie daher in Schritt 2 unter Verwendung regulärer ACLs (auf L3 / L4-Ebene) nur den Datenverkehr in Ihr Netzwerk.

Firewall-Verkehrsfilterung

Wir setzen das Gespräch über die Firewall fort. Sie müssen verstehen, dass DOS / DDOS-Angriffe nur eine Art von Cyber-Angriffen sind.

Zusätzlich zum DOS / DDOS-Schutz können wir noch so etwas wie die folgende Liste von Funktionen haben:

- Anwendungs-Firewall

- Bedrohungsprävention (Antivirus, Anti-Spyware und Sicherheitslücke)

- URL-Filterung

- Datenfilterung (Inhaltsfilterung)

- Dateiblockierung (Blockierung von Dateitypen)

Es liegt an Ihnen, was Sie von dieser Liste benötigen.

Fortsetzung folgt