Die neue Generation von Firewalls ist dank der neuen Engine-Architektur und der neuen Ideologie der Verwaltung von Netzwerkflüssen bequemer und sicherer.

Warum ist dieser Artikel erschienen?

Immer wieder kamen andere Sicherheitsmitarbeiter, die eine neue Generation von Firewalls verwenden, und stellten fest, dass sie weiterhin Regeln für Portnummern schreiben. Auf meinen Vorschlag, unter dem Namen der Bewerbungen weiter zu schreiben, hörte ich "Was ist, wenn es so nicht funktioniert?". Wenn Sie auch "Angst" haben oder nicht klar ist, warum Sie die Regeln für Anwendungen schreiben sollen, ist dieser Artikel für Sie.

TEIL 1. Grundlagen der Firewall

INHALT

EinführungDefinitionenFirewallL3 FirewallL4 FirewallL7 FirewallUTMNGFWBeispieleProxyserverWas ist USER-IDMissverständnisse über Stateful Inspection: State L4 vs L7Missverständnisse über Stateful Inspection: Anzahl der Sitzungen L4 vs L7Missverständnisse über Stateful Inspection: L4 Cluster vs L7Teil 2. Sicherheitsauswirkungen der L7-FirewallEinführung

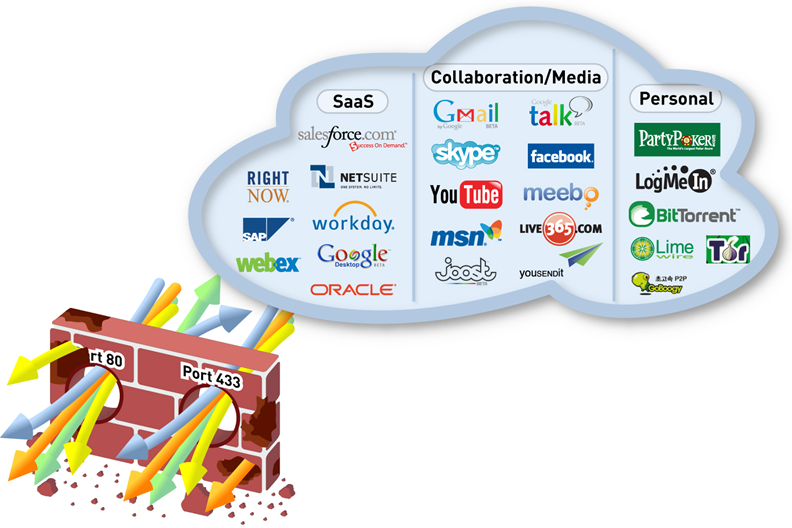

Skype, TOR, Ultrasurf, TCP-over-DNS und mehrere hundert weitere Anwendungen und Tunnel durchlaufen leise die Statefull Inspection Firewall und die HTTP-Proxys. Viele Schutzfunktionen öffnen Verbindungen, überprüfen jedoch nicht, was in ihnen enthalten ist. Ich schlage vor, herauszufinden, wie Anwendungsverbindungen in einer neuen Generation von Firewall kontrolliert gesteuert werden können, wobei Regeln durch Anwendungsnamen geschrieben werden, was Stufe 7 des OSI-ISO-Modells entspricht. Solche Firewalls werden als Next Generation Firewall, eine neue Generation von Firewalls oder einfach NGFW bezeichnet.

Der Firewall-Administrator muss nicht nur die Verbindung zulassen, sondern auch sicherstellen, dass das, was Sie möchten, in die zulässige Verbindung passt, einschließlich der Überprüfung der übertragenen Dateien. Dies wird als sichere Anwendungsberechtigung bezeichnet .

Es gibt einige wichtige Unterschiede bei der Arbeit mit Datenverkehr, die Sie nur verstehen, wenn Sie zur tatsächlichen Verwendung von Regeln wechseln, wobei das Kriterium die Anwendung von Stufe 7 des ISO-OSI-Modells ist:

- Der IT-Administrator sieht, dass NGFW den Netzwerkverkehr visualisiert, dh den Inhalt des Paketdatenfelds, die Benutzernamen und die ausgeführte Anwendung sowie die übertragenen Dateien anzeigt.

- Die IT-Sicherheit sieht, dass NGFW eine sichere Anwendungsauflösung bietet, da Sie durch eine eingehendere Analyse der Daten im Paket Viren erkennen, unbekannte Dateien an die Sandbox senden, den Dateityp und die Schlüsselwörter für DLP überprüfen, die URL-Kategorie überprüfen und überprüfen können, was in SSL und SSH enthalten ist. Vergleichen Sie mit weltweit bekannten Kompromissindikatoren, aktivieren Sie den DNS-Filter und andere moderne Techniken.

Vergleichen Sie die Firewall-Protokolle L4 und L7, um die Gründe dafür zu verstehen.

A) Vergleichen Sie den Eintrag im L4-Firewall- Protokoll, in dem nur der Header der Transportebene (vierte Ebene) des OSI-ISO-Modells analysiert wird - in diesem Fall TCP:

Ja, es gibt Informationen über die Quelle und das Ziel. Sie können anhand der Portnummer 443 erraten, dass sich die SSL-Verbindung mit hoher Wahrscheinlichkeit (wie die Engländer sagen) im Inneren befindet. Ich persönlich kann in diesem Eintrag keinen Vorfall sehen. Und Sie?

B) Vergleichen Sie den Eintrag im L7-Firewall- Protokoll für dieselbe TCP-Verbindung, wobei der Inhalt selbst auch in das TCP / IP-Datenfeld übertragen wird:

Hier sehen Sie, dass Ivanov von der Marketingabteilung eine Datei mit der Aufschrift „Nicht zur Verteilung“ auf Slideshare hochgeladen hat. Dies ist ein Beispiel für einen realen Vorfall, bei dem ein Mitarbeiter ein Jahr lang vertrauliche Unternehmensentwicklungspläne im Internet veröffentlicht hat. Diese Informationen wurden in der L7-Firewall basierend auf der Analyse derselben Verbindung wie oben für die L4-Firewall abgerufen, und die Informationen reichen sofort aus, um zu verstehen, dass ein Vorfall aufgetreten ist. Und dies ist ein völlig anderer Ansatz für die Verkehrsanalyse. Ich warne Sie jedoch sofort, dass eine derart gründliche Analyse den Prozessor und den Arbeitsspeicher des Geräts ernsthaft belastet.

Manchmal wird der Eindruck erweckt, dass der Detaillierungsgrad von Magazinen in NGFW dem Detaillierungsgrad in SIEM-Systemen ähnelt, die Informationen Stück für Stück aus verschiedenen Quellen sammeln. Deshalb ist NGFW eine der besten Informationsquellen für SIEM.

Definitionen

Es ist notwendig, die Bedingungen hervorzuheben, mit denen wir weiterarbeiten werden. Ich habe keinen detaillierten Zweck, alle Definitionen anzugeben.

Das siebenstufige OSI-ISO-Modell

Das siebenstufige OSI-ISO-Modell ist ein Modell für die Interaktion zwischen Netzwerkgeräten, das besagt, dass es sieben aufeinanderfolgende Ebenen der Interaktionsabstraktion gibt: Die erste ist physisch, die nächste ist Kanal, Netzwerk, die vierte ist Transport, dann sind Sitzung, Präsentation und siebte Ebene Anwendungen (siehe Bild oben) )

Jedes Netzwerkgerät arbeitet auf seiner eigenen Abstraktionsebene: Der Webserver und der Browser - auf Anwendungsebene (Ebene 7 oder kurz L7), Router - kommunizieren auf Kanal- (2) und Netzwerkebene (3) miteinander, wenn sie Frames und Pakete aneinander übertragen .

Firewalls sind auch Netzwerkgeräte und können je nach Typ auch Switches und Router sein und aus Sicht der Netzwerktopologie sogar ein „virtuelles Kabel“ sein. Diese Netzwerkgeräte sind jedoch zusätzlich belastet: Sie müssen den Inhalt von Paketen analysieren.

Die Tiefe der Analyse von Netzwerkpaketen kann variieren. Ob sie Level 4 oder 7 analysieren, ist ein wichtiger Unterschied.

Firewall

Firewall (ITU), Network Firewall ist ein Netzwerkgerät, das das Netzwerk in Segmente mit unterschiedlichen Sicherheitsrichtlinien unterteilt und diese Richtlinien steuert. Zum Beispiel das Internet-Segment - dort kann alles gemacht werden. Und das Segment Ihres Rechenzentrums - dort können Sie nur eine dedizierte Liste von Mitarbeitern für zulässige Anwendungen erstellen. Innerhalb eines einzelnen VMware-Hosts gibt es möglicherweise mehrere virtuelle Netzwerke mit virtuellen Maschinen und unterschiedlichen Zugriffsrichtlinien für diese.

Die Firewall-Sicherheitsrichtlinie enthält Regeln, die den Geräteprogrammcode erzwingen, indem jeder Frame und jedes Paket analysiert wird, die von der Firewall kommen und gehen. In den Firewall-Regeln werden Inspektionskriterien (Qualifizierer) definiert, nach denen entschieden wird, Datenverkehr zuzulassen oder zu blockieren. Beispiele für Qualifizierer in den Regeln sind: Adresse, Port, Anwendung, Benutzer, Zone. Die Firewall scannt nacheinander Regel für Regel die Kriterien von oben nach unten in der Liste. Wenn der eingehende Datenverkehr alle Kriterien der Regel erfüllt (logische Operation „UND“ zwischen den Kriterien), wird die angegebene Aktion angewendet: Blockieren oder Überspringen. Die Aktion wird sowohl für das erste Paket als auch für alle nachfolgenden Pakete derselben TCP / IP-Verbindung ausgeführt.

Es gibt verschiedene Arten und Implementierungen von Firewall. Wir werden die Klassifizierung nach dem Grad der verwendeten Verkehrsanalysetiefe betrachten: L3, L4 und L7.

L3 Firewall

Die L3-Firewall ist eine Firewall, die den Datenverkehr durch sich selbst leitet und nur die IP-Protokoll-Header analysiert, dh die Adresse, von wo und wohin der Datenverkehr geht. Solche Firewalls werden als

Paketfilterung bezeichnet . Die Regeln werden als "Zugriffsliste" oder "Zugriffsliste" (Access List, ACL) bezeichnet. Diese Funktionalität funktioniert heute in fast jedem Router und Betriebssystem. Eine solche Analyse erfordert keine ernsthafte Belastung der Prozessoren und des Firewall-Speichers.

L4 Firewall

Die L4-Firewall ist eine Firewall, die den Datenverkehr durch sich selbst leitet und die Header der 4-Ebenen-Protokolle überprüft: TCP, UDP, ICMP. Die wichtigsten Überprüfungskriterien für die Datenverkehrsübermittlung sind IP-Adressen und TCP / UDP-Ports oder ICMP-Dienste.

Das Konzept der Stateful Inspection wird auch in der L4-Firewall angezeigt, in der jede übergebene Anforderung gespeichert wird und der Status der Anforderung gespeichert wird, um die erforderlichen Antwortverbindungen zu ermöglichen. Das heißt, das Konzept eines Verbindungsinitiators wird angezeigt, was in Netzwerken, die auf Client-Server-Technologie basieren, logisch ist. Eine solche Firewall verwendet Speicher für das Speichern von Daten zu jeder Verbindung, dh die maximale Anzahl gespeicherter gleichzeitiger Sitzungen im Speicher ist begrenzt. In der L4-Firewall müssen Sie keine Antwortregel mehr für die umgekehrte Verbindung schreiben, wie dies in der L3-Firewall erforderlich ist, da die Firewall basierend auf dem Verbindungsstatus automatisch umgekehrte Verbindungen zulässt. Das heißt, die L4-Firewall ist bequemer als ein Paketfilter.

Moderne L4-Firewalls speichern nicht nur den Status von TCP, UDP und ICMP, sondern verfolgen auch die Interaktion einiger L7-Anwendungen. Zum Beispiel der Status von FTP, HTTP, SIP und anderen Anwendungen, der bereits von der spezifischen Implementierung der Firewall abhängt. Wir müssen dem L4-Firewall-Hersteller die Frage stellen: Welche spezifischen Anwendungen unterstützt die Stateful Inspection-Firewall-Engine?

L7 Firewall

Die L7-Firewall ist eine Firewall, die den IP-Netzwerkverkehr durch sich selbst leitet und sowohl die Header der Ebene 4 als auch das Datensegment jedes IP-Pakets überprüft. Das heißt, sie versteht den Verkehr auf L7-Anwendungsebene, bis zu dem Dateien in welche Richtung übertragen werden. Da mehr Daten analysiert werden, gibt es in den L7-Firewallregeln mehr Überprüfungskriterien: Benutzername, Anwendung, URL-Kategorie, Softwarestatus auf dem Computer des Benutzers.

Die Belastung der L7-Firewall ist viel höher, da der Prozessor ständig die Megabyte des von der Anwendung übertragenen Datenfelds analysieren muss, während die L4-Firewall nur einige Bytes des IP-Paket-Headers mit Quell- und Zieladressen und Ports überprüft. Die Puffergröße zum Speichern des Status jeder L7-Anwendung erfordert viel mehr, da mehr Daten an L7 übertragen werden als nur im TCP / IP-Header. Aufgrund der erhöhten Puffergröße bei Verwendung der Anwendungsanalyse ist die Anzahl der gleichzeitig im Speicher der L7-Firewall gespeicherten Sitzungen geringer als bei der L4-Firewall mit derselben Speichermenge. Da die L7-Firewall anhand des Inhalts erkennt, welche Art von Anwendung über das Netzwerk übertragen wird, ist die Portnummer nicht sehr sinnvoll und die Regeln können unter dem Namen der L7-Anwendung geschrieben werden. Darüber hinaus erzeugen moderne Anwendungen viele Verbindungen, und alle diese Verbindungen sind Teil einer einzigen Anwendung. Mit dieser Art von Firewall können Sie die Kontrolle über moderne dynamische Anwendungen wiedererlangen, die auf einem beliebigen Port ausgeführt werden, z. B. Teamviewer, Bittorent, Tor, von dem die L4-Firewall nichts weiß. Das heißt, die L7-Firewall in modernen Realitäten wird benötigt, wenn das Netzwerk Sicherheit benötigt.

Wenn Sie nach dem Lesen dieses Artikels weiterhin die L4-Firewall verwenden, bedeutet dies, dass Sie sich nicht um die Sicherheit kümmern.

UTM

Eine UTM

Eine UTM ist ein Netzwerkgerät, in dem mehrere verschiedene Sicherheitskomponenten installiert sind, die den durch das Gerät fließenden Datenverkehr nacheinander analysieren. Der Kern der UTM ist die L4-Firewall, das IPS (Attack Prevention System), Antivirus und die Analyse von URL-Kategorien in HTTP und HTTPS. Häufig bieten UTMs immer noch VPN-Gateway-Funktionen. Alle diese Komponenten werden normalerweise von mehreren verschiedenen Steuerungssystemen aus verwaltet. Der Datenverkehr innerhalb der UTM wird nacheinander durch die Filtermodule geleitet, und die Ausgabe ist reiner Datenverkehr, der von den Sicherheitsrichtlinien der einzelnen Module zugelassen wird. UTM kann als Plattform für andere Funktionen verwendet werden: Virenschutz, IPS, DDoS, QoS, DLP, DNS-Filter, Threat Intelligence-Indikatordatenbank, Phishing-Schutz usw. (je nach Hersteller).

Das Gleichnis über die Person, die sieben Hüte von einem Skin bestellt hat, wurde auch für UTM-Kunden geschrieben: Je mehr Funktionen Sie nach dem Kauf aktivieren möchten, desto größer ist die Belastung des UTM-Prozessors, um das gleiche Verkehrsaufkommen zu analysieren. Mehr Funktionen - weniger Gerätegeschwindigkeit.

Die Idee von UTM, einen Prozessor mit so vielen Funktionen wie möglich zu laden, wurde zu einer evolutionären Sackgasse, da die Anzahl der Funktionen zunahm und die Prozessoren dieser Last nicht standhalten konnten. Trotz der deklarierten guten Funktionen enthält heute niemand mehr alle Funktionen in der UTM, um Verkehrsverzögerungen zu vermeiden.

Das Ziel von UTM: so viele Funktionen wie möglich auf einem Server zu implementieren, um die Kosten des Geräts für den Benutzer zu senken.

Jetzt haben UTM-Hersteller damit begonnen, Anwendungsanalyse-Engines der Stufe 7 zu installieren, um zu sagen, dass sie NGFW sind, was den Verbraucher verwirrt. Dies ist jedoch leicht zu erkennen, wenn Sie sich die Sicherheitsrichtlinie ansehen: Die Regeln basieren weiterhin auf den Kriterien für die Überprüfung von L4-Feldern. Zum Filtern von L7-Anwendungen wird ein separater Einstellungsabschnitt verwendet, dh, die L7-Anwendung ist kein Qualifikationsmerkmal, wie es in der L7-Firewall sein sollte. Das Erkennen der L7-Anwendung und das Verwenden der L7-Anwendung als Kriterium für die Sicherheitsrichtlinie sind „zwei große Unterschiede“.

NGFW

NGFW ist ein Netzwerkgerät, in dem die

L7-Firewall implementiert ist. Da das Hauptqualifikationsmerkmal der Name der L7-Anwendung wird, werden die Regeln nach neuen Kriterien geschrieben. In NGFW funktioniert die dynamische Zuordnung von IP-Adressen zu Netzwerkbenutzern immer, sodass der Benutzername auch zu einem Qualifikationsmerkmal (Kriterium) wird. NGFW enthält SSL / TLS- und SSH-Entschlüsselungsfunktionen zum Erkennen von Anwendungen und Angriffen in diesen, IPS-, Antiviren- und URL-Filterung.

Der Begriff NGFW wurde erstmals von der Marketingfirma Palo Alto Networks geprägt. Aber allmählich hat sich der Markt etabliert und alle Hersteller von UTM nennen sich jetzt auch NGFW. In der Tat führt NGFW auch mehrere Funktionen gleichzeitig aus. Warum ist NGFW dann nicht UTM? Der Unterschied ist wichtig zu wissen. In NGFW-Anwendungen werden Sicherheitsfunktionen (IPS, Antivirus, URL-Filterung) durch Hardware beschleunigt. Es gibt spezielle Hardware-Chips: IPS überprüft Angriffe auf seinen Chip, Signatur-Antivirus selbst, SSL-Entschlüsselung selbst und so weiter. Die Trennung von Funktionen zwischen verschiedenen Prozessoren ermöglicht es, Schutzfunktionen parallel auszuführen und nicht wie in UTM auf den Abschluss der vorherigen Funktion zu warten. Beispielsweise sind bis zu 60 in den Hardware-Firewalls von Palo Alto Networks installiert

Cavium-spezialisierte Prozessoren, die Sicherheits-, Netzwerk- und Verwaltungsfunktionen beschleunigen. Es ist wichtig, dass NGFWs eine einzige Softwareschnittstelle enthalten, mit der alle Funktionen gleichzeitig verwaltet werden können.

Die Idee von NGFW besteht im Gegensatz zu UTM darin, jede Funktion auf einem separaten Prozessor zu implementieren, der auf die erforderlichen Funktionen spezialisiert ist.

Computerhersteller folgten dem gleichen Muster und übernahmen die Funktionen von Mathematik und Grafik in separate mathematische und grafische Coprozessoren. Daher verfügt NGFW über separate Prozessoren zum Erkennen von L7-Anwendungen, zum Entschlüsseln von SSL / SSH, zum Überprüfen von Antivirensignaturen, zum Überprüfen von IPS-Signaturen usw. Auf diese Weise können Sie alle Funktionen gleichzeitig aktivieren, ohne den Datenverkehr im Gerät während des Scans zu beeinträchtigen oder zu verzögern. Warum kauft niemand Computer ohne Grafikbeschleuniger und Firewalls ohne Beschleunigung? Da bei niedrigen Geschwindigkeiten keine Beschleunigung erforderlich ist, die Verkehrsanalyse jedoch über 1 bis 5 Gigabit hinausgeht, ist es bereits unmöglich, alle Sicherheitsfunktionen ohne Beschleunigung zu implementieren.

Der Zweck des NGFW-Geräts besteht darin, Unternehmen ein sicheres Arbeiten zu ermöglichen, ohne den Verkehr zu verlangsamen. Auf diese Weise können Sie ständig überprüfen, ob Anwendungen sichere Inhalte an das von Ihnen benötigte Unternehmen übertragen. Der parallele Betrieb der Schutz-Engines mit einem Verkehrsstrom garantiert die angegebene Leistung bei allen aktivierten Sicherheitsfunktionen und minimiert außerdem die Verkehrsverzögerung.

Beispiele

L7-Richtlinienbeispiel bei Palo Alto Networks NGFW

Warum benötigen Sie möglicherweise eine URL-Kategorie als Qualifikationsmerkmal? Beispielsweise können Sie einigen Mitarbeitern erlauben, weiterhin schädliche Websites mit einem Browser zu besuchen, aber das Herunterladen von Dateien für sie blockieren.

Ein Beispiel für eine Richtlinie von Palo Alto Networks mit Host-Informationsprofilprüfungen und Kategorie-URLs.

Diese Richtlinie umfasst auch die Überprüfung des TRAPS-Hostschutzes in der Spalte HIP-Profil, wodurch verhindert wird, dass Benutzer die Site mit bösartigem Code und Exploits betreten, ohne dass der Schutz auf dem Computer installiert ist. TRAPS ist ein Anti-Malware- und Exploit-Schutzagent.

Das Herunterladen von Dateien wird in den Einstellungen der Spalte Profil blockiert, in der das Profil zum Blockieren der Übertragung aller Dateien für eine Anwendung angewendet wird. So sieht das Setup aus:

Proxyserver

Ein Proxyserver ist ein Gerät, das den Datenverkehr einer Anwendung auf sich selbst beendet, diesen Datenverkehr mit verschiedenen Methoden überprüft und diesen Datenverkehr weiter sendet. Wird am häufigsten in Proxy-Netzwerken für HTTP und HTTPS verwendet. Da UTM und NGFW HTTP- und HTTPS-Streams transparent analysieren, ohne dass explizite Proxy-Server-Einstellungen von Clients erforderlich sind, verschwinden HTTP-Proxys allmählich aus Unternehmen.

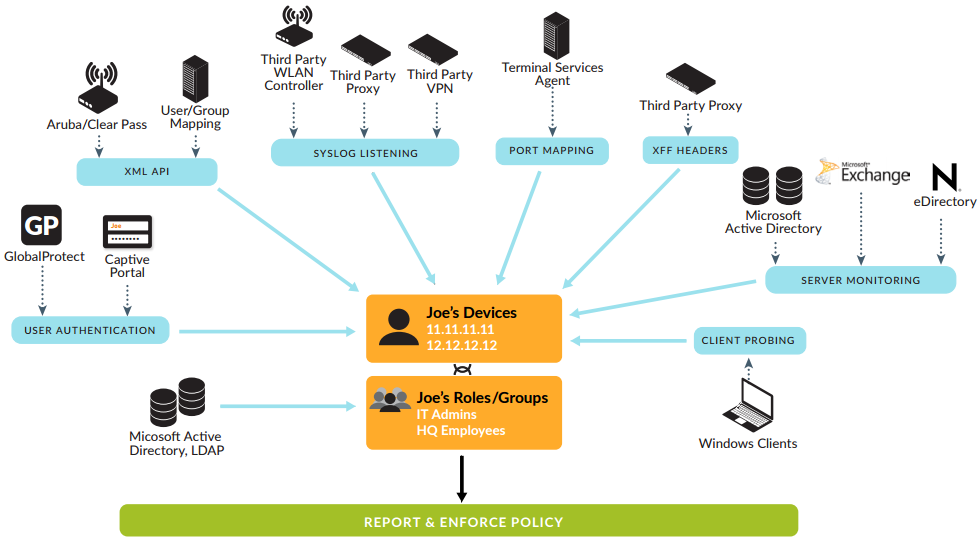

Was ist USER-ID

NGFW hat einen Mechanismus zur Identifizierung von Benutzern erfunden. Der Algorithmus funktioniert entweder intern oder wird auf einem externen Agenten ausgeführt. Ich werde dies einen USER-ID-Mechanismus nennen. USER-ID erstellt und verwaltet eine Zuordnungstabelle für den Benutzernamen und seine aktuelle IP-Adresse. Es kommt auch vor, dass die Tabelle sowohl einen Wert als auch einen Port für einen bestimmten Benutzer hat, wenn Benutzer über VDI arbeiten (dh Benutzer kommen von derselben Adresse und können nur nach Port unterschieden werden).

Ich werde

USER-ID- Mechanismen in Palo Alto Networks auflisten

- Serverüberwachung : Der Benutzer-ID-Agent liest Ereignisse von Exchange-Servern, Domänencontrollern oder Novell eDirectory-Servern

- Client-Prüfung : Benutzer-ID-Agent fragt Windows-Clients über WMI ab

- Terminaldiensteagent : Der TS-Agent verteilt verschiedene Bereiche von TCP / UDP-Ports für die Arbeit mit Windows / Citrix-Terminalservern an verschiedene Benutzer

- Parsen von Syslog- Nachrichten: Der Benutzer-ID-Agent liest Syslog-Authentifizierungsnachrichten von verschiedenen Systemen, drahtlosen Controllern, 802.1x-Geräten, Apple Open Directory-Servern, Proxyservern, VPN-Gateways und Cisco ISE

- Authentifizierung über GlobalProtect Client: VPN + Benutzername und Passwort können zu MFA hinzugefügt werden

- Authentifizierung über das Captive Portal : Der Webverkehr wird über das NTLM- oder AAA-Webformular authentifiziert (Captive Portal wird in der Moskauer U-Bahn und in den Cafés verwendet. Mit NTLM können Sie die Authentifizierung transparent machen.)

- XML-API : Informationen zum Ein- und Ausstieg werden vom Benutzer-ID-Agenten mit speziellen Befehlen über die REST-API-Firewall übertragen

- X-Forwarded-For : Proxys füllen dieses Feld in der HTTP-Anforderung aus, damit klar ist, wer sich hinter dem Proxy versteckt

Das Lesen von Protokollen von Active Directory-Controllern ist die am häufigsten verwendete Funktion in USER-ID. Der USER-ID-Agent liest regelmäßig Nachrichten aus AD-Protokollen, in denen aufgezeichnet wird, welcher Benutzer von welcher IP-Adresse angemeldet ist. Von diesen ermittelt die USER-ID, welche Adresse der Benutzer verwendet, und speichert diese in NGFW. Für Windows 2008/2012 sind dies beispielsweise Nachrichten:- 4768 - Authentifizierungsticket gewährt- 4769 - Serviceticket gewährt- 4770 - Ticket gewährt erneuert- 4264 - AnmeldeerfolgDer USER-ID-Agent benötigt Zugriff mit den Berechtigungen "Even Log Reader", um die Protokolle lesen zu können.Missverständnisse über Stateful Inspection

Ich sollte diesem heiligen Konzept jedem Netzwerktechniker und Sicherheitsingenieur ein eigenes Kapitel widmen. Es ist notwendig, die wichtigen Dinge hervorzuheben und zu ergänzen, die bei Kursen über Firewalls häufig übersehen werden. Wenn Sie bereits die Grundlagen der Stateful Inspection gelernt haben, haben Sie höchstwahrscheinlich einige Missverständnisse.Es gibt ein Missverständnis , das ich manchmal unter Kollegen sehe. Achtung!

Bei Stateful Inspection geht es nicht nur um den TCP-, UDP- oder ICMP-Verbindungsstatus! Es geht auch um den Status anderer komplexerer Protokolle und Anwendungen: FTP, SIP, RPC, SMTP, SMB und so weiter!Ein Beispiel.

FTP ist ein Protokoll der Anwendungsschicht. Und es hat einen PORT-Befehl, der eine neue TCP-Verbindung zuweisen kann. Jede Firewall, die sich als Stateful Inspection-Firewall positioniert, muss die FTP-Befehle überwachen, den PORT-Befehl anzeigen und die Verbindung zu dem dort angeforderten Port und der Adresse zulassen. Und das ist noch nicht alles: Die Firewall muss auch die Parameter des PORT-Befehls ersetzen und die richtige Adresse eingeben, wenn der FTP-Server für NAT funktioniert.

Das heißt, in jeder modernen L4-Firewall gibt es eine Komponente, die auf L7-Ebene ausspioniert. Und es gibt mehr als ein solches Protokoll: Es gibt immer noch HTTP, RPC und andere ... Und solche Layer 7-Protokollanalysatoren werden als Application Layer Gateway (ALG) bezeichnet.Ein Beispiel.

Der „Favorit“ zur gleichen Zeit für Netzwerker und Sicherheitsleute ist ALG für SIP, mit dem viele, die SIP ALG auf der L4-Firewall konfigurieren, Probleme haben und es häufig trennen.

Das heißt, bereits in der L4-Firewall gibt es die Anfänge der Analyse von Level 7-Protokollen. L4-Firewalls unterscheiden sich in der Anzahl der implementierten ALGs. Wenn Sie herkömmliche L4-Firewalls vergleichen, stellt sich für den Systemingenieur des Herstellers eine faire Frage: Wie viele Protokolle und Anwendungen unterstützt Ihre Stateful Inspection-Engine? In der Regel antwortet niemand.Es stellt sich heraus, dass die L7-Firewall auch eine Stateful Inspection-Firewall ist, die jedoch den Status ALLER Anwendungen analysiert und speichert und nicht nur selektiv wie die L4-Firewall.

Das zweite Missverständnis wird von den Firewall-Herstellern selbst gemacht. Nehmen Sie ein Datenblatt, in das der Hersteller einen Parameter wie "Anzahl gleichzeitiger Sitzungen" schreibt. Die Frage an den Hersteller lautet wie folgt: Welche Protokoll- und Anwendungssitzungen wurden gemessen und waren zumindest für TCP-fähig, ganz zu schweigen davon, ob der L7-Level überprüft wurde?Wir wissen, dass jedes Protokoll oder jede Anwendung einen Status hat, an den sich die Firewall erinnert. Um diesen Status zu speichern, müssen Sie einen Puffer im Gerätespeicher zuweisen. Tatsächlich gibt der Parameter "Anzahl gleichzeitiger Sitzungen" an, wie viele Puffer zum Speichern von Zuständen im Speicher des Geräts gespeichert werden können. Sie müssen verstehen, dass dieser Parameter für die L4-Firewall am häufigsten für nacktes TCP oder sogar UDP gemessen wird. Das heißt, TCP benötigt einen Puffer, in den nur die IP und der Verbindungsport passen. Im Test für L7-Anwendungen, z. B. HTTP, ist dieser Puffer jedoch viel größer, da beispielsweise das Speichern von GET-Anforderungsparametern in HTTP mehr Speicher erfordert. Und die Erinnerung ist kein Gummi. Wenn der Hersteller einen Parameter wie "Anzahl der gleichzeitigen Sitzungen" schreibt, sollte er dementsprechend schreiben:- /, c stateful inspection,

- L4, TCP/IP,

- - L7 .

Messen Sie die L7-Firewall korrekt an der Anzahl gleichzeitiger HTTP-Sitzungen für Pakete unterschiedlicher Länge: 64 KB, 44 KB, 16 KB, 1,5 KB. Es ist klar, dass, wenn von einem Hersteller alle Messungen an UDP 1518-Bytes durchgeführt wurden, ein solches Gerät höchstwahrscheinlich nicht in Ihrem Netzwerk funktioniert, da es Ihre Benutzer nicht dazu zwingt, nur UDP-Pakete mit einer Länge von 1518 Bytes zu senden, und sie noch mehr dazu zwingt, mit solchen zu antworten HTTP-Serverpakete Einem solchen Hersteller muss mitgeteilt werden, dass die Leistung der L7-Firewall mindestens im Datenverkehr mit dem HTTP-Protokoll gemessen werden muss. Von den bekannten Unternehmen, die solche Tests öffentlich durchführen: NSS Labs.Firewall-Hersteller führen in ihren Labors selbst benutzerdefinierte Tests durch, mit denen sie ihr Verkehrsprofil bestellen können, z. B.: 30% des HTTPS-Verkehrs, 10% des SMB-Verkehrs, 10% des FTP-Verkehrs usw.Ein Beispiel.

Nach Überprüfung des Geräts eines UTM-Herstellers auf dem IXIA-Verkehrsgenerator:

- im L4-Firewall-Modus - 4.000.000 gleichzeitige Sitzungen,

- im L7-Firewall-Modus - 200.000 gleichzeitige Sitzungen.

Dies ist ein Hinweis darauf, dass sich aufgrund ihrer Größe weniger Puffer für L7-Sitzungen im Speicher des Geräts befinden.

Übrigens auch die Gesamtleistung des Geräts: Wenn die Überprüfung des Anwendungsinhalts deaktiviert ist, arbeitet die Firewall zehnmal schneller als die aktivierten. Es ist möglich, nur die Analyse von Level 4-Headern zu verwenden, um das Gerät zu beschleunigen, aber es gibt keine Sicherheit mehr.Der dritte wichtige Punkt- in einem Cluster arbeiten. Alle Firewalls müssen in einem Cluster funktionieren. Wenn eine Firewall nicht mehr funktioniert, besteht ihre Aufgabe darin, sich hinzulegen und den gesamten Datenverkehr zu blockieren. Dies ist die Theorie des Gebäudeschutzes auf der Grundlage von Firewalls. Während eine "kaputte" Firewall den Datenverkehr blockiert, sollte die benachbarte Firewall die Aufgabe übernehmen, legitimen Datenverkehr weiterzuleiten. Aber was ist mit den Verbindungen, die durch die ersten gingen? Höchstwahrscheinlich hat die erste Firewall den Status aller Verbindungen an die zweite übergeben, aber ob sie nur den Status der IP-Header an den Nachbarn oder den vollständigen Status aller Anwendungen auf L7-Ebene übergeben hat: Es gab jedoch einige SSL-Verbindungen, die entschlüsselt wurden und an denen IPS und Antivirus arbeiteten - sie haben sie gesammelt Pakete im Puffer, um den Inhalt zu überprüfen. Und hier stellt sich heraus, dass auch die Firewall L4 und L7 unterschiedlich sind:Der Sendezustand L4 ist nicht der gleiche wie der Sendezustand L7. Dies ist auch wichtig zu verstehen.Es gibt ein weiteres Missverständnis, dass die L7-Firewall in Clustern von mehr als zwei Geräten betrieben werden kann - dies ist nicht der Fall, da die Menge der übertragenen L7-Daten mit jedem neuen Knoten im Cluster exponentiell zunimmt und die Datenverarbeitung sogar von zwei Nachbarn die Kosten für die Verarbeitung der Daten des eigenen Geräts übersteigt. Aus diesem Grund funktionieren Cluster mit mehr als zwei Geräten nur durch den Austausch von L4-Headern. Beim Clusterwechsel werden alle Anwendungsanalyse- und Schutzfunktionen neu gestartet.Daher müssen Sie die Firewall L4 und L7 kompetent vergleichen, genau wie beim Vergleich, ob ein Auto und ein Panzer für Sie im Krieg geeignet sind. Um die Sicherheit Ihres Netzwerks zu erhöhen, erledigt die L7-Firewall komplexere Arbeiten, viel mehr Arbeit an ihren Prozessoren und benötigt mehr Speicher, um den Status Ihrer Anwendungen zu speichern! All dies muss aus Sicherheitsgründen getan werden.Teil 2. Sicherheitsauswirkungen der L7-Firewall