Hallo Kollegen. Letztes Mal im Artikel

„1. Analyse von Check Point-Protokollen: Die offizielle Check Point-Anwendung für Splunk » Wir haben die Analyse von Protokollen für das Security Gateway basierend auf der offiziellen Anwendung im Splunk-Protokollierungssystem erörtert. Abschließend kamen sie zu dem Schluss, dass die Anwendung als schnelle Lösung zwar sehr praktisch ist, aber zu diesem Zeitpunkt noch unvollständig ist - eine große Anzahl von Dashboards ist nicht konfiguriert. Daher ist es sehr wichtig, den Sicherheitsingenieur zu beachten, um zu verstehen, was im Hinblick auf die Informationssicherheit in der Organisation geschieht. In diesem Artikel werden die Möglichkeiten zum Anzeigen und Analysieren von Protokollen mit der SmartEvent-Funktionalität erläutert, die es wert ist, beachtet zu werden, und welche Optionen für die Ereignisautomatisierung verfügbar sind.

SmartEvent vergleicht Protokolle aller Check Point-Gateways, um verdächtige Aktivitäten zu identifizieren, Trends zu verfolgen und Informationssicherheitsvorfälle zu untersuchen. Die Datenanalyse erfolgt in Echtzeit, sodass Sie schnell auf ein Ereignis reagieren können. SmartEvent ist in der Liste der Produkte auf dem Verwaltungsserver enthalten, erfordert jedoch eine separate Lizenz. Es besteht aus Ansichten und Berichten, die Sie selbst erstellen oder vorinstallierte verwenden können.

Damit die Funktionalität funktioniert, müssen Sie nur das Blade in den Einstellungen des Verwaltungsservers aktivieren. Sie erhalten sofort eine Reihe von Berichten, die generiert werden können. Außerdem besteht die Möglichkeit, abhängig von Ihren Aufgaben neue Berichte zu erstellen. Zusätzlich zum SmartEvent-Snap-In für Einstellungen und Richtlinien werden die Regeln für die Ereignisautomatisierung konfiguriert.

Betrachten Sie zunächst die Standard-SmartEvent-Berichte. Ich mache auch darauf aufmerksam, dass der Verwaltungsserver eine Version des Betriebssystems GAIA R80.20 hat.

Standard SmartEvent-Berichte

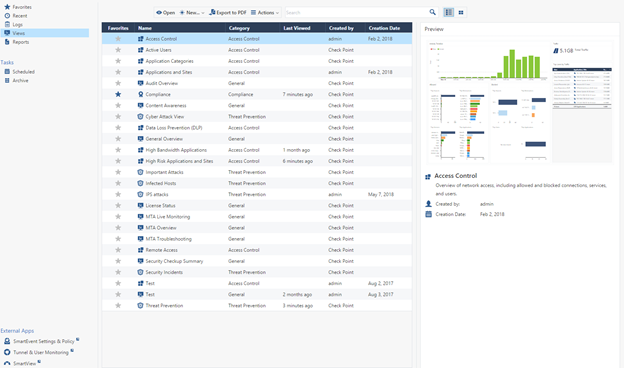

Mit einer großen Anzahl vordefinierter, leicht anpassbarer Sicherheitsereignisse können Sie SmartEvent starten und in wenigen Minuten mit dem Sammeln von Bedrohungsinformationen beginnen. Unmittelbar nach dem Aktivieren des Blades haben Sie die Möglichkeit, eine große Anzahl von Standard-SmartEvent-Berichten zu erstellen, die Sie in der folgenden Abbildung sehen können.

Die integrierte Berichterstellung ermöglicht einen kontinuierlichen Schutzprozess. Und das ist Voraussetzung für die Informationssicherheit.

Lassen Sie uns einen kurzen Überblick über die wichtigsten Ansichten und Berichte geben.

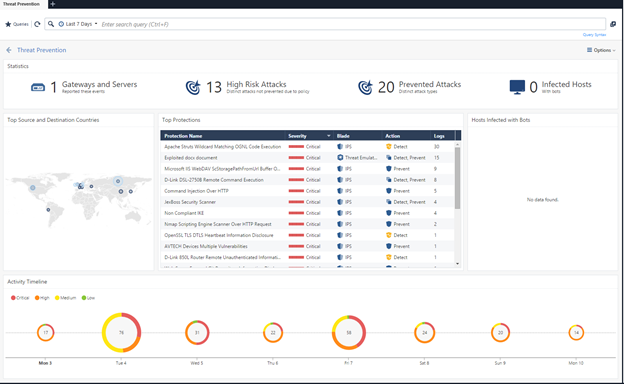

1) BedrohungspräventionDie interessanteste Information in diesem Scan ist eine Liste aller IPS-Signaturen, die nur erkannt, aber nicht blockiert wurden. Gemäß den Sicherheitsrichtlinieneinstellungen können viele Signaturen nur erkannt werden. Dies ist nicht wünschenswert. Schlimmer noch, wenn diese Signaturen im Datenverkehr bemerkt wurden und keine weiteren Maßnahmen ergriffen werden, kann es immer eine solche Variante des Ereignisses geben, dass diese bestimmte Signatur eine Bedrohung für Ihre Infrastruktur darstellen kann Daher muss der Techniker diesen Bericht auf jeden Fall überprüfen und Maßnahmen für diese Ereignisse ergreifen, z. B. Signaturen in den Verhinderungsmodus versetzen. Sie sollten auch Hosts überprüfen, die das Security Gateway als infizierte Computer identifiziert hat.

2) Zusammenfassung der Sicherheitsüberprüfung

2) Zusammenfassung der SicherheitsüberprüfungIch denke, wenn Sie bereits Check Point haben oder dieses Produkt getestet haben, dann wissen Sie diesen Bericht mit Sicherheit. Die Zusammenfassung der Sicherheitsüberprüfung bietet ein vollständiges Bild des Status der Informationssicherheit in der Organisation und der unerwünschten Prozesse, die in Ihrer Infrastruktur auftreten. Ich kann jedoch nicht empfehlen, den Bericht als tägliches Arbeitsmaterial zu verwenden, da eine große Menge an Informationen einfach stören und ablenken wird. Es ist sinnvoller, einen Bericht mit einer bestimmten Häufigkeit zum Vergleich mit der vorherigen Version zu erstellen, um sicherzustellen, dass Änderungen in der Sicherheitsrichtlinie positive Maßnahmen ergriffen haben.

3) BenutzeraktivitätEin sehr praktischer Bericht über interne Benutzeraktivitäten. Aus meiner Sicht ist es jedoch bequemer, die Statistiken der Nutzung von Anwendungen mit hohem Risiko durch Benutzer separat anzuzeigen und nicht nur eine Liste aller Anwendungen.

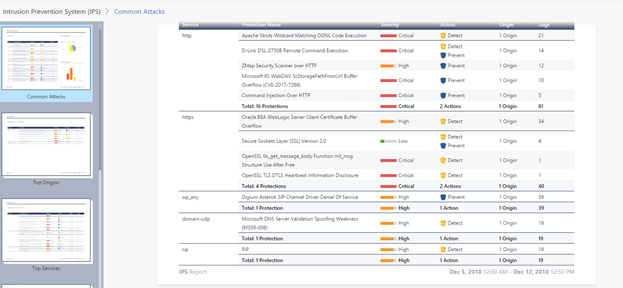

4) Intrusion Prevention System (IPS)

4) Intrusion Prevention System (IPS)Ein intelligenter Bericht zur Überwachung der Leistung des IPS-Systems. Für mich ist die interessanteste Tabelle Top Services und Top Connections. Dieser Bericht ist sehr hilfreich bei der ordnungsgemäßen Optimierung des IPS-Systems für Dienste. Auf der Grundlage dieses Berichts können Sie die Aktionen von Angreifern identifizieren, um nach Schwachstellen in Ihrer Infrastruktur zu suchen. Anschließend können Sie die Richtlinie zur Bedrohungsprävention für Dienste korrekt konfigurieren, ohne das Geschäft zu stören Prozesse.

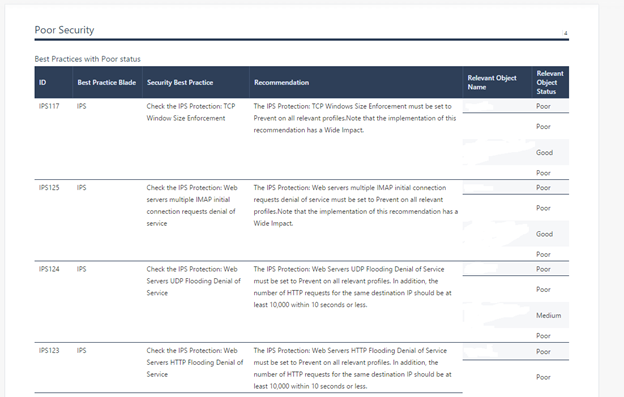

5) Compliance Blade

5) Compliance BladeDas Check Point Compliance Software Blade ist eine integrierte Compliance-Überwachungslösung für vorhandene IT-Sicherheitspraktiken.

Dieser Bericht enthält Vorschläge zur Änderung von Richtlinien, um bewährte Verfahren und grundlegende Standards für die Informationssicherheit zu erfüllen. Wenn Sie nicht wissen, wie Sie Ihre Infrastruktur ordnungsgemäß sichern können, geben diese Empfehlungen eine gute Vorstellung davon, wie die Firewall konfiguriert wird. Es lohnt sich jedoch zu verstehen, welche Prozesse in Bezug auf Ihr Unternehmen blockiert werden müssen und welche nicht. Ich bin mir nicht sicher, ob es für Sie interessant sein wird, diesen Bericht jeden Tag zu sehen, aber es lohnt sich auf jeden Fall, ihn mindestens einmal zu lesen.

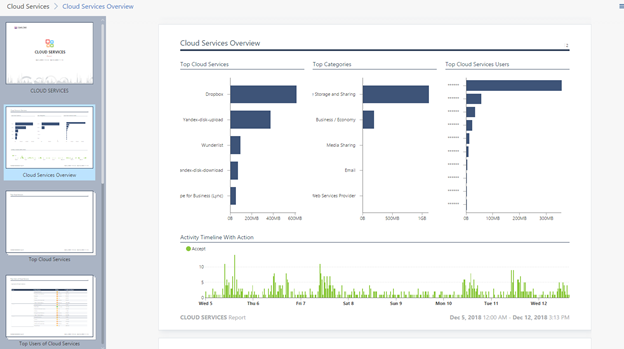

6) Cloud-Dienste

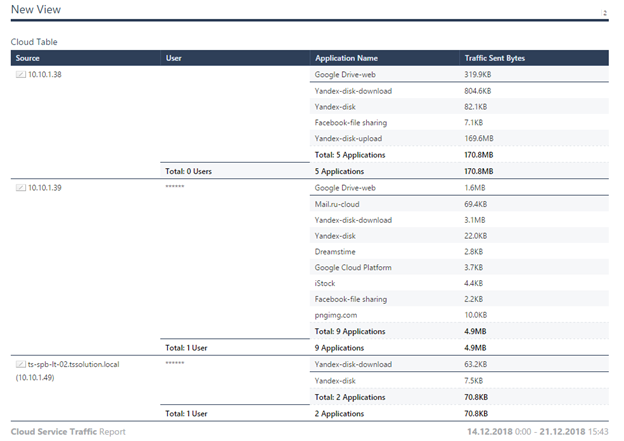

6) Cloud-DiensteIm Bericht über die Verwendung von Cloud-Anwendungen sehen Sie Statistiken über die Verwendung von Cloud-Diensten. In der Regel ist die Verwendung von Cloud-Datenträgern am interessantesten. Wie viele MB heruntergeladen und heruntergeladen werden. In dem Bericht werden nur zusammenfassende Statistiken angezeigt. Es ist wichtiger zu überwachen, wie viel Verkehr Benutzer von ihren ableiten Jobs in Cloud-Laufwerken, da dies Dokumente sein können, aus denen vertrauliche Informationen bestehen.

7) Anwendungs- und URL-Filterung

7) Anwendungs- und URL-FilterungIch habe keinen Zweifel daran, dass "Anwendungs- und URL-Filterung" der beliebteste vordefinierte Bericht ist. "Anwendungs- und URL-Filterung" enthält Informationen zu Besuchen auf potenziell gefährlichen und beliebtesten Websites. Es werden Statistiken für die am häufigsten besuchten Kategorien, Websites und das Verkehrsaufkommen für jeden einzelnen Benutzer gesammelt, um ein klares Verständnis dafür zu erhalten, was die Mitarbeiter tun. Ein unverzichtbares Dokument bei der Ausarbeitung und Modernisierung der Regeln für Application Control und URL Filtering Blades.

Sie können auch den Artikel

„Check Point Dashboards - das ist, was ich liebe“ lesen, in dem Sie mehr über Dashboards, Funktionen der Funktion und warum sie es so

lieben , erfahren können.

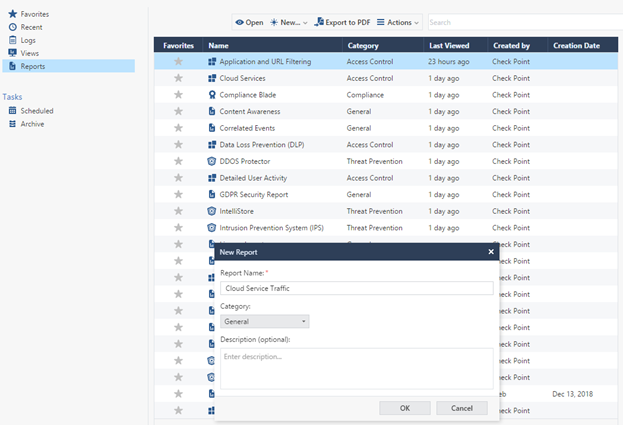

Erstellen Sie Ihren Bericht

Obwohl die vordefinierten Berichte sehr praktisch sind, können Sie nicht alle Pilze in einen Korb legen. Fast alle Ingenieure sind mit der Tatsache konfrontiert, dass sie ihre Berichte konfigurieren müssen, die Informationen enthalten, die möglicherweise für die Ausführung ihrer Arbeitsfunktionen wichtig sind, und zwar entsprechend den Merkmalen des Geräts und der Art der Organisation.

Da wir den Wunsch erwähnt haben, Statistiken über den Datenverkehr zu Cloud-Anwendungen zu sammeln, versuchen wir, ein typisches Beispiel zu erstellen - eine Tabelle. Erstellen wir einen Bericht über den auf die Cloud-Datenträger heruntergeladenen Datenverkehr, der Informationen zu Benutzern, IP-Adressen und dem Datenverkehr enthält, der an die Cloud-Anwendungen gesendet wurde.

Erstellen eines Berichts - Wählen Sie im Menü

Neuer Bericht den Namen

Cloud Service Traffic .

Fügen Sie als

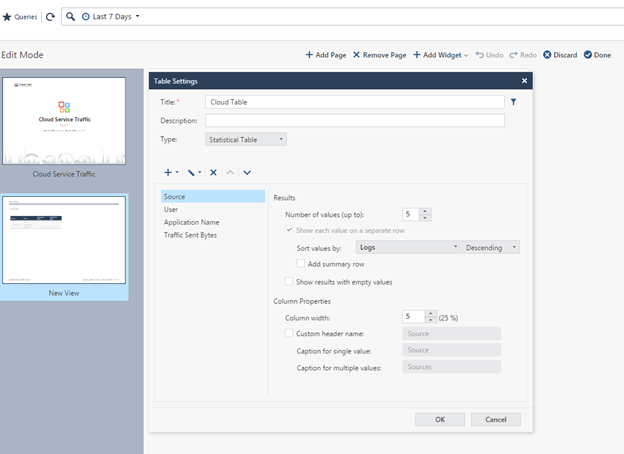

Fügen Sie als Nächstes die Tabelle zur leeren Seite hinzu:

Widget hinzufügen

-> Tabelle .

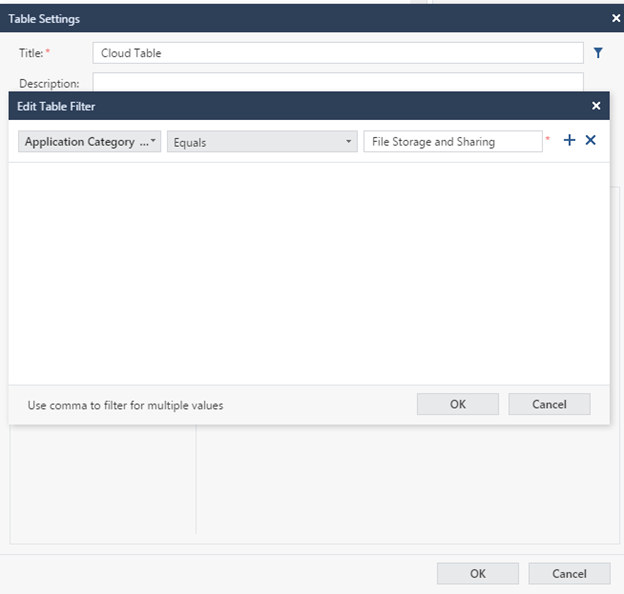

Legen Sie den Tabellennamen fest, z. B.

'Cloud Table' , und belassen Sie den Typ

Statistical Table . In diesem Fall werden die berechneten zusammengefassten statistischen Daten angezeigt. Wenn Sie

Protokolltabelle auswählen, besteht die Tabelle aus Daten für jedes einzelne Ereignis. Im Rahmen unserer Aufgabe benötigen wir diese Option nicht.

Als Nächstes müssen Sie entscheiden, welche Parameter in der Tabelle erstellt werden sollen. Sie müssen den Benutzer, den Namen der Cloud-Anwendung, in die die Daten heruntergeladen werden, die Menge des ausgehenden Datenverkehrs anzeigen und die Option berücksichtigen, wenn der Benutzername fehlt. Das heißt, Sie müssen eine zusätzliche Spalte mit der IP-Adresse hinzufügen, aus der Es besteht eine Verbindung. Dementsprechend wählen wir die Parameter

Quelle ,

Benutzer ,

Anwendungsname ,

Verkehr gesendete Bytes .

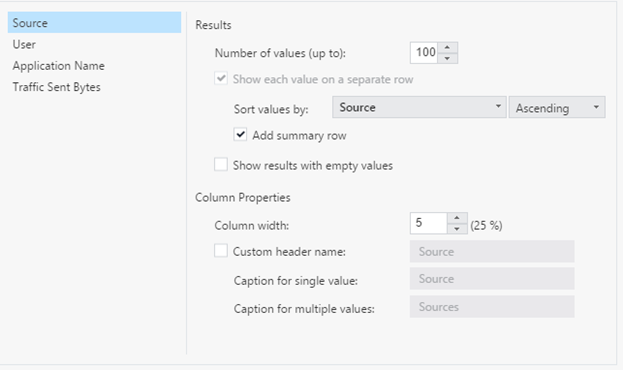

Als nächstes müssen Sie die Parameter richtig konfigurieren und sortieren. Wählen Sie als ersten Parameter Quelle aus, und legen Sie abhängig von der Größe der Organisation die maximale Anzahl von Werten (

Anzahl von Werten ) fest. Ich habe 100 angegeben und nach Eigenwerten sortiert, da dies der Hauptparameter ist, der nicht von anderen Parametern abhängt.

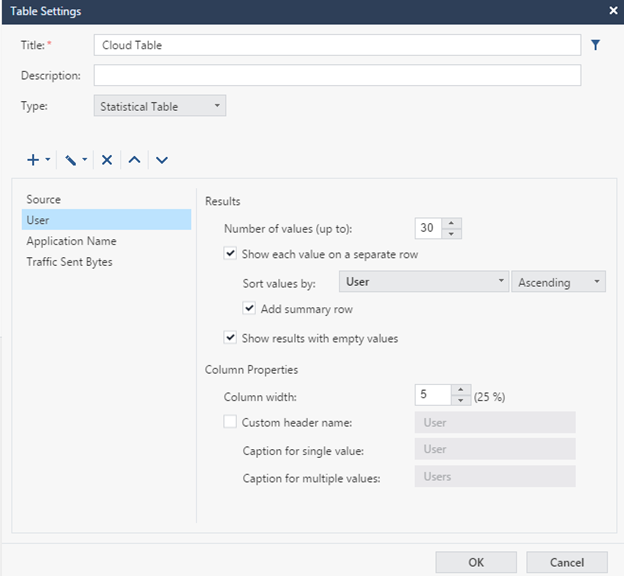

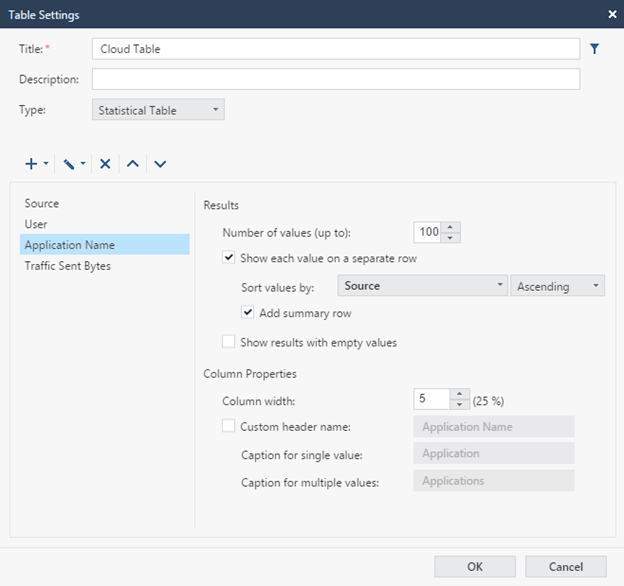

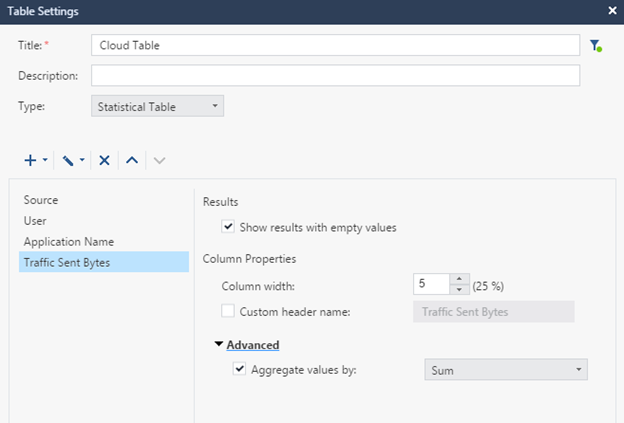

Konfigurieren Sie als Nächstes die Parameter für

Benutzer ,

Anwendungsname und

Verkehr gesendete Bytes auf ähnliche Weise. Sortieren Sie die Ergebnisse einfach nach Quelle.

Wir legen die Struktur fest. Als Ergebnis wird eine Tabelle für alle Benutzer und Anwendungen ausgegeben, von denen es eine große Anzahl gibt. Wir sind nur an Cloud-Anwendungen interessiert. Wir werden einen Filter festlegen, um dieses Problem zu lösen (das Symbol befindet sich auf derselben Ebene wie der Titel).

Wählen Sie als Feld

Anwendungskategorie , die Operation

Gleich , und legen Sie den Gruppennamen fest -

Dateispeicherung und -freigabe .

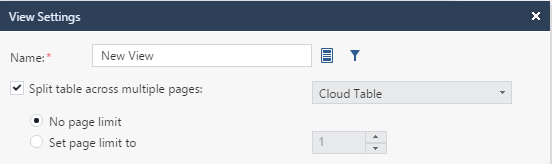

Danach dehnen wir die Tabelle auf die gesamte Seite aus, speichern die Änderungen - Fertig. Wenn die Tabelle eine große Anzahl von Ergebnissen enthält und nicht alles auf eine Seite passt, lohnt es sich, die Erweiterung der Ergebnisse auf neue Seiten zu installieren. Gehen Sie dazu zu

Optionen -> Einstellungen anzeigen .

Als Ergebnis erhalten wir eine fertige Tabelle, in der Sie die Ergebnisse studieren können.

Außerdem können Sie im Bericht Diagramme, Diagramme usw. konfigurieren. Das Prinzip ist überall ungefähr gleich. Das Toolkit für den Durchschnittsbenutzer ist ziemlich transparent und erfordert keine besonderen Talente. Es bleibt die Automatisierungsfunktionalität in SmartEvent zu berücksichtigen, die nicht sehr beliebt ist, aber aus meiner Sicht eine wichtige Rolle bei der Gewährleistung von Informationssicherheitsprozessen spielt.

SmartEvent-Automatisierung

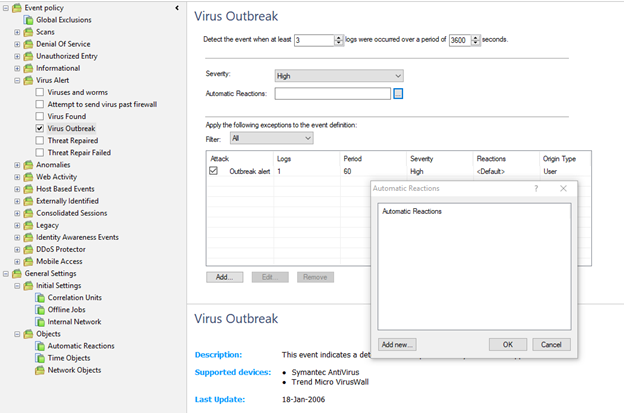

In SmartEvent gibt es ein spezielles Dienstprogramm mit demselben Namen für die Blade-Verwaltung, mit dem Sie die Generierung und Anpassung von Sicherheitsereignissen sowie die Automatisierung von Aktionen für diese Ereignisse konfigurieren können.

Der Verwaltungsbaum ist in zwei Zweige unterteilt: Ereignisrichtlinie und globale Einstellungen. Alle von SmartEvent erkannten Ereignisse werden im Zweig für Ereignisrichtlinien kategorisiert. Wenn ein Ereignis ausgewählt wird, werden seine benutzerdefinierten Eigenschaften im Detailfenster und die Ereignisbeschreibung im Beschreibungsfenster angezeigt. Durch das Bereinigen der Eigenschaft wird dieser Ereignistyp bei der nächsten Installation aus der Richtlinie entfernt.

In den allgemeinen Einstellungen werden die Anfangseinstellungen festgelegt, aber es ist sehr wahrscheinlich, dass dort nur Folgendes benötigt wird:

- Bei der Einrichtung von Offline-Jobs werden alte Protokolle in SmartEvent geladen, die sich entweder nicht auf dem Verwaltungsserver befanden, oder SmartEvent wurde aktiviert, nachdem diese Protokolle erstellt wurden.

- Automatische Aktionen in Automatische Reaktionen erstellen.

Für jede Richtlinie können Sie eine automatische Aktion festlegen.

Eine automatische Aktion ist der Abschluss einer bestimmten Reihe von Aktionen, die von der Ausführung eines Ereignisses abhängig sind. Dazu gehören:

- E-Mail senden

- Senden von SNMP-Traps

- Quell-IP-Block

- Ereignisangriff blockieren

- Ausführen eines externen Skripts.

Jede Option ist im realen Leben durchaus anwendbar. Abhängig von dem Ereignis, für das Sie die automatische Aktion festgelegt haben, z. B. für einige kontroverse Ereignisse, können Sie die Aktion so einstellen, dass ein Brief an den Techniker gesendet wird, und IP-Adressen für andere Ereignisse blockieren, z. B. bei einem Scanversuch Ihr Netzwerk- oder Virenangriff. Die automatische Aktion wird in den Ereigniseigenschaften überlagert.

Es ist möglich, die Skriptausführung für ein bestimmtes Ereignis zu konfigurieren, aber in diesem Modus ist dies meines Erachtens nicht sehr praktisch und angemessen, da die Funktionalität sehr eingeschränkt ist und Sie die Eingabe in das Skript nicht konfigurieren können, da sie für bestimmte Aufgaben erforderlich ist. Es ist leicht, einen Fehler zu machen, da Die Trivialität des Systems, sodass alles, was mit Skripten zu tun hat, am besten dem Protokollierungssystem als Splunk + Check Point-API, einem größeren Funktionsumfang und nahezu unbegrenzten Funktionen überlassen wird.

Fazit

Wir skizzieren die wichtigsten Berichte, die für einen Informationssicherheitsingenieur von Interesse sein sollten:

- Bedrohungsprävention

- Intrusion Prevention System (IPS)

- Anwendungs- und URL-Filterung

- Benutzerdefinierte Berichte

Wenn wir SmartEvent nur als ein System zur Protokollierung und Analyse betrachten, das auch alle erforderlichen Berichte mit minimalen Voreinstellungen erstellt, ist dies eine ideale Lösung.

Eine einfache Schnittstelle zum Erstellen Ihrer Berichte, die für die anschließende Analyse von Sicherheitsvorfällen und die Verwaltung von IS-Prozessen in der Organisation erforderlich ist. Darüber hinaus ist dies ein kontinuierlicher Prozess und erfordert die ständige Teilnahme eines Ingenieurs. Wenn wir dieses Produkt jedoch als SIEM-Lösung betrachten, hat es Nachteile, eingeschränkte Funktionen zum Automatisieren und Korrelieren von Ereignissen, ist schwer zu konfigurieren und es ist unmöglich, auf dieser Grundlage ein einziges Zentrum für die Überwachung und Verwaltung des Informationssicherheitssystems in einer Organisation aufzubauen. Berücksichtigen Sie alle Details und vergleichen Sie die verschiedenen Lösungen für die Analyse von Prüfpunktprotokollen in den folgenden Artikeln.