Inspiriert von einem Artikel der

Gruppe IB über einen groß angelegten Hackerangriff auf Banken und Unternehmen im Auftrag von Regierungsbehörden, beschloss ich, etwas mehr über RTM herauszufinden.

Ziel ist es nicht nur, die an diesem Angriff Beteiligten zu finden, sondern auch zu zeigen, wie zugänglich eine solche Untersuchung mit guten Werkzeugen und technischem Hintergrund ist.

Quelldaten aus dem

Beitrag EditorGIB :

- 11. September 2018 - Beginn des Massenversands

„... Insgesamt haben Hacker von September bis Anfang Dezember 11.073 Briefe von 2.900 verschiedenen E-Mail-Adressen gesendet, die von Regierungsbehörden gefälscht wurden. Es wurden ungefähr 900 verschiedene Domänen entdeckt, die mit Absenderadressen verknüpft sind. “

- Der Inhalt der Briefe enthält Informationen:

"... als Gegenstand des Briefes" Senden am Donnerstag "," Memorandum "," Zahlung August-September "," Kopien von Dokumenten "usw.) sind angegeben."

- Informationen zum Schadcode sind Trojaner RTM.

- Netzwerkkennungen: Domain Namecha.in und IP-Adressen: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34.

- Nach den Schlussfolgerungen des Analysten von Group-IB:

"Um die IP-Adresse des" C & C "-Servers zu erhalten, wird auf die Site" namecha.in "zugegriffen.

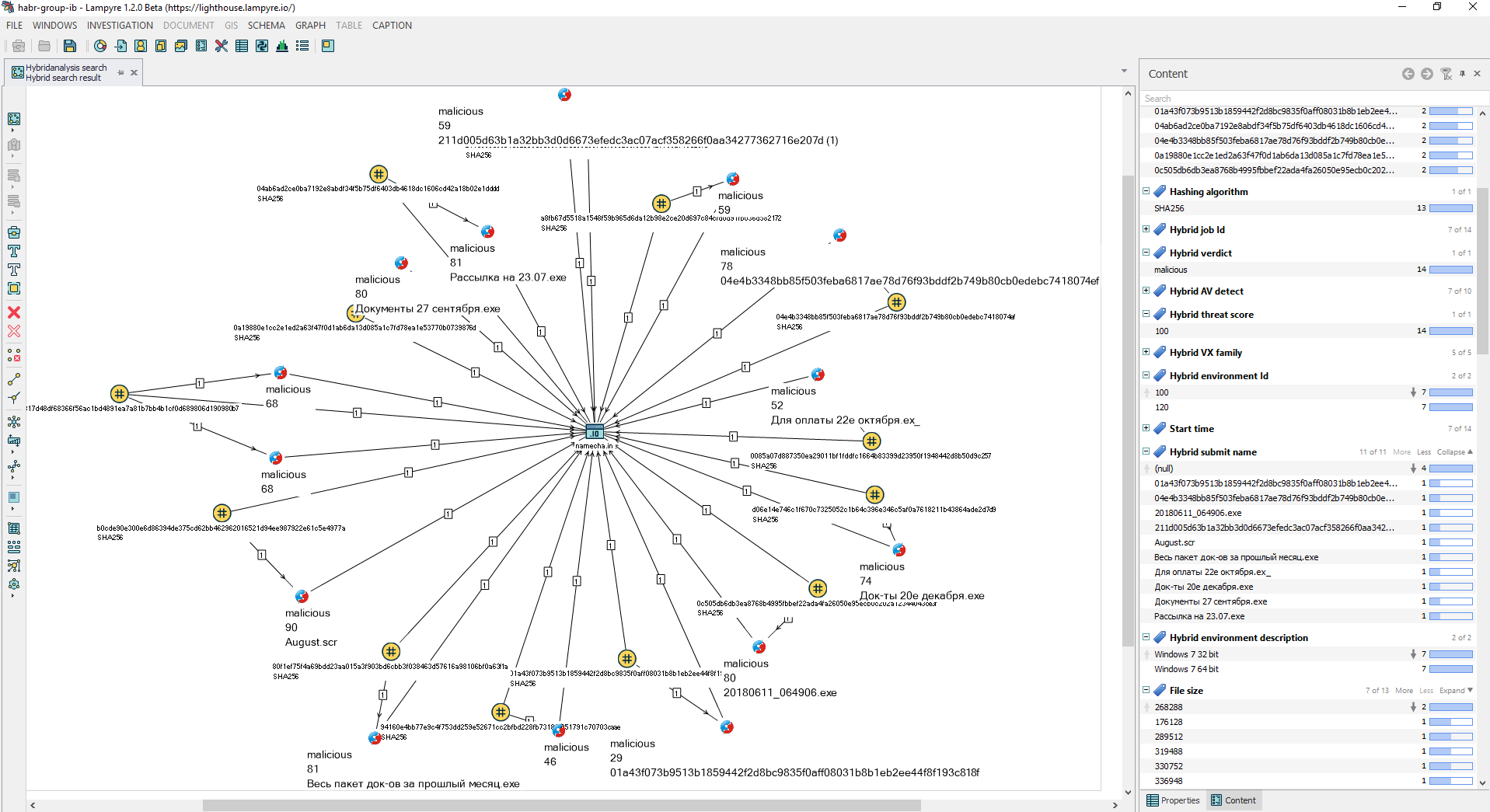

Lassen Sie uns überprüfen, ob die Dienste hybrid-analysis.com, virustotal.com über namecha.in Bescheid wissen. Für die Untersuchung werde ich ein Produkt namens Lampyre verwenden, das sich als „Datenanalyse-Tool für alle“ positioniert. Meiner Meinung nach ist das Produkt das Ergebnis der i2-Komposition, Maltego und anscheinend waren die Entwickler von Palantir inspiriert.

Das Ausführen von

Hybridanalyse- Suchabfragen und der

Virustotal-Suche ergibt das folgende Ergebnis:

Es ist ersichtlich, dass die Namen der Dateien, die einmal zur Überprüfung an den Hybrid-Analysedienst gesendet wurden, den Namen aus dem Bericht der Group-IB-Analysten ähnlich sind.

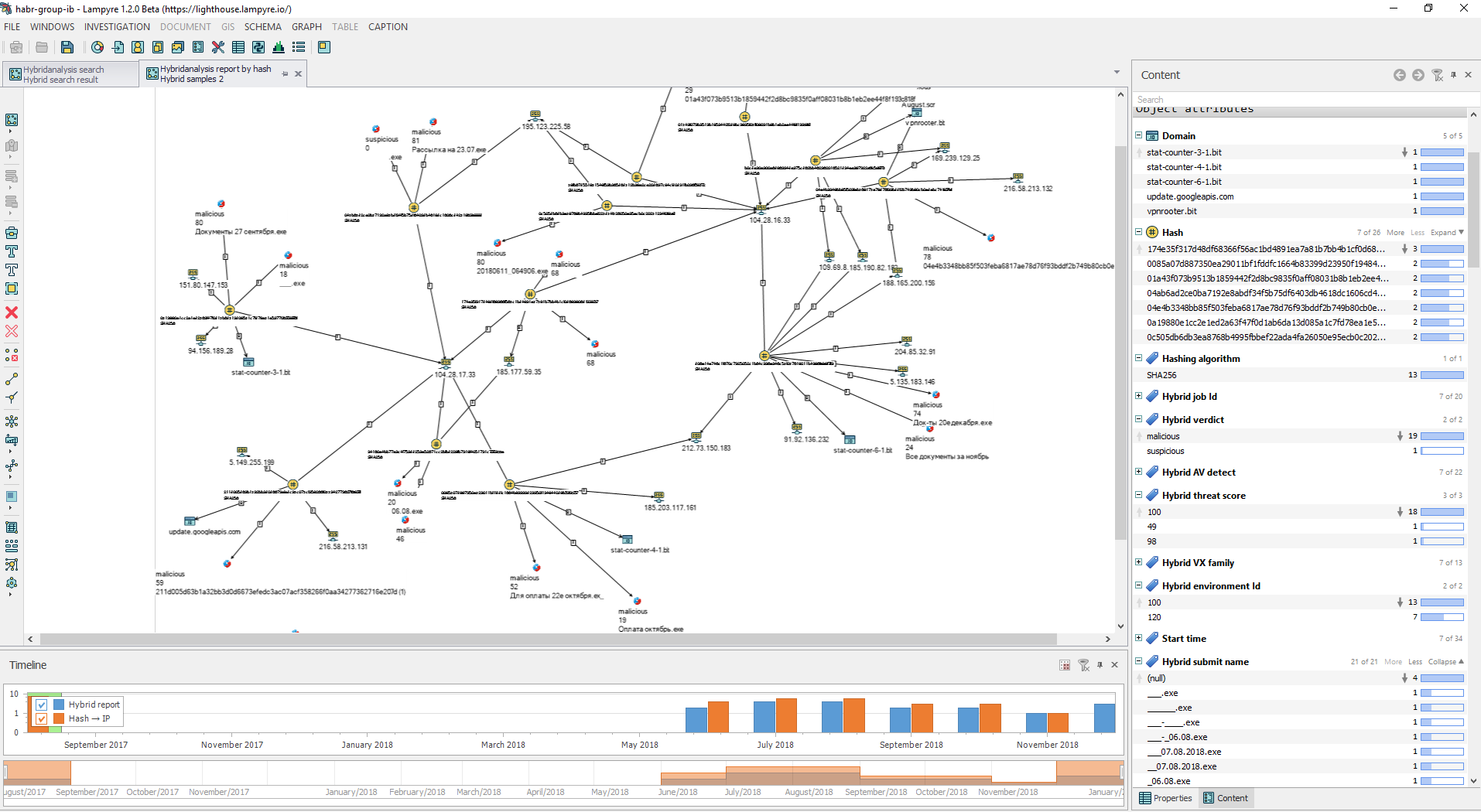

Lassen Sie uns 2

Hybridanalyseberichte durch Hash- Abfragen mit den Eingabedaten der Berichts-IDs und Hashes aus dem Ergebnis des vorherigen Berichts

ausführen . Wir senden die Abfrageergebnisse mit dem anfänglichen Diagramm an das Diagramm und löschen das Diagramm von Objekten, die noch nicht benötigt werden. Als Ergebnis erhalten wir:

Sie können sehen, dass die Ereignisse in der Grafik das früheste Datum im August 2017 haben, dann einen Fehler und die Wiederaufnahme der Nutzung der Infrastruktur ab Beginn des Sommers 2018.

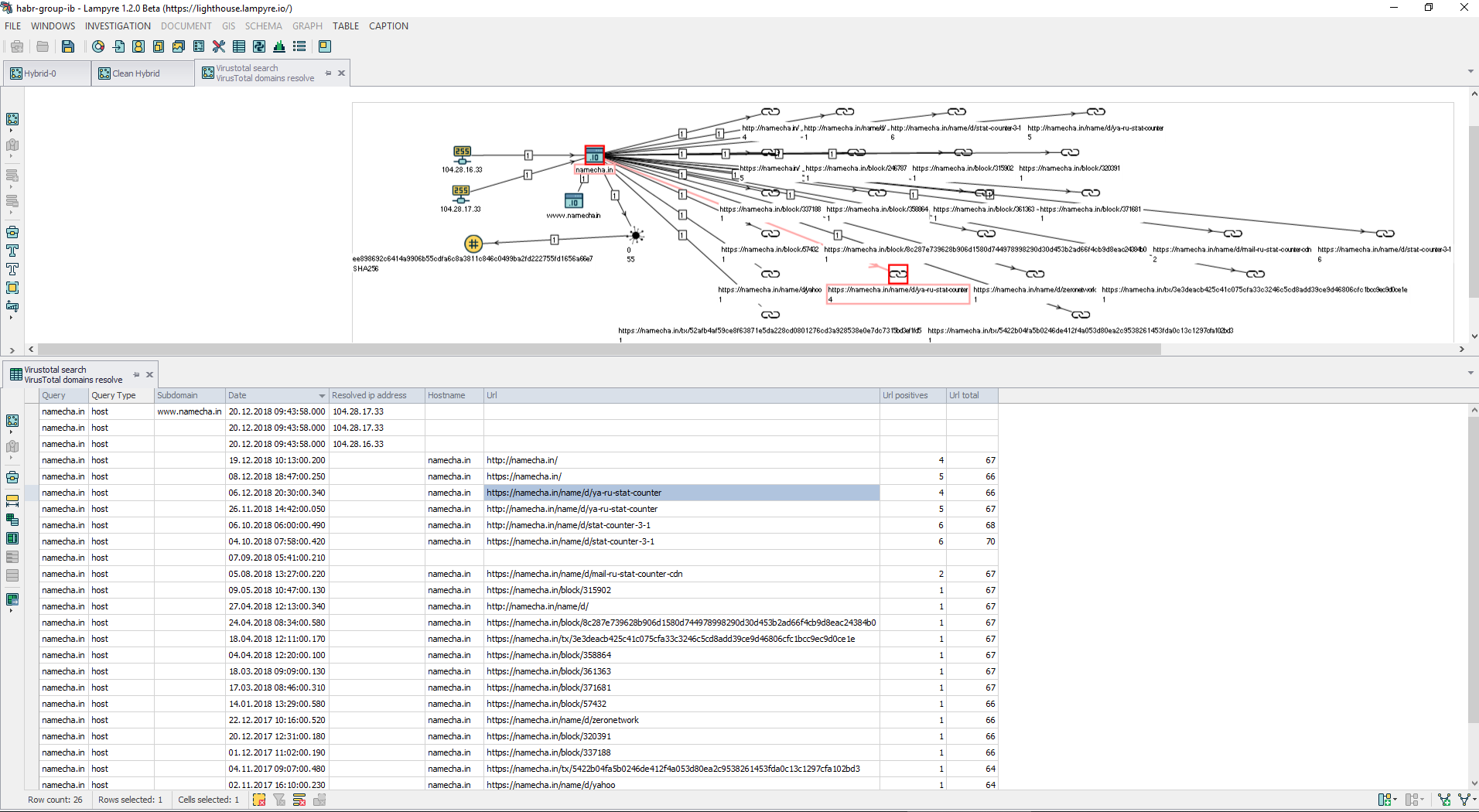

Visualisieren Sie das Ergebnis der Abfrage an Virustotal

So fassen Sie die Zwischensumme der Objekte und Ergebnisse zusammen:

- Hybridanalyse:

- 4 Domänen: stat-counter-3-1.bit, stat-counter-4-1.bit, stat-counter-6-1.bit, vpnrooter.bit;

- 19 IP-Adressen: 151.80.147.153, 94.156.189.28, 185.177.59.35, 185.203.117.161, 88.221.214.41, 195.123.225.58, 5.135.183.146, 91.92.136.232, 212.73.150.183, 204.85.32.91, 169.239.129.25 .213.132, 109.69.8.34, 185.190.82.182, 188.165.200.156, 216.58.213.131, 5.149.255.199, 104.28.17.33, 104.28.16.33

- Virsutotal:

Es stellen sich also die Fragen:

- Welche Art von Domain Zone * .bit;

- Was sind die URLs für namecha.in und was sind die Antworten.

Es ist ersichtlich, dass der Domainname stat-counter-3-1.bit aus den Hybridanalysedaten der URL

namecha.in/name/d/stat-counter-3-1 von

Virustotal ähnlich ist.

Anfangs hatte ich keine Ahnung von namecha.in, aber im Allgemeinen stellte sich heraus: Es gibt ein Projekt

namenscoin , eine andere Verwendung der Technologie "Blockchain".

Namecoin ist ein Bitcoin-basiertes Speichersystem für beliebige Kombinationen des Namens-Wert-Typs, von denen das bekannteste das System alternativer Root-DNS-Server ist.

Resource Namecha.in - ein alternativer Namecoin-Block-Explorer.

Das heißt, von

namecha.in/name/d/mail-ru-stat-counter-cdn werden die folgenden Inhalte zurückgegeben (in abgekürzter

Form ):

| Status | Aktiv |

| Läuft nach Block ab | 461917 (noch 30918 Blocks) |

| Letztes Update | 2018-11-16 10:35:22 (Block 425917) |

| Registriert seit | 2018-06-13 19:44:47 (Block 402893) |

| Aktueller Wert | {"Ip": ["185.203.117.161"]} |

Operationen

| Datum / Uhrzeit | Bedienung | Wert |

|---|

| 2018-11-16 10:35:22 | OP_NAME_UPDATE | {"Ip": ["185.203.117.161"]} |

| 2018-07-30 14:05:46 | OP_NAME_UPDATE | {"Ip": ["195.123.226.143"]} |

| 2018-07-18 11:35:27 | OP_NAME_UPDATE | {"Ip": ["185.82.219.79"]} |

| 2018-06-13 19:44:47 | OP_NAME_FIRSTUPDATE | {"Ip": ["195.123.217.232"]} |

Wie Sie sehen können, werden Informationen zu den IP-Adressen des angegebenen Domainnamens (mail-ru-stat-counter-cdn.bit) zurückgegeben, auch mit einer Retrospektive.

Übrigens ist es möglich, die Auflösung eines Domainnamens in der Bitzone über nslookup vom Server 91.217.137.44 (aus

bitname.ru ) zu

überprüfen .

Mithilfe einer Suche in namecha.in konnten die folgenden Domänen in der * .bit-Zone gefunden werden, die nach Art der Generierung und Erstellung möglicherweise einen verwandten Ursprung haben:

- namecha.in/name/d/ya-ru-stat-counter , ya-ru-stat-counter.bit;

- namecha.in/name/d/ya-ru-stat-counter-cdn , ya-ru-stat-counter-cdn.bit;

- namecha.in/name/d/stat-counter-3-1 , stat-counter-3-1.bit;

- namecha.in/name/d/stat-counter-3-2 , stat-counter-3-2.bit;

- namecha.in/name/d/stat-counter-4-1 , stat-counter-4-1.bit;

- namecha.in/name/d/stat-counter-4-2 , stat-counter-4-2.bit;

- namecha.in/name/d/stat-counter-6-1 , stat-counter-6-1.bit;

- namecha.in/name/d/stat-counter-6-2 , stat-counter-6-2.bit;

- namecha.in/name/d/mail-ru-stat , mail-ru-stat.bit;

- namecha.in/name/d/mail-ru-stat-cdn , mail-ru-stat-cdn.bit;

- namecha.in/name/d/mail-ru-stat-counter , mail-ru-stat-counter.bit;

- namecha.in/name/d/mail-ru-stat-counter-cdn , mail-ru-stat-counter-cdn.bit

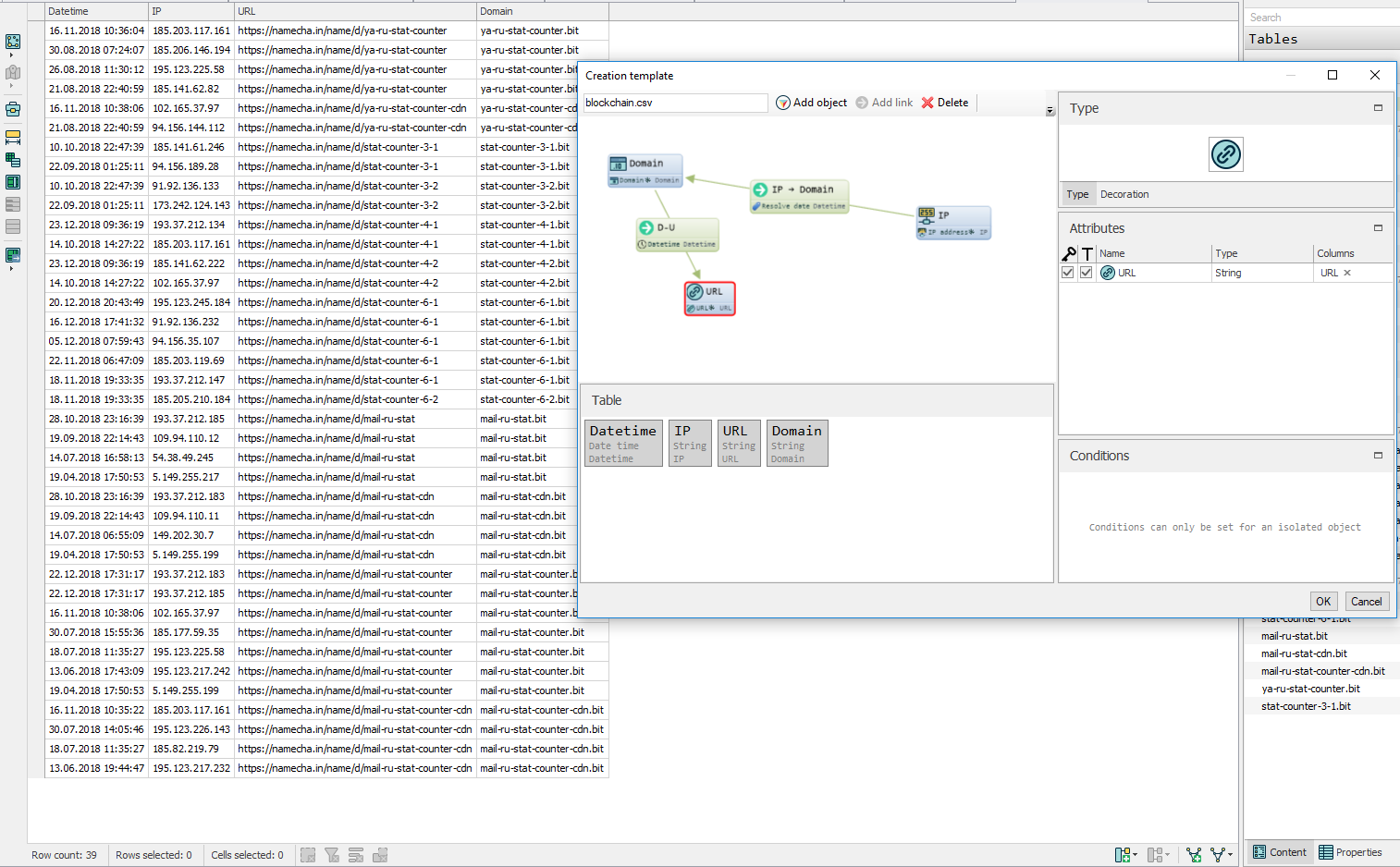

Daher habe ich mithilfe von Abfragen an namecha.in alle Informationen zu den aufgelisteten Domänen in der * .bit-Zone gesammelt, die Informationen in einer

CSV-Datei mit den Feldern Datetime, IP, URL, Domain gespeichert, in Lampyre importiert und eine Vorlage für das Diagramm erstellt.

Urls deutet auf eine Beteiligung an bekannten Unternehmen hin, aber hier stellen sich Fragen:

- ihre strukturelle Identität - ich glaube, wenn sie wirklich von verschiedenen Menschen erfunden würden, wäre ihre Struktur unterschiedlich.

- Die IP-Adressen, an die diese Einträge aufgelöst werden, haben nichts mit diesen beiden Unternehmen zu tun, sondern gehören ausländischen Hostern. Beide Unternehmen haben ihre eigenen Rechenzentren außerhalb der Russischen Föderation, und es ist unwahrscheinlich, dass sie anfangen, Dienste auf Hosting-Diensten zu hosten. Aber selbst wenn dies der Fall wäre, würden sie diesen Adressen höchstwahrscheinlich Reverse-DNS-Einträge hinzufügen.

- Es scheint, dass diese URLs erfunden wurden, um sich als bekannte russische Dienste zu tarnen.

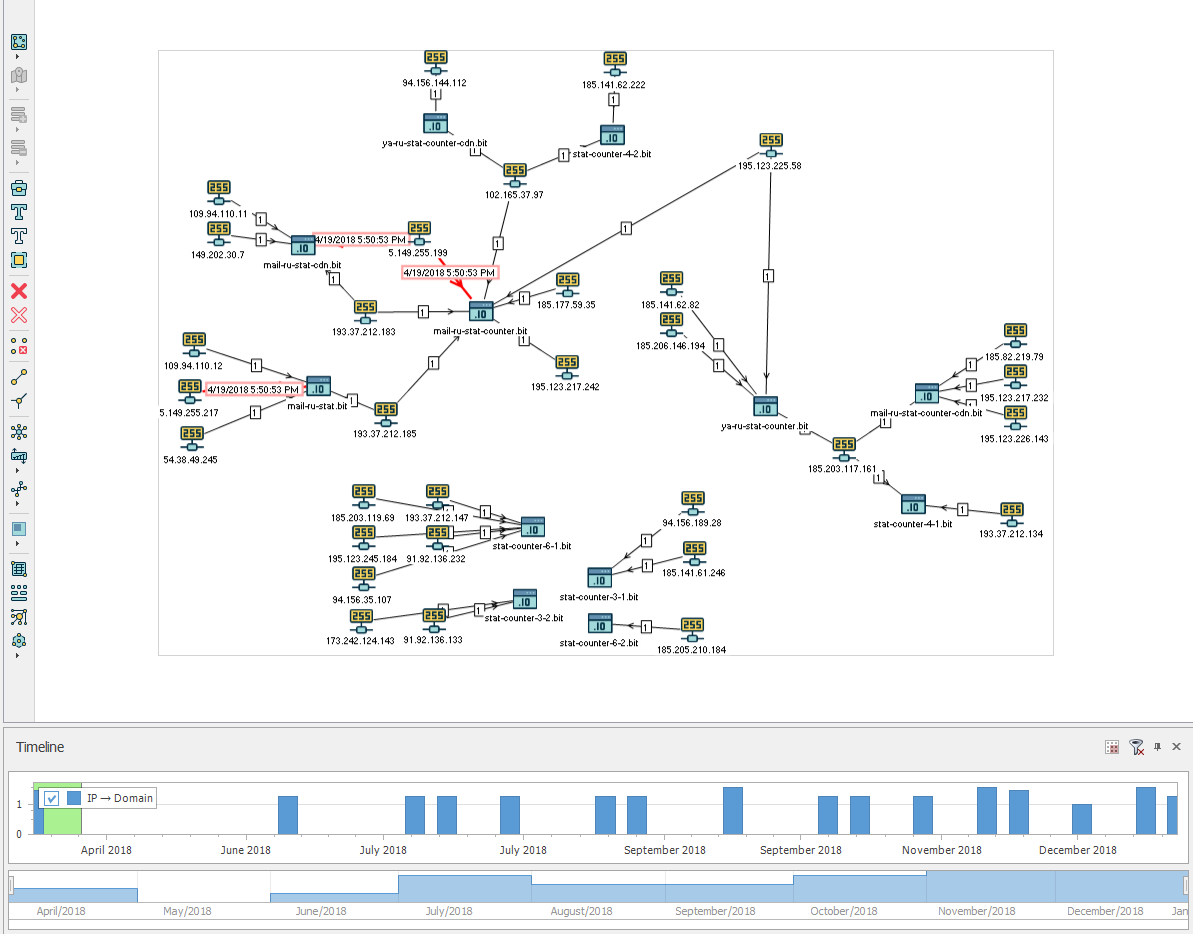

In Form eines Diagramms sieht es so aus (Scheitelpunkte mit URL - aus dem Diagramm entfernt)

Aus der Grafik geht hervor, dass die Infrastruktur von * .bit-Domains seit April 2018 vorbereitet ist und bis heute genutzt wird. Die "Zufälligkeit" von Domains und IP-Adressen ist meines Erachtens ausgeschlossen.

Ausgehend von der Tatsache, dass sich der RTM-Trojaner an namecha.in wandte, kam die Untersuchung zu einer bestimmten stabilen Infrastruktur - einem Netzwerk von IP-Adressen, das eindeutig Teil einer Malware-Verteilungskampagne sein kann.

Insgesamt wurden IP-Adressen identifiziert: aus der Hybridanalyse - 19, aus einem Schema mit den Domänen namecha.in und * .bit - 31.

Insgesamt 44 eindeutige IP-Adressen:

102.165.37.97, 104.28.16.33, 104.28.17.33, 109.69.8.34, 109.94.110.11, 109.94.110.12, 149.202.30.7, 151.80.147.153, 169.239.129.25, 173.242.124.143, 185.141.61.246, 185.141.6. 62,82, 185,177,59,35, 185,190,82,182, 185,203,117,161, 185,203,119,69, 185,205,210,184, 185,206,146,194, 185,82,219,79, 188,165,200,156, 193,37,212,134, 193,37,212.147, 193,33,21. 195.123.217.232, 195.123.217.242, 195.123.225.58, 195.123.226.143, 195.123.245.184, 204.85.32.91, 212.73.150.183, 216.58.213.131, 216.58.213.132, 5.135.183.146, 5.149.255.199 49,245, 88,221,214,41, 91,92,136,133, 91,92,136,232, 94,156,144,112, 94,156,189,28, 94,156,35,107

Und nun zurück zum Artikel des Analysten von Group-IB, zum Beitrag zu unserer Studie:

"Weiter versucht" RTM ", eine Verbindung mit dem" C & C "-Server herzustellen (die folgenden Adressen wurden gefunden: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34). Um die IP-Adresse des "C & C" -Servers zu erhalten, wird auf die Site "namecha.in" zugegriffen.

Alle diese 5 IP-Adressen wurden von uns gemäß den Ergebnissen der ersten Anfrage an die Hybridanalyse mit dem Argument namecha.in entdeckt, und es wäre möglich, nur mit ihnen umzugehen, aber ich versuchte weiterhin, andere IP-Adressen zu finden. Infolgedessen stehen 44 IP-Adressen zur Analyse und Recherche zum Thema Beziehungen zur Verfügung.

Es besteht bereits Verständnis dafür, dass die bekannten 5 IP-Adressen aus irgendeinem Grund irgendwie verbunden sein müssen, es ist möglich, dass das Netzwerk (in der Grafik) auch mit den anderen 39 Adressen verbunden wird, oder sie alle bilden eine interessante Struktur.

Wieder russische Hacker?

Offensichtlich waren die Ziele der Angriffe russische Unternehmen, und die Akten wurden auf Russisch aufgerufen, und der Versand erfolgte von verschiedenen E-Mail-Adressen, die von Regierungsbehörden gefälscht wurden. Wird es weitere Anzeichen einer russischen Spur geben? Was finden Sie sonst noch unter den oben angegebenen IP-Adressen?

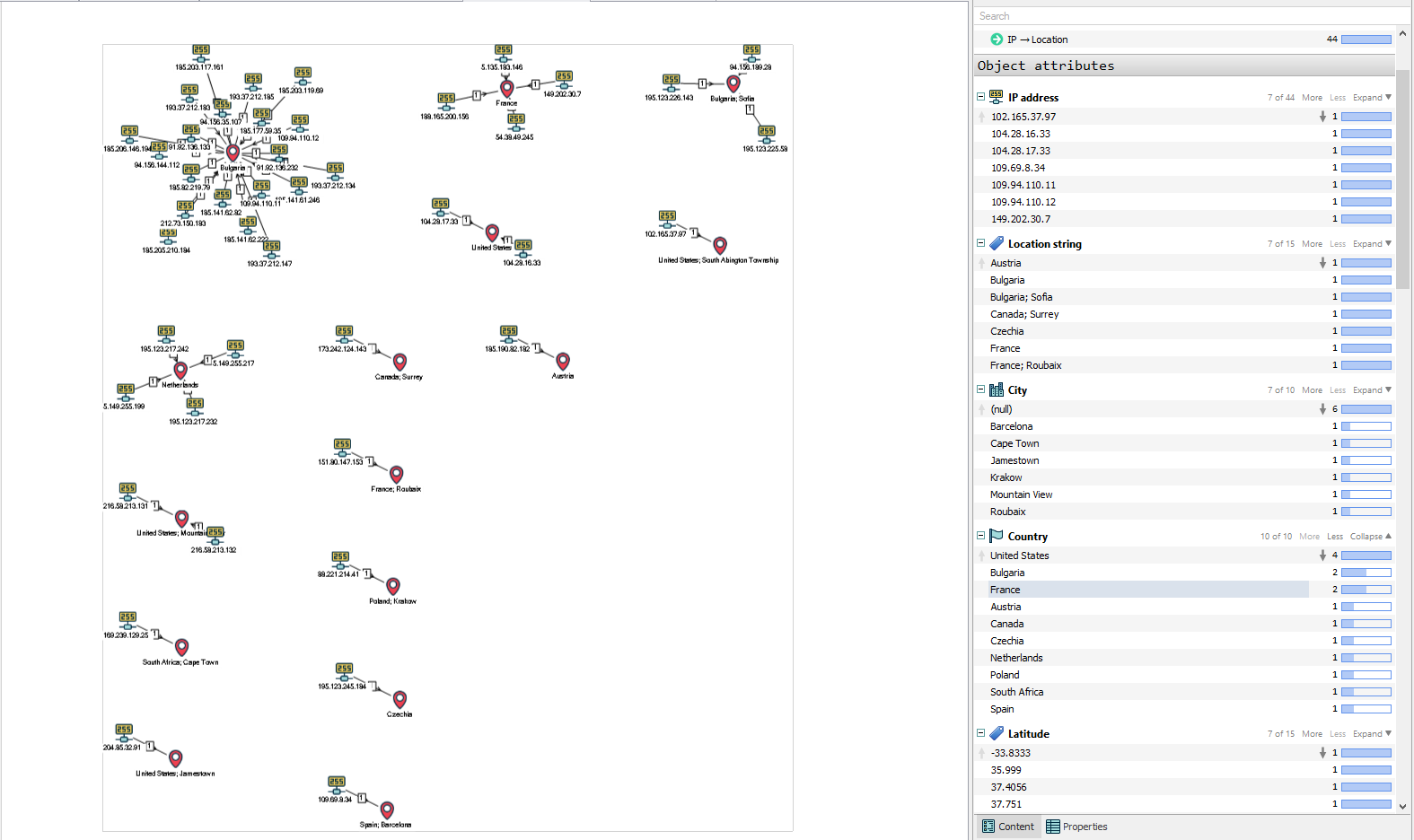

Überprüfen wir, ob die IP-Adressen zu den Ländern gehören, und erhalten Sie das folgende Ergebnis: USA, Bulgarien, Frankreich, Österreich, Kanada, Tschechien, Niederlande, Polen, Südafrika, Spanien.

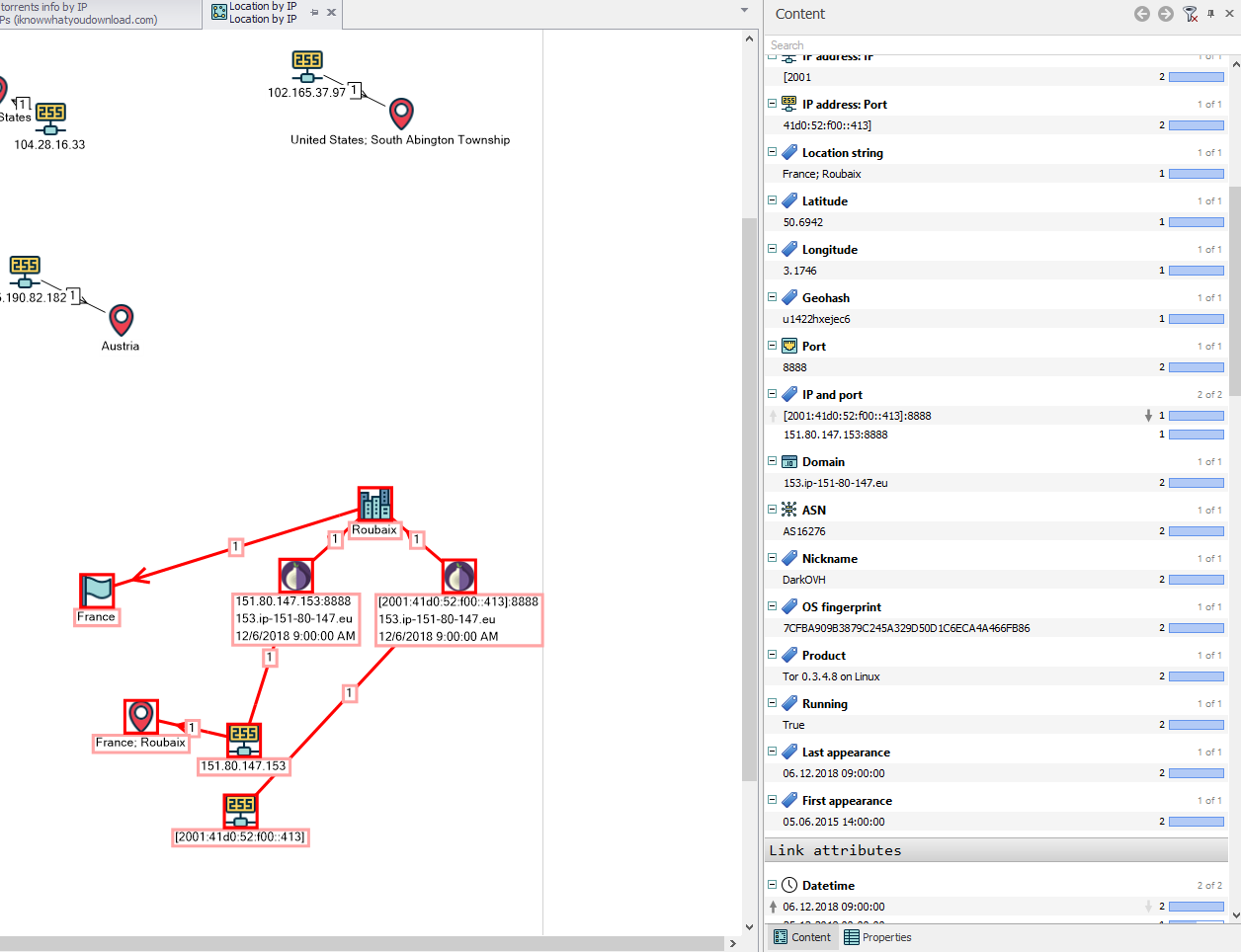

Überprüfen Sie, ob die Tor-Netzwerkknoten unter den 44 gefundenen IP-Adressen waren. Eine solche Überprüfung wäre nicht überflüssig.

Beachten Sie, dass IP 151.80.147.153 - seit 2015 ein regulärer TOR-Netzwerkknoten, Spitzname: DarkOVH, E-Mail: julles.reneau@post.com - diese IP gemäß dem Bericht des Group-IB-Analysten und Hybrid-Analyseberichten übergeben wird.

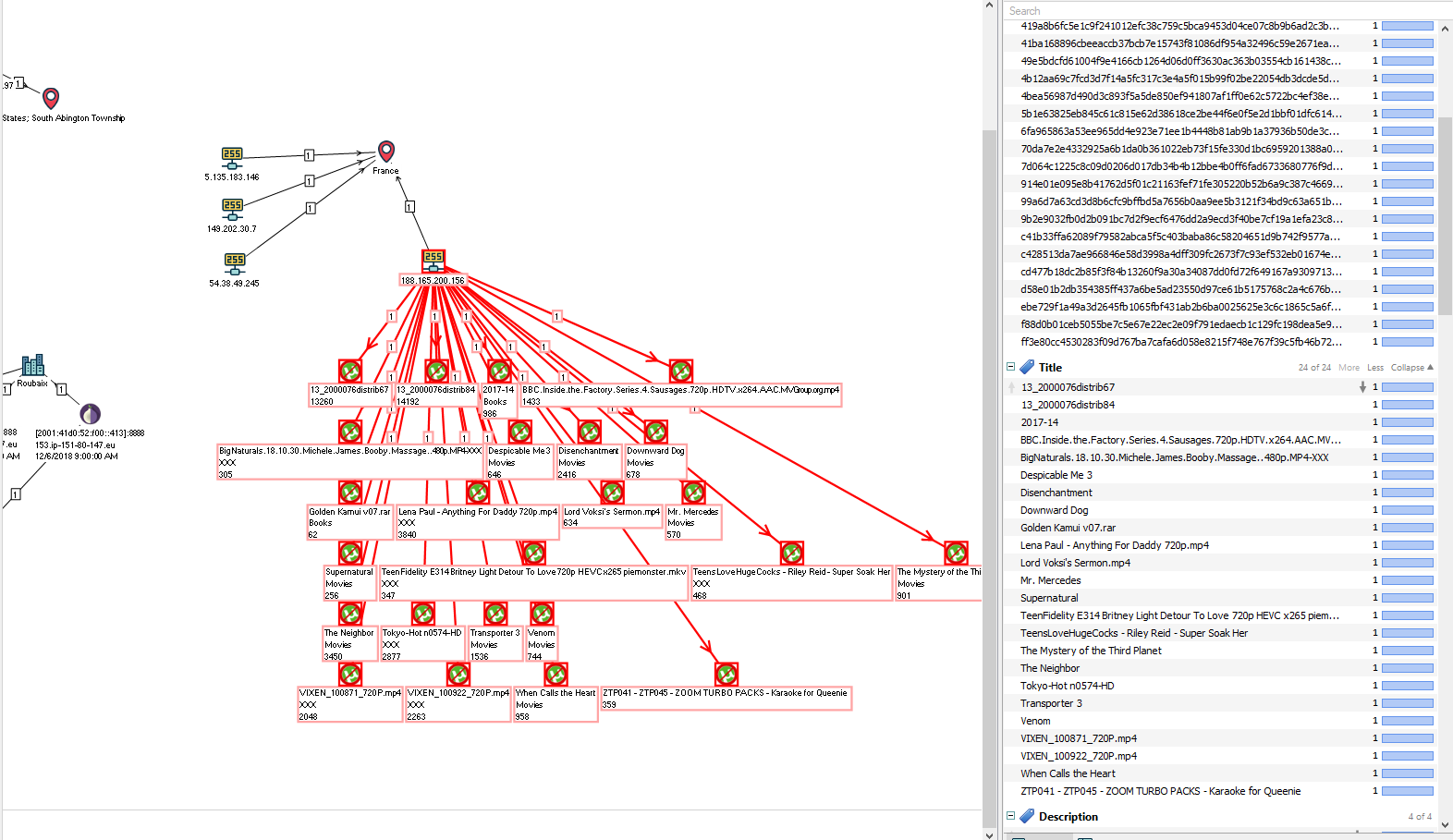

Wir werden prüfen, ob Torrents von diesen IP-Adressen heruntergeladen (ausgegeben) wurden.

Und jetzt für meinen Teil wird es einen kleinen Trick geben - da der Artikel in zwei Ansätzen erstellt wurde, gehe ich bereits davon aus, dass jemand Russisch sprechendes 188.165.200.156 verwendet werden kann, aber jetzt aus dem Screenshot und der Tabelle - ist dies überhaupt nicht offensichtlich. Zuvor enthielt das Ergebnis einer Suche nach Torrents beim ersten Ansatz zum Schreiben eines Artikels unter anderem folgende Informationen:

30.11.2018 14:36:00 30.11.2018 14:36:00 188.165.200.156 ( 1) Preacher (2016).WEB-DL.720p.LostFilm 1976 cd46d4168ee44f31fbefce4303e24cbbda2d2cafe8283fa30363bc6148455d1ac1130edad0c9237934c05bf6c2d857c7

Das heißt, die Benutzer hinter dieser IP-Adresse verstehen Russisch? Und ja, 188.165.200.156 ist auch eine von 5 interessanten Adressen.

Um die Annahme im Rahmen der aktuellen visuellen Untersuchung zu bestätigen, dass jemand, der dem „russischen Genossen“ sehr ähnlich ist, hinter IP 188.165.200.156 sitzt, wählen wir die folgende Zeile aus:

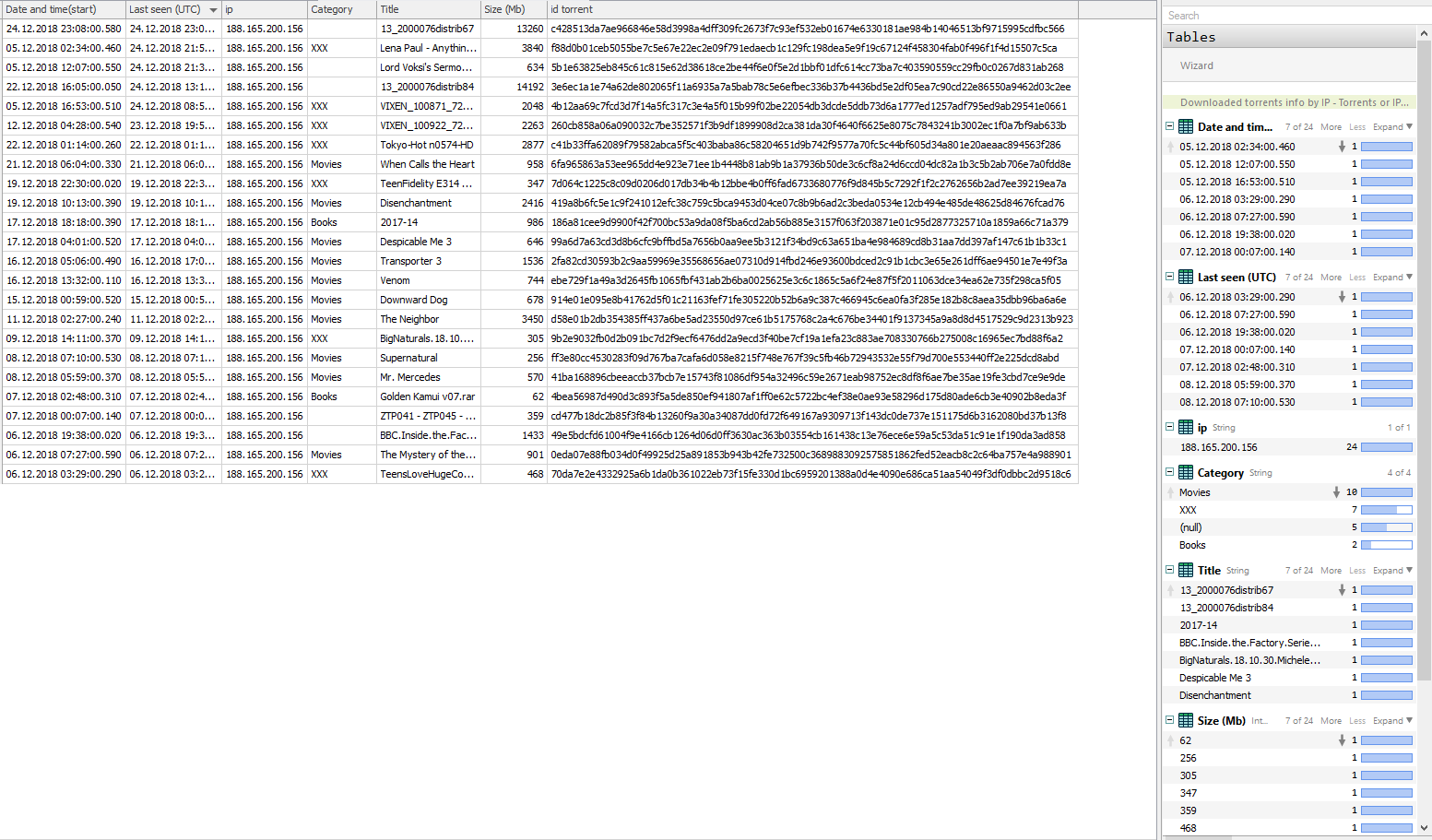

17.12.2018 18:18:00 17.12.2018 18:18:00 188.165.200.156 Books 2017-14 986 186a81cee9d9900f42f700bc53a9da08f5ba6cd2ab56b885e3157f063f203871e01c95d2877325710a1859a66c71a379

Mit der Torrent-ID senden wir eine Anfrage.

Heruntergeladene Torrent-

Informationen per ID und wir erhalten eine Antwort, wer und von welcher IP den Torrent mit der angegebenen ID heruntergeladen hat. Das Ergebnis ist wie folgt:

Laut der Tabelle der Downloads und Distributoren eines solchen Stroms sind dies alles russischsprachige Genossen. Darüber hinaus verbirgt Lampyre nicht, dass es das Ergebnis des Dienstes

iknowwhatyoudownload.com verwendet , und im Prinzip kann jeder den Inhalt des Torrents sehen, indem er dem

Link folgt - es gibt viele

Buchdateien in russischer Sprache.

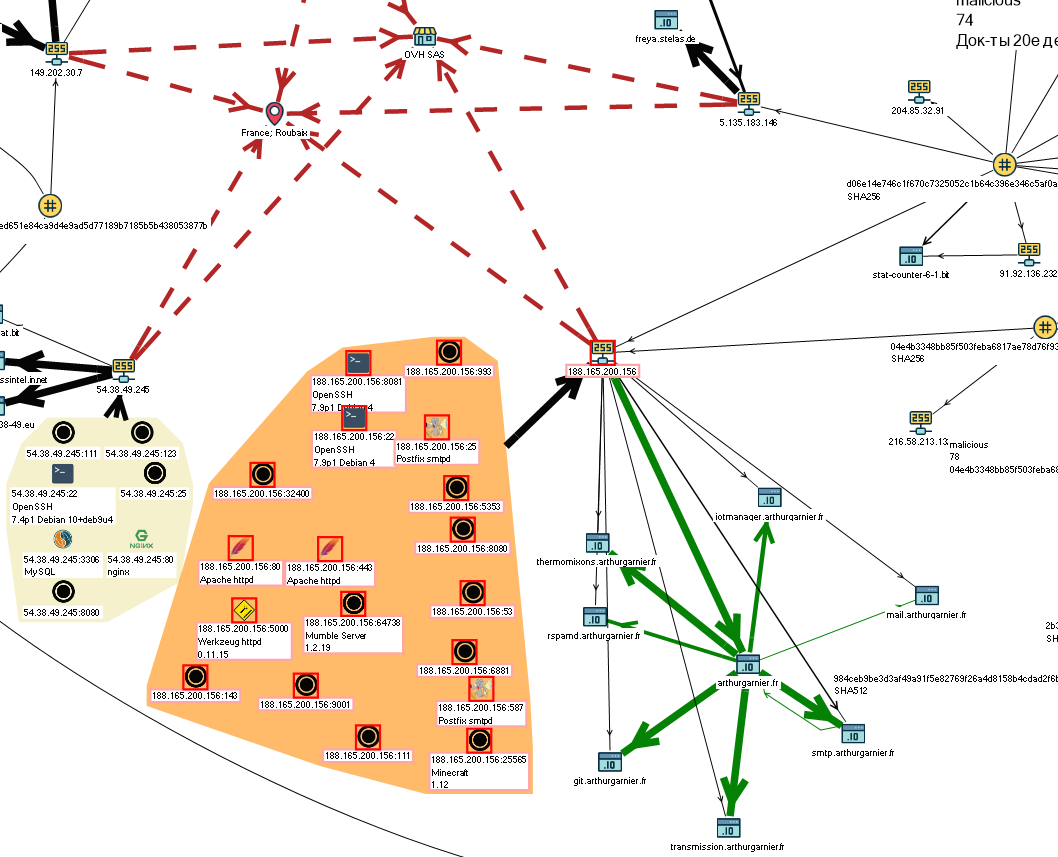

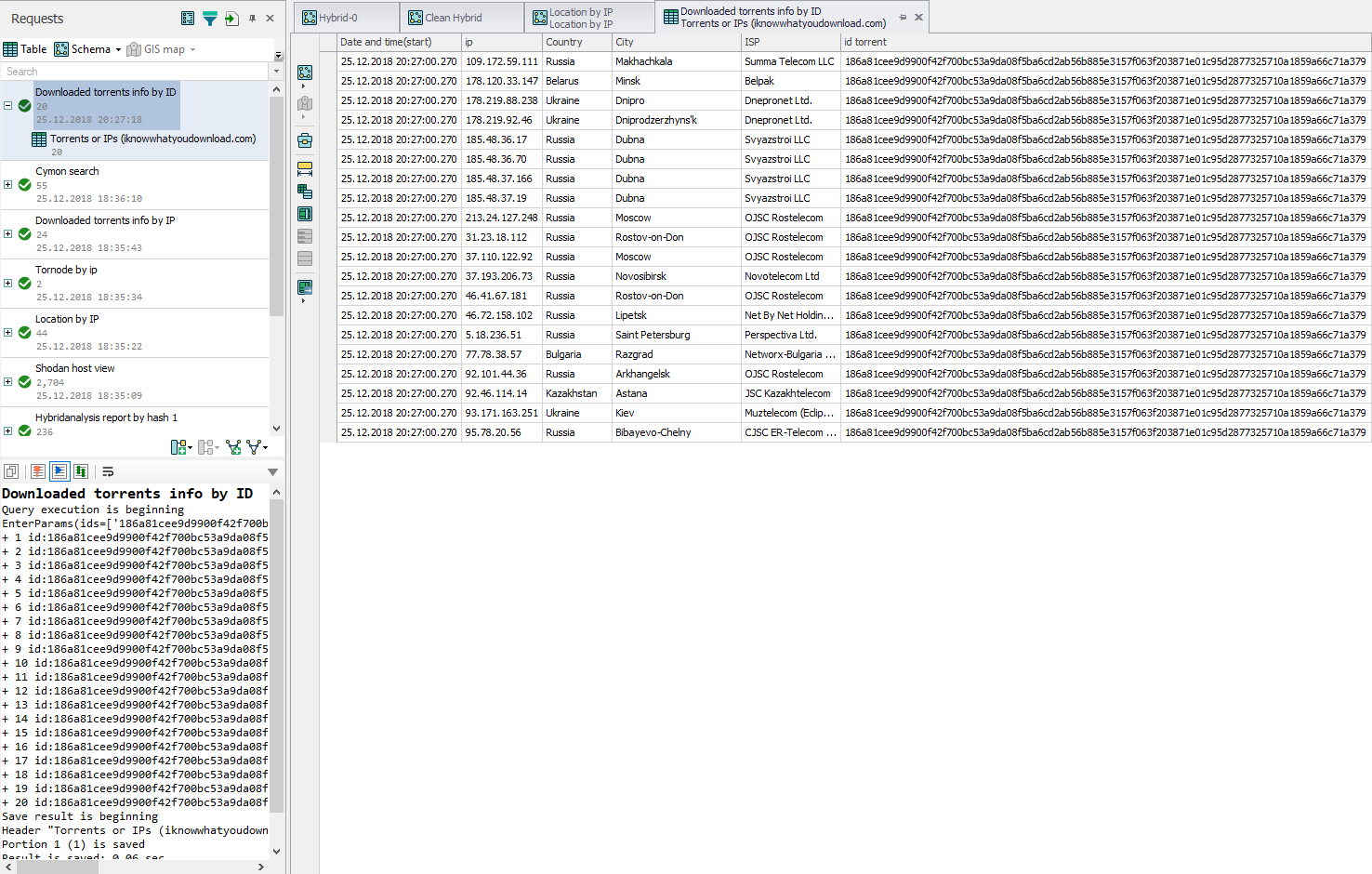

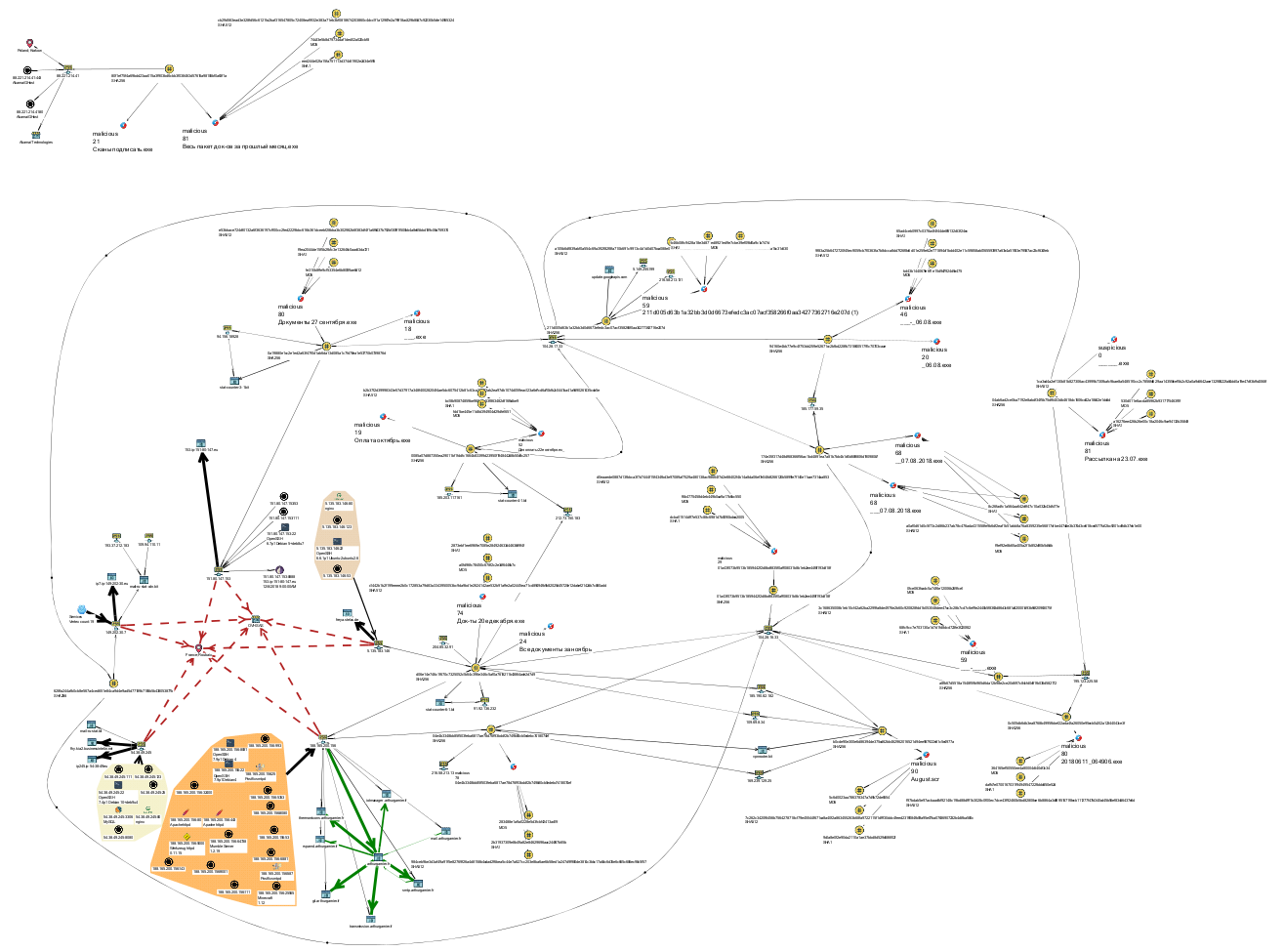

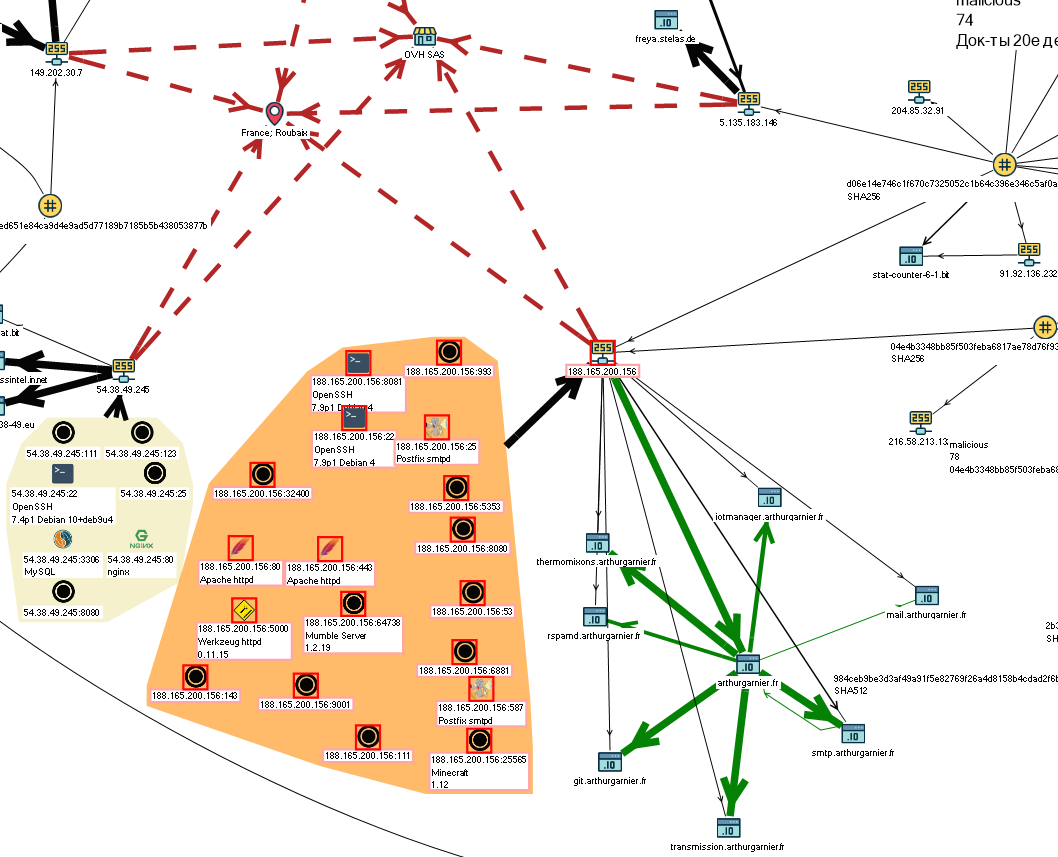

Endgültiges Layout und seltsame Ressource

Durch Kombinieren von Abfragen aus den in Lampyre dargestellten Abfragen und Visualisierungsmethoden (Stapeln von Diagrammen, Löschen unnötiger Scheitelpunkte, Gruppieren von Scheitelpunkten, Ändern der visuellen Eigenschaften der Scheitelpunkte und Kanten des Diagramms) wurde ein solches

Schema erstellt .

Dabei traten verschiedene Schwierigkeiten auf, und einigen Eingabedaten zufolge zeigte die Hybridanalyse einen Mangel an Informationen, und der Virustotal-Dienst gab auf Anfrage von Lampyre einen Datenabschnitt zurück, während er ihn über die Schnittstelle unter

www.virustotal.com/#/home/upload bereitstellte Datensatz, durch eine Suche über die Schnittstelle von der Adresse

www.virustotal.com/gui/home/upload - die vollständigsten Daten. Mehrere Links zum endgültigen Diagramm - zusammengestellt in Lampyre im manuellen Modus zum Erstellen von Kanten.

Meiner Meinung nach zeigt das Diagramm deutlich die Beziehung zwischen IP-Adressen, Namen und Hash-Werten von schädlichen Dateien. Der Bereich in der Grafik wird von den IP-Adressen unterschieden: 151.80.147.153, 188.165.200.156, 5.135.183.146, 54.38.49.245, 149.202.30.7,

Die von GIB-Analysten festgelegten IP-Adressen lauten 151.80.147.153, 188.165.200.156, 5.135.183.146, 185.190.82.182, 109.69.8.34

Wie Sie dem Diagramm entnehmen können, sind die im GIB-Bericht - 185.190.82.182, 109.69.8.34 - dargestellten IP-Adressen mit dem Hash verknüpft: b0cde90e300e6d86394de375cd62bb462962016521d94ee987922e61c5e4977a Jahre.

Das nächste Ereignis im Zusammenhang mit böswilligen Aktivitäten beginnt im Juni 2018 und nimmt bis Ende 2018 zu.

In guter Weise könnte die Untersuchung mit Protokollen über den Zugriff auf Verwaltung, Registrierung, Zahlung usw. an die IP-Adressen des OVH-Anbieters fortgesetzt werden. Aber leider gibt es keine solchen Daten, und die Untersuchung könnte abgeschlossen werden, aber ...

Während der Untersuchung ging mir das Durchsuchen des Inhalts von Webseiten mit Ressourcen der französischen Ressource

arthurgarnier.fr nicht aus dem Kopf

Es ist erwähnenswert, dass er nicht aus dem Kopf geriet, weil russische Torrents von ihm heruntergeladen (verteilt) wurden.

Die Ressource gehört angeblich dem französischen Ingenieur „Arthur Garnier“, die Ressource gibt sogar seinen Lebenslauf an -

arthurgarnier.fr/CV_A_Garnier.pdf . Daraus kann man lernen:

github.com/ArthurGarnier ,

www.linkedin.com/in/arthur-garnier-13326880 . Darüber hinaus wurde es laut Zusammenfassung Ende 2017 zusammengestellt und schreibt äußerst selten in github.com. Das Profil

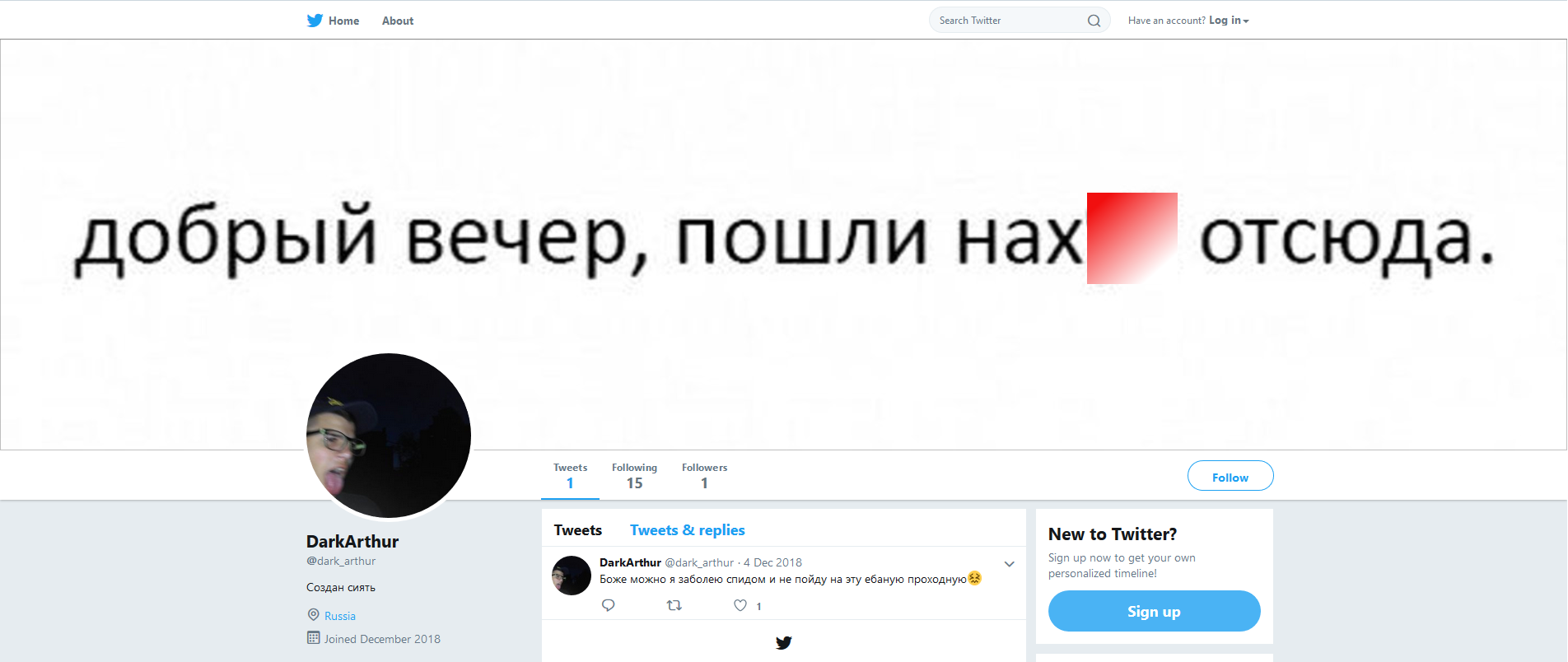

www.linkedin.com zeigt, dass Arthur von Oktober 2017 bis heute Ingenieur bei der Groupe SII war. Und es scheint nichts anderes zu sein als dasselbe ... aber auf der Seite wird unter anderem die Adresse von Arthurs Twitter-Account

twitter.com/Dark_Arthur angegeben

und hier, wenn Sie auf Ihr Konto gehen

Wer hinter diesem Profil steht, warum ein russischsprachiger Twitter-Account auf Arthurs Website angegeben ist und angeblich kein echter, später gefundener Account:

twitter.com/UpsiloN1X - bleibt eine Frage.

Zusammenfassend kann man natürlich sagen, dass das ursprünglich erklärte Ziel nicht erreicht wurde, aber die Ergebnisse einer solchen Studie sowie der Erkenntnisprozess selbst erwiesen sich als sehr aufregend.

Es gab Fragen zu dem Account auf Twitter, der Liste der IP-Adressen, warum so viele Informationen über den "russischen Track". Ich denke, es wäre möglich, eine unabhängige Untersuchung fortzusetzen, indem man sich an den wahren Arthur wendet, wenn er seinen Server noch verwaltet (wenn überhaupt den Server).